تخيل هذا الموقف. صباح أكتوبر البارد ، معهد التصميم في المركز الإقليمي لإحدى مناطق روسيا. يذهب شخص من قسم شؤون الموظفين إلى إحدى صفحات الوظائف على موقع المعهد على الإنترنت ، وقد تم نشره قبل يومين ، وشاهد صورة لقطه هناك. الصباح يتوقف بسرعة ليكون مملا ...

في هذه المقالة ، يتحدث بافل سوبرينيوك ، المدير الفني لقسم التدقيق والاستشارات في Group-IB ، عن المكان الذي تشغله هجمات الهندسة الاجتماعية في مشاريع التقييم الأمني العملية ، وما هي الأشكال غير العادية التي يمكن أن تتخذها ، وكيفية حماية نفسها من هذه الهجمات. يوضح المؤلف أن المقالة ذات طبيعة نظرة عامة ، ومع ذلك ، إذا كان هناك بعض الجوانب التي تهم القراء ، فسيقوم خبراء Group-IB بالإجابة على الأسئلة في التعليقات بسهولة.

الجزء 1. لماذا خطيرة جدا؟

العودة إلى القط لدينا. بعد مرور بعض الوقت ، يقوم قسم شؤون الموظفين بحذف الصورة (يتم إعادة لمس لقطات الشاشة بشكل جزئي حتى لا تكشف عن أسماء حقيقية) ، لكنها ترجع بعناد ، يتم حذفها مرة أخرى ، ويحدث ذلك عدة مرات. تدرك إدارة شؤون الموظفين أن القطة لديها أخطر النوايا ، ولا يريد المغادرة ، ويطلبون المساعدة من مبرمج ويب - الشخص الذي أنشأ الموقع ويفهمه ، ويقوم الآن بإدارته. يزور مبرمج الموقع ، ويزيل مرة أخرى القطة المزعجة ، ويكشف أنه تم وضعه نيابة عن قسم شؤون الموظفين نفسه ، ثم يقوم بافتراض أن كلمة مرور قسم شؤون الموظفين قد تسربت إلى بعض مثيري الشغب في الشبكة وتغييرها. القط لم يعد يظهر.

ماذا حدث بالفعل؟ فيما يتعلق بمجموعة الشركات التي ينتمي إليها المعهد ، أجرى متخصصو Group-IB اختبارات الاختراق بتنسيق قريب من Red Teaming (وبعبارة أخرى ، هذا تقليد للهجمات المستهدفة على شركتك باستخدام الأساليب والأدوات الأكثر تقدماً من ترسانة مجموعات المتسللين). تحدثنا بالتفصيل عن Red Teaming

هنا . من المهم أن تعرف أنه عند إجراء مثل هذا الاختبار ، يمكن استخدام مجموعة واسعة جدًا من الهجمات من الهجمات المتفق عليها مسبقًا ، بما في ذلك الهندسة الاجتماعية. من الواضح أن وضع القط في حد ذاته لم يكن الهدف النهائي لما يحدث. وكان هناك ما يلي:

- تم استضافة موقع الويب الخاص بالمعهد على خادم على شبكة المعهد نفسه ، وليس على خوادم خارجية ؛

- العثور على تسرب لحساب قسم شؤون الموظفين (ملف سجل الرسائل في جذر الموقع). كان من المستحيل إدارة الموقع باستخدام هذا الحساب ، لكن كان من الممكن تعديل صفحات الوظائف ؛

- عند تغيير الصفحات ، يمكنك وضع البرامج النصية في JavaScript. عادةً ما تجعل الصفحات تفاعلية ، لكن في هذه الحالة مع النصوص نفسها ، كان من الممكن أن يسرق من متصفح الزائر ما يميز قسم الموارد البشرية عن المبرمج ، والمبرمج من الزائر العادي - معرف الجلسة على الموقع. كان القط الزناد الهجوم وصورة لجذب الانتباه. في لغة ترميز HTML للمواقع ، بدا الأمر كما يلي: إذا قمت بتنزيل صورة ، تم تنفيذ JavaScript بالفعل وتم سرقة معرف الجلسة إلى جانب معلومات حول المستعرض وعنوان IP الخاص بك.

- باستخدام المعرف المسروق لجلسة المسؤول ، يمكن للمرء الحصول على حق الوصول الكامل إلى الموقع ، ووضع الصفحات القابلة للتنفيذ بلغة PHP ، وبالتالي الوصول إلى نظام تشغيل الخادم ، ثم الوصول إلى الشبكة المحلية نفسها ، والتي كانت هدفًا وسيطًا مهمًا للمشروع.

انتهى الهجوم بنجاح جزئي - تمت سرقة معرف جلسة المسؤول ، لكن تم ربطه بعنوان IP. لم نتمكن من الالتفاف على هذا ، لم نتمكن من زيادة الامتيازات على الموقع إلى المسؤول ، لكننا قمنا بتحسين مزاجنا. تم الحصول على النتيجة النهائية في نهاية المطاف على جزء آخر من محيط الشبكة.

الجزء 2. أنا أكتب إليكم - ما هو أكثر من ذلك؟ إنني أتصل وأتجول في مكتبك ، أسقط محركات أقراص فلاش

ما حدث في الموقف مع القط هو مثال للهندسة الاجتماعية ، وإن لم يكن كلاسيكيًا تمامًا. في الواقع ، كان هناك المزيد من الأحداث في هذه القصة: كان هناك قطة ، ومعهد ، وقسم شؤون الموظفين ، ومبرمج ، ولكن كانت هناك أيضًا رسائل بريد إلكتروني مع توضيح الأسئلة التي من المفترض أن تكون مكتوبة من قبل "المرشحين" إلى إدارة شؤون الموظفين نفسها وإلى المبرمج شخصياً من أجل استفزاز يذهبون إلى صفحة الموقع.

الحديث عن الحروف. لم يفقد البريد الإلكتروني العادي - ربما الأداة الرئيسية لتنفيذ الهندسة الاجتماعية - أهميته منذ عقدين من الزمان وأحيانًا يؤدي إلى عواقب غير عادية.

كثيراً ما نروي القصة التالية في أحداثنا ، لأنها تكشف كثيرًا.

عادةً ، استنادًا إلى نتائج مشاريع الهندسة الاجتماعية ، نقوم بتجميع الإحصاءات ، والتي ، كما تعلمون ، جافة ومملة. فتح عدد كبير من المستفيدين المرفق من الرسالة ، وقد اتبع الكثير منهم الرابط ، لكن هؤلاء الثلاثة أدخلوا اسم المستخدم وكلمة المرور بشكل عام. في مشروع واحد ، تلقينا أكثر من 100٪ من إدخال كلمة المرور - أي أنه تبين أنه أكثر مما أرسلناه.

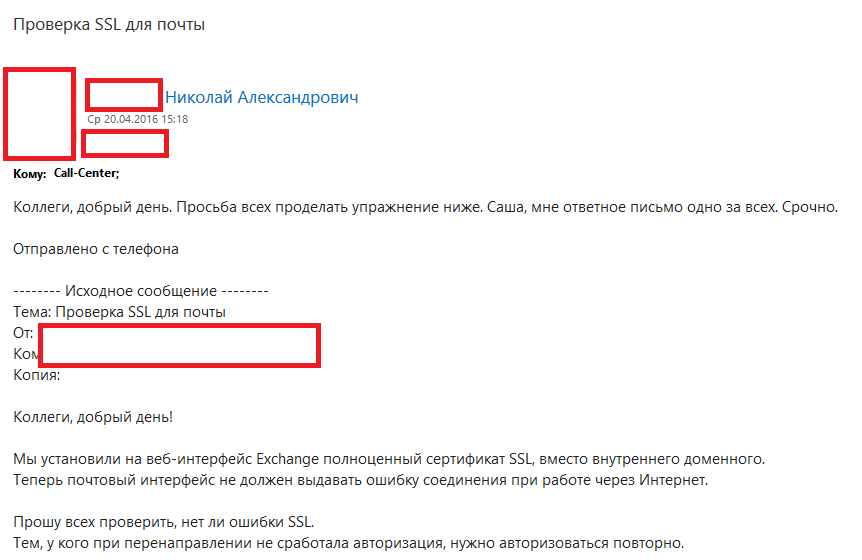

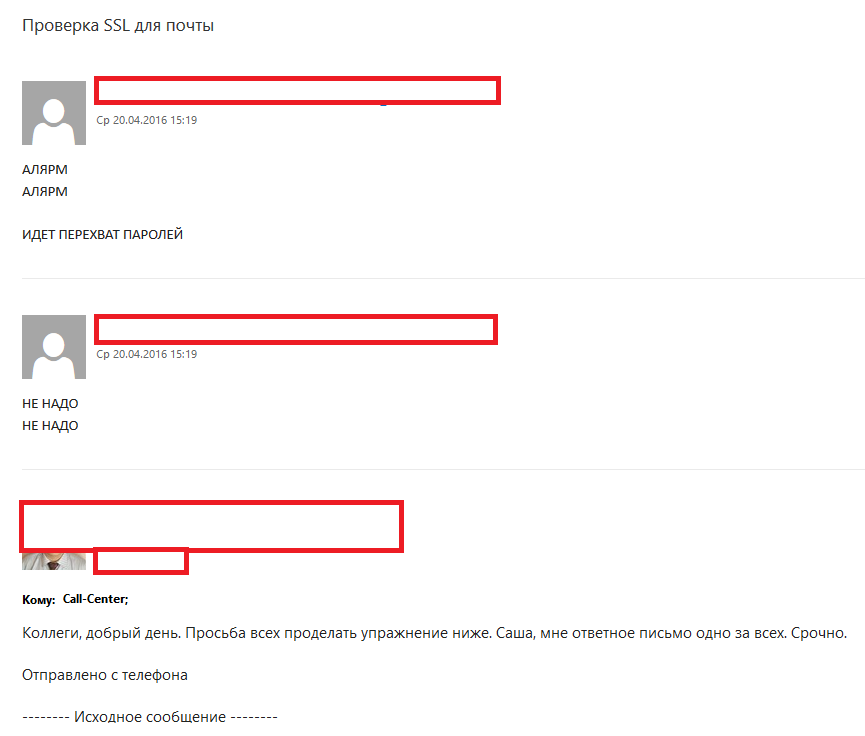

لقد حدث مثل هذا: تم إرسال بريد إلكتروني للتصيد الاحتيالي ، من المفترض من شركة CISO الحكومية ، يطالب "باختبار التغييرات على وجه السرعة في خدمة البريد". سقطت الرسالة على رأس وحدة كبيرة كانت تعمل في الدعم الفني. كان القائد مجتهدًا في تنفيذ أوامر من السلطات العليا وأرسلها إلى جميع المرؤوسين. مركز الاتصال نفسه كان كبيرا جدا. بشكل عام ، تعتبر المواقف التي يرسل فيها شخص ما رسائل بريد إلكتروني تصيدًا "مثيرة للاهتمام" إلى زملائه ويصادف حدوثها أمرًا شائعًا إلى حد ما. بالنسبة لنا ، هذا هو أفضل تعليق على جودة كتابة الرسالة.

بعد ذلك بقليل وصلنا إلى القلب (تم سحب الرسالة في صندوق بريد محفوف بالمخاطر):

هذا النجاح للهجوم كان بسبب حقيقة أن القائمة البريدية استخدمت عددًا من العيوب الفنية في نظام البريد الخاص بالعميل. تم تكوينه بطريقة تمكن من إرسال أي رسائل نيابة عن أي مرسل للمنظمة نفسها دون إذن ، حتى من الإنترنت. وهذا يعني أنه يمكنك التظاهر بأنك CISO أو رئيس الدعم الفني أو أي شخص آخر. علاوة على ذلك ، فإن واجهة البريد ، التي تراقب الرسائل من المجال "الخاص بها" ، استبدلت بعناية صورة من دفتر العناوين ، مما أضفى الطبيعة على المرسل.

في الحقيقة ، لا ينطبق هذا الهجوم على التقنيات المتطورة بشكل خاص ؛ إنه عملية ناجحة لخلل أساسي للغاية في إعدادات البريد. إنها تتفهم بانتظام موارد تكنولوجيا المعلومات وأمن المعلومات المتخصصة ، ومع ذلك ، لا تزال هناك شركات مع كل هذا. نظرًا لأنه لا يميل أي شخص إلى التحقق بدقة من رؤوس خدمات بروتوكول بريد SMTP ، فعادة ما يتم التحقق من الرسالة "لخطر" عن طريق الرموز التحذيرية لواجهة البريد ، والتي لا تعكس دائمًا الصورة بأكملها.

ومن المثير للاهتمام أن مشكلة عدم الحصانة هذه تعمل في اتجاه مختلف: يمكن للمهاجم إرسال بريد إلكتروني نيابة عن شركتك إلى مستلم خارجي. على سبيل المثال ، يمكنه مزيفة فاتورة للدفع المنتظم نيابة عنك عن طريق تحديد الآخرين بدلاً من التفاصيل الخاصة بك. إذا كنت لا تفكر في قضايا مكافحة الاحتيال وصرف الأموال ، فربما تكون هذه إحدى أسهل الطرق لسرقة الأموال باستخدام الهندسة الاجتماعية.

بالإضافة إلى سرقة كلمات المرور من خلال التصيد الاحتيالي ، تتمثل إحدى الهجمات الاجتماعية الكلاسيكية في توزيع المرفقات القابلة للتنفيذ. إذا تغلبت هذه الاستثمارات على جميع التدابير الأمنية التي عادة ما تكون لدى الشركات الحديثة الكثير منها ، سيتم تشكيل قناة للوصول عن بعد إلى كمبيوتر الضحية. لإظهار عواقب أي هجوم ، يمكن تطوير جهاز التحكم عن بُعد الناتج للوصول إلى المعلومات الحساسة الحساسة. تجدر الإشارة إلى أن الغالبية العظمى من الهجمات التي تخيف الجميع في وسائل الإعلام تبدأ بهذه الطريقة بالضبط.

في قسم التدقيق لدينا ، من أجل الاهتمام ، نأخذ في الاعتبار الإحصائيات التقريبية: ما هي القيمة الإجمالية لأصول الشركات التي حصلنا عليها من الوصول إلى مستوى "مسؤول المجال" ويرجع ذلك بشكل رئيسي إلى التصيد وإرسال الاستثمارات المنفذة بالبريد؟ هذا العام وصلت إلى حوالي 150 مليار يورو.

من الواضح أن إرسال رسائل بريد إلكتروني استفزازية ونشر صور القطط على مواقع الويب ليست هي السبيل الوحيد للهندسة الاجتماعية. في هذه الأمثلة ، حاولنا إظهار تنوع أشكال الهجوم وعواقبها. بالإضافة إلى الرسائل ، يمكن للمهاجم المحتمل إجراء مكالمات للحصول على المعلومات الضرورية ، وانتشار الوسائط (على سبيل المثال ، محركات الأقراص المحمولة) مع الملفات القابلة للتنفيذ في مكتب الشركة المستهدفة ، والحصول على وظيفة كمتدرب ، والحصول على وصول فعلي إلى الشبكة المحلية تحت ستار مثبت كاميرا CCTV. كل هذا ، بالمناسبة ، أمثلة من مشاريعنا المكتملة بنجاح.

الجزء 3. عقيدة النور ، وغير المكتسبة هي الظلام

يطرح سؤال معقول: حسنًا ، هناك هندسة اجتماعية ، تبدو خطيرة ، لكن ما الذي يجب على الشركات فعله مع كل هذا؟ الكابتن يسارع للمساعدة: الأدلة: أنت بحاجة للدفاع عن نفسك ، وبطريقة شاملة. ستهدف بعض الحماية إلى اتخاذ تدابير أمنية أصبحت كلاسيكية بالفعل ، مثل الوسائل التقنية لحماية المعلومات والمراقبة والدعم التنظيمي والقانوني للعمليات ، لكن الجزء الرئيسي ، في رأينا ، يجب أن يكون موجهاً لتوجيه العمل مع الموظفين باعتباره الحلقة الأضعف. بعد كل شيء ، بغض النظر عن مقدار تقوية الجهاز ، أو كتابة لوائح قاسية ، سيكون هناك دائمًا مستخدم سيفتح طريقة جديدة لكسر كل شيء. علاوة على ذلك ، لن تتوافق اللوائح ولا المعدات مع هروب إبداع المستخدم ، خاصة إذا أخبره مهاجم مؤهل.

بادئ ذي بدء ، من المهم تثقيف المستخدم: لشرح أنه حتى في عمله الروتيني ، قد تنشأ مواقف تتعلق بالهندسة الاجتماعية. بالنسبة لعملائنا ، ندير دورات تدريبية في مجال النظافة الرقمية ، وهو حدث يعلم المهارات الأساسية لمواجهة الهجمات بشكل عام.

أستطيع أن أضيف أن أحد أفضل تدابير الحماية لن يكون حفظ قواعد أمن المعلومات ، ولكن التقييم المنفصل قليلاً عن الموقف:

- من هو المحاور الخاص بي؟

- من أين جاء عرضه أو طلبه (لم يحدث من قبل ، والآن يظهر)؟

- ما هو غير عادي في هذا الاستعلام؟

حتى النوع غير المعتاد من الخط الحرفي أو نمط الخطاب غير المعتاد للمرسل يمكن أن يؤدي إلى سلسلة من الشكوك ستوقف الهجوم. هناك حاجة أيضًا إلى الإرشادات الموصوفة ، ولكنها تعمل بشكل مختلف ، بينما لا يمكنها تحديد جميع المواقف الممكنة. على سبيل المثال ، يكتب مسؤولو IS إليهم أنه لا يمكنك إدخال كلمة المرور الخاصة بك على موارد الجهة الخارجية. وإذا كانت كلمة المرور تسأل "الخاص بك" ، "الشركة" مورد الشبكة؟ يظن المستخدم: "هناك بالفعل 24 خدمة مع حساب واحد في شركتنا ، لماذا لا تظهر واحدة أخرى؟" قاعدة أخرى تتبع ذلك: سير عمل منظم جيدًا يؤثر أيضًا بشكل مباشر على الأمان: إذا كان قسم مجاور قد يطلب معلومات منك لن يكون بمقدور شخص "من شريك موثوق به في الشركة" أن يطلبها عبر الهاتف فقط - وسيكون ذلك هراءًا لك فقط. من المهم أن نكون حذرين بشكل خاص إذا طلب المحاور الخاص بك القيام بكل شيء في الوقت الحالي ، أو "asap" ، لأنه من المألوف أن تكتب. حتى في العمل العادي ، غالبًا ما يكون هذا الموقف غير صحي ، وفي ظروف الهجمات المحتملة ، يكون ذلك محفزًا قويًا. لا وقت لشرح ، تشغيل ملفي!

نلاحظ أن المستخدمين ، باعتبارهم أساطير لهجوم اجتماعي تقني ، يخضعون دائمًا لمواضيع متعلقة بالمال بشكل أو بآخر: الوعد بالترقيات والتفضيلات والهدايا ، فضلاً عن المعلومات التي يُزعم أنها تثيرها القيل والقال والمؤامرة المحلية. بمعنى آخر ، "الخطايا المميتة" المبتذلة تعمل: تعطش للربح والجشع والفضول المفرط.

التدريب الجيد يجب أن يشمل دائما الممارسة. هنا ، يمكن لخبراء اختبار الاختراق أن يصلوا إلى مرحلة الإنقاذ. السؤال التالي: ماذا وكيف سنختبر؟ نحن في Group-IB نقدم النهج التالي - حدد تركيز الاختبار على الفور: إما تقييم مدى الاستعداد للهجمات من قبل المستخدمين أنفسهم فقط ، أو التحقق من أمان الشركة ككل. ولاختبار استخدام أساليب الهندسة الاجتماعية ، محاكاة الهجمات الحقيقية - أي بنفس التصيد ، إرسال المستندات القابلة للتنفيذ والمكالمات وغيرها من التقنيات.

في الحالة الأولى ، تم إعداد الهجوم بعناية مع ممثلي العميل ، وخاصة مع متخصصي تكنولوجيا المعلومات وأمن المعلومات. الأساطير والأدوات وتقنيات الهجوم متسقة. يوفر العميل نفسه مجموعات التركيز وقوائم المستخدمين للهجوم ، والتي تشمل جميع جهات الاتصال اللازمة. يتم إنشاء استثناءات على وسائل الحماية ، نظرًا لأن الرسائل والأحمال القابلة للتنفيذ يجب أن تصل بالضرورة إلى المستلم ، لأنه في مثل هذا المشروع ، يكون رد فعل الأشخاص فقط هو المهم. اختياريا ، يمكنك وضع علامات في الهجوم ، والتي بموجبها يمكن للمستخدم تخمين أن هذا هو الهجوم - على سبيل المثال ، يمكنك ارتكاب أخطاء إملائية في الرسائل أو ترك أخطاء في نسخ هوية الشركة. في نهاية المشروع ، نحصل على "الإحصاءات الجافة": أي مجموعات التركيز وإلى أي مدى تفاعلت مع السيناريوهات.

في الحالة الثانية ، يتم تنفيذ الهجوم دون معرفة أولية ، طريقة "الصندوق الأسود". نحن نجمع المعلومات بشكل مستقل عن الشركة وموظفيها ومحيط الشبكة ونشكل أساطير الهجوم ونختار الطرق ونبحث عن وسائل الحماية الممكنة المستخدمة في الشركة المستهدفة ونكيّف الأدوات ونضع السيناريوهات. يستخدم خبراؤنا كلا من أساليب الذكاء الكلاسيكية مفتوحة المصدر (OSINT) والمنتج المطوّر من قِبل Group-IB - Threat Intelligence ، وهو نظام ، عند التحضير للتصيد الاحتيالي ، يمكنه أن يعمل كمجمع للمعلومات عن الشركة على مدى فترة طويلة ، بما في ذلك استخدام معلومات سرية . بالطبع ، حتى لا يصبح الهجوم مفاجأة غير سارة ، فإن تفاصيله تتفق أيضًا مع العميل. لقد تبين أنه اختبار اختراق كامل ، ولكنه سوف يعتمد على الهندسة الاجتماعية المتقدمة. الخيار المنطقي في هذه الحالة هو تطوير الهجوم داخل الشبكة ، حتى الحصول على أعلى الحقوق في الأنظمة الداخلية. بالمناسبة ، بطريقة مماثلة نستخدم الهجمات الاجتماعية في

Red Teaming ، وفي بعض اختبارات الاختراق. نتيجةً لذلك ، سيحصل العميل على رؤية شاملة ومستقلة لأمنه ضد نوع معين من الهجمات الاجتماعية ، فضلاً عن عرض لفعالية (أو العكس ، عدم كفاءة) خط الدفاع المدمج ضد التهديدات الخارجية.

نوصي بمثل هذا التدريب مرتين في السنة على الأقل. أولاً ، لدى أي شركة معدل دوران للموظفين ويتم نسيان الخبرة السابقة تدريجياً من قبل الموظفين. ثانياً ، تتغير أساليب وتقنيات الهجمات باستمرار وهذا يؤدي إلى الحاجة إلى تكييف العمليات الأمنية ومعدات الحماية.

إذا تحدثنا عن التدابير التقنية للحماية من الهجمات ، فإن المساعدة التالية إلى أقصى حد:

- وجود مصادقة إلزامية ثنائية العامل على الخدمات التي يتم نشرها على الإنترنت. إن إطلاق مثل هذه الخدمات في عام 2019 بدون أنظمة الدخول الموحد ، وبدون حماية كلمة المرور والمصادقة ثنائية العوامل في شركة بحجم عدة مئات من الأشخاص ، هو بمثابة مكالمة "كسرني" المفتوحة. ستعمل الحماية التي تم تنفيذها بشكل صحيح على جعل الاستخدام السريع لكلمات المرور المسروقة أمرًا مستحيلًا وسيوفر الوقت للقضاء على عواقب هجوم التصيد.

- مراقبة التحكم في الوصول ، وتقليل حقوق المستخدم في الأنظمة واتباع الإرشادات الخاصة بالتهيئة الآمنة للمنتجات التي يتم إصدارها بواسطة كل مصنع رئيسي. هذا غالبًا ما يكون بسيطًا بطبيعته ، ولكنه فعال للغاية ويصعب تنفيذه في الممارسة ، وهو ما أهمله الجميع إلى حد ما من أجل السرعة. وبعضها ضروري لدرجة أنه بدونها لا يوجد علاج يمكن أن ينقذ.

- خط تصفية البريد الإلكتروني جيد البناء. مكافحة البريد العشوائي ، مسح كامل للمرفقات بحثًا عن تعليمات برمجية ضارة ، بما في ذلك الاختبار الديناميكي من خلال صناديق الحماية. ينطوي الهجوم الذي تم إعداده جيدًا على أنه لن يتم اكتشاف مرفق قابل للتنفيذ بواسطة أدوات مكافحة الفيروسات. على العكس من ذلك ، يقوم صندوق الحماية بالتحقق من كل شيء بنفسه ، وذلك باستخدام الملفات بالطريقة نفسها التي يستخدمها الشخص. نتيجة لذلك ، سيتم الكشف عن مكون ضار محتمل بواسطة التغييرات التي تم إجراؤها داخل صندوق الحماية.

- وسائل الحماية ضد الهجمات المستهدفة. كما ذكرنا سابقًا ، لن تكشف أدوات مكافحة الفيروسات الكلاسيكية عن الملفات الضارة في هجوم مُعد جيدًا. , — , . , , .

«Information Security/ » #6, 2019.