عند تطوير منتج برنامج أو خدمة SaaS المستندة إلى مجموعة النظراء ، يكون من الصعب للغاية تتبع أنشطة الجهات الخارجية لجميع المتخصصين المشاركين في عملية التطوير. فقط افتح Github ، وأدخل "<company_domain_name.com> pass" في البحث ، وقم بتقييم النتائج. في حالة عرض Github حقًا شيئًا مثيرًا للاهتمام في تسليمه ، فسننظر في السيناريوهات التي يمكن أن تساعد المهاجمين على تعطيل العملية التجارية لشركتك. وإذا كان Github لا يزال صامتًا ، فسوف ندرس خيارات بديلة لمهاجمة دورة تطوير المنتج ، حيث يمكن أن يصبح المطورين ، بل مهندسو الأمان فقط ، نقطة الدخول إلى البنية التحتية.

جيثب الغاء

باستخدام استعلامات البحث المناسبة ، يمكنك العثور على جميع أنواع أجزاء التعليمات البرمجية التي تحتوي على بيانات اعتماد للاتصال بالبنية الأساسية للشركة ، والتي يستخدمها المطورون ومهندسو ضمان الجودة. ومع ذلك ، ليس فقط جيثب يمكن فحصها عن الأسرار. تتيح لك تقنية دراسة المستودعات العامة للأسرار (بيانات الحساب ، والمفاتيح الخاصة ، وما إلى ذلك) فتح الوصول إلى أماكن مثيرة للاهتمام في التطبيق حتى قبل بدء تحليل الأمان المباشر.

نظرًا لحقيقة أن العديد من شركات منتجات تكنولوجيا المعلومات ذات مستويات النضج المختلفة تمامًا (من بدء التشغيل إلى أعمال المؤسسة) تضم مختلف المقاولين في دورة التطوير الخاصة بهم ، فإن احتمال تسرب البيانات القيمة إلى المستودعات العامة آخذ في الازدياد. يتحمل أي خبير مشارك في دورة التطوير بعض المخاطر على المنتج.

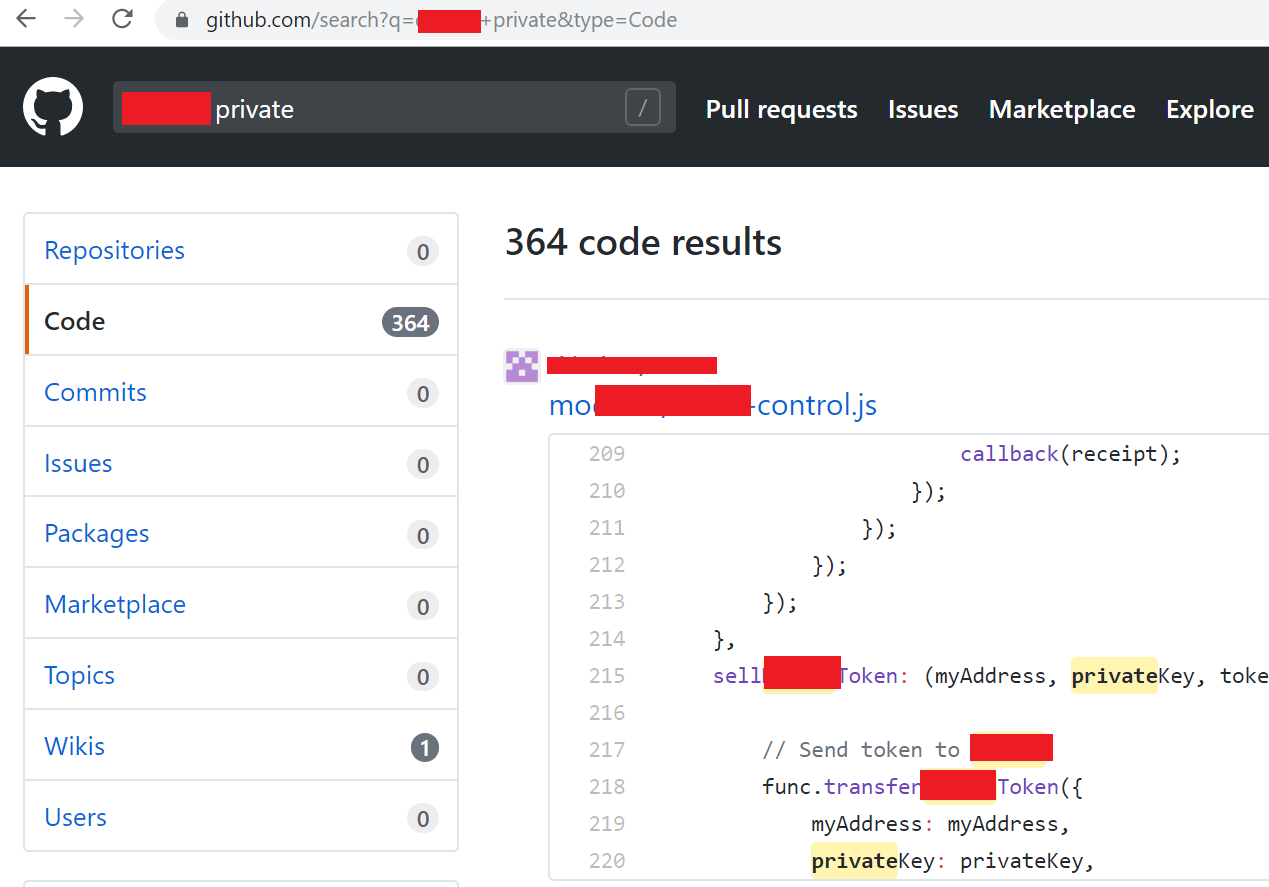

لذلك ، على سبيل المثال ، في عملية البحث عن أجزاء من شفرة المصدر التي تحتوي على مجال منتج SaaS ، يمكن العثور على أجزاء من الاختبارات التلقائية التي تحتوي على بيانات اعتماد مميزة للاتصال بالمنصة. وللتأكد من أن هذا المثال ليس افتراضيًا ، ولكنه حقيقي تمامًا ، ما عليك سوى الانتقال إلى Techcrunch ، والعثور على اسم بعض الشركات التي توفر منتج SaaS وابحث عن مجاله على github.

نفتح أخبارًا عن الشركات الناشئة ، ونرى الكثير من محافظ blockchain والأنظمة الأساسية blockchain ، ونختار أي شركة ناشئة لها اسم يتوهم ونبحث عن مجالها على github. نلتقي بالعديد من الأسرار في البرامج النصية المختلفة للاتصال بالمنصة.

يؤدي البحث في Github عن الاستعلامات الصحيحة إلى فتح العديد من البرامج النصية المثيرة للاهتمام التي تحتوي على أسرار

يؤدي البحث في Github عن الاستعلامات الصحيحة إلى فتح العديد من البرامج النصية المثيرة للاهتمام التي تحتوي على أسرارفي معظم الأحيان ، توجد الأسرار في المستودعات التالية:

- إجراء اختبارات تلقائية للشفرات التي يقوم مهندسو ضمان الجودة بنسخها احتياطيًا في مستودعاتهم الشخصية العامة ؛

- مستودعات المنظمات المتعاقدة المسؤولة عن دمج العملاء مع المنتج ؛

- المستودعات الشخصية للمطورين الذين يقومون بعمل نسخ احتياطية لأدواتهم الداخلية ؛

- البرامج النصية لتثبيت المنتج وملفات الخدمة الهيكلية الهيكلية التي يستخدمها المقاولون المسؤولون عن تثبيت المنتج (العمليات) وصيانته.

مثال على السر الموجود في الكود: مفتاح خاص للاتصال بمنصة SaaS

مثال على السر الموجود في الكود: مفتاح خاص للاتصال بمنصة SaaSمثال على الأسرار التي تساعد المهاجمين على اختراق منتج أو مستخدم له:

- بيانات اعتماد الاتصال (مثال لاستعلامات البحث: "product_name + pass" ، "domain_name + login") ؛

- مفاتيح وشهادات خاصة (مثال لاستعلام البحث: "domain_name + private").

أسرار مهندسي الأمن

صرخ شخص من المتخصصين في مجال الأمن الآن: "لكن إذا استخدم المطورون Hashicorp Vault ، فلن تحدث هذه المشكلات!" نعم ، في ظل ظروف معينة ، تكون حلول الإدارة السرية فعالة. ومع ذلك ، في بعض الأحيان ، حتى المتخصصين في مجال الأمن يخطئون.

خذ أفضل الحلول التجارية لتحليل الشفرة الثابتة لنقاط الضعف (SAST). من بين هذه القمة ، من المحتمل أن تكون هناك منتجات كبيرة ومكلفة تمثل منصة متكاملة للتكامل في عمليات تطوير CI / CD ولديها واجهات برمجة التطبيقات (APIs) للنصوص التلقائية للأطراف الثالثة.

يعد SonarQube مثالًا على نظام تحليل الجودة والأمان للشفرة. يشار إلى شعبيتها من قبل عدد من المنشآت التي يمكن العثور عليها في Shodan مع طلب واحد:

الميناء: 9000 سوناركيبي

جغرافيا المنشآت المتاحة لمنصة SonarQube

جغرافيا المنشآت المتاحة لمنصة SonarQube عدد منشآت SonarQube حسب البلد

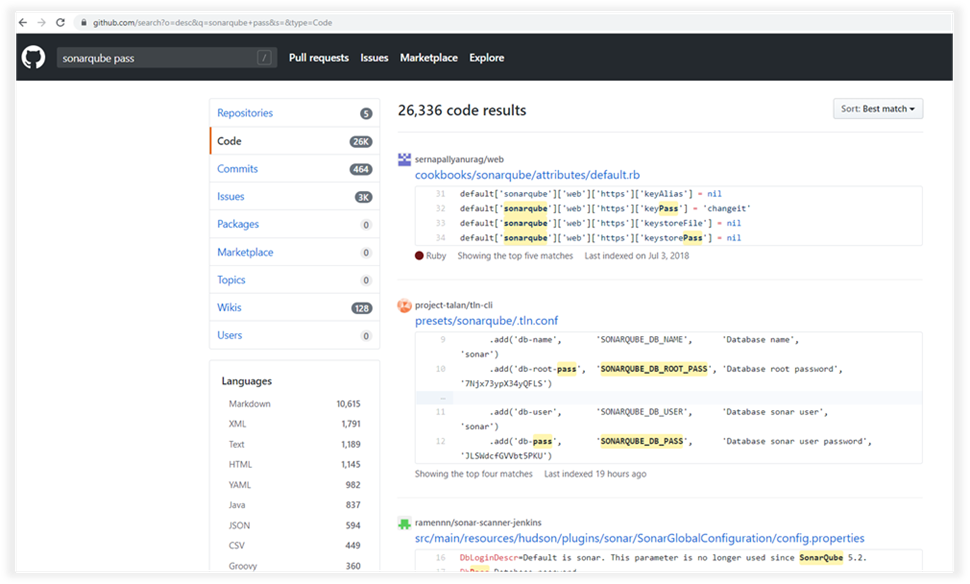

عدد منشآت SonarQube حسب البلدإذا نظرت إلى Github عن أي أسرار متعلقة بـ SonarQube ، فيمكنك العثور على نصوص برمجية صغيرة تستخدم للاتصال والتحكم في الفحص.

البرامج النصية التي (ربما) تحتوي على أسرار للاتصال بالمنصة

البرامج النصية التي (ربما) تحتوي على أسرار للاتصال بالمنصةإذا نظرت إلى وثائق SonarQube الرسمية ، يمكنك العثور على وصف للتنسيق لبدء المهام من CLI. على وجه الخصوص ، أحد المفاتيح مسؤول عن نقل البيانات المتعلقة بالحساب الذي سيتم تنفيذ الأمر نيابة عنه.

المفاتيح المسؤولة عن نقل معلومات الحساب في المنصة

المفاتيح المسؤولة عن نقل معلومات الحساب في المنصةباستخدام هذه المعلومات ، يمكنك الحصول على المزيد من نتائج البحث ذات الصلة. تتيح لك عمليات البحث التي تحتوي على "تسجيل الدخول إلى السونار +" أو "السونار + كلمة المرور" العثور على برامج نصية للتشغيل الآلي لا يتم استخدامها فقط من قِبل المطورين ، ولكن أيضًا بواسطة أوامر الأمان مباشرةً.

نقرأ الوثائق ، قدم طلب جديد ، تلقى قضية أكثر أهمية

نقرأ الوثائق ، قدم طلب جديد ، تلقى قضية أكثر أهميةأسرار أتمتة البحث

يمكنك البحث عن تسرب الأسرار في المستودع الرسمي للشركة ، أو في المستودعات غير الرسمية لموظفيها أو المقاولين (وربما المستخدمين). يمكن توضيح عملية العثور على الأسرار على جيثب أو في مستودعات أخرى على النحو التالي:

أسرار عملية البحث

أسرار عملية البحثلأتمتة هذه الإجراءات ، هناك العديد من الأدوات المساعدة والبرامج النصية ، لذلك يوصى بعدم إعادة اختراع العجلة. على سبيل المثال ، يمكنك استخدام الأدوات التالية:

- gitGrabber (https://github.com/hisxo/gitGraber) - يسمح بمراقبة Github في الوقت الفعلي والخدمات الأخرى للأسرار. مناسب لمهمة مراقبة ظهور الأسرار لاستعلامات البحث المحددة.

- gitLeaks (https://github.com/zricethezav/gitleaks) - أداة لرصد مستودعات محددة لتسرب الأسرار. عظيم لأداء مهام مراقبة المستودع الرسمي للشركة.

سيسمح لك استخدام هذه الأدوات المساعدة مع الاستعلامات ذات الصلة لأغراضها بتنظيم نظام لمراقبة تسرب الأسرار في المستودعات العامة. في الوقت نفسه ، كما لاحظ زملاء AppSec بشكل صحيح في التعليقات على

Twitter ، من أجل الحفاظ على سرية السر ، تحتاج إلى تنفيذ واستخدام حلول الإدارة السرية. على سبيل المثال ، Hashicorp Vault ، وهو مخصص

لمواد منفصلة.

الباحثون ، البحث الناجح! للمطورين ، يرتكب آمنة!