"لكن هذا ليس مملاً!" - هذا هو الشعار غير الرسمي لموظفي مركز مراقبة تهديد الإنترنت التابع لشركة سولار JSOC (ويجب أن أقول أن عام 2019 يتوافق معه تمامًا). في بداية العام الجديد ، يحب العديد من الناس إجراء التقييم ووضع أهداف جديدة ، لكن بدلاً من ذلك قررنا أن نخبر "أهوال بلدتنا" - حالات 2019 ، التي أثارت إعجاب المحللين ذوي الخبرة. الاستنتاج من هذه القصص هو واحد فقط: التكنولوجيا تتطور وتتطور ، والكسل البشري والإهمال والإهمال أبدية.

ضيف واي فاي

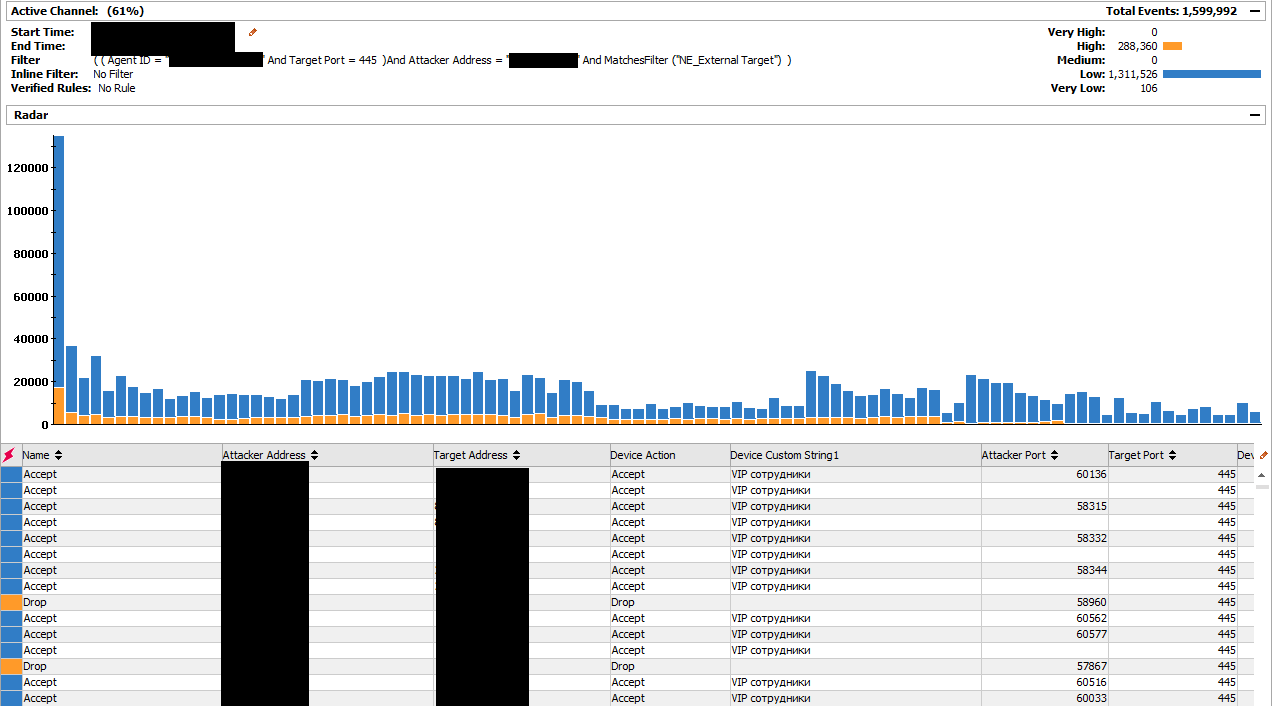

عند توصيل العملاء بالمراقبة ، نطلب أولاً وقبل كل شيء الحصول على أهم المعلومات: الحسابات المهمة ، مجموعات المجال ، القطاعات غير الموثوق بها ، العناوين البيضاء ، المنطقة المجردة من السلاح ، الشبكات الفرعية الهامة ، إلخ. الشبكات الفرعية غير الموثوق بها هي مجرد شبكة Wi-Fi للضيوف ، وكذلك شبكات المقاول ، وشرائح الاختبار التي لديها أذونات للسماح بأي ، وما إلى ذلك. صعب جدا ، إن لم يكن مستحيلا. على شبكة العميل ، لم يكن هناك أي احتمال لمثل هذه التفاعلات ، باستثناء صفحة التفويض في شبكة الضيف. لقد هدأنا بإضافة حظر على التفاعل من Wi-Fi مع TOR ، وخوادم C&C وغيرها من الأرواح الشريرة ، حتى لا يتم قصفنا بالعمليات التي لم يكن العميل المحتمل مهتمًا بها (على الرغم من أننا ما زلنا نجمع إحصائيات حول هذه الحوادث لتقارير موجزة). وفي صباح اليوم الثالث من المشروع التجريبي ، لاحظنا وجود حالة شاذة: تدفق الأحداث من جدار الحماية زاد 4 مرات!

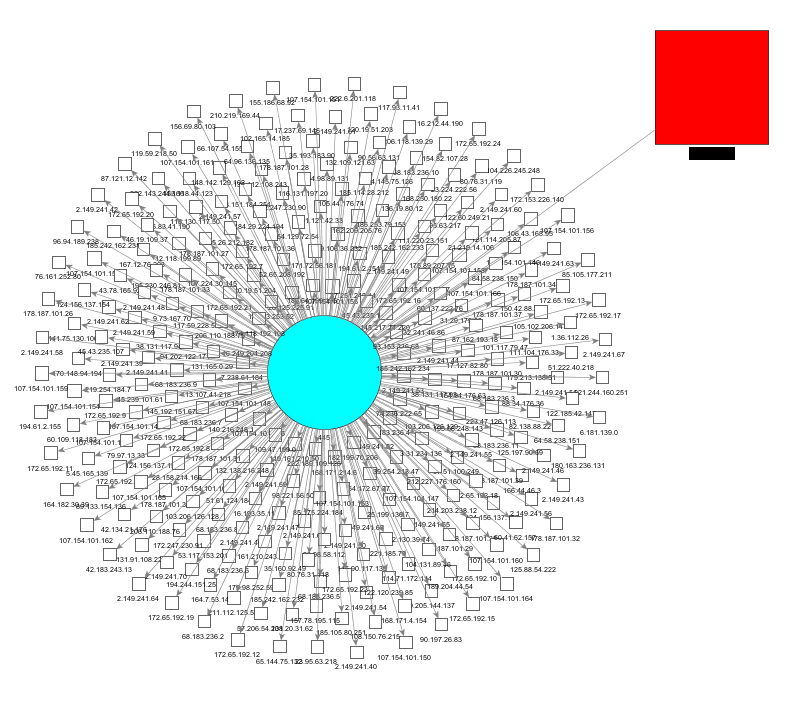

بدأوا في البحث عن سبب "الانسداد" ، وبدهشة ، وجدوا ذلك في قسم Wi-Fi الخاص بالضيف. ولدت مجموعة معينة 4 ملايين (!) الأحداث في الساعة. إن الأحداث مثيرة جدًا - الاتصالات على المنفذ 445 إلى عناوين عشوائية بيضاء لمساحة الإنترنت. أربعة ملايين ، كارل!

بعد أن أبلغوا العميل بهذا ، بدأوا في انتظار الحصول على معلومات حول المضيف والواقعة ، لأن DHCP (وهو خادم التخويل) لم يكن متصلاً بـ SIEM. بعد حوالي 3-4 ساعات ، أبلغ العميل أن المضيف هو هاتف محمول. القول بأننا فوجئنا هو أن لا أقول شيئًا. لا يمكن للهاتف المحمول العادي إنشاء مثل هذا التدفق من الأحداث. بدأوا في معرفة التفاصيل ، واتضح أن الهاتف المحمول لا علاقة له به - استخدم شخص ما أحد الأجهزة المسجلة كغطاء. لم يكن من الممكن العثور على المصدر الحقيقي للنشاط ، وقال عميلنا إنه لم يكن مهتمًا بهذه الحالة ، لذا يجب تقليل النشاط. ومع ذلك ، فقد حذرنا متخصصي العميل من المخاطر المحتملة: نظرًا لأن النشاط (من الواضح أنه ضار) يأتي من عناوينهم ، فيمكنهم ، على سبيل المثال ، الدخول في قوائم خوادم C&C لبائعي برامج مكافحة الفيروسات وتلقي شكاوى من وكالات إنفاذ القانون (من يعرف البنية التحتية التي سيقوم هذا المضيف بفحصها) - بعد كل شيء ، قد يكون هناك KII ، ويشير المسح بحثًا عن نقاط الضعف إلى الحوادث التي يجب إبلاغ GosSOPKA بها. بعد هذه الحجج ، لا يزال العميل يقرر فهمها بمزيد من التفاصيل والوفاء بتوصياتنا. وكانوا على النحو التالي:

- أغلق جميع المنافذ باستثناء 80 و 443 (تبين أن هذا هو القرار الصحيح ، لأنه بعد 445 تم إجراء مسح ضوئي على المنفذ 22) ،

- نقدم قيودًا على سرعة الإنترنت الموزع ،

- تنشيط شرائح UTM ، بما في ذلك التحكم في التطبيق ، وقطع الفئات الغريبة مثل السيول ، ومتصفحات TOR ، والماسحات الضوئية المكتشفة ، وأكثر من ذلك ،

- قم بتشغيل الحد الأقصى لعدد الاتصالات في الفاصل الزمني.

لم يكن العميل قادرًا أبدًا على معرفة هوية مستخدم شبكة Wi-Fi النشط هذا ، ولكن على الأقل قاموا بحظره بالأكسجين (وعلى الأرجح ، ذهب المهاجم للبحث عن شبكة Wi-Fi المتوفرة التالية.

بعد بضعة أشهر تم إغلاق هذا النموذج بنجاح ونقله إلى العقد ، لكننا لا نزال نواجه حالات مماثلة في شركات مختلفة تمامًا ، لذلك يمكن تصنيف التوصيات المذكورة أعلاه على أنها عالمية.

افتراضيا ، أو تخريب البائع

بالتوازي مع الاتصال التجريبي لرصد JSOC للطاقة الشمسية ، كلف العميل UTM جديد. تم ترحيل الترحيل إلى ذلك: أولاً نقل ACL عبر الشبكات الفرعية ، ثم نُهج التطبيق. الحلوى هي الأكثر إثارة للاهتمام.

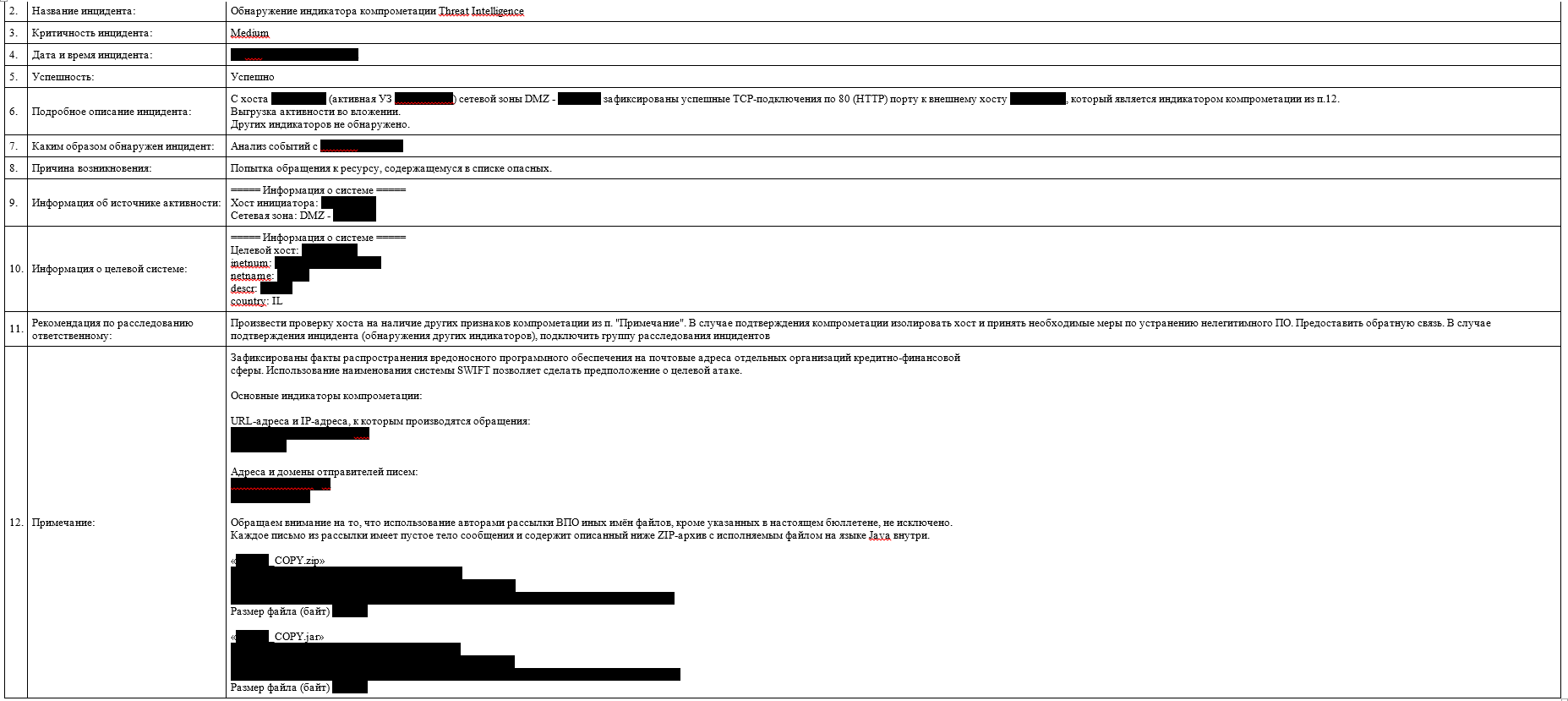

حدث كل شيء وفقا لكلاسيكيات - ليلة الجمعة. سجل السطر الأول حوادث في الاتصال ببنية العميل الأساسية لعقد TOR ، حيث ظهر في صورة C&C في إحدى قوائم بريد FinCERT. نظرًا لأن المشروع كان رائدًا وقام العميل بنقل جميع الحوادث إلى درجة الأهمية المنخفضة ، لم يتم تقديم بطاقة حادث ، بالإضافة إلى إشعار عبر البريد ، بطاقة حادث. لذلك ، لم يتم تصعيد العملية الأولى من مضيفين مختلفين إلى عنوان واحد ، على الرغم من أنها أثارت الشكوك بين مهندسي المراقبة. عندما وصل عدد الرحلات إلى ثلاث ، شعر الرجال أن هناك خطأ ما وأبلغوا المحلل الذي أخذ الحادث إلى العمل.

أولاً ، اتصل المحلل بالموظفين المسؤولين للعميل واقترح ربط المضيفين على مستوى السجل المحلي لتحديد مصدر النشاط. بحلول وقت المناقشة مع متخصصي العميل ، ارتفع عدد المضيفين إلى 7. كان الموقف مشابهًا جدًا للوباء ، لكن مكافحة الفيروسات على المضيفين كانت تعمل وصامتة ، ولم تكن هناك إجراءات نشطة وتفاعلات المضيف على الشبكة.

ربط ثلاثة مضيفين على مستوى السجل المحلي أيضًا لم يعط فهمًا للعملية التي ولدت النشاط. تزايد القلق ، كان الخيار الوحيد للعمل هو عزل المضيفين مع الإزالة الموازية لتفريغ ذاكرة الوصول العشوائي وصورة القرص الصلب. بدأ المحلل في إعداد الإرشادات ، وفي الوقت نفسه قرر google عنوان IP الذي وصل إليه المضيفون لتوافره في المراسلات والحوادث الأخرى (لأن نوع النشاط الذي لاحظناه كان مختلفًا عن النوع الموضح في نشرة FinCERT). بالنسبة للجزء الاكبر ، والفكرة هي بائسة جدا ، ولكن ليس هذه المرة.

تم لفت الانتباه إلى المقالة التي يظهر فيها عنوان IP وعنوان بائع UTM. لتلخيص جوهر المنشور ، اشترى البائع عنوان IP الذي كان ينتمي سابقًا إلى عقدة TOR ، والذي تم عرضه في نشرة FinCERT. وهذا ليس كل شيء فقط! علاوة على ذلك ، قرر البائع جعل هذا العنوان افتراضيًا لإعادة توجيه جميع المكالمات المشبوهة من البنية التحتية لعملائه إلى العناوين التي يحتمل أن تكون ضارة. أي أن أي اتصال بعنوان IP غريب قد فسر من قبل UTM على أنه غير شرعي وأعيد توجيهه إلى هذا العنوان المعجزة.

بعد تحديد ما إذا كانت وحدة الحماية من البرامج الضارة قيد التشغيل بالفعل ، وبعد تلقي تأكيدات ، قام المحلل ومتخصصو العميل بالزفير.

ملاحظة: تحليل الإخفاقات التي اكتشفها UTM يؤكد أن جميع الأنشطة السبعة كانت إيجابية خاطئة.

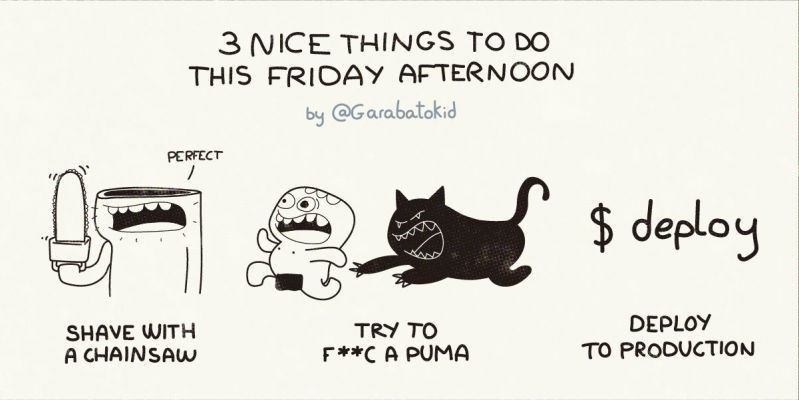

لقد وعدنا بتوصيات لكل حالة ، ولكن هنا ، ربما ، سنقدم واحدة فقط: لا تنتشر يوم الجمعة. وحذر كل المهتمين والمتعاطفين معه.

تاريخيا

يجمع هذا الشرط مجموعة واسعة من الحالات. خذ وقف التشغيل على سبيل المثال. غالبًا ما يتم نسيان العمليات التي فقدت أهميتها في الشركات: لا أحد "يوزع" البنية التحتية القديمة ، تاركًا الأجهزة الافتراضية القديمة والخوادم ووصول الشبكة. في الوقت نفسه ، لا أحد يراقب التحديثات ومضادات الفيروسات والأحداث على هذه الأجهزة المضيفة ، وحتى المدراء في كثير من الأحيان لا يعرفون أصحاب الأنظمة. لذلك ، بعد فترة من الوقت لا تمثل عناصر البنية التحتية هذه أكثر المفاجآت السارة. ما هي تكلفة إرسال القياس عن بُعد من مؤسسة بيئية في مشروع تم إنجازه في عام 2005 إلى خوادم بروتوكول نقل الملفات في بلد غير صديق!

في كثير من الأحيان لا أحد يتعامل مع صيانة أنظمة عمرها 10 سنوات ، على الرغم من استمرار استخدامها. على سبيل المثال ، بوابة إعادة تعيين كلمة المرور التي تستخدم المحرك القديم ولراحة المستخدمين ينظرون إلى الإنترنت ، أو RDP ، والذي يحتاج المقاول إلى تكوين تطبيقات الأعمال والالتزام به لمدة 5-6 سنوات.

عادة ما يصبح وجود مثل هذه المشكلات معروفًا عندما:

- تم اختراق المضيف ، والتشفير حدث مع مزيد من الابتزاز (كان هناك الكثير من هذه الحوادث في الآونة الأخيرة) ،

- هناك هجرة من حل واحد على المحيط إلى آخر ،

- نأتي إلى الطيار وجمع ملف التعريف من المنافذ المفتوحة على المحيط.

ولكن هناك أيضًا مواقف أسطورية تمامًا: في عام 2013 ، قامت الشركة ببناء نفق مع مقاول يخدم نظامها المالي. انتهى العقد ، لكن النفق بقي ، حيث تم إنتاجه من قِبل الشركة التي استأجر المقاول منها إلى جانب البنية التحتية لتكنولوجيا المعلومات. أخذت شركة جديدة نفس المكان وتفاجأت للعثور على العناوين المتاحة للبنية التحتية لأشخاص آخرين. تولى الفضول ، ثم إغراء والعطش من أجل الربح. لقد ألقوا قاعدة بيانات للأطراف المقابلة والعقود على الضوضاء - كانت فائدة المنافسة مثيرة للاهتمام ، ولكن لم يصدر أحد ضجيجًا في الشركة الضحية. استمرت القصة لأكثر من عام (لم يكن من الممكن تتبعها على طول السجلات) ، ولكن في النهاية ، فإن التحقيق ، والفصل ، والكرز على الكعكة هي قضية جنائية.

AWOL ، أو لأنه أكثر ملاءمة

الحالة ككل تافهة إلى حد ما ، والتي لا يمكن أن يقال عن "منهجية التنفيذ".

معين:

- مشروع رائد لمراقبة العملاء ؛

- مصادر متصلة على المحيط ، وكذلك بين القطاعات المؤسسية والتكنولوجية ؛

- المشرف على العمل في مكان العمل وخدمة شريحة الشبكة المغلقة ؛

- رغبة المسؤول الحادة هي العمل بشكل أقل والنوم أكثر والقيام بكل شيء في راحة.

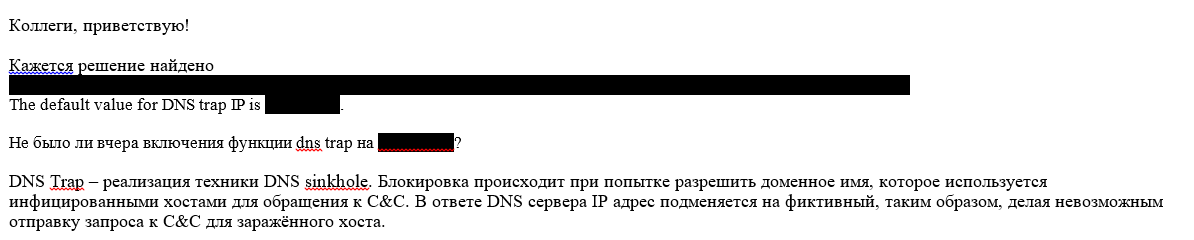

كما قلت من قبل ، عند الاتصال ، نطلب من العميل معلومات مختلفة ، بما في ذلك العناوين البيضاء ، من أجل جمع إحصائيات عن الاتصالات معهم من الإنترنت وبالتالي تشكيل ملف تعريف محيط خارجي. بعد إنشاء قاعدة تملأ القائمة في SIEM ، نجمع إحصائيات حول جميع المنافذ المفتوحة على المحيط في غضون أسبوع أو أسبوعين ، ونفريغها إلى العميل ، ونراقبها ونصلحها معًا (مع إغلاق ما هو غير شرعي). بتجميع المعلومات للملف الشخصي ، راقبنا أعيننا بشكل دوري من خلال القائمة ، للتحقق من أن المنافذ مفتوحة للجميع أو لبعض العناوين فقط في القوائم البيضاء. تم لفت الانتباه إلى المنفذ 43388 ، والذي بدا أنه غير ملحوظ ، ولكن تم بثه عام 3389 وعنوانه الرمادي الذي لم يكن مالكه معروفًا لنا في ذلك الوقت.

عند التحقق من ذلك تبين أنه مغلق على عناويننا. لقد اعتقدنا أنه منفتح على قوائم بيضاء ، لكن خلال اليوم لم نلاحظ أي اتصالات ناجحة معه. عند وصولهم في صباح اليوم التالي ، لاحظوا مرة أخرى أن حزمة من الأحداث قد وصلت بين عشية وضحاها. هذه المرة ألقينا نظرة فاحصة على عناوين المصدر وشاهدنا العديد من الجلسات من موسكو لمدة تزيد عن 5 ساعات وعدد كبير جدًا من الجلسات القصيرة من جميع أنحاء العالم. ثم أصبح من الواضح أن النقطة لم تكن أن المنفذ كان متاحًا فقط لعناوين من القائمة البيضاء ، ولكن تم فتحه فقط في الليل - من حوالي 00.00 إلى 06.00 في الصباح. بعد حفر سجلات من المجال ومكافحة الفيروسات (كانت متصلا في ذلك الوقت فقط) ، فوجئنا أن نجد أن العنوان ينتمي إلى المسؤول المناوب ، الذي ينبغي أن يكون في مكان العمل خلال هذه الفترة الزمنية! بعد تحليل الاتصالات من سيارته ، وجدنا حالة أخرى مثيرة للاهتمام: في كل ليلة ، تم فتح الميناء أيضًا (أعتقد أنه ليس من الصعب تخمين أي واحد) في القطاع المخصص المخصص. يكاد يكون من المستحيل ملاحظة مثل هذا النشاط في اليوم الرابع من الإصدار التجريبي ، وبحلول ذلك الوقت ، لا يزال عدد الاتصالات المسموح بها بين القطاعات أكثر من المنافذ المفتوحة على المحيط. بعد أن أبلغوا حراس الأمن بالوضع ، قاموا بتوصيل المضيف على مستوى السجل المحلي وتأكدوا من أن المسؤول كان يهرب بهدوء إلى المنزل من العمل. كما اتضح ، فقد عاش تقريبًا في منزل مجاور ، وأصبح الاتصال البعيد ، بالطبع ، كثيرًا من الإغراءات.

ربما لو وصف المسؤول الموقف ، فسيسمح له بالعمل عن بعد عبر SKDPU ، شريطة أن يكون في وقت وقوع الحادث قادراً على العمل في غضون 15 دقيقة ولن تكون هناك أي مشاكل على الإطلاق.

في المجموع

في الواقع ، أحد التهديدات الرئيسية لأمن المعلومات هو التلاعب على الأرض. لذلك ، قلل من المخاطر:

- تتبع تكوينات المحيط وجدار الحماية.

- حاول أن تجعل جهاز التحكم عن بُعد في شركة مُدارة (VPN من خلال خادم طرفي). وإذا كان موجودًا بالفعل ، يمكنك التحكم في من يستخدمه (عن طريق إزالة RATs المختلفة على الأجهزة المضيفة التي تكتشف الآن بسهولة جميع محركات مكافحة الفيروسات تقريبًا).

- اتبع تصرفات المستخدمين المميزين: غالبًا ما يفقدون يقظتهم ، معتقدين أن لديهم كل شيء تحت السيطرة ، ويسهل على المهاجمين الوصول إلى البيانات الهامة.