تحية! مرحبًا بكم في الدرس السادس لـ

Fortinet Getting Started . في

الدرس الأخير ، تعلمنا أساسيات العمل مع تقنية NAT في

FortiGate ،

وأصدرنا أيضًا

مستخدمنا التجريبي على الإنترنت. الآن حان الوقت لرعاية سلامة المستخدم في اتساعها. سننظر في هذا الدرس في ملفات تعريف الأمان التالية: تصفية الويب ، والتحكم في التطبيق ، وكذلك فحص HTTPS.

من أجل التعرف على ملفات تعريف الأمان ، نحتاج إلى التعامل مع أوضاع فحص أخرى.

افتراضيًا ، يتم استخدام وضع التدفق المستمر. يتحقق الملفات عند مرورها خلال FortiGate دون التخزين المؤقت. بمجرد وصول الحزمة ، تتم معالجتها ونقلها دون انتظار استلام الملف بأكمله أو صفحة الويب. يتطلب موارد أقل ويوفر أداء أفضل من وضع الوكيل ، ولكن في نفس الوقت ، لا تتوفر جميع وظائف الأمان فيه. على سبيل المثال ، لا يمكن استخدام نظام منع تسرب البيانات (DLP) إلا في وضع الوكيل.

وضع الوكيل يعمل بشكل مختلف. يقوم بإنشاء اتصالين TCP ، واحد بين العميل و FortiGate ، والثاني بين FortiGate والخادم. يتيح ذلك إمكانية تخزين البيانات مؤقتًا ، أي تلقي ملف كامل أو صفحة ويب. يبدأ فحص الملفات بحثًا عن التهديدات المختلفة فقط بعد تخزين الملف بالكامل. يتيح لك ذلك تطبيق ميزات إضافية غير متوفرة في وضع التدفق. كما ترون ، من المفترض أن هذا الوضع هو عكس Flow Based - يلعب الأمان دوراً رئيسياً هنا ، ويتلاشى الأداء في الخلفية.

في كثير من الأحيان يسألون - أي وضع أفضل؟ ولكن لا توجد وصفة عامة. كل شيء فردي دائمًا ويعتمد على احتياجاتك ومهامك. في وقت لاحق من الدورة التدريبية ، سأحاول إظهار الاختلافات بين ملفات تعريف الأمان في وضعي Flow و Proxy. سيساعد هذا في مقارنة الوظيفة وتحديد الأفضل لك.

دعنا نذهب مباشرة إلى ملفات تعريف الأمان ونكون أول من يفكر في تصفية الويب. يساعدك ذلك في مراقبة أو تتبع مواقع الويب التي يزورها المستخدمون. أعتقد أنه يجب ألا تتعمق في شرح الحاجة لمثل هذا التعريف في الواقع الحالي. سوف نفهم كيف يعمل بشكل أفضل.

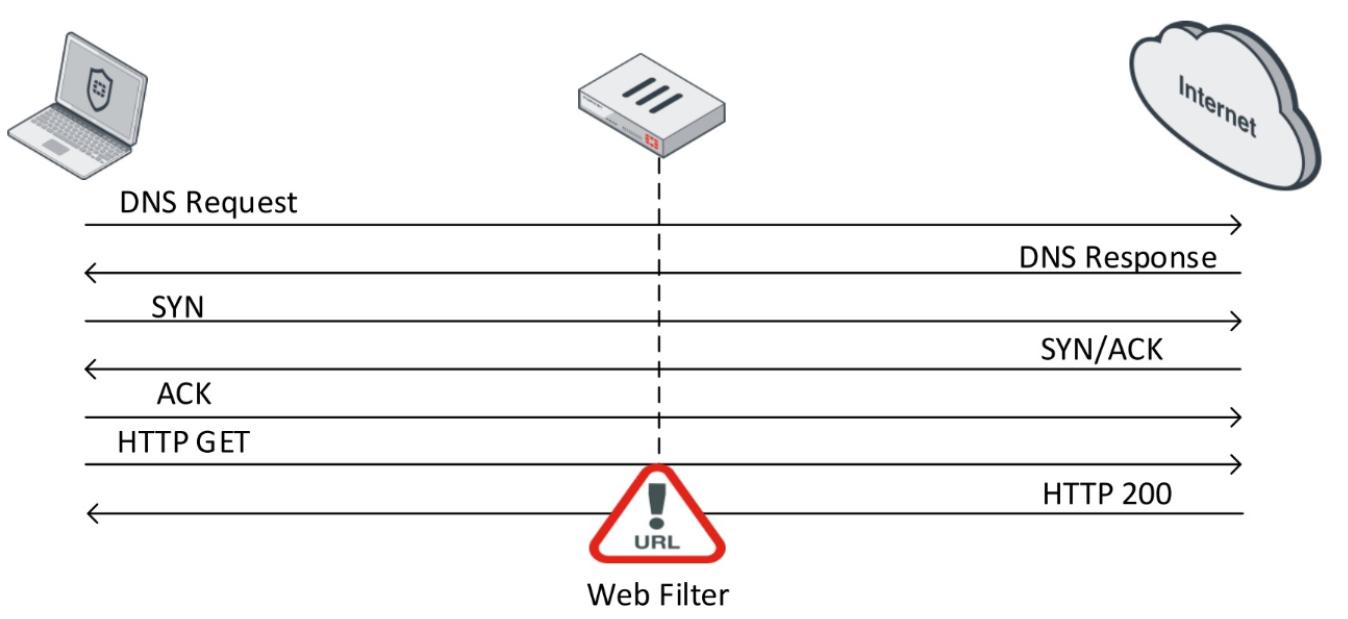

بعد إنشاء اتصال TCP ، يطلب المستخدم ، باستخدام طلب GET ، محتويات موقع ويب معين.

إذا كان خادم الويب يستجيب بشكل إيجابي ، فإنه يرسل معلومات حول الموقع ردا على ذلك. هذا هو المكان الذي يأتي فيه مرشح الويب. تقوم بالتحقق من صحة محتوى هذا الرد ، أثناء عملية التحقق ، ترسل FortiGate طلبًا إلى شبكة توزيع FortiGuard (FDN) في الوقت الفعلي لتحديد فئة موقع الويب هذا. بعد تحديد فئة موقع ويب معين ، يقوم عامل تصفية الويب ، وفقًا للإعدادات ، بتنفيذ إجراء معين.

في وضع التدفق ، تتوفر ثلاثة إجراءات:

- السماح - السماح بالوصول إلى الموقع

- كتلة - كتلة الوصول إلى الموقع

- مراقب - السماح بالوصول إلى موقع الويب وكتابته على السجلات

في وضع الوكيل ، تتم إضافة إجراءين آخرين:

- تحذير - أعط المستخدم تحذيراً بأنه يحاول زيارة مورد محدد وإعطاء المستخدم خيارًا - متابعة أو مغادرة الموقع

- المصادقة - طلب بيانات اعتماد المستخدم - يتيح ذلك لمجموعات معينة السماح بالوصول إلى فئات مقيدة من مواقع الويب.

على موقع

FortiGuard Labs ، يمكنك العثور على جميع الفئات والفئات الفرعية لفلتر الويب ، وكذلك معرفة الفئة التي ينتمي إليها موقع ويب معين. بشكل عام ، بالنسبة لمستخدمي حلول Fortinet ، يعد هذا الموقع مفيدًا إلى حد ما ، ونوصيك بالتعرف عليه بشكل أفضل في وقت فراغك.

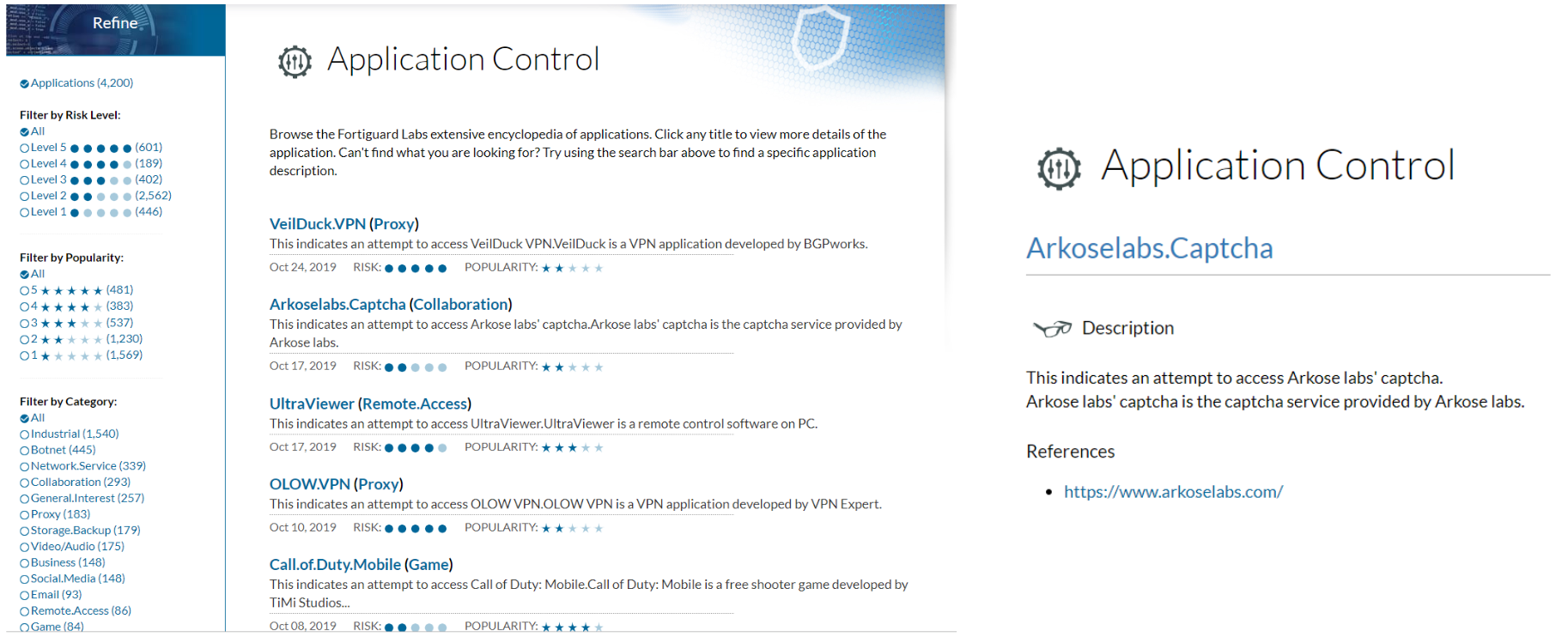

يمكنك قول القليل جدًا عن التحكم في التطبيق. يظهر الاسم أنه يسمح لك بالتحكم في تشغيل التطبيقات. ويفعل ذلك بمساعدة أنماط من التطبيقات المختلفة ، ما يسمى بالتواقيع. بناءً على هذه التوقيعات ، يمكنه تحديد تطبيق معين وتطبيق إجراء محدد عليه:

- السماح - السماح

- مراقب - تمكين وكتابة هذا إلى السجلات

- كتلة - تعطيل

- العزل - سجل الحدث في السجلات وحظر عنوان IP لفترة معينة

يمكنك أيضًا عرض التواقيع الحالية في

FortiGuard Labs .

الآن النظر في آلية التفتيش HTTPS. وفقًا لإحصائيات نهاية عام 2018 ، تجاوزت نسبة حركة HTTPS 70٪. وهذا هو ، دون استخدام فحص HTTPS ، يمكننا تحليل حوالي 30 ٪ فقط من حركة المرور التي تمر عبر الشبكة. للبدء ، دعونا ننظر في كيفية عمل HTTPS بتقريب تقريبي.

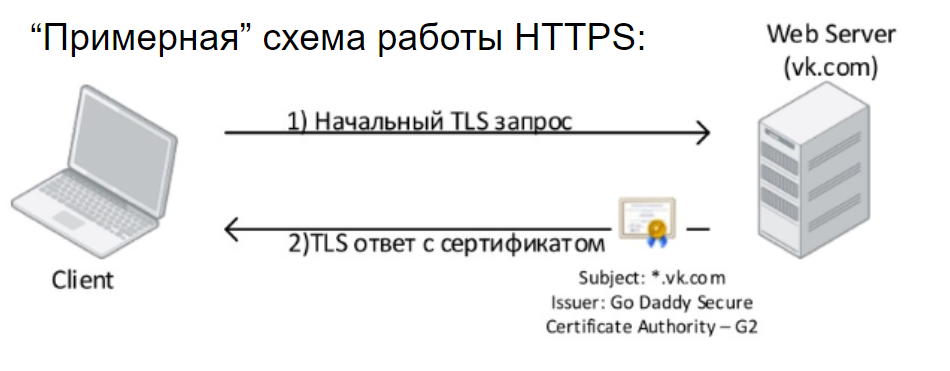

يبدأ العميل طلب TLS إلى خادم الويب ويتلقى استجابة TLS ، ويشاهد أيضًا شهادة رقمية يجب الوثوق بها لهذا المستخدم. هذا هو الحد الأدنى الضروري الذي نحتاج إلى معرفته عن عمل HTTPS ، في الواقع ، فإن مخطط عملها أكثر تعقيدًا. بعد مصافحة TLS ناجحة ، يبدأ نقل البيانات في شكل مشفر. وهذا جيد. لا يمكن لأحد الوصول إلى البيانات التي تقوم بتبادلها مع خادم الويب.

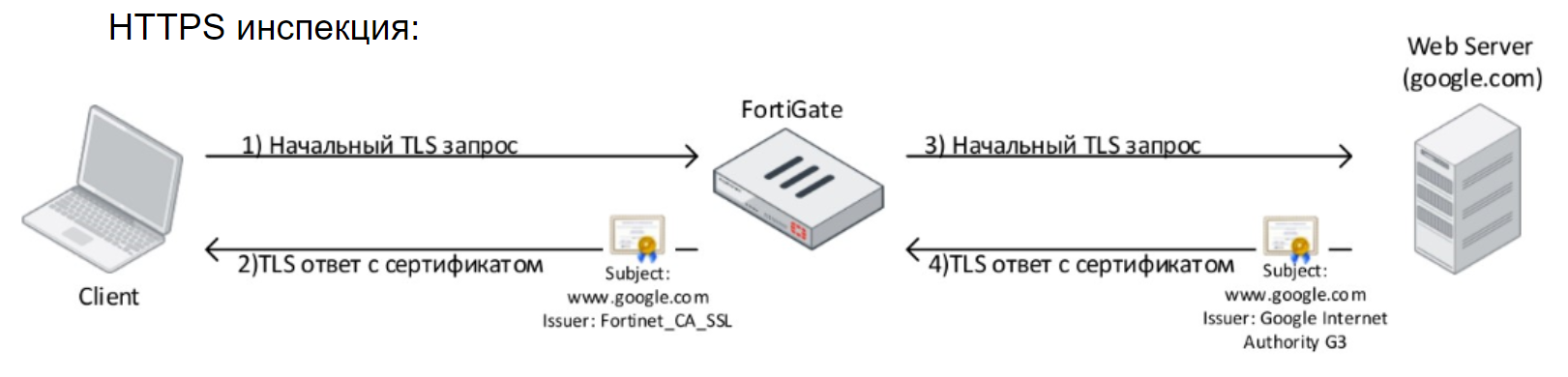

ومع ذلك ، بالنسبة لشركات الأمان ، يعد هذا صداعًا حقيقيًا ، لأنهم لا يستطيعون رؤية حركة المرور هذه والتحقق من محتوياتها مع عدم وجود نظام مضاد للفيروسات أو نظام منع التسلل أو أنظمة DLP. كما أنه ينعكس سلبًا على جودة تعريف التطبيقات وموارد الويب المستخدمة داخل الشبكة - فقط ما يتعلق بموضوع الدرس. تم تصميم تقنية فحص HTTPS لحل هذه المشكلة. جوهرها بسيط للغاية - في الواقع ، فإن الجهاز المتورط في فحص HTTPS ، ينظم هجومًا في برنامج Man In The Middle. يبدو الأمر كالتالي: تقوم FortiGate باعتراض طلب المستخدم ، وتنظم اتصال HTTPS به ، وتقوم من خلالها برفع جلسة HTTPS مع المورد الذي قام المستخدم بالوصول إليه. في الوقت نفسه ، ستكون الشهادة الصادرة عن FortiGate مرئية على جهاز الكمبيوتر الخاص بالمستخدم. يجب الوثوق بها حتى يسمح المستعرض بالاتصال.

في الواقع ، يعتبر فحص HTTPS شيئًا معقدًا إلى حد ما وله العديد من القيود ، لكننا لن نعتبر ذلك جزءًا من هذه الدورة. سأضيف فقط أن إدخال فحص HTTPS ليس مسألة دقائق ، وعادة ما يستغرق حوالي شهر. من الضروري جمع معلومات حول الاستثناءات الضرورية ، وإعداد الإعدادات المناسبة ، وجمع الملاحظات من المستخدمين ، وضبط الإعدادات.

النظرية المذكورة أعلاه ، وكذلك الجزء العملي ، مقدمة في هذا الفيديو التعليمي:

في الدرس التالي ، سننظر في ملفات تعريف الأمان الأخرى: نظام مكافحة الفيروسات ومنع الاختراق. حتى لا تفوتك ، ترقبوا التحديثات على القنوات التالية: