في موادنا المستندة إلى مجموعة النظراء السابقة ، تحدثنا عن كيفية حماية موارد تكنولوجيا المعلومات في السحابة العامة والسبب في أن برامج مكافحة الفيروسات التقليدية ليست مناسبة تمامًا لهذه الأغراض. سنواصل في هذا المنشور موضوع أمان الحوسبة السحابية ونتحدث عن تطور WAF وما هو الأفضل اختياره: الأجهزة أو البرامج أو السحابة.

ما هو WAF؟

تهدف أكثر من 75٪ من هجمات المتسللين إلى الثغرات الأمنية في تطبيقات الويب والمواقع: عادة ما تكون هذه الهجمات غير مرئية للبنية التحتية لأمن المعلومات وخدمات أمن المعلومات. تحمل مواطن الضعف في تطبيقات الويب ، بدورها ، مخاطر التزوير والاحتيال في حسابات المستخدمين والبيانات الشخصية وكلمات المرور وأرقام بطاقات الائتمان. بالإضافة إلى ذلك ، تعمل نقاط الضعف في موقع الويب كنقطة دخول لمجرمي الإنترنت في شبكة الشركة.

جدار حماية تطبيق الويب (WAF) هو جدار حماية يمنع الهجمات على تطبيقات الويب: حقن SQL ، البرمجة النصية للموقع ، تنفيذ التعليمات البرمجية عن بُعد ، القوة الغاشمة ، وتجاوز المصادقة. بما في ذلك الهجمات باستخدام نقاط الضعف في اليوم صفر. توفر جدران الحماية التطبيقية الحماية من خلال مراقبة محتويات صفحات الويب ، بما في ذلك HTML و DHTML و CSS ، وتصفية الطلبات التي يحتمل أن تكون ضارة عبر HTTP / HTTPS.

ماذا كانت القرارات الأولى؟

تم إجراء المحاولات الأولى لإنشاء جدار حماية تطبيق ويب في أوائل التسعينيات. ثلاثة مهندسين على الأقل يعملون في هذا المجال معروفون. الأول هو جين سبافورد ، أستاذ علوم الكمبيوتر بجامعة بوردو. وصف بنية جدار الحماية التطبيقي مع وكيل وفي عام 1991 نشره في كتاب

"UNIX Security in Practice" .

والثاني والثالث - كان اختصاصيي أمن المعلومات وليام تشيسويك وماركوس رانوم من Bell Labs. طوروا واحدة من النماذج الأولية للجدران النارية التطبيق. كانت DEC تعمل في توزيعها - تم إصدار المنتج تحت اسم SEAL (رابط الوصول الآمن الخارجي).

لكن SEAL لم يكن حلاً كاملاً لـ WAF. كان جدار حماية شبكة كلاسيكية مع وظائف متقدمة - القدرة على منع الهجمات على FTP و RSH. لهذا السبب ، يعتبر حل WAF الأول اليوم نتاج Perfecto Technologies (لاحقًا Sanctum). في عام 1999 ،

قدمت نظام AppShield. في ذلك الوقت ، كانت Perfecto Technologies تعمل على تطوير حلول لأمن المعلومات للتجارة الإلكترونية ، وأصبحت المتاجر عبر الإنترنت هي الجمهور المستهدف لمنتجهم الجديد. تمكن AppShield من تحليل طلبات HTTP والهجمات المحظورة استنادًا إلى سياسات أمان المعلومات الديناميكية.

في نفس وقت ظهور AppShield (في عام 2002) ، ظهر أول مصدر مفتوح WAF. أصبحوا

ModSecurity . تم إنشاؤه من أجل الترويج لتقنيات WAF وما زال مدعومًا من قبل مجتمع تكنولوجيا المعلومات (هنا هو

مستودعها على جيثب ). يقوم ModSecurity بحظر الهجمات على التطبيقات القائمة على مجموعة قياسية من التعبيرات العادية (التواقيع) - أدوات للتحقق من الاستعلامات مقابل نمط -

مجموعة قواعد OWASP الأساسية .

ونتيجة لذلك ، تمكن المطورون من تحقيق هدفهم - بدأت حلول WAF الجديدة في الظهور في السوق ، بما في ذلك الحلول المبنية على أساس ModSecurity.

ثلاثة أجيال هي التاريخ

من المعتاد التمييز بين ثلاثة أجيال من أنظمة WAF التي تطورت مع تطور التكنولوجيا.

الجيل الأول يعمل مع التعبيرات العادية (أو القواعد النحوية). وهذا يشمل ModSecurity. يفحص مورد النظام أنواع الهجمات على التطبيقات ويقوم بإنشاء أنماط تصف الطلبات المشروعة والتي يمكن أن تكون ضارة. يتحقق WAF من هذه القوائم ويقرر ما يجب القيام به في موقف معين - حظر حركة المرور أم لا.

مثال على اكتشاف التعبير العادي هو مشروع

مجموعة القواعد الأساسية مفتوح المصدر الذي سبق ذكره. مثال آخر هو

Naxsi ، وهو أيضًا مفتوح المصدر. للأنظمة ذات التعبيرات العادية عدة عيوب ، على وجه الخصوص ، عند اكتشاف ثغرة جديدة ، يتعين على المسؤول إنشاء قواعد إضافية يدويًا. في حالة البنية التحتية لتكنولوجيا المعلومات على نطاق واسع ، قد يكون هناك عدة آلاف من القواعد. من الصعب جدًا إدارة العديد من التعبيرات العادية ، ناهيك عن أن التحقق منها يمكن أن يقلل من أداء الشبكة.

التعبيرات المنتظمة لها مستوى عالٍ من الإيجابيات الخاطئة. اقترح العالم اللغوي الشهير نعوم تشومسكي تصنيف القواعد النحوية ، وقسمها إلى أربعة مستويات صعوبة مشروطة. وفقًا لهذا التصنيف ، يمكن للتعبيرات العادية أن تصف فقط قواعد جدار الحماية التي لا تعني الانحرافات عن النموذج. هذا يعني أن المهاجمين يمكنهم بسهولة "خداع" الجيل الأول من WAF. تتمثل إحدى طرق مكافحة ذلك في إضافة أحرف خاصة لطلبات التطبيق التي لا تؤثر على منطق البيانات الضارة ، ولكنها تنتهك قاعدة التوقيع.

الجيل الثاني

الجيل الثاني . للتغلب على مشكلات الأداء والدقة في WAF ، تم تطوير جدران الحماية من تطبيقات الجيل الثاني. يظهر المحللون في نفوسهم المسؤولة عن تحديد أنواع الهجمات المحددة بدقة (HTML ، JS ، إلخ). تعمل هذه المحللون مع الرموز المميزة الخاصة التي تصف الطلبات (على سبيل المثال ، المتغير ، السلسلة ، المجهول ، العدد). يتم وضع تسلسلات ضارة محتملة للرموز في قائمة منفصلة يتم فيها التحقق من نظام WAF بانتظام. تم عرض هذا النهج لأول مرة في مؤتمر Black Hat 2012 في شكل

مكتبة C / C ++

libinjection ، والتي تسمح باكتشاف حقن SQL.

بالمقارنة مع الجيل الأول من WAFs ، يمكن للمحللين المتخصصين العمل بشكل أسرع. ومع ذلك ، لم يحلوا الصعوبات المرتبطة بتكوين النظام يدويًا عند ظهور هجمات ضارة جديدة.

الجيل الثالث

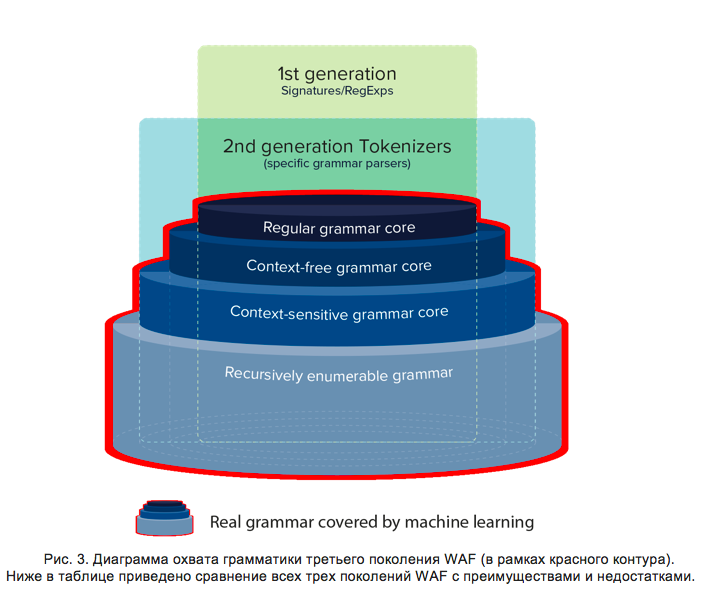

الجيل الثالث . يتكون التطور في منطق الكشف عن الجيل الثالث من تطبيق أساليب التعلم الآلي ، والتي تجعل من الممكن جعل قواعد الكشف أقرب ما تكون إلى قواعد SQL / HTML / JS الحقيقية للأنظمة المحمية. إن منطق الكشف هذا قادر على تكييف آلة Turing لتغطية قواعد النحو المتكرر. علاوة على ذلك ، كانت مهمة إنشاء آلة Turing قابلة للتكيف في وقت سابق غير قابلة للحل حتى تم نشر أول دراسات لآلات Turing العصبية.

يوفر التعلم الآلي فرصة فريدة من نوعها لتكييف أي قواعد لتغطي أي نوع من الهجوم دون إنشاء قوائم بالتوقيعات يدويًا ، كما هو مطلوب عند اكتشاف الجيل الأول ، ودون تطوير رموز / موزعات جديدة لأنواع جديدة من الهجمات ، مثل نشر Memcached ، و Redis ، و Cassandra ، و SSRF ، كما هو مطلوب في منهجية الجيل الثاني.

بالجمع بين الأجيال الثلاثة من منطق الكشف ، يمكننا رسم مخطط جديد يمثل فيه الجيل الثالث من الكشف بمخطط أحمر (الشكل 3). يتضمن هذا الجيل أحد الحلول التي نطبقها في السحابة مع Onsek ، مطور نظام الحماية التكيفية لتطبيقات الويب وواجهة برمجة تطبيقات Valarm.

الآن ، يستخدم منطق الكشف ردود الفعل من تطبيق الضبط الذاتي. في التعلم الآلي ، تسمى حلقة التغذية الراجعة هذه التعزيز. عادة ، هناك نوع واحد أو أكثر من هذه التعزيزات:

- تحليل سلوك استجابة التطبيق (المبني للمجهول)

- المسح الضوئي / فوزر (نشط)

- الإبلاغ عن ملفات / إجراءات اعتراض / فخ (بعد الوضع)

- دليل (يحدده المشرف)

نتيجة لذلك ، يحل منطق اكتشاف الجيل الثالث أيضًا مشكلة الدقة المهمة. الآن لا يمكن تجنب الإيجابيات الخاطئة والسلبيات الخاطئة فحسب ، ولكن أيضًا اكتشاف النتائج السلبية الصحيحة الصحيحة ، مثل اكتشاف استخدام عنصر أوامر SQL في لوحة التحكم ، وتحميل قوالب صفحات الويب ، وطلبات AJAX المتعلقة بأخطاء JavaScript ، وغيرها.

بعد ذلك ، نعتبر القدرات التكنولوجية لمختلف خيارات تنفيذ WAF.

الحديد ، البرمجيات أو السحابة - ماذا تختار؟

أحد الحلول لتطبيق جدران الحماية التطبيقية هو حل الأجهزة. مثل هذه الأنظمة هي أجهزة كمبيوتر متخصصة تقوم الشركة بتثبيتها محليًا في مركز البيانات الخاص بها. ولكن في هذه الحالة ، يتعين عليك شراء المعدات الخاصة بك ودفع الأموال إلى شركات تكامل الأجهزة لإعدادها وتصحيح الأخطاء (إذا لم يكن لدى الشركة قسم تكنولوجيا المعلومات الخاص بها). في الوقت نفسه ، يصبح أي جهاز قديمًا ويتدهور ، لذلك يضطر العملاء إلى وضع ميزانية لتحديث الأجهزة.

خيار نشر WAF آخر هو تنفيذ البرنامج. تم تثبيت الحل كإضافة لأي برنامج (على سبيل المثال ، تم تكوين ModSecurity أعلى Apache) ويعمل على نفس الخادم معه. عادة ، يمكن نشر هذه الحلول على خادم فعلي وفي السحابة. إن ناقصها هو قابلية التوسع والدعم المحدود من البائع.

الخيار الثالث هو تكوين WAF من السحابة. يتم توفير مثل هذه الحلول بواسطة موفري الخدمات السحابية كخدمة اشتراك. لا تحتاج الشركة إلى شراء وإعداد أجهزة متخصصة ؛ فهذه المهام تقع على عاتق مزود الخدمة. نقطة مهمة هي أن WAF الحديثة المستندة إلى مجموعة النظراء لا تعني انتقال الموارد إلى منصة المزود. يمكن نشر الموقع في أي مكان ، حتى داخل الموقع.

لماذا ننظر الآن أكثر فأكثر نحو WAF غائم ، سوف نخبرنا أكثر.

ماذا يمكن أن WAF في السحابة

من حيث القدرات التكنولوجية:

- الموفر مسؤول عن التحديثات . يتم توفير WAF عن طريق الاشتراك ، لذلك يراقب مزود الخدمة أهمية التحديثات والتراخيص. لا تتعلق التحديثات بالبرامج فحسب ، بل تتعلق أيضًا بالأجهزة. يقوم المزود بترقية أسطول الخادم ويشارك في صيانته. وهو مسؤول أيضًا عن موازنة التحميل والتكرار. في حالة فشل خادم WAF ، تتم إعادة توجيه حركة المرور على الفور إلى جهاز آخر. يتيح لك التوزيع العقلاني لحركة المرور تجنب المواقف عند فشل جدار الحماية في الوضع المفتوح - لا يتعامل مع الحمل ويتوقف عن تصفية الطلبات.

- التصحيح الظاهري . تعمل التصحيحات الافتراضية على تقييد الوصول إلى الأجزاء المشطوبة من التطبيق حتى يتم إغلاق الثغرة الأمنية بواسطة المطور. نتيجة لذلك ، يحصل عميل موفر الخدمة السحابية على فرصة الانتظار بهدوء حتى ينشر مورد برنامج أو آخر "تصحيحات" رسمية. القيام بذلك في أسرع وقت ممكن هو أولوية لمزود البرنامج. على سبيل المثال ، في نظام Valarm ، توجد وحدة برامج منفصلة مسؤولة عن التصحيح الظاهري. يمكن للمسؤول إضافة تعبيرات عادية مخصصة لمنع الطلبات الضارة. يتيح النظام إمكانية وضع علامة على بعض الاستعلامات باستخدام علامة البيانات السرية. ثم يتم إخفاء المعلمات الخاصة بهم ، ويتم نقلهم بأنفسهم تحت أي ظرف من الظروف خارج منطقة عمل جدار الحماية.

- المدمج في محيط والماسح الضعف . يتيح لك ذلك تحديد حدود شبكة البنية التحتية لتكنولوجيا المعلومات بشكل مستقل باستخدام بيانات استعلامات DNS وبروتوكول WHOIS. بعد WAF يحلل تلقائيا الخدمات التي تعمل داخل محيط (ينفذ المسح الضوئي الميناء). يمكن لجدار الحماية اكتشاف جميع أنواع الثغرات الشائعة - SQLi و XSS و XXE ، وما إلى ذلك - واكتشاف الأخطاء في تكوين البرنامج ، على سبيل المثال ، الوصول غير المصرح به إلى مستودعات Git و BitBucket والمكالمات المجهولة إلى Elasticsearch و Redis و MongoDB.

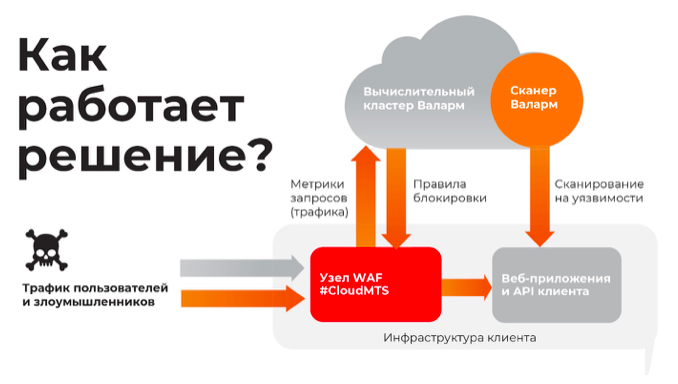

- يتم رصد الهجمات من خلال الموارد السحابية . كقاعدة عامة ، يمتلك مقدمو الخدمات السحابية كميات كبيرة من الطاقة الحاسوبية. هذا يتيح لك تحليل التهديدات بدقة عالية وسرعة. في السحابة ، يتم نشر مجموعة من عقد التصفية تمر عبرها كل حركة المرور. تحظر هذه المواقع الهجمات على تطبيقات الويب وترسل إحصائيات إلى مركز التحليلات. ويستخدم خوارزميات التعلم الآلي لتحديث قواعد الحظر لجميع التطبيقات المحمية. يظهر تنفيذ مثل هذا المخطط في الشكل. 4. قواعد الأمان المُكيَّفة هذه تقلل من عدد الإيجابيات الخاطئة لجدار الحماية.

الآن قليلا عن ميزات WAF غائم من حيث القضايا التنظيمية والإدارة:

- الانتقال إلى OpEx . في حالة WAF المستندة إلى مجموعة النظراء ، ستكون تكلفة التنفيذ صفرًا ، نظرًا لأن مقدم الخدمة قد دفع جميع الأجهزة والتراخيص بالفعل ، يتم الدفع مقابل الخدمة عن طريق الاشتراك.

- خطط تعريفة مختلفة . يمكن لمستخدم الخدمة السحابية تمكين خيارات إضافية أو تعطيلها بسرعة. يتم تنفيذ إدارة الوظائف من لوحة تحكم واحدة ، وهي محمية أيضًا. يتم الوصول إليه عبر HTTPS ، بالإضافة إلى وجود آلية مصادقة ثنائية العامل تعتمد على بروتوكول TOTP (خوارزمية كلمة المرور لمرة واحدة على أساس الوقت).

- اتصال DNS . يمكنك تغيير DNS بنفسك وتكوين التوجيه على الشبكة. لحل هذه المشكلات ، ليس من الضروري توظيف وتدريب متخصصين فرديين. كقاعدة عامة ، يمكن أن يساعد الدعم الفني للموفر في التكوين.

تطورت تقنيات WAF من جدران الحماية البسيطة ذات القواعد التجريبية إلى أنظمة الأمان المعقدة مع خوارزميات التعلم الآلي. تحتوي جدران الحماية التطبيقية الآن على مجموعة واسعة من الوظائف التي كان من الصعب تنفيذها في التسعينيات. في نواح كثيرة ، أصبح ظهور وظائف جديدة ممكنًا بفضل تقنية السحابة. تستمر حلول WAF ومكوناتها في التطور. وكذلك مجالات أخرى لأمن المعلومات.

قام بإعداد النص ألكساندر كاربوزيكوف ، مدير تطوير المنتجات بمزود خدمات سحابة IS #CloudMTS