في كثير من الحالات ، يتمتع المهندسون الاجتماعيون الناجحون بصفات إنسانية قوية. فهي ساحرة ومهذبة وبسيطة - الصفات الاجتماعية اللازمة لإقامة اتصال سريع والثقة.

كيفن ميتنيك

يعد التحقق من وعي الموظفين بتهديدات أمن المعلومات أحد أكثر الحالات شيوعًا. ويتم ذلك ، كقاعدة عامة ، بطرق الهندسة الاجتماعية.

كتبت هذا المنشور بالتعاون مع زملائي من Prospective Monitoring استنادًا إلى حالات حقيقية قام بها فريق العمل لدينا في الممارسة العملية.

الغرض: التحقق من الامتثال لسياسات IS من قبل الموظفين.

الأساليب: الهندسة الاجتماعية.

الهدف المحلي: الحصول على معلومات تسمح بتنفيذ هجوم "تصعيد الامتياز".

مراحل تنفيذ البرامج الاجتماعية لا تختلف كثيرا عن مراحل المكبوتة.

تخطيط

الشيء الرئيسي في الشبكة الاجتماعية هو تحديد هدف واضح. بدون تحديد الأهداف ، التصرف بشكل عشوائي ، ستحقق القليل ، فقط قم بتحويل شبكة اجتماعية إلى كشك ، وانت نفسك في مهرجين.

لقد حددنا هدفًا: انتقل إلى مسؤول النظام واحصل على معلومات منه حول بنية الحساب ، وهيكل كلمة المرور ، وبشكل مثالي - احصل على كلمة المرور نفسها.

جمع وتحليل المعلومات

هذه هي أطول مرحلة وشاقة. من خلال أعين شخص جاهل ، يتألف عمل مهندس اجتماعي من محادثات هاتفية ، يقوم خلالها ، من خلال قوة السحر والموهبة والسحر ، بجلب معلومات سرية من مستخدمين غير متشككين. في الواقع ، يرتبط جمع المعلومات / المفاوضات بأنها تدريب / أداء مرهق لعدة أيام في بطولة الرياضي.

ما نحتاج إليه: المعلومات الأكثر اكتمالا عن موظفي الشركة المهاجمة. وهي: الاسم ، والموقف ، والاتصالات ، والسلطة. أهم المعلومات هي التقنيات المستخدمة في الشركة. هناك حاجة أيضًا إلى معلومات حول الشركة نفسها: وضع السوق ، والوضع المالي ، والشائعات ، والقيل والقال (الأخيرة مثيرة للاهتمام بشكل خاص ، لأنها تكشف عن الوضع غير الرسمي في الشركة).

ما نستخدمه: موقع الويب الخاص بالمؤسسة ، وجمع المعلومات حول المصادر المفتوحة ، والتصيد ، وبعض المعلومات التي يمكن للعميل تقديمها.

يعد التصيد الاحتيالي حلاً مثاليًا ، ولكن بالنسبة للمتسلل الأبيض لا يكون ذلك ممكنًا دائمًا من وجهة نظر عقد مع عميل. نحن نعد خطابًا يحتوي على مرفق ضار أو رابط إلى موقع تصيد. الهدف هو الحصول على بيانات اعتماد المستخدم الحقيقي.

من أجل أن تصل رسالة بريد إلكتروني للتصيد إلى العلامة ، تحتاج إلى دراسة المعلومات المتعلقة بالشركة وتفاصيلها بعناية. ما التقنيات المستخدمة في الشركة؟ أين يقع المكتب؟ ما المكافآت التي يقدمها الموظفون؟ ما هي المشاكل التي تواجه الشركة؟

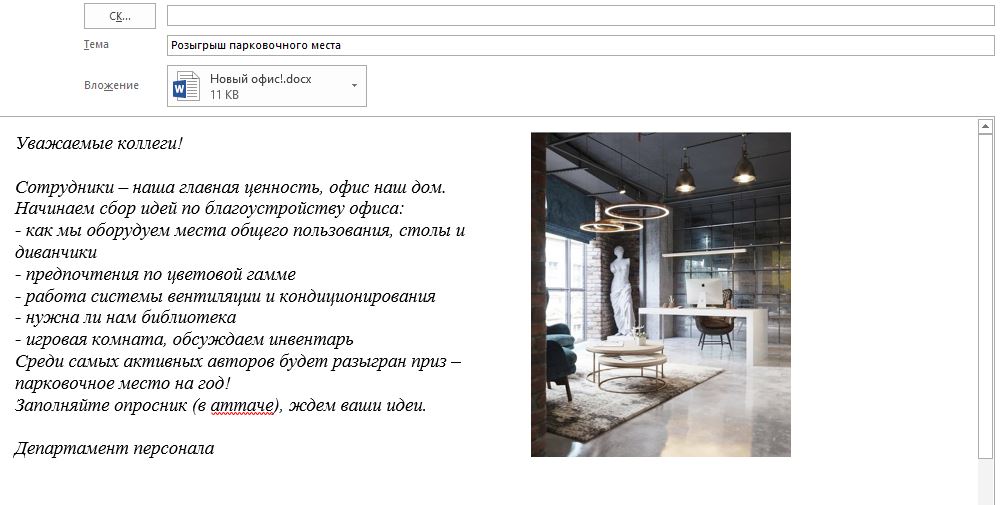

مثال البريد الإلكتروني للتصيد الاحتيالي:

يمكنك عمل عدة رسائل ، يركز كل منها على مجموعته المستهدفة.

هو العميل مكافحة الخداع؟ حسنًا ، نحن نمد أنفسنا بالصبر ونفحص المصادر المفتوحة: مواقع العمل ، ومواقع المراجعة ، والشبكات الاجتماعية ، والمدونات ، والمنتديات ، والمجموعات المواضيعية. احصل على استعداد لقتل بضعة أيام للحصول على وظيفة مملة وغالبا ما يكون ناكر للجميل.

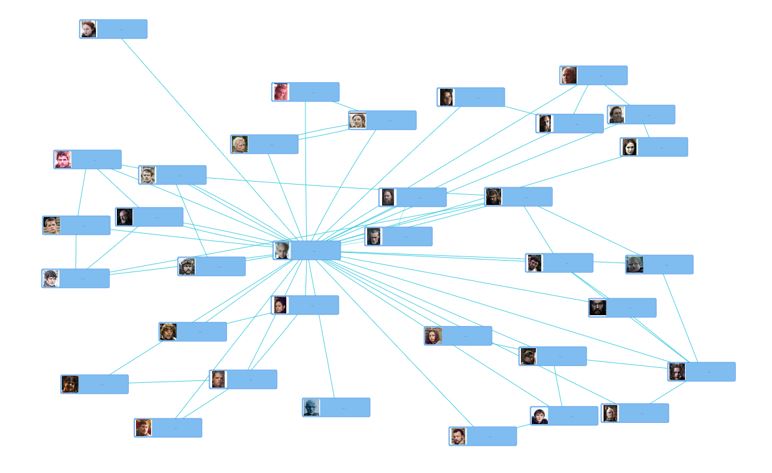

يعد جمع المعلومات من المصادر العامة يدويًا مهمة شاقة. نظرًا لأن أحد المنتجات التي طورتها شركتنا عبارة عن مجموعة من البيانات حول المصادر المفتوحة ، فإن هذه المرحلة تستغرق وقتًا صغيرًا ، لأن كل شيء يتم بسرعة كافية ، الاتصالات بين الأشياء المثيرة للاهتمام يتم بناؤها تلقائيًا.

مخطط الصداقة من حساب حقيقي. استبدال الصور.

قد تكون النتيجة النهائية للمرحلة كما يلي:

- الهيكل التنظيمي التقريبي للشركة المهاجمة ؛

- هيكل البريد الإلكتروني للموظف

- قائمة الموظفين المحتملين مع الوظائف ؛

- اتصالات الموظفين والهواتف والبريد الإلكتروني والحسابات في الشبكات الاجتماعية.

استغلال نقاط الضعف

من بين جميع المستخدمين ، نحتاج إلى اختيار العديد من الضحايا: أولئك الذين ندعو لهم والذين نيابة عنهم. للتفكير في صلاتهم ، بناءً على تحليل حسابات الشبكات الاجتماعية ، اكتب الصورة النفسية المزعومة.

إذا كان هدفنا هو مسؤول النظام ، فستكون المجموعات المستهدفة هي التالية: الاستقبال ، الأمناء ، ساعة ، المحاسبة ، موظفو الدعم الفني ، وفي الواقع ، المسؤولون.

بشرط ، وفقًا لدرجة القابلية للهجمات ، نقسم المستخدمين إلى المجموعات التالية.

بجنون العظمة. لن تحصل على أي شيء من هذه. لا يهم لماذا هم هكذا ، كطفل ، كانت والدتي ممنوعة من التحدث مع الغرباء أو تلقيها مؤخرًا من حارس شر. يمكن التعرف عليها من خلال لغة القماش والبرودة والشكلية.

غير مبال. هذا الموظف لا يهتم بعمق بمن يتصل به ولماذا. قبل أن يلتقط الهاتف ، يفكر بالفعل في كيفية التخلص منك في أسرع وقت ممكن ، بغض النظر عن هويتك وما تحتاج إليه. في نسبة صغيرة من الحالات ، وبسبب هذا الهراء على وجه التحديد ، سيعطيك هذا الموظف جميع المعلومات اللازمة. غالبًا ما يشير إلى الغداء أو في نهاية يوم العمل أو الوظيفة أو عدم وجود سلطة.

جبان. الموظفون الذين يخافون حتى الموت من عدم إرضاء رؤسائهم ، وخرق أي قواعد أو أوامر ، بشكل عام ، أولئك الذين خوفهم على كرسيهم في هذه المرحلة الثانية على تفكيرهم النقدي. المزيد من مدرب المعادن في صوتك ، ويمكنك كسره.

النوع ، الناس الطيبين ، بصدق على استعداد للمساعدة. لكن في الوقت نفسه ، لا يحاولون تحديد من يساعدون بالفعل. ولكن هذا هو جمهورنا المستهدف.

كيف نميز البعض عن الآخرين؟ التدريب ، معرفة علم النفس ، غريزة ، التمثيل ، الخبرة.

بناءً على تحليل ملفات تعريف موظفي الشبكات الاجتماعية ، فإننا نختار ضحيتين: سكرتير محترم ومسؤول. بالطبع ، لا يفضل 2 ، ولكن 5-6. الخيار الأفضل هو الشخصيات المشرقة ذات الميزات الواضحة التي يسهل تخيلها وتصويرها. يجب أيضًا كتابة سيناريو الهجوم مع مراعاة خصائص علم النفس وعلاقات "الضحايا". فشل استدعاء موظف عشوائي لطلب كلمة مرور.

الضحية ، نيابةً عن من ستتم المكالمة: تحترم الوزيرة إيكاترينا بتروفا ، البالغة من العمر 21 عامًا ، تعمل مع الشركة لمدة ستة أشهر ، وتدرس غيابياً كخبير اقتصادي. ماكياج مشرق ، والشعر الوردي ، والكثير من الصور في الشبكات الاجتماعية ، وحساب في Tinder.

نسمي ديمتري ، موظف في قسم الدعم الفني ، 35 عامًا ، خبرة العمل في الشركة لمدة 5 سنوات ، واحدة ، يريد تغيير وظيفته. هذا أمر مهم لأنه من الممكن أن يكون الموظف أقل نفسيا يرتبط بالشركة وأكثر إهمالا للأمن.

تطوير سيناريو الهجوم

وسيلة الإيضاح: لا يمكن لفتاة في إجازة مرضية أن تدخل بريد العمل عبر owa. إنها بحاجة إلى إصدار رسالة إخبارية لكبار المديرين فيما يتعلق بتوقيت المؤتمر المغلق. لقد أدخلت كلمة المرور بشكل غير صحيح 3 مرات ، وطلبت منها إرسال كلمة مرور مؤقتة ، مع وعدًا بتغيير كلمة المرور عند تسجيل الدخول الأول. يجب اختراع الأسطورة مسبقًا وحفظها لتفادي الموقف "لم يكن ستيرليتز قريبًا من الفشل". الارتجال لا يزال لديك ودرجة الفوضى هو أفضل للحد.

الشيء الرئيسي هو الثقة ، لا تدع الشخص على الطرف الآخر من الأسلاك يتعافى. فقدت ، والخلط ، وبدأت في الغمغمة ، نسيت اسمك ، لم أستطع العثور بسرعة على ما تجيب - فقدت.

استدعاء البرنامج النصي:

- خافت ، مرحبا! هذا هو كاتيا. لديك لحظة؟

- مرحبا! ما هي كاتيا؟

- نعم انا! كاتيا بتروفا ، مع حفل الاستقبال. خافت ، حفظ.علاوة على ذلك ، هناك عدة سيناريوهات ممكنة:

- ديما لا يتذكر من هو كاتيا ، لكنه يخجل من الاعتراف بذلك.

- ديما "المعترف بها" كاتيا.

- يقف كاتيا بجانب ديما ، وهو يشعر بالصدمة لما يحدث.

في هذه الحالة ، سيقول على الأرجح شيئًا مثل "ماذا؟" ما هو كاتيا ؟؟ "وكل ما تبقى هو إنهاء المكالمة وعدم الاتصال مرة أخرى ديما من هذا الرقم. لذلك ، هناك العديد من الأهداف المحتملة للهجوم مقدما.

دعنا نقول كل شيء على ما يرام معنا وديما مستعدة للحوار.

- ماذا حدث؟

- خافت ، أنا في المنزل ، في إجازة مرضية. لا يمكنني الدخول إلى صندوق البريد العام الخاص بنا reeption@xxx.ru ، لكنني الآن أحتاج حقًا إلى إنشاء قائمة بريدية لقممنا اليوم. ترقب ، سوف يقتلني ايفانوفا. (إيفانوفا ، كما اكتشفنا أثناء جمع المعلومات ، هو المدير المباشر لكاتينا) .

أثناء المكالمة ، من الضروري مسح الحالة العاطفية لديما بسرعة البرق. هل هو على اتصال؟ هل هو ضبط النفس؟ هل هو في عجلة من امرنا؟ هل هو يمزح مع كاتيا؟ هل هو غير مبال؟ إذا كان لدى Dima أي هوايات قرأتها على الشبكات الاجتماعية ، فيمكنك أيضًا تثبيتها ، ولكن بعناية فائقة حتى لا تتكرر. هنا سوف تحتاج كل ما تبذلونه من التعاطف. "عد" شخصًا ، اختر النغمة الصحيحة - كلمة المرور في جيبك.

يمكنك أن تبقي أمام عينيك صورة لكاتيا. لبعض الوقت تحتاج إلى أن تصبح كاتيا نفسك لنخاع العظام.

التالي ، النظر في 2 الخيارات.

1) ديما تلاعب بالبهجة ، إنه مهتم بالدردشة ، وهو مستعد للمساعدة.

- ماذا فشلت؟ هل راجعت التصميم والقبعات؟

"لماذا لا أستطيع التوقف؟" نعم ، لقد أدخلت كلمة المرور بشكل غير صحيح 3 مرات. وهي مفتعلة ، لا نستخدم هذا المربع كثيرًا. لقد نسيت أن لدينا "سي" أو "es". نعم ، لقد جربتها على أي حال ، وهنا لم أذكر ذلك ثلاث مرات ، لقد تذكرت ذلك ، ولكن لم تكن هناك محاولات أخرى ، فقد تم إغلاقها. ماذا تفعل !!! سوف يقتلني إيفانوف كما لو أنه سيقتلني. ساعد ديمان ... هل تستطيع إلقاء كلمة مرور مؤقتة في العربة؟ وعند المدخل الأول سأغيره مرة أخرى.يمكن أن يكون هناك العديد من خيارات المحادثة. لقد نسيت الكبسولة ، اختلطت التصميم ، واخترت المتصفح الخاطئ. الفكرة العامة هي أن Katya سوف يعذّب ديما بغباءه وتغريده وأسئلته الشريرة حتى يبصق ويملأ أو يرسل كلمة مرور جديدة.

بعد تغيير كلمة المرور ، سيكون لديك وقت معين ، بالضبط حتى اللحظة التي يحاول فيها شخص ما تسجيل الدخول باستخدام كلمة المرور المعتادة ويتصل بالدعم الفني. ماذا يمكن أن تؤخذ في المربع العام للأمانة؟ حسنًا ، على سبيل المثال ، قم بتنزيل دليل مع جهات اتصال الموظفين.

دفاعًا عن ديما ، أستطيع أن أقول إن المواقف في عمل الدعم الفني ليست هي نفسها ، ويظهر المستخدمون في بعض الأحيان صعوبة أكبر في التعلم ونسيان.

2) ديما كئيبة ، نوع عدم الاتصال.

- ديمتري ، أحتاج الوصول عن بعد إلى البريد الإلكتروني. في اتصال مع الحاجة الإنتاج. أنا بحاجة ماسة ل. مما يعني أنه لا يوجد طلب ، أنا في المنزل ، في إجازة مرضية. نعم ، أطلب منك استثناء لتقديم طلب بنفسك! اسمي بتروفا إيكاترينا إيفانوفنا ، سكرتارية الإدارة. أنا بحاجة ماسة إلى عمل قائمة بريدية للإدارة العليا. هل يجب أن أكتب إلى الإدارة أنه لا يمكنني عمل هذه الرسالة الإخبارية من خلال خطأ موظف الدعم الفني؟والآن إجابة ديما المثالية: "عزيزتي كاثرين ، أطلب منك الاتصال مرة أخرى من رقم الهاتف المحدد في نظام معلومات الشركة. ليس لدي الحق في إخبارك بكلمة المرور ".

الغرض من اختبار الوعي ليس معاقبة ديما التعيسة ، التي تسربت كلمة المرور لفتاة ذات شعر وردي. الشيء الرئيسي هو تحديد نقاط الضعف والقضاء عليها.

ما الذي يجب أن تفعله الشركة حيث يكشف تدقيق الهندسة الاجتماعية عن العديد من نقاط الضعف المتعلقة بالعامل البشري؟ توصياتنا:

- تدريب العاملين الدوريين على أساسيات أمن المعلومات والدورات التدريبية التي تشمل الشركات المتخصصة ؛

- التحقق من وعي الموظفين بقضايا أمن المعلومات ؛

- يجب على الموظف أن يعرف بالضبط ما هي المعلومات السرية ؛

- تدريب موظفي تكنولوجيا المعلومات على مواجهة الهندسة الاجتماعية.

أضعف نقطة في النظام هي الشخص. إذا لم تهتم بالعامل البشري ، فبغض النظر عن مدى أمانه وتوافقه مع جميع المعايير وأفضل الممارسات التي قد يكون نظامك بها ، فستفقد البيانات من خلال مستخدم عادي.