ما زلت نشر الحلول المرسلة

لمزيد من

المعالجة من موقع

HackTheBox . آمل أن يساعد ذلك شخصًا على الأقل على التطور في مجال أمن المعلومات. في هذه المقالة ، سنتعرف على تحويل النص إلى صوت ونجد حقن SQL في واجهة برمجة التطبيقات ، ونرسل منفذًا عبر SSH ، وننفذ أيضًا RCE باستخدام بروتوكول Java Debug Wire Protocol لتصحيح الأخطاء عن بُعد.

الاتصال بالمختبر عبر VPN. يوصى بعدم الاتصال من جهاز كمبيوتر يعمل أو من مضيف تتوفر فيه البيانات المهمة بالنسبة لك ، حيث ينتهي بك المطاف في شبكة خاصة مع أشخاص يعرفون شيئًا في مجال أمان المعلومات :)

المعلومات التنظيميةخاصةً لأولئك الذين يرغبون في تعلم شيء جديد وتطويره في أي من مجالات أمن المعلومات والحاسوب ، سأكتب وأتحدث عن الفئات التالية:

- PWN.

- التشفير (التشفير) ؛

- تقنيات الشبكات (الشبكة) ؛

- عكس (الهندسة العكسية) ؛

- إخفاء المعلومات (Stegano) ؛

- بحث واستغلال مواطن الضعف WEB.

بالإضافة إلى ذلك ، سوف أشارك تجربتي في الطب الشرعي للكمبيوتر ، وتحليل البرامج الضارة والبرامج الثابتة ، والهجمات على الشبكات اللاسلكية وشبكات المناطق المحلية ، وإجراء عمليات pentests واستغلال الكتابة.

حتى تتمكن من معرفة المقالات الجديدة والبرامج والمعلومات الأخرى ، أنشأت

قناة في Telegram ومجموعة لمناقشة أي مشاكل في مجال التصنيف الدولي للأمراض. أيضًا ، سأدرس شخصيًا طلباتك الشخصية وأسئلتك واقتراحاتك وتوصياتك

شخصيًا وسأجيب على الجميع .

يتم توفير جميع المعلومات للأغراض التعليمية فقط. لا يتحمل مؤلف هذا المستند أية مسؤولية عن أي ضرر يلحق بشخص ما نتيجة استخدام المعرفة والأساليب التي تم الحصول عليها نتيجة لدراسة هذا المستند.

استكشاف

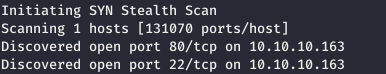

ميناء المسح الضوئي

هذا الجهاز لديه عنوان IP 10.10.10.163 ، الذي أقوم بإضافته إلى / etc / hosts.

10.10.10.163 ai.htb

أولاً ، نقوم بمسح المنافذ المفتوحة. نظرًا لأن الأمر يستغرق وقتًا طويلاً لمسح جميع المنافذ باستخدام nmap ، فسأفعل ذلك أولاً باستخدام masscan. نحن نقوم بفحص جميع منافذ TCP و UDP من واجهة tun0 بسرعة 1000 حزمة في الثانية.

masscan -e tun0 -p1-65535,U:1-65535 10.10.10.163 --rate=1000

بعد ذلك ، تحتاج إلى جمع مزيد من المعلومات حول المنافذ المعروفة. للقيام بذلك ، استخدم nmap مع الخيار -A.

nmap -A ai.htb -p22,80

على النحو التالي من تقرير nmap ، يتم تشغيل SSH وخادم الويب على المضيف. بالانتقال إلى الموقع والتجول حول الصفحات قليلاً ، نختار الأكثر إثارة للاهتمام - من النموذج لإرسال ملف WAV.

ولكن فقط في حالة ، راجعت الدلائل مع gobuster. في المعلمات ، نشير إلى عدد التدفقات 128 (-t) وعنوان URL (-u) والقاموس (-w) والإضافات التي تهمنا (-x).

gobuster dir -t 128 -u

ai.htb -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html، php، conf، txt

لم تعط صفحة db.php أي شيء ، إلا أن المخابرات. تزودنا بمعلومات حول الموقع.

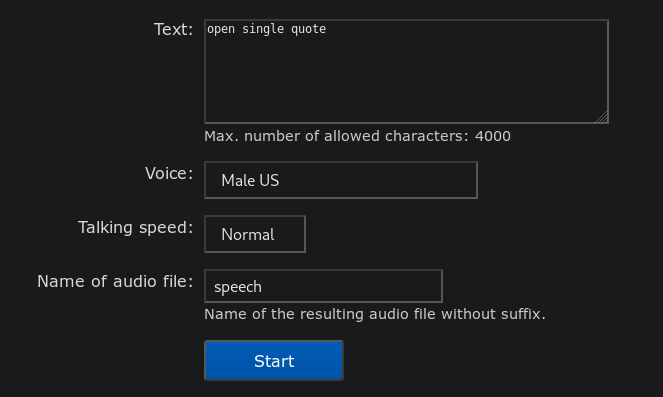

يستخدم الموقع مترجم الكلام. بمعنى ، سيتم ترجمة الملف الذي نرسله إلى نص. دعنا نختبر الافتراض باستخدام

مترجم النص التالي

على الإنترنت في WAV .

الافتراضات صحيحة - يفسر الموقع النص.

نقطة الدخول

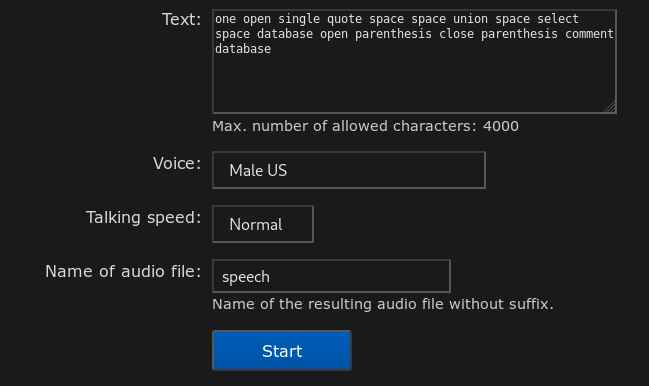

لسبب ما كنت متأكداً من SSTI ، ولكن بعد الفشل ، أتذكر db.h سنرسل اقتباس. لكن الإرسال فقط لا يعمل ، لأن الموقع يستخدم واجهة برمجة التطبيقات ، التي تفسر الأحرف بشكل مختلف. القائمة الكاملة يمكن العثور عليها

هنا .

ونحن نحصل على خطأ SQL. الآن القيام بالحقن.

USER

وبنفس الطريقة نحصل على كلمة المرور.

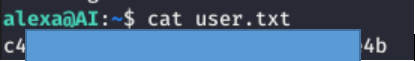

ومع بيانات الاعتماد التي نتواصل عبر SSH.

ROOT

كالعادة ، نعدد باستخدام البرنامج النصي LinEnum.

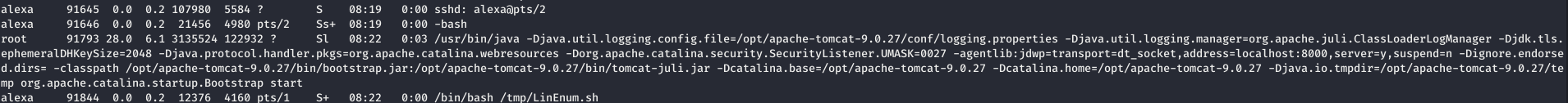

بعد عرض إخراج البرنامج النصي ، نتوقف عند عملية مثيرة للاهتمام تعمل كجذر - برنامج Java.

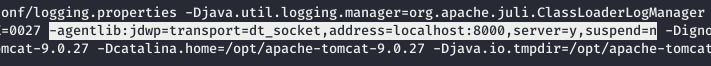

ولكن الأكثر إثارة للاهتمام ، أن البرنامج يدعم اتصال 8000 منفذ.

هذا ما تؤكده أيضا قائمة المركبات النشطة.

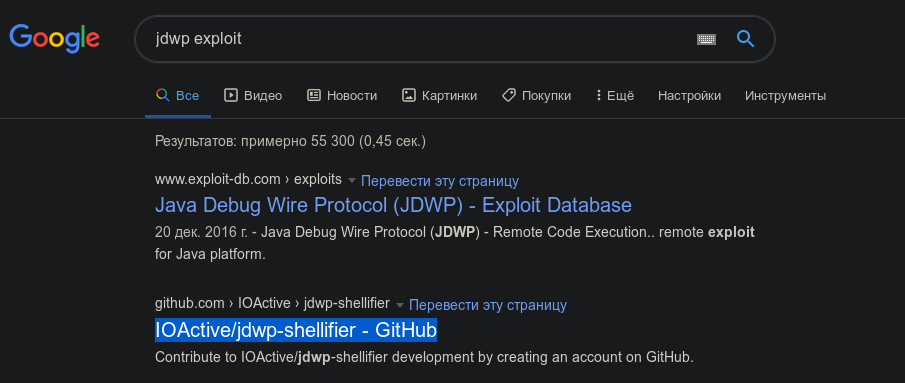

يمكنك أيضًا أن ترى أنه يستخدم Java Debug Wire Protocol (JWDB) ، وهو بروتوكول للاتصال بين مصحح الأخطاء عن بُعد و JVM. بعد البحث عن مآثر ، نجد

نصًا يساعد في إنشاء RCE .

يأخذ هذا البرنامج النصي حجة عنوان المضيف والمنفذ والأمر المطلوب تنفيذه.

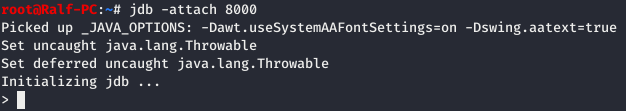

لنبدأ مع المنفذ 8000.

ssh -L 8000:localhost:8000 alexa@10.10.10.163

سيتم فتح وحدة التحكم ssh العادية في هذا الإطار ، ولكن سيتم الآن نقل جميع المكالمات إلى منفذ المضيف المحلي 8000 تلقائيًا إلى منفذ 8000 الخاص بالجهاز البعيد.

دعونا نتحقق: في محطة أخرى ، نحاول الاتصال بهذا المنفذ باستخدام jdb.

نظرًا لأن الاتصال يمر ، سنقوم بكتابة غلاف عكسي على المضيف ، وسيتم تنفيذه كفريق واحد.

قم بتشغيل البرنامج النصي الذي تم تنزيله مع جميع المعلمات اللازمة.

وبعد الرسالة حول الأمر الذي تم تنفيذه بنجاح ، نلاحظ الاتصال.

كما ترون ، لقد حصلنا على حق الوصول الإداري.

يمكنك الانضمام إلينا على

Telegram . فلنجمع مجتمعًا سيكون فيه أشخاص على دراية بالعديد من مجالات تكنولوجيا المعلومات ، ثم يمكننا دائمًا مساعدة بعضنا البعض في أي قضايا تتعلق بتكنولوجيا المعلومات وأمن المعلومات.