Das Hacken eines Kernkraftwerks ist viel einfacher als Sie denken.

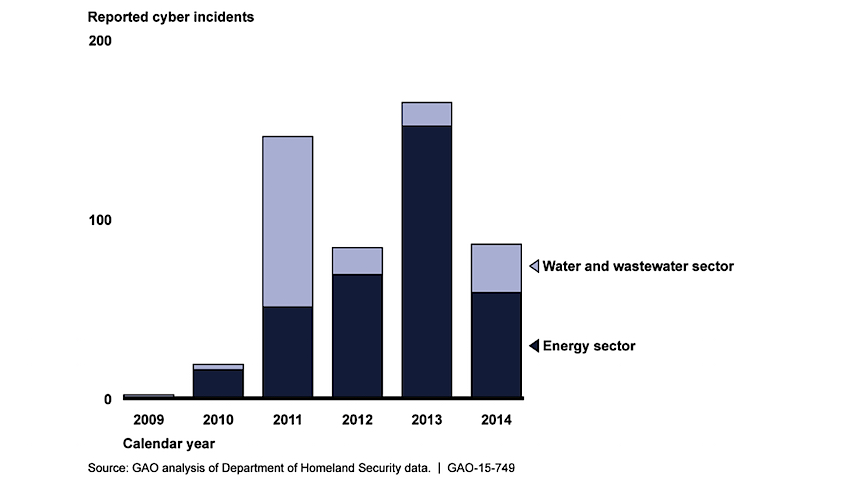

2007 ist ein erfolgreicher Versuch, den Trainingsgenerator eines Kraftwerks zu deaktivieren. 2010 ist ein groß angelegter Cyberangriff auf Zentrifugen im Iran. 2013 ist eine Rekord-Hacker-Aktivität in US-Infrastruktureinrichtungen. 2015 ist ein besonderer Schwerpunkt auf Bedrohungen für den US-Energiesektor in der nationalen Cybersicherheitsstrategie. Es scheint, dass die Chancen, die Geschichte entsprechend dem Szenario zu ändern, von E-Sportlern jedes Jahr zunehmen. Lesen Sie, wie real die Ängste sind und welche Maßnahmen ergriffen werden, um eine kontrollierte Katastrophe zu verhindern. Die Relevanz des Problems, dass Cyber-Angreifer Energieanlagen von nationaler Bedeutung angreifen, wurde auf der letzten Black Hat-Konferenz Anfang August 2015 in den USA besonders hervorgehoben. Eine Präsentation wurde von Marina Krotofil, Senior Consultant, ENCS (Europäisches Netzwerk für Cybersicherheit - Europäisches Informationszentrum für Cybersicherheit) gehalten. Es ist ihr Entwurf eines Modells zur Simulation von Hackerangriffen auf Kraftwerke, mit dem das US-amerikanische Institut für Standards und Technologie (NIST) heute Gegenmaßnahmen gegen Cyberthreats entwickelt.Jason Larsen, ein führender Berater für Cybersicherheit bei IOActive, bereitete seinen Bericht vor und skizzierte die wahrscheinlichen Orte und Richtungen von Angriffen auf bestehende Energieinfrastrukturanlagen.

Die Relevanz des Problems, dass Cyber-Angreifer Energieanlagen von nationaler Bedeutung angreifen, wurde auf der letzten Black Hat-Konferenz Anfang August 2015 in den USA besonders hervorgehoben. Eine Präsentation wurde von Marina Krotofil, Senior Consultant, ENCS (Europäisches Netzwerk für Cybersicherheit - Europäisches Informationszentrum für Cybersicherheit) gehalten. Es ist ihr Entwurf eines Modells zur Simulation von Hackerangriffen auf Kraftwerke, mit dem das US-amerikanische Institut für Standards und Technologie (NIST) heute Gegenmaßnahmen gegen Cyberthreats entwickelt.Jason Larsen, ein führender Berater für Cybersicherheit bei IOActive, bereitete seinen Bericht vor und skizzierte die wahrscheinlichen Orte und Richtungen von Angriffen auf bestehende Energieinfrastrukturanlagen.Wo tut es weh?

Wie Jasons Bericht gezeigt hat, gibt es viele Möglichkeiten, einen massiven Informationsstreik mit fatalen Folgen für ein Energieobjekt durchzuführen.Eine davon ist eine Wasserschlagtechnik, mit der Schlüsselkomponenten eines Kraftwerks deaktiviert werden können. Der Wasserschlag-Effekt wird durch den synchronen und sehr schnellen Ventilschraubbefehl erzielt.Es ist möglich, ein Objekt durch die nicht synchronisierte Zahnraddrehung zu deaktivieren oder heiße Flüssigkeit in einen Behälter mit anschließendem sofortigen Schließen zu pumpen. Im letzteren Fall bildet sich beim Abkühlen der Flüssigkeit ein Vakuum, das den Behälter mit katastrophalen Folgen verformt.Eine alternative Möglichkeit besteht darin, das Wasserversorgungssystem für Klimaanlagen zu deaktivieren, die in Räumen mit Serverausrüstung für Kühlung sorgen. Ein Ausfall des normalen Betriebs des Kühlsystems führt zu einem Ausfall der Server, wodurch alle Produktionsprozesse gesteuert und automatisiert werden können.Alle aufgeführten Sicherheitslücken waren und sind relevant, da die Konstruktionsdokumentation und die Regulierungsprotokolle von Industriegeräten in Bezug auf SCADA-Datensysteme (Industrial Control Protocol) KEINE Mechanismen zur Authentifizierung und Überprüfung empfangener Steuerbefehle bieten.Was aus dieser Art von „unerklärt“ werden kann, hat das Aurora-Projekt (2007) perfekt demonstriert. Im Rahmen eines Experiments im Idaho National Laboratory sollten Hacker das Kraftwerk des Schulungszentrums deaktivieren. Sie können selbst beurteilen, wie erfolgreich der Versuch war:Die Folgen eines Hackerangriffs, begleitet von einem Ausfall der Pumpe und des Generators, sehen ungefähr so aus.STUXNET und iranische Atomzentrifugen

Ein Beispiel, das die Verwundbarkeit bestehender Kernenergieanlagen deutlich zeigt, ist der bekannte Computerwurm STUXNET, dessen Ziel 2010 iranische Atomzentrifugen waren. Infolge des Angriffs gelang es Hackern zum ersten Mal in der Geschichte, industrielle Anlagen in großem Umfang neu zu programmieren, indem sie falsche und böswillige Befehle unter Verwendung von Schwachstellen im Sicherheitssystem der Steuerkonsole der Siemens-SPS sendeten.Die Einzigartigkeit der Hacker-Entwicklung bestand darin, dass der Virus zum ersten Mal in der Geschichte der Cyber-Angriffe die Infrastruktur des Objekts auf physischer Ebene zerstören konnte. Einer Version zufolge ist STUXNET ein Produkt, das von Spezialisten aus den USA und Israel entwickelt wurde, um die Hoffnungen des iranischen Atomprojekts zu begraben. Als Beweis wird das im Wurmcode enthaltene Wort MYTRUS erwähnt. Darüber hinaus ist der Fußabdruck des Autors am verschlüsselten Datum des 9. Mai 1979 sichtbar - dem Tag der Hinrichtung des berühmten iranischen Industriellen jüdischer Herkunft Habib Elganyan. Laut Marina Krotofil sind mindestens zwei Möglichkeiten bekannt, um den gesamten Komplex des IT-Schutzes einschließlich Passwörtern und Verschlüsselung zu überwinden, gefolgt von einem ungehinderten Zugriff auf das Prozessleitsystem in Kraftwerken. Eine andere Möglichkeit, die Kontrolle über die Station zu übernehmen, besteht darin, pseudozuverlässige Daten mit allen sich daraus ergebenden Konsequenzen an die Betreiber zu übertragen.Krotofil sprach in ihrer Rede auf der Hacker-Konferenz 2014 (Chaos Communications Congress (31C3)) ausführlich über mögliche Probleme in chemischen Einrichtungen und präsentierte einen Bericht mit dem beredten Titel "Dieser verdammt anfällige chemische Prozess".Ein detaillierter 50-minütiger Videobericht von Marina in einer zugänglichen Übersetzung zum festgestellten Problem ist im Video zu sehen:

Laut Marina Krotofil sind mindestens zwei Möglichkeiten bekannt, um den gesamten Komplex des IT-Schutzes einschließlich Passwörtern und Verschlüsselung zu überwinden, gefolgt von einem ungehinderten Zugriff auf das Prozessleitsystem in Kraftwerken. Eine andere Möglichkeit, die Kontrolle über die Station zu übernehmen, besteht darin, pseudozuverlässige Daten mit allen sich daraus ergebenden Konsequenzen an die Betreiber zu übertragen.Krotofil sprach in ihrer Rede auf der Hacker-Konferenz 2014 (Chaos Communications Congress (31C3)) ausführlich über mögliche Probleme in chemischen Einrichtungen und präsentierte einen Bericht mit dem beredten Titel "Dieser verdammt anfällige chemische Prozess".Ein detaillierter 50-minütiger Videobericht von Marina in einer zugänglichen Übersetzung zum festgestellten Problem ist im Video zu sehen:Kontrolliertes Chaos ist näher als je zuvor

Jason Larsen ist überzeugt, dass eines der indirekten, aber beredten Anzeichen für eine groß angelegte Vorbereitung von Hackern auf einen Angriff auf Kernkraftwerke die beobachteten geringfügigen Abweichungen bei Routineprozessen sind. Auf diese Weise verhalten sich die Systeme, die einer Empfindlichkeitsprüfung unterzogen wurden, die Geschwindigkeit der Ausführung des Reaktorheizbefehls und der Befehl zum Schließen des kritischen Ventils. Larsen ist sich sicher, dass Hacker ihr destruktives Arsenal mehr als ernsthaft vorbereiten und systematisch verbessern.Laut Krotofil garantiert die Einführung selbst des fortschrittlichsten IT-Schutzes keine Lösung des Problems. Ein umfassendes Programm wird dazu beitragen, die Sicherheit von Kernkraftwerken radikal zu erhöhen. Dazu gehören:- Verbesserung der IT-Sicherheitssysteme.

- , .

- , .

2015

In einem Analysebericht des US-Rechnungshofs an den Kongress bestehen Experten darauf, die Nachhaltigkeit der Energieinfrastruktur des US-Verteidigungsministeriums zu stärken, die Überwachung zu verbessern und aktuelle technische Informationen aktiv mit der für Cybersicherheit zuständigen Behörde zu teilen.In Übereinstimmung mit der aktualisierten Cybersicherheitsstrategie, die im April 2015 eingeführt wurde, fielen die SCADA-Industrieanlagen, die zentralisierten Netze des Energiekomplexes und der Wohnungs- und kommunale Dienstleistungskomplex des Landes heute in die Kategorie der Einrichtungen mit hohem Risiko.Wir machen Sie auf eine merkwürdige Statistik der US-Prüfungskammer zu "Cyber-Vorfällen" aufmerksam, die von 2009 bis 2014 stattgefunden hat.

Das Aurora-Projekt und seine Auswirkungen

Die paradoxe Situation von 2014 mit dem US-Heimatschutzministerium verdient besondere Aufmerksamkeit. Im Rahmen des kürzlich verabschiedeten Gesetzes zur Informationsfreiheit wurde beim Sicherheitsministerium eine Anfrage nach Informationen über die Ergebnisse der Untersuchung der Aurora-Operation im Zusammenhang mit dem massiven Angriff auf Google-Benutzerkonten gesendet. Aufgrund der vollständigen Ähnlichkeit zwischen den Namen des Projekts und dem Namen des Aurora-Projekts, das durchgeführt wurde, um einen Hackerangriff auf ein Kraftwerk (siehe oben) und die Aufsicht der Mitarbeiter zu simulieren, wurden die Daten zu den Forschungsergebnissen zweier Experimente verwechselt. Im Zugriffsmodus befanden sich also alle internen Analysen des Projekts. Und das sind mehr als 800 Seiten mit Informationen zur Verwundbarkeit von Kraftwerken und Wasserversorgungsanlagen auf nationaler Ebene.Zusätzlich zur Erzählung enthielt das Informationspaket drei Folien, die klar veranschaulichen, was und wie deaktiviert werden sollte, um die amerikanische Infrastruktur am meisten zu beschädigen. Und es ist schwer, sich ein besseres Geschenk für Hacker vorzustellen.Nach Analyse der verfügbaren branchenspezifischen Informationen und unter Bezugnahme auf die Meinung führender Cybersicherheitsexperten im Zusammenhang mit dem Vorfall können wir zu einer enttäuschenden Schlussfolgerung kommen: Wenn wir früher die grundsätzliche Möglichkeit eines Hackerangriffs auf Kernkraftwerke oder andere Objekte von nationaler Bedeutung diskutieren könnten, klingt die Frage heute prosaischer und hart: wann und wo wird es stattfinden.Liebe Leser, wir erinnern Sie daran, dass Sie den iCover- Blog lesen, ein Ort, an dem Sie gute Ratschläge bekommen können? Fachwissen in der Welt der Gadgets und nur interessante aktuelle Informationen. Und vergessen Sie natürlich nicht, unsere Rubriken zu abonnieren, und wir versprechen, dass es nicht langweilig wird! Source: https://habr.com/ru/post/de384557/

All Articles