Unsicheres Netzwerk: Planungsfehler

Am 29. Oktober 1969 wurde der erste Kommunikationsversuch zwischen zwei Remotecomputern unternommen.David D. Clark, ein MIT-Wissenschaftler, dessen Aura der Weisheit ihm den Spitznamen „Albus Dumbledore“ einbrachte, erinnert sich sehr gut, als er auf die dunkle Seite des Internets stieß. Er leitete ein Treffen von Netzwerktechnikern, als er Nachrichten über die Ausbreitung eines gefährlichen Computerwurms (des ersten weit verbreiteten Virus) erhielt.Einer der Ingenieure eines führenden Computerunternehmens übernahm die Verantwortung für den Sicherheitsfehler, den der Wurm ausnutzte. Der Ingenieur sagte mit wechselnder Stimme: "Verdammt, ich dachte, ich hätte diesen Fehler behoben."Aber als der Angriff im November 1988 begann, Tausende von Computern zu deaktivieren und die Rechnung von ihrem Schaden an Millionen ging, wurde klar, dass das Problem kein Fehler einer Person war. Der Wurm nutzte die Essenz des Internets, eine schnelle, offene und ungehinderte Verbindung, um bösartigen Code über Netzwerke zu übertragen, die harmlose Dateien oder E-Mails übertragen sollen.Jahrzehnte später wurden Millionen für Computersicherheit ausgegeben - aber die Bedrohungen nehmen jedes Jahr zu. Hacker gingen von einfachen Angriffen auf Computer zu Bedrohungen für den realen Sektor über - Banken, Verkäufer, Regierungsdienste, Hollywood-Studios, und von dort sind kritische Systeme wie Dämme, Kraftwerke und Flugzeuge nicht weit von dort entfernt.Im Nachhinein scheint diese Entwicklung der Ereignisse unvermeidlich - aber sie hat diejenigen schockiert, die uns das Netzwerk in seiner jetzigen Form gegeben haben. Wissenschaftler, die jahrelang das Internet entwickelt hatten, konnten sich nicht vorstellen, wie beliebt und notwendig es werden würde. Und niemand hat sich vorgestellt, dass es fast jedem für nützliche und schädliche Zwecke zur Verfügung stehen würde."Es ist nicht so, dass wir nicht an Sicherheit denken", erinnert sich Clark. "Wir wussten, dass es Menschen gab, denen man nicht vertrauen konnte, und wir glaubten, dass wir sie ausschließen könnten."Es war ein schwerer Fehler. Aus einer Online-Community von mehreren Dutzend Forschern hat sich das Internet zu einem System entwickelt, zu dem 3 Milliarden Menschen Zugang haben. So viele Menschen lebten im Jahr 1960 auf dem gesamten Planeten, zu einer Zeit, als gerade Gedanken über die Schaffung eines Computernetzwerks aufkamen.Netzwerkentwickler konzentrierten sich auf technische Probleme und die Notwendigkeit einer zuverlässigen und schnellen Informationsübertragung. Sie sahen voraus, dass die Netzwerke vor möglichen Eingriffen oder militärischen Bedrohungen geschützt werden mussten, nicht jedoch, dass das Internet vor den Benutzern selbst geschützt werden musste, die sich irgendwann gegenseitig angreifen würden."Wir haben nicht darüber nachgedacht, wie wir das System gezielt beschädigen können", sagte Vinton G. Cerf, ein ordentlich aussehender, aber aufgeregter Google-Vizepräsident, der in den 70er und 80er Jahren Schlüsselkomponenten des Web entwickelt hat. "Jetzt können wir natürlich argumentieren, dass dies notwendig war - aber die Aufgabe, dieses System zu starten, war an sich nicht trivial."Menschen, die an den Ursprüngen des Netzwerks stehen, der Generation seiner Gründer, sind unzufrieden mit den Aussagen, dass sie seinen unsicheren Zustand heute irgendwie verhindern könnten. Als ob die Straßenplaner für den Raub auf den Straßen oder die Architekten verantwortlich wären - für den Diebstahl in Städten. Sie argumentieren, dass Online-Verbrechen und Aggressionen Manifestationen menschlicher Natur sind, die nicht vermieden werden können, und es unmöglich ist, sich mit technischen Mitteln gegen sie zu verteidigen."Ich denke, da wir die Lösung dieser Probleme heute nicht kennen, ist es einfach dumm zu glauben, dass wir sie vor 30 bis 40 Jahren lösen könnten", sagte David H. Crocker, der Anfang 70 mit der Arbeit an Computernetzwerken begann und an der E-Mail-Entwicklung beteiligt.Aber der Morris Worm-Angriff von 1988, benannt nach seinem Autor Robert T. Morris, einem Studenten der Cornell University, war ein Alarm für Internetarchitekten. Sie führten ihre Arbeit zu einer Zeit durch, als es keine Smartphones, keine Internetcafés oder sogar die weit verbreitete Popularität von PCs gab. Infolge des Angriffs erlebten sie sowohl Wut - weil einer von ihnen das von ihnen geschaffene Projekt schädigen wollte, als auch Angst - weil das Internet so anfällig war.Als NBC im heutigen Programm einen Bericht über den Aufruhr eines Computerwurms sendete, wurde klar, dass das Internet zusammen mit seinen Problemen aus einer idealen Welt von Wissenschaftlern und Ingenieuren hervorgehen würde. Wie Surf sich erinnerte: "Eine Gruppe von Geeks, die nicht die Absicht hatten, das Netzwerk zu zerstören."Aber es war zu spät. Die Gründer des Internets kontrollierten es nicht mehr - niemand kontrollierte es. Menschen mit bösen Absichten werden bald feststellen, dass das Internet perfekt für ihre Zwecke ist, sodass Sie schnell, einfach und kostengünstig über das Netzwerk zu allen und allem gelangen können. Und bald wird dieses Netzwerk den gesamten Planeten abdecken. David Clark am MIT Lab

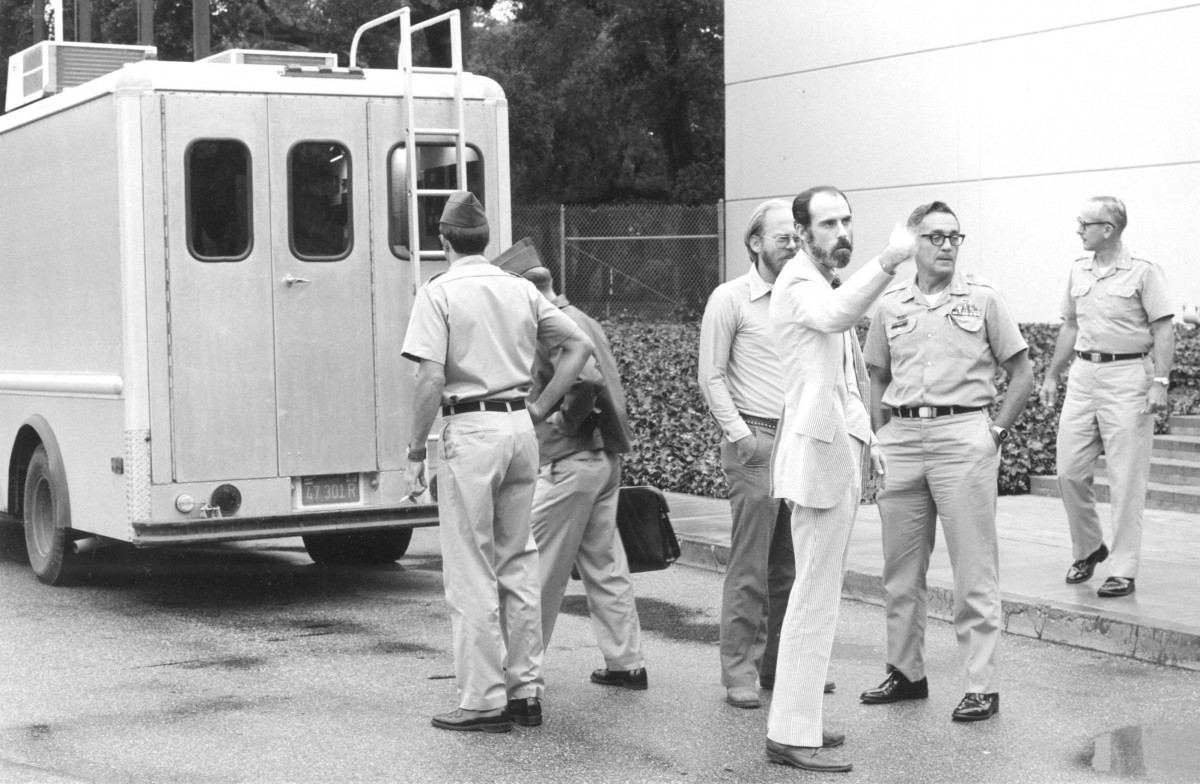

David Clark am MIT LabVorbereitungen für den Atomkrieg

Die Idee des Internets war, dass Nachrichten in Teile geteilt, über eine Netzwerksequenz über das Netzwerk gesendet und am Empfangsort schnell und effizient wieder zusammengesetzt werden können. Historiker schreiben die ersten Ideen auf diesem Gebiet dem walisischen Wissenschaftler Donald W. Davies und dem amerikanischen Ingenieur Paul Baran zu, die sein Volk von der Möglichkeit eines Atomkrieges überzeugen wollten.Baran beschrieb seine Ideen 1960 in einem wegweisenden Artikel, als er im Forschungszentrum Rand Corp arbeitete. Er schrieb, dass die Gefahr eines Krieges über dem Planeten schwebte, aber die Menschen die Macht haben, viel zu tun, um seine Folgen zu minimieren.Eine der Aufgaben bestand darin, ein zuverlässiges redundantes Nachrichtensystem zu schaffen, das nach dem sowjetischen Bombenangriff funktionieren und es den Überlebenden ermöglichen konnte, sich gegenseitig zu helfen, eine demokratische Regierung aufrechtzuerhalten und zu einem Gegenangriff überzugehen. Dies würde laut Baran "den Überlebenden dieses Massakers helfen, die Asche abzuschütteln und die Wirtschaft schnell wiederherzustellen."Davis 'Fantasien waren friedlicher. Zu dieser Zeit waren Computer große und teure Nilpferde in Raumgröße. Sie mussten in der Lage sein, mehrere Benutzer gleichzeitig zu bedienen, aber dafür mussten sie teure Telefonleitungen ständig im Verbindungsmodus halten, selbst wenn sie lange Zeit still waren.Mitte der 60er Jahre schlug Davis vor, dass es einfacher sein würde, Daten in Stücke zu schneiden und im kontinuierlichen Modus hin und her zu senden, sodass mehrere Benutzer dieselbe Telefonleitung verwenden und gleichzeitig auf einen Computer zugreifen können. Davis baute sogar ein kleines Netzwerk in Großbritannien auf, um seine Idee zu veranschaulichen.Diese beiden Fantasien, eine über den Krieg, die andere über die Welt, arbeiteten zusammen, um das Internet vom Konzept zum Prototyp und dann zur Realität voranzutreiben.Die Hauptorganisation für die Entwicklung des Internets war die United States Advanced Research Projects Agency (ARPA), die 1958 als Reaktion auf den Start des ersten künstlichen Erdsatelliten aus der UdSSR gegründet wurde und von Befürchtungen über den Rückstand im wissenschaftlichen Bereich angetrieben wurde.Zehn Jahre später begann ARPA mit der Arbeit an einem bahnbrechenden Computernetzwerk und stellte Wissenschaftler von den besten Universitäten des Landes ein. Diese Gruppe bildete den kollegialen Kern der Gründer des Internets.Zum Zeitpunkt der ersten Verbindung zwischen den Universitäten in Kalifornien und Utah im Jahr 1969 waren die Ziele bescheiden: Es war ein rein wissenschaftliches Forschungsprojekt. Benutzer von ARPANET, dem Vorfahren des Internets, tauschten Nachrichten und Dateien aus und erhielten Fernzugriff auf Computer.Laut der Technologiehistorikerin Janet Abbeit wäre eine bemerkenswerte Voraussicht erforderlich, damit die Menschen zu Beginn der Entwicklung des Internets die Sicherheitsprobleme verstehen können, die Jahre später auftraten, als das Internet im Mittelpunkt der Wirtschaft, Kultur und Konflikte der ganzen Welt stand. Im Internet der 70er bis 80er Jahre gab es nicht nur wenige offensichtliche Probleme, sondern im Allgemeinen jede Art von Information, die es wert wäre, gestohlen zu werden.»Menschen brechen nicht in Banken ein, weil es keine Sicherheit gibt. Sie tun es, weil es Geld gibt ", sagt Abbeit, Autor des Buches" Das Internet erfinden "." Sie dachten, sie würden eine Schule bauen, und daraus wurde eine Bank. " Leonard Kleinrock neben dem Computer, dem Vorgänger der Router

Leonard Kleinrock neben dem Computer, dem Vorgänger der RouterDie erste super Anwendung

Die Begeisterung für die Arbeit wurde durch die Komplexität der intellektuellen Aufgabe der Entwicklung einer Technologie gefördert, die viele als Fehlschlag vorausgesagt hatten. Die Internetpioniere waren furchtbar verärgert über das AT & T Bell-Telefoniesystem, in dem sie eine unflexible, teure und monopolistische Struktur sahen - und sie wollten all diese Eigenschaften beim Aufbau ihres Netzwerks loswerden.Baran, der 2011 ging, sprach einmal über ein Treffen mit Bell-Ingenieuren, bei dem er versuchte, das Konzept eines digitalen Netzwerks zu erklären - aber er wurde mitten im Satz unterbrochen. „Der alte analoge Netzwerktechniker sah erschrocken aus. Er sah seine Kollegen an und verdrehte die Augen, als würde er nicht glauben, was er hört. Nach einer Pause sagte er: Sohn, Telefonie funktioniert tatsächlich wie folgt ... “Und er erklärte weiter, wie das Carbonmikrofon funktioniert. "Es war eine Sackgasse von Konzepten."Auf den Leitungen von AT & T begann ARPANET jedoch zunächst mit der Übertragung von Daten zwischen zwei „Interface Message Processors (IMPs)“ - den Vorgängern moderner Router von der Größe einer Telefonzelle. Einer von ihnen, der an der UCLA stand, sandte am 29. Oktober 1969 Nachrichten an den zweiten im über 300 Meilen entfernten Stanford Research Institute. Die Aufgabe bestand darin, sich remote anzumelden - es gelang jedoch, nur zwei Buchstaben "LO" von "LOGIN" zu erhalten, bevor der Computer in Stanford "abstürzte".Leonard Kleinrock, Informatiker an der UCLA, einer der ersten Entwickler von Netzwerktechnologien, wurde zunächst von einem derart erfolglosen Experiment entmutigt - insbesondere im Vergleich zu dem Satz „Dies ist ein kleiner Schritt für den Menschen und ein großer für die Menschheit“ bei der ersten Mondlandung einige Monate zuvor.Später war Kleinrock jedoch der Ansicht, dass „LO“ als „Lo and behold“ (Schauen und staunen) angesehen werden könnte - ein Ausdruck, der genau richtig für einen solchen technologischen Durchbruch ist. "Selbst mit Absicht hätten wir keine präzisere, kraftvollere und klarere Botschaft vorbereiten können als das, was zufällig passiert ist", bemerkte er später.ARPANET wuchs und kombinierte bald Computer an 15 verschiedenen Standorten im ganzen Land. Die Haupthindernisse waren jedoch weder die Technologie noch das mangelnde Interesse von AT & T. Es war einfach nicht klar, warum ein solches Netzwerk nützlich sein könnte. Die gemeinsame Nutzung von Dateien war nicht besonders gefragt, und der Fernzugriff auf einen Computer war zu diesem Zeitpunkt recht unpraktisch.Aber es war sehr schön, über große Entfernungen mit Freunden und Kollegen zu sprechen. Die erste "beliebte Anwendung" war E-Mail, die 1972 erschien. Und im nächsten Jahr nahm es 75% des gesamten Netzwerkverkehrs ein.Die sofortige Beliebtheit von E-Mails sagte voraus, wie die Computerkommunikation die traditionelleren Methoden wie Briefe, Telegraphen und Telefone ersetzen würde. Gleichzeitig wird es zur Quelle aller Arten von Sicherheitsproblemen.Aber in dieser Zeit dachte niemand an solche Dinge, Bedenken bezogen sich auf den Aufbau eines Netzwerks und den Beweis seiner Notwendigkeit. Bei einer dreitägigen Computerkonferenz im Washington Hilton im Oktober 1972 führte das ARPA-Team erstmals eine öffentliche Demonstration eines Netzwerks und einer Anwendungssuite durch - einschließlich eines Spiels mit „künstlicher Intelligenz“, bei dem der Remotecomputer einen Psychotherapeuten porträtierte, der Fragen stellte und Beobachtungen austauschte.Im Allgemeinen ging die Demonstration mit einem Knall los, aber es gab eine Neigung. Robert Metcalfe, ein Harvard-Student, der später mit Ethernet und der Gründung von 3Com befasst sein wird, zeigte plötzlich, dass das System abgestürzt war, während er die Netzwerkfähigkeiten demonstrierte.Sie funktionierte für kurze Zeit nicht, aber das war genug, um Metcalf zu verärgern. Und dann wurde er wütend, als er eine Gruppe von AT & T-Direktoren in identischen gestreiften Anzügen über das Scheitern lachen sah."Sie gurgelten glücklich", erinnert er sich an diese frühe Kollision von Telefonie und Computernetzwerken. „Sie haben nicht darüber nachgedacht, was für ein beunruhigendes Ereignis es war. Dieser Herbst schien zu bestätigen, dass das Netzwerk ein Spielzeug war. “

"Es ähnelt Safer Sex."

Die Rivalität wurde karikiert, als die Networkers die Netheads gegen Bellheads herausforderten. Darüber erinnert sich Billy Brackenridge [Billy Brackenridge], ein Programmierer, der später einen Job bei Microsoft bekam. "Die Bellovics brauchten vollständige Kontrolle, und die Networker waren Anarchisten."Die Gründe für diese Konfrontation lagen sowohl in der Kultur (junges Wachstum gegen das Establishment) als auch in der Technologie. Sie sagten, dass die derzeit betriebene Telefonie einen „intelligenten“ Kern (automatische Telefonvermittlung und -schalter) und „dumme“ Kanten habe - einfache Telefone in allen Unternehmen und Haushalten. Das Internet hingegen hat einen „dummen“ Kern - das Netzwerk überträgt nur Daten - und „intelligente“ Kanten, dh Computer, die unter der Kontrolle der Benutzer stehen.Der "dumme" Kern ermöglichte keine zentrale Behebung von Sicherheitsproblemen, erleichterte jedoch neuen Benutzern die Verbindung. Und dieses System funktionierte so lange, wie Kollegen mit ähnlichen Motiven und einem hohen Maß an gegenseitigem Vertrauen damit verbunden waren. Aber an den "Rändern" war die verantwortliche Rolle der Gatekeeper des Netzwerks."Und wir haben ein System, in dem Sicherheit durch die Wachsamkeit von Einzelpersonen gewährleistet wird", sagt Janet Abbot, eine Historikerin der Virginia Tech. „Es erinnert an Safer Sex. Es stellte sich heraus, dass die Internetfirma gefährlich ist und jeder sich vor dem schützen muss, was er dort treffen kann. Es besteht das Gefühl, dass der Internetanbieter Sie nicht schützt. Und die Regierung wird nicht schützen. Du musst dich schützen. “Nur wenige zeigten während der ARPANET-Ära eine ähnliche Wachsamkeit. Jeder, der sich mit einem Passwort angemeldet hat - egal, offiziell von ihm erhalten oder von einem Kollegen übernommen -, kann sich im Netzwerk anmelden. Alles, was benötigt wurde, war der Zugang zum Terminal und zum Telefon des gewünschten Computers.Einige warnten vor den aufkommenden Risiken, die bereits zu Beginn des Netzwerks auftraten. Metcalfe legte im Dezember 1973 einen offiziellen Aufruf an die ARPANET-Arbeitsgruppe ein, in dem er davor warnte, dass das Netzwerk für Außenstehende übermäßig zugänglich sei.„Es könnten alles Ficker und Ficker und Witze auf Partys sein, wenn in den letzten Wochen Leute, die wussten, was sie riskierten, unter verdächtigen Umständen nicht mindestens zwei Server fallen gelassen hätten. Das Radkennwort des dritten Systems wurde kompromittiert. Schuld daran waren zwei Studenten aus Los Angeles “, schrieb Metcalf. "Wir vermuten, dass die Anzahl der Verstöße gegen Sicherheitsregeln tatsächlich viel größer ist als gedacht und stetig zunimmt."Mit der Zunahme der Anzahl der Personen, denen der Zugang zum Netzwerk verweigert wurde, stieg auch die Uneinigkeit über den Zweck des Netzwerks. Offiziell wurde es vom Pentagon aus kontrolliert, aber die Aufräumversuche des Militärs stießen auf den Widerstand der Online-Community, die experimentierfreudig war und die Freiheit schätzte. Nicht autorisierte Gesellschaften wie der Science-Fiction-E-Mail-Newsletter blühten auf.Die Spannung in der Benutzerumgebung wuchs in den 1980er Jahren, dann in den 90er Jahren mit dem WWW und in den 2000er Jahren mit Smartphones. Und das ständig wachsende Netzwerk hat Gruppen von Menschen mit gegensätzlichen Interessen einbezogen: Musiker und Zuhörer, die freie Musik wollten. Menschen, die ohne Zeugen und Regierungen mit ihrem Abhören kommunizieren wollten. Kriminelle Cracker und ihre Opfer.MIT-Student Clark nennt diese Konflikte "Kampf". Diese Reiben, deren Entstehung die Schöpfer des Internets einfach nicht erwartet hatten, wurden zur Essenz des Internets. "Das ursprüngliche Ziel, das Internet zu starten und zu fördern, hat nicht mehr funktioniert", schrieb Clark im Jahr 2002. "Leistungsstarke Spieler schaffen die heutige Online-Umgebung aus Interessen, die sich widersprechen."Das Problem trat 1978 auf, als ein Werbetreibender von Digital Equipment Corp Hunderten von ARPANET-Benutzern Nachrichten über die bevorstehende Präsentation neuer Computer schickte. Internet-Historiker betrachten dieses Ereignis als das Auftreten von Spam.Dies löste die lakonische, aber großgeschriebene Reaktion des Pentagons aus, aus der die Botschaft der "GLAD VIOLATION" der Regeln hervorging. "Es werden geeignete Maßnahmen getroffen, um ähnliche Präzedenzfälle in der Zukunft zu verhindern."Parallel zu diesen Ereignissen verteidigten einige Benutzer weiterhin die Idee eines offenen Internets, das vielen Zwecken dienen kann, auch kommerziellen."Muss ich den Online-Dating-Service schelten?", Schrieb Richard Stallman, ein Online-Freiheitskämpfer. "Ich hoffe nicht. Aber auch wenn ja, lassen Sie sich nicht davon abhalten, wenn Sie mir mitteilen möchten, dass ein solcher Dienst eröffnet wurde. “ Steve Crocker, der an der Spitze der Netzwerktechnologie tätig war, ist Vorsitzender der Internet Corporation für zugewiesene Namen und Nummern (ICANN), einer gemeinnützigen Organisation, die die Ausgabe von Webadressen regelt.

Steve Crocker, der an der Spitze der Netzwerktechnologie tätig war, ist Vorsitzender der Internet Corporation für zugewiesene Namen und Nummern (ICANN), einer gemeinnützigen Organisation, die die Ausgabe von Webadressen regelt.NSA-Alarme

Bei Telefonie während eines Gesprächs bleibt die Kommunikationsleitung offen und die Benutzer werden pro Minute belastet. Im Internet werden Daten stückweise übertragen, sobald sich die Gelegenheit ergibt. Diese Stücke werden Pakete genannt. Und ihr Übertragungssystem ist Paketvermittlung.Das Ergebnis ist so etwas wie ein verzweigtes pneumatisches Mailsystem, durch das Sie alles übertragen können, was in die Kapsel passt. Die Hauptaufgabe bestand darin, die korrekte Konstruktion des Paketpfads sicherzustellen und erfolgreich gelieferte Pakete zu verfolgen. Dann war es möglich, Pakete erneut zu senden, die möglicherweise nicht auf anderen Routen auf der Suche nach einer erfolgreichen Route ankamen.Obwohl die Technologie eine hohe Präzision erfordert, kann sie ohne zentrale Kontrolle arbeiten. Obwohl das Pentagon das Netzwerk überwachte, wurde seine Überwachung allmählich zunichte gemacht. Heutzutage hat keine einzige US-Agentur eine solche Kontrolle über das Internet, wie es verschiedene Länder für Telefonie praktizieren.Zunächst arbeitete das Netzwerk an einem einfachen Protokoll (einer Reihe von Regeln, nach denen verschiedene Computer zusammenarbeiten konnten). Das Netzwerk wuchs, ebenso die Kunden. Große Universitäten verbanden ihre Computer mit lokalen Netzwerken. Andere nutzten Funk- und sogar Satellitenkommunikation, um das Schalten zu ermöglichen.Um alle diese Netzwerke zu verbinden, musste ein neues Protokoll erstellt werden. Im Auftrag von ARPA (1972 in DARPA umbenannt) übernahmen Surf und sein Kollege Robert E. Kahn in den 70er Jahren. Das von ihnen entwickelte TCP / IP-Protokoll ermöglichte es jedem Netzwerk, unabhängig von Hardware, Software oder Computersprachen in den Systemen miteinander zu kommunizieren. Der Übergang von einem begrenzten ARPANET zu einem globalen Netzwerk hat jedoch die Sicherheitsbedenken von Cerf und Kahn aufgeworfen.„Wir haben natürlich die Bedeutung der Sicherheit erkannt - aber nur aus militärischer Sicht im Sinne einer Arbeit in einer feindlichen Umgebung“, erinnert sich Surf. "Ich habe nicht aus Sicht des Handels oder der Menschen darüber nachgedacht, sondern nur aus Sicht des Militärs."Es wäre möglich, Verschlüsselung in TCP / IP aufzunehmen - eine solche Kodierung von Nachrichten, in der nur der Empfänger sie lesen könnte. Und obwohl die primitive Verschlüsselung seit Jahrhunderten bekannt ist, tauchte in den 1970er Jahren eine neue Generation von Computervarianten auf.Eine erfolgreiche Implementierung der Verschlüsselung würde das Netzwerk für das Abhören unzugänglich machen und die Einrichtung des Absenders der Nachricht erleichtern. Wenn der Eigentümer des Schlüssels eine Person mit einem bestimmten Vertrauensniveau ist, können andere Nachrichten, die diesen Schlüssel verwenden, ihm mit großem Vertrauen zugeordnet werden. Dies gilt auch dann, wenn der tatsächliche Name des Absenders nicht verwendet wird oder unbekannt ist.In den Jahren, in denen Surf und Kahn TCP / IP entwickelten, war die Einführung der allgegenwärtigen Verschlüsselung jedoch entmutigend. Das Ver- und Entschlüsseln von Nachrichten verbrauchte viel Computerleistung. Außerdem war unklar, wie Verschlüsselungsschlüssel sicher verteilt werden konnten.Auch politische Motive traten ein. Die Nationale Sicherheitsagentur, die laut Cerf aktiv sichere Paketvermittlungstechnologien unterstützte, war entschieden dagegen, dass jeder in öffentlichen oder kommerziellen Netzwerken verschlüsseln kann. Es wurde angenommen, dass sogar die Verschlüsselungsalgorithmen selbst die nationale Sicherheit bedrohten und zusammen mit anderen militärischen Technologien unter das Exportverbot fielen.Steve Crocker, Bruder von David Crocker und Freund von Cerf, der auch am Networking arbeitete, sagte: „Dann hatte die NSA noch die Gelegenheit, den Professor zu besuchen und zu sagen: Veröffentlichen Sie diese Kryptographie-Arbeit nicht.“Die 70er Jahre endeten und Surf und Kahn gaben Versuche auf, Kryptographie in TCP / IP zu integrieren, und ruhten ihrer Meinung nach in unüberwindlichen Hindernissen. Und obwohl niemand die Möglichkeit zur Verschlüsselung des Datenverkehrs aufgehoben hat, hat sich das Internet zu einem System entwickelt, das im Freien funktioniert. Jeder mit Netzwerkzugriff kann Übertragungen verfolgen. Und mit einer geringen Verbreitung der Verschlüsselung war es schwierig sicherzustellen, dass Sie mit der richtigen Person kommunizieren.Laut Kleinrock ist das Ergebnis ein Netzwerk, das beispiellose Verfügbarkeit, Geschwindigkeit und Effizienz mit Anonymität verbindet. "Dies ist die perfekte Formel für die dunkle Seite." Vinton Surf

Vinton SurfOperation Spyglass

TCP / IP ist zu einem technischen Triumph geworden, bei dem völlig unterschiedliche Netzwerke zusammenarbeiten können. Von den späten 70ern bis zu den frühen 80ern sponserte DARPA mehrere Tests zur Zuverlässigkeit und Effizienz von Protokollen und zur Fähigkeit, auf verschiedenen Kanälen zu arbeiten, von tragbaren Antennen bis hin zu fliegenden Flugzeugen.Eine militärische Komponente war ebenfalls vorhanden. Cerf hatte ein "persönliches Ziel", wie er es ausdrückte, zu beweisen, dass Barans Vorstellungen von einem Kommunikationssystem, das eine nukleare Katastrophe überleben kann, realistisch waren. Die Ideen führten zu verschiedenen Tests, bei denen digitale Radiosender unter den immer komplexer werdenden Umgebungsbedingungen miteinander kommunizierten.Der schwerwiegendste Test wiederholte die Operation Spyglass, eine Kampagne des Kalten Krieges, bei der mindestens eine Luftkommandozentrale ständig in der Luft sein musste, außerhalb der Reichweite eines möglichen Atomangriffs. Im Rahmen dieser Operation starteten und landeten Flugzeuge 29 Jahre hintereinander wie geplant auf dem Flugplatz Strategic Air Command in Omaha.In den frühen 80er Jahren flogen einmal zwei Luftwaffentanker über die Wüsten des Mittleren Westens, und ein speziell ausgestatteter Van fuhr die Autobahn entlang. Digitale Radiosender sendeten Nachrichten über TCP / IP und schufen ein temporäres Netzwerk von Luft- und Bodenmitteln, das sich über Hunderte von Kilometern erstreckte. Es umfasste eine strategische Kommandozentrale in einem unterirdischen Bunker.Um Technologien zu testen, übermittelte die Kommandozentrale eine bedingte Datei mit bedingten Anweisungen zur Durchführung eines nuklearen Gegenangriffs. Ein solcher Vorgang würde Stunden dauern, wenn die Übertragung per Sprache über Funk und über TCP / IP in weniger als einer Minute erfolgt. Dies zeigte, wie Computer einfach und unkompliziert Informationen austauschen und sogar durch Krieg beschädigte Netzwerke verbinden können.Netzwerkgeburt

Am 1. Januar 1983 war der Höhepunkt der Arbeit aller Ingenieure der "globale Neustart". Jeder Computer, der mit dem Netzwerk kommunizieren wollte, musste auf TCP / IP umsteigen. Und nach und nach kreuzten sich alle und verbanden unterschiedliche Netzwerke zu einem neuen, globalen.So wurde das Internet geboren.Natürlich gab es praktische Eintrittsbarrieren - aufgrund der hohen Kosten für Computer und Übertragungsleitungen. Die meisten Menschen, die in den 70er und 80er Jahren online waren, waren mit Universitäten, Regierungsbehörden oder sehr fortschrittlichen Technologieunternehmen verbunden. Aber die Barrieren wurden abgebaut und eine Gemeinschaft geschaffen, die jede Nation übertraf und gleichzeitig unkontrollierbar war.Das Militär stellte sein sicheres TCP / IP-basiertes System her und führte zum Schutz eine Verschlüsselung ein. Das zivile Internet brauchte jedoch Jahrzehnte, um diese grundlegende Technologie für die Sicherheit zu verbreiten. Dieser Prozess ist noch unvollständig, er wurde erst nach den Enthüllungen von 2013 beschleunigt, in denen das Ausmaß des Abhörens der NSA klar wurde.Die Verschlüsselung würde nicht alle modernen Probleme lösen, von denen viele aus der Offenheit des Internets und der enormen Bedeutung von Informationen und allen damit verbundenen Systemen entstehen. Dies würde jedoch das Abhören verringern und die Überprüfung von Informationsquellen vereinfachen - und diese beiden Probleme sind noch nicht gelöst.Surf sagt, er möchte, dass er und Kahn es schaffen, die Verschlüsselung in TCP / IP zu aktivieren. "Wir hätten eine dauerhaftere Verschlüsselung. Ich kann mir dieses alternative Universum leicht vorstellen."Viele streiten sich jedoch darüber, ob es realistisch wäre, die Verschlüsselung zu Beginn des Internets einzuführen. Große Anfragen an Computer könnten dies zu einer entmutigenden Aufgabe machen. Vielleicht würde in diesem Fall ein anderes Netzwerk mit anderen Protokollen dominant werden."Ich glaube nicht, dass das Internet so populär werden würde, wenn die obligatorische Verschlüsselung eingeführt würde", schreibt der Kryptologe Matthew Green. "Ich denke, sie haben die richtige Wahl getroffen."Alte Mängel, neue Gefahren

Das als Pentagon-Projekt geborene Internet hat sich zu einem globalen Netzwerk ohne Zwischenstopps, Tarife, Polizei, Armee, Aufsichtsbehörden und Pässe entwickelt - ohne die Möglichkeit einer Identitätsprüfung. Die nationalen Regierungen haben sich allmählich im Internet etabliert, um Gesetze durchzusetzen, Sicherheitsmaßnahmen anzuwenden und sich gegenseitig anzugreifen. All dies ist jedoch nicht vollständig genug.Der Morris-Wurm hat die Mängel eines Stumpfkernsystems mit intelligenten Kanten aufgedeckt. Sicherheit ist auch für die Region ein Problem geworden. Und die meisten Hacks finden dort statt - sie gehen alle von einem Computer zum anderen. Das Internet ist kein Ort für Angriffe, sondern ein Liefersystem.Der Morris-Wurm lehrt auch, dass Probleme schwer zu lösen sind, selbst wenn sie weit verbreitet sind. Robert Morris wurde wegen Computerkriminalität verurteilt und vor Gericht gestellt, bevor er Unternehmer und Professor am MIT werden konnte. Aber er wollte das Internet nicht fallen lassen - er experimentierte einfach mit selbstreplizierenden Programmen und nutzte den Fehler „Pufferüberlauf“, der bereits in den 1960er Jahren entdeckt wurde. Und 1988 war es immer noch ein Problem und wird immer noch von den heutigen Hackern verwendet - 50 Jahre nach seiner Entdeckung.Viele Wissenschaftler sind davon überzeugt, dass die Aufgabe, die Sicherheit in ein System zu integrieren, das in der Vergangenheit entwickelt wurde, so komplex ist, dass Sie alles löschen und neu beginnen müssen. DARPA hat in den letzten fünf Jahren 100 Millionen US-Dollar für das Clean Sheet-Programm ausgegeben, das mit Problemen zu kämpfen hat, die in den Tagen von ARPANET nicht vorhersehbar waren."Das Problem ist, dass die Sicherheit kompliziert ist und die Leute sagen:" Nun, wir werden sie später hinzufügen. " Aber Sie können es später nicht hinzufügen “, sagte Peter G. Neumann, einer der ersten Computerexperten, der seit 1985 die RISKS Digest-Kolumne zu Online-Sicherheitsfragen leitete. "Sicherheit kann nicht zu etwas hinzugefügt werden, das nicht sicher sein sollte."Nicht jeder denkt gleich. Das ebenso überraschende und unsichere gemischte Erbe des Internets gibt der Generation seiner Gründer weiterhin Anlass zur Sorge."Ich wünschte, wir könnten es besser machen", sagt Steve Crocker, der jetzt als Vorsitzender der ICANN mit Internetproblemen zu kämpfen hat. "Wir hätten mehr tun können, aber fast alles, was wir getan haben, wurde als Reaktion auf Probleme getan und nicht durch Vorwegnahme zukünftiger Probleme."Clark, ein Wissenschaftler am MIT, sagte oft dasselbe. Einige Monate vor dem Angriff auf Morris Worm schrieb er eine Arbeit, in der die Prioritäten der Internetentwickler aufgelistet waren. In der Beschreibung von sieben wichtigen Zielen wurde das Wort „Sicherheit“ nie erwähnt.Nach 20 Jahren, im Jahr 2008, schrieb Clark im Projekt der National Science Foundation ein neues Prioritätsblatt zum Aufbau eines verbesserten Internets. Der erste Absatz bedeutet einfach: "Sicherheit". Source: https://habr.com/ru/post/de385661/

All Articles