Auf der anderen Seite des Krieges. Deutsche Verschlüsselungsgeräte

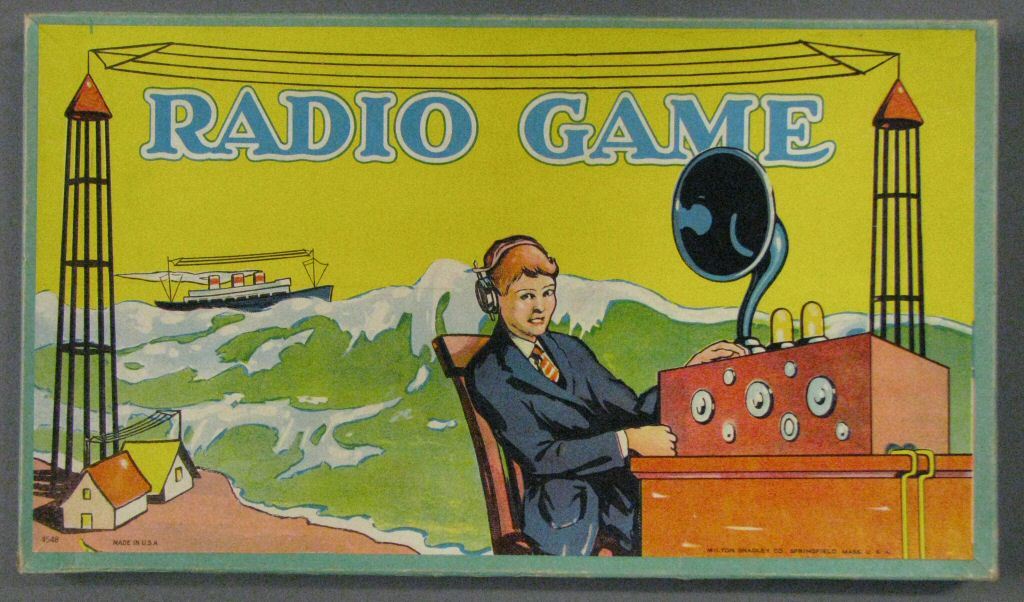

"Wenn du den Ort und die Zeit der Schlacht kennst, kannst du für Tausende kämpfen." - Chinesischer Befehlshaber Zhuge Liang (181 - 234 gg.)Der Beginn des 20. Jahrhunderts war geprägt von der Entstehung und Schaffung eines neuen Waffentyps für den Kampf um die Vorherrschaft auf der Weltbühne - Informationswaffen. Ein wichtiger Bestandteil des staatlichen Kommandos und der Kontrolle der Streitkräfte war das Kommunikationssystem, das den Verlauf militärischer Schlachten wirksam beeinflussen, das Kommando- und Kontrollsystem direkt beeinflussen und manchmal teilweise deaktivieren konnte. Solche Waffen sind für sichere Systeme und Verschlüsselungssysteme äußerst gefährlich. Wenn es möglich war, die Chiffren oder Schlüssel zu ihnen zu beschlagnahmen, war es möglich, nicht nur die über diese Kommunikationsleitungen übertragenen Informationen zu besitzen, sondern auch falsche Anweisungen und Befehle zu senden und sie mit der Chiffre des Feindes zu verschlüsseln.Funktionale Spitzeoder "Radiospiel" - das erste Verfahren, um dem Feind falsche Befehle aufzuerlegen, wurde während des Ersten Weltkriegs angewendet. Die Auswirkungen von Radiospielen auf den Verlauf militärischer Schlachten waren erstaunlich. Dies wurde vor allem von England und Deutschland realisiert. Sie haben enorme Anstrengungen unternommen, um ihre speziellen Dienste zu entwickeln, die den Radiospielen besondere Aufmerksamkeit schenken. Zu Beginn des Zweiten Weltkriegs wurden diese Länder zu den führenden Ländern auf dem Gebiet der Informationswaffen.

"Wenn du den Ort und die Zeit der Schlacht kennst, kannst du für Tausende kämpfen." - Chinesischer Befehlshaber Zhuge Liang (181 - 234 gg.)Der Beginn des 20. Jahrhunderts war geprägt von der Entstehung und Schaffung eines neuen Waffentyps für den Kampf um die Vorherrschaft auf der Weltbühne - Informationswaffen. Ein wichtiger Bestandteil des staatlichen Kommandos und der Kontrolle der Streitkräfte war das Kommunikationssystem, das den Verlauf militärischer Schlachten wirksam beeinflussen, das Kommando- und Kontrollsystem direkt beeinflussen und manchmal teilweise deaktivieren konnte. Solche Waffen sind für sichere Systeme und Verschlüsselungssysteme äußerst gefährlich. Wenn es möglich war, die Chiffren oder Schlüssel zu ihnen zu beschlagnahmen, war es möglich, nicht nur die über diese Kommunikationsleitungen übertragenen Informationen zu besitzen, sondern auch falsche Anweisungen und Befehle zu senden und sie mit der Chiffre des Feindes zu verschlüsseln.Funktionale Spitzeoder "Radiospiel" - das erste Verfahren, um dem Feind falsche Befehle aufzuerlegen, wurde während des Ersten Weltkriegs angewendet. Die Auswirkungen von Radiospielen auf den Verlauf militärischer Schlachten waren erstaunlich. Dies wurde vor allem von England und Deutschland realisiert. Sie haben enorme Anstrengungen unternommen, um ihre speziellen Dienste zu entwickeln, die den Radiospielen besondere Aufmerksamkeit schenken. Zu Beginn des Zweiten Weltkriegs wurden diese Länder zu den führenden Ländern auf dem Gebiet der Informationswaffen. Im nationalsozialistischen Deutschland waren zwei Sonderdienste gleichzeitig an Radiospielen mit dem Feind beteiligt - dem militärischen Geheimdienst (Abwehr) und der Hauptdirektion für kaiserliche Sicherheit (RSHA). In der Zeit von 1920 bis 1944 wurden alle offiziellen Stellen und Einheiten der Reichswehr und später der Wehrmacht, die für Spionageabwehr-, Spionage- und Sabotageakte bestimmt waren, als Abwehr bezeichnet. RSHA ist das Leitungsgremium der politischen Geheimdienst- und Sicherheitspolizei des Dritten Reiches.

Im nationalsozialistischen Deutschland waren zwei Sonderdienste gleichzeitig an Radiospielen mit dem Feind beteiligt - dem militärischen Geheimdienst (Abwehr) und der Hauptdirektion für kaiserliche Sicherheit (RSHA). In der Zeit von 1920 bis 1944 wurden alle offiziellen Stellen und Einheiten der Reichswehr und später der Wehrmacht, die für Spionageabwehr-, Spionage- und Sabotageakte bestimmt waren, als Abwehr bezeichnet. RSHA ist das Leitungsgremium der politischen Geheimdienst- und Sicherheitspolizei des Dritten Reiches. In den Memoiren von Walter Schellenberg, dem ehemaligen Leiter der VI-Direktion der Hauptdirektion für kaiserliche Sicherheit (RSHA):

In den Memoiren von Walter Schellenberg, dem ehemaligen Leiter der VI-Direktion der Hauptdirektion für kaiserliche Sicherheit (RSHA):. , , . . : , , — . , . , , , , . , , . . , , .

Otto Skorzeny (der Kommandeur der Fridental Special Forces), der „Saboteur“ aller Saboteure des Reiches, widmete in seinen Memoiren ein ganzes Kapitel den Radiospielen der deutschen Spionageabwehr.

Otto Skorzeny (der Kommandeur der Fridental Special Forces), der „Saboteur“ aller Saboteure des Reiches, widmete in seinen Memoiren ein ganzes Kapitel den Radiospielen der deutschen Spionageabwehr., („“ III ). , . -, , , … „“. 10 „“ . . „“ , . „“ „“ . , „“»

Erfolge der Gegenseite. Wissenschaftliche und technische Leistungen deutscher Ingenieure auf dem Gebiet der Funküberwachung und Kryptographie.

Für die Kommunikation zwischen Einheiten an der Front während des Ersten Weltkriegs wurde ein One-Pass mit Erdungsfeldtelefon verwendet. Da sich der einzige Draht auf seinem Territorium befand, war das Militärkommando zuversichtlich, dass der Feind seine Gespräche nur durch direkte Verbindung mit der Telefonleitung mithören konnte. Militärposten kontrollierten den Bereich, in dem das Kabel verlief, und das Armeekommando machte sich keine Sorgen, dass Telefongespräche abgehört werden könnten, sodass sie bei der Durchführung geheimer Gespräche keine Schutzmaßnahmen ergriffen.Bei Kenntnis der physischen Grundlagen des Funkempfangs wäre eine solche Überzeugung nicht entstanden. 1915 war die britische Expeditionary Force in Frankreich mit diesem Problem konfrontiert. Es wurde bekannt, dass die Deutschen in beneidenswerter Regelmäßigkeit über ihre militärischen Operationen erfahren und ihre Umsetzung behindern konnten. Es schien, dass die Deutschen Kopien von Befehlen für die geplante Offensive der britischen Truppen erhielten.Später stellte sich heraus, dass die Deutschen einen Apparat schufen, der durch ein Netzwerk von Kupferdrähten oder Metallstäben, die in der Nähe der Linien der britischen Truppen gegraben wurden, selbst die schwächsten Ströme empfangen konnte, die durch unsachgemäße Erdung des Telefonsystems erzeugt wurden. Der überempfindliche Verstärker empfing und verstärkte Streuströme von falscher Erdung. So hatten die Deutschen die Möglichkeit, alle Telefonanrufe des britischen Militärs in einer Entfernung von bis zu 500 Metern abzuhören und ihre Nachrichten abzufangen.Fu.HEv - Überwachung („Snooping“) UKW-Empfänger zur Überwachung des Äthers

Für die Kommunikation zwischen Einheiten an der Front während des Ersten Weltkriegs wurde ein One-Pass mit Erdungsfeldtelefon verwendet. Da sich der einzige Draht auf seinem Territorium befand, war das Militärkommando zuversichtlich, dass der Feind seine Gespräche nur durch direkte Verbindung mit der Telefonleitung mithören konnte. Militärposten kontrollierten den Bereich, in dem das Kabel verlief, und das Armeekommando machte sich keine Sorgen, dass Telefongespräche abgehört werden könnten, sodass sie bei der Durchführung geheimer Gespräche keine Schutzmaßnahmen ergriffen.Bei Kenntnis der physischen Grundlagen des Funkempfangs wäre eine solche Überzeugung nicht entstanden. 1915 war die britische Expeditionary Force in Frankreich mit diesem Problem konfrontiert. Es wurde bekannt, dass die Deutschen in beneidenswerter Regelmäßigkeit über ihre militärischen Operationen erfahren und ihre Umsetzung behindern konnten. Es schien, dass die Deutschen Kopien von Befehlen für die geplante Offensive der britischen Truppen erhielten.Später stellte sich heraus, dass die Deutschen einen Apparat schufen, der durch ein Netzwerk von Kupferdrähten oder Metallstäben, die in der Nähe der Linien der britischen Truppen gegraben wurden, selbst die schwächsten Ströme empfangen konnte, die durch unsachgemäße Erdung des Telefonsystems erzeugt wurden. Der überempfindliche Verstärker empfing und verstärkte Streuströme von falscher Erdung. So hatten die Deutschen die Möglichkeit, alle Telefonanrufe des britischen Militärs in einer Entfernung von bis zu 500 Metern abzuhören und ihre Nachrichten abzufangen.Fu.HEv - Überwachung („Snooping“) UKW-Empfänger zur Überwachung des Äthers

Frequenzbereich - 25 ... 176 MHzAngetrieben von einer 2,4 NC 58-Batterie und einer 90 V-AnodenbatterieAbmessungen 365 x 453 x 252 mmGewicht - 27 kg zusammen mit der ausgestatteten VersandschachtelFu.HEc - Übersicht ("Schrägstrich") HF-Empfänger zur Überwachung des Äthers

Frequenzbereich - 25 ... 176 MHzAngetrieben von einer 2,4 NC 58-Batterie und einer 90 V-AnodenbatterieAbmessungen 365 x 453 x 252 mmGewicht - 27 kg zusammen mit der ausgestatteten VersandschachtelFu.HEc - Übersicht ("Schrägstrich") HF-Empfänger zur Überwachung des Äthers

Frequenzbereich - 3,75 ... 25 MHzArbeitsarten - TLG (A1) und TLF (A3)Stromversorgung über 2 V 38- oder 2,4 NC-Batterien 58- und 90-V-AnodenbatterieAbmessungen 365 x 453 x 284 mmGewicht - 27 kgBis 1940 wurden fast 85% der von staatlichen und militärischen Organisationen der Welt übertragenen Informationen über Untergrund- und Unterwasserkabel übertragen. Technische Informationen zur Erlangung von Verschlusssachen wurden auch im Untergrund durchgeführt, wo es Telefon- und Telegraphenkabel gab.In Deutschland gab es in den Kriegsjahren keinen einzigen nationalen Entschlüsselungsdienst. Jede Agentur, die daran interessiert ist, Informationen durch Kryptoanalyse zu erhalten, hat einen eigenen Dienst eingerichtet, der im Wesentlichen unabhängig vom anderen Geheimdienst funktioniert. So wurde Anfang 1919 im Außenministerium die Zweigstelle „Z“ gegründet. Die Mitarbeiter dieser Abteilung befassten sich mit der Kryptoanalyse der diplomatischen Korrespondenz des Auslandes. Kryptoanalytiker aus dem Zweig „Z“ konnten am Vorabend und während des Zweiten Weltkriegs Codes und Codes von mehr als 30 Staaten aufdecken, darunter Gegner (USA, England, Frankreich) und Verbündete (Japan, Italien) Deutschlands. Die durch die Entschlüsselung der diplomatischen Korrespondenz "erhaltenen" Informationen wurden dem deutschen Außenminister Ribentrop und persönlich Hitler gemeldet.Die Wehrmacht (SV), die Luftwaffe und die Kriegsmarine hatten ihre eigenen Entschlüsselungsdienste.Es gab auch eine zentrale Entschlüsselungsagentur, die dem Hauptkommando Informationen zur Verfügung stellte, und Feldentschlüsselungsagenturen, die im Interesse der örtlichen Kommandeure direkt an der Front arbeiteten.Das kryptografische Büro innerhalb des VNV (Shi) und seiner Einheiten kontrollierte von Beginn des Krieges an eine sehr bedeutende Menge feindlicher Kommunikation. Zum Beispiel fingen sie im Januar 1940 796 britische Radiogramme ab, 460 französische, 209 türkische, 163 amerikanische und im März desselben Jahres 1.649 sowjetische, 838 britische, 676 französische, 49 spanische, 43 polnische, 40 vatikanische, 39 portugiesische.Anfang 1939 wurden die Mead-Codecracker in zwei Spezialisierungsgruppen unterteilt. Herkömmlicherweise können sie als Mathematiker und Linguisten bezeichnet werden. Die Mathematik wurde von einem Arzt der Universität Heidelberg Kunze geleitet. Bereits in den 1920er Jahren zeichnete er sich dadurch aus, dass er mehrere britische Chiffren und den französischen diplomatischen Kodex sowie zwei hoch entwickelte japanische Maschinenchiffren öffnen konnte, über die amerikanische Experten erfolglos verwirrt waren.Zu Beginn des Zweiten Weltkriegs arbeiteten mehr als 100.000.000 Menschen in den Diensten der Funküberwachung, -verschlüsselung und -entschlüsselung in Deutschland. Dienstleistungen waren die mächtigsten der Welt.Der wichtigste Grund für den herausragenden Erfolg deutscher kryptografischer Dienste war die Forschung und einzigartige Entwicklung deutscher Wissenschaftler und Ingenieure auf dem Gebiet der mathematischen Analyse, des Empfangs, der Übertragung und der Verarbeitung von Signalen verschiedener Formen, Frequenzen und Leistungen.Im Tempo der Entwicklung neuer Funkeinrichtungen in den Vorkriegsjahren war Deutschland sowohl der UdSSR als auch den Verbündeten deutlich voraus. Dies war objektiv darauf zurückzuführen, dass in den frühen 1930er Jahren in Deutschland Erfindungen patentiert wurden, die die Entwicklung der Funktechnik über viele Jahrzehnte maßgeblich bestimmten.Feldtelefon FF-33 - wird in Infanterieeinheiten der Wehrmacht verwendet

Frequenzbereich - 3,75 ... 25 MHzArbeitsarten - TLG (A1) und TLF (A3)Stromversorgung über 2 V 38- oder 2,4 NC-Batterien 58- und 90-V-AnodenbatterieAbmessungen 365 x 453 x 284 mmGewicht - 27 kgBis 1940 wurden fast 85% der von staatlichen und militärischen Organisationen der Welt übertragenen Informationen über Untergrund- und Unterwasserkabel übertragen. Technische Informationen zur Erlangung von Verschlusssachen wurden auch im Untergrund durchgeführt, wo es Telefon- und Telegraphenkabel gab.In Deutschland gab es in den Kriegsjahren keinen einzigen nationalen Entschlüsselungsdienst. Jede Agentur, die daran interessiert ist, Informationen durch Kryptoanalyse zu erhalten, hat einen eigenen Dienst eingerichtet, der im Wesentlichen unabhängig vom anderen Geheimdienst funktioniert. So wurde Anfang 1919 im Außenministerium die Zweigstelle „Z“ gegründet. Die Mitarbeiter dieser Abteilung befassten sich mit der Kryptoanalyse der diplomatischen Korrespondenz des Auslandes. Kryptoanalytiker aus dem Zweig „Z“ konnten am Vorabend und während des Zweiten Weltkriegs Codes und Codes von mehr als 30 Staaten aufdecken, darunter Gegner (USA, England, Frankreich) und Verbündete (Japan, Italien) Deutschlands. Die durch die Entschlüsselung der diplomatischen Korrespondenz "erhaltenen" Informationen wurden dem deutschen Außenminister Ribentrop und persönlich Hitler gemeldet.Die Wehrmacht (SV), die Luftwaffe und die Kriegsmarine hatten ihre eigenen Entschlüsselungsdienste.Es gab auch eine zentrale Entschlüsselungsagentur, die dem Hauptkommando Informationen zur Verfügung stellte, und Feldentschlüsselungsagenturen, die im Interesse der örtlichen Kommandeure direkt an der Front arbeiteten.Das kryptografische Büro innerhalb des VNV (Shi) und seiner Einheiten kontrollierte von Beginn des Krieges an eine sehr bedeutende Menge feindlicher Kommunikation. Zum Beispiel fingen sie im Januar 1940 796 britische Radiogramme ab, 460 französische, 209 türkische, 163 amerikanische und im März desselben Jahres 1.649 sowjetische, 838 britische, 676 französische, 49 spanische, 43 polnische, 40 vatikanische, 39 portugiesische.Anfang 1939 wurden die Mead-Codecracker in zwei Spezialisierungsgruppen unterteilt. Herkömmlicherweise können sie als Mathematiker und Linguisten bezeichnet werden. Die Mathematik wurde von einem Arzt der Universität Heidelberg Kunze geleitet. Bereits in den 1920er Jahren zeichnete er sich dadurch aus, dass er mehrere britische Chiffren und den französischen diplomatischen Kodex sowie zwei hoch entwickelte japanische Maschinenchiffren öffnen konnte, über die amerikanische Experten erfolglos verwirrt waren.Zu Beginn des Zweiten Weltkriegs arbeiteten mehr als 100.000.000 Menschen in den Diensten der Funküberwachung, -verschlüsselung und -entschlüsselung in Deutschland. Dienstleistungen waren die mächtigsten der Welt.Der wichtigste Grund für den herausragenden Erfolg deutscher kryptografischer Dienste war die Forschung und einzigartige Entwicklung deutscher Wissenschaftler und Ingenieure auf dem Gebiet der mathematischen Analyse, des Empfangs, der Übertragung und der Verarbeitung von Signalen verschiedener Formen, Frequenzen und Leistungen.Im Tempo der Entwicklung neuer Funkeinrichtungen in den Vorkriegsjahren war Deutschland sowohl der UdSSR als auch den Verbündeten deutlich voraus. Dies war objektiv darauf zurückzuführen, dass in den frühen 1930er Jahren in Deutschland Erfindungen patentiert wurden, die die Entwicklung der Funktechnik über viele Jahrzehnte maßgeblich bestimmten.Feldtelefon FF-33 - wird in Infanterieeinheiten der Wehrmacht verwendet

. Deutsche Ingenieure haben den Undulator erfunden, um per Morsecode übertragene Telegramme abzufangen und zu analysieren.. Dies ist ein Selbstaufzeichnungsgerät, das Rollenpapier verlängert, auf das rechteckige Zickzackbilder von Punkten und ein Schuss Morsecode geschrieben werden. Eine spezielle Gruppe von Analysten könnte die Handschrift des Funkers anhand der Länge der Intervalle ziemlich genau identifizieren und dann ihre Zugehörigkeit zu einem bestimmten Oberflächenschiff oder feindlichen U-Boot bestimmen.Als anschauliches Beispiel fand ich ein Foto, jedoch nicht von einer deutschen Maschine, auf dem eine Reihe von Geräten zur Durchführung einer telegraphischen Hochgeschwindigkeits-Telegrafiekommunikation über Funk-CT-2 mod. 1936 Nummer drei Undulator.

. Deutsche Ingenieure haben den Undulator erfunden, um per Morsecode übertragene Telegramme abzufangen und zu analysieren.. Dies ist ein Selbstaufzeichnungsgerät, das Rollenpapier verlängert, auf das rechteckige Zickzackbilder von Punkten und ein Schuss Morsecode geschrieben werden. Eine spezielle Gruppe von Analysten könnte die Handschrift des Funkers anhand der Länge der Intervalle ziemlich genau identifizieren und dann ihre Zugehörigkeit zu einem bestimmten Oberflächenschiff oder feindlichen U-Boot bestimmen.Als anschauliches Beispiel fand ich ein Foto, jedoch nicht von einer deutschen Maschine, auf dem eine Reihe von Geräten zur Durchführung einer telegraphischen Hochgeschwindigkeits-Telegrafiekommunikation über Funk-CT-2 mod. 1936 Nummer drei Undulator.

Basierend auf dieser Analyse wurden automatische Simulatoren der Arbeit feindlicher Funker erstellt, mit denen der deutsche Geheimdienst Radiospiele effektiv durchführen konnte. Deutsche Kryptoanalytiker verwendeten sogar IBM-Computer sowie verschiedene Registerkarten, um Texte zu sortieren und Symbolhäufigkeiten und -intervalle zu zählen. Mithilfe der Kryptoanalyse suchten sie schnell und effizient nach doppelten oder stehenden Gruppen derselben Größe, bestimmten die Schlüssellänge, suchten nach Gamma- und stabilen Verbindungen.Bis 1938 war Deutschland weltweit führend in der Herstellung von Spezialgeräten für die Aufklärung. Eine Vielzahl von Tonbandgeräten, darunter kleine Miniaturmikrofone und Abhörsysteme, galten als die besten der Welt, da sie nach den neuesten Erkenntnissen der deutschen Wissenschaft auf dem Gebiet der Funktechnik und Chemie entwickelt wurden.

Basierend auf dieser Analyse wurden automatische Simulatoren der Arbeit feindlicher Funker erstellt, mit denen der deutsche Geheimdienst Radiospiele effektiv durchführen konnte. Deutsche Kryptoanalytiker verwendeten sogar IBM-Computer sowie verschiedene Registerkarten, um Texte zu sortieren und Symbolhäufigkeiten und -intervalle zu zählen. Mithilfe der Kryptoanalyse suchten sie schnell und effizient nach doppelten oder stehenden Gruppen derselben Größe, bestimmten die Schlüssellänge, suchten nach Gamma- und stabilen Verbindungen.Bis 1938 war Deutschland weltweit führend in der Herstellung von Spezialgeräten für die Aufklärung. Eine Vielzahl von Tonbandgeräten, darunter kleine Miniaturmikrofone und Abhörsysteme, galten als die besten der Welt, da sie nach den neuesten Erkenntnissen der deutschen Wissenschaft auf dem Gebiet der Funktechnik und Chemie entwickelt wurden. Der

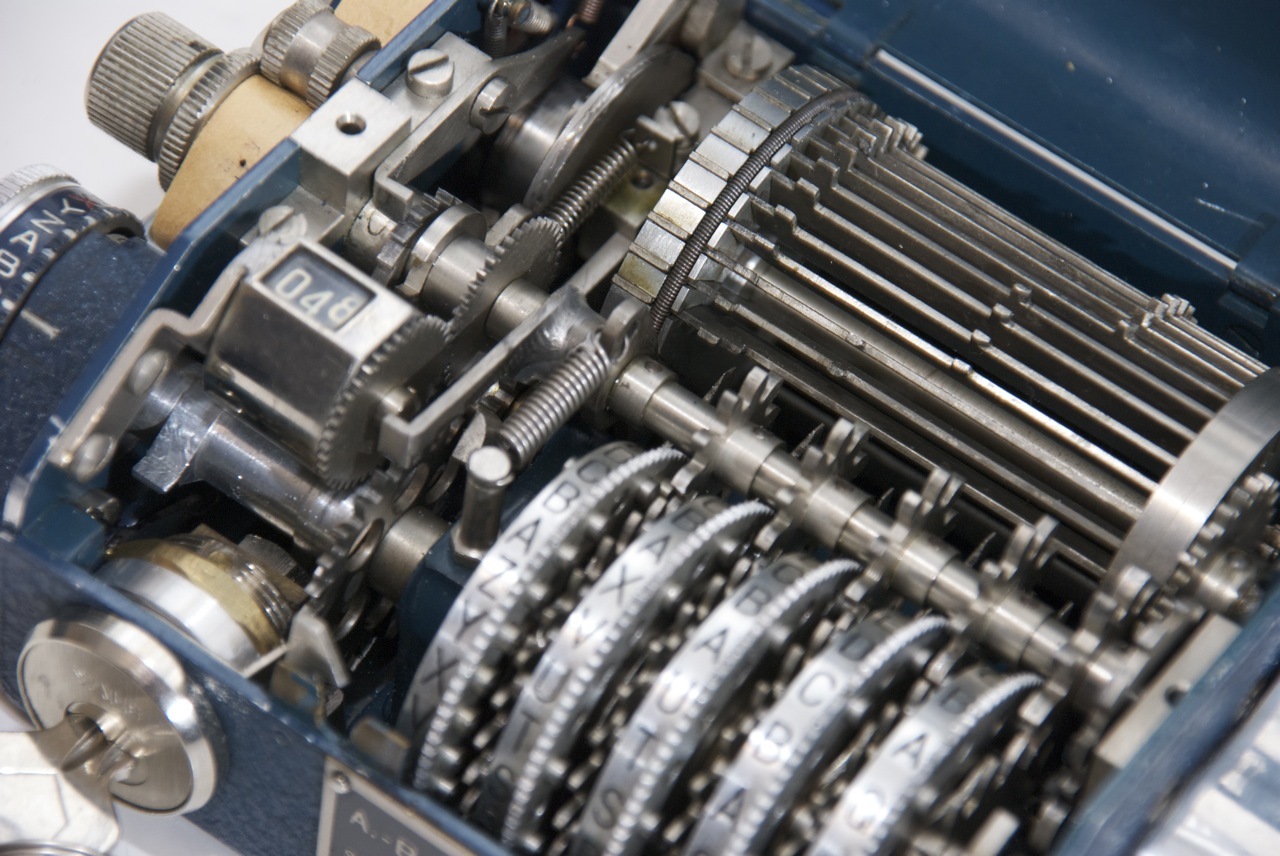

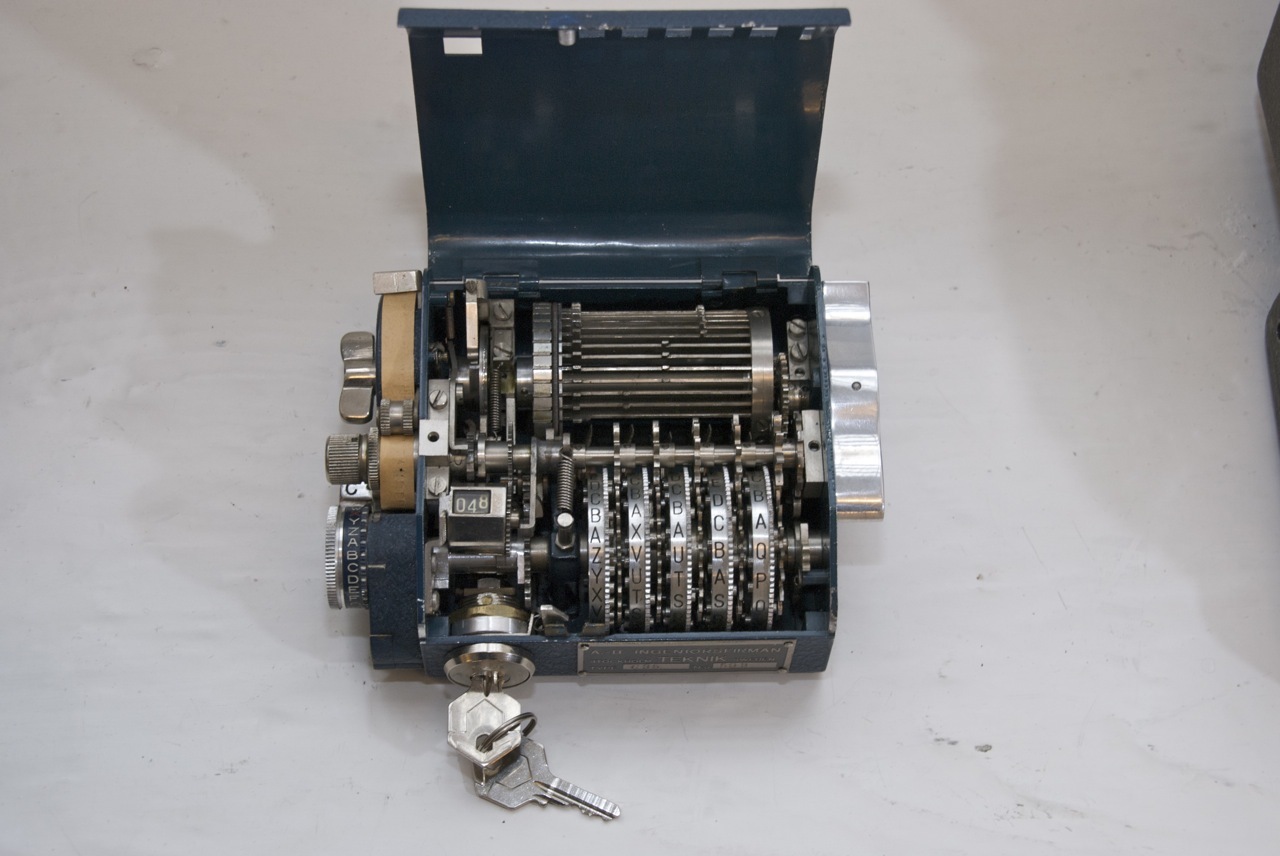

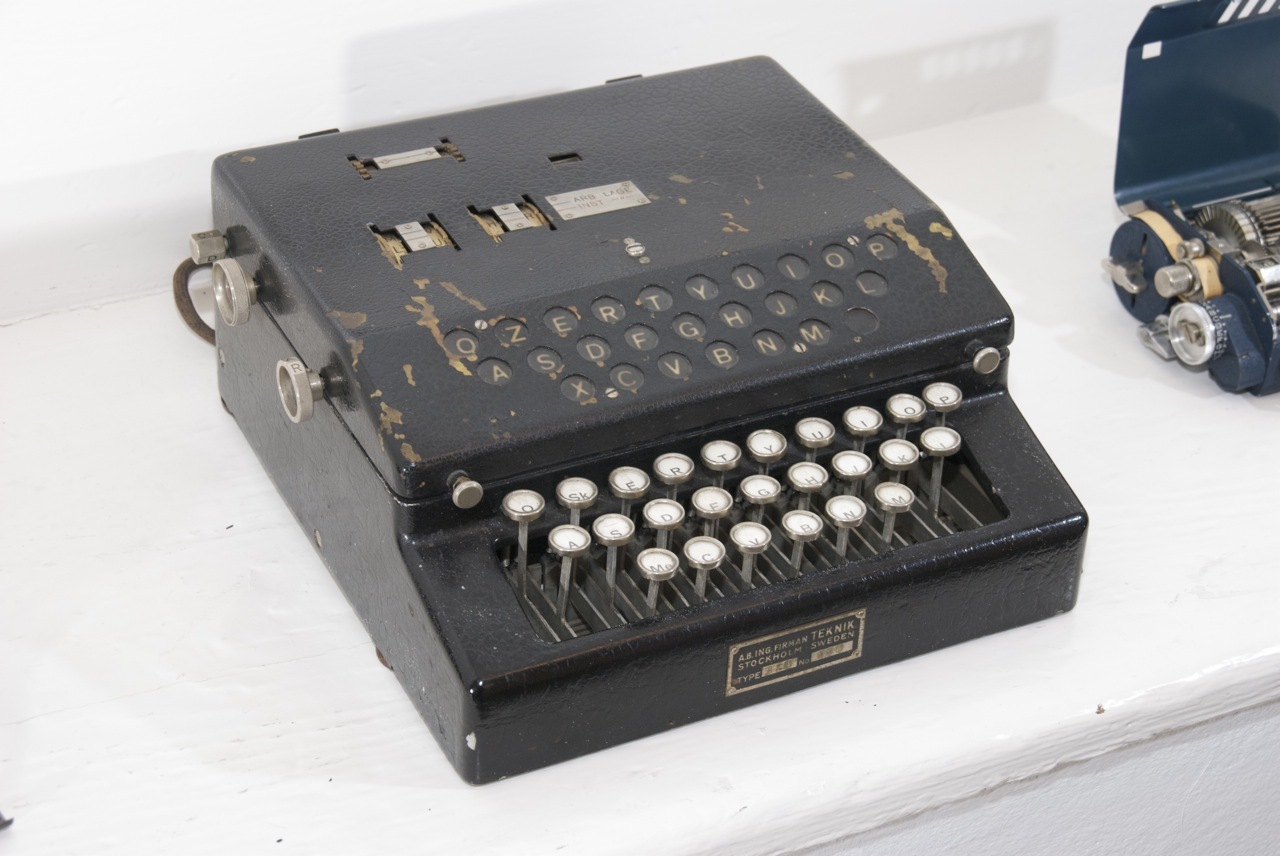

Der Allzweck -Allwellenempfänger Berta Rucksack 1935, der transportierte Infanterie-Radiosender Friedrich 1940Zu Beginn des Zweiten Weltkriegs konnten deutsche Kryptographen die meisten verschlüsselten Nachrichten entschlüsseln, die über Kabelfunkleitungen in Europa übertragen wurden.Dies wurde durch die Tatsache erleichtert, dass viele internationale Telefon- und Telegraphenkabel durch das Gebiet Deutschlands führten. Deutsche Kryptographen haben erhebliche Fortschritte bei der Entschlüsselung der S-36- und S-37-Verschlüsseler der Firma Hagelin (der 1892 in Russland geborene Firmengründer Boris Hagelin) hergestellt, mit der die wichtigsten Regierungs- und Militärorganisationen Frankreichs, Belgiens, Dänemarks, der Niederlande und Norwegens ausgestattet waren.kryptografisches Gerät der Firma Hagelin S-35

Allzweck -Allwellenempfänger Berta Rucksack 1935, der transportierte Infanterie-Radiosender Friedrich 1940Zu Beginn des Zweiten Weltkriegs konnten deutsche Kryptographen die meisten verschlüsselten Nachrichten entschlüsseln, die über Kabelfunkleitungen in Europa übertragen wurden.Dies wurde durch die Tatsache erleichtert, dass viele internationale Telefon- und Telegraphenkabel durch das Gebiet Deutschlands führten. Deutsche Kryptographen haben erhebliche Fortschritte bei der Entschlüsselung der S-36- und S-37-Verschlüsseler der Firma Hagelin (der 1892 in Russland geborene Firmengründer Boris Hagelin) hergestellt, mit der die wichtigsten Regierungs- und Militärorganisationen Frankreichs, Belgiens, Dänemarks, der Niederlande und Norwegens ausgestattet waren.kryptografisches Gerät der Firma Hagelin S-35

Kryptografisches Gerät der Firma Hagelin S-36

Kryptografisches Gerät der Firma Hagelin S-36 Kryptografisches Gerät der Firma Hagelin S-38

Kryptografisches Gerät der Firma Hagelin S-38

1936 kaufte Frankreich 5.000 Sätze kryptografischer B-21-Geräte von Hagelin, aber deutsche Kryptographen ließen keine Hoffnung auf die Entschlüsselung dieser Maschinentypen, da sie bereits Erfahrung mit der Entschlüsselung der ersten kryptografischen Geräte von Hagelin C-35 und C-36 hatten Serie von Geräten gab es einige kryptografische Fehler. Die Entschlüsselung des B-21-Geräts erforderte geeignete Rechenwerkzeuge, um große Rechenmengen durchzuführen. Bald gelang es deutschen Kryptographen, in B-21 einzudringen, und in den USA gaben sie dieses Modell auf, beseitigten die Mängel und veröffentlichten das folgende Modell von Hagelin S-38-Verschlüsselern (im Zweiten Weltkrieg als M-209 bekannt), diedas B-21-Gerät entschlüsselten

1936 kaufte Frankreich 5.000 Sätze kryptografischer B-21-Geräte von Hagelin, aber deutsche Kryptographen ließen keine Hoffnung auf die Entschlüsselung dieser Maschinentypen, da sie bereits Erfahrung mit der Entschlüsselung der ersten kryptografischen Geräte von Hagelin C-35 und C-36 hatten Serie von Geräten gab es einige kryptografische Fehler. Die Entschlüsselung des B-21-Geräts erforderte geeignete Rechenwerkzeuge, um große Rechenmengen durchzuführen. Bald gelang es deutschen Kryptographen, in B-21 einzudringen, und in den USA gaben sie dieses Modell auf, beseitigten die Mängel und veröffentlichten das folgende Modell von Hagelin S-38-Verschlüsselern (im Zweiten Weltkrieg als M-209 bekannt), diedas B-21-Gerät entschlüsselten

1934 . «» . – , , . , -35, -36, , . -36 , 5 , Aktibolaget Cryptoteknik. . . , . -36, , , , ( « » 1000 , ) .

Elektromechanische Verschlüsselungsmaschinen:

Das Rätsel

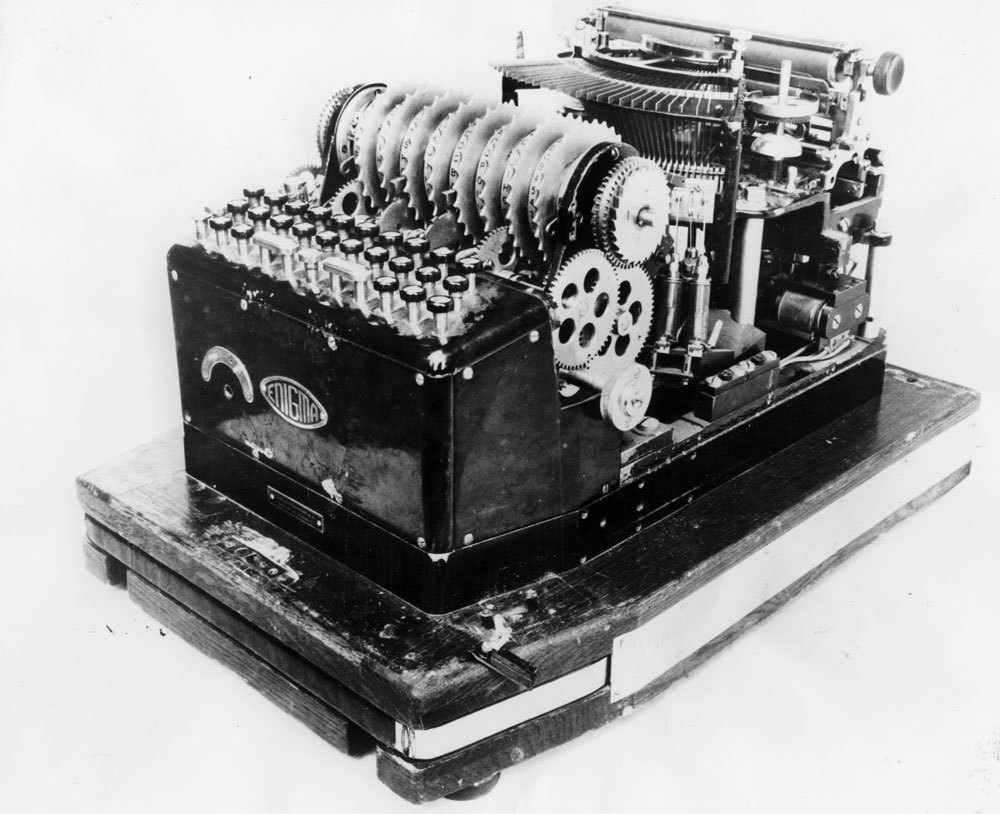

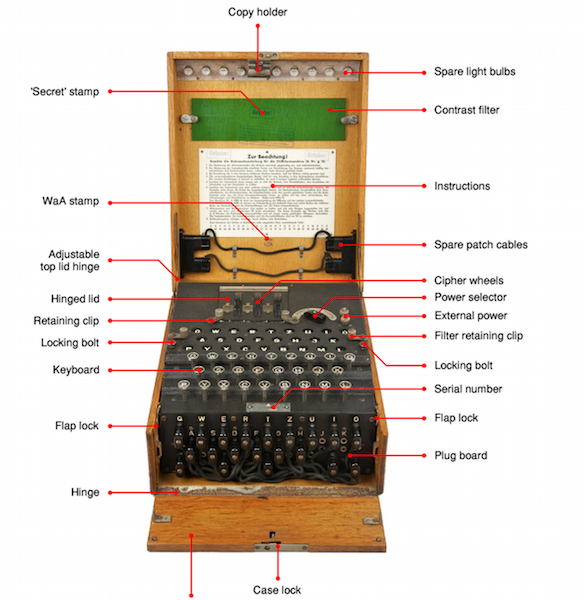

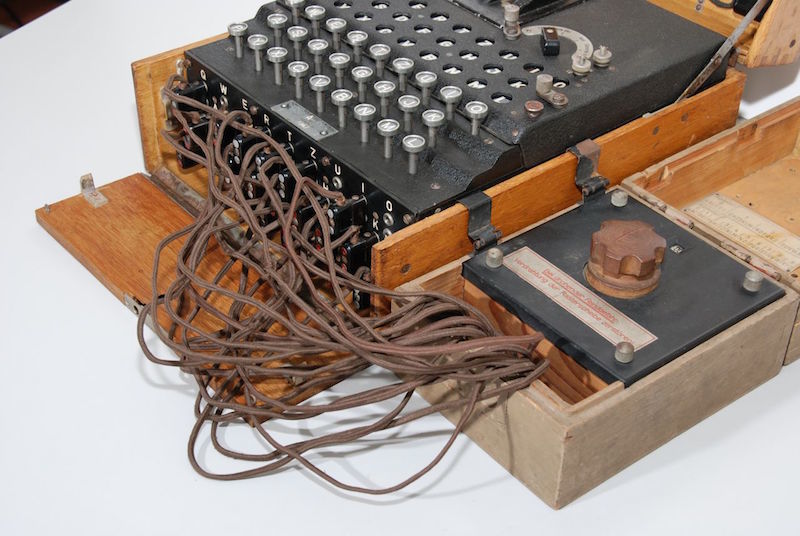

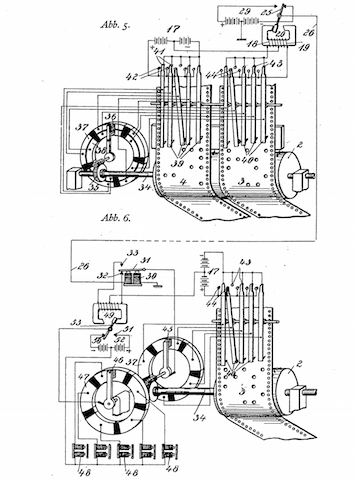

Elektromechanische Verschlüsselungsmaschinen tauchten erstmals nach dem Ersten Weltkrieg auf. 1917 schuf der Amerikaner Edward Hepburn eine amerikanische kryptografische Rotationsmaschine, die später als Enigma bezeichnet wurde. Für die Arbeit schloss sie sich einer elektrischen Schreibmaschine an. Wenig später, 1923, schuf der Berliner Ingenieur Arthur Sherbius eine unabhängige industrielle Version von Enigma. Die deutsche Regierung, die von der Zuverlässigkeit der Maschine beeindruckt war, behielt alle Rechte an sich und begann, sie für die Armee einzusetzen. Später erschien eine spezielle Modifikation, die für die Seestreitkräfte entwickelt wurde und sich von der üblichen "Enigma" in der Anzahl der Verschlüsselungsrotoren unterschied.

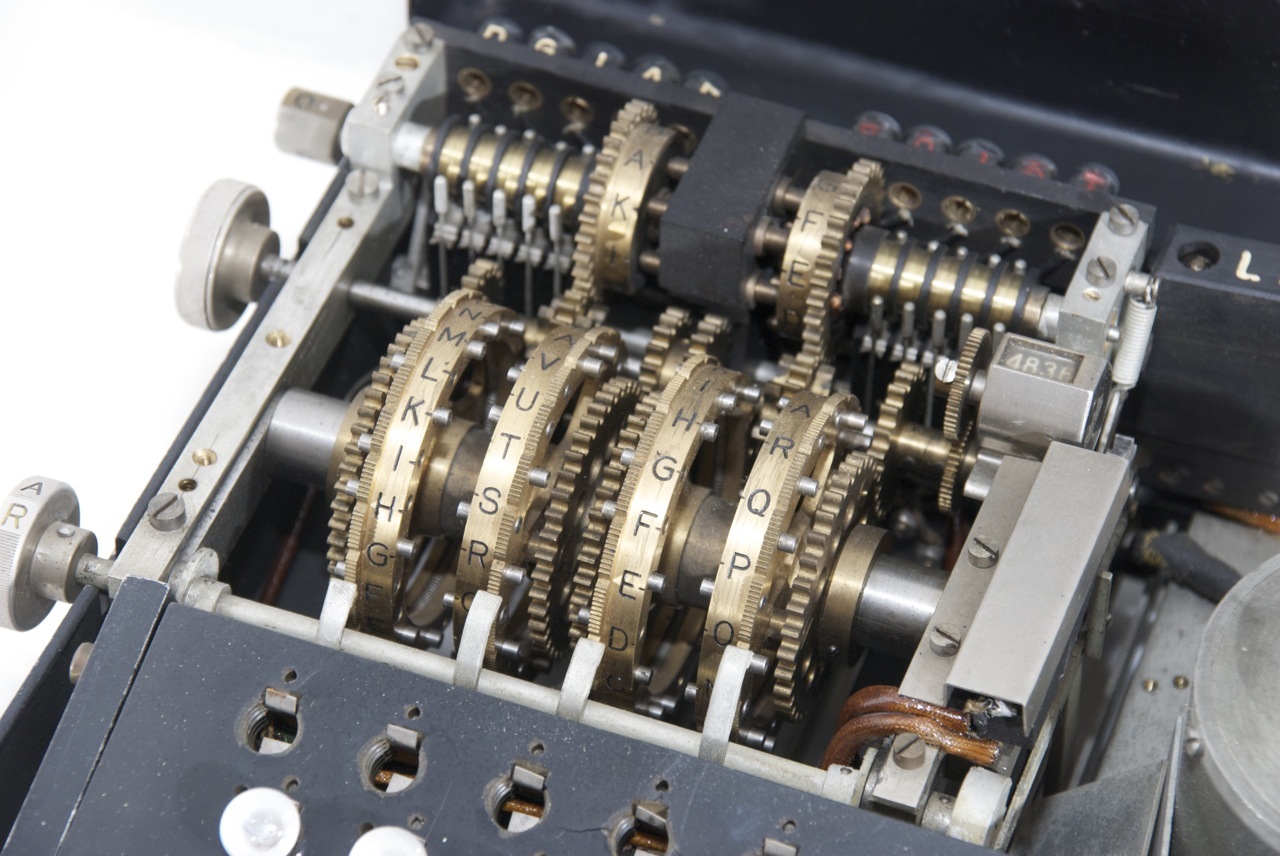

Elektromechanische Verschlüsselungsmaschinen tauchten erstmals nach dem Ersten Weltkrieg auf. 1917 schuf der Amerikaner Edward Hepburn eine amerikanische kryptografische Rotationsmaschine, die später als Enigma bezeichnet wurde. Für die Arbeit schloss sie sich einer elektrischen Schreibmaschine an. Wenig später, 1923, schuf der Berliner Ingenieur Arthur Sherbius eine unabhängige industrielle Version von Enigma. Die deutsche Regierung, die von der Zuverlässigkeit der Maschine beeindruckt war, behielt alle Rechte an sich und begann, sie für die Armee einzusetzen. Später erschien eine spezielle Modifikation, die für die Seestreitkräfte entwickelt wurde und sich von der üblichen "Enigma" in der Anzahl der Verschlüsselungsrotoren unterschied. Der Enigma-Plattencodierer zeichnete sich durch einfaches Design, hohe Zuverlässigkeit und hervorragende Schriftbeständigkeit aus. Die oben aufgeführten Eigenschaften haben diesem elektromechanischen Encoder im Zweiten Weltkrieg einen wohlverdienten Ruhm eingebracht.Enigma wird standardmäßig als Plattencodierer klassifiziert. Ein Merkmal davon ist das Vorhandensein von Verschlüsselungsplatten, die sich um dieselbe Achse drehen. In den ersten Enigma-Proben wurden drei ineinandergreifende kryptografische Datenträger verwendet, die sich während des Betriebs regelmäßig bewegten, ähnlich wie Stromzähler alter Strukturen.

Der Enigma-Plattencodierer zeichnete sich durch einfaches Design, hohe Zuverlässigkeit und hervorragende Schriftbeständigkeit aus. Die oben aufgeführten Eigenschaften haben diesem elektromechanischen Encoder im Zweiten Weltkrieg einen wohlverdienten Ruhm eingebracht.Enigma wird standardmäßig als Plattencodierer klassifiziert. Ein Merkmal davon ist das Vorhandensein von Verschlüsselungsplatten, die sich um dieselbe Achse drehen. In den ersten Enigma-Proben wurden drei ineinandergreifende kryptografische Datenträger verwendet, die sich während des Betriebs regelmäßig bewegten, ähnlich wie Stromzähler alter Strukturen. Während des Krieges wurden Chiffren gebrochen, neue erfunden, wodurch die Arbeit an der Verbesserung von Enigma nicht einmal für eine Minute aufhörte. Das Ergebnis dieser Arbeit war ein Verschlüsselungsgerät mit sechs nicht verbundenen Festplatten, deren Bewegung chaotisch wurde."Enigma A"

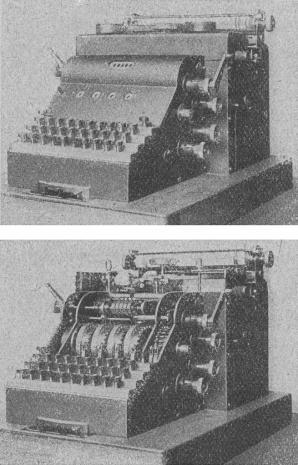

Während des Krieges wurden Chiffren gebrochen, neue erfunden, wodurch die Arbeit an der Verbesserung von Enigma nicht einmal für eine Minute aufhörte. Das Ergebnis dieser Arbeit war ein Verschlüsselungsgerät mit sechs nicht verbundenen Festplatten, deren Bewegung chaotisch wurde."Enigma A" Wie die Deutschen es "Schreibende Enigma" nannten (Informationen zu diesem Modell wurden 1923 in einer Zeitschrift über Elektrotechnik in einem Artikel von Arthur Scherbius gefunden )Das allererste Modell der Verschlüsselungsmaschine der Marke "Enigma A" erschien 1923. Eine sehr schwere und sperrige Maschine, die den Code direkt auf Papier ausgeben kann. Soweit bekannt, gibt es derzeit keine überlebenden Beispiele für Enigma A.

Wie die Deutschen es "Schreibende Enigma" nannten (Informationen zu diesem Modell wurden 1923 in einer Zeitschrift über Elektrotechnik in einem Artikel von Arthur Scherbius gefunden )Das allererste Modell der Verschlüsselungsmaschine der Marke "Enigma A" erschien 1923. Eine sehr schwere und sperrige Maschine, die den Code direkt auf Papier ausgeben kann. Soweit bekannt, gibt es derzeit keine überlebenden Beispiele für Enigma A. Bald wurde dieses Modell durch Modell "B" ersetztim Jahr 1924.

Bald wurde dieses Modell durch Modell "B" ersetztim Jahr 1924. Nach mehreren Verbesserungen wurde der Enigma B 1929 durch den Enigma H ersetzt , der als H-29 bekannt ist, das neueste Modell der Enigma-Druckmaschinenreihe. Leider waren diese Modelle unzuverlässig und erhielten trotz der Verbesserungen in der Praxis viele Beschwerden.

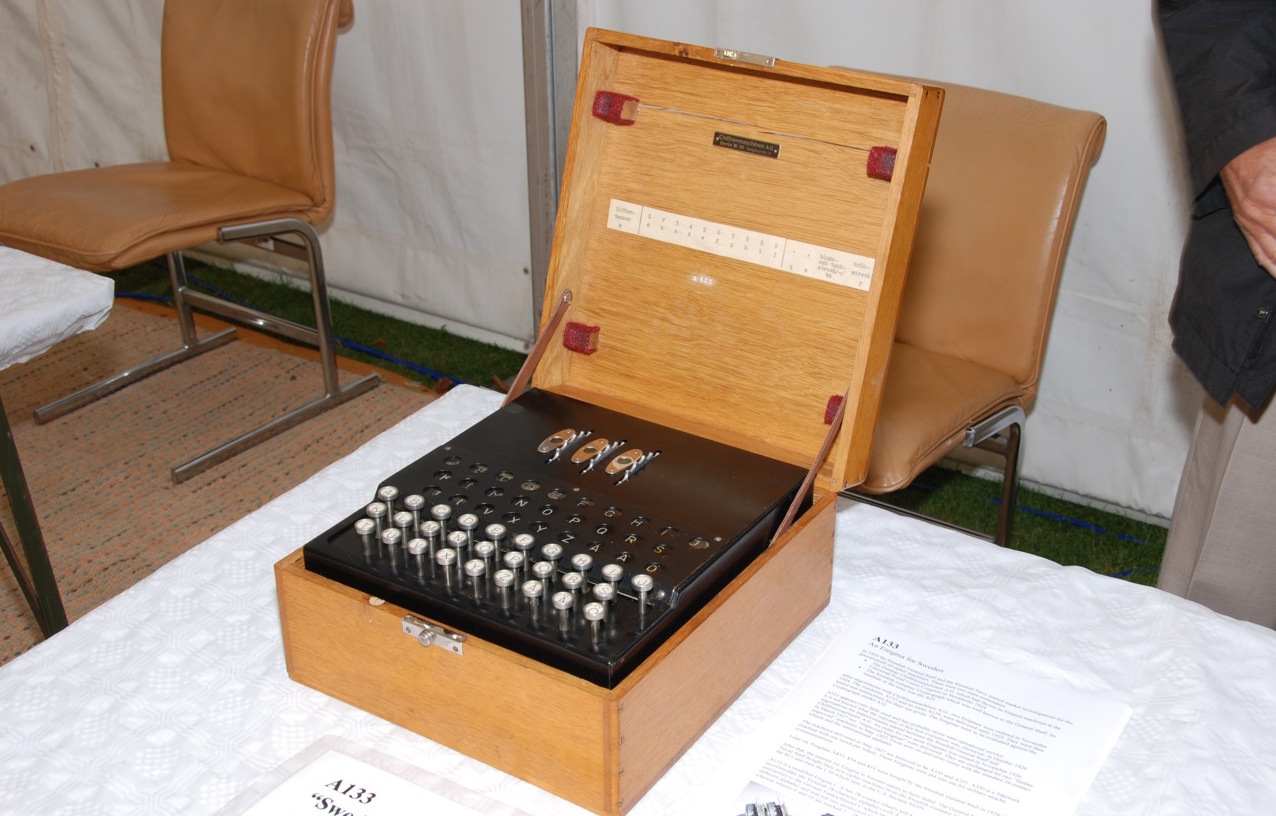

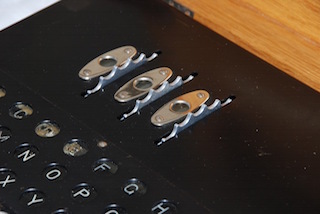

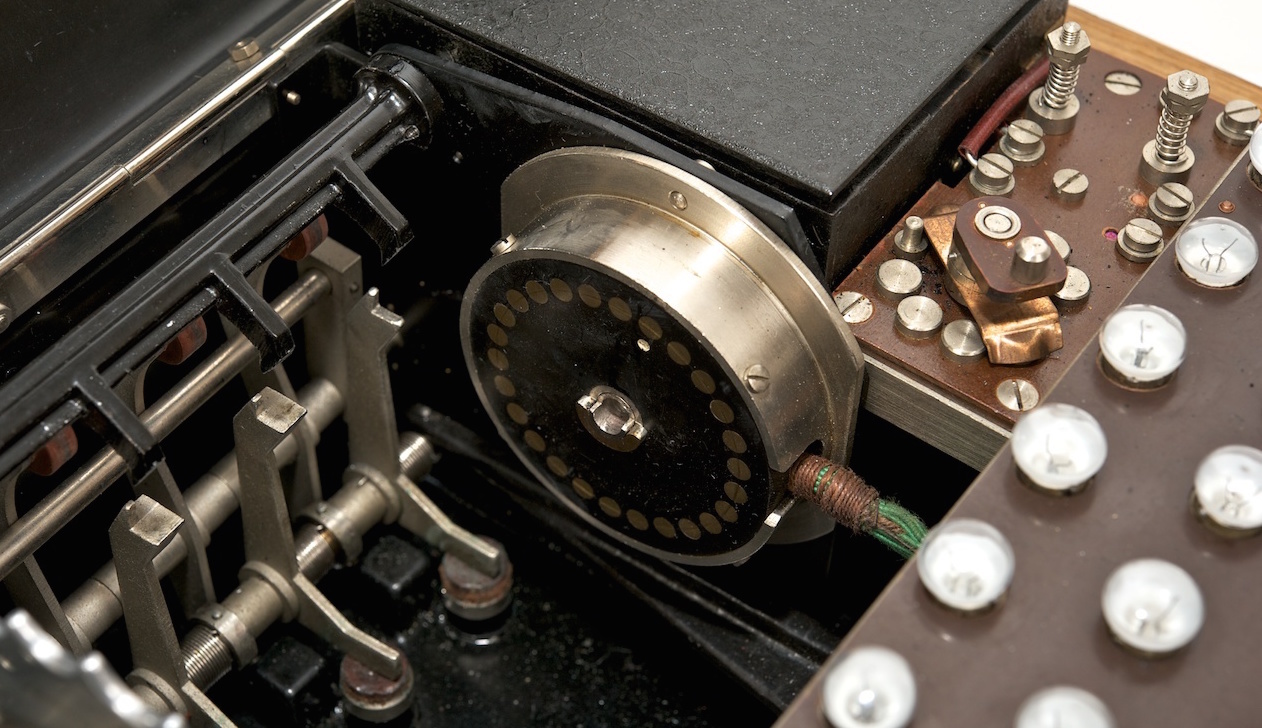

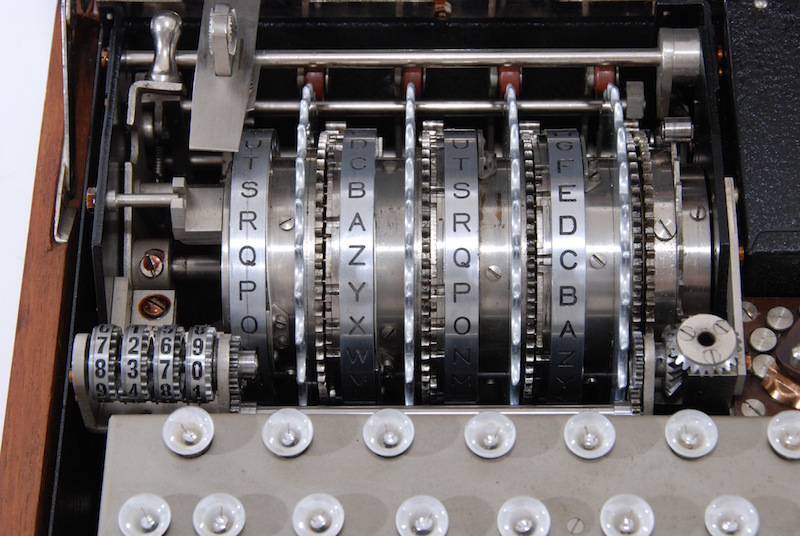

Nach mehreren Verbesserungen wurde der Enigma B 1929 durch den Enigma H ersetzt , der als H-29 bekannt ist, das neueste Modell der Enigma-Druckmaschinenreihe. Leider waren diese Modelle unzuverlässig und erhielten trotz der Verbesserungen in der Praxis viele Beschwerden. Bereits 1924 wurde die Enigma C entwickelt , die viel kleiner war und sich daher in der Portabilität von der Enigma A-Schreibmaschine unterschied. Es wurden zuerst Glühbirnen verwendet.Es bestand aus einer 26-Buchstaben-Tastatur zur Eingabe offener Nachrichten, 26 Glühbirnen, die beim Einschalten die erforderlichen Buchstaben des Chiffretextes beleuchteten, einer Stromquelle (3,5-Volt-Batterie oder gleichwertig), drei abnehmbaren Kontakträdern, die sich um eine gemeinsame Achse drehten, fest Kontaktreflektor, festes Eingangskontaktrad.Die Tastatur war bis auf kleinere Details identisch mit der für englische Schreibmaschinen verwendeten. Es wurden nur Großbuchstaben verwendet, Zahlen fehlten, es gab keine Buchstaben mit Umlaut wie U. Die Buchstaben auf den Glühbirnen waren in derselben Reihenfolge angeordnet.Das Auto wurde in eine Holzkiste gestellt. Bei geschlossenem Deckel der Maschine ragten nur die Einstellringe der drei beweglichen Räder nach außen. In dem kleinen Fenster über jedem Rad war ein Buchstabe auf dem alphabetischen Reifen zu sehen. Dies wurde durchgeführt, damit der Kryptograf den Einstellring verwenden konnte, um jedes Rad in die gewünschte Ausgangsposition zu drehen. Bei geöffneter Maschinenabdeckung konnte der Verschlüsseler alle Räder im Inneren sehen und nach Drücken des Hebels neben dem Reflektor alle drei beweglichen Räder von der Maschine entfernen, sie von der gemeinsamen Achse entfernen und die Reihenfolge ihrer Position ändern. Da der erste Enigma im Gegensatz zu späteren Modellen nur drei Räder hatte, gab es nur sechs relative Radanordnungen. Das Auto war tragbar, aber ziemlich schwer und wog ungefähr 12 Kilogramm.

Bereits 1924 wurde die Enigma C entwickelt , die viel kleiner war und sich daher in der Portabilität von der Enigma A-Schreibmaschine unterschied. Es wurden zuerst Glühbirnen verwendet.Es bestand aus einer 26-Buchstaben-Tastatur zur Eingabe offener Nachrichten, 26 Glühbirnen, die beim Einschalten die erforderlichen Buchstaben des Chiffretextes beleuchteten, einer Stromquelle (3,5-Volt-Batterie oder gleichwertig), drei abnehmbaren Kontakträdern, die sich um eine gemeinsame Achse drehten, fest Kontaktreflektor, festes Eingangskontaktrad.Die Tastatur war bis auf kleinere Details identisch mit der für englische Schreibmaschinen verwendeten. Es wurden nur Großbuchstaben verwendet, Zahlen fehlten, es gab keine Buchstaben mit Umlaut wie U. Die Buchstaben auf den Glühbirnen waren in derselben Reihenfolge angeordnet.Das Auto wurde in eine Holzkiste gestellt. Bei geschlossenem Deckel der Maschine ragten nur die Einstellringe der drei beweglichen Räder nach außen. In dem kleinen Fenster über jedem Rad war ein Buchstabe auf dem alphabetischen Reifen zu sehen. Dies wurde durchgeführt, damit der Kryptograf den Einstellring verwenden konnte, um jedes Rad in die gewünschte Ausgangsposition zu drehen. Bei geöffneter Maschinenabdeckung konnte der Verschlüsseler alle Räder im Inneren sehen und nach Drücken des Hebels neben dem Reflektor alle drei beweglichen Räder von der Maschine entfernen, sie von der gemeinsamen Achse entfernen und die Reihenfolge ihrer Position ändern. Da der erste Enigma im Gegensatz zu späteren Modellen nur drei Räder hatte, gab es nur sechs relative Radanordnungen. Das Auto war tragbar, aber ziemlich schwer und wog ungefähr 12 Kilogramm.

Drei abnehmbare Kontakträder - R1, R2 und R3, ein stationärer Reflektor - U. Wenn Sie auf einen der Buchstaben auf der Tastatur klicken, wird der Kontakt geschlossen und der Strom aus der Batterie fließt durch die Räder R1, R2 und R3. Durch den Reflektor "kehrte" der Strom zurück und zündete nach erneutem Durchlaufen der Räder R3, R2 und R1 eine Lampe an, die den Buchstaben des Chiffretextes beleuchtete. Der Buchstabe des ursprünglichen Klartextes wurde, wenn er in einen Chiffretext umgewandelt wurde, 9 Mal konvertiert.Die erste Enigma-Chiffre im Kit, die mit der Maschine geliefert wurde, hatte jedoch nur drei Räder und konnte auf sechs verschiedene Arten installiert werden. Daher betrug die Anzahl der möglichen Alphabete für den einfachen Ersatz 101.400.In Wirklichkeit gab es in den meisten militärischen Versionen von Enigma zwei weitere Konvertierungen und somit insgesamt elf.1926 wurde Enigma D (offiziell A26) als Nachfolger von Enigma C entwickelt. Auf der beweglichen Spindel waren drei Kontakträder montiert. Der Reflektor U wurde anpassbar, was bedeutete, dass er an jeder von 26 Positionen installiert werden konnte, was wiederum die Anzahl der Permutationen erhöhte und die Zuverlässigkeit dieses Modells erhöhte.

Drei abnehmbare Kontakträder - R1, R2 und R3, ein stationärer Reflektor - U. Wenn Sie auf einen der Buchstaben auf der Tastatur klicken, wird der Kontakt geschlossen und der Strom aus der Batterie fließt durch die Räder R1, R2 und R3. Durch den Reflektor "kehrte" der Strom zurück und zündete nach erneutem Durchlaufen der Räder R3, R2 und R1 eine Lampe an, die den Buchstaben des Chiffretextes beleuchtete. Der Buchstabe des ursprünglichen Klartextes wurde, wenn er in einen Chiffretext umgewandelt wurde, 9 Mal konvertiert.Die erste Enigma-Chiffre im Kit, die mit der Maschine geliefert wurde, hatte jedoch nur drei Räder und konnte auf sechs verschiedene Arten installiert werden. Daher betrug die Anzahl der möglichen Alphabete für den einfachen Ersatz 101.400.In Wirklichkeit gab es in den meisten militärischen Versionen von Enigma zwei weitere Konvertierungen und somit insgesamt elf.1926 wurde Enigma D (offiziell A26) als Nachfolger von Enigma C entwickelt. Auf der beweglichen Spindel waren drei Kontakträder montiert. Der Reflektor U wurde anpassbar, was bedeutete, dass er an jeder von 26 Positionen installiert werden konnte, was wiederum die Anzahl der Permutationen erhöhte und die Zuverlässigkeit dieses Modells erhöhte.

Später sah ein anderes Modell der elektromechanischen Verschlüsselungsmaschine Enigma I das „Licht“ . Das deutsche Militär bestand darauf, Änderungen vorzunehmen, die die Haltbarkeit der Maschine erheblich erhöhten. Das wichtigste davon war die Einführung des Schalters.

Später sah ein anderes Modell der elektromechanischen Verschlüsselungsmaschine Enigma I das „Licht“ . Das deutsche Militär bestand darauf, Änderungen vorzunehmen, die die Haltbarkeit der Maschine erheblich erhöhten. Das wichtigste davon war die Einführung des Schalters.Enigma , . 26 , 13- . , . , , A W, A W, . , R1 A, W, W. 26 , .. 1012. ( , 1944 ), , 105456.

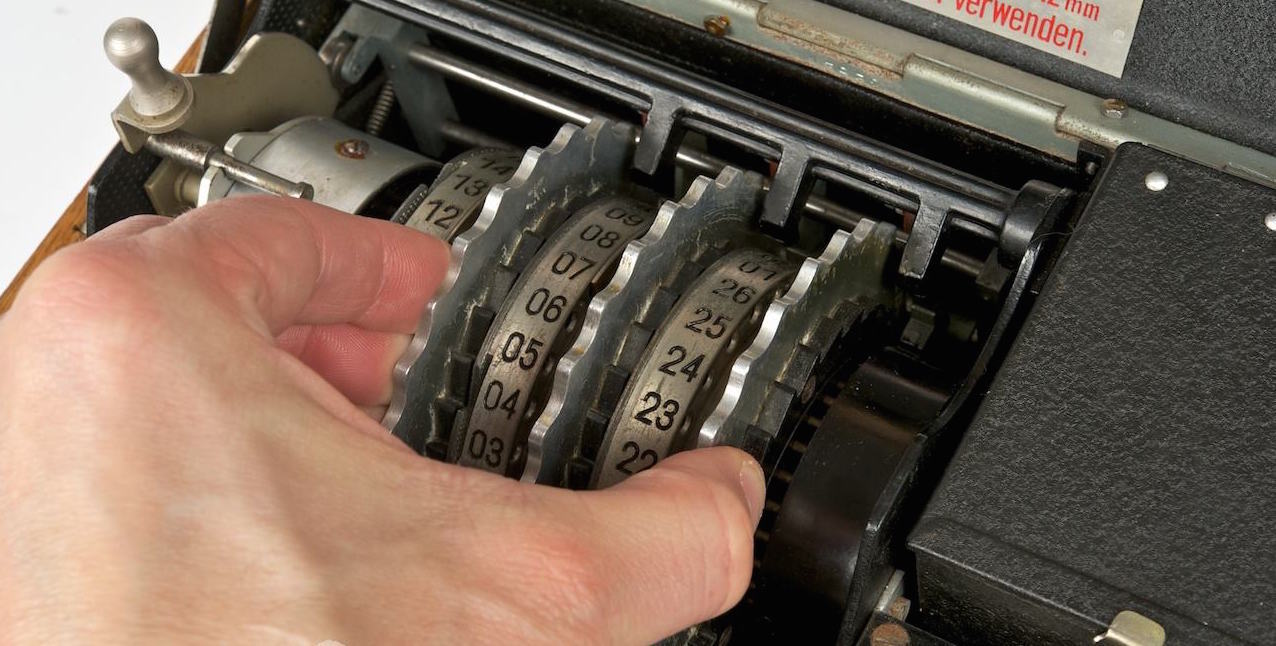

Ab dem 15. Dezember 1938 war jedes Enigma mit fünf statt drei Kontakträdern ausgestattet: drei - im Auto zwei Fernbedienungen. Jeden Tag legte der Bediener die drei ausgewählten Festplatten in einer bestimmten Reihenfolge gemäß den Anweisungen des Codebuchs in die Maschine ein.Zwei Räder wurden in einer kleinen Holzkiste aufbewahrt. Das Image ist ein typisches Beispiel für eine solche Box zum Speichern von zwei Festplatten.

Ab dem 15. Dezember 1938 war jedes Enigma mit fünf statt drei Kontakträdern ausgestattet: drei - im Auto zwei Fernbedienungen. Jeden Tag legte der Bediener die drei ausgewählten Festplatten in einer bestimmten Reihenfolge gemäß den Anweisungen des Codebuchs in die Maschine ein.Zwei Räder wurden in einer kleinen Holzkiste aufbewahrt. Das Image ist ein typisches Beispiel für eine solche Box zum Speichern von zwei Festplatten.

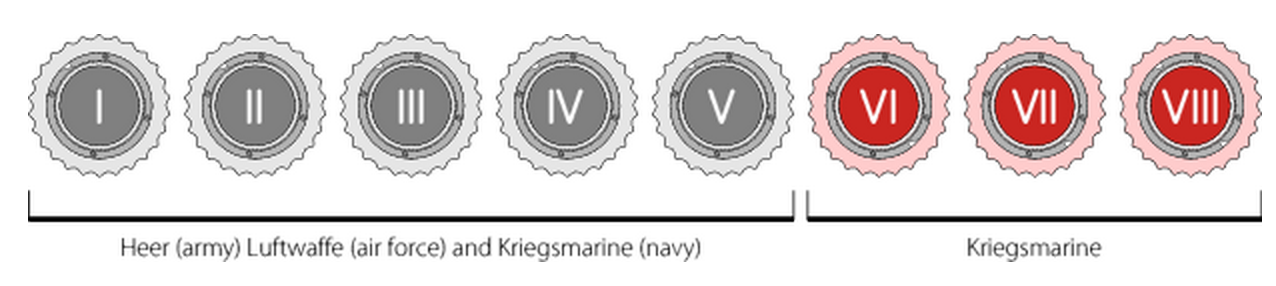

Enigma M3, M1, M2 für die deutsche Marine, 1939 wurden drei weitere Kontakträder mit einem Code zu fünf hinzugefügt. Diese Modelle wurden ausschließlich von der deutschen Marine Kriegsmarine eingesetzt.

Enigma M3, M1, M2 für die deutsche Marine, 1939 wurden drei weitere Kontakträder mit einem Code zu fünf hinzugefügt. Diese Modelle wurden ausschließlich von der deutschen Marine Kriegsmarine eingesetzt. Marine Enigma M4war komplexer, um zuverlässige geheime Kommunikation mit U-Booten bereitzustellen. Es zu hacken war viel schwieriger (aber es war immer noch möglich). Es wurden 4 von 8 möglichen Rotoren verwendet. Kriegsmarine verwendete auch dünne Reflektoren B, C, ein zusätzlicher Rotor befand sich notwendigerweise in ihrer Nähe. Es gab eine Anweisung, wonach dasselbe Rad aus dem Satz (I-VIII) zwei Tage hintereinander nicht verwendet werden sollte. Die Telefonzentrale wurde mit 1-26 bezeichnet.

Marine Enigma M4war komplexer, um zuverlässige geheime Kommunikation mit U-Booten bereitzustellen. Es zu hacken war viel schwieriger (aber es war immer noch möglich). Es wurden 4 von 8 möglichen Rotoren verwendet. Kriegsmarine verwendete auch dünne Reflektoren B, C, ein zusätzlicher Rotor befand sich notwendigerweise in ihrer Nähe. Es gab eine Anweisung, wonach dasselbe Rad aus dem Satz (I-VIII) zwei Tage hintereinander nicht verwendet werden sollte. Die Telefonzentrale wurde mit 1-26 bezeichnet. Enigma G sah auf den ersten Blick genauso aus wie Enigma D: die gleichen Abmessungen, vier Codierräder, glänzende Metalldetails. Wie in Enigma D sind die drei Räder ganz rechts Codierräder, ein Reflektor links. Im Gegensatz zu Modell D bewegte sich der Reflektor jedoch während der Verschlüsselung. Links von den Rädern (Zählwerk) wurde ebenfalls ein Zähler installiert.

Enigma G sah auf den ersten Blick genauso aus wie Enigma D: die gleichen Abmessungen, vier Codierräder, glänzende Metalldetails. Wie in Enigma D sind die drei Räder ganz rechts Codierräder, ein Reflektor links. Im Gegensatz zu Modell D bewegte sich der Reflektor jedoch während der Verschlüsselung. Links von den Rädern (Zählwerk) wurde ebenfalls ein Zähler installiert.

Rätsel k

Enigma T (1942) mit dem Codenamen "Tirpitz" wurde während des Zweiten Weltkriegs von den Deutschen verwendet, um Chiffren an die japanische Marine zu übermitteln. Es wurden auch acht Rotorräder verwendet, von denen sich drei im Auto befanden. Der Unterschied war das Vorhandensein von nur 5 Ausschnitten auf den rotierenden Scheiben.

Enigma KD (1944) wurde häufiger auf der Eisenbahn eingesetzt. Als spezielle Version von Enigma K wurden drei Räder mit 9 Ausschnitten an den Drehscheiben sowie ein Reflektor verwendet, der als Dora-Reflektor bekannt ist.

Enigma KD (1944) wurde häufiger auf der Eisenbahn eingesetzt. Als spezielle Version von Enigma K wurden drei Räder mit 9 Ausschnitten an den Drehscheiben sowie ein Reflektor verwendet, der als Dora-Reflektor bekannt ist. Das Enigma -Netzteil mit den Abmessungen 20 x 11 x 13,5 cm wurde nicht für die Bewegung der Rotorräder benötigt, sondern für die Stromversorgung des Stromkreises der Lampen. Entwickelt, um Geräte mit 110, 125, 145, 220 und 250 Volt zu versorgen. Vor dem Panel befinden sich zwei Sicherungen, 125 Milliampere bzw. 80 Milliampere.

Das Enigma -Netzteil mit den Abmessungen 20 x 11 x 13,5 cm wurde nicht für die Bewegung der Rotorräder benötigt, sondern für die Stromversorgung des Stromkreises der Lampen. Entwickelt, um Geräte mit 110, 125, 145, 220 und 250 Volt zu versorgen. Vor dem Panel befinden sich zwei Sicherungen, 125 Milliampere bzw. 80 Milliampere.

Bis zum Ende des Krieges war das deutsche Kommando völlig zuversichtlich, dass es unmöglich war, die Codes der Enigma-Kryptografiemaschine zu knacken. Dennoch haben die Briten, die 1939 das erste Modell dieser Maschine von den Polen erworben hatten, Mitte des Krieges ein wirksames System zur Entschlüsselung feindlicher Nachrichten mit dem Codenamen Ultra geschaffen, unter anderem unter Verwendung des weltweit ersten elektronischen Colossus-Computers. Und die Briten erhielten am 8. Mai 1941 das wichtigste „Geschenk“, als sie das deutsche U-Boot U-110 eroberten - sie bekamen nicht nur eine funktionierende Maschine in die Hand, sondern auch alle Dokumente für die verdeckte Kommunikation. Seit dieser Zeit war für deutsche U-Boote der Rundfunk zum Zwecke der Datenübertragung oft gleichbedeutend mit einem Todesurteil. Anscheinend hat Karl Dönitz am Ende des Krieges dies erraten, als er einmal die folgenden Zeilen in sein Tagebuch schrieb:

Bis zum Ende des Krieges war das deutsche Kommando völlig zuversichtlich, dass es unmöglich war, die Codes der Enigma-Kryptografiemaschine zu knacken. Dennoch haben die Briten, die 1939 das erste Modell dieser Maschine von den Polen erworben hatten, Mitte des Krieges ein wirksames System zur Entschlüsselung feindlicher Nachrichten mit dem Codenamen Ultra geschaffen, unter anderem unter Verwendung des weltweit ersten elektronischen Colossus-Computers. Und die Briten erhielten am 8. Mai 1941 das wichtigste „Geschenk“, als sie das deutsche U-Boot U-110 eroberten - sie bekamen nicht nur eine funktionierende Maschine in die Hand, sondern auch alle Dokumente für die verdeckte Kommunikation. Seit dieser Zeit war für deutsche U-Boote der Rundfunk zum Zwecke der Datenübertragung oft gleichbedeutend mit einem Todesurteil. Anscheinend hat Karl Dönitz am Ende des Krieges dies erraten, als er einmal die folgenden Zeilen in sein Tagebuch schrieb:, , . , !

, Enigma, , , . , , , , . , . Enigma , , . ? , «», Enigma , . - . «». (« ») «», , , , , / . 17576 , , 0.00006, , . : , , , , . , , (.. ), . , 200 , , , . , , , .

Sie können Enigma Simulator kostenlos unter der folgenden Adresse herunterladen.Lorenz

Deutsche Verschlüsselungsmaschine, die während des Zweiten Weltkriegs zur Übertragung von Informationen per Fernschreiben verwendet wurde. Sie können darüber in meinem Artikel lesen, der die Gedanken des Feindes durchdringt: den legendären Bletchley Park . Und wenn Enigma hauptsächlich im Feld eingesetzt wurde, diente die Lorenz-Maschine der Kommunikation auf hoher Ebene - sie übermittelte die Befehle der deutschen Spitzenführung. Ein interessanter Link zum SZ40-SimulatorDie Nazis arbeiteten aktiv an der Schaffung neuer Verschlüsselungsmaschinen. Es dauerte ungefähr vier Jahre, bis die erste experimentelle Charge des Schlüsselgeräts 41 (SG-41) und seiner Modifikation SG-41Z 1944 erschien. Die Maschine wurde Hitlersmühle genannt - "Hitlers Mühle", weil sich auf der rechten Seite der Maschine ein Griff befand, wie z. B. manuelle Kaffeemühlen. In Zukunft sollte der mechanische Griff, von dem der Name stammt, durch einen Motor ersetzt werden - Zeichnungen wurden entwickelt, aber dieses Projekt konnte aufgrund des raschen Vormarsches der sowjetischen Armee nicht realisiert werden.

Ein interessanter Link zum SZ40-SimulatorDie Nazis arbeiteten aktiv an der Schaffung neuer Verschlüsselungsmaschinen. Es dauerte ungefähr vier Jahre, bis die erste experimentelle Charge des Schlüsselgeräts 41 (SG-41) und seiner Modifikation SG-41Z 1944 erschien. Die Maschine wurde Hitlersmühle genannt - "Hitlers Mühle", weil sich auf der rechten Seite der Maschine ein Griff befand, wie z. B. manuelle Kaffeemühlen. In Zukunft sollte der mechanische Griff, von dem der Name stammt, durch einen Motor ersetzt werden - Zeichnungen wurden entwickelt, aber dieses Projekt konnte aufgrund des raschen Vormarsches der sowjetischen Armee nicht realisiert werden. Deutsche Designer haben etwas vom Enigma-Design übernommen: Verschlüsselung und Entschlüsselung waren identisch. Der Hauptunterschied zwischen der "Hitler-Mühle" und Enigma war das Fehlen elektronischer Lampen: SG arbeitete mit zwei dünnen Papierstreifen. Auf einem von ihnen wurden gedruckte Buchstaben eingegeben, auf dem anderen wurden Informationen angezeigt, die als Ergebnis der Ver- oder Entschlüsselung erhalten wurden. Die Deutschen kopierten die meisten Mechanismen von der von Boris Hagelin entwickelten Verschlüsselungsmaschine M-209.

Deutsche Designer haben etwas vom Enigma-Design übernommen: Verschlüsselung und Entschlüsselung waren identisch. Der Hauptunterschied zwischen der "Hitler-Mühle" und Enigma war das Fehlen elektronischer Lampen: SG arbeitete mit zwei dünnen Papierstreifen. Auf einem von ihnen wurden gedruckte Buchstaben eingegeben, auf dem anderen wurden Informationen angezeigt, die als Ergebnis der Ver- oder Entschlüsselung erhalten wurden. Die Deutschen kopierten die meisten Mechanismen von der von Boris Hagelin entwickelten Verschlüsselungsmaschine M-209. Am Ende des Krieges arbeiteten deutsche Experten auch an anderen Projekten von Verschlüsselungsmaschinen, über die heute jedoch wenig bekannt ist.Die kryptografische Maschine T43 von Siemens , die von Experten als Geist der kryptografischen Geschichte bezeichnet wird, weil Informationen darüber noch klassifiziert sind.

Am Ende des Krieges arbeiteten deutsche Experten auch an anderen Projekten von Verschlüsselungsmaschinen, über die heute jedoch wenig bekannt ist.Die kryptografische Maschine T43 von Siemens , die von Experten als Geist der kryptografischen Geschichte bezeichnet wird, weil Informationen darüber noch klassifiziert sind. T43 war eine der ersten Maschinen, die nach dem Prinzip eines einmaligen Pads arbeiteten. Die für diesen Vorgang benötigten Zufallszahlen wurden in Form eines Lochstreifens, der nicht zweimal verwendet werden konnte, in die Vorrichtung eingespeist. T43 stanzte alle verarbeiteten Streifen und machte sie somit für die Wiederverwendung ungeeignet.

T43 war eine der ersten Maschinen, die nach dem Prinzip eines einmaligen Pads arbeiteten. Die für diesen Vorgang benötigten Zufallszahlen wurden in Form eines Lochstreifens, der nicht zweimal verwendet werden konnte, in die Vorrichtung eingespeist. T43 stanzte alle verarbeiteten Streifen und machte sie somit für die Wiederverwendung ungeeignet. Experten zufolge wurden in den letzten Kriegsmonaten in einigen Kampfeinheiten etwa 30 bis 50 dieser Maschinen von den Deutschen gebaut und eingesetzt. Einzelne Exemplare des T43 nach dem Krieg endeten in Norwegen, Spanien und Südamerika.Um T43 herum gibt es immer noch viel Dunkelheit. Nach dem Krieg wurden sechs Exemplare dieser Maschinen in den Vereinigten Staaten zerstört. Die in Norwegen verwendeten Maschinen wurden an das British Decryption Centre im Bletchley Park geschickt. Es ist klar, dass die Alliierten alle Informationen über diese hochmoderne Maschine streng klassifiziert haben.

Experten zufolge wurden in den letzten Kriegsmonaten in einigen Kampfeinheiten etwa 30 bis 50 dieser Maschinen von den Deutschen gebaut und eingesetzt. Einzelne Exemplare des T43 nach dem Krieg endeten in Norwegen, Spanien und Südamerika.Um T43 herum gibt es immer noch viel Dunkelheit. Nach dem Krieg wurden sechs Exemplare dieser Maschinen in den Vereinigten Staaten zerstört. Die in Norwegen verwendeten Maschinen wurden an das British Decryption Centre im Bletchley Park geschickt. Es ist klar, dass die Alliierten alle Informationen über diese hochmoderne Maschine streng klassifiziert haben.Hitlers Schätze

Im österreichischen Toplitz ruhen mehrere kryptografische Maschinen in 100 Metern Tiefe. Auf dem sogenannten Black Pearl Lake führten die Nazis Experimente mit Sprengstoff durch und testeten T-5-Torpedos, um die U-Boote V-1, V-2 zu zerstören.— . : . , , — , . — . — « ».

Der See enthüllt langsam seine Geheimnisse - die Militärarchive ausländischer Geheimdienste haben es nicht eilig, dies zu tun. Was auch immer das Ergebnis der nächsten neuen Expedition sein mag, eines ist klar: Der Strom der Abenteurer an den Ufern des Toplitz-Sees ist nicht weniger. Vielleicht, weil die Erfindungen, die deutsche Experten heute auf dem Gebiet der Kryptographie machen, von großem wissenschaftlichen und politischen Interesse sind.

Der See enthüllt langsam seine Geheimnisse - die Militärarchive ausländischer Geheimdienste haben es nicht eilig, dies zu tun. Was auch immer das Ergebnis der nächsten neuen Expedition sein mag, eines ist klar: Der Strom der Abenteurer an den Ufern des Toplitz-Sees ist nicht weniger. Vielleicht, weil die Erfindungen, die deutsche Experten heute auf dem Gebiet der Kryptographie machen, von großem wissenschaftlichen und politischen Interesse sind.Source: https://habr.com/ru/post/de385783/

All Articles