Hacker-Angriffe im Kino und in der Realität

Manchmal scheinen die Jungs aus Hollywood Computer als etwas Magisches zu betrachten, das Hacker als echte Zauberer darstellt, die Wunder wirken. In den Filmen sprengen Computer leicht Wolkenkratzer, schalten den Strom in Megastädten aus, blockieren den Transport und machen Matthew Lillard (den Film „Hacker“) zu einem Thema weiblicher Verehrung. Aber manchmal entspricht das, was auf dem Bildschirm angezeigt wird, wirklich der Realität. Die Welt der Informationstechnologie steckt voller Überraschungen. Logische Bombe in SibirienViele Kontroversen und Empörungen verursachten eine Szene im Kult-Actionfilm "Die Hard 4", in der die Bösen mit Hilfe des Computer-Schamanismus die Gasleitung verbrannten. Die Pomposität war sicherlich bis an die Grenzen aufgeblasen, aber dennoch - diese Geschichte ist nicht so fantastisch. Dies geschah tatsächlich ... 1982, sechs Jahre vor dem "Nuss" -Epos.

Logische Bombe in SibirienViele Kontroversen und Empörungen verursachten eine Szene im Kult-Actionfilm "Die Hard 4", in der die Bösen mit Hilfe des Computer-Schamanismus die Gasleitung verbrannten. Die Pomposität war sicherlich bis an die Grenzen aufgeblasen, aber dennoch - diese Geschichte ist nicht so fantastisch. Dies geschah tatsächlich ... 1982, sechs Jahre vor dem "Nuss" -Epos. Auf dem Höhepunkt des Kalten Krieges 1982 entdeckten amerikanische Satelliten eine große Explosion in Sibirien. Seine Kraft erreichte 3 Kilotonnen (ungefähr ein Fünftel der Stärke der Atombombe, die auf Hiroshima abgeworfen wurde). Die Ursache der Explosion war ein ausgefallenes Computersteuerungssystem, das von sowjetischen Spionen gestohlen wurde. Aber die tapferen Jungs wussten nicht, dass die CIA ein Informationsleck entdeckte und eine Fälschung für sie herausrutschte - eine defekte Software zur Einstellung der Gasleitung, die so programmiert war, dass sie irgendwann versagte. Die CIA startete das sogenannte "Trojanische Pferd". Thomas Reed, ehemaliger Sekretär für Luftwaffenangelegenheiten im Nationalen Sicherheitsrat, erinnert sich:

Auf dem Höhepunkt des Kalten Krieges 1982 entdeckten amerikanische Satelliten eine große Explosion in Sibirien. Seine Kraft erreichte 3 Kilotonnen (ungefähr ein Fünftel der Stärke der Atombombe, die auf Hiroshima abgeworfen wurde). Die Ursache der Explosion war ein ausgefallenes Computersteuerungssystem, das von sowjetischen Spionen gestohlen wurde. Aber die tapferen Jungs wussten nicht, dass die CIA ein Informationsleck entdeckte und eine Fälschung für sie herausrutschte - eine defekte Software zur Einstellung der Gasleitung, die so programmiert war, dass sie irgendwann versagte. Die CIA startete das sogenannte "Trojanische Pferd". Thomas Reed, ehemaliger Sekretär für Luftwaffenangelegenheiten im Nationalen Sicherheitsrat, erinnert sich:Es war die monumentalste nichtnukleare Explosion und das Feuer, die man selbst aus dem Weltraum gesehen haben konnte.

Glücklicherweise verlief der Vorfall ohne physische Verluste, aber er versetzte der Wirtschaft der UdSSR einen schweren Schlag und deaktivierte das Gasleitungssystem. Die Entwickler der Logikbombe erstellten einen Schalter, der das Programm in einen anderen Modus schaltete, nachdem es mehrere Millionen Zyklen abgeschlossen hatte. Nicht dumme Leute haben im KGB gearbeitet und natürlich ihre Trophäe überprüft. Nun, das Programm war so programmiert, dass es perfekt funktioniert, bis alle Zyklen abgeschlossen sind. Was sie mehrere Monate lang getan hat. Nach dem Zählen der gewünschten Anzahl von Zyklen wurde die Logikbombe automatisch gestartet. Das Programm hat unerwartet gehandelt, die Drehzahl der Pumpen, den Druckwert der Turbinen und Ventile geändert. Somit hat sich der zulässige Druck für Verbindungen und Schweißnähte der Rohrleitung um ein Vielfaches erhöht. Das Ergebnis ist ein Urknall, genau wie in einem Film ...Der Laptop, den das Verteidigungsministerium in die Kniegezwungen hat Über den unglücklichen Oreshka gibt es eine Menge Beschwerden. Es gibt eine andere kontroverse Szene, in der Bruce Willis herausfindet, dass ein Schlingel, der einen Laptop benutzt, das US-Verteidigungsministerium schließen kann. Komisch, aber es kann wirklich gemacht werden.

Glücklicherweise verlief der Vorfall ohne physische Verluste, aber er versetzte der Wirtschaft der UdSSR einen schweren Schlag und deaktivierte das Gasleitungssystem. Die Entwickler der Logikbombe erstellten einen Schalter, der das Programm in einen anderen Modus schaltete, nachdem es mehrere Millionen Zyklen abgeschlossen hatte. Nicht dumme Leute haben im KGB gearbeitet und natürlich ihre Trophäe überprüft. Nun, das Programm war so programmiert, dass es perfekt funktioniert, bis alle Zyklen abgeschlossen sind. Was sie mehrere Monate lang getan hat. Nach dem Zählen der gewünschten Anzahl von Zyklen wurde die Logikbombe automatisch gestartet. Das Programm hat unerwartet gehandelt, die Drehzahl der Pumpen, den Druckwert der Turbinen und Ventile geändert. Somit hat sich der zulässige Druck für Verbindungen und Schweißnähte der Rohrleitung um ein Vielfaches erhöht. Das Ergebnis ist ein Urknall, genau wie in einem Film ...Der Laptop, den das Verteidigungsministerium in die Kniegezwungen hat Über den unglücklichen Oreshka gibt es eine Menge Beschwerden. Es gibt eine andere kontroverse Szene, in der Bruce Willis herausfindet, dass ein Schlingel, der einen Laptop benutzt, das US-Verteidigungsministerium schließen kann. Komisch, aber es kann wirklich gemacht werden. Im Jahr 2008 startete das US-Verteidigungsministerium einen Cyber-Angriff im Internet. Ein Wurm kroch in die lokalen Netzwerke der Militärabteilungen - ein sich selbst replizierender Schadcode, der als Agent.btz (eine Variante des SillyFDC-Wurms) bezeichnet wurde.Alles begann mit einem normalen Flash-Laufwerk, das sorgfältig auf dem Parkplatz des US-Verteidigungsministeriums auf der Militärbasis (im Nahen Osten) abgestellt wurde. Dieses kleine Laufwerk enthielt schädlichen Code und wurde in den USB-Anschluss eines Laptops eingesteckt, der mit dem Computernetzwerk des Central Command des US-Verteidigungsministeriums verbunden war. Alles ist genial und einfach!Natürlich könnte die Geschichte eines gespülten Flash-Laufwerks eine Fälschung sein. Die Tatsache einer Infektion durch Dritte bleibt jedoch unbestreitbar. Wie die Tatsache, dass Agent.btz ein Wurm war, kein Trojaner. Ein weiterer wichtiger Punkt ist die Existenz von Dutzenden seiner verschiedenen Optionen.Der böswillige Agent.btz kann den Computer unter Umgehung verschiedener Ebenen und Schutzoptionen nach Daten durchsuchen und die gefundenen Informationen an den Remote-Befehlsserver seiner Ersteller senden. Gleichzeitig hinterließ der Wurm Lücken für andere. Es ist wie eine Art Angreifer, der ins Haus kam, die Dinge ausführte, die er mochte, und die Hintertür für andere Diebe offen ließ. Er sandte auch Nachrichten über offene Türen an alle.

Im Jahr 2008 startete das US-Verteidigungsministerium einen Cyber-Angriff im Internet. Ein Wurm kroch in die lokalen Netzwerke der Militärabteilungen - ein sich selbst replizierender Schadcode, der als Agent.btz (eine Variante des SillyFDC-Wurms) bezeichnet wurde.Alles begann mit einem normalen Flash-Laufwerk, das sorgfältig auf dem Parkplatz des US-Verteidigungsministeriums auf der Militärbasis (im Nahen Osten) abgestellt wurde. Dieses kleine Laufwerk enthielt schädlichen Code und wurde in den USB-Anschluss eines Laptops eingesteckt, der mit dem Computernetzwerk des Central Command des US-Verteidigungsministeriums verbunden war. Alles ist genial und einfach!Natürlich könnte die Geschichte eines gespülten Flash-Laufwerks eine Fälschung sein. Die Tatsache einer Infektion durch Dritte bleibt jedoch unbestreitbar. Wie die Tatsache, dass Agent.btz ein Wurm war, kein Trojaner. Ein weiterer wichtiger Punkt ist die Existenz von Dutzenden seiner verschiedenen Optionen.Der böswillige Agent.btz kann den Computer unter Umgehung verschiedener Ebenen und Schutzoptionen nach Daten durchsuchen und die gefundenen Informationen an den Remote-Befehlsserver seiner Ersteller senden. Gleichzeitig hinterließ der Wurm Lücken für andere. Es ist wie eine Art Angreifer, der ins Haus kam, die Dinge ausführte, die er mochte, und die Hintertür für andere Diebe offen ließ. Er sandte auch Nachrichten über offene Türen an alle. Im infizierten System hat der Wurm auf allen angeschlossenen Flash-Laufwerken eine Datei mit dem Namen "thumb.dd" erstellt. Und in Form einer CAB-Datei hat er dort folgende Dateien gespeichert: "winview.ocx", "wmcache.nld" und "mswmpdat.tlb". Sie enthielten Informationen über das infizierte System und die darin enthaltenen Protokolle der Wurmaktivität. Wenn Sie schauen, dann war "thumb.dd" ein Container mit Daten, die auf einem USB-Flash-Laufwerk gespeichert wurden, ohne dass die Möglichkeit einer direkten Übertragung über das Internet auf einen C & C-Server bestand.Darüber hinaus mutierte Agent.btz ständig und lud neuen und neuen Code herunter. Daher änderte er die "Signatur", um eine Erkennung zu vermeiden. Und während alte Versionen gelöscht wurden, erschien neue, komplexere Agent.btz im Netzwerk. Egal wie das große und mächtige Pentagon versucht hat, den bösartigen Wurm zu identifizieren und zu zerstören, die letzten anderthalb Jahre haben erfolgreich funktioniert und vertrauliche Informationen und Dokumente beschädigt. Dies wurde fortgesetzt, bis Hunderte von Computern neu formatiert und Tausende infizierter Flash-Laufwerke beschlagnahmt wurden.Die Operation zum Schutz vor Cyberangriffen wurde Operation Buckshot Yankee genannt. Tatsächlich wurde es dann der Ausgangspunkt für die Schaffung des United States Cyber Command.Einlösung für "Veröffentlichung" von medizinischen Ergebnissen

Im infizierten System hat der Wurm auf allen angeschlossenen Flash-Laufwerken eine Datei mit dem Namen "thumb.dd" erstellt. Und in Form einer CAB-Datei hat er dort folgende Dateien gespeichert: "winview.ocx", "wmcache.nld" und "mswmpdat.tlb". Sie enthielten Informationen über das infizierte System und die darin enthaltenen Protokolle der Wurmaktivität. Wenn Sie schauen, dann war "thumb.dd" ein Container mit Daten, die auf einem USB-Flash-Laufwerk gespeichert wurden, ohne dass die Möglichkeit einer direkten Übertragung über das Internet auf einen C & C-Server bestand.Darüber hinaus mutierte Agent.btz ständig und lud neuen und neuen Code herunter. Daher änderte er die "Signatur", um eine Erkennung zu vermeiden. Und während alte Versionen gelöscht wurden, erschien neue, komplexere Agent.btz im Netzwerk. Egal wie das große und mächtige Pentagon versucht hat, den bösartigen Wurm zu identifizieren und zu zerstören, die letzten anderthalb Jahre haben erfolgreich funktioniert und vertrauliche Informationen und Dokumente beschädigt. Dies wurde fortgesetzt, bis Hunderte von Computern neu formatiert und Tausende infizierter Flash-Laufwerke beschlagnahmt wurden.Die Operation zum Schutz vor Cyberangriffen wurde Operation Buckshot Yankee genannt. Tatsächlich wurde es dann der Ausgangspunkt für die Schaffung des United States Cyber Command.Einlösung für "Veröffentlichung" von medizinischen Ergebnissen Es ist schwer vorstellbar, dass Hacker außerhalb der Filme Notizen-Anwendungen aus Zeitungsausschnitten für Lösegeld ... medizinische Ergebnisse verfassen. "Wenn Sie Ihre Tests sehen möchten, zahlen Sie 50.000 US-Dollar", so etwas in der Art. Dies geschah jedoch in einer Klinik in Illinois.Je mehr medizinische Einrichtungen Aufzeichnungen in digitale Form übersetzen, desto heller greifen die Hacker an. Wie im Juli 2012 betrat eine Gruppe von Hackern die Computernetzwerke der Chirurgieabteilung des Lake County Hospital in einem reichen Teil von Illinois (einem Vorort von Libertyville). Hacker kletterten auf den Server der Klinik und erhielten Zugriff auf eine Patientendatenbank mit E-Mail-Adressen und medizinischen Unterlagen.Die Angreifer dachten nicht einmal daran, sich zu verstecken, erklärten stolz ihren Hacking und dass von nun an alle nützlichen medizinischen Daten von ihnen verschlüsselt wurden. Sie posteten eine digitale Notiz aus Zeitschriftenausschnitten, in der sie ein Lösegeld für die Bereitstellung eines Passwortzugriffs auf wichtige Informationen forderten. Das Krankenhauspersonal beschloss jedoch, den Server auszuschalten und die Behörden und Patienten darüber zu informieren, was passiert war und dass das Krankenhaus das Lösegeld nicht zahlen würde.

Es ist schwer vorstellbar, dass Hacker außerhalb der Filme Notizen-Anwendungen aus Zeitungsausschnitten für Lösegeld ... medizinische Ergebnisse verfassen. "Wenn Sie Ihre Tests sehen möchten, zahlen Sie 50.000 US-Dollar", so etwas in der Art. Dies geschah jedoch in einer Klinik in Illinois.Je mehr medizinische Einrichtungen Aufzeichnungen in digitale Form übersetzen, desto heller greifen die Hacker an. Wie im Juli 2012 betrat eine Gruppe von Hackern die Computernetzwerke der Chirurgieabteilung des Lake County Hospital in einem reichen Teil von Illinois (einem Vorort von Libertyville). Hacker kletterten auf den Server der Klinik und erhielten Zugriff auf eine Patientendatenbank mit E-Mail-Adressen und medizinischen Unterlagen.Die Angreifer dachten nicht einmal daran, sich zu verstecken, erklärten stolz ihren Hacking und dass von nun an alle nützlichen medizinischen Daten von ihnen verschlüsselt wurden. Sie posteten eine digitale Notiz aus Zeitschriftenausschnitten, in der sie ein Lösegeld für die Bereitstellung eines Passwortzugriffs auf wichtige Informationen forderten. Das Krankenhauspersonal beschloss jedoch, den Server auszuschalten und die Behörden und Patienten darüber zu informieren, was passiert war und dass das Krankenhaus das Lösegeld nicht zahlen würde. Die Chirurgen in Lake County waren nicht die ersten Opfer dieser Art von Hackerangriffen. Im selben Jahr 2008 ereignete sich ein unangenehmer Vorfall mit der Apothekenkette Express Scripts. Sie forderten auch ein Lösegeld für die persönlichen Daten der Kunden. Für mehr Solidität und Überzeugungskraft schickten die Angreifer die Unternehmensdaten an 75 Kunden, die die Anzahl der Sozialversicherungskarten und die Geschichte der ausgegebenen Rezepte enthielten. Als Gegenleistung für die Sicherheit und die Vermeidung von Skandalen forderten Computerbetrüger ein Lösegeld. Obwohl das Unternehmen die Interessen seiner Kunden über alles stellte, weigerte sie sich, den Betrag zu zahlen. Und sie teilte fast 700.000 ihrer Kunden mit, dass ihre Informationen Eigentum von Eindringlingen geworden sein könnten.

Die Chirurgen in Lake County waren nicht die ersten Opfer dieser Art von Hackerangriffen. Im selben Jahr 2008 ereignete sich ein unangenehmer Vorfall mit der Apothekenkette Express Scripts. Sie forderten auch ein Lösegeld für die persönlichen Daten der Kunden. Für mehr Solidität und Überzeugungskraft schickten die Angreifer die Unternehmensdaten an 75 Kunden, die die Anzahl der Sozialversicherungskarten und die Geschichte der ausgegebenen Rezepte enthielten. Als Gegenleistung für die Sicherheit und die Vermeidung von Skandalen forderten Computerbetrüger ein Lösegeld. Obwohl das Unternehmen die Interessen seiner Kunden über alles stellte, weigerte sie sich, den Betrag zu zahlen. Und sie teilte fast 700.000 ihrer Kunden mit, dass ihre Informationen Eigentum von Eindringlingen geworden sein könnten. Spionagevirus, Kühlmittel 007Stellen Sie sich einen Code vor, der James Bond (Agent 007) zusammen mit Ethan Hunt (Mission Impossible) übertreffen könnte.

Spionagevirus, Kühlmittel 007Stellen Sie sich einen Code vor, der James Bond (Agent 007) zusammen mit Ethan Hunt (Mission Impossible) übertreffen könnte. Dieser Spyware-Virus heißt Flame. Es verbreitete sich wie ein Lauffeuer auf der ganzen Welt und wanderte mit seinen bösartigen 20 Megabyte Spyware durch mehrere Länder im Nahen und Mittleren Osten. Der erste war der Iran. Während James Bond Spaß in einem Restaurant mit einer anderen Schönheit hatte, machte Flame einen echten Spionagejob. Er sammelte nämlich Informationen. Dieser Computervirus kann Datendateien kopieren, vertrauliche Screenshots erfassen und Sofortnachrichten entschlüsseln. Außerdem können Sie das Mikrofon und die Kameras des Computers aus der Ferne einschalten, um die daneben stattfindenden Gespräche aufzuzeichnen.Kurz gesagt, Flame ist ein Computervirus, der persönliche Programme unter Microsoft Windows 7, Vista und XP mit einem vollständigen Satz installierter Patches infizieren kann. Es infiltriert ein Auto mit fast unbekannten Schwachstellen. Und wenn er an einen neuen Ort kommt, kann er verschiedene Tricks anwenden, die sich über USB-Sticks und ein lokales Netzwerk verbreiten.

Dieser Spyware-Virus heißt Flame. Es verbreitete sich wie ein Lauffeuer auf der ganzen Welt und wanderte mit seinen bösartigen 20 Megabyte Spyware durch mehrere Länder im Nahen und Mittleren Osten. Der erste war der Iran. Während James Bond Spaß in einem Restaurant mit einer anderen Schönheit hatte, machte Flame einen echten Spionagejob. Er sammelte nämlich Informationen. Dieser Computervirus kann Datendateien kopieren, vertrauliche Screenshots erfassen und Sofortnachrichten entschlüsseln. Außerdem können Sie das Mikrofon und die Kameras des Computers aus der Ferne einschalten, um die daneben stattfindenden Gespräche aufzuzeichnen.Kurz gesagt, Flame ist ein Computervirus, der persönliche Programme unter Microsoft Windows 7, Vista und XP mit einem vollständigen Satz installierter Patches infizieren kann. Es infiltriert ein Auto mit fast unbekannten Schwachstellen. Und wenn er an einen neuen Ort kommt, kann er verschiedene Tricks anwenden, die sich über USB-Sticks und ein lokales Netzwerk verbreiten. Flame empfängt Befehle und Daten über Bluetooth, kann jedoch auch Konten fälschen, um eine Gefährdung zu vermeiden. Der Virus ist in Bibliotheksmodule unterteilt, verwendet eine eigene Datenbank, verwendet aktiv Kryptografie, Komprimierung und Skriptprogrammierung und verbindet auch Elemente freier Software.In Filmen beißen exponierte Spione in der Regel eine Kapsel mit Cyanid (oder einem anderen tödlichen Gift), das unter einem Siegel in einer Prothese oder anderswo versteckt ist. Der Mensch eliminiert sich. Flame kommt ebenfalls an und startet einen Selbstmordbefehl, der den Virus und alle Spuren automatisch vom infizierten Computer entfernt. Das gefangene Virus stirbt nicht nur, sondern verbrennt gleichzeitig seine Geburtsurkunde.Flame arbeitet seit fünf Jahren im Untergrund. Unter dem Deckmantel von Microsoft-Software-Updates und als echter Agent erhielt er viele Verschlusssachen.Es war eine Person online und nein1995 versuchte Sandra Bullock im Film "Network" dem Publikum die Gefahr der Speicherung persönlicher Informationen im Internet zu vermitteln. Mit einem Computer-Hack konnten Hacker ein Flugzeug zum Absturz bringen und Dennis Miller vergiften. Tatsächlich hat die berühmte Heldin der Verfilmung („Das Mädchen mit dem Drachentattoo“) Lisbeth Salander mit Hilfe eines Laptops und einiger hackender Freunde geschickt menschliche Schicksale geschaffen.

Flame empfängt Befehle und Daten über Bluetooth, kann jedoch auch Konten fälschen, um eine Gefährdung zu vermeiden. Der Virus ist in Bibliotheksmodule unterteilt, verwendet eine eigene Datenbank, verwendet aktiv Kryptografie, Komprimierung und Skriptprogrammierung und verbindet auch Elemente freier Software.In Filmen beißen exponierte Spione in der Regel eine Kapsel mit Cyanid (oder einem anderen tödlichen Gift), das unter einem Siegel in einer Prothese oder anderswo versteckt ist. Der Mensch eliminiert sich. Flame kommt ebenfalls an und startet einen Selbstmordbefehl, der den Virus und alle Spuren automatisch vom infizierten Computer entfernt. Das gefangene Virus stirbt nicht nur, sondern verbrennt gleichzeitig seine Geburtsurkunde.Flame arbeitet seit fünf Jahren im Untergrund. Unter dem Deckmantel von Microsoft-Software-Updates und als echter Agent erhielt er viele Verschlusssachen.Es war eine Person online und nein1995 versuchte Sandra Bullock im Film "Network" dem Publikum die Gefahr der Speicherung persönlicher Informationen im Internet zu vermitteln. Mit einem Computer-Hack konnten Hacker ein Flugzeug zum Absturz bringen und Dennis Miller vergiften. Tatsächlich hat die berühmte Heldin der Verfilmung („Das Mädchen mit dem Drachentattoo“) Lisbeth Salander mit Hilfe eines Laptops und einiger hackender Freunde geschickt menschliche Schicksale geschaffen. Ja, es mag jemandem komisch erscheinen. Aber nicht für den Amerikaner Matt Honan (leitender Autor auf wired.com), er lacht bestimmt nicht. Der arme Mann hatte das Gefühl, dass das, was es an einem Tag bedeutet, jeglichen möglichen Zugang zu Konten (Amazon, GMail, Apple und Twitter) verlieren wird. Außerdem flogen alle Informationen von seinem iPad, iPhone und MacBook in die Pipe. Sie taten dies unter Verwendung der Telefonnummer des Autors und der Informationen, die im Netzwerk verfügbar waren. Matt Honan verschwand in weniger als einer Stunde aus dem Internet.Alles begann damit, dass Hacker ihren Honan-Google-Account löschten (einschließlich seiner gesamten Korrespondenz in acht Jahren, unbezahlbare Fotos seiner 18 Monate alten Tochter) und dann auf Twitter rassistische und homophobe Aussagen machten. Als nächstes verwendeten die Angreifer die Apple ID, um ihr iPhone, iPad und MacBook einzuschalten und sie in glänzende Metallsteine zu verwandeln. Für eine Person, die im Internet Geld verdient, hatte dies schwerwiegende Konsequenzen. Tatsächlich blockierten Hacker geschickt Matts gesamtes virtuelles Leben.Es ist merkwürdig, dass einer der Hacker anschließend Honan kontaktierte und die Details des Hacks mitteilte. Er erzählte dem Schriftsteller, wie genau er alles gedreht hatte (und zu dieser Zeit verspottete Honan wahrscheinlich seine Voodoo-Puppe). Es war genug für den Hacker, die Privatadresse und die Kreditkartennummer zu erhalten. Dies sind jedoch die Informationen, die jeder bereitstellt, wenn er etwas im Internet kauft (Lebensmittel oder andere Dinge).

Ja, es mag jemandem komisch erscheinen. Aber nicht für den Amerikaner Matt Honan (leitender Autor auf wired.com), er lacht bestimmt nicht. Der arme Mann hatte das Gefühl, dass das, was es an einem Tag bedeutet, jeglichen möglichen Zugang zu Konten (Amazon, GMail, Apple und Twitter) verlieren wird. Außerdem flogen alle Informationen von seinem iPad, iPhone und MacBook in die Pipe. Sie taten dies unter Verwendung der Telefonnummer des Autors und der Informationen, die im Netzwerk verfügbar waren. Matt Honan verschwand in weniger als einer Stunde aus dem Internet.Alles begann damit, dass Hacker ihren Honan-Google-Account löschten (einschließlich seiner gesamten Korrespondenz in acht Jahren, unbezahlbare Fotos seiner 18 Monate alten Tochter) und dann auf Twitter rassistische und homophobe Aussagen machten. Als nächstes verwendeten die Angreifer die Apple ID, um ihr iPhone, iPad und MacBook einzuschalten und sie in glänzende Metallsteine zu verwandeln. Für eine Person, die im Internet Geld verdient, hatte dies schwerwiegende Konsequenzen. Tatsächlich blockierten Hacker geschickt Matts gesamtes virtuelles Leben.Es ist merkwürdig, dass einer der Hacker anschließend Honan kontaktierte und die Details des Hacks mitteilte. Er erzählte dem Schriftsteller, wie genau er alles gedreht hatte (und zu dieser Zeit verspottete Honan wahrscheinlich seine Voodoo-Puppe). Es war genug für den Hacker, die Privatadresse und die Kreditkartennummer zu erhalten. Dies sind jedoch die Informationen, die jeder bereitstellt, wenn er etwas im Internet kauft (Lebensmittel oder andere Dinge). Hacker fanden Matts Adresse, die vom WhoIs-Dienst leicht in den Informationen über seine persönliche Website gefunden wurde. Als Nächstes verwendeten sie sein Google Mail-Konto, um ein Konto zu erhalten, mit dem er seine teilweise geschlossene alternative E-Mail-Adresse sehen konnte, die Apples Kennung war. Dann rief einer der Angreifer im Auftrag von Matt den technischen Support von Amazon an, um eine neue Kreditkarte hinzuzufügen. Adresse, Name und E-Mail-Adresse angegeben. Danach rief der Betrüger Amazon erneut an und sagte, dass der Zugriff auf das Amazon-Konto verloren gegangen sei. Amazon fragte nach einem Namen, einer Adresse und einer Kreditkartennummer. Nachdem Sie diese zuvor hinzugefügten Informationen angegeben hatten, wurde die Kreditkartennummer angezeigt und die betrügerische Matte konnte dem Konto, auf das er das Passwort zurückgesetzt hatte, eine neue E-Mail-Adresse hinzufügen. Amazon hat die Möglichkeit, eine Liste gespeicherter Kreditkarten anzuzeigen.Dabei werden nur die letzten vier Ziffern der Nummer angezeigt. Danach rief der Hacker AppleCare an, wo er den Namen, die Adresse und die letzten vier Ziffern der Kreditkarte anrief. Und voila - sie gaben ihm ein temporäres Passwort für einen .me Account! Dort hat der Betrüger das GMail-Passwort und das GMail-Passwort auf Twitter abgerufen. Und bereits mit Hilfe von AppleId löschte er mutig alle Informationen vom iPhone, iPad und MacBook mithilfe der Dienste "Mein Telefon suchen" und "Mein Mac suchen".Das Traurigste und Absurdeste in dieser Geschichte ist, dass Honan ohne Grund gelitten hat. Hacker hatten nichts gegen den Autor, sie mochten nur seine Twitter-Beiträge und wollten sie zum Trolling verwenden. Sie haben diesen ganzen komplexen Prozess nur zum Spaß durchlaufen.Stuxnet zerstört die Pläne des iranischen AtomkraftwerksWie bereits erwähnt, können Hacker Computerviren erzeugen, die zu Explosionen führen. Das gleiche amerikanische Virus, das die sibirische Gasleitung in einen riesigen Krater verwandelt hat. Was ist mit der Lähmung des nuklearen Potenzials des Landes?Eine der skandalösesten Geschichten ist mit dem Stuxnet-Wurm verbunden, der ab 2007 von US-Geheimdiensten verwendet wurde. Im Jahr 2010 schaltete dieser heimtückische Wurm die Motoren von Hunderten von Uranzentrifugen im Kernkraftwerk Bushehr aus und trieb die Entwicklung des iranischen Atomprogramms zurück.

Hacker fanden Matts Adresse, die vom WhoIs-Dienst leicht in den Informationen über seine persönliche Website gefunden wurde. Als Nächstes verwendeten sie sein Google Mail-Konto, um ein Konto zu erhalten, mit dem er seine teilweise geschlossene alternative E-Mail-Adresse sehen konnte, die Apples Kennung war. Dann rief einer der Angreifer im Auftrag von Matt den technischen Support von Amazon an, um eine neue Kreditkarte hinzuzufügen. Adresse, Name und E-Mail-Adresse angegeben. Danach rief der Betrüger Amazon erneut an und sagte, dass der Zugriff auf das Amazon-Konto verloren gegangen sei. Amazon fragte nach einem Namen, einer Adresse und einer Kreditkartennummer. Nachdem Sie diese zuvor hinzugefügten Informationen angegeben hatten, wurde die Kreditkartennummer angezeigt und die betrügerische Matte konnte dem Konto, auf das er das Passwort zurückgesetzt hatte, eine neue E-Mail-Adresse hinzufügen. Amazon hat die Möglichkeit, eine Liste gespeicherter Kreditkarten anzuzeigen.Dabei werden nur die letzten vier Ziffern der Nummer angezeigt. Danach rief der Hacker AppleCare an, wo er den Namen, die Adresse und die letzten vier Ziffern der Kreditkarte anrief. Und voila - sie gaben ihm ein temporäres Passwort für einen .me Account! Dort hat der Betrüger das GMail-Passwort und das GMail-Passwort auf Twitter abgerufen. Und bereits mit Hilfe von AppleId löschte er mutig alle Informationen vom iPhone, iPad und MacBook mithilfe der Dienste "Mein Telefon suchen" und "Mein Mac suchen".Das Traurigste und Absurdeste in dieser Geschichte ist, dass Honan ohne Grund gelitten hat. Hacker hatten nichts gegen den Autor, sie mochten nur seine Twitter-Beiträge und wollten sie zum Trolling verwenden. Sie haben diesen ganzen komplexen Prozess nur zum Spaß durchlaufen.Stuxnet zerstört die Pläne des iranischen AtomkraftwerksWie bereits erwähnt, können Hacker Computerviren erzeugen, die zu Explosionen führen. Das gleiche amerikanische Virus, das die sibirische Gasleitung in einen riesigen Krater verwandelt hat. Was ist mit der Lähmung des nuklearen Potenzials des Landes?Eine der skandalösesten Geschichten ist mit dem Stuxnet-Wurm verbunden, der ab 2007 von US-Geheimdiensten verwendet wurde. Im Jahr 2010 schaltete dieser heimtückische Wurm die Motoren von Hunderten von Uranzentrifugen im Kernkraftwerk Bushehr aus und trieb die Entwicklung des iranischen Atomprogramms zurück. Im Juni 2010 wurde der Stuxnet-Virus in Netzwerken von Unternehmen, Kraftwerken und Verkehrskontrollsystemen auf der ganzen Welt gefunden. Dieser Wurm infiziert Computer, auf denen das Microsoft Windows-Betriebssystem ausgeführt wird. Er könnte große Energienetze abschalten (z. B. die Ölpipeline abschalten oder den Betrieb eines Kernreaktors einstellen), ohne die Betreiber zu warnen.In der Regel sind Viren weniger wählerisch. Sie platzen wie Räuber in der Tür und beginnen, Dinge zu zerstören. Stuxnet war anders, es verfolgte ein bestimmtes Ziel - eine Zentrifuge in der Hauptanlage zur Anreicherung des Iran mit Uran. Nach der Aktivierung seines Programms erlangte der Stuxnet-Virus die volle Kontrolle über das System und deaktivierte Hunderte von Uran-Zentrifugenmotoren im Kernkraftwerk Bushehr.

Im Juni 2010 wurde der Stuxnet-Virus in Netzwerken von Unternehmen, Kraftwerken und Verkehrskontrollsystemen auf der ganzen Welt gefunden. Dieser Wurm infiziert Computer, auf denen das Microsoft Windows-Betriebssystem ausgeführt wird. Er könnte große Energienetze abschalten (z. B. die Ölpipeline abschalten oder den Betrieb eines Kernreaktors einstellen), ohne die Betreiber zu warnen.In der Regel sind Viren weniger wählerisch. Sie platzen wie Räuber in der Tür und beginnen, Dinge zu zerstören. Stuxnet war anders, es verfolgte ein bestimmtes Ziel - eine Zentrifuge in der Hauptanlage zur Anreicherung des Iran mit Uran. Nach der Aktivierung seines Programms erlangte der Stuxnet-Virus die volle Kontrolle über das System und deaktivierte Hunderte von Uran-Zentrifugenmotoren im Kernkraftwerk Bushehr. Das Astu-Team und das Astsu-Team von Mr. RobotEin weiterer interessanter Punkt wurde in der neuen Serie über den brillanten IT-Spezialisten ("Mr. Robot") gezeigt. In der ersten Serie geht der Protagonist namens Eliot zum Rechenzentrum, wo er die Server mit den Linux-Befehlen "astu" und "astsu" wiederherstellt. Diese Teams spielten später eine entscheidende Rolle in der Handlung. Und sie sahen so realistisch aus, dass sie unter Programmierern eine hitzige Debatte darüber auslösten, was sie meinen. Übrigens sehen die von Eliot erstellte Software, Methoden, andere Befehle und aufrufende Linux-Befehlszeilenbildschirme ziemlich glaubwürdig aus.

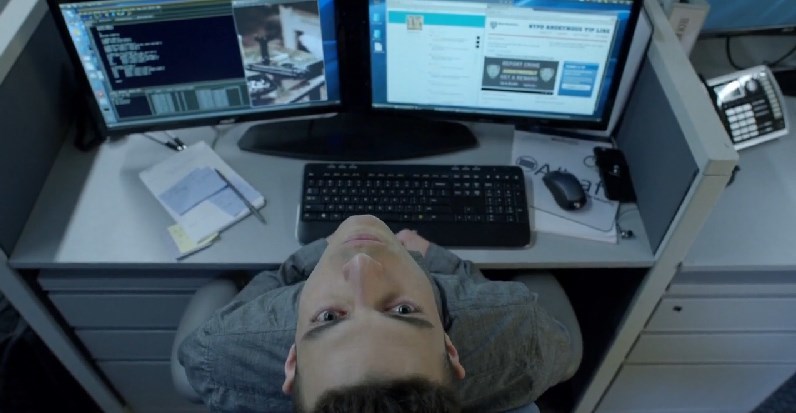

Das Astu-Team und das Astsu-Team von Mr. RobotEin weiterer interessanter Punkt wurde in der neuen Serie über den brillanten IT-Spezialisten ("Mr. Robot") gezeigt. In der ersten Serie geht der Protagonist namens Eliot zum Rechenzentrum, wo er die Server mit den Linux-Befehlen "astu" und "astsu" wiederherstellt. Diese Teams spielten später eine entscheidende Rolle in der Handlung. Und sie sahen so realistisch aus, dass sie unter Programmierern eine hitzige Debatte darüber auslösten, was sie meinen. Übrigens sehen die von Eliot erstellte Software, Methoden, andere Befehle und aufrufende Linux-Befehlszeilenbildschirme ziemlich glaubwürdig aus. Eine Meinung besagt, dass die Befehle "astu" und "astsu" als sudo (oder ssh) verwendet werden. Eliots Unternehmen heißt Allsafe Security und bietet Cybersicherheit, möglicherweise ein Derivat von astsu = Allsafe. Das Thema der Mr. Robot-Teams ist jedoch ein Thema für einen separaten Artikel.

Eine Meinung besagt, dass die Befehle "astu" und "astsu" als sudo (oder ssh) verwendet werden. Eliots Unternehmen heißt Allsafe Security und bietet Cybersicherheit, möglicherweise ein Derivat von astsu = Allsafe. Das Thema der Mr. Robot-Teams ist jedoch ein Thema für einen separaten Artikel. Source: https://habr.com/ru/post/de386491/

All Articles