Wie viel kostet ein Hacker aus dem Reich der Mitte?

Willkommen in unserer Leserschaft auf iCover- Blog- Seiten ! Gegen Ende des vergangenen Jahres veröffentlichte das Analyseunternehmen Trend Micro einen aktualisierten Bericht mit dem Titel „Innovationen im chinesischen Cybercrime Underground“. Dieses detaillierte Dokument, das auf Statistiken für den Zeitraum 2014-2015 basiert, spricht über die Kosten von "Diensten", die chinesische Hacker bereitstellen, und die aktuellen Trends der chinesischen Cyberkriminellen. Wir werden einige interessante Seiten des Berichts leicht öffnen und kurz auf die „beliebtesten“ Richtungen eines sich aktiv entwickelnden Marktes eingehen, wie veröffentlichte Daten zeigen. Laut Trend Micro ist der Apple App Store eine der gefragtesten Spyware-Bereitstellungen. Es stellt sich heraus, dass es durchaus möglich ist, sich auf dieser Website bequem für eine bösartige Anwendung zu entscheiden, und chinesische Hacker sind bereit, den Schutz des Anwendungsspeichers für 4000 US-Dollar zu umgehen. Gleichzeitig können Sie das Programm mithilfe Ihrer eigenen Boosting-Dienste in der TOP-5-Bewertung kostenpflichtiger Anwendungen veröffentlichen. Die Kosten für die Veröffentlichung des Programms in den TOP 25 kostenlosen Anwendungen betragen bereits 7200 US-Dollar. Die Analysten von Trend Micro haben seit 2013 einen deutlichen Anstieg der Nachfrage nach solchen Dienstleistungen und entsprechend ihrer Preise festgestellt. So kostete beispielsweise der letzte Service zu diesem Zeitpunkt mehr als das Zweifache und 3400 US-Dollar.Die folgende Tabelle zeigt die Vergleichsraten für die Rücknahme der Anwendung in den TOPs des App Store.

Laut Trend Micro ist der Apple App Store eine der gefragtesten Spyware-Bereitstellungen. Es stellt sich heraus, dass es durchaus möglich ist, sich auf dieser Website bequem für eine bösartige Anwendung zu entscheiden, und chinesische Hacker sind bereit, den Schutz des Anwendungsspeichers für 4000 US-Dollar zu umgehen. Gleichzeitig können Sie das Programm mithilfe Ihrer eigenen Boosting-Dienste in der TOP-5-Bewertung kostenpflichtiger Anwendungen veröffentlichen. Die Kosten für die Veröffentlichung des Programms in den TOP 25 kostenlosen Anwendungen betragen bereits 7200 US-Dollar. Die Analysten von Trend Micro haben seit 2013 einen deutlichen Anstieg der Nachfrage nach solchen Dienstleistungen und entsprechend ihrer Preise festgestellt. So kostete beispielsweise der letzte Service zu diesem Zeitpunkt mehr als das Zweifache und 3400 US-Dollar.Die folgende Tabelle zeigt die Vergleichsraten für die Rücknahme der Anwendung in den TOPs des App Store. Neben analytischen Daten zum Markt für mobile Dienste betrifft der Bericht auch andere Segmente böswilliger Aktivitäten von Hackern, darunter Spam, das Hacken von E-Mails, das Erstellen von Trojanern, das Vorbereiten und Durchführen von DDoS-Angriffen usw. Die Verfügbarkeit von Preisen ist unangenehm überraschend:

Neben analytischen Daten zum Markt für mobile Dienste betrifft der Bericht auch andere Segmente böswilliger Aktivitäten von Hackern, darunter Spam, das Hacken von E-Mails, das Erstellen von Trojanern, das Vorbereiten und Durchführen von DDoS-Angriffen usw. Die Verfügbarkeit von Preisen ist unangenehm überraschend:- 80.000 iMessages-Spam-Nachrichten können für 630 US-Dollar bestellt werden.

- 50.000 Spam-Mails kosten 95 US-Dollar.

- Das Hacken von Unternehmens-E-Mails kostet 95 US-Dollar.

- Für einen DDoS-Angriff mit einer Kapazität von 100 Mbit / s müssen Sie nur 79 US-Dollar pro Monat bezahlen.

- Die Schaffung eines Trojaners wird im Durchschnitt für 315 US-Dollar bestellt.

- übertrifft die Bewertung der Kosten für betrügerische Dienste, die einen verschlüsselten Dongle hacken, auf 12.600 US-Dollar geschätzt;

- Sie können einen Anfänger-Carder-Kurs in einem der Darknet-Foren für 500 US-Dollar bestellen und belegen.

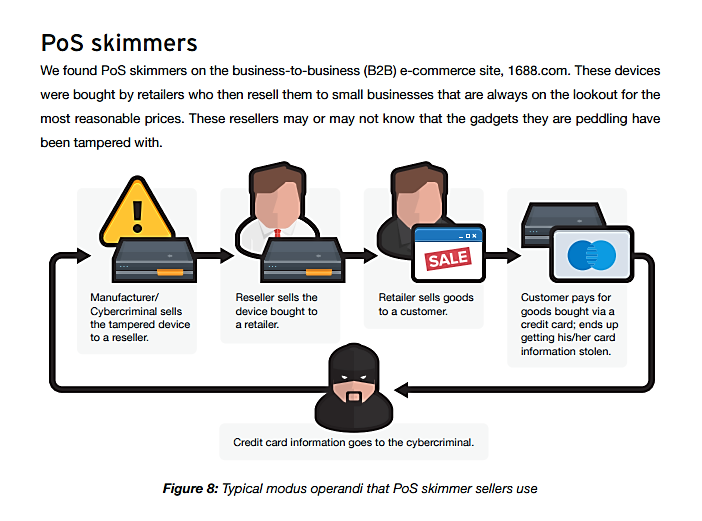

Hierbei ist zu beachten, dass bei vielen Diensten von Cyber-Betrügern aus dem Reich der Mitte, einschließlich der in der obigen Liste aufgeführten, die Preise im Gegenteil leicht gesunken sind. Die Dynamik der Veränderungen der Angebotspreise auf dem Markt im Zeitraum 2014-2015 im Vergleich zu 2013 spiegelt sich in der Übersichtstabelle wider. Trotz der Popularität der oben genannten Vorschläge auf dem Schwarzmarkt für Cyber-Dienste führt der Dienst im Zusammenhang mit der Herstellung und dem Verkauf von böswilligen POS-Terminals zu dem Grad des verursachten Schadens. Das Niveau der Produktion und Verbreitung solcher Terminals, die heute mit Malware infiziert sind, kann leider als massiv bezeichnet werden. Der Verkauf erfolgt hauptsächlich über verschiedene B2B-Ressourcen wie 1688.com, lzise.com und andere. Kunden - Organisationen, die Geschäftsleuten auf verschiedenen Ebenen dienen. Der Kauf wird über eine Kette von Einzelhändlern abgewickelt, was die endgültigen Kosten der Lösung geringfügig erhöht, es Cyberkriminellen jedoch ermöglicht, außerhalb der Sichtlinie zu bleiben.

Trotz der Popularität der oben genannten Vorschläge auf dem Schwarzmarkt für Cyber-Dienste führt der Dienst im Zusammenhang mit der Herstellung und dem Verkauf von böswilligen POS-Terminals zu dem Grad des verursachten Schadens. Das Niveau der Produktion und Verbreitung solcher Terminals, die heute mit Malware infiziert sind, kann leider als massiv bezeichnet werden. Der Verkauf erfolgt hauptsächlich über verschiedene B2B-Ressourcen wie 1688.com, lzise.com und andere. Kunden - Organisationen, die Geschäftsleuten auf verschiedenen Ebenen dienen. Der Kauf wird über eine Kette von Einzelhändlern abgewickelt, was die endgültigen Kosten der Lösung geringfügig erhöht, es Cyberkriminellen jedoch ermöglicht, außerhalb der Sichtlinie zu bleiben. In den allermeisten Fällen sind sich Unternehmer der Bedrohung durch eine solche Akquisition für sie und ihr Unternehmen nicht bewusst. Die Hacker selbst erhalten vom Zeitpunkt des Verkaufs und der Aktivierung des PoS-Terminals bis zur Aufdeckung des Betrugs automatisch alle Daten über die Karten des Benutzers in Echtzeit im Format von SMS-Nachrichten (siehe Abbildung unten).

In den allermeisten Fällen sind sich Unternehmer der Bedrohung durch eine solche Akquisition für sie und ihr Unternehmen nicht bewusst. Die Hacker selbst erhalten vom Zeitpunkt des Verkaufs und der Aktivierung des PoS-Terminals bis zur Aufdeckung des Betrugs automatisch alle Daten über die Karten des Benutzers in Echtzeit im Format von SMS-Nachrichten (siehe Abbildung unten). Die Kosten für das Gerät, das als Tastatur-Overlay installiert werden kann, betragen 2.000 Yuan (312 US-Dollar). Informationen über den Code werden im Speicher des Chips gespeichert, der nach einiger Zeit vom Angreifer physisch extrahiert wird, um die gesammelten Daten weiter zu lesen, zu verarbeiten und damit Geld von den Karten des Besitzers abzuheben. Nach Angaben von Trend Micro ermöglichte ein auf diese Weise „ausgestattetes“ Netzwerk von PoS-Terminals, das in kleinen Hotels und Restaurants installiert war, nur 1.100 Benutzern, persönliche Informationen über die Karten vom 1. August 2015 zu erfassen und 236.507 USD ( über 1.500.000 Yuan). Charakteristischerweisedass die Aktivität von Hackern nicht mehr auf das Territorium des Himmlischen Reiches beschränkt ist - der Diebstahl einzelner Daten und Benutzergelder kann weit über das chinesische Festland hinaus weltweit durchgeführt werden.Ein weiterer aktiv entwickelter Bereich ist die Herstellung und der Handel von Schalttafeln für Geldautomaten. Kombinierte ATM-Skimming-Geräte, mit denen ein Angreifer gleichzeitig die Magnetstreifendaten einer Karte erfassen und einen PIN-Code mit einem Kamera-Hacker aus China aufzeichnen kann, kosten durchschnittlich 600 US-Dollar (ca. 4.000 Yuan) (siehe Abbildung unten).

Die Kosten für das Gerät, das als Tastatur-Overlay installiert werden kann, betragen 2.000 Yuan (312 US-Dollar). Informationen über den Code werden im Speicher des Chips gespeichert, der nach einiger Zeit vom Angreifer physisch extrahiert wird, um die gesammelten Daten weiter zu lesen, zu verarbeiten und damit Geld von den Karten des Besitzers abzuheben. Nach Angaben von Trend Micro ermöglichte ein auf diese Weise „ausgestattetes“ Netzwerk von PoS-Terminals, das in kleinen Hotels und Restaurants installiert war, nur 1.100 Benutzern, persönliche Informationen über die Karten vom 1. August 2015 zu erfassen und 236.507 USD ( über 1.500.000 Yuan). Charakteristischerweisedass die Aktivität von Hackern nicht mehr auf das Territorium des Himmlischen Reiches beschränkt ist - der Diebstahl einzelner Daten und Benutzergelder kann weit über das chinesische Festland hinaus weltweit durchgeführt werden.Ein weiterer aktiv entwickelter Bereich ist die Herstellung und der Handel von Schalttafeln für Geldautomaten. Kombinierte ATM-Skimming-Geräte, mit denen ein Angreifer gleichzeitig die Magnetstreifendaten einer Karte erfassen und einen PIN-Code mit einem Kamera-Hacker aus China aufzeichnen kann, kosten durchschnittlich 600 US-Dollar (ca. 4.000 Yuan) (siehe Abbildung unten).

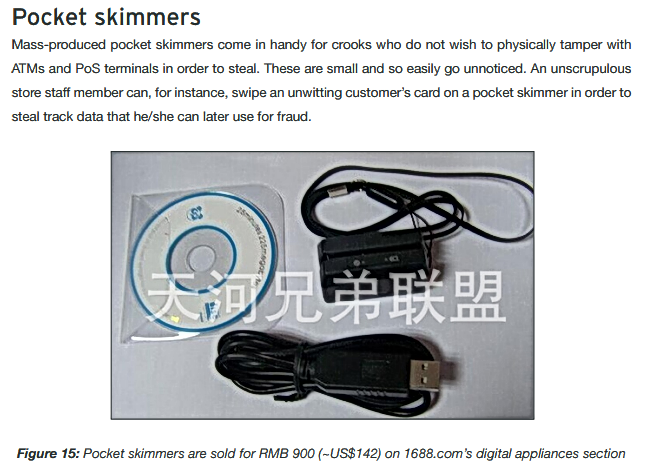

Mit einem Skimmer für 5.000 Yuan (780 US-Dollar) und einem auf lzise.com gekauften integrierten Chip können Sie nach dem Lesen der Informationen zum Kreditkarteninhaber nicht autorisierte Einkäufe tätigen. Ein fortschrittlicher Skimmer mit einer Tastatur, die die Wahrscheinlichkeit einer genauen PIN-Messung erhöht, kostet 900 US-Dollar.Die Option „Marschieren“ ist ein Skimmer für Einsteiger, der problemlos in eine Jackentasche passt - nur 140 US-Dollar. Es sind diese Geräte, die von einigen unehrlichen Verkäufern von Offline-Geschäften, Mitarbeitern von Restaurants, Hotels und anderen Einrichtungen verwendet werden, in denen ahnungslose Kunden mit Kreditkarten bezahlen und diese vorübergehend an kleines Servicepersonal übergeben.

Mit einem Skimmer für 5.000 Yuan (780 US-Dollar) und einem auf lzise.com gekauften integrierten Chip können Sie nach dem Lesen der Informationen zum Kreditkarteninhaber nicht autorisierte Einkäufe tätigen. Ein fortschrittlicher Skimmer mit einer Tastatur, die die Wahrscheinlichkeit einer genauen PIN-Messung erhöht, kostet 900 US-Dollar.Die Option „Marschieren“ ist ein Skimmer für Einsteiger, der problemlos in eine Jackentasche passt - nur 140 US-Dollar. Es sind diese Geräte, die von einigen unehrlichen Verkäufern von Offline-Geschäften, Mitarbeitern von Restaurants, Hotels und anderen Einrichtungen verwendet werden, in denen ahnungslose Kunden mit Kreditkarten bezahlen und diese vorübergehend an kleines Servicepersonal übergeben. Der Trend unserer Tage ist die schnell wachsende Beliebtheit elektronischer und mobiler Zahlungssysteme. Im Vergleich zum Celestial-Markt wird daher erwartet, dass das Volumen der bargeldlosen elektronischen Zahlungen über das Internet und mobile Geräte im kommenden Jahr um 27% zunehmen wird. Gleichzeitig bleibt die traditionelle Zahlungsmethode mit PoS-Terminals gefragt. Wenn vor zwei Jahren der Betrug mit dem Diebstahl von Kreditkartengeldern mithilfe von PoS, wie im Unternehmensbericht angegeben, auf Einzelfälle zurückgeführt werden konnte, hat sich die Situation jetzt dramatisch geändert. Als Beweis nennt Trend Micro ein Beispiel für einen solchen „Hot Spots“, an dem das gesamte Netzwerk infizierter PoS-Terminals funktioniert hat und höchstwahrscheinlich auch weiterhin funktioniert - die chinesische U-Bahn. So wurde im Februar letzten Jahres die Veröffentlichung Notizen,Hangzhou Hacker wegen Diebstahls von Kreditkartenbenutzerdaten und Übernahme der Bestellmenge verurteilt5.130.000 Yuan (mehr als 800.000 US-Dollar) .In den Jahren 2014 bis 2015 waren Dienste nach wie vor beliebt, um ungültige Authentifizierungszertifikate zu erstellen, gefälschte Briefe zu senden, eine spezielle Master-Anwendung zu integrieren, die Benutzer auf eine Dummy-Zahlungsseite umleitete, und viele andere Tricks, um Hacker-Konten monatlich und täglich mit Hunderttausenden von Yuan aufzufüllen.Weitere Informationen zu Betrugsoptionen und den Kosten für Dienste professioneller Hacker aus China finden Sie in der Quelle desGlücks. Seien Sie vorsichtig!

Der Trend unserer Tage ist die schnell wachsende Beliebtheit elektronischer und mobiler Zahlungssysteme. Im Vergleich zum Celestial-Markt wird daher erwartet, dass das Volumen der bargeldlosen elektronischen Zahlungen über das Internet und mobile Geräte im kommenden Jahr um 27% zunehmen wird. Gleichzeitig bleibt die traditionelle Zahlungsmethode mit PoS-Terminals gefragt. Wenn vor zwei Jahren der Betrug mit dem Diebstahl von Kreditkartengeldern mithilfe von PoS, wie im Unternehmensbericht angegeben, auf Einzelfälle zurückgeführt werden konnte, hat sich die Situation jetzt dramatisch geändert. Als Beweis nennt Trend Micro ein Beispiel für einen solchen „Hot Spots“, an dem das gesamte Netzwerk infizierter PoS-Terminals funktioniert hat und höchstwahrscheinlich auch weiterhin funktioniert - die chinesische U-Bahn. So wurde im Februar letzten Jahres die Veröffentlichung Notizen,Hangzhou Hacker wegen Diebstahls von Kreditkartenbenutzerdaten und Übernahme der Bestellmenge verurteilt5.130.000 Yuan (mehr als 800.000 US-Dollar) .In den Jahren 2014 bis 2015 waren Dienste nach wie vor beliebt, um ungültige Authentifizierungszertifikate zu erstellen, gefälschte Briefe zu senden, eine spezielle Master-Anwendung zu integrieren, die Benutzer auf eine Dummy-Zahlungsseite umleitete, und viele andere Tricks, um Hacker-Konten monatlich und täglich mit Hunderttausenden von Yuan aufzufüllen.Weitere Informationen zu Betrugsoptionen und den Kosten für Dienste professioneller Hacker aus China finden Sie in der Quelle desGlücks. Seien Sie vorsichtig!

Liebe Leserinnen und Leser, wir freuen uns immer, Sie auf den Seiten unseres Blogs zu treffen und auf Sie zu warten. Wir sind bereit, Ihnen weiterhin die neuesten Nachrichten, Artikel und andere Veröffentlichungen mitzuteilen und werden unser Bestes geben, um die mit uns verbrachte Zeit für Sie nützlich zu machen. Und vergessen Sie natürlich nicht, unsere Abschnitte zu abonnieren .Unsere anderen Artikel und Veranstaltungen Source: https://habr.com/ru/post/de387201/

All Articles