ModPOS - Trojaner zu verkaufen

Willkommen bei unseren Lesern auf den iCover- Blog- Seiten ! Wie Sie wissen, wächst das Umsatzvolumen, das Einzelhändler an Tagen mit großen Lagerbeständen erzielen, um Größenordnungen. Und genau an diesen Tagen haben Hacker die großartige Gelegenheit, vielversprechende Arten von Cyberwaffen zu testen, die für die aktive Umverteilung von Cashflows unter den „Feldbedingungen“ entwickelt wurden. Es ist genau eine solche Malware - der neue ModPOS-Trojaner oder vielmehr seine neueste Version, die virtuos für Einzelhändler in den USA und Osteuropa inhaftiert war, wie eine Gruppe von Virenanalysten iSight Partners mitteilte . Und dieses Biest, liebe Leser, ist es wert, „im Voraus“ darüber zu lernen. Wie Sie wahrscheinlich anhand des Namens des Trojaners erraten haben, besteht der Zweck von ModPOS in POS-Terminals bzw. in Terminals großer Einzelhändler. Dies ist ein Trojaner mit einer einzigartigen Geschichte. ModPOS versteckte sich lange Zeit vor vorhandenen Virenschutzmitteln und war vor allem in Verkaufsperioden aktiv.

Wie Sie wahrscheinlich anhand des Namens des Trojaners erraten haben, besteht der Zweck von ModPOS in POS-Terminals bzw. in Terminals großer Einzelhändler. Dies ist ein Trojaner mit einer einzigartigen Geschichte. ModPOS versteckte sich lange Zeit vor vorhandenen Virenschutzmitteln und war vor allem in Verkaufsperioden aktiv.Stammbaum

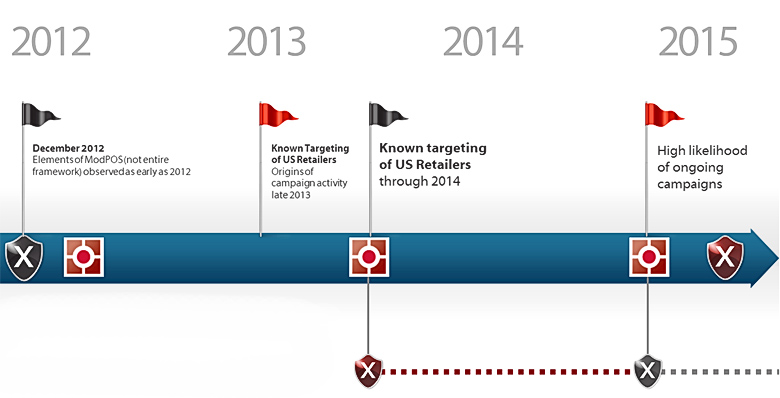

Die ersten Fälle einer Infektion mit frühem ModPOS traten, wie die Studie zeigte, bereits 2012 auf. Und einige Fragmente der Malware haben seit 2013 die Aufmerksamkeit viraler Analysten auf sich gezogen. Gleichzeitig gelang es ModPOS, sich unter Hunderttausenden und Zehntausenden von Spyware-Beispielen zu verirren, die von Antiviren-Netzwerken automatisch verarbeitet wurden. Gleichzeitig wurden Probleme bei der Identifizierung von ModPOS in einer virtuellen Maschine durch ausgefeilte Methoden kompliziert, um dem Debuggen und der Verschleierung von Code entgegenzuwirken.Um den Quellcode wiederherzustellen, ihn im Detail zu studieren und sich ein Bild von der allgemeinen Struktur von ModPOS und den Funktionen seiner einzelnen Segmente zu machen, mussten Virenanalysten unglaublich viele manuelle Vorgänge ausführen. 4 Jahre Marathon. modpos - eine geschichte der konfrontation (illustration: isight partner).Maria Noboa, Senior iSight-Analystin: „Normalerweise dauert das Reverse Engineering von Malware etwa zwanzig Minuten. Im Fall von ModPOS haben wir ungefähr drei Wochen gebraucht, um seine böswillige Natur zu bestätigen. In der gleichen Zeit haben wir seine Struktur wiederhergestellt und versucht, die Mechanismen der Arbeit zu verstehen. Dies ist die schwierigste Bedrohung, der wir jemals begegnet sind. “Die Autoren der ModPOS-Entwicklung haben außergewöhnliche Kompetenz bewiesen. Die Studie besagt, dass nur ein Teil des Shell-Codes mehr als sechshundert Funktionen enthielt. Der nach Angaben der Analysten der an seiner Entschlüsselung beteiligten Gruppe erstellte Trojaner zeichnete sich durch höchste Funktionalität und Modularität aus, wobei der Schwerpunkt auf der Verschleierung des Codes, dem ausgeklügelten Durchsuchen von Arbeitsspuren, der Verwendung nicht standardmäßiger Methoden zum Verbergen der aktuellen Aktivität und der garantierten Wiederherstellung im Falle der Entfernung seiner einzelnen Komponenten lag.„Wir können sagen, dass dies kein separater Trojaner ist, sondern ein umfangreiches Framework - eine komplexe Plattform, die viele Module und Plugins enthält. Zusammen ermöglichen sie Angreifern, umfassende Informationen über das Zielunternehmen zu sammeln, einschließlich aller Informationen über Zahlungen direkt aus den Verkaufssystemen und persönlichen Anmeldeinformationen von Managern “, teilt Noboa seine Eindrücke mit.ModPOS ist eine qualitativ neue Erweiterung im Bereich des Diebstahls von Daten von Bankkarten, bei der der Großteil der betrügerischen Transaktionen traditionell mit Skimmern (Überlagerungen auf der ATM-Tastatur in Verbindung mit einer Miniaturkamera) oder Schimmern (ultradünne Skimmer, die direkt in den Kartenleser integriert sind) ausgeführt wird und weiterhin ausgeführt wird. . Der ModPOS-Trojaner kann unter Berücksichtigung der einzigartigen Merkmale des spezifischen Systems, das er infiziert, transformieren. Dies macht es möglich, dass die Hashes seiner Module niemals gleich sind, ebenso wie automatisch generierte Signaturen. Mindestens drei Jahre lang gelang es ihm, nicht nur die Funktionen von Signaturscannern, sondern auch heuristische Analysegeräte und Tools zur Verhaltensanalyse zu umgehen, da ModPOS auf der niedrigsten Ebene arbeitete.

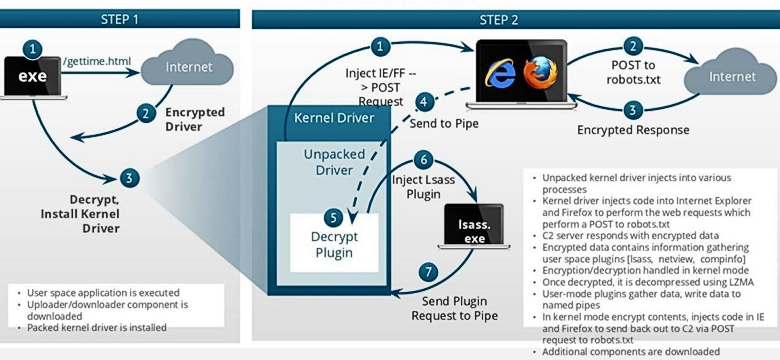

4 Jahre Marathon. modpos - eine geschichte der konfrontation (illustration: isight partner).Maria Noboa, Senior iSight-Analystin: „Normalerweise dauert das Reverse Engineering von Malware etwa zwanzig Minuten. Im Fall von ModPOS haben wir ungefähr drei Wochen gebraucht, um seine böswillige Natur zu bestätigen. In der gleichen Zeit haben wir seine Struktur wiederhergestellt und versucht, die Mechanismen der Arbeit zu verstehen. Dies ist die schwierigste Bedrohung, der wir jemals begegnet sind. “Die Autoren der ModPOS-Entwicklung haben außergewöhnliche Kompetenz bewiesen. Die Studie besagt, dass nur ein Teil des Shell-Codes mehr als sechshundert Funktionen enthielt. Der nach Angaben der Analysten der an seiner Entschlüsselung beteiligten Gruppe erstellte Trojaner zeichnete sich durch höchste Funktionalität und Modularität aus, wobei der Schwerpunkt auf der Verschleierung des Codes, dem ausgeklügelten Durchsuchen von Arbeitsspuren, der Verwendung nicht standardmäßiger Methoden zum Verbergen der aktuellen Aktivität und der garantierten Wiederherstellung im Falle der Entfernung seiner einzelnen Komponenten lag.„Wir können sagen, dass dies kein separater Trojaner ist, sondern ein umfangreiches Framework - eine komplexe Plattform, die viele Module und Plugins enthält. Zusammen ermöglichen sie Angreifern, umfassende Informationen über das Zielunternehmen zu sammeln, einschließlich aller Informationen über Zahlungen direkt aus den Verkaufssystemen und persönlichen Anmeldeinformationen von Managern “, teilt Noboa seine Eindrücke mit.ModPOS ist eine qualitativ neue Erweiterung im Bereich des Diebstahls von Daten von Bankkarten, bei der der Großteil der betrügerischen Transaktionen traditionell mit Skimmern (Überlagerungen auf der ATM-Tastatur in Verbindung mit einer Miniaturkamera) oder Schimmern (ultradünne Skimmer, die direkt in den Kartenleser integriert sind) ausgeführt wird und weiterhin ausgeführt wird. . Der ModPOS-Trojaner kann unter Berücksichtigung der einzigartigen Merkmale des spezifischen Systems, das er infiziert, transformieren. Dies macht es möglich, dass die Hashes seiner Module niemals gleich sind, ebenso wie automatisch generierte Signaturen. Mindestens drei Jahre lang gelang es ihm, nicht nur die Funktionen von Signaturscannern, sondern auch heuristische Analysegeräte und Tools zur Verhaltensanalyse zu umgehen, da ModPOS auf der niedrigsten Ebene arbeitete. Modpos-Arbeitsalgorithmus (Abbildung: Isight-Partner).ModPOS fungiert als Rootkit auf Kernel-Ebene und stellt eigene Treiber vor, die Systemfunktionen abfangen und mithilfe von Verschlüsselung versuchen können, den Code zu analysieren und seine tatsächlichen Aktionen zu verbergen. Unter den ModPOS-Modulen wurden ein Sniffer, ein Keylogger und ein Loader für neue Komponenten erkannt.Analysten der iSIGHT-Gruppe, die ModPOS untersucht haben, kamen zu dem Schluss, dass die Verwendung des internationalen Standards für Bankkartentransaktionen (EMV) als Mittel zum Schutz vor einem Trojaner nicht effektiv ist. ModPOS bietet die Möglichkeit, Daten direkt von Zahlungsterminals und RAM zu kopieren. Darüber hinaus kann die Malware Transaktionen bereits nach dem Löschen der Karte simulieren. Nur diejenigen Zahlungssysteme, die eine End-to-End-Verschlüsselung der Kette vom Terminal zum Zahlungsverarbeitungszentrum ermöglichen, sind gegen ModPOS ausreichend immun. In den Händen von Betrügern und der Tatsache, dass an vielen Orten immer noch Terminals im alten Stil installiert sind, die im Kompatibilitätsmodus arbeiten. Sie ignorierten den Chip und lasen die Daten auf altmodische Weise vom Magnetstreifen der Karte, wie dies vor der EMV-Integration überall der Fall war.Die Analyse des ModPOS-Codes durch iSIGHT-Experten führt ihrer Meinung nach zu der Idee, dass sich die Entwicklung hauptsächlich auf Zahlungssysteme amerikanischer Händlersysteme konzentrierte. Gleichzeitig wurden Teams für die Interaktion mit Netzwerkknoten identifiziert, deren IP-Adressen sich in Osteuropa befinden.Durch die Analyse der empfangenen Informationen und die Dekodierung des ModPOS-Codes konnte iSIGHT Partners eine Basis von Zahlungssystemen zusammenstellen, die mit hoher Wahrscheinlichkeit bereits Opfer der Malware geworden sind. Ihre Besitzer sind bereits benachrichtigt. Die Expertengruppe arbeitet aktiv mit dem R-CISC Cyber Threat Countermeasure Center zusammen, in der Hoffnung, dass gemeinsame Anstrengungen die Erkennung und Neutralisierung von ModPOS erheblich beschleunigen werden.Quellen von computerra.ru, isightpartners.com.

Modpos-Arbeitsalgorithmus (Abbildung: Isight-Partner).ModPOS fungiert als Rootkit auf Kernel-Ebene und stellt eigene Treiber vor, die Systemfunktionen abfangen und mithilfe von Verschlüsselung versuchen können, den Code zu analysieren und seine tatsächlichen Aktionen zu verbergen. Unter den ModPOS-Modulen wurden ein Sniffer, ein Keylogger und ein Loader für neue Komponenten erkannt.Analysten der iSIGHT-Gruppe, die ModPOS untersucht haben, kamen zu dem Schluss, dass die Verwendung des internationalen Standards für Bankkartentransaktionen (EMV) als Mittel zum Schutz vor einem Trojaner nicht effektiv ist. ModPOS bietet die Möglichkeit, Daten direkt von Zahlungsterminals und RAM zu kopieren. Darüber hinaus kann die Malware Transaktionen bereits nach dem Löschen der Karte simulieren. Nur diejenigen Zahlungssysteme, die eine End-to-End-Verschlüsselung der Kette vom Terminal zum Zahlungsverarbeitungszentrum ermöglichen, sind gegen ModPOS ausreichend immun. In den Händen von Betrügern und der Tatsache, dass an vielen Orten immer noch Terminals im alten Stil installiert sind, die im Kompatibilitätsmodus arbeiten. Sie ignorierten den Chip und lasen die Daten auf altmodische Weise vom Magnetstreifen der Karte, wie dies vor der EMV-Integration überall der Fall war.Die Analyse des ModPOS-Codes durch iSIGHT-Experten führt ihrer Meinung nach zu der Idee, dass sich die Entwicklung hauptsächlich auf Zahlungssysteme amerikanischer Händlersysteme konzentrierte. Gleichzeitig wurden Teams für die Interaktion mit Netzwerkknoten identifiziert, deren IP-Adressen sich in Osteuropa befinden.Durch die Analyse der empfangenen Informationen und die Dekodierung des ModPOS-Codes konnte iSIGHT Partners eine Basis von Zahlungssystemen zusammenstellen, die mit hoher Wahrscheinlichkeit bereits Opfer der Malware geworden sind. Ihre Besitzer sind bereits benachrichtigt. Die Expertengruppe arbeitet aktiv mit dem R-CISC Cyber Threat Countermeasure Center zusammen, in der Hoffnung, dass gemeinsame Anstrengungen die Erkennung und Neutralisierung von ModPOS erheblich beschleunigen werden.Quellen von computerra.ru, isightpartners.com.

Liebe Leserinnen und Leser, wir freuen uns immer, Sie auf den Seiten unseres Blogs zu treffen und auf Sie zu warten. Wir sind bereit, Ihnen weiterhin die neuesten Nachrichten, Artikel und andere Veröffentlichungen mitzuteilen und werden unser Bestes geben, um die mit uns verbrachte Zeit für Sie nützlich zu machen. Und vergessen Sie natürlich nicht, unsere Abschnitte zu abonnieren .Unsere anderen Artikel und Veranstaltungen Source: https://habr.com/ru/post/de387283/

All Articles