Ein weiterer Blick auf die IoT-Sicherheit

Der Internet der Dinge-Markt ist heute vielleicht einer der attraktivsten für technologische Investitionen. Natürlich sollten Sie sich bewusst sein, dass seine übermäßige Aktivität in vielerlei Hinsicht weit hergeholt ist und dass solche Technologien in der Realität bereits seit langer Zeit in unserer Nähe sind. In einigen Fällen wird IoT auch als eine schöne Kombination von Buchstaben wahrgenommen, die versprechen, Ihr auf dem Knie zusammengesetztes Projekt in eine runde Summe auf einem Bankkonto umzuwandeln. Wir werden aus Sicht der Wirtschaftlichkeit dieses Prozesses nicht auf Details eingehen. Wir stellen lediglich fest, dass die meisten Erwartungen der Anleger auf schönen Zahlen der Marktvolumenprognosen in fünf bis zehn Jahren beruhen. Eine Option sieht aus wie "15 Milliarden Geräte in diesem Jahr - 200 Milliarden Geräte in fünf Jahren". Wie kann man sich nicht über die Wachstumsrate freuen ... LeiderSolche Prognosen sind selten der Wahrheit nahe und viele Faktoren beeinflussen die tatsächliche Entwicklung von Ereignissen, von denen wir einige derzeit noch nicht einmal vorhersagen können. Es gibt jedoch eine Frage, die Entwickler, Hersteller und Endbenutzer von Informationstechnologieprodukten seit mehr als einem Dutzend Jahren beschäftigt: Sicherheit. Wenn heute die Anzahl der intelligenten Geräte pro Benutzer erheblich gestiegen ist, wird dies noch wichtiger. Sie können viele Informationen zu diesem Thema im Internet finden, aber wie sie sagen: "Es gibt nie viel Sicherheit", und wir hoffen, dass dieses Material für unsere Leser nützlich sein wird.Tatsächlich kann man fast endlos über dieses Thema streiten und viele „Gruselgeschichten“ zitieren, die vom Hacken drahtloser Netzwerke bis zum Fernzugriff auf das Fahrzeugsteuerungssystem reichen. Und auf den ersten Blick scheint es, dass uns dies aufgrund der relativ geringen technologischen Durchdringung nicht bedroht. In der Praxis ist dies jedoch nicht der Fall, und relevante Beispiele finden sich fast überall. Insbesondere können Sie sich die Alarmsysteme von Wohnungen und Häusern mit Unterstützung für SMS-Kommunikationskanäle ansehen. Oft programmieren Installer nicht einmal Passwörter und steuern die Anzahl der Proxys. Daher kann jeder, der das Modell des Systems und die Telefonnummer der darin installierten Karte kennt, das Objekt vollständig deaktivieren.Das zweite ganz reale Beispiel - das Hören von drahtlosen Schaltern oder Bluetooth kann die Tatsache Ihrer Abwesenheit im Haus bestimmen. In diesem Fall benötigt der Übertreter keine spezielle oder sehr teure Ausrüstung.Auf dem Markt des Internet der Dinge, der tragbaren Elektronik und der Automatisierungssysteme wird die Sicherheitslage heute in der optimistischsten Version als "alles ist schlecht" bewertet. In einem Technologierennen achten Entwickler, die höchstwahrscheinlich von Marketingfachleuten ermutigt werden, stärker auf die Leistung der Verbraucher und stellen keine Sicherheitsanforderungen, die dem Endbenutzer oft nur schwer zu erklären sind. Gleichzeitig führt die Entwicklung neuer Segmente häufig zu völlig neuen Bedrohungen. Am unangenehmsten in dieser Situation ist jedoch, dass die Implementierung von Schutztechnologien eindeutig den gängigen Merkmalen wie der Senkung der Kosten für Endprodukte und der Senkung des Stromverbrauchs von eigenständigen Geräten widerspricht.

Es gibt jedoch eine Frage, die Entwickler, Hersteller und Endbenutzer von Informationstechnologieprodukten seit mehr als einem Dutzend Jahren beschäftigt: Sicherheit. Wenn heute die Anzahl der intelligenten Geräte pro Benutzer erheblich gestiegen ist, wird dies noch wichtiger. Sie können viele Informationen zu diesem Thema im Internet finden, aber wie sie sagen: "Es gibt nie viel Sicherheit", und wir hoffen, dass dieses Material für unsere Leser nützlich sein wird.Tatsächlich kann man fast endlos über dieses Thema streiten und viele „Gruselgeschichten“ zitieren, die vom Hacken drahtloser Netzwerke bis zum Fernzugriff auf das Fahrzeugsteuerungssystem reichen. Und auf den ersten Blick scheint es, dass uns dies aufgrund der relativ geringen technologischen Durchdringung nicht bedroht. In der Praxis ist dies jedoch nicht der Fall, und relevante Beispiele finden sich fast überall. Insbesondere können Sie sich die Alarmsysteme von Wohnungen und Häusern mit Unterstützung für SMS-Kommunikationskanäle ansehen. Oft programmieren Installer nicht einmal Passwörter und steuern die Anzahl der Proxys. Daher kann jeder, der das Modell des Systems und die Telefonnummer der darin installierten Karte kennt, das Objekt vollständig deaktivieren.Das zweite ganz reale Beispiel - das Hören von drahtlosen Schaltern oder Bluetooth kann die Tatsache Ihrer Abwesenheit im Haus bestimmen. In diesem Fall benötigt der Übertreter keine spezielle oder sehr teure Ausrüstung.Auf dem Markt des Internet der Dinge, der tragbaren Elektronik und der Automatisierungssysteme wird die Sicherheitslage heute in der optimistischsten Version als "alles ist schlecht" bewertet. In einem Technologierennen achten Entwickler, die höchstwahrscheinlich von Marketingfachleuten ermutigt werden, stärker auf die Leistung der Verbraucher und stellen keine Sicherheitsanforderungen, die dem Endbenutzer oft nur schwer zu erklären sind. Gleichzeitig führt die Entwicklung neuer Segmente häufig zu völlig neuen Bedrohungen. Am unangenehmsten in dieser Situation ist jedoch, dass die Implementierung von Schutztechnologien eindeutig den gängigen Merkmalen wie der Senkung der Kosten für Endprodukte und der Senkung des Stromverbrauchs von eigenständigen Geräten widerspricht. Ein weiteres Merkmal, das sich negativ auf die Sicherheit in diesem Segment auswirkt, ist die Notwendigkeit, die Kompatibilität mit bestimmten Legacy-Produkten sicherzustellen. Dies gilt insbesondere für zuvor implementierte Automatisierungssysteme vergangener Generationen. Insbesondere können wir uns an den berühmten KNX erinnern, dessen Möglichkeiten zum Schutz des Datenverkehrs in dem physischen Netzwerk, das auf jedem Gerät vom Switch zum Relay vorhanden ist, sehr begrenzt sind.

Ein weiteres Merkmal, das sich negativ auf die Sicherheit in diesem Segment auswirkt, ist die Notwendigkeit, die Kompatibilität mit bestimmten Legacy-Produkten sicherzustellen. Dies gilt insbesondere für zuvor implementierte Automatisierungssysteme vergangener Generationen. Insbesondere können wir uns an den berühmten KNX erinnern, dessen Möglichkeiten zum Schutz des Datenverkehrs in dem physischen Netzwerk, das auf jedem Gerät vom Switch zum Relay vorhanden ist, sehr begrenzt sind.IoT-Sicherheitsprobleme im Geschäftsbereich

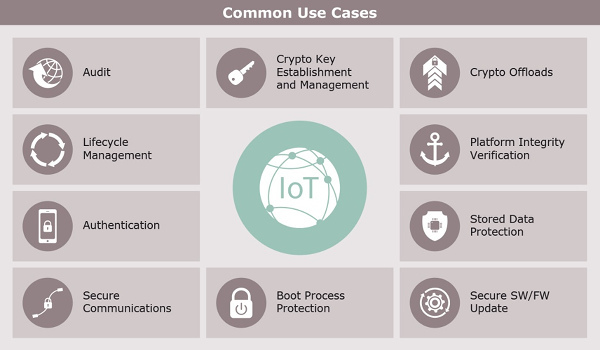

IoT ist heute nicht nur im privaten Sektor zu finden, sondern auch in vielen kommerziellen Bereichen, einschließlich Transport, Automatisierungssystemen, Umweltüberwachung und Medizin. In jedem von ihnen können Verbraucher einzigartigen Bedrohungen ausgesetzt sein. Beispielsweise kann die Fahrzeugverfolgung die Geschäftsstrategien des Unternehmens aufzeigen, und falsche Sensorwerte können zu Unfällen und Schäden an teuren Geräten führen.Im Allgemeinen besteht ein Systemdiagramm mit IoT aus Endgeräten, optionalen Gateways, einem Netzwerk und Rechenzentren. Unter der Annahme, dass die vorhandene Infrastruktur für Server und grundlegende Kommunikation bereits alle erforderlichen Technologien implementiert, insbesondere für Unternehmensnetzwerke und -datenbanken, müssen Sie für das Internet der Dinge über eine Strategie zum Schutz von Endpunkten, Gateways und deren Kommunikation nachdenken.Endpunkte arbeiten meistens unter begrenzten Ressourcen, einschließlich Rechenleistung, Speicher und Stromverbrauch. Für sie kann es sehr schwierig oder sogar unmöglich sein, Technologien wie dedizierte Sicherheitschips, Berechtigungskontrolle, Speicherschutz oder Virtualisierung zu verwenden. Darüber hinaus kann ein Mangel an Ressourcen zu einem schlechten Widerstand gegen Denial-of-Service-Angriffe führen.Das Problem wird durch die Tatsache weiter erschwert, dass immer mehr Geräte auf ihren eigenen, recht komplexen Mikrocontrollern basieren und Remote-Firmware-Updates unterstützen. Es gibt also Aufgaben, um die Kontrolle über die Richtigkeit des auf Geräten arbeitenden Codes sicherzustellen. Als eine der Optionen werden hier Systeme zur Bereitstellung einer vertrauenswürdigen Ausführungsumgebung basierend auf Hardware- und Softwarelösungen vorgeschlagen.Eine zusätzliche Schicht, die von einigen Unternehmen in bestimmten Situationen in Form lokaler Gateways angeboten wird, kann zur Erhöhung der Sicherheit beitragen. In diesem Fall sind die Endgeräte nicht direkt mit dem Netzwerk verbunden, sondern kommunizieren ausschließlich mit der Bridge, was den Schutz ihrer lokalen Kommunikation vereinfacht. Gleichzeitig kann das Gateway, das über erheblich größere Rechenressourcen verfügt, bereits traditionelle Technologien zum Schutz der Kommunikation beim Datenaustausch mit einem Rechenzentrum implementieren.Wenn es um sichere Kommunikation geht, sollten Sie einen so wichtigen Faktor wie die Benutzerfreundlichkeit berücksichtigen. Es ist äußerst wünschenswert, den Verbindungsaufbau ohne komplizierte manuelle Konfiguration sicherzustellen, ohne jedoch das Schutzniveau gemäß den Sicherheitsrichtlinien und unter der Kontrolle eines IT-Managementsystems zu beeinträchtigen. Um dieses Problem zu lösen, können moderne Protokolle zur Authentifizierung und Verschlüsselung des Datenverkehrs vorgeschlagen werden. Sie müssen jedoch angepasst werden, um die Effizienz der Arbeit auf IoT-Plattformen zu erhöhen.Beachten Sie, dass bei der Vorbereitung der neuen Version der iRidium-Software diesen Problemen besondere Aufmerksamkeit geschenkt wurde. Insbesondere werden sichere Protokolle verwendet, um Panels und Server miteinander zu kommunizieren. Wir werden in den folgenden Veröffentlichungen ausführlicher darauf eingehen.In diesem Fall sollte die Lösung Notfallsituationen, z. B. Kommunikationsverlust, korrekt ausarbeiten. Angesichts der zunehmenden Verbreitung spezialisierter Algorithmen und Analysen ist es hier wichtig, die Richtigkeit und Konsistenz der empfangenen Daten sicherzustellen.Zusätzlich zu den beiden oben beschriebenen Problemen gibt es noch eines, möglicherweise nicht weniger wichtig. Es geht um den Produktlebenszyklus. Sicherheitstechnologien werden in allen Phasen benötigt - von der Entwicklung und Erstellung über den Betrieb bis zur Entsorgung. Für das Geschäftsfeld ist der Schlüssel hier die bequeme und effiziente Verfolgung aller Geräte im System, die Überwachung ihres Status und die Diagnose. Der Administrator muss insbesondere Probleme wie auf Geräten installierte Software und deren Konfiguration überwachen. Hier sollte die Lösung für IoT die folgenden Funktionen berücksichtigen: Skalierbarkeit für die Verwendung im System von Hunderten, Tausenden oder mehr Geräten, Installation von Endpunkten an unkontrollierten Remote-Orten, Gewährleistung der erforderlichen Verfügbarkeit und physischen Sicherheit.

Für das Geschäftsfeld ist der Schlüssel hier die bequeme und effiziente Verfolgung aller Geräte im System, die Überwachung ihres Status und die Diagnose. Der Administrator muss insbesondere Probleme wie auf Geräten installierte Software und deren Konfiguration überwachen. Hier sollte die Lösung für IoT die folgenden Funktionen berücksichtigen: Skalierbarkeit für die Verwendung im System von Hunderten, Tausenden oder mehr Geräten, Installation von Endpunkten an unkontrollierten Remote-Orten, Gewährleistung der erforderlichen Verfügbarkeit und physischen Sicherheit.Hauptbedrohungen im Internet der Dinge für Einzelpersonen

Wenn wir über Automatisierungssysteme für Einzelpersonen sprechen, sind die wichtigsten Themen die Gewährleistung der Zugriffskontrolle auf das System, die sichere Kommunikation zwischen seinen Elementen sowie die Widerstandsfähigkeit gegen Angriffe. Gleichzeitig muss man aus finanziellen Gründen häufig Kompromisse zwischen den Ausrüstungskosten und dem Schutzniveau eingehen. Leider ist es in diesem Fall sehr schwierig, die Risiken angemessen einzuschätzen, insbesondere wenn es um lebenserhaltende Systeme zu Hause geht.Darüber hinaus ist zu beachten, dass es wünschenswert ist, zuverlässige Kommunikationskanäle und redundante Kommunikationsleitungen zu verwenden, dass das System bei der Offline-Arbeit flexibel ist und dass Vertraulichkeit gewährleistet ist. Ein weiteres Problem, das von Herstellern von Massengeräten leider nur selten gelöst wird, ist die Überwachung der Arbeit, Analyse und Benachrichtigung über Notfallsituationen.Die Vertraulichkeit personenbezogener Daten wird heutzutage häufig in Anwendungen in vielen Bereichen diskutiert, aber vielleicht sind die Dinge in modernen Geräten und tragbarer Elektronik ziemlich traurig. Insbesondere arbeitet die überwiegende Mehrheit der Fitness-Tracker in Verbindung mit ihren eigenen Cloud-Diensten zum Speichern und Verarbeiten von Daten, und Benutzer können allen mehrseitigen Dokumenten nur dann die Nutzungsbedingungen der Dienste zustimmen, wenn sie dieses Gerät verwenden möchten. Wahrscheinlich können sie nur beeinflussen, wenn sie sich weigern, ihre Erfolge in sozialen Netzwerken zu veröffentlichen.Fazit

Trotz der Tatsache, dass der Vertrieb von IoT-Lösungen und -Produkten heutzutage als weit verbreitet angesehen werden kann, bleibt eines der Hauptprobleme - Sicherheit im weitesten Sinne - ungelöst. Viele große Hersteller schenken ihm heute viel Aufmerksamkeit und ich hoffe, dass sich die Situation ändern kann. In der Zwischenzeit empfehlen wir Ihnen, sich die angebotenen Lösungen und Dienstleistungen genauer anzusehen und die Fähigkeiten der Produkte in Bezug auf Ihre eigenen Anforderungen zu bewerten. Source: https://habr.com/ru/post/de388051/

All Articles