0-Tage-Sicherheitslücke im Linux-Kernel seit 2012 entdeckt

Willkommen bei unseren Lesern auf den iCover- Blog- Seiten ! Eine gefährliche 0-Tage-Sicherheitsanfälligkeit mit der Kennung CVE-2016-0728 wurde kürzlich im Linux-Kernel von der israelischen Sicherheitsfirma Perception Point entdeckt. Den bereitgestellten Informationen zufolge bietet die Sicherheitsanfälligkeit Angreifern die Möglichkeit, die Kontrolle über Superuser-Rechte über zig Millionen lokaler PCs und Server sowie nicht weniger als 66% der Smartphones und Tablet-Computer mit Android-Betriebssystem zu erlangen. Angesichts der Tatsache, dass allein die Gesamtzahl der Nutzer von Android-Mobilgeräten 1,4 Milliarden überschritten hat, ist der Verteilungsgrad von CVE-2016-0728 laut Labor global. Wie real die Ängste sind, empfehlen wir, sie bei Geektimes zu diskutieren. Wie Sie wissen, ist die Basis des heute beliebtesten mobilen Betriebssystems Android der Linux-Kernel. Perception Point- Experten behaupten, dass eine LPE-Sicherheitsanfälligkeit (Local Privilege Escalation) seit 2012 mehr als drei Jahre im Kernel vorhanden ist und in allen Releases mit dem Linux-Kernel von 3,8 bis 4,5 in Git und in Versionen von Android KitKat (4.4) zu finden ist ) und höher. Für Benutzer von Geräten mit Android-Betriebssystem wird die Situation durch die Tatsache kompliziert, dass es für Google-Spezialisten sehr schwierig ist, den ausführbaren Code von mobilen Spielen und Anwendungen zu überprüfen, die mit dem NDK (Native Development Kit) erstellt und auf Google Play platziert wurden.Mit CVE-2016-0728 können Angreifer mit Zugriff auf den lokalen Server laut Perception Point die volle Kontrolle über die Geräte- und Superuser-Rechte erlangen. Gleichzeitig können Angreifer laut Experten ihre Berechtigungen im System auf die maximale Root-Ebene erhöhen. In Fällen, in denen sich das Betriebssystem in einer Virtualisierungsumgebung befindet, ist es Benutzern jedoch untersagt, Code oder einen einzelnen Benutzer im System auszuführen. Normale Computer und Server sind relativ sicher.Sicherheitsanfälligkeit CVE-2016-0728 ist in die Schlüsselringe des Linux-Kernel-Subsystems integriertin der Funktion join_session_keyrings, mit der Authentifizierungsschlüssel und Verschlüsselungszertifikate zwischengespeichert und gespeichert werden können. Der mit der falschen Freigabe von Objekten verbundene Fehler führt zu einer wiederholten Verwendung des bereits freigegebenen Speicherbereichs (Use-After-Free), wenn der Prozess versucht, seinen aktuellen Sitzungsschlüsselring durch dieselbe Instanz zu ersetzen. C-Code , der diese Sicherheitsanfälligkeit ausnutzt, besteht aus 100 Zeilen, implementiert mehr als 4 Milliarden Systemaufrufe und dauert etwa eine halbe Stunde.Zu den Technologien, die es schwierig machen, die Sicherheitsanfälligkeit auszunutzen, gehören SELinux, SMAP (Supervisor Mode Access Protection) und SMEP (Supervisor Mode Execution Protection).

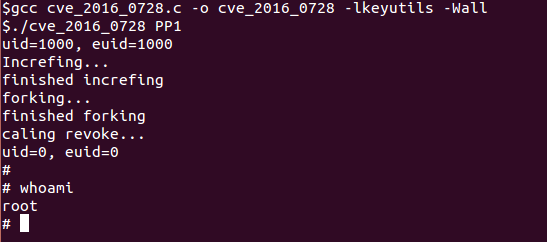

Wie Sie wissen, ist die Basis des heute beliebtesten mobilen Betriebssystems Android der Linux-Kernel. Perception Point- Experten behaupten, dass eine LPE-Sicherheitsanfälligkeit (Local Privilege Escalation) seit 2012 mehr als drei Jahre im Kernel vorhanden ist und in allen Releases mit dem Linux-Kernel von 3,8 bis 4,5 in Git und in Versionen von Android KitKat (4.4) zu finden ist ) und höher. Für Benutzer von Geräten mit Android-Betriebssystem wird die Situation durch die Tatsache kompliziert, dass es für Google-Spezialisten sehr schwierig ist, den ausführbaren Code von mobilen Spielen und Anwendungen zu überprüfen, die mit dem NDK (Native Development Kit) erstellt und auf Google Play platziert wurden.Mit CVE-2016-0728 können Angreifer mit Zugriff auf den lokalen Server laut Perception Point die volle Kontrolle über die Geräte- und Superuser-Rechte erlangen. Gleichzeitig können Angreifer laut Experten ihre Berechtigungen im System auf die maximale Root-Ebene erhöhen. In Fällen, in denen sich das Betriebssystem in einer Virtualisierungsumgebung befindet, ist es Benutzern jedoch untersagt, Code oder einen einzelnen Benutzer im System auszuführen. Normale Computer und Server sind relativ sicher.Sicherheitsanfälligkeit CVE-2016-0728 ist in die Schlüsselringe des Linux-Kernel-Subsystems integriertin der Funktion join_session_keyrings, mit der Authentifizierungsschlüssel und Verschlüsselungszertifikate zwischengespeichert und gespeichert werden können. Der mit der falschen Freigabe von Objekten verbundene Fehler führt zu einer wiederholten Verwendung des bereits freigegebenen Speicherbereichs (Use-After-Free), wenn der Prozess versucht, seinen aktuellen Sitzungsschlüsselring durch dieselbe Instanz zu ersetzen. C-Code , der diese Sicherheitsanfälligkeit ausnutzt, besteht aus 100 Zeilen, implementiert mehr als 4 Milliarden Systemaufrufe und dauert etwa eine halbe Stunde.Zu den Technologien, die es schwierig machen, die Sicherheitsanfälligkeit auszunutzen, gehören SELinux, SMAP (Supervisor Mode Access Protection) und SMEP (Supervisor Mode Execution Protection). PoC-Ergebnis für CVE-2016-0728 (Wahrnehmungspunkt) SicherheitsanfälligkeitLaut Experten von Perception Point gibt es keine Daten, die die Aktivität von Hackern in Bezug auf die Sicherheitsanfälligkeit CVE-2016-0728 bestätigen, aber bis zur Veröffentlichung der entsprechenden Patches für Linux-Distributionen und -Updates für das Android-Betriebssystem die Wahrscheinlichkeit, Millionen von Geräten mit CVE-2016-0728 zu hacken bleibt hoch genug.Perception Point gab alle Ergebnisse an das Linux-Kernel-Entwicklungsteam weiter. Behalten Sie den Überblick über die aktuelle Situation in Bezug auf die Frage CVE-2016-0728 sein hier . Es wird interessant sein, die Meinung unserer Leser zu kennen, die echte und nützliche Erfahrungen bei der Lösung und Bewertung des betrachteten Problems gesammelt haben. Ich möchte glauben, dass sie nicht so global und ernst ist, wie im israelischen Labor behauptet.Sie können Updates auf den folgenden Seiten verfolgen:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 und 6 sind nicht betroffen),Ubuntu ,Fedora .Berichtsdetails: Wahrnehmungspunkt.ioQuelle 2: opennet.ruQuelle 3: thenextweb.com

PoC-Ergebnis für CVE-2016-0728 (Wahrnehmungspunkt) SicherheitsanfälligkeitLaut Experten von Perception Point gibt es keine Daten, die die Aktivität von Hackern in Bezug auf die Sicherheitsanfälligkeit CVE-2016-0728 bestätigen, aber bis zur Veröffentlichung der entsprechenden Patches für Linux-Distributionen und -Updates für das Android-Betriebssystem die Wahrscheinlichkeit, Millionen von Geräten mit CVE-2016-0728 zu hacken bleibt hoch genug.Perception Point gab alle Ergebnisse an das Linux-Kernel-Entwicklungsteam weiter. Behalten Sie den Überblick über die aktuelle Situation in Bezug auf die Frage CVE-2016-0728 sein hier . Es wird interessant sein, die Meinung unserer Leser zu kennen, die echte und nützliche Erfahrungen bei der Lösung und Bewertung des betrachteten Problems gesammelt haben. Ich möchte glauben, dass sie nicht so global und ernst ist, wie im israelischen Labor behauptet.Sie können Updates auf den folgenden Seiten verfolgen:openSUSE ,SLES ,Slackware ,Gentoo ,CentOS ,RHEL 7 (RHEL / CentOS 5 und 6 sind nicht betroffen),Ubuntu ,Fedora .Berichtsdetails: Wahrnehmungspunkt.ioQuelle 2: opennet.ruQuelle 3: thenextweb.com

Unsere anderen Artikel und Veranstaltungen Source: https://habr.com/ru/post/de389307/

All Articles