Die Ransomware „Petya“ verschlüsselt die gesamte Festplatte und benötigt Geld

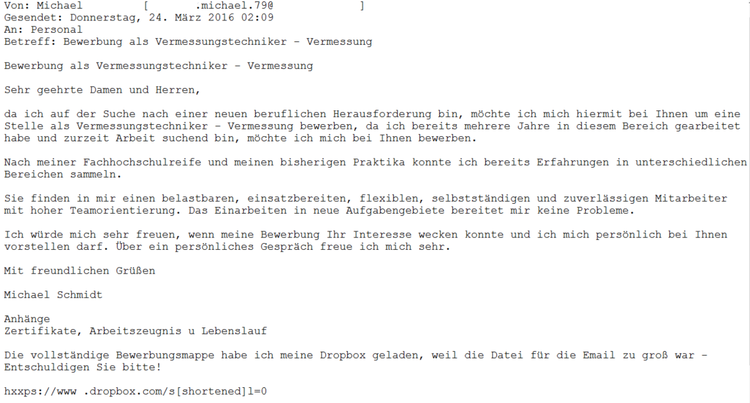

Willkommen auf den iCover- Blog- Seiten ! Vielleicht wird die Online-Ausstellung des Virenmuseums The Malware Museum , das ungewöhnliche und in Erinnerung gebliebene Malware-Benutzer enthält, bald mit einer weiteren interessanten Ausstellung ergänzt. Die Entwickler des Petya-Trojaners (Petya) handeln nach dem klassischen Schema: Sie verschlüsseln Benutzerdaten und benötigen ein Lösegeld, damit der Schlüssel entsperrt werden kann. Aber es hat "Trojan Win32.Trojan-Ransom.Petya.A" und etwas, das es grundlegend von der durchschnittlichen Ransomware Ransomware unterscheidet - Locky, CryptoWall, TeslaCrypt ..., seine Autoren beschränkten sich nicht darauf, bestimmte Kategorien von Dateien zu verschlüsseln - Dokumente, Foto- oder Videoarchive, die Malware verschlüsselt die Datenfestplatte vollständig. Der erste Schritt zur Herstellung eines engen Kontakts zwischen „Angreifer und Benutzer“ besteht darin, den letzten Brief zu erhalten, der sich anscheinend nicht von Hunderten unterscheidet, die täglich gesendet werden. Hier müssen wir ein ziemlich gutes Wissen über die Psychologie seiner Compiler würdigen. Angeblich wurde von einem Arbeitssuchenden ein irrtümlicher Brief an die Personalabteilung des arbeitgebenden Unternehmens geschickt. Das Archiv ist dem Brief beigefügt - ein Portfolio von Werken, die im Dropbox-Cloud-Service gespeichert sind.

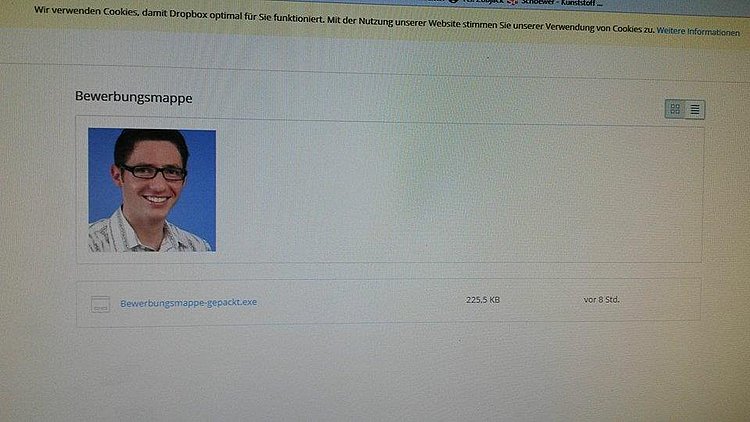

Der erste Schritt zur Herstellung eines engen Kontakts zwischen „Angreifer und Benutzer“ besteht darin, den letzten Brief zu erhalten, der sich anscheinend nicht von Hunderten unterscheidet, die täglich gesendet werden. Hier müssen wir ein ziemlich gutes Wissen über die Psychologie seiner Compiler würdigen. Angeblich wurde von einem Arbeitssuchenden ein irrtümlicher Brief an die Personalabteilung des arbeitgebenden Unternehmens geschickt. Das Archiv ist dem Brief beigefügt - ein Portfolio von Werken, die im Dropbox-Cloud-Service gespeichert sind. Obwohl äußerlich alles harmlos genug aussieht, wie es unseren Lesern wahrscheinlich klar geworden ist, wird die ausführbare Datei, die Malware enthält, im Archiv maskiert. Wenn Sie auf den Link klicken, wird der Startdatensatz auf dem Systemlaufwerk geändert und der Computer wird im Notfallmodus beendet.

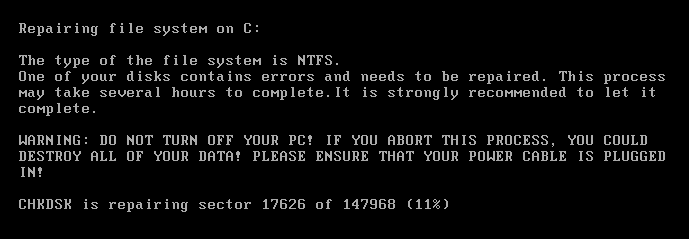

Obwohl äußerlich alles harmlos genug aussieht, wie es unseren Lesern wahrscheinlich klar geworden ist, wird die ausführbare Datei, die Malware enthält, im Archiv maskiert. Wenn Sie auf den Link klicken, wird der Startdatensatz auf dem Systemlaufwerk geändert und der Computer wird im Notfallmodus beendet. Nach dem Neustart des Computers wird dem Benutzer eine Systemmeldung angezeigt, die darauf hinweist, dass die Festplatte beschädigt ist und auf Fehler korrigiert werden muss. Der Test kann mehrere Stunden dauern. Um den vollständigen Verlust von Informationen zu verhindern, sollte der Computer während der gesamten Testphase nicht ausgeschaltet werden. Während dieser ganzen Zeit werden die Daten des Benutzerlaufwerks verschlüsselt.

Nach dem Neustart des Computers wird dem Benutzer eine Systemmeldung angezeigt, die darauf hinweist, dass die Festplatte beschädigt ist und auf Fehler korrigiert werden muss. Der Test kann mehrere Stunden dauern. Um den vollständigen Verlust von Informationen zu verhindern, sollte der Computer während der gesamten Testphase nicht ausgeschaltet werden. Während dieser ganzen Zeit werden die Daten des Benutzerlaufwerks verschlüsselt. Wenn Petya seine Drecksarbeit beendet hat und der Zugriff auf die Festplattendaten verschlüsselt ist, wird dem Benutzer, der das System neu gestartet hat, angeboten, den Schlüssel über den Tor-Browser zu erwerben.

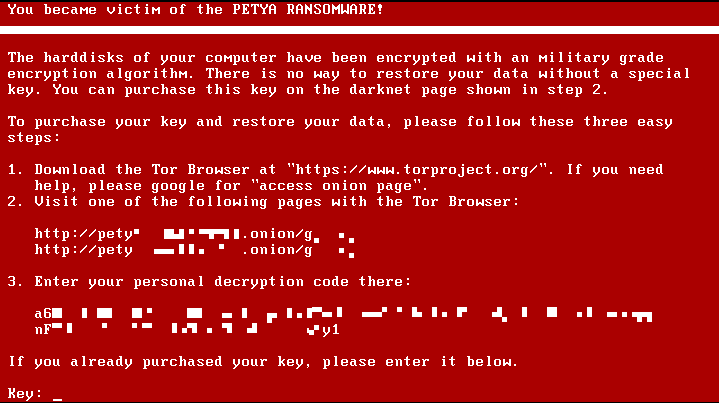

Wenn Petya seine Drecksarbeit beendet hat und der Zugriff auf die Festplattendaten verschlüsselt ist, wird dem Benutzer, der das System neu gestartet hat, angeboten, den Schlüssel über den Tor-Browser zu erwerben. In diesem Stadium greifen die Erpresser auf einen weiteren Versuch des psychologischen Drucks zurück: Um das Opfer zur Zahlung anzuregen, zeigt Petja eine Nachricht mit einem Timer an, wonach sich die Kosten des Schlüssels in 7 Tagen verdoppeln werden.

In diesem Stadium greifen die Erpresser auf einen weiteren Versuch des psychologischen Drucks zurück: Um das Opfer zur Zahlung anzuregen, zeigt Petja eine Nachricht mit einem Timer an, wonach sich die Kosten des Schlüssels in 7 Tagen verdoppeln werden. Die Virenanalyse wird jetzt im Labor von Sicherheitsexperten G DATA SecurityLabs durchgeführt . Sie hoffen, dass Petya immer noch nur den Dateizugriff verschlüsselt, nicht aber die Laufwerksdaten selbst. Die Antwort auf die Frage: Ist es im Moment möglich, Festplattendaten im Falle einer Infektion wiederherzustellen?

Die Virenanalyse wird jetzt im Labor von Sicherheitsexperten G DATA SecurityLabs durchgeführt . Sie hoffen, dass Petya immer noch nur den Dateizugriff verschlüsselt, nicht aber die Laufwerksdaten selbst. Die Antwort auf die Frage: Ist es im Moment möglich, Festplattendaten im Falle einer Infektion wiederherzustellen?So schützen Sie sich vor Malware

Um zu verhindern, dass Petya Teil unseres Albtraums wird, empfehlen Experten von SecurityLabs, da derzeit keine klare Vorstellung vom Malware-Code vorliegt, zwei Standardtipps zu befolgen:• Sichern Sie regelmäßig wichtige Daten.• Seien Sie besonders vorsichtig, wenn Sie ausführbare Dateien herunterladen.Wenn das System bereits infiziert ist, lohnt es sich, den Computer trotz der dringenden Empfehlungen auf dem Bildschirm vom Netzwerk zu trennen. Laborspezialisten empfehlen nicht, die Dienste für Malware-Ersteller zu bezahlen.Informationen darüber, ob der Zugriff auf die Daten und die Daten selbst wiederhergestellt werden kann, sind noch nicht verfügbar. In diesem Zusammenhang, so Laborexperten, sollte verstanden werden, dass der Moment vor dem Herunterladen und Öffnen der schädlichen Datei der Punkt ist, an dem keine Rückkehr erfolgt, die letzte Chance, wenn die Bedrohung und die damit verbundenen Probleme weiterhin verhindert werden können.QuelleG DATA SecurityLabs versprechen, aktualisierte Informationen über die Ergebnisse von Virentests in Echtzeit auf der Blog-Seite zu veröffentlichen.

Liebe Leserinnen und Leser, wir freuen uns immer, Sie auf den Seiten unseres Blogs zu treffen und auf Sie zu warten. Wir sind bereit, Ihnen weiterhin die neuesten Nachrichten, Überprüfungsmaterialien und andere Veröffentlichungen mitzuteilen und werden unser Bestes tun, um die mit uns verbrachte Zeit für Sie nützlich zu machen. Und vergessen Sie natürlich nicht, unsere Kolumnen zu abonnieren .Unsere anderen Artikel und Veranstaltungen Source: https://habr.com/ru/post/de392395/

All Articles