Die Crypto Ransomware Petya erhält kein Geld: Wir generieren den Festplatten-Unlock-Schlüssel selbst

Am 3. April wurden auf Habrahabr Informationen zur Entdeckung einer neuen Krypto-Ransomware veröffentlicht, die nicht einzelne Dateien, sondern die gesamte Festplattenpartition (Volume) verschlüsselt. Das Programm heißt Petya und dient der NTFS-Dateizuordnungstabelle. Ransomware hat nur noch wenig Festplatte, und der Benutzerzugriff auf Volumendateien geht vollständig verloren.Petja entdeckte auch ein spezielles Maskierungsschema, um Aktivitäten zu verbergen. Zunächst fordert die Crypto Ransomware den Benutzer auf, die Benutzerkontensteuerung zu aktivieren und sich als legale Anwendungen zu tarnen. Sobald erweiterte Berechtigungen erhalten werden, wird schädliche Software wirksam. Sobald das Volume verschlüsselt ist, beginnt die Crypto-Ransomware, vom Benutzer Geld zu verlangen, und es wird eine bestimmte Zeitspanne für die Zahlung des "Lösegelds" angegeben. Wenn der Benutzer das Geld während dieser Zeit nicht bezahlt, wird der Betrag verdoppelt. "Feld der Wunder" und mehr.Die Crypto Ransomware selbst war jedoch nicht sehr gut geschützt. Der Twitter-Benutzer mit dem Spitznamen Leostone hat einen Schlüsselgenerator für Petya entwickelt, mit dem Sie die Festplattenverschlüsselung entfernen können. Die Taste ist individuell und die Auswahl dauert ca. 7 Sekunden.Derselbe Benutzer hat eine Site erstellt , die Schlüssel für Benutzer generiert, deren PCs von Petya betroffen waren. Um den Schlüssel zu erhalten, müssen Sie Informationen von der infizierten Festplatte bereitstellen.Was muss ich tun?Das infizierte Medium muss in einen anderen PC eingelegt und bestimmte Daten aus bestimmten Sektoren der infizierten Festplatte extrahiert werden. Diese Daten müssen dann über den Base64-Decoder ausgeführt und zur Verarbeitung an den Standort gesendet werden.Dies ist natürlich nicht der einfachste Weg, und für viele Benutzer kann dies überhaupt unmöglich sein. Aber es gibt einen Weg. Ein anderer Benutzer, Fabian Wosar , hat ein spezielles Tool erstellt, das alles selbst erledigt. Damit dies funktioniert, müssen Sie die infizierte Festplatte auf einem anderen Windows-PC neu anordnen. Laden Sie anschließend den Petya Sector Extractor herunter und speichern Sie ihn auf dem Desktop. Führen Sie dann PetyaExtractor.exe aus. Diese Software durchsucht alle Laufwerke nach Petya. Sobald eine infizierte Festplatte erkannt wird, startet das Programm die zweite Arbeitsstufe.

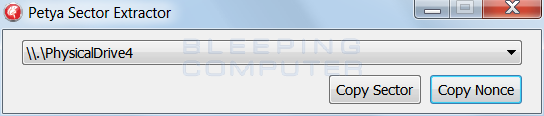

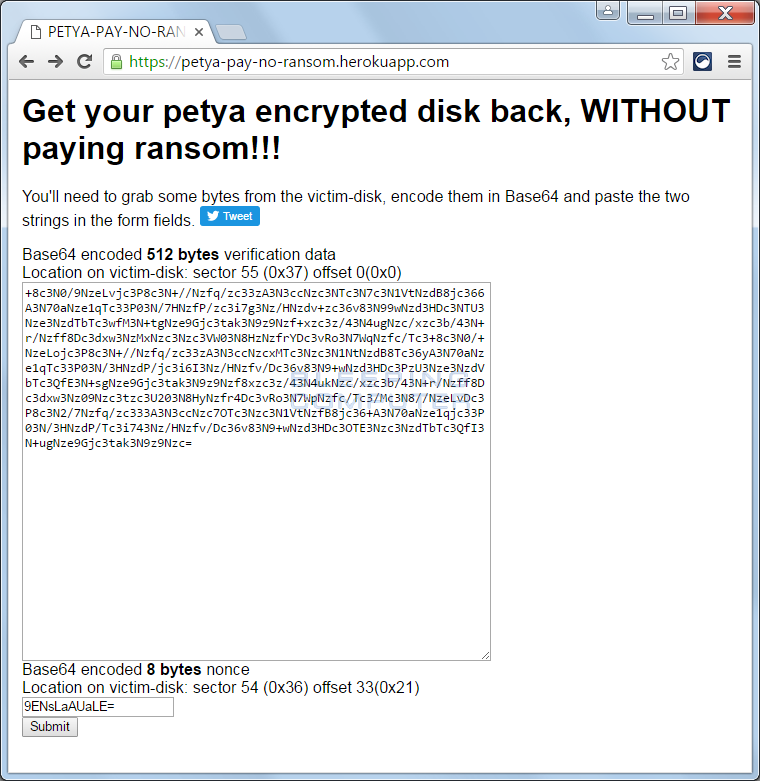

Am 3. April wurden auf Habrahabr Informationen zur Entdeckung einer neuen Krypto-Ransomware veröffentlicht, die nicht einzelne Dateien, sondern die gesamte Festplattenpartition (Volume) verschlüsselt. Das Programm heißt Petya und dient der NTFS-Dateizuordnungstabelle. Ransomware hat nur noch wenig Festplatte, und der Benutzerzugriff auf Volumendateien geht vollständig verloren.Petja entdeckte auch ein spezielles Maskierungsschema, um Aktivitäten zu verbergen. Zunächst fordert die Crypto Ransomware den Benutzer auf, die Benutzerkontensteuerung zu aktivieren und sich als legale Anwendungen zu tarnen. Sobald erweiterte Berechtigungen erhalten werden, wird schädliche Software wirksam. Sobald das Volume verschlüsselt ist, beginnt die Crypto-Ransomware, vom Benutzer Geld zu verlangen, und es wird eine bestimmte Zeitspanne für die Zahlung des "Lösegelds" angegeben. Wenn der Benutzer das Geld während dieser Zeit nicht bezahlt, wird der Betrag verdoppelt. "Feld der Wunder" und mehr.Die Crypto Ransomware selbst war jedoch nicht sehr gut geschützt. Der Twitter-Benutzer mit dem Spitznamen Leostone hat einen Schlüsselgenerator für Petya entwickelt, mit dem Sie die Festplattenverschlüsselung entfernen können. Die Taste ist individuell und die Auswahl dauert ca. 7 Sekunden.Derselbe Benutzer hat eine Site erstellt , die Schlüssel für Benutzer generiert, deren PCs von Petya betroffen waren. Um den Schlüssel zu erhalten, müssen Sie Informationen von der infizierten Festplatte bereitstellen.Was muss ich tun?Das infizierte Medium muss in einen anderen PC eingelegt und bestimmte Daten aus bestimmten Sektoren der infizierten Festplatte extrahiert werden. Diese Daten müssen dann über den Base64-Decoder ausgeführt und zur Verarbeitung an den Standort gesendet werden.Dies ist natürlich nicht der einfachste Weg, und für viele Benutzer kann dies überhaupt unmöglich sein. Aber es gibt einen Weg. Ein anderer Benutzer, Fabian Wosar , hat ein spezielles Tool erstellt, das alles selbst erledigt. Damit dies funktioniert, müssen Sie die infizierte Festplatte auf einem anderen Windows-PC neu anordnen. Laden Sie anschließend den Petya Sector Extractor herunter und speichern Sie ihn auf dem Desktop. Führen Sie dann PetyaExtractor.exe aus. Diese Software durchsucht alle Laufwerke nach Petya. Sobald eine infizierte Festplatte erkannt wird, startet das Programm die zweite Arbeitsstufe. Die extrahierten Informationen müssen auf die oben angegebene Site hochgeladen werden. Es gibt zwei Textfelder mit dem Titel Base64-codierte 512-Byte-Verifizierungsdaten und Base64-codierte 8-Byte-Nonce. Um den Schlüssel zu erhalten, müssen Sie die vom Programm extrahierten Daten in diese beiden Felder eingeben.Klicken Sie dazu im Programm auf die Schaltfläche Sektor kopieren und fügen Sie die in den Puffer kopierten Daten in das Base64-Standortfeld ein, das mit 512-Byte-Verifizierungsdaten codiert ist.Wählen Sie dann im Programm die Schaltfläche Copy Nonce und fügen Sie die kopierten Daten in Base64-codierte 8-Byte-Nonce auf der Site ein.Wenn alles richtig gemacht wurde, sollte dieses Fenster angezeigt werden:

Die extrahierten Informationen müssen auf die oben angegebene Site hochgeladen werden. Es gibt zwei Textfelder mit dem Titel Base64-codierte 512-Byte-Verifizierungsdaten und Base64-codierte 8-Byte-Nonce. Um den Schlüssel zu erhalten, müssen Sie die vom Programm extrahierten Daten in diese beiden Felder eingeben.Klicken Sie dazu im Programm auf die Schaltfläche Sektor kopieren und fügen Sie die in den Puffer kopierten Daten in das Base64-Standortfeld ein, das mit 512-Byte-Verifizierungsdaten codiert ist.Wählen Sie dann im Programm die Schaltfläche Copy Nonce und fügen Sie die kopierten Daten in Base64-codierte 8-Byte-Nonce auf der Site ein.Wenn alles richtig gemacht wurde, sollte dieses Fenster angezeigt werden: Um das Entschlüsselungskennwort zu erhalten, klicken Sie auf die Schaltfläche Senden. Ein Passwort wird für ca. eine Minute generiert.

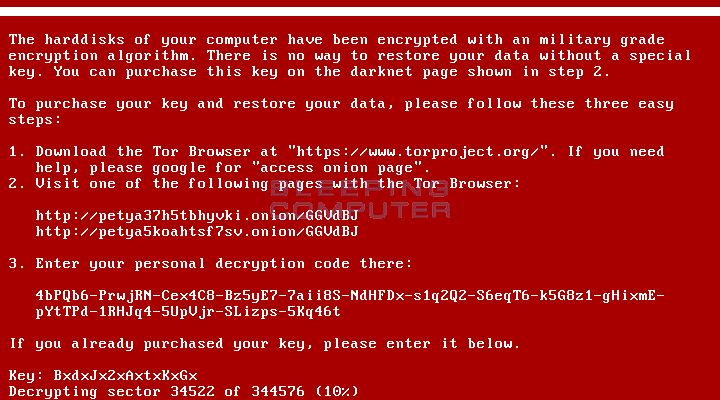

Um das Entschlüsselungskennwort zu erhalten, klicken Sie auf die Schaltfläche Senden. Ein Passwort wird für ca. eine Minute generiert. Wir notieren das Passwort und verbinden die infizierte Festplatte wieder. Sobald das Virenfenster angezeigt wird, geben Sie Ihr Passwort ein.

Wir notieren das Passwort und verbinden die infizierte Festplatte wieder. Sobald das Virenfenster angezeigt wird, geben Sie Ihr Passwort ein. Petya beginnt mit der Entschlüsselung des Volumes und alles beginnt zu funktionieren, wenn der Vorgang abgeschlossen ist.

Petya beginnt mit der Entschlüsselung des Volumes und alles beginnt zu funktionieren, wenn der Vorgang abgeschlossen ist.Source: https://habr.com/ru/post/de392727/

All Articles