Mikrofon und Kryptografie: Extrahieren Sie 4096-Bit-RSA-Schlüssel aus einer Entfernung von 10 Metern

Es ist möglich, aber sehr schwierig, sich gegen einen „akustischen Kryptoangriff“ zu verteidigen. Ausrüstung für einen akustischen KryptoangriffEin bekannter Spezialist auf dem Gebiet der Kryptographie Adi Shamir arbeitet seit mehreren Jahren an einem Projekt zur akustischen Extraktion kryptografischer Schlüssel. Er begann bereits 2004 mit der Forschung auf diesem Gebiet und verbessert nun weiterhin die Methoden der „akustischen Kryptoanalyse“. Das Problem, an dem Shamir mit dem Team arbeitet, ist die Möglichkeit, RSA-Schlüssel mit einem Mikrofon zu extrahieren - einem dedizierten Smartphone oder Mikrofon.Zuvor veröffentlichte ein Experte mit einem Team von Kollegen (darunter ein Softwareentwickler, Lev Pakhmanov) eine Arbeit, die die praktische Umsetzung seiner Idee demonstrierte. Es gelang ihnen, die RSA-Schlüssel mit einem normalen Parabolmikrofon aus einer Entfernung von 4 Metern und mit einem Smartphone-Mikrofon aus einer Entfernung von 30 Zentimetern herauszuziehen. Jetzt haben Experten das Ergebnis verbessert, indem sie gelernt haben, wie man Schlüssel aus einer Entfernung von 10 Metern extrahiert.Wie oben erwähnt, haben Entwickler jetzt ein neues Ergebnis in Bezug auf die akustische Schlüsselextraktion erzielt. Die Arbeit basiert auf dem Effekt der Erzeugung hochfrequenter Sounds durch funktionierende Laptops und Desktop-PCs. Diese Geräusche werden von einer Reihe elektronischer Komponenten von Computersystemen erzeugt. Diese akustischen Signale enthüllen nach der Analyse alle Geheimnisse Ihres PCs, einschließlich Softwareidentifikation, kryptografischer Schlüssel und einer Reihe anderer Daten. Vor mehr als 10 Jahren wies Adi Shamir auf die theoretische Möglichkeit einer solchen Arbeit hin. Die praktische Umsetzung des Projekts folgte jedoch 9 Jahre später , als sich der Entwickler Lev Pakhmanov dem Forscherteam anschloss. Die Forscher arbeiten immer noch im selben Team und haben diesen Monat einen neuen Artikel mit den Ergebnissen der Implementierung veröffentlichtIhr Projekt.Experten zufolge wurde lange Zeit angenommen, dass Informationen von einem PC oder Laptop nur mit direktem physischen (oder Remote-) Zugriff darauf gelesen werden können. Das Problem ist jedoch, dass die Prozessoren unserer PCs und Laptops aus einer Milliarde Transistoren bestehen. Auf dem Motherboard befinden sich viele Miniatur-Halbleiterelemente. All dies erzeugt während des Betriebs hochfrequenten Schall, der als Informationsquelle über den Computer des „Opfers“ dient.Die Autoren beschlossen, Antworten auf zwei Fragen zu finden. Die erste ist, ob es möglich ist, einen erfolgreichen Angriff auf einen Computer auszuführen, ohne physischen Zugriff darauf zu erhalten und im Allgemeinen in das System einzudringen. Die zweite Frage ist der Preis, die Kosten für Ausrüstung, Software und alles andere, was für solche Arbeiten benötigt wird. Wie oben erwähnt, wurden beide Antworten auf diese Fragen erfolgreich gefunden. Bei einem „akustischen Angriff“ konnten Experten in etwa einer Stunde einen 4096-Bit-Schlüssel extrahieren. Die Arbeiten wurden aus einer Entfernung von 10 Metern mit einem Parabolmikrofon durchgeführt. Eine ähnliche Arbeit wurde aus einer Entfernung von 30 Zentimetern nur mit dem Mikrofon des Smartphones durchgeführt.

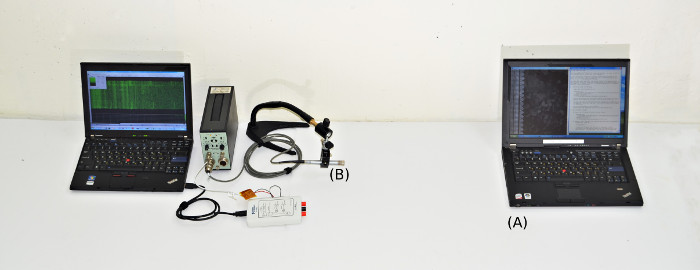

Ausrüstung für einen akustischen KryptoangriffEin bekannter Spezialist auf dem Gebiet der Kryptographie Adi Shamir arbeitet seit mehreren Jahren an einem Projekt zur akustischen Extraktion kryptografischer Schlüssel. Er begann bereits 2004 mit der Forschung auf diesem Gebiet und verbessert nun weiterhin die Methoden der „akustischen Kryptoanalyse“. Das Problem, an dem Shamir mit dem Team arbeitet, ist die Möglichkeit, RSA-Schlüssel mit einem Mikrofon zu extrahieren - einem dedizierten Smartphone oder Mikrofon.Zuvor veröffentlichte ein Experte mit einem Team von Kollegen (darunter ein Softwareentwickler, Lev Pakhmanov) eine Arbeit, die die praktische Umsetzung seiner Idee demonstrierte. Es gelang ihnen, die RSA-Schlüssel mit einem normalen Parabolmikrofon aus einer Entfernung von 4 Metern und mit einem Smartphone-Mikrofon aus einer Entfernung von 30 Zentimetern herauszuziehen. Jetzt haben Experten das Ergebnis verbessert, indem sie gelernt haben, wie man Schlüssel aus einer Entfernung von 10 Metern extrahiert.Wie oben erwähnt, haben Entwickler jetzt ein neues Ergebnis in Bezug auf die akustische Schlüsselextraktion erzielt. Die Arbeit basiert auf dem Effekt der Erzeugung hochfrequenter Sounds durch funktionierende Laptops und Desktop-PCs. Diese Geräusche werden von einer Reihe elektronischer Komponenten von Computersystemen erzeugt. Diese akustischen Signale enthüllen nach der Analyse alle Geheimnisse Ihres PCs, einschließlich Softwareidentifikation, kryptografischer Schlüssel und einer Reihe anderer Daten. Vor mehr als 10 Jahren wies Adi Shamir auf die theoretische Möglichkeit einer solchen Arbeit hin. Die praktische Umsetzung des Projekts folgte jedoch 9 Jahre später , als sich der Entwickler Lev Pakhmanov dem Forscherteam anschloss. Die Forscher arbeiten immer noch im selben Team und haben diesen Monat einen neuen Artikel mit den Ergebnissen der Implementierung veröffentlichtIhr Projekt.Experten zufolge wurde lange Zeit angenommen, dass Informationen von einem PC oder Laptop nur mit direktem physischen (oder Remote-) Zugriff darauf gelesen werden können. Das Problem ist jedoch, dass die Prozessoren unserer PCs und Laptops aus einer Milliarde Transistoren bestehen. Auf dem Motherboard befinden sich viele Miniatur-Halbleiterelemente. All dies erzeugt während des Betriebs hochfrequenten Schall, der als Informationsquelle über den Computer des „Opfers“ dient.Die Autoren beschlossen, Antworten auf zwei Fragen zu finden. Die erste ist, ob es möglich ist, einen erfolgreichen Angriff auf einen Computer auszuführen, ohne physischen Zugriff darauf zu erhalten und im Allgemeinen in das System einzudringen. Die zweite Frage ist der Preis, die Kosten für Ausrüstung, Software und alles andere, was für solche Arbeiten benötigt wird. Wie oben erwähnt, wurden beide Antworten auf diese Fragen erfolgreich gefunden. Bei einem „akustischen Angriff“ konnten Experten in etwa einer Stunde einen 4096-Bit-Schlüssel extrahieren. Die Arbeiten wurden aus einer Entfernung von 10 Metern mit einem Parabolmikrofon durchgeführt. Eine ähnliche Arbeit wurde aus einer Entfernung von 30 Zentimetern nur mit dem Mikrofon des Smartphones durchgeführt. Das akustische Signal des Laptops bei der ArbeitKoautoren der Studie argumentieren, dass ein akustischer Angriff nicht die einzige Möglichkeit ist, Verschlüsselungsschlüssel zu extrahieren. Dies kann auch mit anderen, schnelleren Methoden erfolgen - beispielsweise mit der Analyse der elektrischen oder elektromagnetischen Felder eines Ziel-PCs oder Laptops. Dies ist ein viel schnellerer Informationskanal.

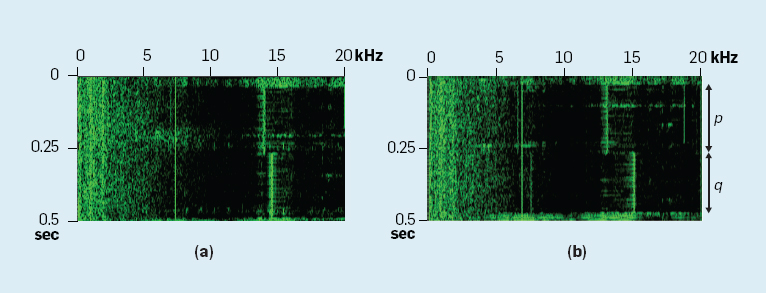

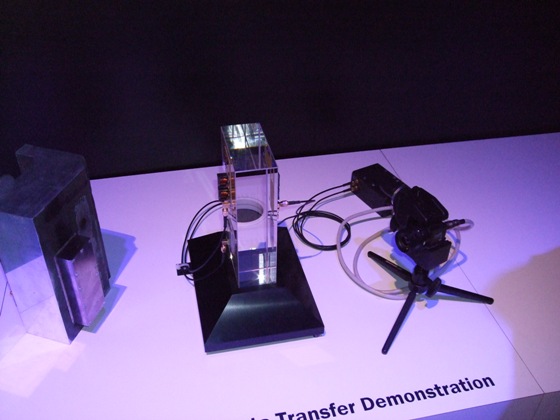

Das akustische Signal des Laptops bei der ArbeitKoautoren der Studie argumentieren, dass ein akustischer Angriff nicht die einzige Möglichkeit ist, Verschlüsselungsschlüssel zu extrahieren. Dies kann auch mit anderen, schnelleren Methoden erfolgen - beispielsweise mit der Analyse der elektrischen oder elektromagnetischen Felder eines Ziel-PCs oder Laptops. Dies ist ein viel schnellerer Informationskanal. Forscher bestätigen die Worte mit Taten: Das gleiche Team bewies die Fähigkeit, Schlüssel aus GnuPG auf Laptops innerhalb von Sekunden zu extrahieren, indem es die elektromagnetische Strahlung analysierte, wenn verschlüsselter Text auf einem Laptop entschlüsselt wurde. Die Wissenschaftler verwendeten den Funcube Dongle Pro +, der mit dem Rikomagic MK802 IV, einem kleinen Android-Computer, verbunden war. Das System arbeitete nur mit einem Bereich von 1,6 bis 1,75 MHz. Wie sich herausstellte, können Sie sogar mit einem normalen AM-Radio arbeiten, das an ein Smartphone angeschlossen ist. Ein solches System kostet praktisch nichts, für die praktische Umsetzung der Idee wird jedoch eine spezielle Software benötigt, die nicht jeder schreiben kann. Aber Kryptographen schafften es und bekamen ein wirklich funktionierendes System.

Forscher bestätigen die Worte mit Taten: Das gleiche Team bewies die Fähigkeit, Schlüssel aus GnuPG auf Laptops innerhalb von Sekunden zu extrahieren, indem es die elektromagnetische Strahlung analysierte, wenn verschlüsselter Text auf einem Laptop entschlüsselt wurde. Die Wissenschaftler verwendeten den Funcube Dongle Pro +, der mit dem Rikomagic MK802 IV, einem kleinen Android-Computer, verbunden war. Das System arbeitete nur mit einem Bereich von 1,6 bis 1,75 MHz. Wie sich herausstellte, können Sie sogar mit einem normalen AM-Radio arbeiten, das an ein Smartphone angeschlossen ist. Ein solches System kostet praktisch nichts, für die praktische Umsetzung der Idee wird jedoch eine spezielle Software benötigt, die nicht jeder schreiben kann. Aber Kryptographen schafften es und bekamen ein wirklich funktionierendes System. "Elektrischer Kryptoangriff", bei dem eine Person das Hauptwerkzeug zum Abfangen elektrischer Signale istDer physische Zugriff auf den Computer oder Laptop des Opfers ist bereits erforderlich. Sie müssen entweder einen normalen Explorer oder einige zusätzliche Systeme wie Funcube Dongle Pro + anschließen. Dies ist nicht immer möglich. Die Experten führten jedoch erfolgreich einen Angriff gegen PCs oder Laptops mit verschiedenen Versionen von GnuPG durch, die verschiedene Arten von Implementierungen von Zielverschlüsselungsalgorithmen verwenden.

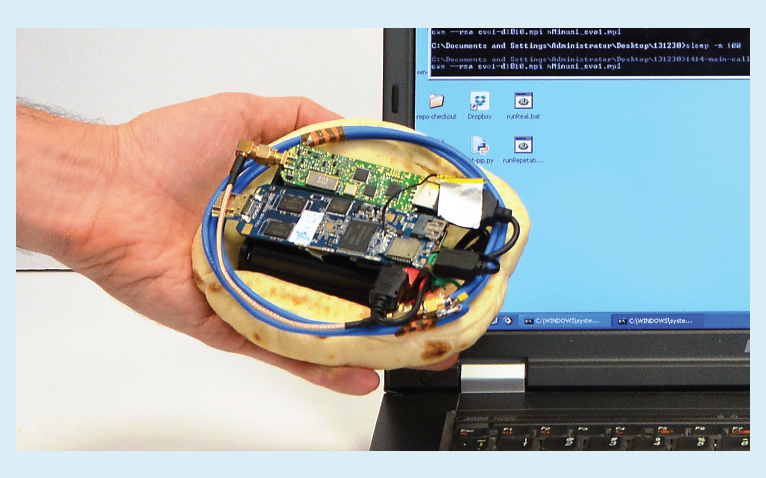

"Elektrischer Kryptoangriff", bei dem eine Person das Hauptwerkzeug zum Abfangen elektrischer Signale istDer physische Zugriff auf den Computer oder Laptop des Opfers ist bereits erforderlich. Sie müssen entweder einen normalen Explorer oder einige zusätzliche Systeme wie Funcube Dongle Pro + anschließen. Dies ist nicht immer möglich. Die Experten führten jedoch erfolgreich einen Angriff gegen PCs oder Laptops mit verschiedenen Versionen von GnuPG durch, die verschiedene Arten von Implementierungen von Zielverschlüsselungsalgorithmen verwenden. Und dies ist ein elektromagnetischer Kryptoangriff (der Empfänger ist im Brot versteckt, ja).Wie können Sie sich schützen?Ja, die Autoren der Arbeit bieten auch Methoden zum Schutz vor den Arten von Angriffen an, die sie entdecken. Dies ist beispielsweise eine schallabsorbierende Beschichtung von Computergeräten, wenn es um akustische Angriffe geht. Im Falle eines elektromagnetischen Angriffs kann ein Faradayscher Käfig sowie eine Glasfasernetzwerkverbindung und eine optoelektronische Isolation helfen. Solche Schutzmethoden sind zwar alles andere als immer bequem und recht teuer. Daher bleibt das Problem des Schutzes gewöhnlicher Laptops und Desktop-PCs offen.Sie können auch den Softwareschutz verwenden. Den Forschern zufolge sollte die Softwareimplementierung kryptografischer Algorithmen so durchgeführt werden, dass die Möglichkeit der Analyse und Decodierung eines akustischen oder elektromagnetischen Signals ausgeschlossen ist. Dies kann „digitales Rauschen“ mit offensichtlich falschen Daten, algorithmischen Modifikationen, die die Analyse erschweren, und anderen Methoden sein.

Und dies ist ein elektromagnetischer Kryptoangriff (der Empfänger ist im Brot versteckt, ja).Wie können Sie sich schützen?Ja, die Autoren der Arbeit bieten auch Methoden zum Schutz vor den Arten von Angriffen an, die sie entdecken. Dies ist beispielsweise eine schallabsorbierende Beschichtung von Computergeräten, wenn es um akustische Angriffe geht. Im Falle eines elektromagnetischen Angriffs kann ein Faradayscher Käfig sowie eine Glasfasernetzwerkverbindung und eine optoelektronische Isolation helfen. Solche Schutzmethoden sind zwar alles andere als immer bequem und recht teuer. Daher bleibt das Problem des Schutzes gewöhnlicher Laptops und Desktop-PCs offen.Sie können auch den Softwareschutz verwenden. Den Forschern zufolge sollte die Softwareimplementierung kryptografischer Algorithmen so durchgeführt werden, dass die Möglichkeit der Analyse und Decodierung eines akustischen oder elektromagnetischen Signals ausgeschlossen ist. Dies kann „digitales Rauschen“ mit offensichtlich falschen Daten, algorithmischen Modifikationen, die die Analyse erschweren, und anderen Methoden sein. Source: https://habr.com/ru/post/de394963/

All Articles