Im ersten Teil der Überprüfung haben wir den Draytek- Router eingehend untersucht .2912 / 2912n-Serien von Seiten wie der Positionierung des Geräts auf dem Markt, dem Router-Nutzungsschema, seinen Schlüsselfunktionen und Anwendungsbeispielen, lernten die detaillierten technischen Spezifikationen des Geräts kennen, untersuchten die Konfiguration und das Erscheinungsbild des Routers, untersuchten detailliert die Funktionen der Anzeigen und Schnittstellen des Geräts. Alles, was wir gesehen haben, zeigt deutlich, dass das Gerät über sehr breite Funktionen verfügt, die ein SMB / SOHO-Unternehmen oder eine kleine Niederlassung eines großen Unternehmens möglicherweise benötigt, und daher hat das Gerät ein großes Potenzial für den Einsatz in Unternehmensnetzwerken. Lasttests zeigten gute Ergebnisse, ich habe keine anderen Ergebnisse erwartet, da das Gerät weit von einem anfänglichen Niveau entfernt ist und daher produktiv sein muss. In diesem Teil des Testberichts werden wir uns die Weboberfläche des Geräts genauer ansehen, seine Funktionen kennenlernen und ein Beispiel für die Konfiguration von Funktionen und Schnittstellen wie WAN und LAN, Lastausgleich, drahtloses Netzwerk, VPN, Firewall, NAT-Bandbreitensteuerung sowie USB-Funktionen. Diagnose und Überwachung eines Routers.Unten finden Sie ein allgemeines Anschlussdiagramm des Routers.Abb. 0Standardmäßig enthält der Router ein offenes drahtloses Netzwerk mit dem Namen Draytek und einen DHCP-Server. Sie können eine Verbindung herstellen oder einen der LAN-Ports verwenden.Nachdem Sie von einem PC aus eine Verbindung zum Router hergestellt und erfolgreich eine IP-Adresse aus dem Netzwerk 192.168.1.0/24 erhalten haben,öffnen Sie die Weboberfläche. Geben Sie dazu in einem Webbrowser standardmäßig IP LAN 192.168.1.1,Benutzername: admin, Kennwort: admin ein. Ich empfehle, das Passwort sofort in ein sichereres zu ändern.Abb. 1Wir gelangen zum Menü Online-Status, in dem die grundlegenden Informationen zum Gerät angezeigt werden

In diesem Teil des Testberichts werden wir uns die Weboberfläche des Geräts genauer ansehen, seine Funktionen kennenlernen und ein Beispiel für die Konfiguration von Funktionen und Schnittstellen wie WAN und LAN, Lastausgleich, drahtloses Netzwerk, VPN, Firewall, NAT-Bandbreitensteuerung sowie USB-Funktionen. Diagnose und Überwachung eines Routers.Unten finden Sie ein allgemeines Anschlussdiagramm des Routers.Abb. 0Standardmäßig enthält der Router ein offenes drahtloses Netzwerk mit dem Namen Draytek und einen DHCP-Server. Sie können eine Verbindung herstellen oder einen der LAN-Ports verwenden.Nachdem Sie von einem PC aus eine Verbindung zum Router hergestellt und erfolgreich eine IP-Adresse aus dem Netzwerk 192.168.1.0/24 erhalten haben,öffnen Sie die Weboberfläche. Geben Sie dazu in einem Webbrowser standardmäßig IP LAN 192.168.1.1,Benutzername: admin, Kennwort: admin ein. Ich empfehle, das Passwort sofort in ein sichereres zu ändern.Abb. 1Wir gelangen zum Menü Online-Status, in dem die grundlegenden Informationen zum Gerät angezeigt werden . 2Ich mache darauf aufmerksam, dass die Firmware-Version 3.7.8.1_R auf nach Russland gelieferten Routern vorinstalliert ist. Diese Firmware unterscheidet sich von der üblichen darin, dass sie bis auf das PPTP-Protokoll nicht verschlüsselt ist. Sie sieht folgendermaßen aus:

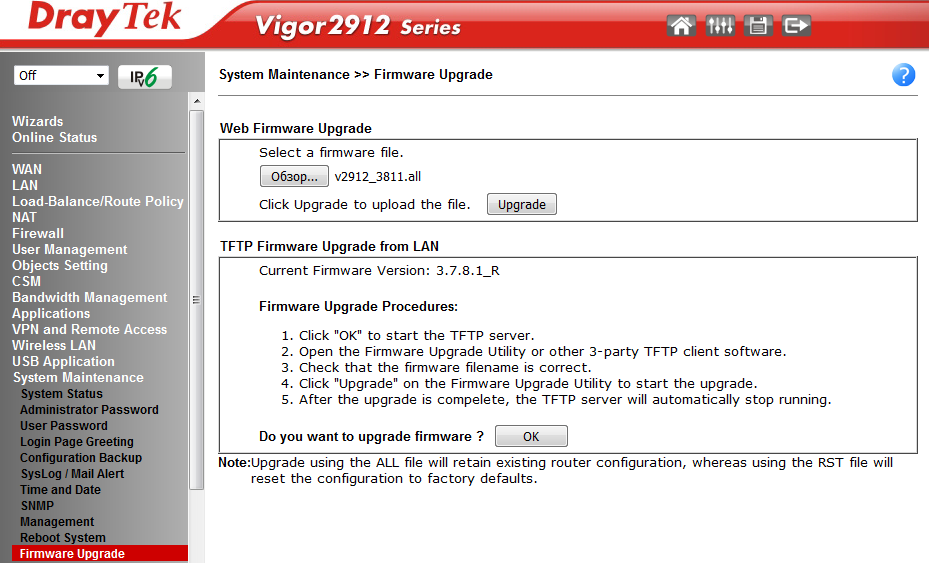

. 2Ich mache darauf aufmerksam, dass die Firmware-Version 3.7.8.1_R auf nach Russland gelieferten Routern vorinstalliert ist. Diese Firmware unterscheidet sich von der üblichen darin, dass sie bis auf das PPTP-Protokoll nicht verschlüsselt ist. Sie sieht folgendermaßen aus: Abb. 3Wenn dies nicht ausreicht, können Sie die vollständige Firmware installieren, indem Sie sie von der Draytek.com-Websiteim Abschnitt Unterstützungen -> Downloads -> Firmware - Vigor2912-Serie herunterladen .Ich habe die letzte Version 3.8.1.1 ausgewählt und heruntergeladen, dann entpackt, die Systemwartung >> Firmware-Aktualisierung in der Weboberfläche des Routers geöffnet, die Datei v2912_3811.all ausgewählt und dann auf "Aktualisierung" geklickt.

Abb. 3Wenn dies nicht ausreicht, können Sie die vollständige Firmware installieren, indem Sie sie von der Draytek.com-Websiteim Abschnitt Unterstützungen -> Downloads -> Firmware - Vigor2912-Serie herunterladen .Ich habe die letzte Version 3.8.1.1 ausgewählt und heruntergeladen, dann entpackt, die Systemwartung >> Firmware-Aktualisierung in der Weboberfläche des Routers geöffnet, die Datei v2912_3811.all ausgewählt und dann auf "Aktualisierung" geklickt. Abb. 4Starten Sie nach einem erfolgreichen Update den Router neu und holen Sie sich ohne Einschränkungen die neueste Firmware.Zur Verdeutlichung sehen Sie unten ein Bild des Netzwerkdiagramms für den Draytek 2912n-Router, das wir betrachten werden.

Abb. 4Starten Sie nach einem erfolgreichen Update den Router neu und holen Sie sich ohne Einschränkungen die neueste Firmware.Zur Verdeutlichung sehen Sie unten ein Bild des Netzwerkdiagramms für den Draytek 2912n-Router, das wir betrachten werden. Abb. 4-1Um eine Verbindung zum Internet herzustellen, verwenden wir zwei WAN-Schnittstellen mit mehreren Routing-Regeln. Im Falle eines Unfalls auf dem ersten Kanal wird der Datenverkehr automatisch durch die Sicherung geleitet.Wir verwenden zwei Subnetze: LAN0 = 192.168.1.0 / 24 und LAN1 = 192.168.2.0 / 24. Und drei drahtlose Netzwerke mit SSIDs: DrayTek, DrayTek_Guest und DrayTek_Unencrypted. Sie werden über VLAN-Einstellungen mit drahtlosen Netzwerken kombiniert. Remoteclients können über VPN mithilfe des Smart VPN Client sowie der Protokolle PPTP und IPSec eine Verbindung herstellen. Für SmartMonitor-Anwendungen ist die Spiegelung von LAN-Ports aktiviert.Unabhängig vom Modell des Draytek-Routers hat die Menüstruktur im Allgemeinen eine ähnliche Organisation. Sie können keine Funktionen finden oder mehr davon entdecken als in einem anderen Modell oder einer anderen Firmware-Version, aber die Struktur bleibt unverändert. Auf der linken Seite befindet sich ein Block globaler Menüelemente, die nach Routersubsystemen strukturiert sind: Assistenten, WAN- und LAN-Schnittstellen, dann ein Block mit Firewall-Einstellungen (Firewall, Objekteinstellungen, CSM) und Benutzerverwaltung (Benutzerverwaltung), dann ein Block mit Einstellungen spezielle Router-Anwendungen (Anwendungen). Als nächstes folgt der VPN-Einstellungsblock, gefolgt von dem Menü, das für die Einrichtung des drahtlosen Netzwerks (Wireless LAN) verantwortlich ist.ein separates Menü zur Konfiguration des USB-Anschlusses (USB-Anwendung) und schließlich das Menü der Servicefunktionen (Systemwartung) und das Router-Diagnosemenü (Diagnose).Alle Elemente sind einfach und logisch in Übereinstimmung mit den Netzwerkfunktionen ohne spezifische und verwirrende Logik strukturiert.Jeder globale Menüpunkt enthält einen oder mehrere Unterpunkte.Berücksichtigen Sie die Hauptmenüelemente. Da der Router über eine Konfiguration verfügt, die mit dem oben dargestellten Netzwerkdiagramm übereinstimmt, wird beim Überprüfen neuer Menüelemente deutlich, wie bestimmte Netzwerkfunktionen konfiguriert sind.

Abb. 4-1Um eine Verbindung zum Internet herzustellen, verwenden wir zwei WAN-Schnittstellen mit mehreren Routing-Regeln. Im Falle eines Unfalls auf dem ersten Kanal wird der Datenverkehr automatisch durch die Sicherung geleitet.Wir verwenden zwei Subnetze: LAN0 = 192.168.1.0 / 24 und LAN1 = 192.168.2.0 / 24. Und drei drahtlose Netzwerke mit SSIDs: DrayTek, DrayTek_Guest und DrayTek_Unencrypted. Sie werden über VLAN-Einstellungen mit drahtlosen Netzwerken kombiniert. Remoteclients können über VPN mithilfe des Smart VPN Client sowie der Protokolle PPTP und IPSec eine Verbindung herstellen. Für SmartMonitor-Anwendungen ist die Spiegelung von LAN-Ports aktiviert.Unabhängig vom Modell des Draytek-Routers hat die Menüstruktur im Allgemeinen eine ähnliche Organisation. Sie können keine Funktionen finden oder mehr davon entdecken als in einem anderen Modell oder einer anderen Firmware-Version, aber die Struktur bleibt unverändert. Auf der linken Seite befindet sich ein Block globaler Menüelemente, die nach Routersubsystemen strukturiert sind: Assistenten, WAN- und LAN-Schnittstellen, dann ein Block mit Firewall-Einstellungen (Firewall, Objekteinstellungen, CSM) und Benutzerverwaltung (Benutzerverwaltung), dann ein Block mit Einstellungen spezielle Router-Anwendungen (Anwendungen). Als nächstes folgt der VPN-Einstellungsblock, gefolgt von dem Menü, das für die Einrichtung des drahtlosen Netzwerks (Wireless LAN) verantwortlich ist.ein separates Menü zur Konfiguration des USB-Anschlusses (USB-Anwendung) und schließlich das Menü der Servicefunktionen (Systemwartung) und das Router-Diagnosemenü (Diagnose).Alle Elemente sind einfach und logisch in Übereinstimmung mit den Netzwerkfunktionen ohne spezifische und verwirrende Logik strukturiert.Jeder globale Menüpunkt enthält einen oder mehrere Unterpunkte.Berücksichtigen Sie die Hauptmenüelemente. Da der Router über eine Konfiguration verfügt, die mit dem oben dargestellten Netzwerkdiagramm übereinstimmt, wird beim Überprüfen neuer Menüelemente deutlich, wie bestimmte Netzwerkfunktionen konfiguriert sind.Assistenten-Menü

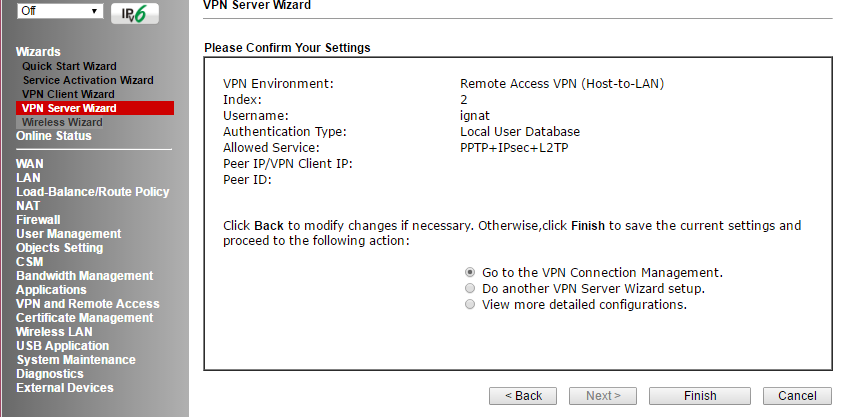

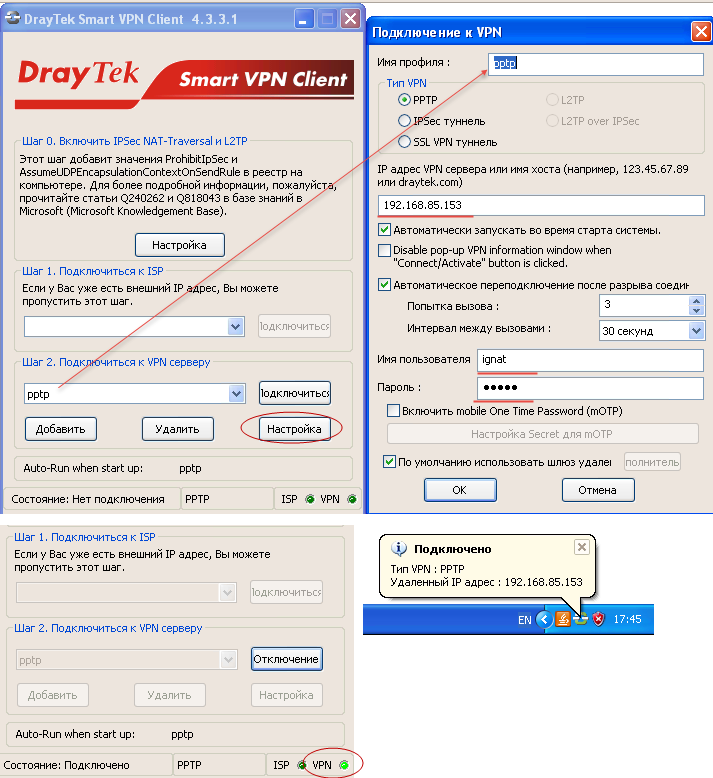

Hier sind die Konfigurationsassistenten, mit denen Sie die Grundfunktionen des Routers mit wenigen Klicks konfigurieren können. Sie bestehen aus mehreren Dialogfeldern. Im letzten Fenster werden alle vorgenommenen Einstellungen und die Schaltfläche „Fertig stellen“ für ihre Anwendung angezeigt. Es schien mir, dass die Assistentendaten für völlig faule Administratoren sind, da ohne sie die Konfiguration der Grundfunktionen auf dem Router nicht schwierig ist.Schnellstart-Assistent - wird verwendet, um die Verbindung von WAN 1-3-Schnittstellen schnell zu konfigurieren.Dienstaktivierungsassistent - Aktiviert den intelligenten thematischen Filter des Webinhaltsfilters von Websites.Der folgende VPN-Client-Assistent und VPN-Server-AssistentIch fand es interessant, mit deren Hilfe es einfach ist, das VPN im LAN-zu-LAN- und Remote Dial-In-Benutzermodus zu konfigurieren, den Dienst zu aktivieren und Benutzer zu registrieren. Im Folgenden finden Sie ein Beispiel für drei Schritte zum Hinzufügen und Aktivieren eines VPN-Benutzers.Wir haben uns für PPTP entschieden und müssen dann auf der Clientseite konfigurieren. Wir werden den Draytek Smart VPN-Client verwenden. Zurück zu den VPN-Einstellungen im Menü VPN und RAS . Abb. 5

Abb. 5 Abb. 6

Abb. 6 Abb. 7Der Wireless-Assistent dient zur Ersteinrichtung eines Wireless-Netzwerks. Unten sehen Sie das letzte Fenster nach Abschluss des Assistenten.

Abb. 7Der Wireless-Assistent dient zur Ersteinrichtung eines Wireless-Netzwerks. Unten sehen Sie das letzte Fenster nach Abschluss des Assistenten. Abb. 8Mit wenigen Klicks wird das drahtlose Netzwerk konfiguriert.

Abb. 8Mit wenigen Klicks wird das drahtlose Netzwerk konfiguriert.Online-Statusmenü

Der nächste Menüpunkt enthält zwei Unterpunkte: Die erste physische Verbindung - zeigt den physischen Status von LAN, WAN 1-3-Schnittstellen und Verbindungspegelmessern an, dasselbe, jedoch nur für virtuelle Schnittstellen, wird im Menü Virtuelles WAN angezeigt . Abb. 9Weitere Informationen zum Status des Systems finden Sie unter Systemwartung -> Systemstatus .

Abb. 9Weitere Informationen zum Status des Systems finden Sie unter Systemwartung -> Systemstatus .WAN-Menü

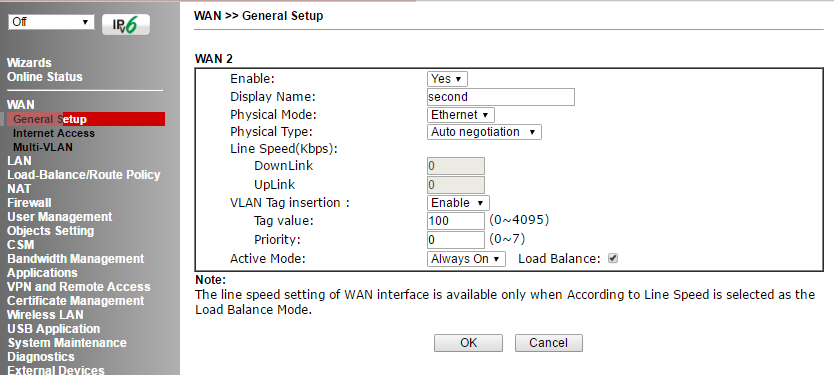

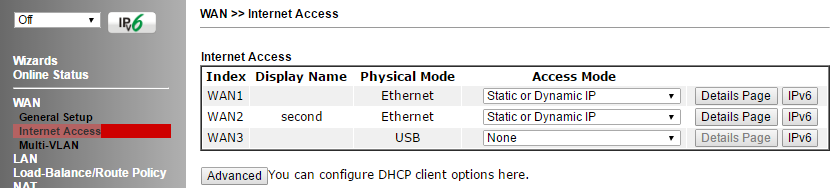

In diesem Menü werden alle Einstellungen zum Verbinden des Routers mit Internetanbietern vorgenommen. In unserem Beispiel sind WAN 1 und 2 aktiv . 01.10Einstellung Lastausgleich - Modus ist mit der gleichzeitigen Verwendung von zwei oder drei WAN - Schnittstellen zur Verfügung. Wir verwenden den Auto Weigh-Modus. In diesem Modus verteilt der Router die Last automatisch. Die WAN 3-Schnittstelle kann beim Anschließen eines 3 / 4G-Modems verwendet werden.Unten finden Sie eine detaillierte Konfiguration der WAN 2-Schnittstelle. Wir verwenden den Lastausgleichsmodus.

. 01.10Einstellung Lastausgleich - Modus ist mit der gleichzeitigen Verwendung von zwei oder drei WAN - Schnittstellen zur Verfügung. Wir verwenden den Auto Weigh-Modus. In diesem Modus verteilt der Router die Last automatisch. Die WAN 3-Schnittstelle kann beim Anschließen eines 3 / 4G-Modems verwendet werden.Unten finden Sie eine detaillierte Konfiguration der WAN 2-Schnittstelle. Wir verwenden den Lastausgleichsmodus. Abb. 10-2Die Schnittstellen werden direkt im Untermenü Internet Access konfiguriert.

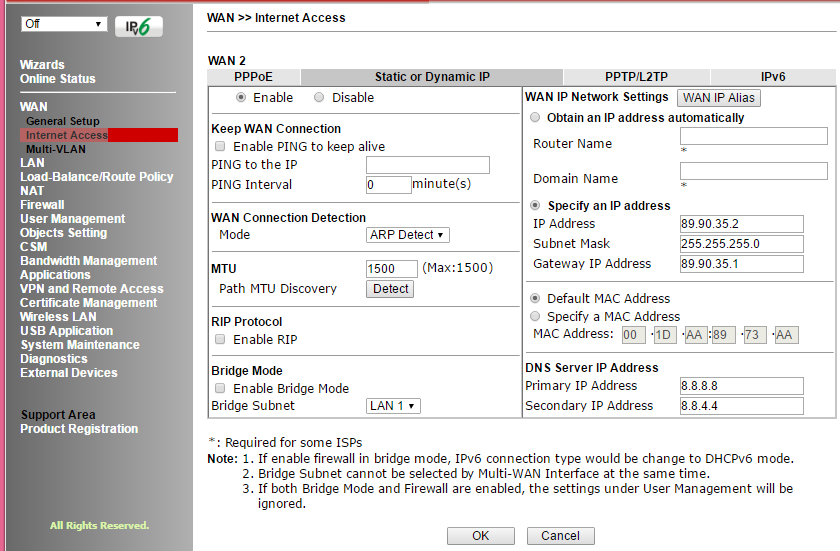

Abb. 10-2Die Schnittstellen werden direkt im Untermenü Internet Access konfiguriert. Abb. 10-3Zur Detalils-Seite gehen WAN 2

Abb. 10-3Zur Detalils-Seite gehen WAN 2, , IP, DHCP-. , PPTP/L2TP PPPoE, IPv6.

. 11

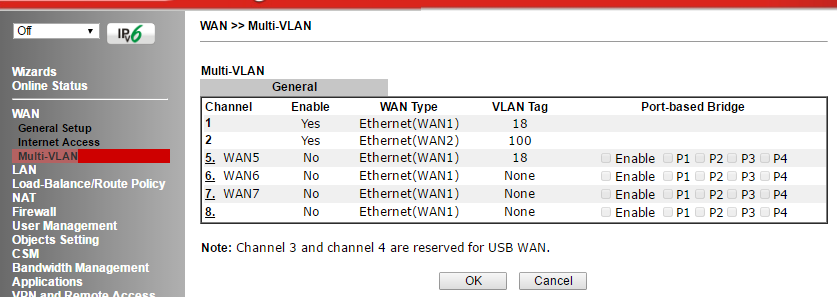

Multi-VLAN WAN 1-2 LAN , .

. 12

Das heißt, auf der Grundlage der physischen Schnittstelle von WAN 1-2 erstellen wir ein zusätzliches virtuelles WAN 5-7 in dem von uns angegebenen VLAN und „überbrücken“ es mit den erforderlichen LAN-Ports 1-3 (der 4. Port kann nur im NAT-Modus arbeiten), optional können wir zuweisen IP-Adresse der virtuellen WAN-Schnittstelle 5-7 manuell oder über DHCP empfangen, dh auf L3 setzen. Als Beispiel können wir IPTV-Verkehr vom WAN zum LAN weiterleiten.LAN-Menü

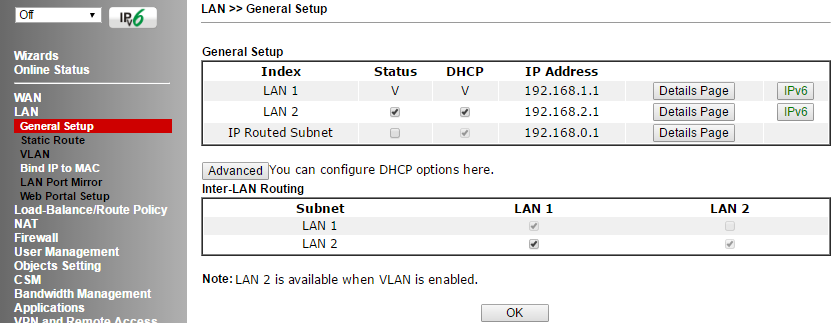

Das Element ist für die Einrichtung des lokalen Netzwerks verantwortlich und enthält eine Reihe von Unterelementen. Der Router unterstützt zwei unabhängige LAN-Segmente mit eigenen Einstellungen. Standardmäßig ist dies 192.168.1.1/24 und 192.168.2.1/24. Sie können auch ein geroutetes Netzwerk hinzufügen. In beiden Segmenten ist DHCP aktiviert, das IP-Adressen für die Verbindung von Benutzerterminals ausgibt. Übrigens kann ein DHCP-Server so konfiguriert werden, dass er zusätzliche DHCP-Optionen überträgt. Dies ist sehr praktisch, wenn das Netzwerk über spezielle Dienste verfügt, z. B. einen TFTP-Server. Abb. 13Darüber hinaus können Sie das Routing zwischen LAN 1 und 2 im Abschnitt Inter-LAN-Routing aktivieren oder deaktivieren.Im nächsten Untermenü LAN >> Static Route Setup können Sie bis zu 10 statische Routen zu anderen Netzwerken hinter IP-Adressen in LAN 1-2-Subnetzen hinzufügen.UntermenüMit der LAN >> VLAN-Konfiguration können Sie die angegebenen LAN-Ports P2-4 in einem VLAN (in unserem Beispiel P1 fungiert als WAN2) mit drahtlosen SSID 1-4-Netzwerken kombinieren und optional VLAN-Tags mit Priorität hinzufügen. Wenn das VLAN-Tag aktiviert ist, wird Datenverkehr mit den im Feld VID angegebenen Bezeichnungen an den entsprechenden LAN-Ports angezeigt. Tags werden nicht über drahtlose Netzwerke übertragen. In unserem Beispiel zwei unabhängige VLANs. VLAN0 umfasst die LAN-Ports P 2-4 und ein drahtloses Netzwerk mit SSID1 - all dies befindet sich im LAN 1-Segment. VLAN1 umfasst drahtlose Netzwerke mit SSID2 und SSID3 - all dies befindet sich im LAN 2-Segment.

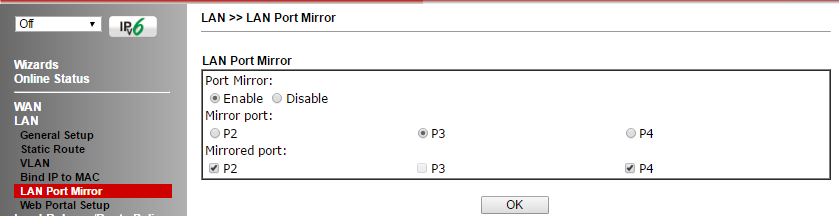

Abb. 13Darüber hinaus können Sie das Routing zwischen LAN 1 und 2 im Abschnitt Inter-LAN-Routing aktivieren oder deaktivieren.Im nächsten Untermenü LAN >> Static Route Setup können Sie bis zu 10 statische Routen zu anderen Netzwerken hinter IP-Adressen in LAN 1-2-Subnetzen hinzufügen.UntermenüMit der LAN >> VLAN-Konfiguration können Sie die angegebenen LAN-Ports P2-4 in einem VLAN (in unserem Beispiel P1 fungiert als WAN2) mit drahtlosen SSID 1-4-Netzwerken kombinieren und optional VLAN-Tags mit Priorität hinzufügen. Wenn das VLAN-Tag aktiviert ist, wird Datenverkehr mit den im Feld VID angegebenen Bezeichnungen an den entsprechenden LAN-Ports angezeigt. Tags werden nicht über drahtlose Netzwerke übertragen. In unserem Beispiel zwei unabhängige VLANs. VLAN0 umfasst die LAN-Ports P 2-4 und ein drahtloses Netzwerk mit SSID1 - all dies befindet sich im LAN 1-Segment. VLAN1 umfasst drahtlose Netzwerke mit SSID2 und SSID3 - all dies befindet sich im LAN 2-Segment. Abb. 14 DerRouter kann im Modus zum Erstellen von VLANs ohne Tags basierend auf Ports oder VLANs basierend auf VID-Tags arbeiten.Nächstes Element im LAN >> IP an MAC binden. Ermöglicht das Erstellen von Listen mit übereinstimmenden MAC-Adressen und IP-Adressen. Wenn die Funktion aktiviert ist, können alle den MAC-Adressen zugewiesenen IP-Adressen nicht geändert werden. Erstellte Blätter können in einer Datei gespeichert und aus einer zuvor gespeicherten Datei in der Routerkonfiguration wiederhergestellt werden.Im Menü LAN >> LAN Port Mirror können Sie das Kopieren des gesamten Datenverkehrs vom angegebenen LAN Mirrored-Port auf den empfangenden Mirror-Port aktivieren. Diese Funktion ist nützlich zum Debuggen eines Netzwerks mit einem Sniffer oder wenn Sie die Anwendung zum Überwachen und Analysieren der Netzwerkaktivität von Draytek Smart Monitor verwenden. Informationen zu dieser Anwendung finden Sie im ersten Teil dieser Überprüfung.

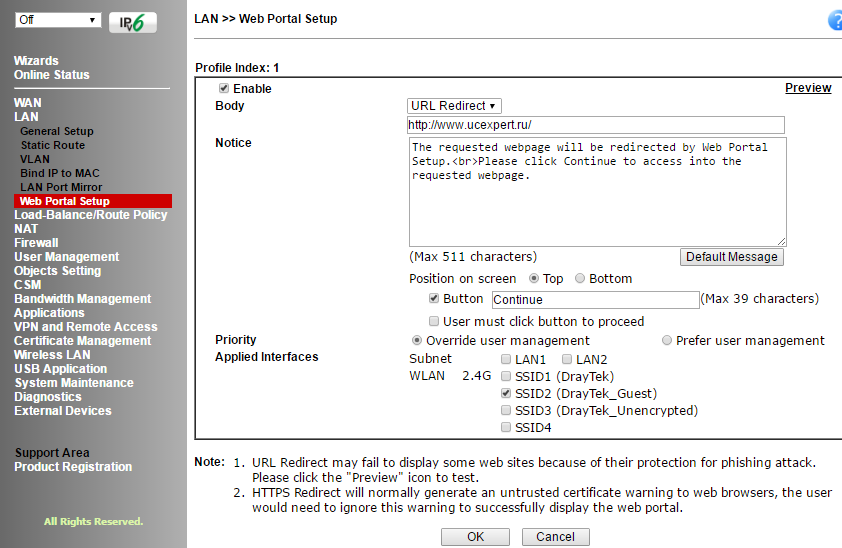

Abb. 14 DerRouter kann im Modus zum Erstellen von VLANs ohne Tags basierend auf Ports oder VLANs basierend auf VID-Tags arbeiten.Nächstes Element im LAN >> IP an MAC binden. Ermöglicht das Erstellen von Listen mit übereinstimmenden MAC-Adressen und IP-Adressen. Wenn die Funktion aktiviert ist, können alle den MAC-Adressen zugewiesenen IP-Adressen nicht geändert werden. Erstellte Blätter können in einer Datei gespeichert und aus einer zuvor gespeicherten Datei in der Routerkonfiguration wiederhergestellt werden.Im Menü LAN >> LAN Port Mirror können Sie das Kopieren des gesamten Datenverkehrs vom angegebenen LAN Mirrored-Port auf den empfangenden Mirror-Port aktivieren. Diese Funktion ist nützlich zum Debuggen eines Netzwerks mit einem Sniffer oder wenn Sie die Anwendung zum Überwachen und Analysieren der Netzwerkaktivität von Draytek Smart Monitor verwenden. Informationen zu dieser Anwendung finden Sie im ersten Teil dieser Überprüfung. Abb. 15 LAN-Untermenü >> Webportal-SetupMit dieser Option können Sie die Profile ermitteln, die den LAN- oder WLAN-WLAN-Netzwerkschnittstellen zugewiesen sind, und den darin enthaltenen Website-URL-Link für die automatische Umleitung des Benutzers angeben. Dies ist der erste Versuch, eine Webseite zu öffnen, nachdem Sie eine Verbindung über die im Profil angegebene Schnittstelle hergestellt haben, z. B. SSID1.

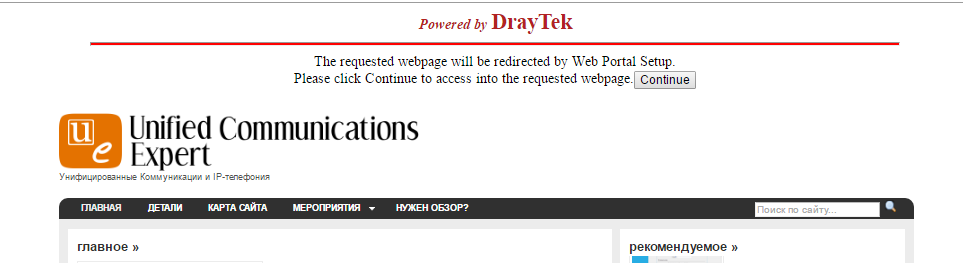

Abb. 15 LAN-Untermenü >> Webportal-SetupMit dieser Option können Sie die Profile ermitteln, die den LAN- oder WLAN-WLAN-Netzwerkschnittstellen zugewiesen sind, und den darin enthaltenen Website-URL-Link für die automatische Umleitung des Benutzers angeben. Dies ist der erste Versuch, eine Webseite zu öffnen, nachdem Sie eine Verbindung über die im Profil angegebene Schnittstelle hergestellt haben, z. B. SSID1. Abb. 16Diese Funktion wird zu Werbezwecken oder zur Benachrichtigung eines Benutzers verwendet, der über das Netzwerk eines bestimmten Unternehmens eine Verbindung zum Internet herstellt.Wenn Sie im Beispiel versuchen, eine Webseite zum ersten Mal zu öffnen, wird der Benutzer zur Website www.ucexpert.ru weitergeleitet . Dort wird oben auf dem Bildschirm eine Meldung angezeigt , in der der Benutzer aufgefordert wird, auf die Schaltfläche Weiter zu klicken, um die Websitzung fortzusetzen und zur gewünschten Website zu wechseln .Unten finden Sie ein Beispiel für eine Tepec-Seite.

Abb. 16Diese Funktion wird zu Werbezwecken oder zur Benachrichtigung eines Benutzers verwendet, der über das Netzwerk eines bestimmten Unternehmens eine Verbindung zum Internet herstellt.Wenn Sie im Beispiel versuchen, eine Webseite zum ersten Mal zu öffnen, wird der Benutzer zur Website www.ucexpert.ru weitergeleitet . Dort wird oben auf dem Bildschirm eine Meldung angezeigt , in der der Benutzer aufgefordert wird, auf die Schaltfläche Weiter zu klicken, um die Websitzung fortzusetzen und zur gewünschten Website zu wechseln .Unten finden Sie ein Beispiel für eine Tepec-Seite. Abb. 17

Abb. 17Load-Balance/Route Policy

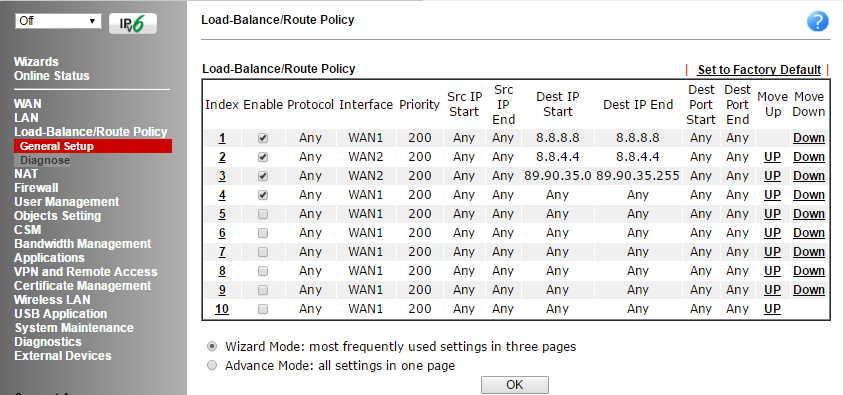

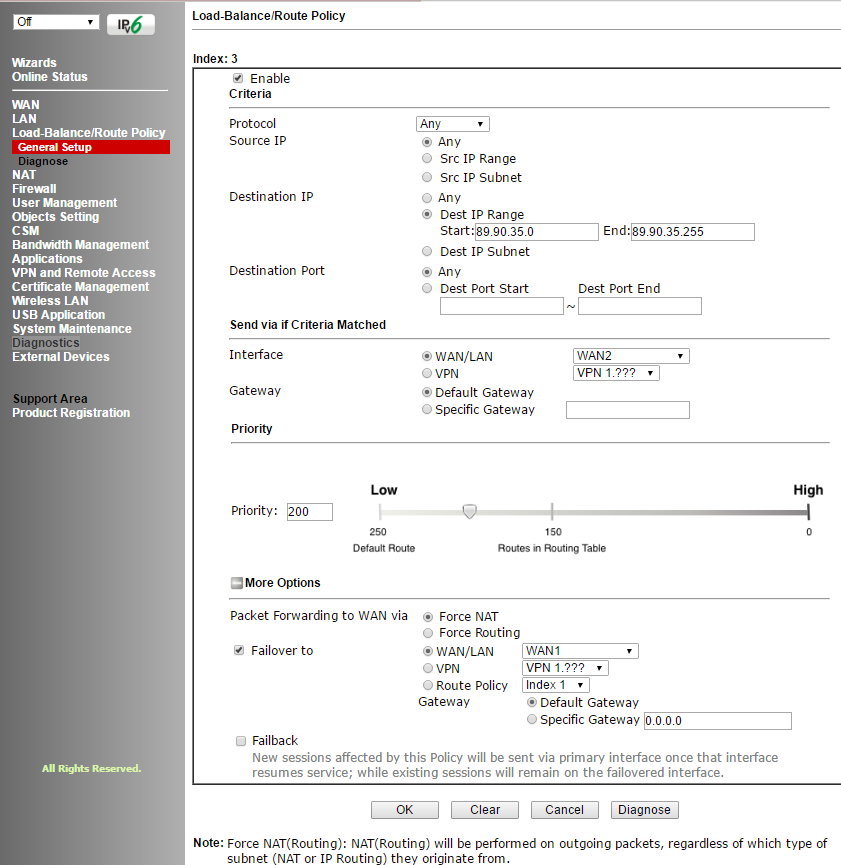

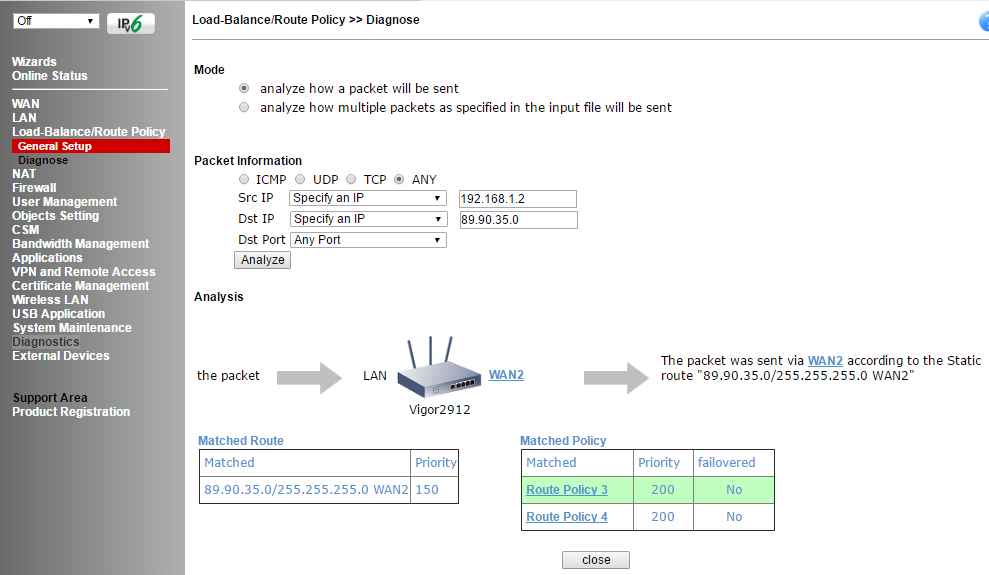

Dieser Menüpunkt enthält den Unterpunkt Allgemeines Setup - direkte Konfiguration von Lastausgleichsregeln und Routing-Richtlinien und Diagnose - einen Unterpunkt zum Debuggen konfigurierter Regeln, mit dem Sie die Route eines oder mehrerer Pakete durch die konfigurierte Regeltabelle simulieren und das Ergebnis überprüfen können. Abb. 18In diesem Beispiel werden Pakete, die die LAN-IP-Adressen eines Routers unter IP 8.8.8.8 belassen, über WAN1 geleitet. Die zweite Regel funktioniert ähnlich, nur für Ziel-IP 8.8.4.4, und Pakete werden bereits über WAN2 geleitet. In der dritten Regel wird das gesamte Subnetz angegeben, in der vierten Regel wird angegeben, dass der gesamte Datenverkehr über WAN1 gesendet werden muss. Wenn WAN1 ausfällt, muss er an WAN2 gesendet werden. Jede Regel hat Priorität. Je niedriger sie ist, desto früher wird die Regel ausgeführt.Das folgende Bild zeigt die Kriterien, anhand derer Sie eine Regel festlegen können. Es gibt einige davon. Sie können auch festlegen, wohin das Paket gesendet werden soll, wenn die Regel nicht funktioniert hat.

Abb. 18In diesem Beispiel werden Pakete, die die LAN-IP-Adressen eines Routers unter IP 8.8.8.8 belassen, über WAN1 geleitet. Die zweite Regel funktioniert ähnlich, nur für Ziel-IP 8.8.4.4, und Pakete werden bereits über WAN2 geleitet. In der dritten Regel wird das gesamte Subnetz angegeben, in der vierten Regel wird angegeben, dass der gesamte Datenverkehr über WAN1 gesendet werden muss. Wenn WAN1 ausfällt, muss er an WAN2 gesendet werden. Jede Regel hat Priorität. Je niedriger sie ist, desto früher wird die Regel ausgeführt.Das folgende Bild zeigt die Kriterien, anhand derer Sie eine Regel festlegen können. Es gibt einige davon. Sie können auch festlegen, wohin das Paket gesendet werden soll, wenn die Regel nicht funktioniert hat. Abb. 19Die folgende Abbildung zeigt die Routendiagnose.

Abb. 19Die folgende Abbildung zeigt die Routendiagnose. Abb. 20

Abb. 20NAT-Menü

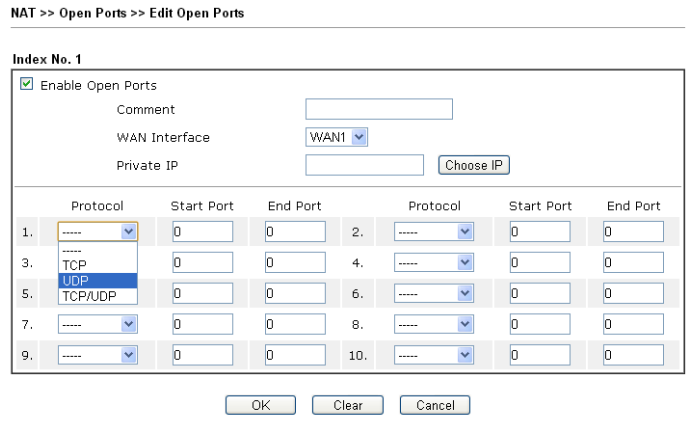

Die NAT-Übersetzungsfunktionen (Network Address Translation) werden im Menü konfiguriert. Sie enthalten das Untermenü Port Redirection - Portweiterleitung vom Port der angegebenen WAN-Schnittstelle zur IP-Adresse und zum Port im LAN. Dies kann für FTP-Server, Mailserver usw. erforderlich sein. d.Im Untermenü DMZ-Host können Sie für jede der WAN-Schnittstellen einen DMZ-Host im LAN angeben.Im Untermenü Open Ports können Sie die angegebenen Portbereiche für spezielle Anwendungen wie P2P offen halten und an bestimmte IP-Adressen im LAN weiterleiten. Abb. 21Port Triggering ist eine Variante von Open Ports. Wenn diese Ports nach dem Aktivieren der Open Ports-Regel ständig geöffnet sind, werden diese Ports bei Anwendung der Port Triggering-Regel nur geöffnet, wenn die Bedingungen der Regeln identisch sind. Anschließend werden die Ports durch Timeout wieder geschlossen.Die Funktionsoperation im entsprechenden Untermenüpunkt wird durch eine Reihe von Regeln definiert.

Abb. 21Port Triggering ist eine Variante von Open Ports. Wenn diese Ports nach dem Aktivieren der Open Ports-Regel ständig geöffnet sind, werden diese Ports bei Anwendung der Port Triggering-Regel nur geöffnet, wenn die Bedingungen der Regeln identisch sind. Anschließend werden die Ports durch Timeout wieder geschlossen.Die Funktionsoperation im entsprechenden Untermenüpunkt wird durch eine Reihe von Regeln definiert.Firewall-Menü

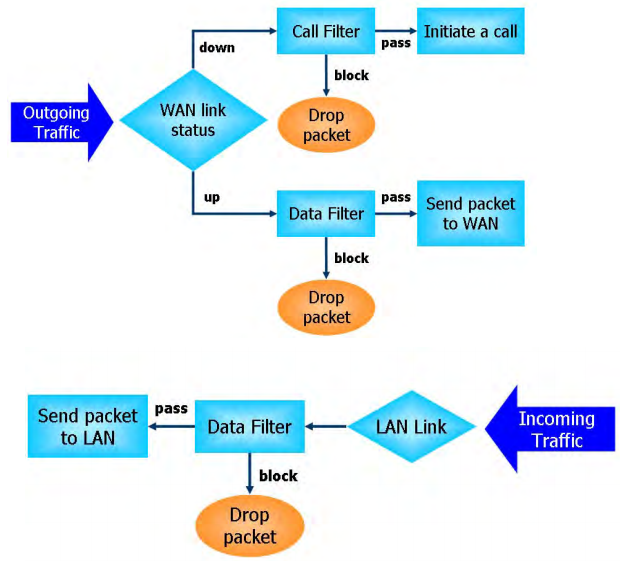

In diesem Menü werden globale Firewall-Regeln konfiguriert, Sätze und Regeln für die Verkehrsüberprüfung festgelegt und Standardregeln für die Verkehrsfilterung festgelegt.Die Firewall kann in 3 Subsysteme unterteilt werden:- Vom Benutzer konfigurierbarer IP-Filter basierend auf Regelsätzen für Anruffilter / Datenfilter

- Stateful Packet Inspection Filter (SPI)

- Denial of Service (DoS) / Distributed DoS (DDoS) -Angriffsschutz

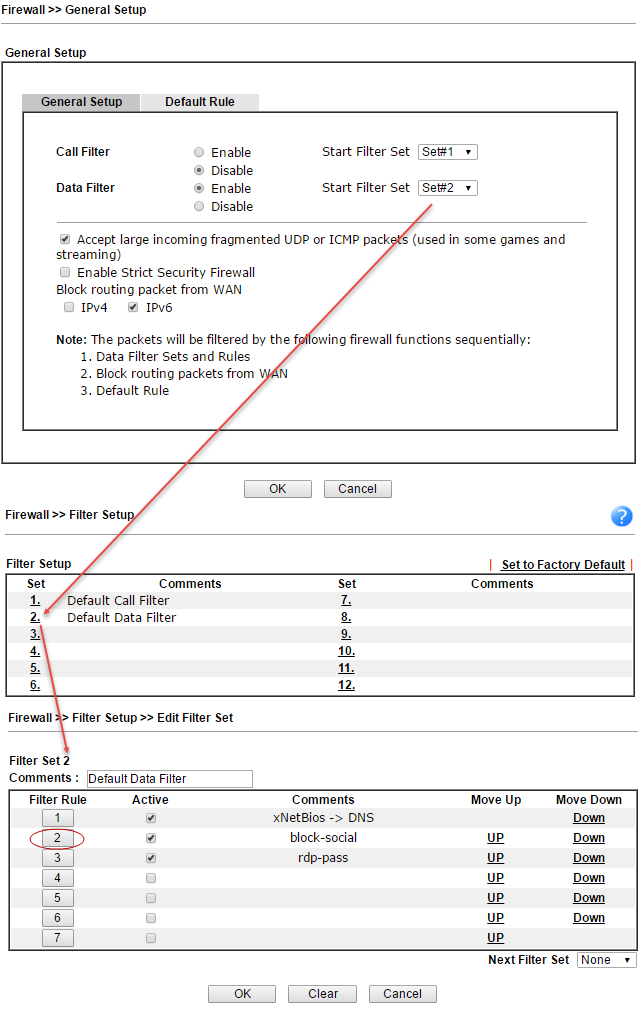

Die Architektur der Firewall verwendet zwei unabhängige Sätze von Anruffilter- und Datenfilterregeln.Der Anruffilter-Regelsatz wird für den Datenverkehr verwendet, der vom lokalen Netzwerk zum WAN fließt, wenn keine aktive Internetverbindung besteht (die WAN-Schnittstelle ist nicht aktiv). Bevor die Verbindung hergestellt wird, durchläuft der Datenverkehr die Anruffilterregeln. Wenn die Pakete nicht blockiert sind, wird die Verbindung hergestellt.Wenn die WAN-Schnittstelle aktiv ist, fallen alle Pakete sofort in den Datenfilter-Regelsatz, und der gesamte Datenverkehr, der zu den WAN-Schnittstellen kommt, gelangt ebenfalls dorthin. Abb. 22Firewall-Regeln können Objekte angeben (definiert über das Menü Objekteinstellungen), z. B. IP-Adressen oder IP-Adressgruppen, Protokoll- und Portbereich und deren Gruppen, Schlüsselwörter und Schlüsselwortgruppen, Dateierweiterungsprofile, Benutzer (bestimmte) Definieren Sie im Menü Benutzerverwaltung) und schließlich im Menü CSM (Content Security Management) Anwendungen, z. B. Skype, URLs und sogar den Betreff bestimmter Websites, mithilfe des Webinhaltsfiltersystems.Das heißt, wir können mit Datenverkehr von der Netzwerkebene bis zur Anwendungsebene arbeiten und das Webinhaltsfilter-System verwenden, um Datenverkehr zum Thema Webinhalte intelligent zu verarbeiten, dh sehr breite Regeln zu erstellen.Unten finden Sie die globalen Einstellungen im UntermenüFirewall >> Allgemeines Setup , dann das Untermenü Firewall >> Filter-Setup mit den Firewall-Regelsätzen, Firewall >> Filter-Setup >> Filter-Set- Untermenü mit der Zusammensetzung eines bestimmten Regelsatzes.

Abb. 22Firewall-Regeln können Objekte angeben (definiert über das Menü Objekteinstellungen), z. B. IP-Adressen oder IP-Adressgruppen, Protokoll- und Portbereich und deren Gruppen, Schlüsselwörter und Schlüsselwortgruppen, Dateierweiterungsprofile, Benutzer (bestimmte) Definieren Sie im Menü Benutzerverwaltung) und schließlich im Menü CSM (Content Security Management) Anwendungen, z. B. Skype, URLs und sogar den Betreff bestimmter Websites, mithilfe des Webinhaltsfiltersystems.Das heißt, wir können mit Datenverkehr von der Netzwerkebene bis zur Anwendungsebene arbeiten und das Webinhaltsfilter-System verwenden, um Datenverkehr zum Thema Webinhalte intelligent zu verarbeiten, dh sehr breite Regeln zu erstellen.Unten finden Sie die globalen Einstellungen im UntermenüFirewall >> Allgemeines Setup , dann das Untermenü Firewall >> Filter-Setup mit den Firewall-Regelsätzen, Firewall >> Filter-Setup >> Filter-Set- Untermenü mit der Zusammensetzung eines bestimmten Regelsatzes. Abb. 23Nun betrachten wir eine konkrete Regel aus der Tabelle mit dem Namen block-social

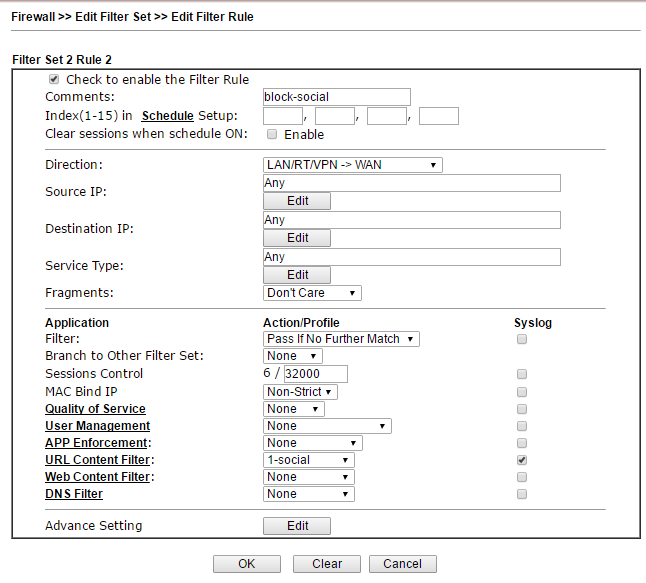

Abb. 23Nun betrachten wir eine konkrete Regel aus der Tabelle mit dem Namen block-social Abb. 24Erstens können Sie im Zeitplan den Zeitplan angeben, nach dem die Regel funktioniert. Blockieren Sie beispielsweise soziale Netzwerke von Montag bis Freitag von 9-30 bis 18-00 Uhr. Als nächstes geben wir die Richtung der Verkehrsüberprüfung im Feld Richtung an, alle eingehenden oder ausgehenden IP-Adressen. Die Art des Dienstes kann von einem bestimmten Objekt im Menü Objekteinstellung >> Diensttypobjekt festgelegt werden, oder vielleicht eine Reihe von Objekten, und ist eine Reihe von Protokolltyp + Port oder Portbereich.Geben Sie als Nächstes im Feld Filter das Kriterium "Bestehen, wenn keine weitere Übereinstimmung vorliegt" an. Pakete sollten übersprungen werden, wenn keines der Kriterien in den verbleibenden Regeln übereinstimmt. Wenn der Benutzer auf ein soziales Netzwerk zugreift, z. B. ok.ru, stimmen die Kriterien überein und das Paket wird blockiert. Das Kriterium in diesem Beispiel ist das Profil im URL-Inhaltsfilter, das ein Objekt enthält - eine Gruppe, die Schlüsselwörter enthält - Adressen von sozialen Netzwerken.Im Folgenden werde ich die Einstellungen veranschaulichen, wenn wir zu ihnen gelangen. Auf die gleiche Weise sind andere Kriterien in der Regel enthalten, dh in den Firewall-Regeln können Sie Kriterien sowohl auf Netzwerkebene als auch auf Anwendungsebene hinzufügen. Außerdem können Sie den Webinhaltsfilter aktivieren, der noch höher funktioniert - auf der Ebene des Webinhaltsbetreffs .Untermenü DoS Defense . Der Router implementiert die Erkennung und den automatischen Schutz vor DoS-Angriffen, und die Metriken des Schwellenwerts für die Verkehrsintensität, nach denen das Ereignis als Angriff betrachtet wird, können manuell konfiguriert werden. Angriffsbenachrichtigungen werden ebenfalls bereitgestellt.

Abb. 24Erstens können Sie im Zeitplan den Zeitplan angeben, nach dem die Regel funktioniert. Blockieren Sie beispielsweise soziale Netzwerke von Montag bis Freitag von 9-30 bis 18-00 Uhr. Als nächstes geben wir die Richtung der Verkehrsüberprüfung im Feld Richtung an, alle eingehenden oder ausgehenden IP-Adressen. Die Art des Dienstes kann von einem bestimmten Objekt im Menü Objekteinstellung >> Diensttypobjekt festgelegt werden, oder vielleicht eine Reihe von Objekten, und ist eine Reihe von Protokolltyp + Port oder Portbereich.Geben Sie als Nächstes im Feld Filter das Kriterium "Bestehen, wenn keine weitere Übereinstimmung vorliegt" an. Pakete sollten übersprungen werden, wenn keines der Kriterien in den verbleibenden Regeln übereinstimmt. Wenn der Benutzer auf ein soziales Netzwerk zugreift, z. B. ok.ru, stimmen die Kriterien überein und das Paket wird blockiert. Das Kriterium in diesem Beispiel ist das Profil im URL-Inhaltsfilter, das ein Objekt enthält - eine Gruppe, die Schlüsselwörter enthält - Adressen von sozialen Netzwerken.Im Folgenden werde ich die Einstellungen veranschaulichen, wenn wir zu ihnen gelangen. Auf die gleiche Weise sind andere Kriterien in der Regel enthalten, dh in den Firewall-Regeln können Sie Kriterien sowohl auf Netzwerkebene als auch auf Anwendungsebene hinzufügen. Außerdem können Sie den Webinhaltsfilter aktivieren, der noch höher funktioniert - auf der Ebene des Webinhaltsbetreffs .Untermenü DoS Defense . Der Router implementiert die Erkennung und den automatischen Schutz vor DoS-Angriffen, und die Metriken des Schwellenwerts für die Verkehrsintensität, nach denen das Ereignis als Angriff betrachtet wird, können manuell konfiguriert werden. Angriffsbenachrichtigungen werden ebenfalls bereitgestellt.Benutzerverwaltungsmenü

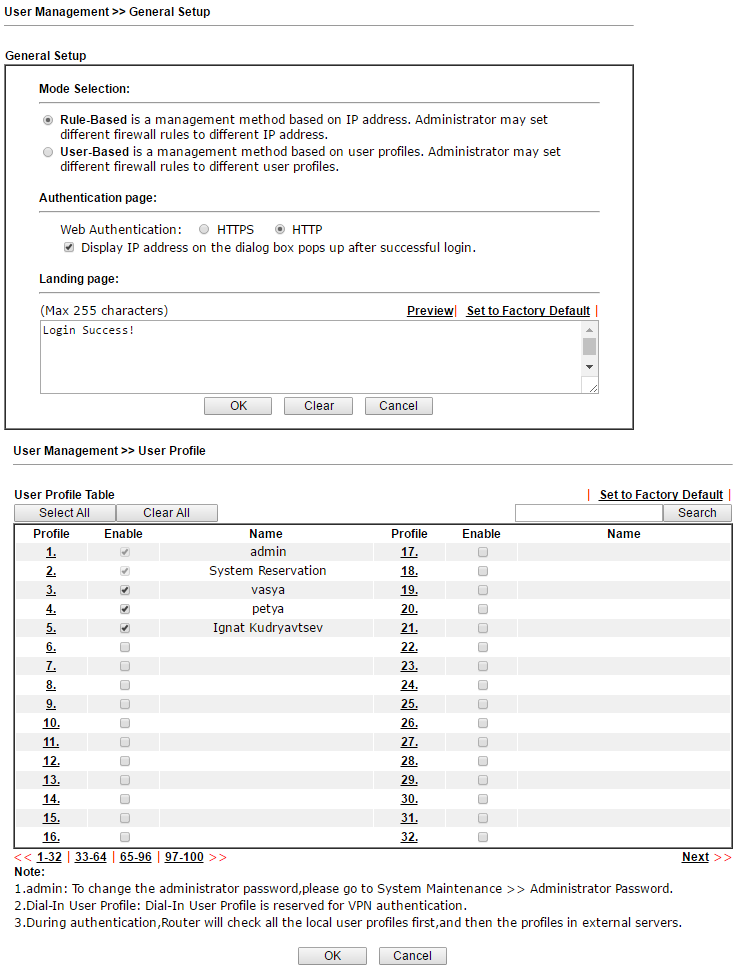

Eine Firewall kann in einem von zwei globalen Modi betrieben werden:Regelbasiert, dh basierend auf Regeln, bei denen Objekte beispielsweise IP-Adressen von Benutzerstationen sind. Der Administrator legt die Regeln basierend auf den verschiedenen IP-Adressen fest.Benutzerbasiert, dh die Verwaltung basiert auf Benutzerprofilen. Der Administrator legt die Regeln für verschiedene Benutzerprofile oder deren Gruppen fest. Zuvor müssen sich Benutzer anmelden. Nach der Autorisierung erstellt das System eine Korrespondenz zwischen dem Benutzernamen und der IP-Adresse, mit der er autorisiert ist.Die folgenden Untermenüs sind Benutzerverwaltung >> Allgemeines Setup, in denen Sie zwischen der Arbeit mit IP-Adressen oder der Arbeit mit Benutzerprofilen wechseln können.Wenn bei der Arbeit mit IP-Adressen alles klar ist: Der Administrator weist dem Benutzerterminal eine IP-Adresse zu, die sich nicht ändern sollte, und weist Regeln für die IP-Adresse zu.Sobald wir in den benutzerbasierten Modus wechseln, muss sich der Benutzer anmelden, bis er nicht mehr im Netzwerk arbeiten kann. Wenn Sie den Browser öffnen und versuchen, auf eine Site zuzugreifen, wird er zur Autorisierungsseite weitergeleitet. Um sich anzumelden, muss ein Benutzerprofil mit den entsprechenden Rechten in der Tabelle Benutzerverwaltung >> Benutzerprofil enthalten sein. Abb. 25Das Beispiel hat ein Benutzerprofil Ignat Kudryavtsev, öffnen Sie das Profil dieses Benutzers

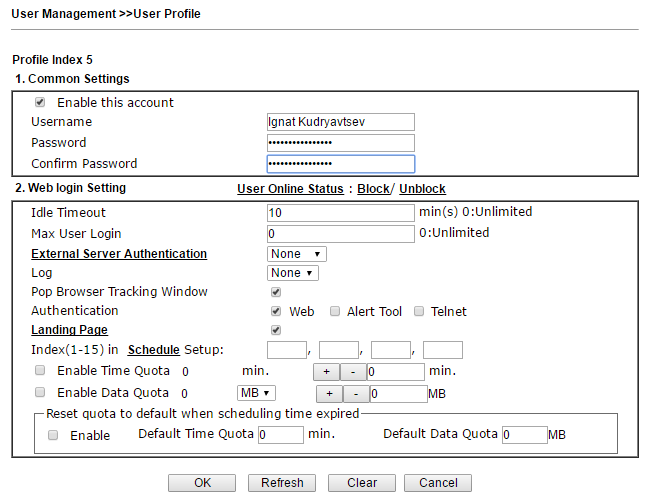

Abb. 25Das Beispiel hat ein Benutzerprofil Ignat Kudryavtsev, öffnen Sie das Profil dieses Benutzers Abb. 26Wie Sie sehen, können Sie hier das Zeitlimit für die automatische Abmeldung bei Ausfallzeiten und die Beschränkung der gleichzeitigen Anzahl von Anmeldungen festlegen, um die externe Authentifizierung über LDAP- oder RADIUS-Protokolle zu aktivieren. Sie können auch Kontingente für die Zeit und die Menge des vom Benutzer verbrauchten Datenverkehrs festlegen.Zielseite ist die Seite, die der Benutzer nach erfolgreicher Autorisierung sehen wird. Sie können einfach eine Nachricht anzeigen, wie in unserem Beispiel: "Anmeldeerfolg!", Oder Sie können zu einer beliebigen Website weiterleiten, z. B. zur Website eines Unternehmens. Dazu müssen Sie in den Einstellungen der Landing Page eine Zeile des Formulars schreiben:

Abb. 26Wie Sie sehen, können Sie hier das Zeitlimit für die automatische Abmeldung bei Ausfallzeiten und die Beschränkung der gleichzeitigen Anzahl von Anmeldungen festlegen, um die externe Authentifizierung über LDAP- oder RADIUS-Protokolle zu aktivieren. Sie können auch Kontingente für die Zeit und die Menge des vom Benutzer verbrauchten Datenverkehrs festlegen.Zielseite ist die Seite, die der Benutzer nach erfolgreicher Autorisierung sehen wird. Sie können einfach eine Nachricht anzeigen, wie in unserem Beispiel: "Anmeldeerfolg!", Oder Sie können zu einer beliebigen Website weiterleiten, z. B. zur Website eines Unternehmens. Dazu müssen Sie in den Einstellungen der Landing Page eine Zeile des Formulars schreiben:<body stats=1><script language='javascript'> window.location='<a href="http://www.draytek.com/">http://www.draytek.com</a>'</script></body>

.

- , , «Login Success!» .

. 27

User Group , , , .

User Online Status .

Objects Setting

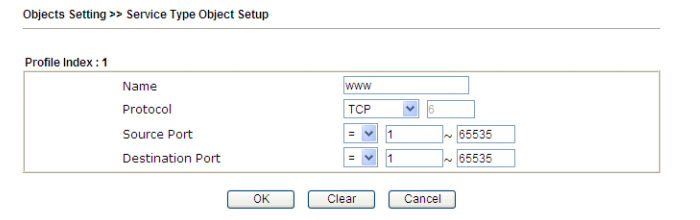

Die Router der Draytek 2912-Serie unterstützen eine SPI-basierte Firewall (Stateful Packet Inspection), die auf objektbasierten Objekten basiert, z. B.: Ein Benutzer (bei Autorisierung erhält er eine bestimmte IP), IP-Adressen oder Gruppen von IP-Adressen, Protokoll und Bereich der Ports und ihrer Gruppen, Schlüsselwörter und Schlüsselwortgruppen, Dateierweiterungsprofile. Mit diesen Objekten können Firewall-Regeln erstellt werden, die nach einem Zeitplan aktiviert und deaktiviert werden können.Im Menü Objekteinstellung werden verschiedene Objekttypen erstellt und gruppiert.Im Untermenü IP-ObjektObjekte werden basierend auf dem Host, dem IP-Adressbereich oder dem Subnetz erstellt. Sie können auch eine bestimmte MAC-Adresse für jede IP-Adresse verwenden. Im Untermenü IP-Gruppe werden Gruppen aus IP-Objekten erstellt, mit denen dann Firewall-Regeln erstellt werden können.Gleiches gilt für IPv6-Objekt und IPv6-Gruppe mit IPv6-IP-Adressierung.In den Untermenüs Diensttypobjekt und Diensttypgruppe werden Objekte basierend auf dem Protokolltyp, den Quell- und Zielports erstellt und gruppiert. Abb. 28Im Untermenü Schlüsselwortobjekt und SchlüsselwortgruppeSchlüsselwortbasierte Objekte werden erstellt und gruppiert. Anschließend können diese Objekte zum Erstellen von Filterregeln verwendet werden, z. B. für das URL-Inhaltsfilterprofil und das DNS-Filterprofil im CSM-Subsystem. In unserem Beispiel blockieren wir soziale Netzwerke vk.com twitter.com facebook.com und ok.ru. Dazu haben wir zwei Profile mit den Namen social-nets und social-ok.ru erstellt, die diese Schlüsselwörter enthalten, und sie der Gruppe social-nets hinzugefügt gro Untermenü Objekteinstellung >> Schlüsselwortgruppe . Als Nächstes verwenden wir diese Gruppe in CSM >> URL Content Filter Profile .

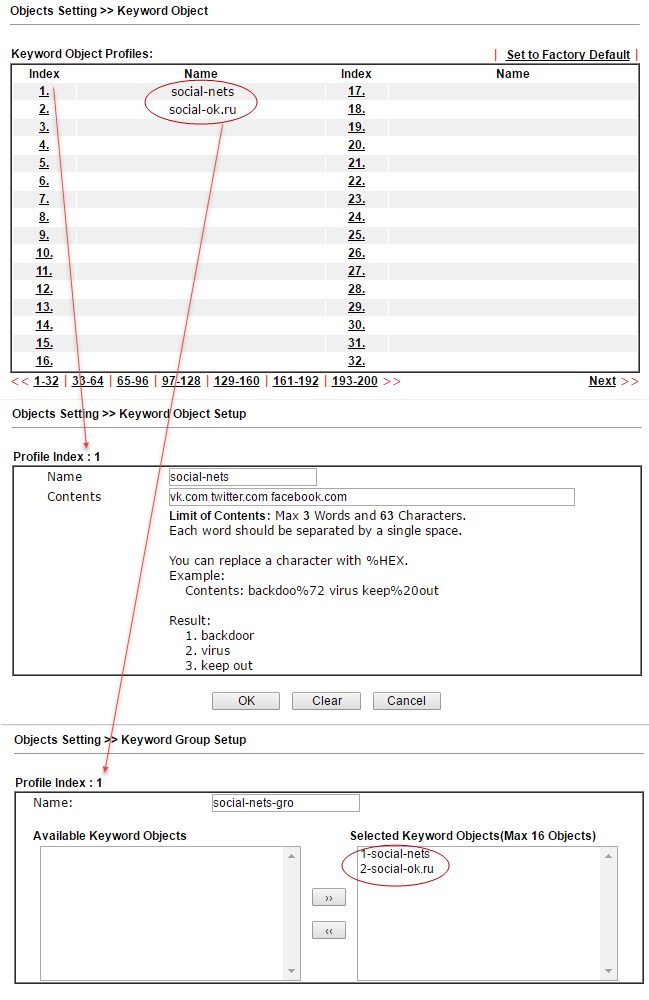

Abb. 28Im Untermenü Schlüsselwortobjekt und SchlüsselwortgruppeSchlüsselwortbasierte Objekte werden erstellt und gruppiert. Anschließend können diese Objekte zum Erstellen von Filterregeln verwendet werden, z. B. für das URL-Inhaltsfilterprofil und das DNS-Filterprofil im CSM-Subsystem. In unserem Beispiel blockieren wir soziale Netzwerke vk.com twitter.com facebook.com und ok.ru. Dazu haben wir zwei Profile mit den Namen social-nets und social-ok.ru erstellt, die diese Schlüsselwörter enthalten, und sie der Gruppe social-nets hinzugefügt gro Untermenü Objekteinstellung >> Schlüsselwortgruppe . Als Nächstes verwenden wir diese Gruppe in CSM >> URL Content Filter Profile . Abb. 29Im Untermenü Datei - Extension ObjectEs werden Erweiterungsprofile erstellt, Dateien, die in den Regeln der Firewall erkannt und angewendet werden können. So können Sie beispielsweise das Herunterladen aller komprimierten Dateien oder Videodateien mit den angegebenen Erweiterungen verhindern. In diesem Beispiel ist das Herunterladen von Bildern verboten. Das erstellte Profil mit dem Namen blk-img wird dann im CSM- Profil >> URL Content Filter Profile verwendet . Wir werden dies im folgenden Beispiel sehen.

Abb. 29Im Untermenü Datei - Extension ObjectEs werden Erweiterungsprofile erstellt, Dateien, die in den Regeln der Firewall erkannt und angewendet werden können. So können Sie beispielsweise das Herunterladen aller komprimierten Dateien oder Videodateien mit den angegebenen Erweiterungen verhindern. In diesem Beispiel ist das Herunterladen von Bildern verboten. Das erstellte Profil mit dem Namen blk-img wird dann im CSM- Profil >> URL Content Filter Profile verwendet . Wir werden dies im folgenden Beispiel sehen. Abb. 30Untermenü SMS / E - Mail - Service - Objekt und Benachrichtigung Objekt können Sie bis 10 Profile für den Benachrichtigungsdienst konfigurieren bis die Anwendung >> SMS / E - Mail - Adresse Benachrichtigung des Service .

Abb. 30Untermenü SMS / E - Mail - Service - Objekt und Benachrichtigung Objekt können Sie bis 10 Profile für den Benachrichtigungsdienst konfigurieren bis die Anwendung >> SMS / E - Mail - Adresse Benachrichtigung des Service .CSM-Menü

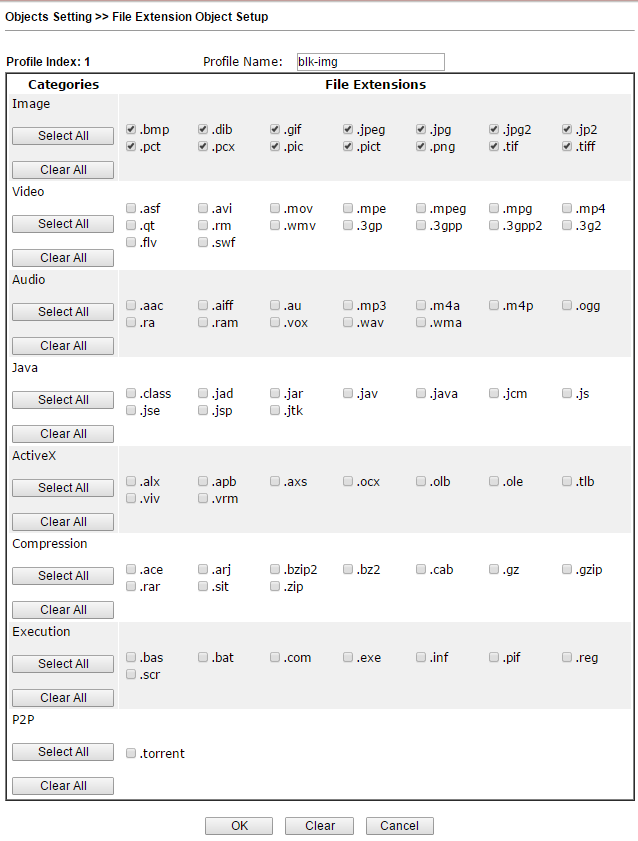

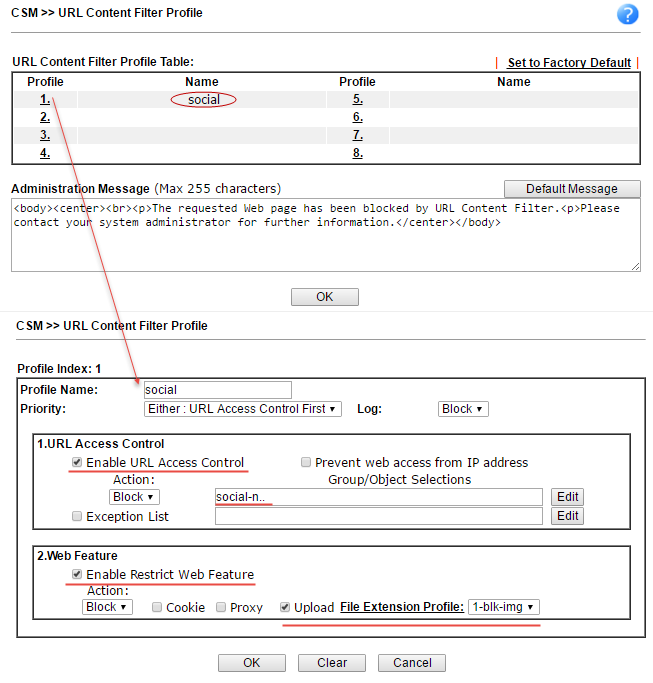

Mit Content Security Management (CSM), einem Firewall-Subsystem, das auf Anwendungsebene funktioniert, können Sie URL-Links nach Schlüsselwörtern und Inhaltstypen blockieren, z. B. Java Applet, Cookies, Active X. Sie können auch verschiedene Netzwerkanwendungen blockieren , IM / P2P oder Protokolle auf Anwendungsebene, zum Beispiel MySQL, SMB, SSH, UltraVPN, die Liste der Dienste und Protokolle ist ziemlich beeindruckend. Es ist möglich, DNS für Schlüsselwörter zu blockieren.Im Untermenü APP Enforcement Profile werden Profile erstellt, um Netzwerkanwendungen zu filtern, die sich dynamisch ändernde Ports verwenden können, und jede dieser Anwendungen hat ihre eigenen Besonderheiten, z. B. Skype. Abb. 31

Abb. 31Data Filter, , .

URL Content Filter Profile -.

Group/Object Keyword URL Access Control, - . social-nets-gro - .

Web Feature Cookie, Proxy

File Extension Profile, , 1-blk-img.

Das erstellte soziale Profil wird in der Firewall-Regel im Feld URL-Inhaltsfilter zugewiesen. Abb. 32Wenn die Regel funktioniert, wenn versucht wird, beispielsweise vk.com zu öffnen, wird dem Benutzer eine Nachricht aus dem Feld Administrationsnachricht angezeigt. Ein Beispiel für den Inhalt eines solchen Felds ist im vorherigen Bild dargestellt.

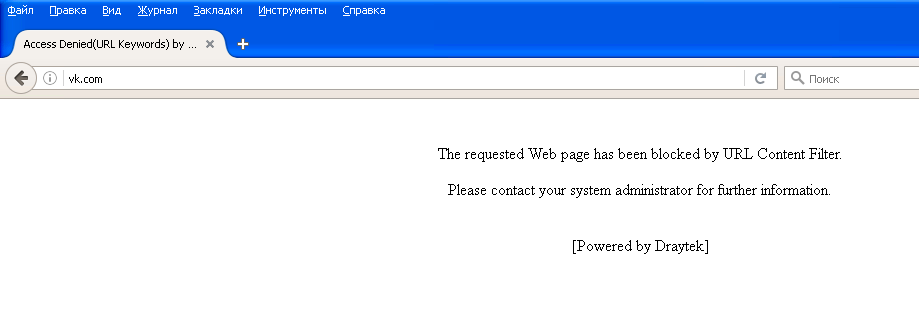

Abb. 32Wenn die Regel funktioniert, wenn versucht wird, beispielsweise vk.com zu öffnen, wird dem Benutzer eine Nachricht aus dem Feld Administrationsnachricht angezeigt. Ein Beispiel für den Inhalt eines solchen Felds ist im vorherigen Bild dargestellt. Abb. 33Untermenü Webinhaltsfilterprofil. Ein weiteres leistungsstarkes CSM-Tool ist das GlobalView Web Content Filter-System. Entwickelt, um unerwünschte Inhalte auf thematischer Ebene zu filtern, z. B. Websites mit dem Thema Porno, Kriminalität, Glücksspiel und mehr. Der Administrator erstellt Profile, in denen er die Themen der Sites angibt und sie den Regeln der Firewall zuweist. Anschließend gibt er an, was zu tun ist, wenn die Regeln übereinstimmen, z. B. blockieren. Der Web Content Filter ist lizenziert, eine Testlizenz zum Testen ist jedoch kostenlos erhältlich.Unten sehen Sie die Profileinstellung nach Kategorien:

Abb. 33Untermenü Webinhaltsfilterprofil. Ein weiteres leistungsstarkes CSM-Tool ist das GlobalView Web Content Filter-System. Entwickelt, um unerwünschte Inhalte auf thematischer Ebene zu filtern, z. B. Websites mit dem Thema Porno, Kriminalität, Glücksspiel und mehr. Der Administrator erstellt Profile, in denen er die Themen der Sites angibt und sie den Regeln der Firewall zuweist. Anschließend gibt er an, was zu tun ist, wenn die Regeln übereinstimmen, z. B. blockieren. Der Web Content Filter ist lizenziert, eine Testlizenz zum Testen ist jedoch kostenlos erhältlich.Unten sehen Sie die Profileinstellung nach Kategorien: Abb. 34 DNS-Filterprofil-SubsystemÜberprüfen und blockieren Sie DNS-Abfragen am UDP-Port 53 gemäß dem zugewiesenen URL-Inhaltsfilterprofil oder Webinhaltsfilterprofil. Sie können auch die Nachricht anpassen, die dem Benutzer angezeigt wird, wenn die Ressource gesperrt ist.

Abb. 34 DNS-Filterprofil-SubsystemÜberprüfen und blockieren Sie DNS-Abfragen am UDP-Port 53 gemäß dem zugewiesenen URL-Inhaltsfilterprofil oder Webinhaltsfilterprofil. Sie können auch die Nachricht anpassen, die dem Benutzer angezeigt wird, wenn die Ressource gesperrt ist.Bandbreitenverwaltungsmenü

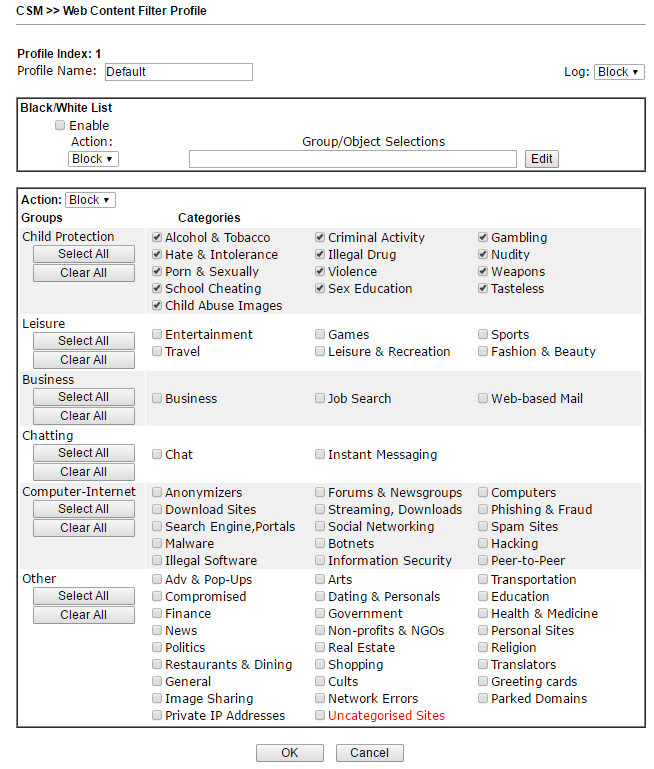

Das Untermenü Bandbreitenverwaltung >> Sitzungsbegrenzung wird verwendet, um die Anzahl der NATs aus Sitzungen von LAN-IP-Adressen zu begrenzen, die gleichzeitig festgelegt werden können. Beispielsweise erfordern P2P-Anwendungen (Peer-to-Peer) normalerweise viele gleichzeitige Sitzungen und verbrauchen viele Netzwerkressourcen. Sie können auch die Standardanzahl der Sitzungen von jeder IP-Adresse aus begrenzen.Das Untermenü Bandbreitenverwaltung >> Bandbreitenbegrenzung legt Grenzen für die Bandbreitennutzung für Hosts und IP-Adressbereiche fest. Darüber hinaus können die Regeln nach einem Zeitplan konfiguriert werden. Sie können das Band für eingehenden und ausgehenden Verkehr separat begrenzen.Im Untermenü Bandbreitenmanagement >> Quality of ServiceDie Qualität des Verkehrsdienstes ist konfiguriert. Zunächst wird der Verkehr mithilfe von Regeln nach Kriterien wie Quell- und Ziel-IP, Diensttyp und DiffServ-Code klassifiziert. Dann wird jeder Verkehrsklasse ihr Prozentsatz der Gesamtbandbreite der angegebenen Schnittstelle vorbehalten. Abb. 35Durch die Art und Weise Priorisierung für VoIP - Verkehr standardmäßig priorisiert.

Abb. 35Durch die Art und Weise Priorisierung für VoIP - Verkehr standardmäßig priorisiert.Anwendungsmenü

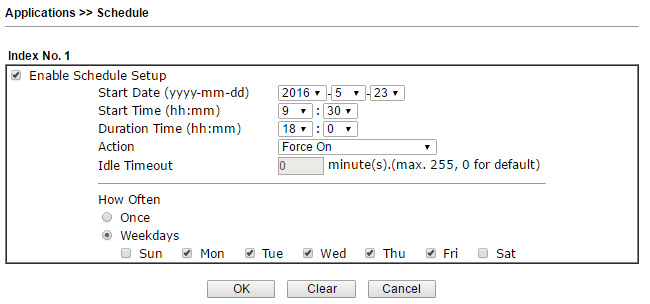

Dieses Menü enthält Einstellungen für Dienstprogrammanwendungen, mit denen Sie einzelne Funktionen optimieren können.Im Untermenü Zeitplan werden beispielsweise Zeitplanprofile konfiguriert, die in verschiedenen Einstellungen der Funktionen und Regeln des Routers verwendet werden. Insgesamt können bis zu 15 Einträge im Zeitplan erstellt werden. Abb. 36Im LAN-DNS- Menü können Sie die Entsprechung der IP-Adresse und des Domänennamens im lokalen Netzwerk angeben. In den Menüs RADIUS und Active Directory / LDAP können Sie optional die Benutzerautorisierung für die entsprechenden Server-Untermenünamen aktivieren. Im IGMP- Untermenü können Sie IGMP-Proxy oder IGMP-Snooping für Multicast-Verkehr aktivieren, z. B. IP-TV.

Abb. 36Im LAN-DNS- Menü können Sie die Entsprechung der IP-Adresse und des Domänennamens im lokalen Netzwerk angeben. In den Menüs RADIUS und Active Directory / LDAP können Sie optional die Benutzerautorisierung für die entsprechenden Server-Untermenünamen aktivieren. Im IGMP- Untermenü können Sie IGMP-Proxy oder IGMP-Snooping für Multicast-Verkehr aktivieren, z. B. IP-TV.VPN- und RAS-Menü

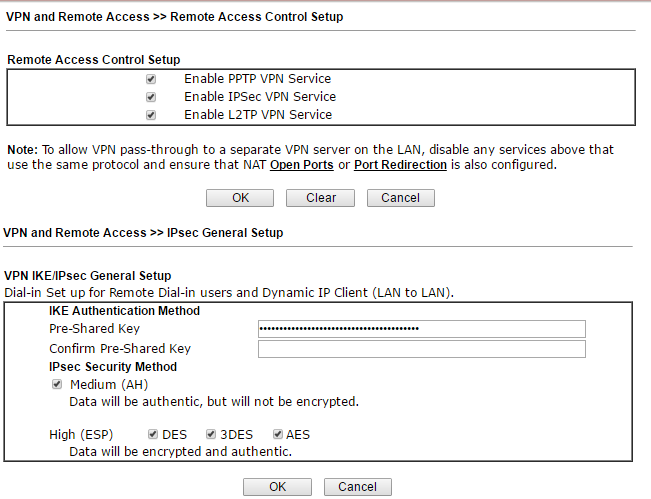

Der Router unterstützt bis zu 16 VPN * -Tunnel vom Typ LAN-zu-LAN, um eine sichere Verbindung zwischen den Netzwerken des Unternehmens herzustellen oder um eine VPN-Verbindung von Remote-Arbeitsstationen von Heimmitarbeitern mithilfe von PPTP / IPSec / L2P / L2TPover-IPSec-Protokollen herzustellen. AES / DES / 3DES-Verschlüsselung und IKE-Authentifizierung bieten erhöhte Sicherheit. Die Verwendung einer dualen WAN-Verbindung ermöglicht nicht nur die Verwendung eines Lastausgleichsschemas, sondern auch die Redundanz. Wenn der primäre Kanal des VPN-Kanals nicht mehr verfügbar ist, wird er daher durch einen Backup-VPN-Kanal ersetzt.VPN-Funktionen in Draytek sind übrigens sehr einfach zu konfigurieren. Mit nur wenigen Klicks können Sie sowohl LAN-zu-LAN-Verbindungen als auch den Zugriff von Remote-Workstations aus konfigurieren. Dryatek verfügt über einen eigenen VPN-Client, der die Verbindung von Arbeitsplätzen vereinfacht. Er wird als Draytek Smart VPN-Client bezeichnet. Die Anwendung kann kostenlos von der Website draytek.com heruntergeladen werden.* Bei der offiziellen Lieferung von Routern an die Russische Föderation werden daher alle Verschlüsselungstools entfernt, die nicht den GOSTs entsprechen Diese Firmware unterstützt nur PPTP ohne Verschlüsselung. Dies kann durch die Installation von Standardsoftware behoben werden, die von draytek.com heruntergeladen werden kann.Die Global Access VPN-Protokolle sind im Untermenü Remote Access Control Setup und im Untermenü IPsec General Setup enthalten Pre-Shared Key IKE Authentication, . , draytek.commmmm

. 37

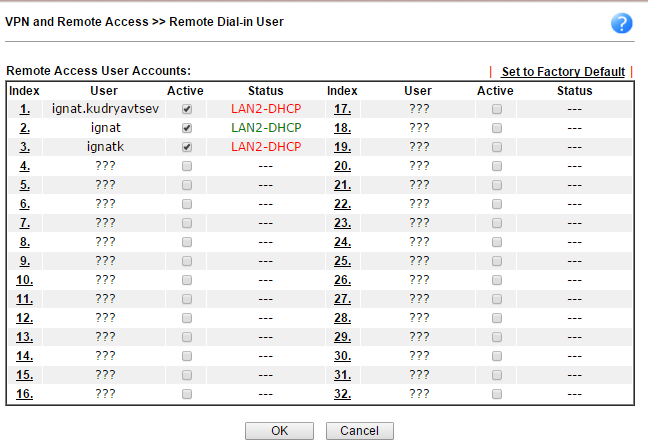

Remote Dial-in User VPN LAN .

. 38

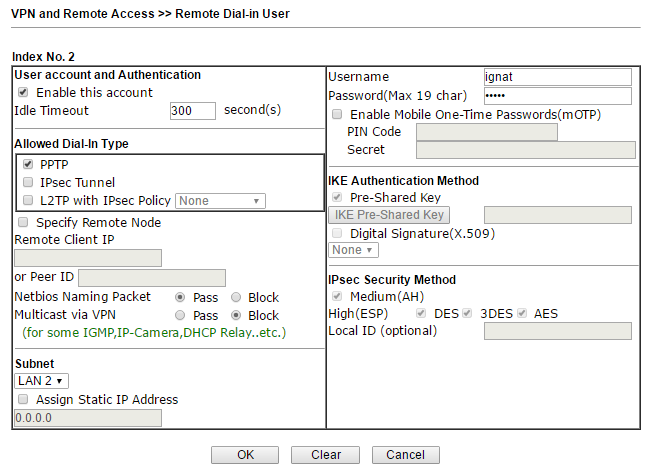

Status, , ignat «», . , ignat PPTP, IPSec preshared key= draytek.commmmm.

. 39

Draytek Smart VPN Client, .

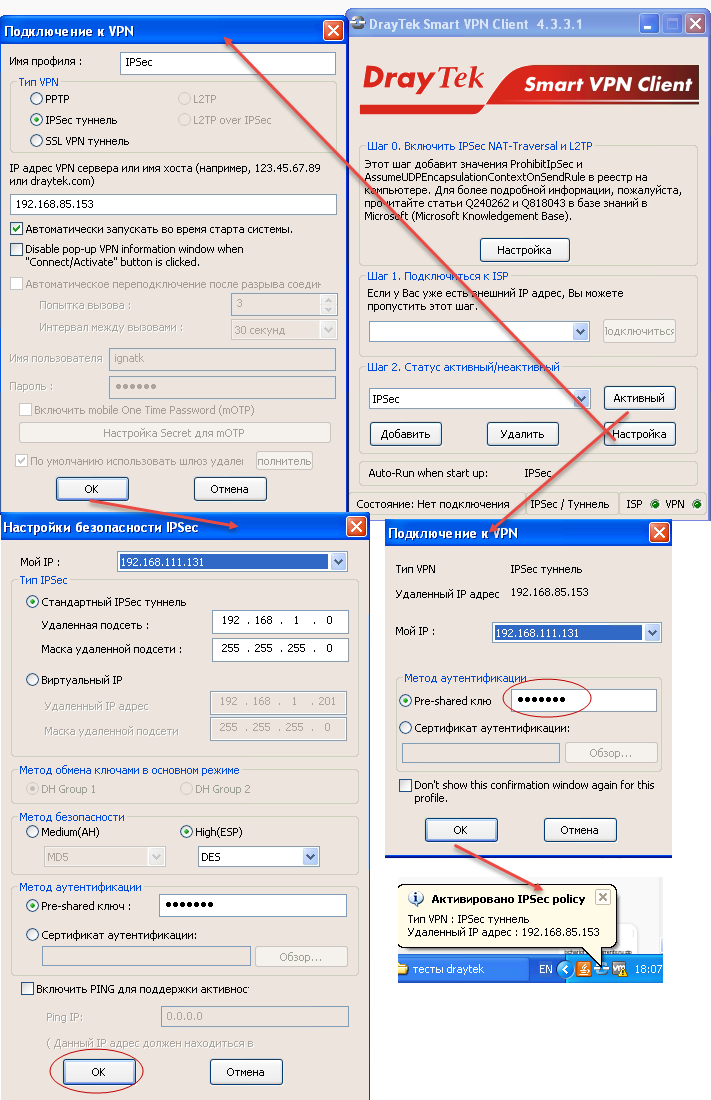

Unten finden Sie ein Beispiel für PPTP. Abb. 40 Inähnlicher Weise wird die angepasste zweite VPN-Client dynamisch durch Pre - Shared Key verbunden , dass wir zuvor in IPsec General Setup Untermenü identifiziert hatten , wie draytek.commmmm.

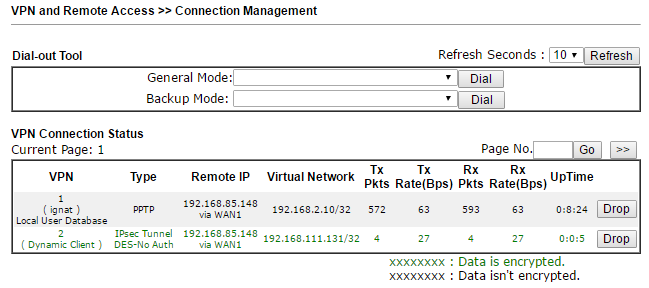

Abb. 40 Inähnlicher Weise wird die angepasste zweite VPN-Client dynamisch durch Pre - Shared Key verbunden , dass wir zuvor in IPsec General Setup Untermenü identifiziert hatten , wie draytek.commmmm. Abbildung 42Nach erfolgreich in das Untermenü Verbindungs Connection Management wir Wirkstoffe zu sehen.

Abbildung 42Nach erfolgreich in das Untermenü Verbindungs Connection Management wir Wirkstoffe zu sehen. Abb. 43Über das Untermenü LAN zu LAN werden VPN-Verbindungen zwischen zwei Netzwerken konfiguriert. Ein LAN-zu-LAN-Profil wird erstellt. Es zeigt alle Einstellungen an, die zum Erstellen einer Verbindung erforderlich sind: Verbindungstyp - eingehend, ausgehend oder bidirektional, VPN-Protokoll - PPTP, L2TP mit IPSec-Richtlinie oder IPSec-Tunnel, abhängig vom Protokoll, bestimmte Einstellungen, z. Login oder Passwort oder IKE Pre-Shared Key, Verschlüsselungsmethode und mehr. Tatsächlich gibt es nicht viele Einstellungen, und sie sind im allgemeinen Fall einfach. Es wird angegeben, welches lokale Netzwerk die Remote-Seite "sehen" soll und zu welchem Remote-Netzwerk der Datenverkehr über diese VPN-Verbindung weitergeleitet werden soll.Nach dem Speichern der Verbindungseinstellungen initiiert die lokale Seite die Verbindung oder wartet auf eine eingehende Verbindung von der Remote-Seite - abhängig von den Einstellungen.Established Verbindung kann auch im Untermenü angezeigt wird die Verbindungsverwaltung .

Abb. 43Über das Untermenü LAN zu LAN werden VPN-Verbindungen zwischen zwei Netzwerken konfiguriert. Ein LAN-zu-LAN-Profil wird erstellt. Es zeigt alle Einstellungen an, die zum Erstellen einer Verbindung erforderlich sind: Verbindungstyp - eingehend, ausgehend oder bidirektional, VPN-Protokoll - PPTP, L2TP mit IPSec-Richtlinie oder IPSec-Tunnel, abhängig vom Protokoll, bestimmte Einstellungen, z. Login oder Passwort oder IKE Pre-Shared Key, Verschlüsselungsmethode und mehr. Tatsächlich gibt es nicht viele Einstellungen, und sie sind im allgemeinen Fall einfach. Es wird angegeben, welches lokale Netzwerk die Remote-Seite "sehen" soll und zu welchem Remote-Netzwerk der Datenverkehr über diese VPN-Verbindung weitergeleitet werden soll.Nach dem Speichern der Verbindungseinstellungen initiiert die lokale Seite die Verbindung oder wartet auf eine eingehende Verbindung von der Remote-Seite - abhängig von den Einstellungen.Established Verbindung kann auch im Untermenü angezeigt wird die Verbindungsverwaltung .WLAN-Menü

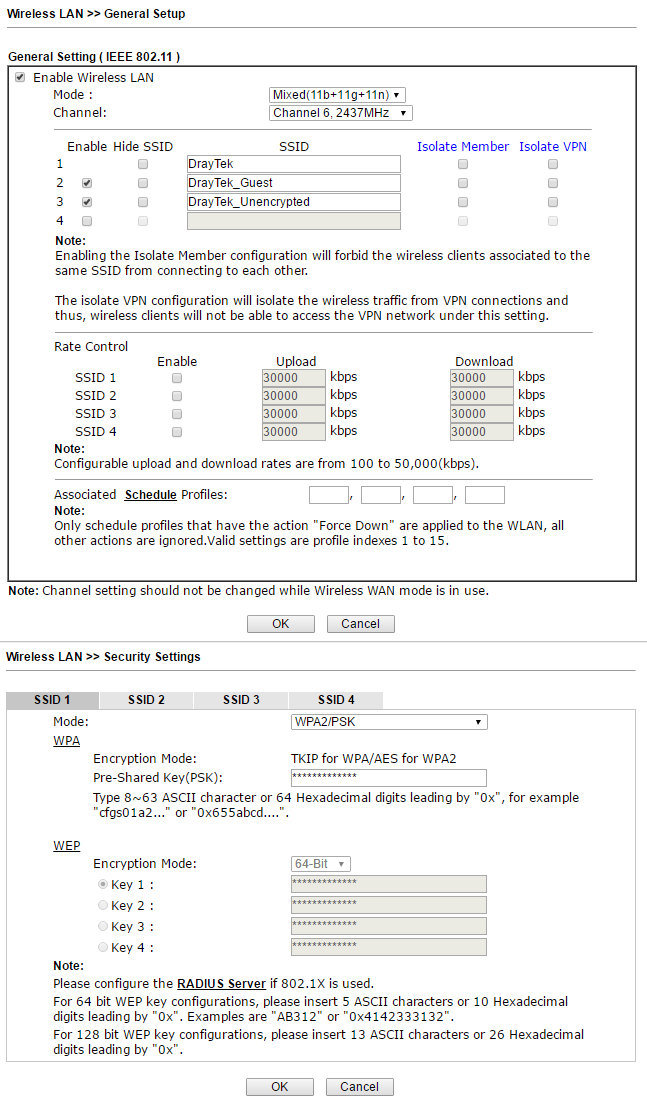

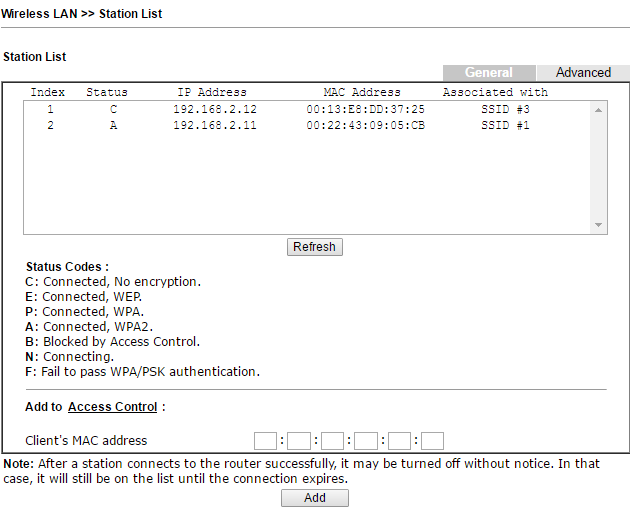

Der Router unterstützt das drahtlose 802.11n-Netzwerk und verfügt über zwei Rundstrahlantennen. Es gibt viele Einstellungen für drahtlose Funktionen im Router.Das Gerät unterstützt bis zu 4 unabhängige drahtlose Netzwerke mit eigenen Einstellungen. Für jedes Netzwerk können Sie das maximale Band für ausgehenden und eingehenden Datenverkehr begrenzen und den Zeitplan aktivieren, nach dem diese Einschränkungen gelten.Im Folgenden werden zur Veranschaulichung der Einstellungen die Untermenüs Allgemeine Einstellungen und Sicherheitseinstellungen angezeigt . Die Einstellungen sind sehr klar. Abb. 44Jedes der 4 drahtlosen Netzwerke ist mit eigenen Sicherheitseinstellungen konfiguriert, einschließlich MAC-Adressfiltern. Für jedes Netzwerk können Sie das Zeitkontingent für die Wi-Fi-Nutzung basierend auf der MAC-Adresse und dem Zeitlimit für die erneute Übermittlung des Kontingents aktivieren.Unten finden Sie ein Untermenü der Stationsliste, in dem die aktuell verbundenen drahtlosen Endgeräte angezeigt werden.

Abb. 44Jedes der 4 drahtlosen Netzwerke ist mit eigenen Sicherheitseinstellungen konfiguriert, einschließlich MAC-Adressfiltern. Für jedes Netzwerk können Sie das Zeitkontingent für die Wi-Fi-Nutzung basierend auf der MAC-Adresse und dem Zeitlimit für die erneute Übermittlung des Kontingents aktivieren.Unten finden Sie ein Untermenü der Stationsliste, in dem die aktuell verbundenen drahtlosen Endgeräte angezeigt werden. Abb. 45Darüber hinaus können Sie im Untermenü Zugriffssteuerung den MAC- Adressfilter aktivieren und sowohl weiße als auch schwarze Listen mit MAC-Adressen erstellen. Listen können in einer Datei auf einem Computer gespeichert oder bei Bedarf aus einer Datei heruntergeladen werden.Im Untermenü Erweiterte Einstellungenenthält eine Feinabstimmung des Funkkanals, z. B. ausgehende Signalleistung, Betriebsmodus, Kanalbreite, Fragmentlänge und andere.Wireless wird auch über die Einstellungen WPS (Wi-Fi Protected Setup) und WDS unterstützt , die Sie in den entsprechenden Unterelementen des Wireless LAN- Menüs finden .

Abb. 45Darüber hinaus können Sie im Untermenü Zugriffssteuerung den MAC- Adressfilter aktivieren und sowohl weiße als auch schwarze Listen mit MAC-Adressen erstellen. Listen können in einer Datei auf einem Computer gespeichert oder bei Bedarf aus einer Datei heruntergeladen werden.Im Untermenü Erweiterte Einstellungenenthält eine Feinabstimmung des Funkkanals, z. B. ausgehende Signalleistung, Betriebsmodus, Kanalbreite, Fragmentlänge und andere.Wireless wird auch über die Einstellungen WPS (Wi-Fi Protected Setup) und WDS unterstützt , die Sie in den entsprechenden Unterelementen des Wireless LAN- Menüs finden .USB-Anwendungsmenü

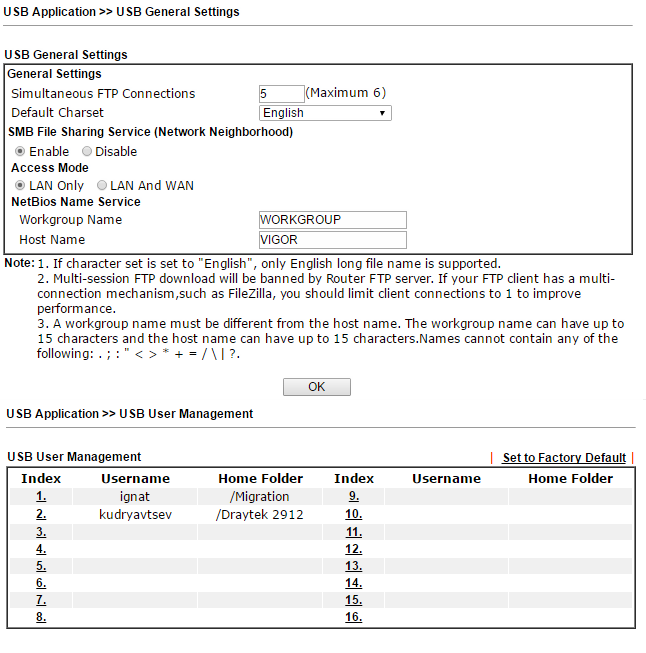

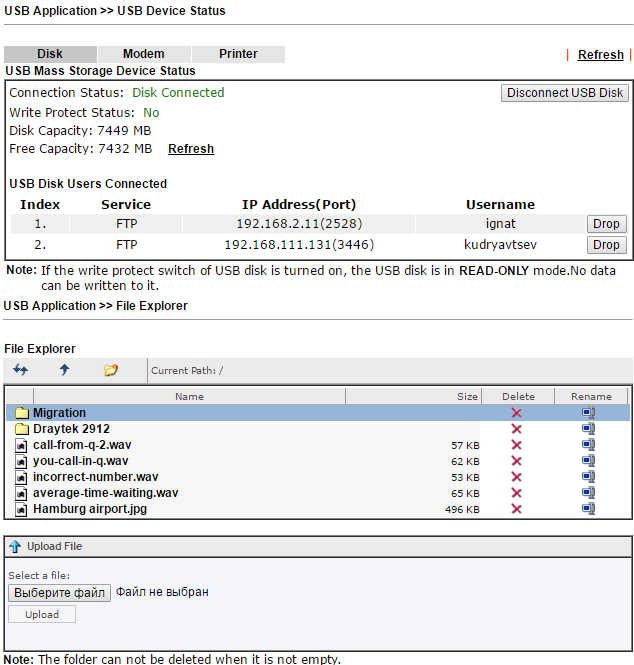

Der Router verfügt über einen USB-Anschluss, der in drei verschiedenen Modi verwendet werden kann. Schließen Sie zunächst ein USB 3G / 4G-Modem an, um eine Internetverbindung zu reservieren, oder als Haupt-Internetverbindung, wenn es keine anderen Möglichkeiten gibt, eine Verbindung zum Internet herzustellen.Zweitens: Anschließen eines USB-Druckers an einen Router, der zu einem Druckserver wird, und Benutzer können ihn verwenden, indem sie den Zugriff über das Netzwerk einrichten. Abb. 46In der obigen Abbildung ein Beispiel, in dem ein USB-Anschluss verwendet wird, um ein Laufwerk anzuschließen und Dateien über ein Netzwerk mithilfe von FTP und SMB auszutauschen. Zwei Benutzer mit unterschiedlichen Home-Verzeichnissen erstellt. In der Abbildung unten ein Beispiel für das Untermenü USB-Gerätestatus:Hier sehen wir, dass ein 8-Gigabyte-Laufwerk an den USB-Anschluss angeschlossen ist und eine Liste der aktiven Benutzer angezeigt wird, die über das Netzwerk mit ihm verbunden sind.

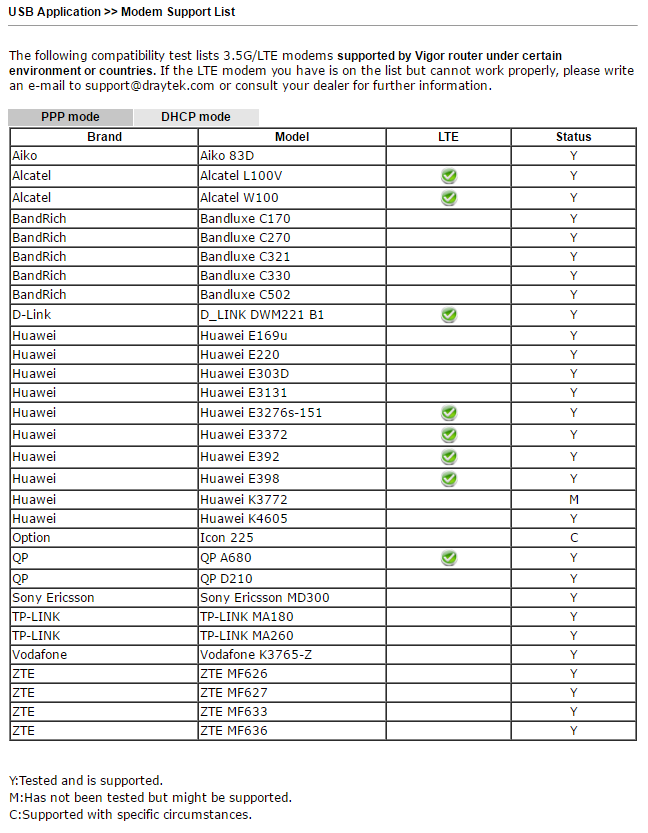

Abb. 46In der obigen Abbildung ein Beispiel, in dem ein USB-Anschluss verwendet wird, um ein Laufwerk anzuschließen und Dateien über ein Netzwerk mithilfe von FTP und SMB auszutauschen. Zwei Benutzer mit unterschiedlichen Home-Verzeichnissen erstellt. In der Abbildung unten ein Beispiel für das Untermenü USB-Gerätestatus:Hier sehen wir, dass ein 8-Gigabyte-Laufwerk an den USB-Anschluss angeschlossen ist und eine Liste der aktiven Benutzer angezeigt wird, die über das Netzwerk mit ihm verbunden sind. Abb. 47Foto-USB-Anwendung >> Datei-Explorer und Foto-USB-Anwendung >> USB-Gerätestatus Schließen Siedrittens ein USB-Laufwerk an und ermöglichen Sie den gemeinsamen Zugriff auf Festplattendateien über FTP oder NetBios / SMB. Die Liste der unterstützten Modems kann im Untermenü Modem Support List angezeigt werden, und die Liste der LAN-Clients kann im Untermenü SMB Client Support List angezeigt werden.Wenn Sie ein 3G / 4G-Modem oder einen Drucker anschließen, wird deren Status auf den entsprechenden Registerkarten Modem und Drucker des Untermenüs USB-Gerätestatus angezeigt .

Abb. 47Foto-USB-Anwendung >> Datei-Explorer und Foto-USB-Anwendung >> USB-Gerätestatus Schließen Siedrittens ein USB-Laufwerk an und ermöglichen Sie den gemeinsamen Zugriff auf Festplattendateien über FTP oder NetBios / SMB. Die Liste der unterstützten Modems kann im Untermenü Modem Support List angezeigt werden, und die Liste der LAN-Clients kann im Untermenü SMB Client Support List angezeigt werden.Wenn Sie ein 3G / 4G-Modem oder einen Drucker anschließen, wird deren Status auf den entsprechenden Registerkarten Modem und Drucker des Untermenüs USB-Gerätestatus angezeigt .

Systemwartungsmenü

. User Administrator, TR-069 .

Configuration Backup .

Configuration Backup SysLog, . , .

. 48

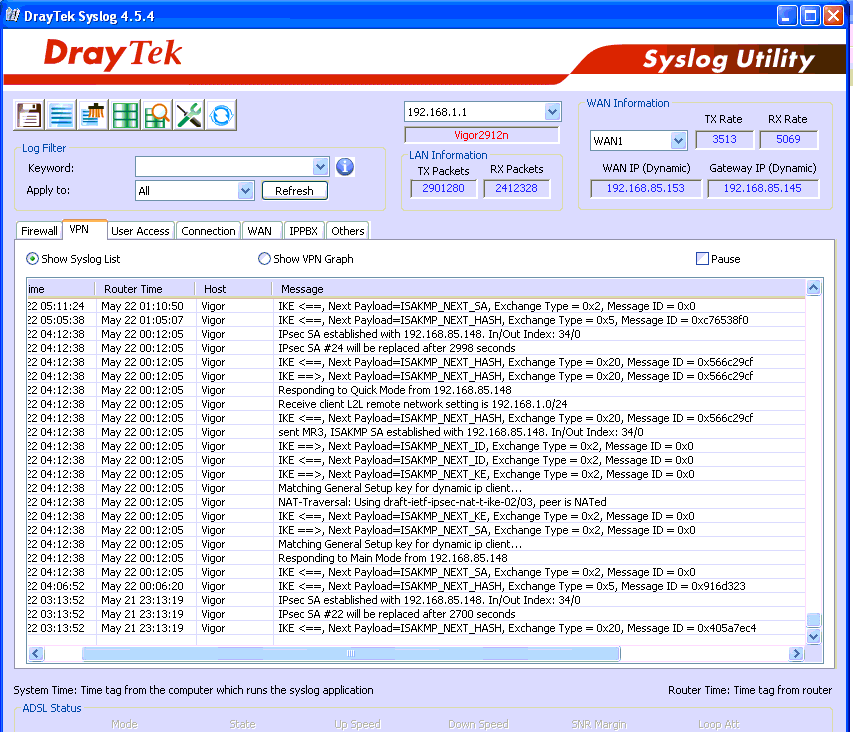

, Draytek syslog . Draytek Syslog. .

. 49

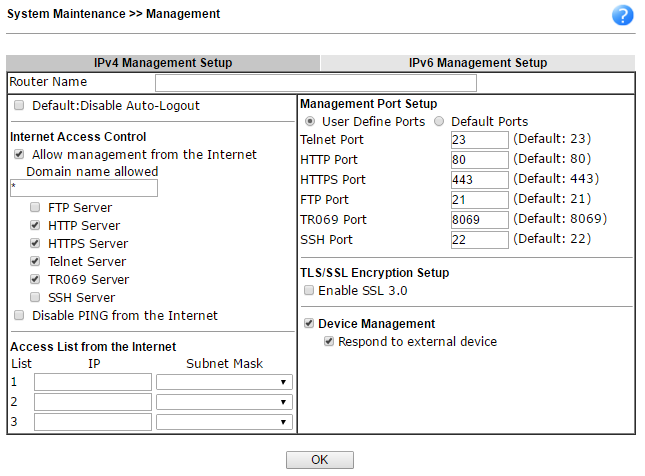

Im Untermenü Verwaltung konfigurieren Sie Berechtigungen für die Fernsteuerung. Darüber hinaus ist es bei Bedarf erforderlich, die Steuerung über das Internet, dh über WAN-Schnittstellen, separat zuzulassen. Abb. 50

Abb. 50Diagnosemenü

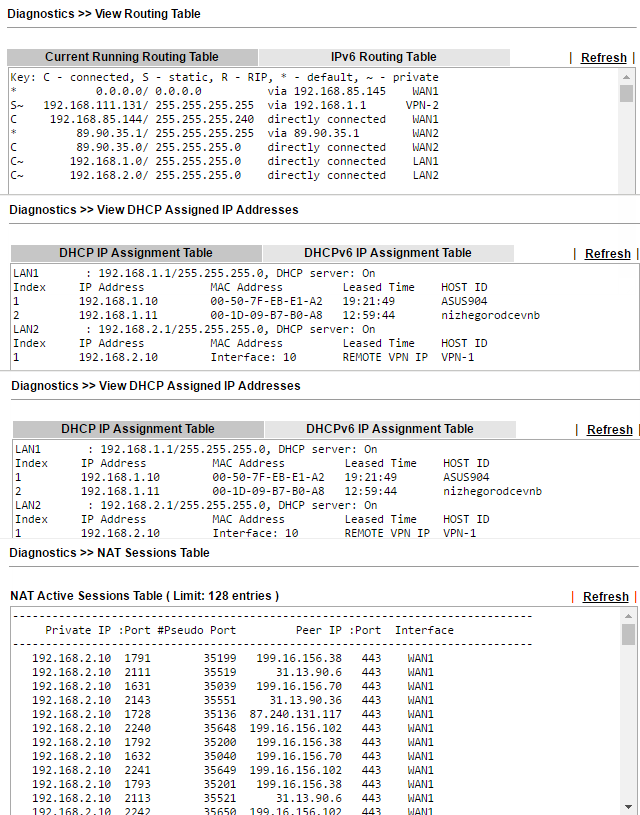

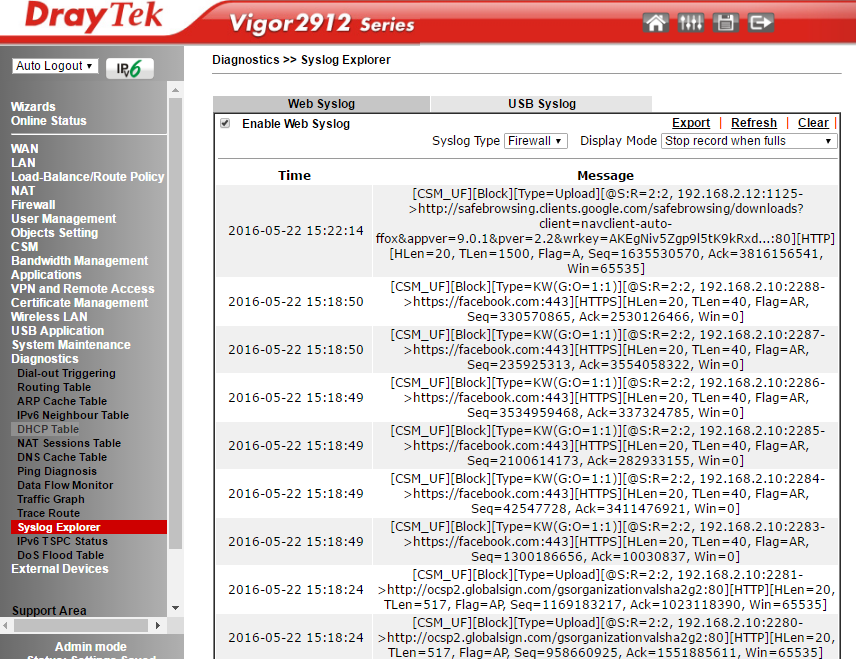

Es gibt viele Diagnosefunktionen auf dem Router, ich mag es wirklich - fast jede Aufgabe, den Zustand zu diagnostizieren, kann über dieses Menü gelöst werden.Im Untermenü Routing Table , einer vollständigen Routing-Tabelle, in der ARP-Cache-Tabelle eine Liste aller MAC-Adressen im lokalen Netzwerk, in der DHCP-Tabelle eine Liste aller aktiven DHCP-Clients, Tabellen mit NAT-Sitzungen und DNS-Eintrags-Cache. Abb. 51Natürlich gibt es Ping und Traceroute . Es ist möglich, die Systemprotokolle des Routers lokal zu aktivieren und anzuzeigen. Sie sind in Typen der wichtigsten Subsysteme unterteilt: VPN, Firewall, WAN und andere.

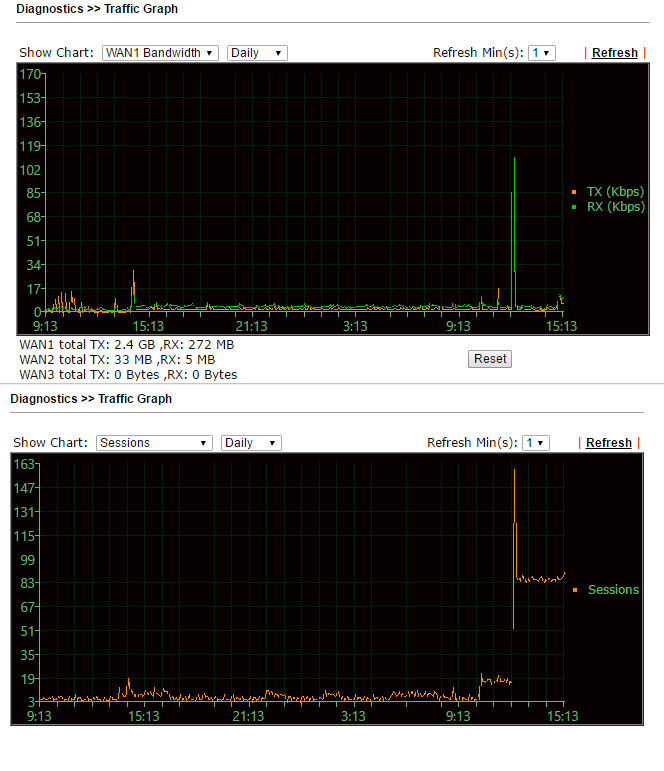

Abb. 51Natürlich gibt es Ping und Traceroute . Es ist möglich, die Systemprotokolle des Routers lokal zu aktivieren und anzuzeigen. Sie sind in Typen der wichtigsten Subsysteme unterteilt: VPN, Firewall, WAN und andere. Abb. 52Im Untermenü VerkehrsdiagrammSie können die Auslastung von WAN-Schnittstellen oder die Anzahl der Sitzungen grafisch auswerten.

Abb. 52Im Untermenü VerkehrsdiagrammSie können die Auslastung von WAN-Schnittstellen oder die Anzahl der Sitzungen grafisch auswerten. Abb. 53

Abb. 53Schlussfolgerungen

Wir haben uns die Router der Draytek 2912 / 2912n- Serie sehr genau angesehen . Dieses Gerät, das in einem Fall alle erforderlichen Netzwerkfunktionen enthält, ist ideal für ein kleines Büro geeignet. Durch den Kauf spart der Eigentümer Geld, da keine zusätzlichen Netzwerkgeräte gekauft werden müssen, die einzelne Funktionen des Draytek 2912n implementieren könnten, z. B. eine Firewall oder einen Punkt Zugriff, VPN-Konzentrator, Netzwerkdrucker oder NAS-Server zum Speichern freigegebener Dokumente.Im ersten Teil der Überprüfung haben wir die Positionierung des Geräts ermittelt, das typische Szenario für die Verwendung des Routers im Detail untersucht, alle wichtigen Merkmale und Vorteile detailliert beschrieben und die detaillierte technische Spezifikation betrachtet - es ist beeindruckend.Mit der zusätzlichen Draytek VigorACS SI-Software für große Installationen können Sie eine große Flotte von Routern einfach verwalten und warten. Für eine einzige Installation wird die Draytek Smart Monitor-Software zur Überwachung und Analyse des Datenverkehrs zu einem unverzichtbaren Werkzeug für das Debuggen des Netzwerks und die Überwachung von Benutzern. Wir haben uns die Konfiguration und das Erscheinungsbild des Geräts, der Anzeigen und Schnittstellen angesehen und dann den maximalen Durchsatz des Routers in verschiedenen Modi getestet. Alle Ergebnisse entsprechen den vom Hersteller angegebenen Zahlen.Im zweiten Teil der Überprüfung, die Sie gerade lesen, haben wir jeden Menüpunkt im Detail untersucht, mit Beispielen für Einstellungen für Funktionen und Schnittstellen wie WAN und LAN, Richtlinien für Lastausgleich und Routing, drahtloses Netzwerk, VPN, Firewall, NAT-Bandbreitensteuerung und USB-Funktionen, Diagnose und Überwachung eines Routers. Während des Einrichtungs- und Testprozesses habe ich mich viele Male an die Dokumentation gewandt und leicht die Antworten gefunden - alle Funktionen sind gut beschrieben und die Abschnitte, in denen sie klar strukturiert sind. Die Arbeit mit dem Router und der Dokumentation dafür hinterließ nur gute Eindrücke.Der Draytek 2912-Router ist sehr funktional und einfach zu konfigurieren. Er kann über einen Webbrowser, eine CLI-Befehlszeilenschnittstelle oder ein TR-69-Protokoll gesteuert werden. Darüber hinaus tragen die zusätzlichen Software VigorACS SI und Smart Monitor zur Überwachung und Verwaltung einzelner Geräte sowie einer großen Flotte von Hunderten oder Tausenden von Geräten dazu bei, die Kosten für die Installation und Wartung von Geräten erheblich zu senken. Daher hat Draytek 2912 ein großes Potenzial für den Einsatz sowohl in Unternehmensnetzwerken kleiner Unternehmen als auch in einzelnen Büros großer Unternehmen. Ich stelle auch fest, dass die gute Qualität der Software, die hohe Leistung und Zuverlässigkeit seit langem getestet wurden.