Mitsubishi Outlander SUV bricht problemlos über WLAN ein

Die Binärdatei für das Fernabschalten des Alarms wird in einer Woche erstellt. Bis zu diesem Moment haben Autobesitzer Zeit, das WLAN im Auto zu deaktivieren

Eine Gruppe von Spezialisten der britischen Hackerfirma Pen Test Partners veröffentlichte Anweisungen, wie Sie per Fernzugriff (über WLAN) die Kontrolle über einzelne elektronische Systeme des Mitsubishi Outlander Hybrid SUV (City Crossover) erlangen können. Hacker haben ein fünfminütiges Video hochgeladen , das das Hacken demonstriert.Mit dieser Methode können Sie unter anderem den Autoalarm ausschalten. Daher sollten Mitsubishi Outlander-Besitzer den Wi-Fi-Zugangspunkt besser deaktivieren. Obwohl das Auto sehr teuer ist (über 50.000 US-Dollar) und prestigeträchtig erscheint, ist das Sicherheitssystem schwach: Der WPA-PSK-Schlüssel besteht aus acht Zeichen und wird schnell mit brutaler Gewalt ausgewählt.Sicherheitslücke Mitsubishi Outlander ist eine mobile Anwendung, die direkt mit dem Computer kommuniziert. In vielen anderen Fahrzeugen stellt die mobile Anwendung eine Verbindung über das Internet her, dh über den Server des Unternehmens. Hier wird die Verbindung jedoch direkt hergestellt. In dieser Hinsicht unterscheidet sich der Mitsubishi Outlander von den anderen. Das Auto verfügt über einen Zugangspunkt und das Telefon stellt über WLAN eine Verbindung her.Jeder Mitsubishi Outlander verfügt über einen eindeutigen W-Fi-Zugangspunkt im Format [REMOTEnnaaaa], wobei „n“ Zahlen und „a“ Kleinbuchstaben sind.Für den Besitzer ist es sehr praktisch, über WLAN direkten Zugang zum Auto zu haben. Direkt vom Telefon aus können Sie die Scheinwerfer per Knopfdruck ein- oder ausschalten, das Auto aus dem Alarm entfernen und so weiter.Diebe mögen diese Funktion auch, weil sie jetzt problemlos alle Mitsubishi Outlander-Autos in ihrer Stadt verfolgen können. Oder verfolgen Sie die Bewegung eines bestimmten Autos. Sie müssen keinen Fehler installieren. Gehen Sie einfach zur WiGLE-Hotspot- Suchmaschine , geben Sie die SSID ein und sehen Sie, wo sich alle Mitsubishi Outlander mit Hotspots befinden.

Eine Gruppe von Spezialisten der britischen Hackerfirma Pen Test Partners veröffentlichte Anweisungen, wie Sie per Fernzugriff (über WLAN) die Kontrolle über einzelne elektronische Systeme des Mitsubishi Outlander Hybrid SUV (City Crossover) erlangen können. Hacker haben ein fünfminütiges Video hochgeladen , das das Hacken demonstriert.Mit dieser Methode können Sie unter anderem den Autoalarm ausschalten. Daher sollten Mitsubishi Outlander-Besitzer den Wi-Fi-Zugangspunkt besser deaktivieren. Obwohl das Auto sehr teuer ist (über 50.000 US-Dollar) und prestigeträchtig erscheint, ist das Sicherheitssystem schwach: Der WPA-PSK-Schlüssel besteht aus acht Zeichen und wird schnell mit brutaler Gewalt ausgewählt.Sicherheitslücke Mitsubishi Outlander ist eine mobile Anwendung, die direkt mit dem Computer kommuniziert. In vielen anderen Fahrzeugen stellt die mobile Anwendung eine Verbindung über das Internet her, dh über den Server des Unternehmens. Hier wird die Verbindung jedoch direkt hergestellt. In dieser Hinsicht unterscheidet sich der Mitsubishi Outlander von den anderen. Das Auto verfügt über einen Zugangspunkt und das Telefon stellt über WLAN eine Verbindung her.Jeder Mitsubishi Outlander verfügt über einen eindeutigen W-Fi-Zugangspunkt im Format [REMOTEnnaaaa], wobei „n“ Zahlen und „a“ Kleinbuchstaben sind.Für den Besitzer ist es sehr praktisch, über WLAN direkten Zugang zum Auto zu haben. Direkt vom Telefon aus können Sie die Scheinwerfer per Knopfdruck ein- oder ausschalten, das Auto aus dem Alarm entfernen und so weiter.Diebe mögen diese Funktion auch, weil sie jetzt problemlos alle Mitsubishi Outlander-Autos in ihrer Stadt verfolgen können. Oder verfolgen Sie die Bewegung eines bestimmten Autos. Sie müssen keinen Fehler installieren. Gehen Sie einfach zur WiGLE-Hotspot- Suchmaschine , geben Sie die SSID ein und sehen Sie, wo sich alle Mitsubishi Outlander mit Hotspots befinden. Um eine Verbindung zum Access Point herzustellen, müssen Sie den Schlüssel (Pre-Shared Key) für die Authentifizierung mithilfe der WPA-PSK-Technologie eingeben. Der Schlüssel ist in der Bedienungsanleitung auf einem Blatt Papier angegeben. Das Problem liegt in diesem Sinne - es ist zu kurz (nur acht Zeichen).Experten von Pen Test Partners haben in weniger als vier Tagen Brute Force auf einem Computer mit vier GPUs ein Passwort gefunden. Wenn Sie eine Instanz auf AWS mieten, wird ein solches Passwort "fast sofort" ausgewählt, sagt einer der Hacker.Danach stellte sich die Frage: Wenn der Schlüssel so einfach ausgewählt wird, welche anderen Sicherheitsmaßnahmen werden zur Authentifizierung des Smartphones verwendet, da es direkten Zugriff auf elektronische Fahrzeugsteuerungssysteme erhält.Es stellte sich heraus, dass keine. Keine Sicherheitsmaßnahmen mehr. Der WPA-PSK-Schlüssel reicht aus, um eine Verbindung zum Auto herzustellen und Zugriff auf viele Funktionen zu erhalten.Die Jungs starteten das Wireshark-Programm, um den Netzwerkverkehr zwischen dem Access Point und dem Host-Smartphone zu untersuchen. Im Falle eines echten Angriffs müssen Sie warten, bis der Besitzer nach Hause kommt und das Auto parkt. Trennen Sie danach das Smartphone kontinuierlich vom WLAN-Router zu Hause, damit das Smartphone weiterhin versucht, sich im Hotspot des Fahrzeugs zu authentifizieren.

Um eine Verbindung zum Access Point herzustellen, müssen Sie den Schlüssel (Pre-Shared Key) für die Authentifizierung mithilfe der WPA-PSK-Technologie eingeben. Der Schlüssel ist in der Bedienungsanleitung auf einem Blatt Papier angegeben. Das Problem liegt in diesem Sinne - es ist zu kurz (nur acht Zeichen).Experten von Pen Test Partners haben in weniger als vier Tagen Brute Force auf einem Computer mit vier GPUs ein Passwort gefunden. Wenn Sie eine Instanz auf AWS mieten, wird ein solches Passwort "fast sofort" ausgewählt, sagt einer der Hacker.Danach stellte sich die Frage: Wenn der Schlüssel so einfach ausgewählt wird, welche anderen Sicherheitsmaßnahmen werden zur Authentifizierung des Smartphones verwendet, da es direkten Zugriff auf elektronische Fahrzeugsteuerungssysteme erhält.Es stellte sich heraus, dass keine. Keine Sicherheitsmaßnahmen mehr. Der WPA-PSK-Schlüssel reicht aus, um eine Verbindung zum Auto herzustellen und Zugriff auf viele Funktionen zu erhalten.Die Jungs starteten das Wireshark-Programm, um den Netzwerkverkehr zwischen dem Access Point und dem Host-Smartphone zu untersuchen. Im Falle eines echten Angriffs müssen Sie warten, bis der Besitzer nach Hause kommt und das Auto parkt. Trennen Sie danach das Smartphone kontinuierlich vom WLAN-Router zu Hause, damit das Smartphone weiterhin versucht, sich im Hotspot des Fahrzeugs zu authentifizieren. Nachdem der Verkehr abgefangen wurde, sobald das Smartphone mit dem Auto verbunden ist, erhalten wir die Hotspot-SSID. Nachdem Sie den Datenverkehr zwischen Geräten untersucht haben, können Sie einen MiTM-Angriff organisieren und Pakete im Namen des Host-Smartphones senden.

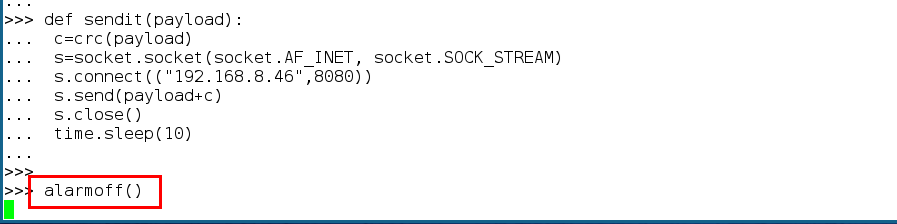

Nachdem der Verkehr abgefangen wurde, sobald das Smartphone mit dem Auto verbunden ist, erhalten wir die Hotspot-SSID. Nachdem Sie den Datenverkehr zwischen Geräten untersucht haben, können Sie einen MiTM-Angriff organisieren und Pakete im Namen des Host-Smartphones senden. Mit dem Wireshark-Programm können Sie die Pakete der ursprünglichen mobilen Mitsubishi Outlander Hybrid-Anwendung studieren, wenn bestimmte Befehle vom Smartphone gesendet werden. Dann wiederholen Sie einfach diese Pakete, um die Befehle zu duplizieren. Über eine mobile Anwendung konnten Hacker die Scheinwerfer erfolgreich ein- und ausschalten. Dann bestimmten sie, wie die Batterieladefunktion aktiviert wird, damit sie im Falle eines Angriffs das Auto absichtlich zum teuersten Stromtarif aufladen können, was dem Eigentümer einen finanziellen Schaden von mehreren Dollar verursacht. Am Ende lernten sie, die Klimaanlage und Heizung ein- und auszuschalten, mit der Sie die Mitsubishi Outlander Hybrid-Batterie effizient entladen können (so dass sich der finanzielle Schaden für den Eigentümer auf mehrere zehn Dollar erhöht).Vor allem aber gelang es den Hackern, das Alarmsystem des Autos endgültig auszuschalten. Dies ist eine ernsthafte Leistung. Beim Ausschalten des Alarms muss der Dieb nur das Glas zerbrechen, um lautlos in den Fahrgastraum einzudringen und die Autotür von innen zu öffnen. Zwar haben die Hacker keinen bestimmten Code (Nutzdaten) veröffentlicht, der gesendet werden muss, um den Alarm auszuschalten. Sie müssen ihn also selbst abholen (wenn Sie dies wünschen). Oder warten Sie ein oder zwei Wochen, bis die Nutzlast noch angezeigt wird.

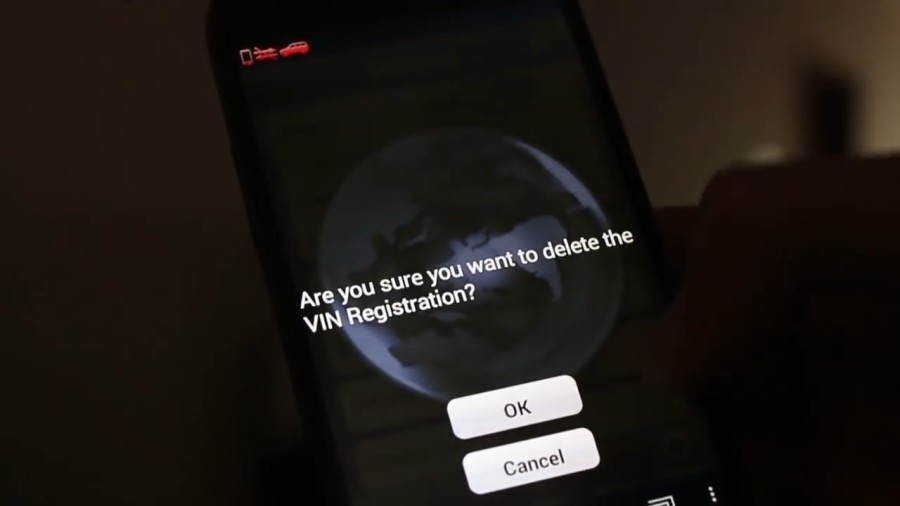

Mit dem Wireshark-Programm können Sie die Pakete der ursprünglichen mobilen Mitsubishi Outlander Hybrid-Anwendung studieren, wenn bestimmte Befehle vom Smartphone gesendet werden. Dann wiederholen Sie einfach diese Pakete, um die Befehle zu duplizieren. Über eine mobile Anwendung konnten Hacker die Scheinwerfer erfolgreich ein- und ausschalten. Dann bestimmten sie, wie die Batterieladefunktion aktiviert wird, damit sie im Falle eines Angriffs das Auto absichtlich zum teuersten Stromtarif aufladen können, was dem Eigentümer einen finanziellen Schaden von mehreren Dollar verursacht. Am Ende lernten sie, die Klimaanlage und Heizung ein- und auszuschalten, mit der Sie die Mitsubishi Outlander Hybrid-Batterie effizient entladen können (so dass sich der finanzielle Schaden für den Eigentümer auf mehrere zehn Dollar erhöht).Vor allem aber gelang es den Hackern, das Alarmsystem des Autos endgültig auszuschalten. Dies ist eine ernsthafte Leistung. Beim Ausschalten des Alarms muss der Dieb nur das Glas zerbrechen, um lautlos in den Fahrgastraum einzudringen und die Autotür von innen zu öffnen. Zwar haben die Hacker keinen bestimmten Code (Nutzdaten) veröffentlicht, der gesendet werden muss, um den Alarm auszuschalten. Sie müssen ihn also selbst abholen (wenn Sie dies wünschen). Oder warten Sie ein oder zwei Wochen, bis die Nutzlast noch angezeigt wird. Wenn der Angreifer bei ausgeschaltetem Alarm in die Kabine eindringt, hat er die Möglichkeit, verschiedene Arten von Angriffen auszuführen. Es besteht bereits ein direkter Zugriff auf den Diagnoseanschluss, sodass der Laptop direkt mit dem Autocomputer verbunden wird. In der Vergangenheit haben Computersicherheitsexperten wiederholt gezeigt, was in verschiedenen Automodellen getan werden kann, wenn Sie eine Verbindung über OBD herstellen. Zum Beispiel gelang es einer hübschen Besitzerin eines Tesla-Autos und einem erfahrenen Linux-Hacker unter dem Spitznamen Hemera vor einem Monat sogar, ein Computersystem zu hacken und dort ihr Lieblings-Gentoo-Betriebssystem anstelle des eingebauten Ubuntu zu installieren , das von Ilon Mask bevorzugt wird.Hacker sagen, dass die interne Netzwerkfüllung des SUV noch genauer behandelt werden muss. Nun, für die Besitzer von Mitsubishi Outlander Hybrid-Fahrzeugen bieten sie eine vorübergehende Lösung: Deaktivieren Sie den Wi-Fi-Zugangspunkt. Dazu müssen Sie zuerst von Ihrem Smartphone aus eine Verbindung zum Hotspot herstellen, dann zu den Einstellungen der mobilen Anwendung (Einstellungen) gehen und den Eintrag "VIN-Registrierung abbrechen" auswählen.

Wenn der Angreifer bei ausgeschaltetem Alarm in die Kabine eindringt, hat er die Möglichkeit, verschiedene Arten von Angriffen auszuführen. Es besteht bereits ein direkter Zugriff auf den Diagnoseanschluss, sodass der Laptop direkt mit dem Autocomputer verbunden wird. In der Vergangenheit haben Computersicherheitsexperten wiederholt gezeigt, was in verschiedenen Automodellen getan werden kann, wenn Sie eine Verbindung über OBD herstellen. Zum Beispiel gelang es einer hübschen Besitzerin eines Tesla-Autos und einem erfahrenen Linux-Hacker unter dem Spitznamen Hemera vor einem Monat sogar, ein Computersystem zu hacken und dort ihr Lieblings-Gentoo-Betriebssystem anstelle des eingebauten Ubuntu zu installieren , das von Ilon Mask bevorzugt wird.Hacker sagen, dass die interne Netzwerkfüllung des SUV noch genauer behandelt werden muss. Nun, für die Besitzer von Mitsubishi Outlander Hybrid-Fahrzeugen bieten sie eine vorübergehende Lösung: Deaktivieren Sie den Wi-Fi-Zugangspunkt. Dazu müssen Sie zuerst von Ihrem Smartphone aus eine Verbindung zum Hotspot herstellen, dann zu den Einstellungen der mobilen Anwendung (Einstellungen) gehen und den Eintrag "VIN-Registrierung abbrechen" auswählen.

Wenn alle mobilen Geräte ausgeschaltet sind, ist das Wi-Fi-Modul im Auto deaktiviert. Sie kann erst aktiviert werden, wenn Sie zehnmal hintereinander die Taste auf der Fernbedienungstaste drücken. "Coole Sicherheitsfunktion", kommentierten die Jungs von Pen Test Partners.Hacker sind der Ansicht, dass der Hersteller dringend ein Firmware-Update für das WLAN-Funkmodul veröffentlichen sollte, um die Sicherheitslücke zu schließen. Durch die Installation einer neuen Firmware können Autofahrer den Auto-Hotspot reaktivieren und die mobile Anwendung erneut verwenden.Im Allgemeinen empfehlen Experten Mitsubishi, die Verwendung von Wi-Fi für die Kommunikation mit einem Smartphone aufzugeben und auf modernere Webtechnologien umzusteigen, um über GSM eine Verbindung zum Telefon über das Internet herzustellen.Wie erwartet hat die Pen Test Partners-Gruppe Mitsubishi im Voraus über den Fehler informiert, aber ihre Informationen haben das Interesse des Autoherstellers nicht geweckt. Dann kontaktierten die Hacker die BBC-Kanäle und machten eine kleine Geschichte im Fernsehen. "Von nun an ist Mitsubishi sehr reaktionsschnell geworden", sagen sie.Hacker versprechen, eine Binärdatei zu erstellen, um den Alarm in ein oder zwei Wochen auszuschalten, sodass die Autobesitzer genügend Zeit haben, den Alarm auszuschalten.

Wenn alle mobilen Geräte ausgeschaltet sind, ist das Wi-Fi-Modul im Auto deaktiviert. Sie kann erst aktiviert werden, wenn Sie zehnmal hintereinander die Taste auf der Fernbedienungstaste drücken. "Coole Sicherheitsfunktion", kommentierten die Jungs von Pen Test Partners.Hacker sind der Ansicht, dass der Hersteller dringend ein Firmware-Update für das WLAN-Funkmodul veröffentlichen sollte, um die Sicherheitslücke zu schließen. Durch die Installation einer neuen Firmware können Autofahrer den Auto-Hotspot reaktivieren und die mobile Anwendung erneut verwenden.Im Allgemeinen empfehlen Experten Mitsubishi, die Verwendung von Wi-Fi für die Kommunikation mit einem Smartphone aufzugeben und auf modernere Webtechnologien umzusteigen, um über GSM eine Verbindung zum Telefon über das Internet herzustellen.Wie erwartet hat die Pen Test Partners-Gruppe Mitsubishi im Voraus über den Fehler informiert, aber ihre Informationen haben das Interesse des Autoherstellers nicht geweckt. Dann kontaktierten die Hacker die BBC-Kanäle und machten eine kleine Geschichte im Fernsehen. "Von nun an ist Mitsubishi sehr reaktionsschnell geworden", sagen sie.Hacker versprechen, eine Binärdatei zu erstellen, um den Alarm in ein oder zwei Wochen auszuschalten, sodass die Autobesitzer genügend Zeit haben, den Alarm auszuschalten.Source: https://habr.com/ru/post/de395147/

All Articles