Wie viele Informationen können über den CPU-Lüfter übertragen werden?

15 Bits pro Minute

Das Abrufen von Informationen von einem isolierten Computer, der nicht mit dem Netzwerk verbunden ist (Luftspalt), ist eine schwierige, aber interessante Aufgabe. In den letzten zehn Jahren wurden verschiedene Methoden zur solchen Datenfiltration entwickelt: zum Beispiel die Aufzeichnung der elektromagnetischen Strahlung einer Grafikkarte und verschiedener Komponenten auf einem Motherboard[1] ,[2] ,[3] ,[4] , Erkennung von Tastenanschlägen durch Ton, Informationen über optische[5] und thermisch[6] Kanäle, Audioübertragung über Lautsprecher in hörbaren und unhörbaren Frequenzbereichen[7] ,[8] ,[9] Funkübertragung vom Monitor zum AM-Radio[10] und andere.Aber vorher war noch nie jemandem in den Sinn gekommen, den Informationsfluss zu übertragen und die Lüftergeschwindigkeit zu ändern . Dies scheint jedoch eine triviale Idee zu sein.Ein bösartiges Softwaresystem namens Fansmitter wurde von Andrey Daydakulov, Yosef Solevich, Yuval Elovichi und Mordechai Guri sowie vom Forschungszentrum für Computersicherheit an der Ben-Gurion-Universität entwickelt .Das Lesen von Informationen über einen Computerlüfter hat einen Hauptvorteil: Ein solcher Lüfter ist auf jedem Desktop-Computer verfügbar. Es ist zwar in einigen modernen Laptop-Modellen nicht vorhanden, aber solche Geräte sind in Nuklearanlagen und anderen geschützten Einrichtungen in Russland und im Ausland immer noch selten. In der Regel werden dort die einfachsten und zuverlässigsten PCs mit einer Standardsystemeinheit installiert.

Das Abrufen von Informationen von einem isolierten Computer, der nicht mit dem Netzwerk verbunden ist (Luftspalt), ist eine schwierige, aber interessante Aufgabe. In den letzten zehn Jahren wurden verschiedene Methoden zur solchen Datenfiltration entwickelt: zum Beispiel die Aufzeichnung der elektromagnetischen Strahlung einer Grafikkarte und verschiedener Komponenten auf einem Motherboard[1] ,[2] ,[3] ,[4] , Erkennung von Tastenanschlägen durch Ton, Informationen über optische[5] und thermisch[6] Kanäle, Audioübertragung über Lautsprecher in hörbaren und unhörbaren Frequenzbereichen[7] ,[8] ,[9] Funkübertragung vom Monitor zum AM-Radio[10] und andere.Aber vorher war noch nie jemandem in den Sinn gekommen, den Informationsfluss zu übertragen und die Lüftergeschwindigkeit zu ändern . Dies scheint jedoch eine triviale Idee zu sein.Ein bösartiges Softwaresystem namens Fansmitter wurde von Andrey Daydakulov, Yosef Solevich, Yuval Elovichi und Mordechai Guri sowie vom Forschungszentrum für Computersicherheit an der Ben-Gurion-Universität entwickelt .Das Lesen von Informationen über einen Computerlüfter hat einen Hauptvorteil: Ein solcher Lüfter ist auf jedem Desktop-Computer verfügbar. Es ist zwar in einigen modernen Laptop-Modellen nicht vorhanden, aber solche Geräte sind in Nuklearanlagen und anderen geschützten Einrichtungen in Russland und im Ausland immer noch selten. In der Regel werden dort die einfachsten und zuverlässigsten PCs mit einer Standardsystemeinheit installiert. Somit funktioniert die Fansmitter-Malware auf fast jedem PC, auch wenn sie keine Lautsprecher und kein Mikrofon (Audio-Gap) hat. Darüber hinaus kann das Soundsystem auf BIOS-Ebene deaktiviert werden, um ein versehentliches oder absichtliches Anschließen externer Lautsprecher an die Audio-Buchse zu verhindern. Das Stummschalten des Audiosystems ist sehr effektiv gegen herkömmliche akustische Datenexfiltration. Aber nicht gegen den Fansmitter. In diesem Fall betrifft die akustische Exfiltration nicht das Sound-Subsystem des Computers.Die Signalübertragung erfolgt durch eine Änderung der Lüftergeschwindigkeit am Prozessor. Wenn sich die Drehzahl ändert, ändern sich auch die Klangeigenschaften. Informationen werden von einem entfernten Mikrofon in einer Entfernung von mehreren Metern aufgezeichnet, beispielsweise mit einem normalen Telefon.

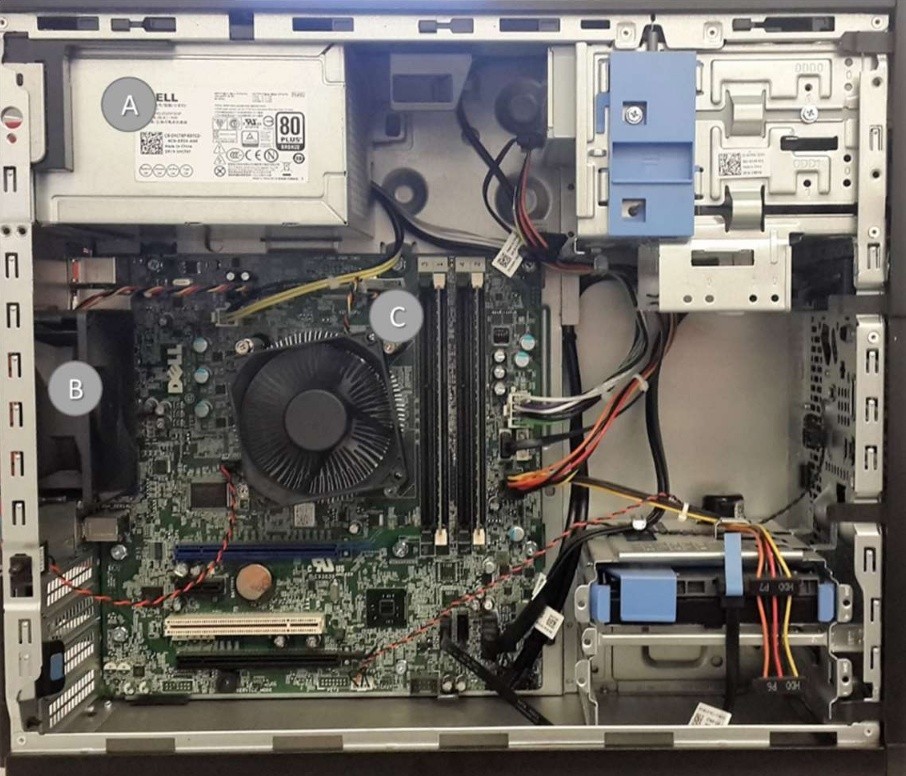

Somit funktioniert die Fansmitter-Malware auf fast jedem PC, auch wenn sie keine Lautsprecher und kein Mikrofon (Audio-Gap) hat. Darüber hinaus kann das Soundsystem auf BIOS-Ebene deaktiviert werden, um ein versehentliches oder absichtliches Anschließen externer Lautsprecher an die Audio-Buchse zu verhindern. Das Stummschalten des Audiosystems ist sehr effektiv gegen herkömmliche akustische Datenexfiltration. Aber nicht gegen den Fansmitter. In diesem Fall betrifft die akustische Exfiltration nicht das Sound-Subsystem des Computers.Die Signalübertragung erfolgt durch eine Änderung der Lüftergeschwindigkeit am Prozessor. Wenn sich die Drehzahl ändert, ändern sich auch die Klangeigenschaften. Informationen werden von einem entfernten Mikrofon in einer Entfernung von mehreren Metern aufgezeichnet, beispielsweise mit einem normalen Telefon. Wenn wir verschiedene Methoden zur Exfiltration von Daten von einem isolierten Computer klassifizieren, ist Fansmitter neben elektromagnetischer Strahlung, optischer Erfassung (durch LEDs), thermischer und akustischer Methode die fünfte Klasse solcher Methoden.Für einen erfolgreichen Fansmitter-Angriff müssen Sie den Computer und das Mobiltelefon des Opfers direkt infizieren. Wenn es keine Probleme mit dem Telefon gibt, ist die Installation der Malware auf einem isolierten PC der schwierigste Teil eines hypothetischen Angriffs. Natürlich achten die Forscher nicht auf praktische Methoden zur Installation von Malware auf einem isolierten PC, sondern sprechen nur über den technischen Teil der Aufgabe, dh direkt über Codierungsmethoden zum Decodieren digitaler Daten durch das Rauschen von Lüftern.Bei modernen Computern werden die Lüfter des Prozessors und der Systemeinheit normalerweise über ein vierpoliges Kabel gesteuert. Der Zweck jedes Kontakts ist in der Tabelle angegeben.

Wenn wir verschiedene Methoden zur Exfiltration von Daten von einem isolierten Computer klassifizieren, ist Fansmitter neben elektromagnetischer Strahlung, optischer Erfassung (durch LEDs), thermischer und akustischer Methode die fünfte Klasse solcher Methoden.Für einen erfolgreichen Fansmitter-Angriff müssen Sie den Computer und das Mobiltelefon des Opfers direkt infizieren. Wenn es keine Probleme mit dem Telefon gibt, ist die Installation der Malware auf einem isolierten PC der schwierigste Teil eines hypothetischen Angriffs. Natürlich achten die Forscher nicht auf praktische Methoden zur Installation von Malware auf einem isolierten PC, sondern sprechen nur über den technischen Teil der Aufgabe, dh direkt über Codierungsmethoden zum Decodieren digitaler Daten durch das Rauschen von Lüftern.Bei modernen Computern werden die Lüfter des Prozessors und der Systemeinheit normalerweise über ein vierpoliges Kabel gesteuert. Der Zweck jedes Kontakts ist in der Tabelle angegeben.| Kontakt | Bezeichnung | Funktion |

|---|

| 1 (rot) | BODEN | Die Erde |

| 2 (schwarz) | 12 V. | 12 Volt Leistung |

| 3 (schwarz) | FAN_TACH | Ausgehendes Lüfterdrehzahlsignal |

| 4 (gelb) | FAN_CONTROL | Eingangssignal zur Anzeige der Lüftergeschwindigkeit |

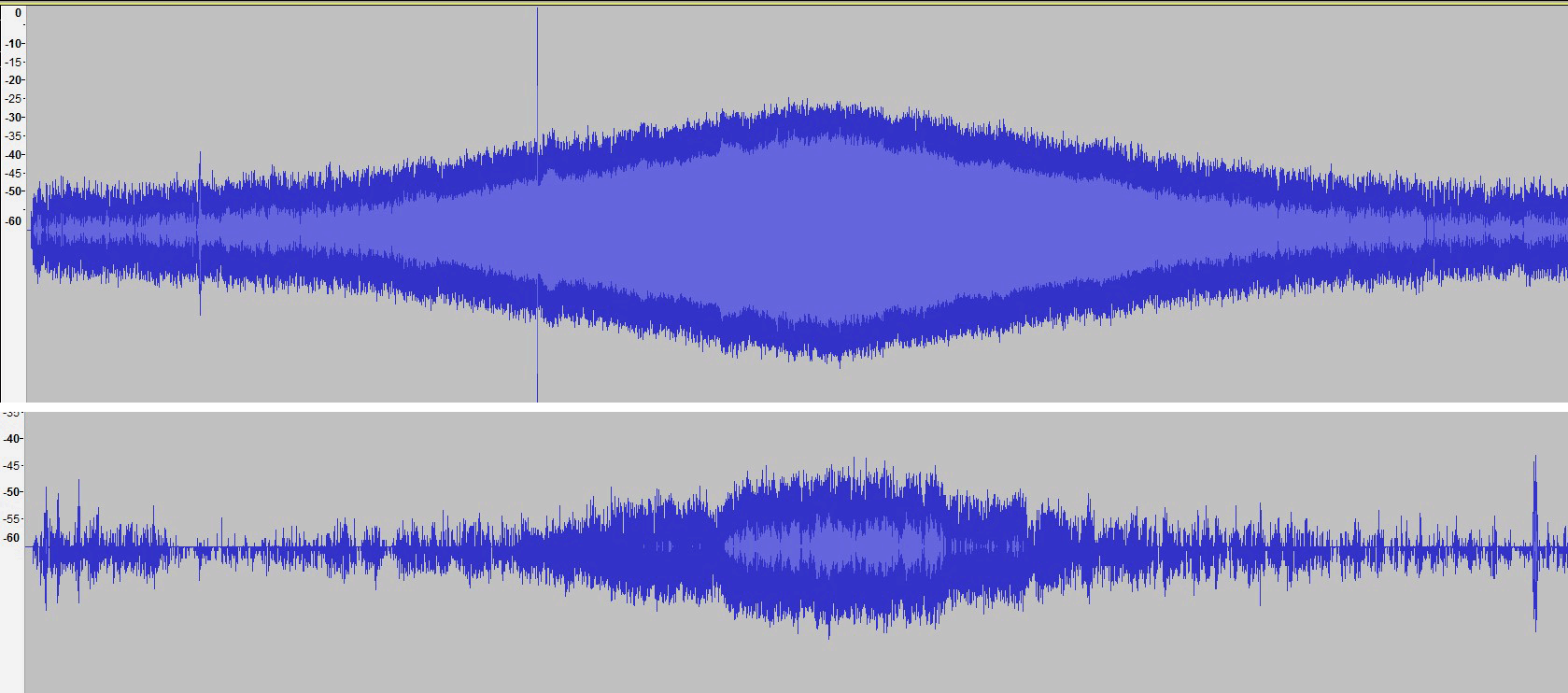

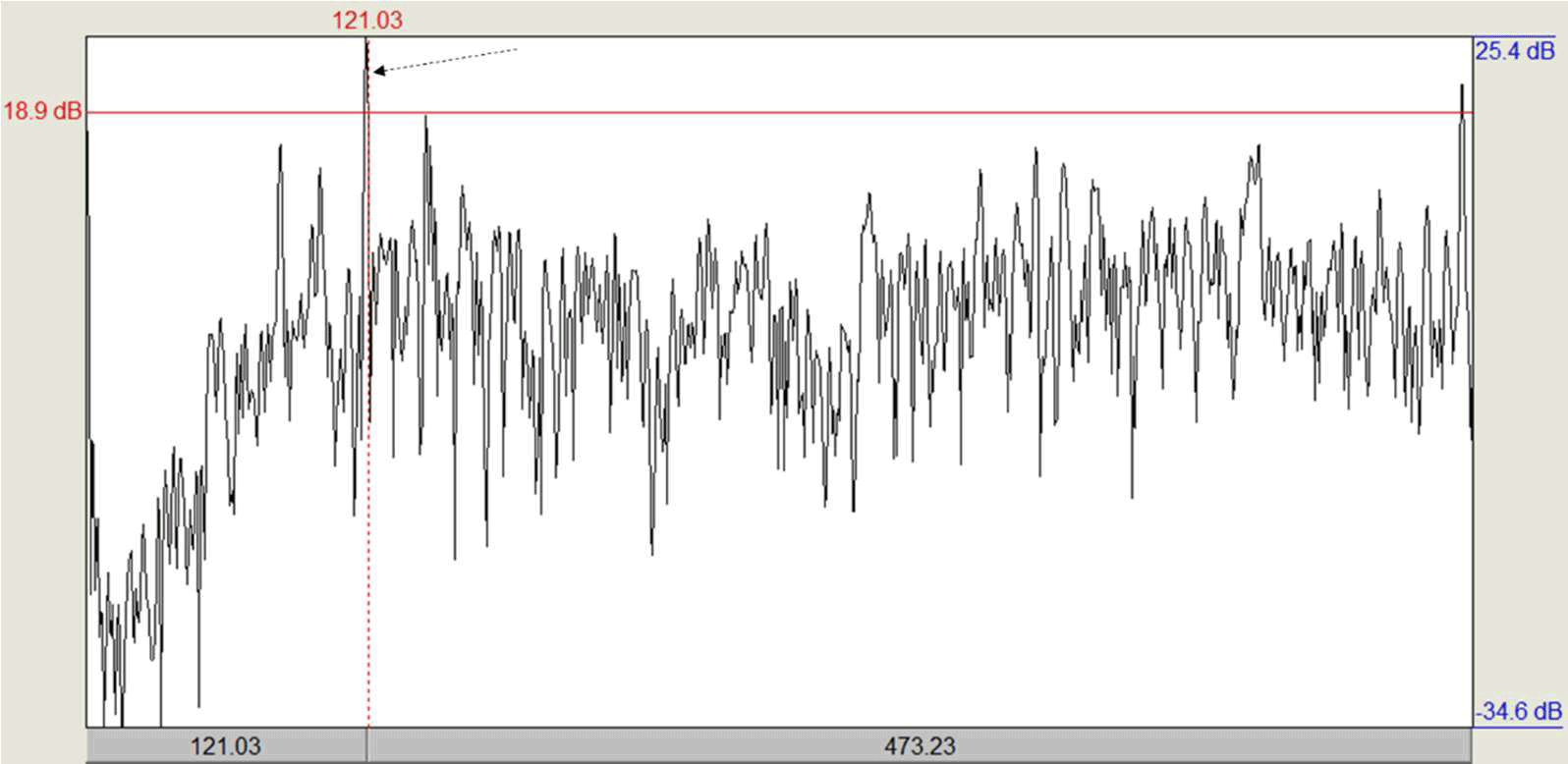

Wie Sie sehen können, überträgt das dritte Kabel ständig ein Signal zur Lüftergeschwindigkeit an das Motherboard. Das vierte Kabel überträgt Anweisungen zum Ändern der Drehzahl unter Verwendung des Pulsweitenmodulationssignals (PWM).[11] . Bei älteren Computern fehlt das vierte Kabel und die Lüftergeschwindigkeit ist nicht einstellbar.Die Lüfterdrehzahl wird automatisch oder manuell geändert. Im letzteren Fall erfolgt dies über das BIOS oder das Betriebssystem. Es gibt mehrere proprietäre und Open Source-Programme zum Steuern und Messen der Lüftergeschwindigkeit auf verschiedenen Motherboards für Windows, Linux und MacOS[12] [13] [14] .Es ist bekannt, dass mit zunehmender Drehzahl eines Lüfters dessen Lautstärke zunimmt (akustisches Geräusch). Das Diagramm zeigt eine grafische Darstellung des wahrgenommenen Volumens des Prozessorlüfters, wenn sich die Drehzahl aus einer Entfernung von 1 Meter (oben) und 4 Metern (unten) von 1000 auf 4500 U / min und umgekehrt ändert. In beiden Fällen wird der Ton vom Mikrofon des Mobiltelefons aufgezeichnet. Die Lautstärke kann für verschiedene Lüftermodelle variieren, aber die grundlegende Tendenz bleibt unverändert: Je schneller sich der Lüfter dreht, desto größer ist das Geräusch.Darüber hinaus ändert sich mit einer Änderung der Drehzahl auch die Tonhöhe der Schall-Blade-Durchgangsfrequenz (BPF).Der BPF (in Hertz) wird gemessen, indem die Anzahl der Schaufeln ( n ) mit der Drehzahl R multipliziert wirdin Umdrehungen pro Minute (U/ min), also BPF = n * R / 60Die Grafik zeigt ein typisches Lüftergeräuschspektrum bei etwa 1000 U / min.

Die Lautstärke kann für verschiedene Lüftermodelle variieren, aber die grundlegende Tendenz bleibt unverändert: Je schneller sich der Lüfter dreht, desto größer ist das Geräusch.Darüber hinaus ändert sich mit einer Änderung der Drehzahl auch die Tonhöhe der Schall-Blade-Durchgangsfrequenz (BPF).Der BPF (in Hertz) wird gemessen, indem die Anzahl der Schaufeln ( n ) mit der Drehzahl R multipliziert wirdin Umdrehungen pro Minute (U/ min), also BPF = n * R / 60Die Grafik zeigt ein typisches Lüftergeräuschspektrum bei etwa 1000 U / min. Zur Analyse des Audiosignals wurde die Abtastfrequenz der Einfachheit halber von 44,1 kHz auf 2 kHz reduziert und das Signal in den gewünschten BPF-Bereichen gefiltert. So stellte sich heraus, dass eine Tabelle erstellt wurde, deren Drehzahl welcher BPF entspricht, beispielsweise für einen Lüfter mit sieben Flügeln (in der Tabelle).

Zur Analyse des Audiosignals wurde die Abtastfrequenz der Einfachheit halber von 44,1 kHz auf 2 kHz reduziert und das Signal in den gewünschten BPF-Bereichen gefiltert. So stellte sich heraus, dass eine Tabelle erstellt wurde, deren Drehzahl welcher BPF entspricht, beispielsweise für einen Lüfter mit sieben Flügeln (in der Tabelle).| R (U / min) | BPF (Hz) |

|---|

| 1000-1600 | 116-187 |

| 1600-3000 | 187-350 |

| 2000-2500 | 233-292 |

| 4000-4500 | 466-525 |

Leider sind Frequenzen in den 100-600-Hz-Bereichen durch das menschliche Ohr unterscheidbar, so dass das Opfer eines Angriffs eine Frequenzänderung durch das Ohr hören kann. Die Autoren der wissenschaftlichen Arbeit empfehlen die Verwendung mehrerer Methoden, um einen Angriff zu maskieren: 1) Führen Sie ihn zu einem Zeitpunkt durch, an dem die Wahrscheinlichkeit, in der Nähe einer Person zu sein, minimal ist. 2) Verwenden Sie die niedrigstmöglichen Frequenzen von 140-170 Hz. 3) Verwenden Sie enge Frequenzbereiche mit einer Differenz von nicht mehr als 100 Hz zwischen 0 und 1.Die Forscher verwendeten zwei Methoden, um das Signal zu modulieren: Amplitudenmodulation (Amplitude Shift Keying, ASK) und Frequenzmodulation Frequency Shift Keying (FSK). Die erste Methode ist vielseitiger und passt für fast alle Lüfter, während die zweite Methode widerstandsfähiger gegen Umgebungsgeräusche ist. In beiden Fällen werden die Werte 0 und 1 durch Ändern der Lüftergeschwindigkeit übertragen, aber die Amplitude des Trägersignals ist im ersten Fall seine Amplitude und im zweiten Fall die Frequenz der Trägerwelle.Die folgenden Diagramme zeigen den Unterschied im aufgezeichneten Signal, das durch die Methode der Amplitudenmodulation (oben) und der Frequenzmodulation (unten) übertragen wird. In beiden Fällen wird ein 101010-Signal mit einem Zeitrahmen von 5 Sekunden übertragen, wenn sich die Lüfterdrehzahl zwischen 1000 U / min und 1600 U / min ändert. Im ersten Fall erfolgte die Übertragung innerhalb von 60 Sekunden, im zweiten Fall - 150 Sekunden. Amplitudenmodulation

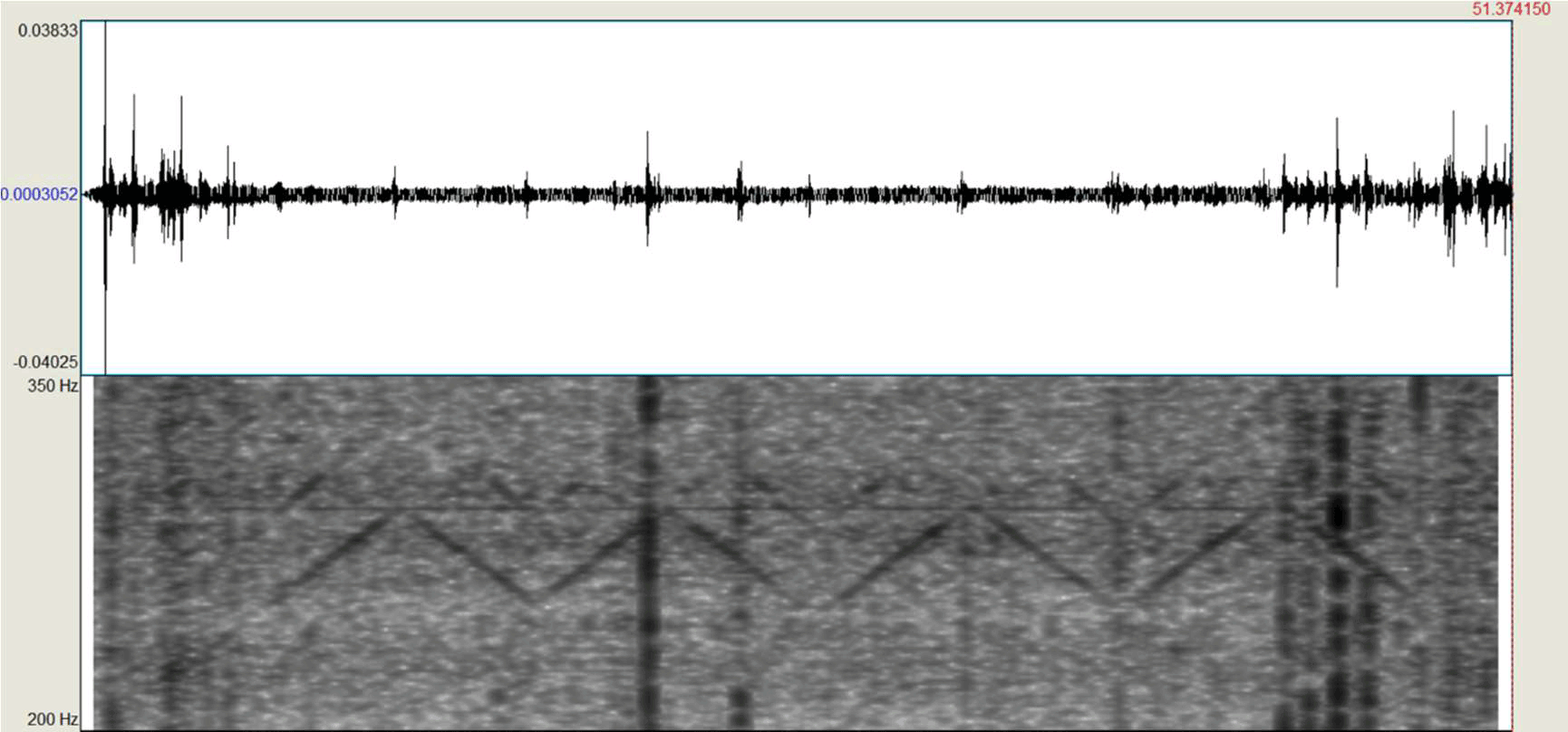

Amplitudenmodulation FrequenzmodulationForscher schlagen vor, die dynamische Synchronisationsmethode für die Datenübertragung zu verwenden, um Fehler zu vermeiden, wenn Empfänger und Sender während der Übertragung ihren Standort relativ zueinander ändern. Während der dynamischen Synchronisation wird vor jedem 12-Bit-Nutzdatenrahmen ein 4-Bit-Steuerrahmen übertragen.Die Forscher testeten die entwickelte Methode zur Exfiltration von Daten auf einem Dell OptiPlex 9020-Computer mit einem Intel Core i7-4790-Motherboard und einem Intel Q87-Chipsatz (Lynx Point). Wie bereits erwähnt, ist die Methode universell und kann mit Computern verschiedener Modelle verwendet werden.Als Signalempfänger wurde ein Samsung Galaxy S4 (I9500) Mobiltelefon verwendet.Das Experiment wurde in einem Labor mit einem Standardumgebungsgeräuschpegel durchgeführt, in dem mehrere andere Fremdcomputer und eine Klimaanlage arbeiteten.Das Experiment zeigte, dass die Datenrate durch den Lüfter stark vom Signal-Rausch-Verhältnis (SNR) abhängt. Je stärker das Umgebungsgeräusch in Bezug auf das gewünschte Signal ist, desto geringer ist die Übertragungsgeschwindigkeit.So sieht die Nutzlastübertragung in der Folge der Bits 01010101 mit unterschiedlichen Übertragungsparametern und in unterschiedlichen Abständen zwischen Empfänger und Sender aus.Abstand 1 Meter, Lüfterdrehzahl 1000-1600 U / min, Modulationsmethode B-FSK. Die effektive Übertragungsgeschwindigkeit beträgt 3 Bit pro Minute.

FrequenzmodulationForscher schlagen vor, die dynamische Synchronisationsmethode für die Datenübertragung zu verwenden, um Fehler zu vermeiden, wenn Empfänger und Sender während der Übertragung ihren Standort relativ zueinander ändern. Während der dynamischen Synchronisation wird vor jedem 12-Bit-Nutzdatenrahmen ein 4-Bit-Steuerrahmen übertragen.Die Forscher testeten die entwickelte Methode zur Exfiltration von Daten auf einem Dell OptiPlex 9020-Computer mit einem Intel Core i7-4790-Motherboard und einem Intel Q87-Chipsatz (Lynx Point). Wie bereits erwähnt, ist die Methode universell und kann mit Computern verschiedener Modelle verwendet werden.Als Signalempfänger wurde ein Samsung Galaxy S4 (I9500) Mobiltelefon verwendet.Das Experiment wurde in einem Labor mit einem Standardumgebungsgeräuschpegel durchgeführt, in dem mehrere andere Fremdcomputer und eine Klimaanlage arbeiteten.Das Experiment zeigte, dass die Datenrate durch den Lüfter stark vom Signal-Rausch-Verhältnis (SNR) abhängt. Je stärker das Umgebungsgeräusch in Bezug auf das gewünschte Signal ist, desto geringer ist die Übertragungsgeschwindigkeit.So sieht die Nutzlastübertragung in der Folge der Bits 01010101 mit unterschiedlichen Übertragungsparametern und in unterschiedlichen Abständen zwischen Empfänger und Sender aus.Abstand 1 Meter, Lüfterdrehzahl 1000-1600 U / min, Modulationsmethode B-FSK. Die effektive Übertragungsgeschwindigkeit beträgt 3 Bit pro Minute. Die Entfernung beträgt 1 Meter, die Lüftergeschwindigkeit beträgt 4000-4250 U / min, die Modulationsmethode ist B-FSK. Die effektive Übertragungsgeschwindigkeit beträgt 15 Bit pro Minute, die

Die Entfernung beträgt 1 Meter, die Lüftergeschwindigkeit beträgt 4000-4250 U / min, die Modulationsmethode ist B-FSK. Die effektive Übertragungsgeschwindigkeit beträgt 15 Bit pro Minute, die Entfernung beträgt 4 Meter, die Lüftergeschwindigkeit beträgt 2000-2500 U / min, die Modulationsmethode ist B-FSK. Die effektive Bitrate beträgt 10 Bit pro Minute

Entfernung beträgt 4 Meter, die Lüftergeschwindigkeit beträgt 2000-2500 U / min, die Modulationsmethode ist B-FSK. Die effektive Bitrate beträgt 10 Bit pro Minute Im Experiment war es möglich, das Signal von einem Mobiltelefon in einer Entfernung von bis zu 8 Metern aufzuzeichnen und zu entschlüsseln. Natürlich ist der SNR-Pegel viel höher, wenn Sie Richtmikrofone und andere Spezialgeräte verwenden.

Im Experiment war es möglich, das Signal von einem Mobiltelefon in einer Entfernung von bis zu 8 Metern aufzuzeichnen und zu entschlüsseln. Natürlich ist der SNR-Pegel viel höher, wenn Sie Richtmikrofone und andere Spezialgeräte verwenden.Literatur

[1] MG Kuhn und RJ Anderson, "Soft Tempest: Versteckte Datenübertragung mit elektromagnetischen Emanationen", Information Hiding , Springer-Verlag, 1998, pp. 124-142. Zurück zum Artikel

[2] MG Kuhn, "Kompromittierende Emanationen: Abhörrisiken von Computerbildschirmen", Universität Cambridge, Computer Laboratory, 2003. Zurück zum Artikel

[3] M. Vuagnoux und S. Pasini, USENIX-Sicherheitssymposium 2009 , „Kompromittierende elektromagnetische Ausstrahlung von drahtgebundenen und drahtlosen Tastaturen“ . Zurück zum Artikel

[4] M. Guri, A. Kachlon, O. Hasson, G. Kedma, Y. Mirsky and Y. Elovici, «GSMem: Data Exfiltration from Air-Gapped Computers over GSM Frequencies,» Washington, D.C., 2015.

[5] J. Loughry and A. D. Umphress, «Information leakage from optical emanations», ACM Transactions on Information and System Security (TISSEC), vol. 5, no. 3, pp. 262-289, 2002.

[6] M. Guri, M. Monitz, Y. Mirski and Y. Elovici, «BitWhisper: Covert Signaling Channel between Air-Gapped Computers using Thermal Manipulations,» in Computer Security Foundations Symposium (CSF), IEEE, 2015.

[7] V. T. M. t. C. A.-G. S. f. P. N. Attack, «Eunchong Lee; Hyunsoo Kim; Ji Won Yoon», Information Security Applications, vol. 9503, pp. 187-199, 2015.

[8] M. Hanspach and M. Goetz, «On Covert Acoustical Mesh Networks in Air», Journal of Communications, vol. 8, 2013.

[9] A. Madhavapeddy, R. Sharp, D. Scott and A. Tse, «Audio networking: the forgotten wireless technology», Pervasive Computing, IEEE, vol. 4, no. 3, 2008.

[10] E. Thiele, «Tempest for Eliza», 2001. [Online]. :

www.erikyyy.de/tempest. [Accessed 4 10 2013].

[11] Alfredo Milani Comparetti, «What is PWM and what is the difference between Analog and Digital?», 2004. [Online]. : www.almico.com/sfarticle.php?id=1.

[12] «SpeedFan», [Online]. : www.almico.com/sfdownload.php.

[13] «Mac/SMC Fan Control for Windows (+ Temp)», [Online]. : sourceforge.net/projects/macfan.

[14] «fanCON — Fan control for Linux systems», [Online]. : sourceforge.net/projects/fancon. Source: https://habr.com/ru/post/de395417/

All Articles