Für alle Versionen von Antivirenprogrammen wurde ein funktionierender Exploit veröffentlicht. Die Tatsache, Code unter der GPL auszuleihen, wird aufgedeckt

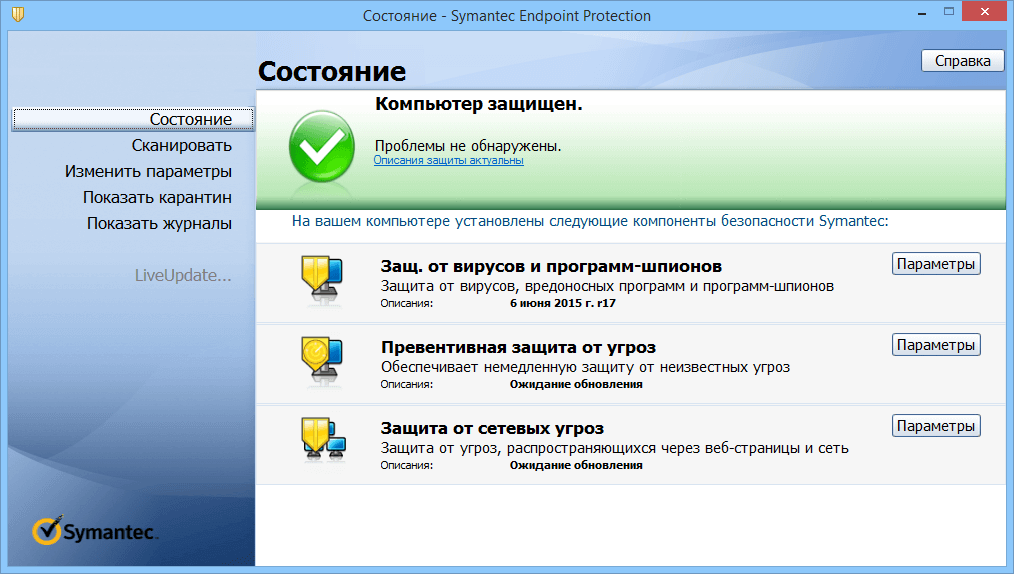

Gestern hat Tavis Ormandy vom Project Zero-Hacker bei Google offenen Zugriff auf zahlreiche Sicherheitslücken in Symantec-Antivirenprogrammen veröffentlicht, einschließlich Sicherheitslücken bei der Remotecodeausführung.Einige Experten sagen, dass das auf dem Computer installierte Antivirenprogramm aufgrund seiner maximalen Berechtigungsstufe im System zu einem zusätzlichen Angriffsvektor werden kann, dh zu einer zusätzlichen Verletzung der Gesamtsicherheit des Systems. Das Symantec-Beispiel zeigt dies so deutlich wie möglich. In einigen Fällen wird unter Windows schädlicher Code direkt in den Kernel des Betriebssystems geladen, was zu einer Beschädigung des Kernelspeichers führt.Symantec-Programme verwenden denselben Kernel, sodass die beschriebenen Methoden für alle Symantec-Programme funktionieren, einschließlich der unter der Marke Norton vertriebenen Virenschutzprogramme. Unter ihnen:

Gestern hat Tavis Ormandy vom Project Zero-Hacker bei Google offenen Zugriff auf zahlreiche Sicherheitslücken in Symantec-Antivirenprogrammen veröffentlicht, einschließlich Sicherheitslücken bei der Remotecodeausführung.Einige Experten sagen, dass das auf dem Computer installierte Antivirenprogramm aufgrund seiner maximalen Berechtigungsstufe im System zu einem zusätzlichen Angriffsvektor werden kann, dh zu einer zusätzlichen Verletzung der Gesamtsicherheit des Systems. Das Symantec-Beispiel zeigt dies so deutlich wie möglich. In einigen Fällen wird unter Windows schädlicher Code direkt in den Kernel des Betriebssystems geladen, was zu einer Beschädigung des Kernelspeichers führt.Symantec-Programme verwenden denselben Kernel, sodass die beschriebenen Methoden für alle Symantec-Programme funktionieren, einschließlich der unter der Marke Norton vertriebenen Virenschutzprogramme. Unter ihnen:- Norton Security, Norton 360 und andere ältere Norton-Produkte (alle Plattformen)

- Symantec Endpoint Protection (alle Versionen, alle Plattformen)

- Symantec Email Security (alle Plattformen)

- Symantec Protection Engine (alle Plattformen)

- Symantec Protection für SharePoint Server

- Und andere

Tavis Ormandy von Project Zero hat Beispiele für einige Sicherheitslücken vorgestellt, damit jeder die Essenz des Problems verstehen kann.Im Fall von Virenschutzprogrammen besteht das Problem darin, wie sie ausführbare Dateien scannen, die von Packern wie UPX gepackt wurden . Zum Scannen solcher Dateien verwenden Virenschutzprogramme spezielle Dateientpacker, um die Datei in ihre ursprüngliche Form zurückzusetzen. Dies hilft bei Standardpackern, aber für den Rest müssen Sie auf die Emulation zurückgreifen.Tavis Ormandy schreibt, dass all diese Methoden unnötig komplex und äußerst anfällig sind, da es sehr schwierig ist, solchen Code sicher zu machen. „Wir empfehlen die Verwendung der Sandbox und des Security Development LifecycleAber Anbieter schneiden hier oft ab “, schreibt Thevis. Aus diesem Grund werden Entpacker zu einer großen Quelle von Sicherheitslücken, wie dies bereits bei Comodo , ESET , Kaspersky , Fireeye und vielen anderen der Fall war .Im Fall von Symantec ist die Situation noch schlimmer, da in seinen Programmen Entpacker im Kernel arbeiten !Beispielsweise ermöglicht der Entpacker für ASPack einen geringfügigen Pufferüberlauf, wenn der SizeOfRawData- Wert größer als SizeOfImage ist . In diesem Fall überträgt Symantec die "zusätzlichen" Bytes mithilfe von in den Puffermemcpy. Dementsprechend können wir mit dieser Methode leicht beliebigen Code zur Ausführung auf Kernelebene ausführen: char *buf = malloc(SizeOfImage)

memcpy(&buf[DataSection->VirtualAddress],

DataSection->PointerToRawData,

SectionSizeOnDisk)

Die Sicherheitsanfälligkeit CVE-2016-2208 wird im Bug-Tracker ausführlicher beschrieben . Unter Linux-, MacOS- und Unix-Betriebssystemen führt dies zu einem sauberen Überlauf auf Stammebene im Symantec- oder Norton-Prozess und unter Windows zu einer Beschädigung des Kernelspeichers.Da Symantec einen speziellen Treiber verwendet, um alle Systeminterrupts abzufangen und die Sicherheitsanfälligkeit auszunutzen, senden Sie dem Opfer einfach eine Datei per E-Mail oder einen Link zum Exploit. Das Opfer muss die Datei nicht öffnen oder dem Link folgen, das Antivirenprogramm erledigt alles selbstständig . Dadurch kann sich der Wurm mit dem installierten Symantec / Norton-Antivirenprogramm automatisch auf alle Systeme ausbreiten!Auf diese Weise können Sie problemlos eine große Anzahl von Computern im lokalen Netzwerk des Unternehmens infizieren.Es ist merkwürdig, dass Tavis Ormandy vor der Veröffentlichung der Informationen in der Öffentlichkeit einen Exploit per E-Mail in einem passwortgeschützten Zip-Archiv an die Sicherheitsabteilung gesendet hat und das Passwort im Text des Briefes angegeben wurde. Der Mailserver mit den installierten „Sicherheitsfunktionen“ Symantec extrahierte das Kennwort aus dem Nachrichtentext, wandte es auf das Archiv an und stürzte beim Studium des Exploit-Codes selbst ab .Tavis Ormandy spricht auch über Schwachstellen beim Parsen von PowerPoint-Dateien und anderen Microsoft Office-Dateien sowie über Schwachstellen in der heuristischen Engine Bloodhound Heuristics (Advanced Heuristic Protection). Exploit-Quellcode veröffentlicht. Dies ist ein zu 100% funktionierender Exploit, der gegen die Standardkonfigurationen von Norton Antivirus und Symantec Endpoint funktioniert und nur funktioniert, wenn Sie den Link per E-Mail senden oder auf einer Webseite veröffentlichen (er muss nicht geöffnet werden).In diesem Fall sind die folgenden Produkte anfällig (nicht alle potenziell anfälligen Symantec-Programme sind hier aufgelistet, es ist durchaus möglich, dass der Exploit auch in anderen funktioniert):- Norton Antivirus (Mac, Windows)

- Symantec Endpoint (Mac, Windows, Linux, Unix)

- Symantec Scan Engine (alle Plattformen)

- Symantec Cloud / NAS Protection Engine (alle Plattformen)

- Symantec Email Security (alle Plattformen)

- Symantec Protection für SharePoint / Exchange / Notes / etc (alle Plattformen)

- Alle anderen Symantec / Norton Carrier-, Enterprise-, SMB-, Home- und andere Antivirenprogramme

- Und andere

Unter Windows führt dies zur Ausführung von Code auf SYSTEM-Ebene in anderen Betriebssystemen mit Root-Rechten.Einige Programme von Symantec werden nicht automatisch aktualisiert, daher müssen Systemadministratoren dringend Maßnahmen ergreifen, um ihre Netzwerke zu schützen. Offizielle Informationen von Symantec finden Sie hier .UPD Wie sich herausstellte , hat Symantec Code aus den Open-Source-Bibliotheken libmspack und unrarsrc ausgeliehen - und ihn mindestens sieben Jahre lang nicht aktualisiert!