Wie führende PC-Unternehmen Hackern helfen

Führende Softwarehersteller (Microsoft, Oracle, SAP SE usw.) unternehmen große Anstrengungen, um ein sicheres Update des Betriebssystems mit relevanten Programmen zu gewährleisten und Computer vor Hackern zu schützen.Aber wie sich herausstellte, sind die Hersteller von PC-Hardware nicht so vorsichtig. Das Unternehmen Duo Sicherheit eine Studie im Bereich der Software , um den fünf größten PC - Hersteller aktualisiert: HP, Dell, Acer, Lenovo und Asus. Die Ergebnisse zeigten, dass die börsennotierten Unternehmen die ordnungsgemäße Sicherheit ihrer Produkte nicht gewährleisten. Durch gefundene Schwachstellen können Hacker den Aktualisierungsprozess erfassen und schädlichen Code installieren. Forscher des Duo-Labors stellten fest, dass alle fünf Hersteller, sogenannte OEMs (Original Equipment OEMs), Computer mit vorinstallierten Updatern versorgten, die mindestens eine Sicherheitsanfälligkeit mit hohem Risiko aufwiesen. Es bietet dem Hacker die Möglichkeit, bösartigen Code aus der Ferne auszuführen und die vollständige Kontrolle über das System zu erlangen. Laut den Forschern sind dies die günstigsten Bedingungen für das illegale Eindringen, für die keine besonderen Fähigkeiten von Hackern erforderlich sind. Weitere Informationen zur Schwachstellenforschung finden Sie im Originalbericht (PDF-Format) .OEM-PCs hatten verschiedene Sicherheitslücken (Aktualisierungsbereitstellung über das HTTP-Protokoll, fehlende Bestätigungen und Signaturen von Aktualisierungsdateien). Durch Probleme können Angreifer Aktualisierungsdateien angreifen, abfangen und durch Malware ersetzen.

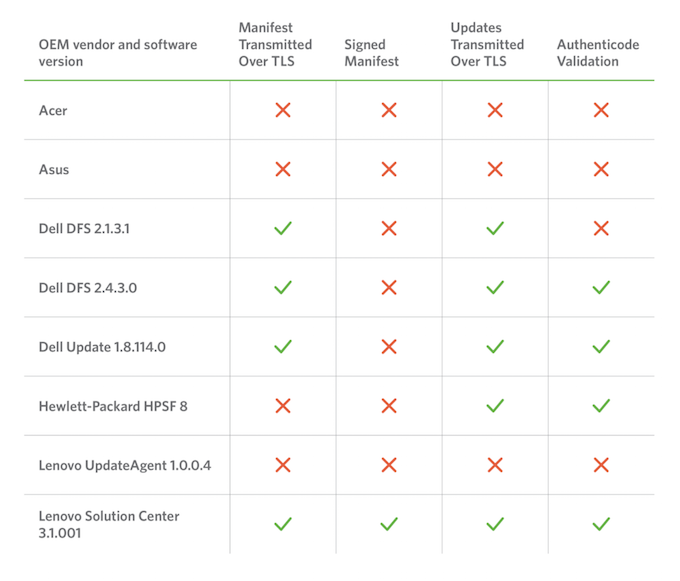

Forscher des Duo-Labors stellten fest, dass alle fünf Hersteller, sogenannte OEMs (Original Equipment OEMs), Computer mit vorinstallierten Updatern versorgten, die mindestens eine Sicherheitsanfälligkeit mit hohem Risiko aufwiesen. Es bietet dem Hacker die Möglichkeit, bösartigen Code aus der Ferne auszuführen und die vollständige Kontrolle über das System zu erlangen. Laut den Forschern sind dies die günstigsten Bedingungen für das illegale Eindringen, für die keine besonderen Fähigkeiten von Hackern erforderlich sind. Weitere Informationen zur Schwachstellenforschung finden Sie im Originalbericht (PDF-Format) .OEM-PCs hatten verschiedene Sicherheitslücken (Aktualisierungsbereitstellung über das HTTP-Protokoll, fehlende Bestätigungen und Signaturen von Aktualisierungsdateien). Durch Probleme können Angreifer Aktualisierungsdateien angreifen, abfangen und durch Malware ersetzen. Aus dem Duo-Sicherheitsbericht:

Aus dem Duo-Sicherheitsbericht:Es reicht aus, einen unbedeutenden Teil der Software zu treffen, um die Wirksamkeit vieler, wenn nicht aller Sicherheitsmaßnahmen zu negieren. Eine persönliche Firewall und sicheres Durchsuchen von Dateien sind einfach machtlos, während OEMs sie mit vorinstallierter Software beschädigen.

Die Manifeste vieler Hersteller haben keine digitalen Signaturen - die Updater-Dateien müssen vom Server abgerufen und installiert werden. Angreifer können nicht signierte Manifeste abfangen, wenn sie unsicher übertragen werden. Anschließend löschen sie entweder wichtige Aktualisierungsdateien aus dem Manifest (wodurch der Benutzer das Upgrade vollständig verliert) oder fügen der Liste schädliche Dateien hinzu. Letzteres tritt auf, wenn Hersteller keine Aktualisierungsdateien signieren, wodurch Angreifer ihre eigenen, nicht signierten Dateien einfügen können. Einige Manifeste enthalten integrierte Befehle, die zum Abschließen des Updates erforderlich sind. Ein Hacker kann jedoch einfach einen integrierten Befehl hinzufügen, um seine schädlichen Dateien zu installieren und auszuführen.Der Duo-Sicherheitsforscher Darren Kemp glaubt:Es gibt viele Möglichkeiten, Befehls- und Fehlerfehler zu missbrauchen. Und vieles, was der Administrator nicht kann, kann der Benutzer tun (über die im Manifest integrierten Befehle).

Die fünf geprüften Hersteller dienen nur als Referenz. In ihrem Bericht stellen Wissenschaftler fest, dass aufgrund allgemeiner Studien die Zuverlässigkeit des PC-Schutzes aller Hersteller zweifelhaft ist. Es stimmt, sie unterstützen Apple eher und glauben, dass ihr Updater möglicherweise geschlossener ist. Da das Unternehmen zu empfindlich auf Sicherheitsprobleme reagiert und keine fremde Bloatware (funktional redundante und ressourcenintensive Software) auf seinen Computern installiert.Wie Kemp sagt:Dies ist einer der Fälle, in denen die "Steinmauer um den Garten" Apple funktioniert. Sie erhalten (nur) Apple-Software ... sie steuern alles andere.

PC-Hersteller installieren Update-Tools auf dem Computer, z. B.: Aktualisieren von Treibern und Aktualisieren von funktional redundanter und ressourcenintensiver Software, die beim Kauf auf dem Computer vorinstalliert ist. Bloatware kann alles darstellen, von einer monatlichen Testversion von Software von Drittanbietern bis hin zu Adware, die Anzeigen an den Browser sendet, wenn ein Benutzer von einer Site zur anderen navigiert. In einigen Fällen werden Updates an OEM-Sites gesendet, um Updates herunterzuladen. Sie senden aber auch Computer an Seiten von Drittanbietern, um Updates zu erhalten.Wissenschaftler haben 12 Schwachstellen in den fünf genannten Herstellern entdeckt. Jedes Unternehmen hat mindestens eine Sicherheitsanfälligkeit mit hohem Risiko in seinen Updatern, die die Möglichkeit bietet, Code remote auszuführen.| Hersteller | Beschreibung der Sicherheitsanfälligkeit | Risikograd | Herstellerstatus | CVE (häufige Schwachstellen und Auswirkungen) |

| HP | Der HPSA-Dienst (HP Activator) hat die Kanalanfälligkeit benannt | Hoch | In der neuesten Version behoben | Nicht definiert |

| Updater HPSF DLL Preload-Angriff | Durchschnitt | In der neuesten Version behoben | Nicht definiert |

| HP Support Framework willkürliche Codeausführung | Hoch | Die Sicherheitsanfälligkeit wurde am 13. April 2016 behoben. HP hat weder CVE bereitgestellt noch Verbraucher öffentlich benachrichtigt | Nicht definiert |

| Öffnen Sie die Umleitung auf HP.com | Niedrig | Fest am 31. März 2016 | |

| Führen Sie die Bypass- / Ursprungsprüfung in lokalen HTTP-Server-Handlern durch | Niedrig | Trotz Briefen immer noch nicht behoben | |

| HPDIA Downloads | | , | |

| HPDIA Downloads | | , | |

| Asus | Asus LiveUpdate | | . 125 | CVE-2016-3966 |

| Asus Giftbox | | . 125 | CVE-2016-3967 |

| Acer | | | . 45 | CVE-2016-3964 |

| | | . 45 | CVE-2016-3965 |

| Lenovo | LiveAgent | | 2016 . | CVE-2016-3944 |

Von den fünf OEM-Herstellern waren die Dell-Updater die sichersten. Obwohl das Unternehmen seine Manifeste nicht signiert, sendet es sie zusammen mit Aktualisierungsdateien über sichere HTTPS-Protokolle. Wissenschaftler haben zwar Probleme in der neuesten Version eines anderen Unternehmensaktualisierungsprogramms für Dell Foundation Services festgestellt. Anscheinend haben Dell-Experten die Sicherheitslücken jedoch bereits früher entdeckt und bereits selbst behoben.Hewlett-Packard erzielte auch genug Punkte. Das Unternehmen überträgt das Update über HTTPS sowie verifizierte Updates. Aber sie hat ihre Manifeste nicht unterschrieben. Bei einer Komponente des Programms zum Herunterladen von Dateien kann die Überprüfung nicht garantiert werden. Ein Angreifer kann eine nicht signierte schädliche Datei auf einen Computer herunterladen und dem Benutzer anbieten, sie auszuführen. Angesichts des Problems der Umleitung von HP kann ein Hacker den Computer des Benutzers auf eine schädliche URL umleiten. Außerdem lädt der Cracker leicht schädlichen Code herunter und bringt den Benutzer dazu, ihn zu starten.Wissenschaftler untersuchten zwei Lenovo-Updates - Lenovo Solutions Center und UpdateAgent. Der erste war einer der am besten überlegten. Aber der zweite erwies sich als einer der schlimmsten. Sowohl Manifest- als auch Update-Dateien wurden im Klartext übertragen und die Updater bestätigten die Signatur der Dateien nicht.Acer versuchte es richtig zu machen. Sie haben jedoch nicht angegeben, dass der Updater Signaturen überprüfen soll. Er hat auch seine Manifeste nicht unterschrieben, so dass der Cracker schädliche Dateien zu Manifesten hinzufügen konnte.Aber bei Asus war es noch schlimmer. Der Updater war so schlecht, dass Wissenschaftler ihn sogar als "Remote Code Execution as a Service" bezeichneten. In der Tat ist es eine eingebaute Fähigkeit, bösartigen Code einzugeben, als ob speziell für Hacker. Asus sendet signierte Update-Dateien und Manifeste über HTTP anstelle von HTTPS. Obwohl das Manifest verschlüsselt ist, wird der MD5-Hash-Algorithmus offenbart (besteht aus den Worten "Asus Live Update").Laut Forschern würde die Verwendung von HTTPS und Signaturen die Sicherheit von PC-Unternehmen erheblich verbessern. Eine zeitnahe und effektive Kommunikation bei Problemen spielt ebenfalls eine besondere Rolle. Lenovo, HP und Dell verfügen über direkte Kanäle, um Sicherheitsprobleme im Zusammenhang mit ihrer Software zu melden. Während Acer und Asus solche Kanäle nicht haben.Die Hersteller reagierten unterschiedlich auf die Forschungsergebnisse. HP hat die schwerwiegendsten Sicherheitslücken bereits behoben. Lenovo entfernte einfach anfällige Software von beschädigten Systemen. Acer und Asus haben noch keine Antwort gegeben, wann sie die Probleme beheben werden.Laut Steve Manzuik, Direktor für Sicherheitsforschung bei Duo Labs:Asus sagte, dass sie alles innerhalb eines Monats reparieren werden. Aber dann haben sie das Datum auf unbestimmte Zeit verschoben ...

Source: https://habr.com/ru/post/de395655/

All Articles