Edward Snowden und Hacker Bunny haben ein Gerät zur Überwachung von GSM-, GPS-, WiFi-, Bluetooth- und NFC-Signalen auf dem Telefonbus entwickelt

IPhone 6 Reverse Engineering

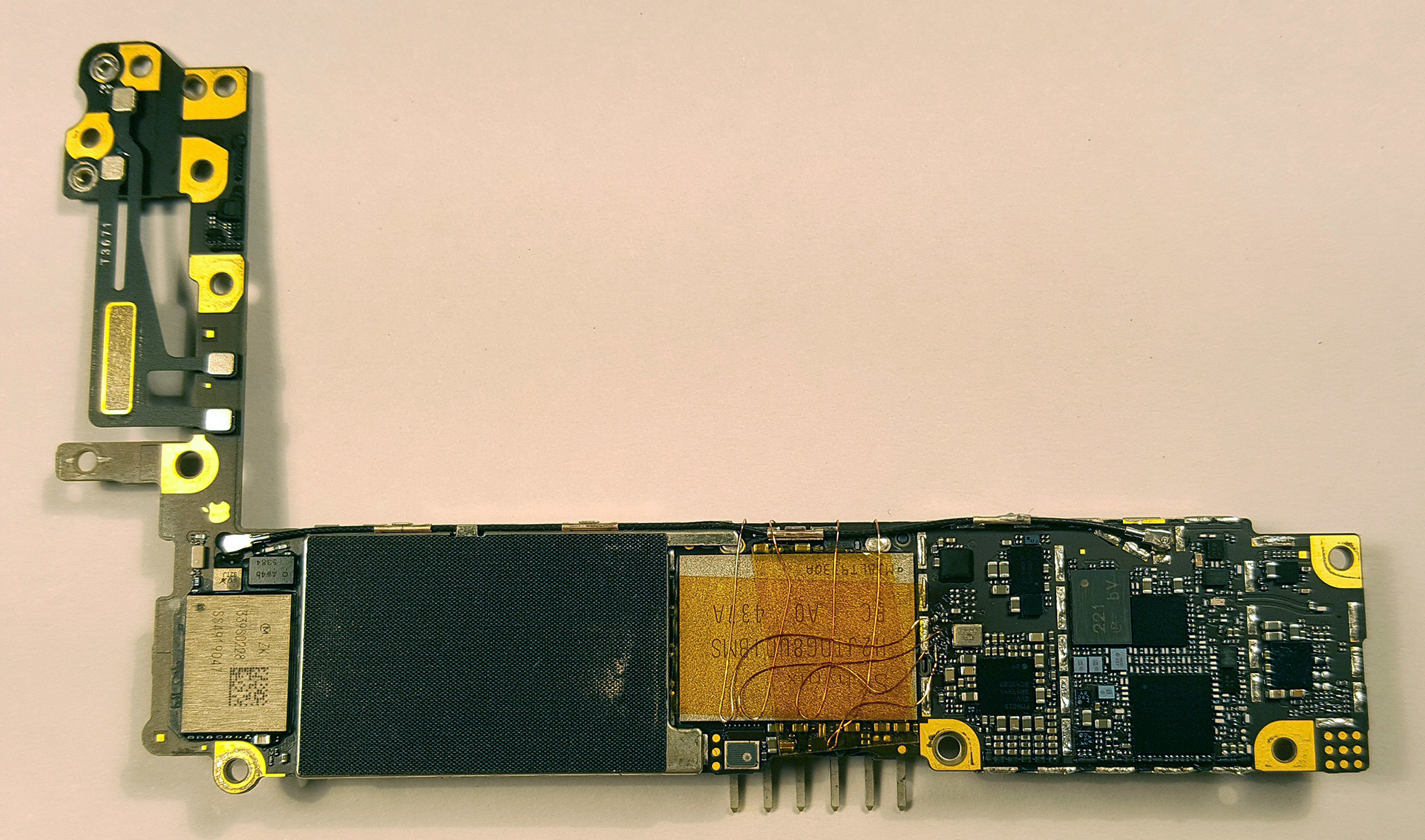

Verbindung zu den FE1- und FE2-Buskontakten im iPhone 6. Die Verbindungspunkte auf der Rückseite der Leiterplatte sind zur einfachen Verbindung mit der Vorderseite verbunden. Der SIM-Kartenanschluss wurde entferntAls Edward Snowden sich mit Reportern in einem Hotel in Hongkong traf, bat er darum, die Telefone in den Kühlschrank zu stellen (ein Haushaltsanalog des Faradayschen Käfigs), um alle Funksignale zu blockieren, die zum Verfolgen von Geräten oder zum Fernaktivieren von Mikrofonen und Kameras verwendet werden können. Botschaften einiger Länder und anderer sicherer Räume werden normalerweise gebeten, das Telefon am Eingang abzugeben und / oder den Akku zu entfernen.Deaktivieren des Telefons oder des Faradayschen Käfigs - versucht, den "Fehler", den eine Person ständig mit sich führt, vorübergehend zu deaktivieren. Solche Methoden sind nicht sehr praktisch und effektiv. Edward Snowden entwickelte zusammen mit dem bekannten Hardware-Hacker Andrew "Bunny" Huang eine bequeme und zuverlässige Alternative - eine fallähnliche "Introspection Engine" zur ständigen Überwachung der von den eingebauten Antennen des Telefons gesendeten Signale.

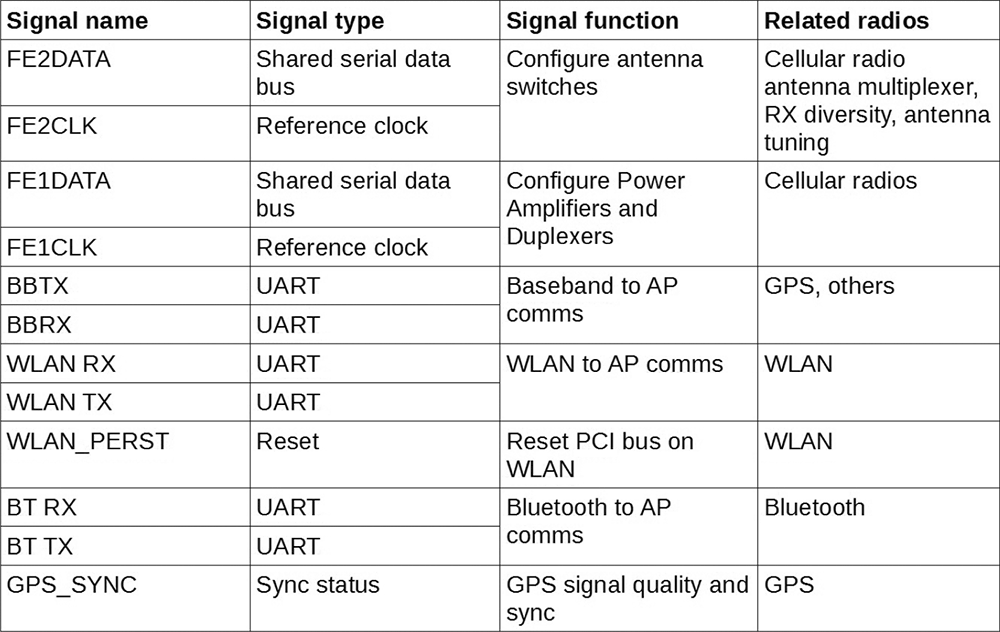

Verbindung zu den FE1- und FE2-Buskontakten im iPhone 6. Die Verbindungspunkte auf der Rückseite der Leiterplatte sind zur einfachen Verbindung mit der Vorderseite verbunden. Der SIM-Kartenanschluss wurde entferntAls Edward Snowden sich mit Reportern in einem Hotel in Hongkong traf, bat er darum, die Telefone in den Kühlschrank zu stellen (ein Haushaltsanalog des Faradayschen Käfigs), um alle Funksignale zu blockieren, die zum Verfolgen von Geräten oder zum Fernaktivieren von Mikrofonen und Kameras verwendet werden können. Botschaften einiger Länder und anderer sicherer Räume werden normalerweise gebeten, das Telefon am Eingang abzugeben und / oder den Akku zu entfernen.Deaktivieren des Telefons oder des Faradayschen Käfigs - versucht, den "Fehler", den eine Person ständig mit sich führt, vorübergehend zu deaktivieren. Solche Methoden sind nicht sehr praktisch und effektiv. Edward Snowden entwickelte zusammen mit dem bekannten Hardware-Hacker Andrew "Bunny" Huang eine bequeme und zuverlässige Alternative - eine fallähnliche "Introspection Engine" zur ständigen Überwachung der von den eingebauten Antennen des Telefons gesendeten Signale. Verbinden Sie die FE1- und FE2-Busstifte des iPhone 6 auf der Rückseite der Leiterplatte. Für das Experiment wurde die HF-Abschirmung entfernt und die Verbindungspunkte wurden mechanisch von der Lötmaske gereinigt.Das Introspektionsgerät ist mit einer Anzeige ausgestattet, die den Besitzer sofort benachrichtigt, wenn ein Signal von einem Mobiltelefon empfangen oder gesendet wird. Wir können sagen, dass dies eine viel fortgeschrittenere Version des Standard-EMF-Aufklebers für das Telefon ist, der unter dem Einfluss eines elektromagnetischen Feldes leuchtet ( ab 10 Cent in chinesischen Geschäften). Auf diese Weise wird garantiert, dass das Telefon auch dann keine Signale sendet, wenn der „Flugzeugmodus“ aktiviert ist.Das entwickelte Gerät sieht aus wie eine Hülle für das iPhone 6 mit einem monochromen Bildschirm und einem externen Akku. Tatsächlich handelt es sich jedoch um ein ziemlich fortschrittliches Gerät - so etwas wie ein „kompaktes Oszilloskop“, das über die Kontakte in der Nähe des SIM-Kartenanschlusses direkt mit der Elektronikkarte verbunden ist. Durch die Verbindung mit der Karte erkennt das Gerät Signale von den eingebauten Antennen am Bus, die von GSM- (2G / 3G / 4G), GPS-, WiFi-, Bluetooth- und NFC-Transceivern verwendet werden. Die chinesischen Modder, die Diagramme und Dokumentationen für das iPhone 6 haben, halfen beim Reverse Engineering des iPhone 6 und stellten die Signale für diese Schnittstellen ein.Sowohl die FE1- als auch die FE2-Busse im iPhone 6 arbeiten mit einer Frequenz von 20 MHz unter einer Spannung von 1,8 V. Diese Busse werden hauptsächlich für die Konfiguration verwendet Funksender Telefon.

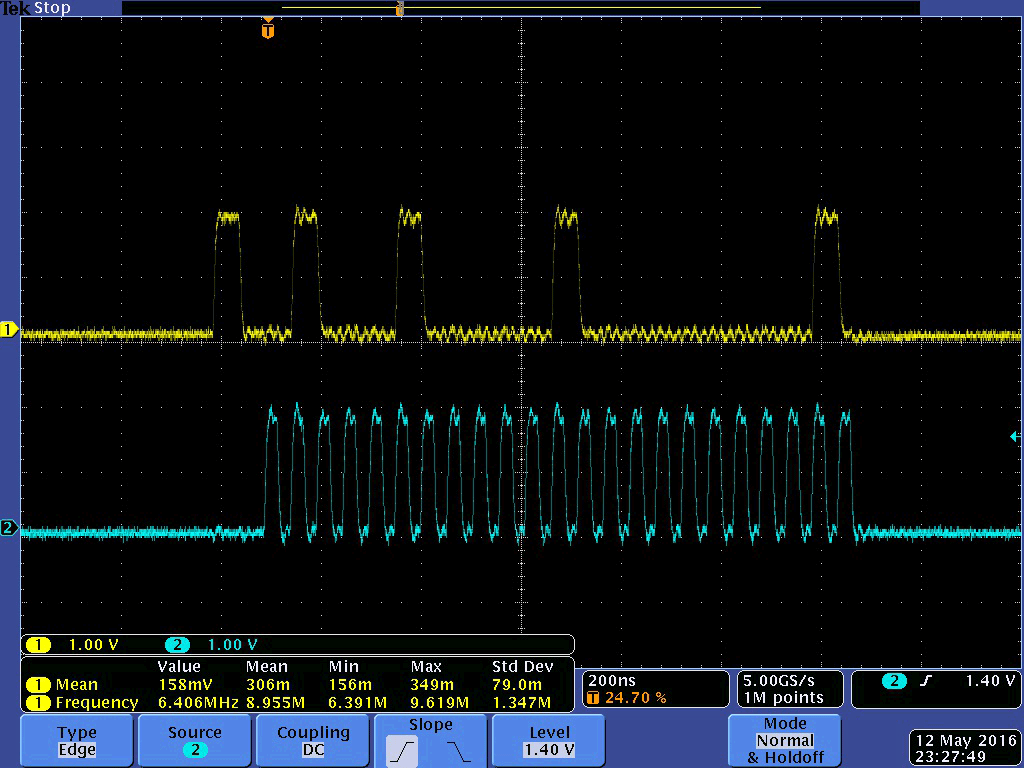

Verbinden Sie die FE1- und FE2-Busstifte des iPhone 6 auf der Rückseite der Leiterplatte. Für das Experiment wurde die HF-Abschirmung entfernt und die Verbindungspunkte wurden mechanisch von der Lötmaske gereinigt.Das Introspektionsgerät ist mit einer Anzeige ausgestattet, die den Besitzer sofort benachrichtigt, wenn ein Signal von einem Mobiltelefon empfangen oder gesendet wird. Wir können sagen, dass dies eine viel fortgeschrittenere Version des Standard-EMF-Aufklebers für das Telefon ist, der unter dem Einfluss eines elektromagnetischen Feldes leuchtet ( ab 10 Cent in chinesischen Geschäften). Auf diese Weise wird garantiert, dass das Telefon auch dann keine Signale sendet, wenn der „Flugzeugmodus“ aktiviert ist.Das entwickelte Gerät sieht aus wie eine Hülle für das iPhone 6 mit einem monochromen Bildschirm und einem externen Akku. Tatsächlich handelt es sich jedoch um ein ziemlich fortschrittliches Gerät - so etwas wie ein „kompaktes Oszilloskop“, das über die Kontakte in der Nähe des SIM-Kartenanschlusses direkt mit der Elektronikkarte verbunden ist. Durch die Verbindung mit der Karte erkennt das Gerät Signale von den eingebauten Antennen am Bus, die von GSM- (2G / 3G / 4G), GPS-, WiFi-, Bluetooth- und NFC-Transceivern verwendet werden. Die chinesischen Modder, die Diagramme und Dokumentationen für das iPhone 6 haben, halfen beim Reverse Engineering des iPhone 6 und stellten die Signale für diese Schnittstellen ein.Sowohl die FE1- als auch die FE2-Busse im iPhone 6 arbeiten mit einer Frequenz von 20 MHz unter einer Spannung von 1,8 V. Diese Busse werden hauptsächlich für die Konfiguration verwendet Funksender Telefon. Beispiel für den Verkehr auf dem FE1-Bus

Beispiel für den Verkehr auf dem FE1-Bus Wifi UART, Tek MDO4014B

Wifi UART, Tek MDO4014B, iPhone 6

Das Gerät empfängt echten Datenverkehr vom Bus und gibt ein Signal aus, wenn das Telefon eine nicht autorisierte Datenübertragung gestartet hat.Edward Snowden glaubt, dass das Gerät in erster Linie für Journalisten gedacht ist. In autoritären Ländern sind es in der Tat die Journalisten, die das Hauptziel der Sonderdienste sind, die Exploits auf ihren Mobiltelefonen installieren.Laut Andrew Huang können Sie das Gerät im Prinzip so konfigurieren, dass das Telefon automatisch ausgeschaltet wird, wenn ein nicht autorisiertes Signal erkannt wird."Unser Ansatz ist folgender: Ein Gegner auf Landesebene ist sehr mächtig, daher gehen wir davon aus, dass das Telefon in irgendeiner Weise [auf Softwareebene] kompromittiert ist", sagte Bunny. "Daher betrachten wir Hardware-Signale, die extrem schwer zu fälschen sind."Andrew Huang fügte hinzu, dass eine solche Methode zuverlässiger ist als ein Faradayscher Käfig, der immer noch ein Funksignal übertragen kann. Dies ist besser, als das Smartphone mit der Taste auszuschalten, da bereits Malware erstellt wurde, die das Drücken der Taste erkennt und die Animation demonstriert, als ob das Telefon ausgeschaltet (und dann eingeschaltet) wäre. Im Jahr 2014 sagte Snowden , die NSA habe solche Lesezeichen verwendet. Wir können davon ausgehen, dass die russischen Spezialdienste eine ähnliche Software haben.Heutzutage werden solche Schutzvorrichtungen für Telefone nicht nur von Journalisten, sondern auch von allen anderen Bürgern benötigt, die ganz unerwartet zu Objekten der Überwachung und illegalen Verfolgung werden können, was bereits oft vorgekommen ist.Seit 2013 weigerte sich Edward Snowden selbst, Smartphones und andere Geräte für die drahtlose Kommunikation zu verwenden, so dass die amerikanischen Geheimdienste seinen tatsächlichen Standort in Russland nicht berechnen konnten. Anscheinend hat der Plan funktioniert: Bisher gibt es keine Beweise dafür, dass die Koordinaten von Snowden jemand anderem bekannt sind, außer seinen russischen Kuratoren, einem Anwalt und einem Mädchen.Snowden betont, dass ein kompaktes Oszilloskop mit automatischer Blockierung von Funksignalen von einem Smartphone kein Allheilmittel ist, aber dies ist eine Möglichkeit, die Komplexität und die Kosten der Verfolgung für einen Feind erheblich zu erhöhen. Indem wir die Kosten für die Überwachung erhöhen, können wir den Feind zwingen, sie aufzugeben. In den meisten Fällen entscheiden spezielle Dienste, dass die Einrichtung den erheblichen Aufwand zur Umgehung des Hardwareschutzes nicht wert ist. Jetzt ist das Massenabhören der Bevölkerung nur möglich, weil es billig und erschwinglich ist. Die Verwendung von Verschlüsselungs- und Hardware-Signalblockern wird einen Unterschied machen. Infolgedessen können die Sicherheitsdienste selbst ihre illegalen Praktiken stoppen, sagt Snowden.Bisher befindet sich das Snowden-Bunny Compact Oscilloscope-Projekt in der Entwurfsphase. Technische Dokumentation veröffentlichtmit einer detaillierten Beschreibung der Technologie. Die Autoren hoffen, nächstes Jahr einen Prototyp herstellen und eine Charge solcher Geräte irgendwo in einer chinesischen Fabrik bestellen zu können, die kleine Großhandelsbestellungen für die Produktion gemäß den ursprünglichen Layouts entgegennimmt. Der Hacker Bunny hat bereits Erfahrung in der Herstellung elektronischer Schaltungen in China, die er unabhängig entwickelt hat.Ein fertiges Gadget könnte ungefähr so aussehen.

Das Gerät empfängt echten Datenverkehr vom Bus und gibt ein Signal aus, wenn das Telefon eine nicht autorisierte Datenübertragung gestartet hat.Edward Snowden glaubt, dass das Gerät in erster Linie für Journalisten gedacht ist. In autoritären Ländern sind es in der Tat die Journalisten, die das Hauptziel der Sonderdienste sind, die Exploits auf ihren Mobiltelefonen installieren.Laut Andrew Huang können Sie das Gerät im Prinzip so konfigurieren, dass das Telefon automatisch ausgeschaltet wird, wenn ein nicht autorisiertes Signal erkannt wird."Unser Ansatz ist folgender: Ein Gegner auf Landesebene ist sehr mächtig, daher gehen wir davon aus, dass das Telefon in irgendeiner Weise [auf Softwareebene] kompromittiert ist", sagte Bunny. "Daher betrachten wir Hardware-Signale, die extrem schwer zu fälschen sind."Andrew Huang fügte hinzu, dass eine solche Methode zuverlässiger ist als ein Faradayscher Käfig, der immer noch ein Funksignal übertragen kann. Dies ist besser, als das Smartphone mit der Taste auszuschalten, da bereits Malware erstellt wurde, die das Drücken der Taste erkennt und die Animation demonstriert, als ob das Telefon ausgeschaltet (und dann eingeschaltet) wäre. Im Jahr 2014 sagte Snowden , die NSA habe solche Lesezeichen verwendet. Wir können davon ausgehen, dass die russischen Spezialdienste eine ähnliche Software haben.Heutzutage werden solche Schutzvorrichtungen für Telefone nicht nur von Journalisten, sondern auch von allen anderen Bürgern benötigt, die ganz unerwartet zu Objekten der Überwachung und illegalen Verfolgung werden können, was bereits oft vorgekommen ist.Seit 2013 weigerte sich Edward Snowden selbst, Smartphones und andere Geräte für die drahtlose Kommunikation zu verwenden, so dass die amerikanischen Geheimdienste seinen tatsächlichen Standort in Russland nicht berechnen konnten. Anscheinend hat der Plan funktioniert: Bisher gibt es keine Beweise dafür, dass die Koordinaten von Snowden jemand anderem bekannt sind, außer seinen russischen Kuratoren, einem Anwalt und einem Mädchen.Snowden betont, dass ein kompaktes Oszilloskop mit automatischer Blockierung von Funksignalen von einem Smartphone kein Allheilmittel ist, aber dies ist eine Möglichkeit, die Komplexität und die Kosten der Verfolgung für einen Feind erheblich zu erhöhen. Indem wir die Kosten für die Überwachung erhöhen, können wir den Feind zwingen, sie aufzugeben. In den meisten Fällen entscheiden spezielle Dienste, dass die Einrichtung den erheblichen Aufwand zur Umgehung des Hardwareschutzes nicht wert ist. Jetzt ist das Massenabhören der Bevölkerung nur möglich, weil es billig und erschwinglich ist. Die Verwendung von Verschlüsselungs- und Hardware-Signalblockern wird einen Unterschied machen. Infolgedessen können die Sicherheitsdienste selbst ihre illegalen Praktiken stoppen, sagt Snowden.Bisher befindet sich das Snowden-Bunny Compact Oscilloscope-Projekt in der Entwurfsphase. Technische Dokumentation veröffentlichtmit einer detaillierten Beschreibung der Technologie. Die Autoren hoffen, nächstes Jahr einen Prototyp herstellen und eine Charge solcher Geräte irgendwo in einer chinesischen Fabrik bestellen zu können, die kleine Großhandelsbestellungen für die Produktion gemäß den ursprünglichen Layouts entgegennimmt. Der Hacker Bunny hat bereits Erfahrung in der Herstellung elektronischer Schaltungen in China, die er unabhängig entwickelt hat.Ein fertiges Gadget könnte ungefähr so aussehen. Andrew Huang fügte hinzu, dass das Hardware-Design des Geräts und der Quellcode der Firmware natürlich öffentlich veröffentlicht werden.Bunny lebt jetzt in Singapur, besucht aber monatlich Shenzhen, um sich mit Herstellern zu treffen. Er sagt, dass chinesische Kollegen genug Erfahrung haben, um solche Elektronik herzustellen, weil der Markt für iPhone-Reparaturen und -Modifikationen dort sehr entwickelt ist. Wenn ein großer Kunde (z. B. eine große Zeitung) eine Charge solcher Fälle bestellt, um die Telefone seiner Mitarbeiter zu schützen, ist Bunny außerdem bereit, die Produktion einer solchen Charge zu organisieren. „Ein gewöhnlicher amerikanischer DIY-Enthusiast wird das für völlig verrückt halten. Ein gewöhnlicher Chinese, der in China iPhone-Modifikationen vornimmt, wird sich das ansehen und sagen, dass es kein Problem gibt “, fügte Andrew Huang hinzu.Snowden und Bunny haben sich nie persönlich getroffen, aber Edward Snowden sprach positiv über seinen Kollegen: "Dies ist einer der Hardwareforscher, die ich weltweit am meisten respektiere", sagte er und fügte hinzu, dass er begann, über einen verschlüsselten Kanal in Signals Messenger mit ihm zu korrespondieren Ende 2015. Die Idee, ein solches Gerät zu entwickeln, gehört Snowden, und Bunny hat mit seinen Hacking- und Modding-Erfahrungen dazu beigetragen, es in die Praxis umzusetzen.Huang versuchte, die einfachste Schaltung des Geräts zu schaffen, die gleichzeitig den paranoiden Standards von Snowden entspricht.Der Hacker gibt schüchtern zu: „Ohne die Teilnahme von Snowden wäre es ein eher prosaisches Mittel. Meine Lösung ist einfach. Aber es wird einer wichtigen Gruppe von Menschen helfen. “

Andrew Huang fügte hinzu, dass das Hardware-Design des Geräts und der Quellcode der Firmware natürlich öffentlich veröffentlicht werden.Bunny lebt jetzt in Singapur, besucht aber monatlich Shenzhen, um sich mit Herstellern zu treffen. Er sagt, dass chinesische Kollegen genug Erfahrung haben, um solche Elektronik herzustellen, weil der Markt für iPhone-Reparaturen und -Modifikationen dort sehr entwickelt ist. Wenn ein großer Kunde (z. B. eine große Zeitung) eine Charge solcher Fälle bestellt, um die Telefone seiner Mitarbeiter zu schützen, ist Bunny außerdem bereit, die Produktion einer solchen Charge zu organisieren. „Ein gewöhnlicher amerikanischer DIY-Enthusiast wird das für völlig verrückt halten. Ein gewöhnlicher Chinese, der in China iPhone-Modifikationen vornimmt, wird sich das ansehen und sagen, dass es kein Problem gibt “, fügte Andrew Huang hinzu.Snowden und Bunny haben sich nie persönlich getroffen, aber Edward Snowden sprach positiv über seinen Kollegen: "Dies ist einer der Hardwareforscher, die ich weltweit am meisten respektiere", sagte er und fügte hinzu, dass er begann, über einen verschlüsselten Kanal in Signals Messenger mit ihm zu korrespondieren Ende 2015. Die Idee, ein solches Gerät zu entwickeln, gehört Snowden, und Bunny hat mit seinen Hacking- und Modding-Erfahrungen dazu beigetragen, es in die Praxis umzusetzen.Huang versuchte, die einfachste Schaltung des Geräts zu schaffen, die gleichzeitig den paranoiden Standards von Snowden entspricht.Der Hacker gibt schüchtern zu: „Ohne die Teilnahme von Snowden wäre es ein eher prosaisches Mittel. Meine Lösung ist einfach. Aber es wird einer wichtigen Gruppe von Menschen helfen. “Source: https://habr.com/ru/post/de396201/

All Articles