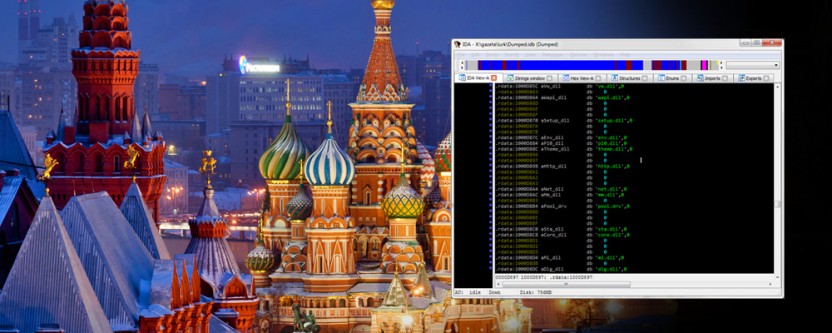

Der Lurk-Banking-Trojaner wurde mit offizieller Software vertrieben, die in vielen großen Banken in Russland funktioniert

Die Schöpfer von Malware, die es erlaubt hat, Milliarden Rubel von Banken in der Russischen Föderation zu stehlen, haben sie auf die offizielle Website des Entwicklers von Fernsteuerungssystemen für Computersysteme hochgeladen

Heute sind Einzelheiten der Untersuchung des Diebstahls durch Angreifer von mehr als 1,7 Milliarden Rubel aus den Konten von Kunden russischer Banken über einen Zeitraum von fünf Jahren bekannt geworden. Das Strafverfahren betraf eine Gemeinschaft von Hackern aus 15 Regionen Russlands, die den Lurk-Trojaner benutzten, um in Bankennetzwerke einzudringen, schreibt Kommersant. An der Untersuchung beteiligte Experten für Informationssicherheit glauben, dass Systemadministratoren von Bank-IT-Abteilungen indirekt des Vorfalls schuldig sind. Sie haben das Eindringen des Virus in Unternehmensnetzwerke erleichtert, indem sie mit Trojanern infizierte Software aus dem Internet heruntergeladen haben.Die Ermittler der Ermittlungsabteilung des Innenministeriums der Russischen Föderation haben mögliche Methoden zur Verbreitung des Virus über Bankennetzwerke festgelegt. Die Situation wurde etwas klarer, nachdem im Juni etwa 50 Cyberkriminelle aus 15 Regionen Russlands, die am Diebstahl von 1,7 Milliarden Rubel von russischen Banken beteiligt waren, festgenommen wurden. Dieselbe Gruppe von Cyberkriminellen war laut der Untersuchung an Versuchen beteiligt, weitere 2,2 Milliarden Rubel abzuziehen. Die Aktionen der kriminellen Gruppe betrafen insbesondere die Moskauer Banken Metallinvestbank und die Garant-Invest Bank sowie die Jakut Bank Taata.Das Eindringen in das Bankennetz erfolgte mit dem Lurk-Trojaner, für dessen Entwicklung die Vertreter der inhaftierten Gruppe verantwortlich sind. Die Hauptmitglieder und Leiter der Gruppe sind Einwohner der Region Swerdlowsk. 14 Mitglieder der Gruppe wurden in Jekaterinburg festgenommen und nach Moskau gebracht. Die mutmaßlichen Gemeindevorsteher sind Konstantin Kozlovsky und Alexander Eremin.Die Ermittler glauben, dass Vertreter der Community den Lurk-Trojaner mithilfe der Ammyy Admin-Software eingeführt haben. Kaspersky Lab hilft bei der Untersuchung, nachdem es einen Sonderbericht mit den Ergebnissen der Vorfallanalyse veröffentlicht hat. Es sei darauf hingewiesen, dass Kaspersky Lab während der Untersuchung mit Sberbank-Spezialisten zusammengearbeitet hat. Dem Bericht zufolge verwendeten die Angreifer zwei Hauptmethoden, um das Virus zu verbreiten. Das erste ist die Verwendung von Exploit-Paketen, das zweite ist die Arbeit mit gehackten Sites. In der ersten Version wurde die Verbreitung von Malware über spezialisierte Websites verwendet: spezialisierte Nachrichtenseiten mit versteckten Links zu Virendateien und Buchhaltungsforen. Die zweite Möglichkeit besteht darin, die Ammyy-Website zu hacken und Remote-Arbeitssoftware direkt von der Website des Herstellers aus zu infizieren. Zu den Kunden von Ammyy zählen das russische Innenministerium, die Russische Post,Rechtsinformationssystem "Garant".Experten von Kaspersky Lab stellten fest, dass die Programmdatei auf der Ammyy-Website nicht digital signiert ist. Nach dem Starten des heruntergeladenen Distributionspakets hat die ausführbare Datei zwei weitere ausführbare Dateien erstellt und ausgeführt: Dies ist das Dienstprogramminstallationsprogramm und der Trojaner Trojan-Spy.Win32.Lurk. Vertreter der kriminellen Gruppe verwendeten einen speziellen Algorithmus, um den Besitz des infizierten Computers im Unternehmensnetzwerk zu überprüfen. Die Überprüfung wurde von einem modifizierten PHP-Skript auf dem Ammyy Group-Server durchgeführt.Den Teilnehmern der Untersuchung zufolge wurde der Virus höchstwahrscheinlich von Mitarbeitern der IT-Abteilungen der betroffenen Unternehmen ausgelöst. Die Schuld für die Experten liegt indirekt, da sie möglicherweise nicht vermutet haben, dass das Software-Distributionskit vom offiziellen Server des Entwicklerunternehmens heruntergeladen wurde. Es stellte sich auch heraus, dass sich nach der Inhaftierung einer Gruppe von Verdächtigen der Inhalt des Verteilungspakets geändert hatte. Das Programm Trojan-PSW.Win32.Fareit verbreitete sich von der Website und stahl persönliche Informationen, nicht den Trojaner Lurk. "Dies deutet darauf hin, dass die Angreifer, die hinter dem Hacken der Ammyy Admin-Site stehen, jedem einen" Platz "in der Trojaner-Pipette zur Verteilung von ammyy.com anbieten", heißt es in dem Bericht von Kaspersky Lab.Laut Experten für Informationssicherheit können solche Vorfälle mithilfe des Kontrollverfahrens für die Verwendung von Software von Drittanbietern vermieden werden.

Heute sind Einzelheiten der Untersuchung des Diebstahls durch Angreifer von mehr als 1,7 Milliarden Rubel aus den Konten von Kunden russischer Banken über einen Zeitraum von fünf Jahren bekannt geworden. Das Strafverfahren betraf eine Gemeinschaft von Hackern aus 15 Regionen Russlands, die den Lurk-Trojaner benutzten, um in Bankennetzwerke einzudringen, schreibt Kommersant. An der Untersuchung beteiligte Experten für Informationssicherheit glauben, dass Systemadministratoren von Bank-IT-Abteilungen indirekt des Vorfalls schuldig sind. Sie haben das Eindringen des Virus in Unternehmensnetzwerke erleichtert, indem sie mit Trojanern infizierte Software aus dem Internet heruntergeladen haben.Die Ermittler der Ermittlungsabteilung des Innenministeriums der Russischen Föderation haben mögliche Methoden zur Verbreitung des Virus über Bankennetzwerke festgelegt. Die Situation wurde etwas klarer, nachdem im Juni etwa 50 Cyberkriminelle aus 15 Regionen Russlands, die am Diebstahl von 1,7 Milliarden Rubel von russischen Banken beteiligt waren, festgenommen wurden. Dieselbe Gruppe von Cyberkriminellen war laut der Untersuchung an Versuchen beteiligt, weitere 2,2 Milliarden Rubel abzuziehen. Die Aktionen der kriminellen Gruppe betrafen insbesondere die Moskauer Banken Metallinvestbank und die Garant-Invest Bank sowie die Jakut Bank Taata.Das Eindringen in das Bankennetz erfolgte mit dem Lurk-Trojaner, für dessen Entwicklung die Vertreter der inhaftierten Gruppe verantwortlich sind. Die Hauptmitglieder und Leiter der Gruppe sind Einwohner der Region Swerdlowsk. 14 Mitglieder der Gruppe wurden in Jekaterinburg festgenommen und nach Moskau gebracht. Die mutmaßlichen Gemeindevorsteher sind Konstantin Kozlovsky und Alexander Eremin.Die Ermittler glauben, dass Vertreter der Community den Lurk-Trojaner mithilfe der Ammyy Admin-Software eingeführt haben. Kaspersky Lab hilft bei der Untersuchung, nachdem es einen Sonderbericht mit den Ergebnissen der Vorfallanalyse veröffentlicht hat. Es sei darauf hingewiesen, dass Kaspersky Lab während der Untersuchung mit Sberbank-Spezialisten zusammengearbeitet hat. Dem Bericht zufolge verwendeten die Angreifer zwei Hauptmethoden, um das Virus zu verbreiten. Das erste ist die Verwendung von Exploit-Paketen, das zweite ist die Arbeit mit gehackten Sites. In der ersten Version wurde die Verbreitung von Malware über spezialisierte Websites verwendet: spezialisierte Nachrichtenseiten mit versteckten Links zu Virendateien und Buchhaltungsforen. Die zweite Möglichkeit besteht darin, die Ammyy-Website zu hacken und Remote-Arbeitssoftware direkt von der Website des Herstellers aus zu infizieren. Zu den Kunden von Ammyy zählen das russische Innenministerium, die Russische Post,Rechtsinformationssystem "Garant".Experten von Kaspersky Lab stellten fest, dass die Programmdatei auf der Ammyy-Website nicht digital signiert ist. Nach dem Starten des heruntergeladenen Distributionspakets hat die ausführbare Datei zwei weitere ausführbare Dateien erstellt und ausgeführt: Dies ist das Dienstprogramminstallationsprogramm und der Trojaner Trojan-Spy.Win32.Lurk. Vertreter der kriminellen Gruppe verwendeten einen speziellen Algorithmus, um den Besitz des infizierten Computers im Unternehmensnetzwerk zu überprüfen. Die Überprüfung wurde von einem modifizierten PHP-Skript auf dem Ammyy Group-Server durchgeführt.Den Teilnehmern der Untersuchung zufolge wurde der Virus höchstwahrscheinlich von Mitarbeitern der IT-Abteilungen der betroffenen Unternehmen ausgelöst. Die Schuld für die Experten liegt indirekt, da sie möglicherweise nicht vermutet haben, dass das Software-Distributionskit vom offiziellen Server des Entwicklerunternehmens heruntergeladen wurde. Es stellte sich auch heraus, dass sich nach der Inhaftierung einer Gruppe von Verdächtigen der Inhalt des Verteilungspakets geändert hatte. Das Programm Trojan-PSW.Win32.Fareit verbreitete sich von der Website und stahl persönliche Informationen, nicht den Trojaner Lurk. "Dies deutet darauf hin, dass die Angreifer, die hinter dem Hacken der Ammyy Admin-Site stehen, jedem einen" Platz "in der Trojaner-Pipette zur Verteilung von ammyy.com anbieten", heißt es in dem Bericht von Kaspersky Lab.Laut Experten für Informationssicherheit können solche Vorfälle mithilfe des Kontrollverfahrens für die Verwendung von Software von Drittanbietern vermieden werden.„Wir verwenden in unseren Aktivitäten keine Fernverwaltungsprogramme. Dies ist verboten und streng kontrolliert. Und alle vorgefertigten Softwareprodukte bestehen eine umfassende Sicherheitsprüfung, bei der keine versteckten Codes vorhanden sind “, sagte der Pressedienst der Ural Bank of Sberbank der Russischen Föderation.

In einigen Banken der Russischen Föderation, einschließlich der Uralbank für Wiederaufbau und Entwicklung (UBRD), ist die Verwendung externer Lösungen für die Fernverwaltung von Arbeitsstationen verboten.Source: https://habr.com/ru/post/de396617/

All Articles