Die NSA nutzt seit über einem Jahrzehnt die PIX-Firewall-Sicherheitsanfälligkeit von Cisco aus

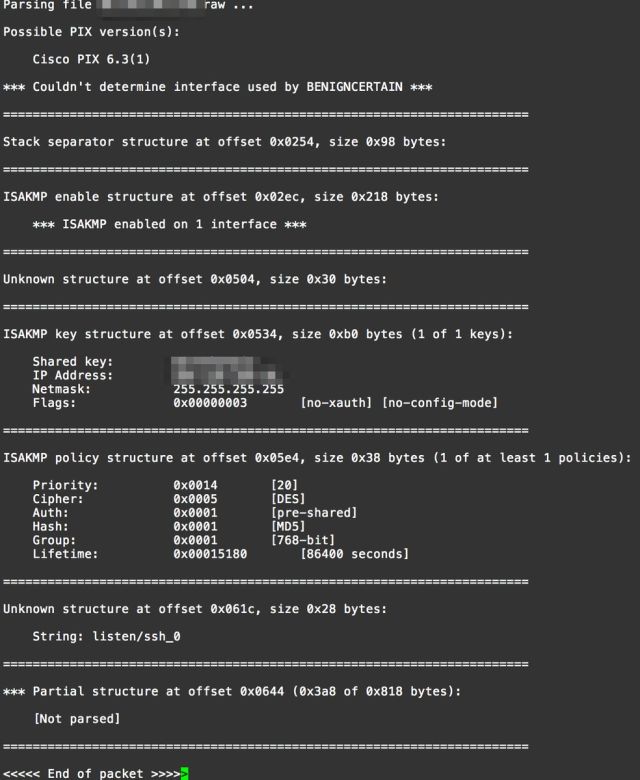

Der jahrelange Schutz von Cisco PIX-Firewalls schien so zuverlässig wie eine Mauer. Aber nein, die Expertengruppe für Informationssicherheit hat einen Hinweis veröffentlicht , der besagt, dass die Sicherheitsanfälligkeit in der PIX-Reihe von Firewalls bestehtDie von Cisco hergestellte NSA ermöglichte es der NSA zehn Jahre lang, verschlüsselte Schlüssel aus der Ferne zu empfangen. Die Ergebnisse der von den Forschern durchgeführten Arbeiten sind von großer Bedeutung, da die von Cisco im Jahr 2002 eingeführten PIX-Systeme bis 2009 unterstützt wurden. Eine große Anzahl von Organisationen hat diese Systeme auch nach diesem Datum verwendet, da das Unternehmen beschlossen hat, die PIX-Firewall-Produktreihe für vier Jahre bis 2013 nur eingeschränkt zu unterstützen. Viele Unternehmen, Organisationen und Einzelpersonen arbeiten heute mit PIX-Firewalls.Wie sich herausstellte, waren Benutzer von PIX-Systemen in all den Jahren anfällig für Angriffe von Cyberkriminellen und Cyberspionen. Die Gefahr bleibt aktuell aktuell. Die Ergebnisse der Untersuchung durch Experten für Informationssicherheit halfen, Edward Snowdens Veröffentlichung in Der Spiegel zu erklären . In dieser Veröffentlichung heißt es, dass NSA-Mitarbeiter den Datenverkehr von Tausenden von VPN-Verbindungen pro Stunde entschlüsseln konnten."Dies bedeutet, dass die NSA seit zehn Jahren private Schlüssel vom Cisco VPN abrufen kann", sagte Mustafa Al-Bassam, einer der Experten des Untersuchungsteams. "Und jetzt ist klar, wie sie den Verkehr von Tausenden von VPN-Verbindungen entschlüsseln können, wie in der Veröffentlichung von Der Spiegel angegeben ."Mit dem Shodan-Suchdienst können Sie sicherstellen, dass bereits jetzt mehr als 15.000 Netzwerke unterschiedlicher Größe weltweit mit PIX arbeiten. Zu den Ländern, für die die NSA eine besonders strenge Überwachung eingerichtet hat, gehören Russland, die USA und Australien. Bei PIX-Systemen sind Versionen von 5.3 (9) bis 6.3 (4) anfällig. Darüber hinaus gelang es Spezialisten, eine ähnliche Sicherheitsanfälligkeit in Version 6.3 (5) auszunutzen.Cisco wiederum sagte, dass PIX-Versionen 6.x und niedriger tatsächlich anfällig sind. Sicher sind Versionen 7.0 und höher.Die Experten von BenignCertain konnten die Sicherheitsanfälligkeit in Internet Key Exchange ausnutzen, Versionen von Cisco. Dies ist ein Protokoll, bei dem digitale Zertifikate verwendet werden, um eine sichere Verbindung zwischen zwei Parteien herzustellen. Während eines Angriffs auf ein anfälliges PIX-Gerät werden speziell gebildete Datenpakete gesendet. Der Parser, der Teil des Exploits ist, extrahiert den Schlüssel aus dem VPN-Verkehr. Bei Bedarf kann der Angreifer andere Daten abrufen. Mit dem von der NSA verwendeten Tool konnte jeder mit dem globalen Netzwerk verbundene Benutzer die Sicherheitsanfälligkeit in PIX ausnutzen. Es sind keine besonderen Vorarbeiten erforderlich, um die Sicherheitsanfälligkeit auszunutzen. Experten für Informationssicherheit haben einen Screenshot des Fortschritts des Angriffs veröffentlicht:

Der jahrelange Schutz von Cisco PIX-Firewalls schien so zuverlässig wie eine Mauer. Aber nein, die Expertengruppe für Informationssicherheit hat einen Hinweis veröffentlicht , der besagt, dass die Sicherheitsanfälligkeit in der PIX-Reihe von Firewalls bestehtDie von Cisco hergestellte NSA ermöglichte es der NSA zehn Jahre lang, verschlüsselte Schlüssel aus der Ferne zu empfangen. Die Ergebnisse der von den Forschern durchgeführten Arbeiten sind von großer Bedeutung, da die von Cisco im Jahr 2002 eingeführten PIX-Systeme bis 2009 unterstützt wurden. Eine große Anzahl von Organisationen hat diese Systeme auch nach diesem Datum verwendet, da das Unternehmen beschlossen hat, die PIX-Firewall-Produktreihe für vier Jahre bis 2013 nur eingeschränkt zu unterstützen. Viele Unternehmen, Organisationen und Einzelpersonen arbeiten heute mit PIX-Firewalls.Wie sich herausstellte, waren Benutzer von PIX-Systemen in all den Jahren anfällig für Angriffe von Cyberkriminellen und Cyberspionen. Die Gefahr bleibt aktuell aktuell. Die Ergebnisse der Untersuchung durch Experten für Informationssicherheit halfen, Edward Snowdens Veröffentlichung in Der Spiegel zu erklären . In dieser Veröffentlichung heißt es, dass NSA-Mitarbeiter den Datenverkehr von Tausenden von VPN-Verbindungen pro Stunde entschlüsseln konnten."Dies bedeutet, dass die NSA seit zehn Jahren private Schlüssel vom Cisco VPN abrufen kann", sagte Mustafa Al-Bassam, einer der Experten des Untersuchungsteams. "Und jetzt ist klar, wie sie den Verkehr von Tausenden von VPN-Verbindungen entschlüsseln können, wie in der Veröffentlichung von Der Spiegel angegeben ."Mit dem Shodan-Suchdienst können Sie sicherstellen, dass bereits jetzt mehr als 15.000 Netzwerke unterschiedlicher Größe weltweit mit PIX arbeiten. Zu den Ländern, für die die NSA eine besonders strenge Überwachung eingerichtet hat, gehören Russland, die USA und Australien. Bei PIX-Systemen sind Versionen von 5.3 (9) bis 6.3 (4) anfällig. Darüber hinaus gelang es Spezialisten, eine ähnliche Sicherheitsanfälligkeit in Version 6.3 (5) auszunutzen.Cisco wiederum sagte, dass PIX-Versionen 6.x und niedriger tatsächlich anfällig sind. Sicher sind Versionen 7.0 und höher.Die Experten von BenignCertain konnten die Sicherheitsanfälligkeit in Internet Key Exchange ausnutzen, Versionen von Cisco. Dies ist ein Protokoll, bei dem digitale Zertifikate verwendet werden, um eine sichere Verbindung zwischen zwei Parteien herzustellen. Während eines Angriffs auf ein anfälliges PIX-Gerät werden speziell gebildete Datenpakete gesendet. Der Parser, der Teil des Exploits ist, extrahiert den Schlüssel aus dem VPN-Verkehr. Bei Bedarf kann der Angreifer andere Daten abrufen. Mit dem von der NSA verwendeten Tool konnte jeder mit dem globalen Netzwerk verbundene Benutzer die Sicherheitsanfälligkeit in PIX ausnutzen. Es sind keine besonderen Vorarbeiten erforderlich, um die Sicherheitsanfälligkeit auszunutzen. Experten für Informationssicherheit haben einen Screenshot des Fortschritts des Angriffs veröffentlicht: Interessanterweise enthielt die Adaptive Security Appliance, die PIX ersetzte, eine ähnliche Sicherheitsanfälligkeit in Internet Key Exchange, die Cisco erst vor drei Monaten behoben hatte. Darüber hinaus blieben während der gesamten Zeit, in der die Sicherheitsanfälligkeit aktiv war, auch Firewalls von mehr als einem Dutzend anderer Anbieter anfällig. Es kann durchaus sein, dass das Problem nicht nur für PIX, sondern auch für Produkte anderer Hersteller relevant ist.Der Exploit zur Extraktion privater Schlüssel wird in Kombination mit den Tools der Gleichungsgruppe zu einem noch leistungsstärkeren Tool für Angreifer. Mit dem FalseMorel-Tool können Sie beispielsweise die Kontrolle über ein PIX-System mit Administratorrechten erlangen. Das BenignCertain-Tool informiert Angreifer darüber, ob eine Firewall für FalseMorel anfällig ist.Einige Tage zuvor gelang es ShadowBrokers, eine Reihe von NSA-Tools zu beschaffen, die von den Mitarbeitern der Equation Group (Five Eyes / Tilded Team) zur Durchführung von Cyberspionage verwendet wurden. Eine Reihe von Exploits zielt darauf ab, die Firewalls von Cisco PIX & ASA, Juniper Netscreen, Fortigate und anderen Geräten zu umgehen.

Interessanterweise enthielt die Adaptive Security Appliance, die PIX ersetzte, eine ähnliche Sicherheitsanfälligkeit in Internet Key Exchange, die Cisco erst vor drei Monaten behoben hatte. Darüber hinaus blieben während der gesamten Zeit, in der die Sicherheitsanfälligkeit aktiv war, auch Firewalls von mehr als einem Dutzend anderer Anbieter anfällig. Es kann durchaus sein, dass das Problem nicht nur für PIX, sondern auch für Produkte anderer Hersteller relevant ist.Der Exploit zur Extraktion privater Schlüssel wird in Kombination mit den Tools der Gleichungsgruppe zu einem noch leistungsstärkeren Tool für Angreifer. Mit dem FalseMorel-Tool können Sie beispielsweise die Kontrolle über ein PIX-System mit Administratorrechten erlangen. Das BenignCertain-Tool informiert Angreifer darüber, ob eine Firewall für FalseMorel anfällig ist.Einige Tage zuvor gelang es ShadowBrokers, eine Reihe von NSA-Tools zu beschaffen, die von den Mitarbeitern der Equation Group (Five Eyes / Tilded Team) zur Durchführung von Cyberspionage verwendet wurden. Eine Reihe von Exploits zielt darauf ab, die Firewalls von Cisco PIX & ASA, Juniper Netscreen, Fortigate und anderen Geräten zu umgehen. Mehrere Gruppen von Cybersicherheitsexperten gaben an, dass das Leck wirklich mit der Equation Group zusammenhängt und die gesamte Software, die NSA-Servercracker erhalten haben, authentisch ist. Zuvor von Eward Snowden eingereichte Dokumente enthielten Anweisungen für NSA-Betreiber. Das Handbuch besagt, dass der Bediener zur Verfolgung eines der Cyber-Angriffstools die 16-stellige Datenzeichenfolge „ace02468bdf13579“ verwenden sollte. Und diese Zeile ist enthaltenin einem Leck von ShadowBrokers, in einer Software namens SECONDDATE. Genau ein solcher Name wurde in den Dokumenten von Snowden angegeben.SECONDDATE spielt eine wichtige Rolle im globalen Cyberspionagesystem, das von US-amerikanischen Behörden aufgebaut wurde. Mit diesem System wurden weltweit Millionen von PCs infiziert.

Mehrere Gruppen von Cybersicherheitsexperten gaben an, dass das Leck wirklich mit der Equation Group zusammenhängt und die gesamte Software, die NSA-Servercracker erhalten haben, authentisch ist. Zuvor von Eward Snowden eingereichte Dokumente enthielten Anweisungen für NSA-Betreiber. Das Handbuch besagt, dass der Bediener zur Verfolgung eines der Cyber-Angriffstools die 16-stellige Datenzeichenfolge „ace02468bdf13579“ verwenden sollte. Und diese Zeile ist enthaltenin einem Leck von ShadowBrokers, in einer Software namens SECONDDATE. Genau ein solcher Name wurde in den Dokumenten von Snowden angegeben.SECONDDATE spielt eine wichtige Rolle im globalen Cyberspionagesystem, das von US-amerikanischen Behörden aufgebaut wurde. Mit diesem System wurden weltweit Millionen von PCs infiziert.Source: https://habr.com/ru/post/de397021/

All Articles