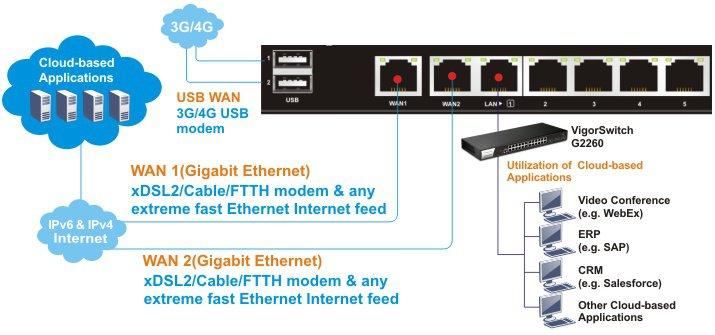

Im ersten Teil der Überprüfung der Router der Draytek 2925n-Serie haben wir detailliert untersucht, wie das Gerät auf dem Markt positioniert ist, das Router-Nutzungsschema, seine Schlüsselfunktionen und Anwendungsbeispiele, die detaillierten technischen Spezifikationen kennengelernt, die Konfiguration und das Erscheinungsbild des Routers untersucht und die Funktionen von Indikatoren und Schnittstellen eingehend untersucht Geräte.Die Ergebnisse zeigen eindeutig die umfassenden Funktionen des Routers in einem Fach mit „Gigabit“, die von einem Unternehmen auf SMB- und SMB + -Ebene oder einer kleinen Niederlassung eines großen Unternehmens benötigt werden können, die die maximale Netzwerkverbindungsgeschwindigkeit von 100 Mbit / s „übertroffen“ haben und Hunderte von Megabit im lokalen Netzwerk benötigen WAN-Schnittstellen zu Ihrem ISP. Daher bietet das Gerät ein großes Potenzial für den Einsatz in ressourcenintensiven Unternehmensnetzwerken. Lasttests, deren Ergebnisse Sie im ersten Teil der Überprüfung finden, zeigten gute Ergebnisse. Der erste Teil der Überprüfung ist unter diesem Link verfügbar.In diesem Teil der Überprüfung werden wir uns die Weboberfläche des Geräts genauer ansehen, seine Funktionen kennenlernen und ein Beispiel für die Konfiguration von Funktionen und Schnittstellen wie WAN und LAN, Lastausgleich, drahtloses Netzwerk, VPN (PPTP, IPSec und SSL), Firewall, NAT usw. geben Automatische Konfiguration und zentrale Verwaltung von Zugriffspunkten - Zentrale AP-Verwaltung und VPN-Verbindungen auf Remote-Routern - Zentrale VPN-Verwaltung, Bandbreitenverwaltung, die Funktion zum Erstellen eines Hochverfügbarkeitsclusters aus mehreren Routern sowie USB, Diagnose und Mon. Router-Iteration.Unten finden Sie ein allgemeines Anschlussdiagramm des Routers. Abb. 0

Abb. 0 Abb. 0-1Ich mache darauf aufmerksam, dass alle Ethernet-WAN- und LAN-Ports „Gigabit“ sind.Standardmäßig enthält der Router ein offenes drahtloses Netzwerk mit dem Namen Draytek und einen DHCP-Server. Sie können eine Verbindung herstellen oder einen der LAN-Ports verwenden.Nachdem Sie von einem PC aus eine Verbindung zum Router hergestellt und erfolgreich eine IP-Adresse aus dem Netzwerk 192.168.1.0/24 erhalten haben, öffnen Sie die Weboberfläche. Geben Sie dazu im Webbrowser standardmäßig IP LAN 192.168.1.1, Benutzername: admin, Kennwort: admin ein. Ich empfehle, das Passwort sofort in ein sichereres zu ändern.

Abb. 0-1Ich mache darauf aufmerksam, dass alle Ethernet-WAN- und LAN-Ports „Gigabit“ sind.Standardmäßig enthält der Router ein offenes drahtloses Netzwerk mit dem Namen Draytek und einen DHCP-Server. Sie können eine Verbindung herstellen oder einen der LAN-Ports verwenden.Nachdem Sie von einem PC aus eine Verbindung zum Router hergestellt und erfolgreich eine IP-Adresse aus dem Netzwerk 192.168.1.0/24 erhalten haben, öffnen Sie die Weboberfläche. Geben Sie dazu im Webbrowser standardmäßig IP LAN 192.168.1.1, Benutzername: admin, Kennwort: admin ein. Ich empfehle, das Passwort sofort in ein sichereres zu ändern. Abb. 1Wir gelangen zum Menü „ Online-Status“, in dem grundlegende Informationen zum Gerät angezeigt werden

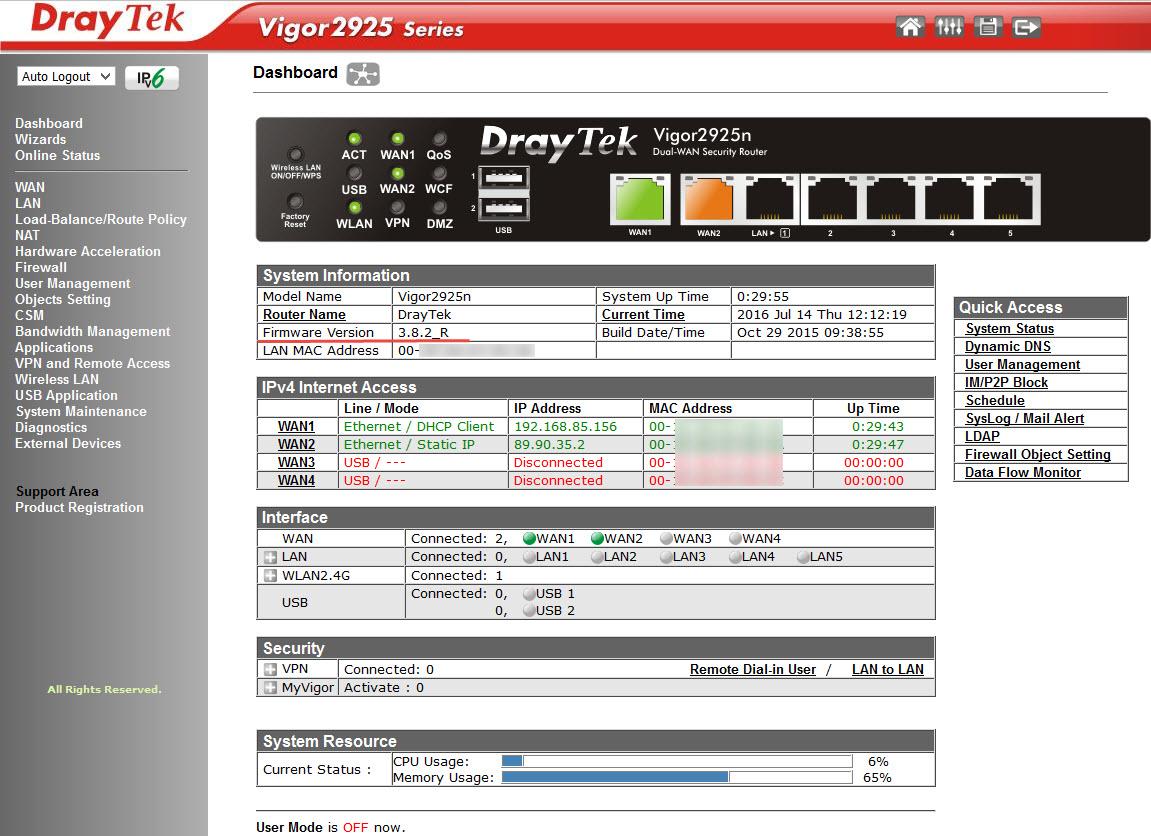

Abb. 1Wir gelangen zum Menü „ Online-Status“, in dem grundlegende Informationen zum Gerät angezeigt werden . 2Das folgende Bild zeigt das Dashboard- Menü , in dem das Verbindungsdiagramm des Routers zu WAN-, LAN- und WLAN-Netzwerken deutlich dargestellt ist. Einfach und klar

. 2Das folgende Bild zeigt das Dashboard- Menü , in dem das Verbindungsdiagramm des Routers zu WAN-, LAN- und WLAN-Netzwerken deutlich dargestellt ist. Einfach und klar Abb. 2-1Ich mache darauf aufmerksam, dass die Firmware-Version 3.7.8.2_R auf nach Russland gelieferten Routern vorinstalliert ist. Diese Firmware unterscheidet sich von der üblichen darin, dass sie bis auf das PPTP-Protokoll nicht verschlüsselt ist. Sie sieht folgendermaßen aus:

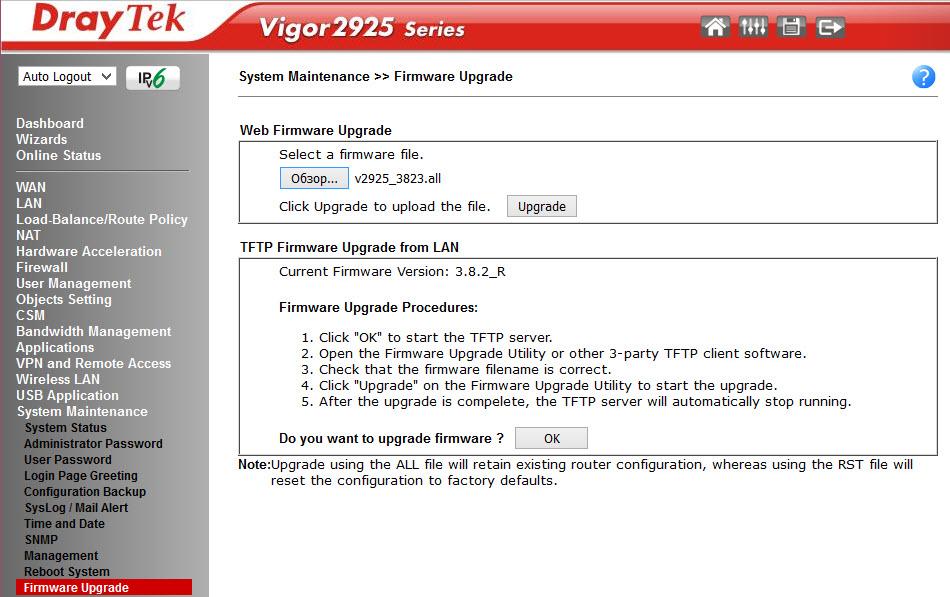

Abb. 2-1Ich mache darauf aufmerksam, dass die Firmware-Version 3.7.8.2_R auf nach Russland gelieferten Routern vorinstalliert ist. Diese Firmware unterscheidet sich von der üblichen darin, dass sie bis auf das PPTP-Protokoll nicht verschlüsselt ist. Sie sieht folgendermaßen aus: Abb. 3Wenn dies nicht ausreicht, können Sie die vollständige Firmware installieren, indem Sie sie von der Draytek.com-Website im Abschnitt Unterstützungen -> Downloads -> Firmware - Vigor2925-Serie herunterladen .Ich habe die letzte Version 3.8.2.3 ausgewählt und heruntergeladen, dann entpackt, die Systemwartung >> Firmware-Aktualisierung in der Weboberfläche des Routersgeöffnet, die Datei v2925_3823.all ausgewählt und dann auf " Aktualisierung " geklickt.

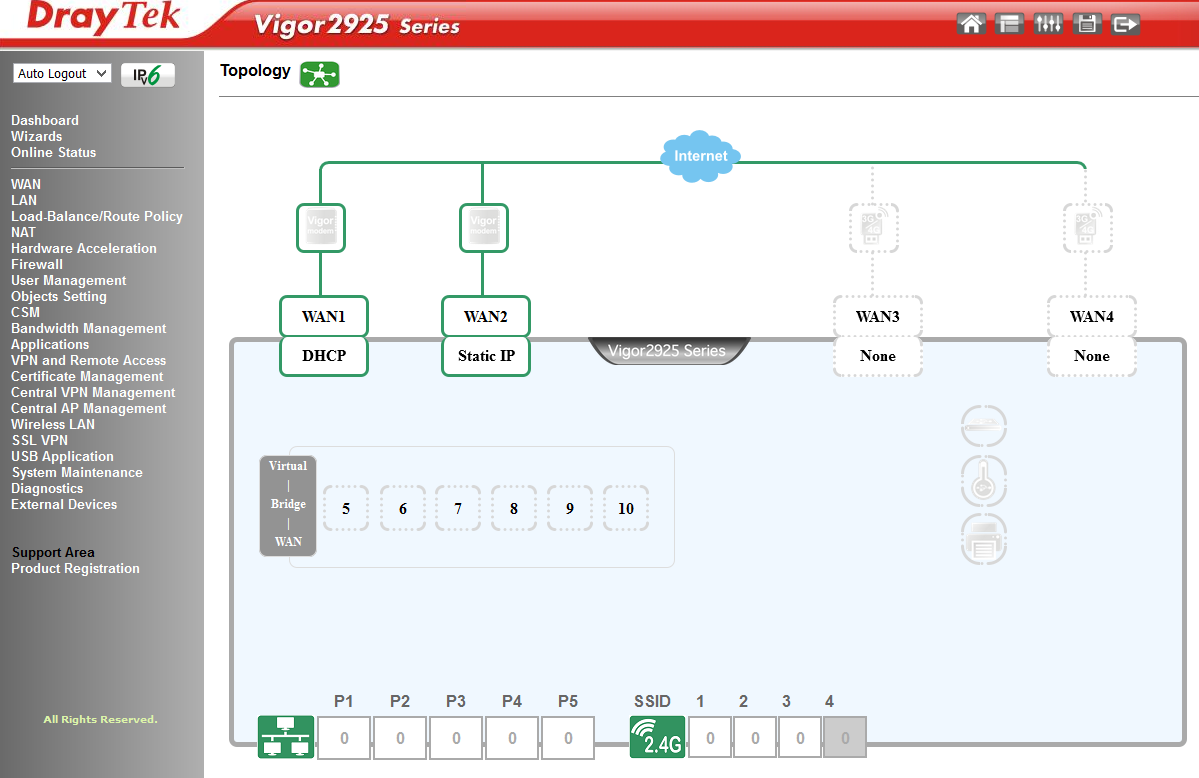

Abb. 3Wenn dies nicht ausreicht, können Sie die vollständige Firmware installieren, indem Sie sie von der Draytek.com-Website im Abschnitt Unterstützungen -> Downloads -> Firmware - Vigor2925-Serie herunterladen .Ich habe die letzte Version 3.8.2.3 ausgewählt und heruntergeladen, dann entpackt, die Systemwartung >> Firmware-Aktualisierung in der Weboberfläche des Routersgeöffnet, die Datei v2925_3823.all ausgewählt und dann auf " Aktualisierung " geklickt. Abb. 4Starten Sie nach einem erfolgreichen Update den Router neu und holen Sie sich ohne Einschränkungen die neueste Firmware.Der Übersichtlichkeit halber ist im Folgenden ein Bild des Netzwerkdiagramms für den Draytek 2925n-Router dargestellt, an dessen Beispiel die Weboberfläche sowie einige Beispiele für Funktionseinstellungen betrachtet werden.

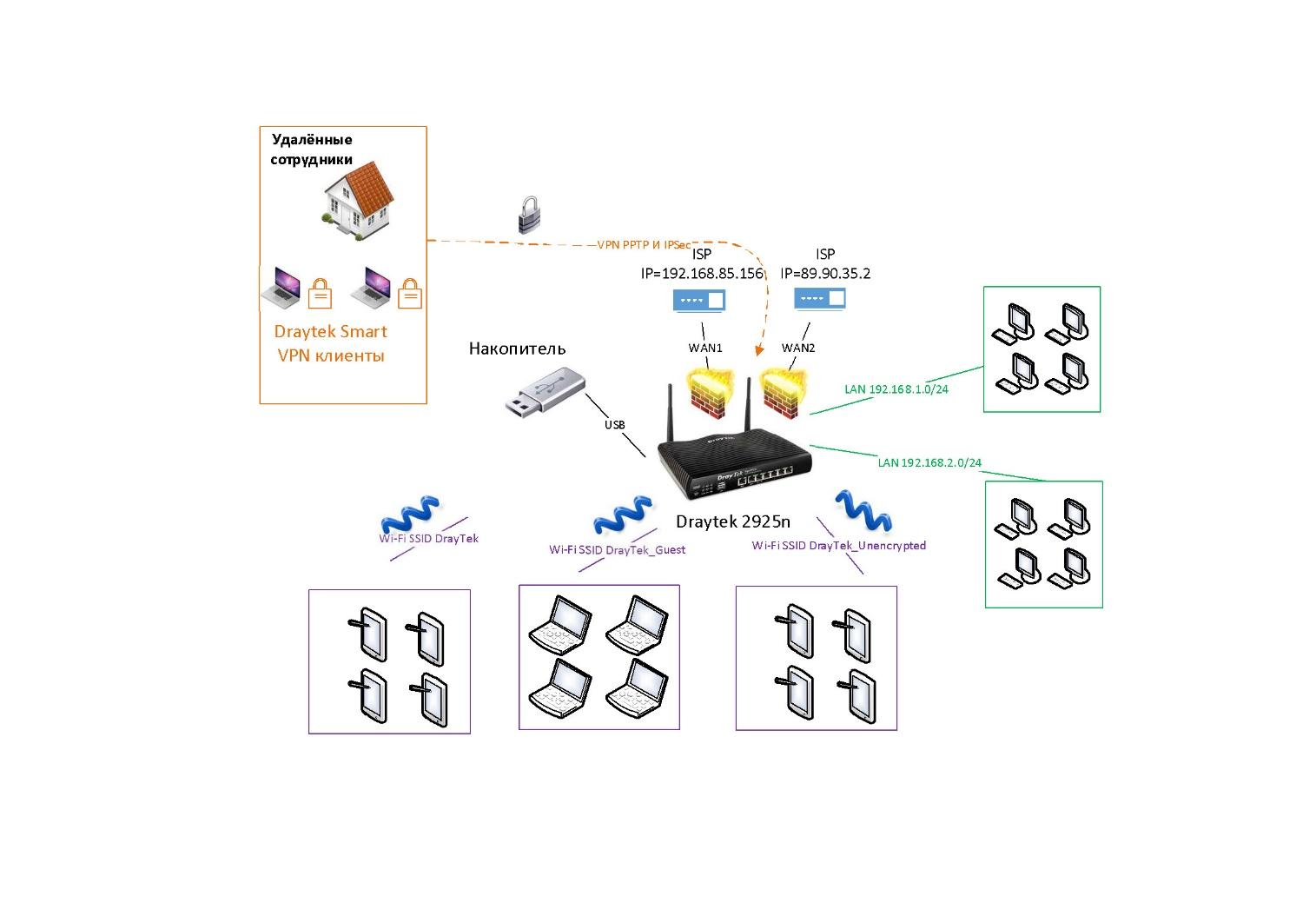

Abb. 4Starten Sie nach einem erfolgreichen Update den Router neu und holen Sie sich ohne Einschränkungen die neueste Firmware.Der Übersichtlichkeit halber ist im Folgenden ein Bild des Netzwerkdiagramms für den Draytek 2925n-Router dargestellt, an dessen Beispiel die Weboberfläche sowie einige Beispiele für Funktionseinstellungen betrachtet werden. Abb. 4-1Um eine Verbindung zum Internet herzustellen, verwenden wir zwei WAN-Schnittstellen mit mehreren Routing-Regeln. Im Falle eines Unfalls auf dem ersten Kanal wird der Datenverkehr automatisch durch die Sicherung geleitet.Wir verwenden zwei Subnetze: LAN0 = 192.168.1.0 / 24 und LAN1 = 192.168.2.0 / 24. Und drei drahtlose Netzwerke mit SSIDs: DrayTek, DrayTek_Guest und DrayTek_Unencrypted. Sie werden über VLAN-Einstellungen mit drahtlosen Netzwerken kombiniert. Remoteclients können über VPN mithilfe des Smart VPN Client sowie der Protokolle PPTP und IPSec eine Verbindung herstellen. Für SmartMonitor-Anwendungen ist die Spiegelung von LAN-Ports aktiviert.Unabhängig vom Modell des Draytek-Routers hat die Menüstruktur im Allgemeinen eine ähnliche Organisation. Sie können keine Funktionen finden oder mehr davon entdecken als in einem anderen Modell oder einer anderen Firmware-Version, aber die Struktur bleibt unverändert. Auf der linken Seite befindet sich ein Block globaler Menüelemente, die nach Routersubsystemen strukturiert sind: Assistenten, WAN- und LAN-Schnittstellen, dann ein Block mit Firewall-Einstellungen (Firewall, Objekteinstellungen, CSM) und Benutzerverwaltung (Benutzerverwaltung), dann ein Block mit Einstellungen spezielle Router-Anwendungen (Anwendungen). Dann zwei Menüpunkte, die für die zentrale Verwaltung von Draytek-Funkpunkten verantwortlich sind - Zentrale AP-Verwaltung und zentrale VPN-Verwaltung auf Draytek-Routern - Zentrale VPN-Verwaltung. Als nächstes folgt der VPN-Einstellungsblock.Dahinter befinden sich ein Menü zum Einrichten eines drahtlosen Netzwerks (Wireless LAN), ein separates Menü zum Konfigurieren eines USB-Anschlusses (USB-Anwendung) und schließlich ein Menü mit Servicefunktionen (Systemwartung) und ein Router-Diagnosemenü (Diagnose).Alle Elemente sind einfach und logisch in Übereinstimmung mit den Netzwerkfunktionen ohne spezifische und verwirrende Logik strukturiert.Jeder globale Menüpunkt enthält einen oder mehrere Unterpunkte. Berücksichtigen Sie die Hauptmenüelemente. Da der Router über eine Konfiguration verfügt, die mit dem oben dargestellten Netzwerkdiagramm übereinstimmt, wird beim Überprüfen neuer Menüelemente deutlich, wie bestimmte Netzwerkfunktionen konfiguriert sind.

Abb. 4-1Um eine Verbindung zum Internet herzustellen, verwenden wir zwei WAN-Schnittstellen mit mehreren Routing-Regeln. Im Falle eines Unfalls auf dem ersten Kanal wird der Datenverkehr automatisch durch die Sicherung geleitet.Wir verwenden zwei Subnetze: LAN0 = 192.168.1.0 / 24 und LAN1 = 192.168.2.0 / 24. Und drei drahtlose Netzwerke mit SSIDs: DrayTek, DrayTek_Guest und DrayTek_Unencrypted. Sie werden über VLAN-Einstellungen mit drahtlosen Netzwerken kombiniert. Remoteclients können über VPN mithilfe des Smart VPN Client sowie der Protokolle PPTP und IPSec eine Verbindung herstellen. Für SmartMonitor-Anwendungen ist die Spiegelung von LAN-Ports aktiviert.Unabhängig vom Modell des Draytek-Routers hat die Menüstruktur im Allgemeinen eine ähnliche Organisation. Sie können keine Funktionen finden oder mehr davon entdecken als in einem anderen Modell oder einer anderen Firmware-Version, aber die Struktur bleibt unverändert. Auf der linken Seite befindet sich ein Block globaler Menüelemente, die nach Routersubsystemen strukturiert sind: Assistenten, WAN- und LAN-Schnittstellen, dann ein Block mit Firewall-Einstellungen (Firewall, Objekteinstellungen, CSM) und Benutzerverwaltung (Benutzerverwaltung), dann ein Block mit Einstellungen spezielle Router-Anwendungen (Anwendungen). Dann zwei Menüpunkte, die für die zentrale Verwaltung von Draytek-Funkpunkten verantwortlich sind - Zentrale AP-Verwaltung und zentrale VPN-Verwaltung auf Draytek-Routern - Zentrale VPN-Verwaltung. Als nächstes folgt der VPN-Einstellungsblock.Dahinter befinden sich ein Menü zum Einrichten eines drahtlosen Netzwerks (Wireless LAN), ein separates Menü zum Konfigurieren eines USB-Anschlusses (USB-Anwendung) und schließlich ein Menü mit Servicefunktionen (Systemwartung) und ein Router-Diagnosemenü (Diagnose).Alle Elemente sind einfach und logisch in Übereinstimmung mit den Netzwerkfunktionen ohne spezifische und verwirrende Logik strukturiert.Jeder globale Menüpunkt enthält einen oder mehrere Unterpunkte. Berücksichtigen Sie die Hauptmenüelemente. Da der Router über eine Konfiguration verfügt, die mit dem oben dargestellten Netzwerkdiagramm übereinstimmt, wird beim Überprüfen neuer Menüelemente deutlich, wie bestimmte Netzwerkfunktionen konfiguriert sind.Assistenten-Menü

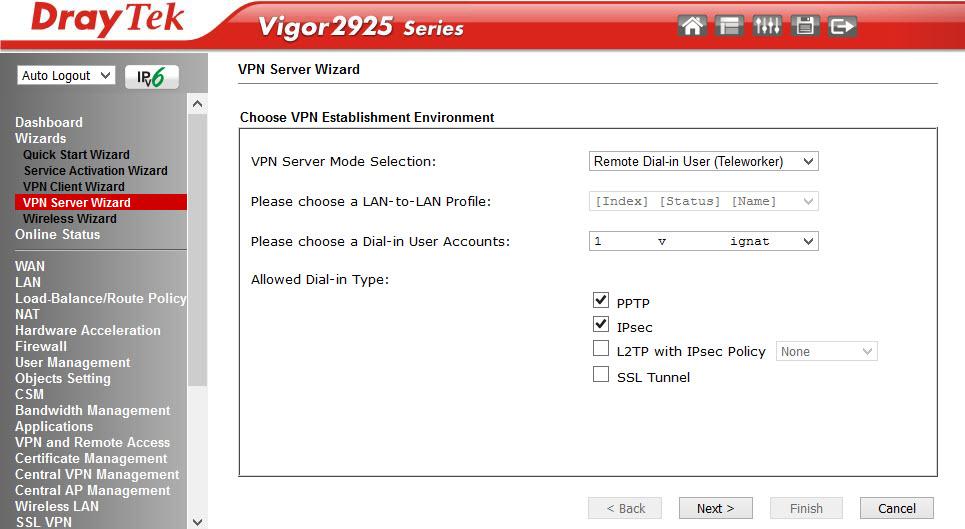

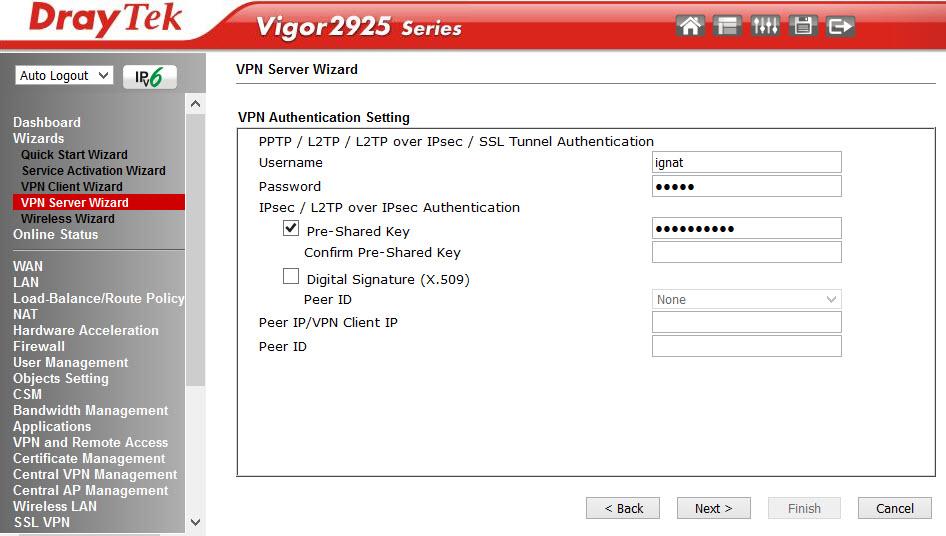

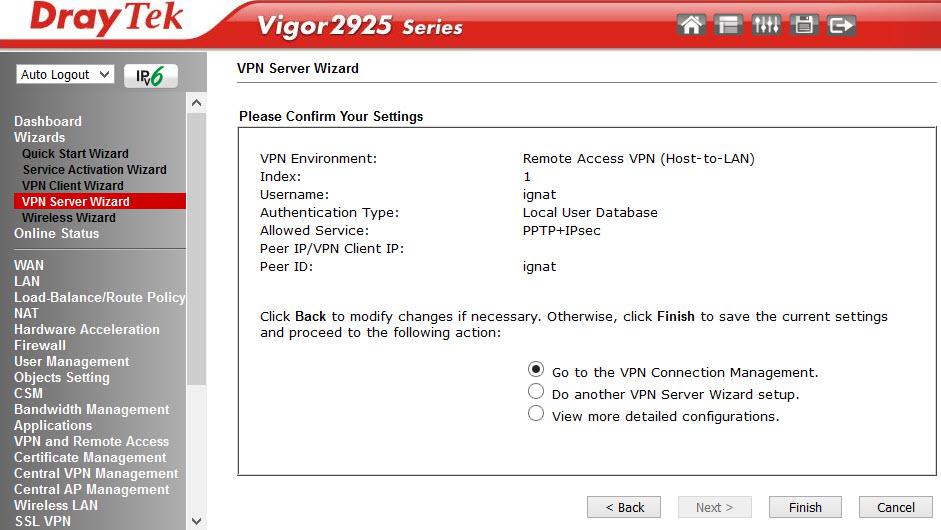

Hier sind die Konfigurationsassistenten, mit denen Sie die Grundfunktionen des Routers mit wenigen Klicks konfigurieren können. Sie bestehen aus mehreren Dialogfeldern. Im letzten Fenster werden alle vorgenommenen Einstellungen und die Schaltfläche „Fertig stellen“ für ihre Anwendung angezeigt. Es schien mir, dass die Assistentendaten für völlig faule Administratoren sind, da ohne sie die Konfiguration der Grundfunktionen auf dem Router nicht schwierig ist.Schnellstart-Assistent - wird verwendet, um die Verbindung von WAN 1-3-Schnittstellen schnell zu konfigurieren.Dienstaktivierungsassistent - Aktiviert den intelligenten thematischen Filter des Webinhaltsfilters von Websites .Der folgende VPN-Client-Assistent und VPN-Server-AssistentIch fand es interessant, mit deren Hilfe es einfach ist, das VPN im LAN-zu-LAN- und Remote Dial-In-Benutzermodus zu konfigurieren, den Dienst zu aktivieren und Benutzer zu registrieren. Im Folgenden finden Sie ein Beispiel für drei Schritte zum Hinzufügen und Aktivieren eines VPN-Benutzers.Wir haben uns für PPTP entschieden und müssen dann auf der Clientseite konfigurieren. Wir werden den Draytek Smart VPN-Client verwenden. Zurück zu den VPN-Einstellungen im Menü VPN und RAS . Abb. 5

Abb. 5 Abb. 6

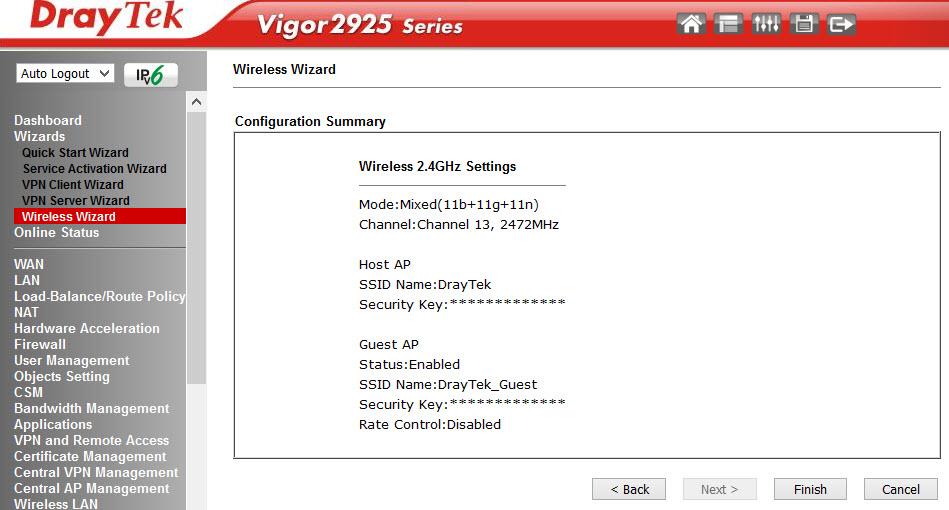

Abb. 6 Abb. 7Der Wireless-Assistent dient zur Ersteinrichtung eines Wireless-Netzwerks. Unten sehen Sie das letzte Fenster nach Abschluss des Assistenten.

Abb. 7Der Wireless-Assistent dient zur Ersteinrichtung eines Wireless-Netzwerks. Unten sehen Sie das letzte Fenster nach Abschluss des Assistenten. Abb. 8Mit wenigen Klicks wird das drahtlose Netzwerk konfiguriert.

Abb. 8Mit wenigen Klicks wird das drahtlose Netzwerk konfiguriert.Online-Statusmenü

Der nächste Menüpunkt enthält zwei Unterpunkte: Die erste physische Verbindung - zeigt den physischen Status von LAN, WAN 1-3-Schnittstellen und Verbindungspegelmessern an, dasselbe, jedoch nur für virtuelle Schnittstellen, wird im Menü Virtuelles WAN angezeigt . Abb. 9Weitere Informationen zum Status des Systems finden Sie unter Systemwartung -> Systemstatus .

Abb. 9Weitere Informationen zum Status des Systems finden Sie unter Systemwartung -> Systemstatus .WAN-Menü

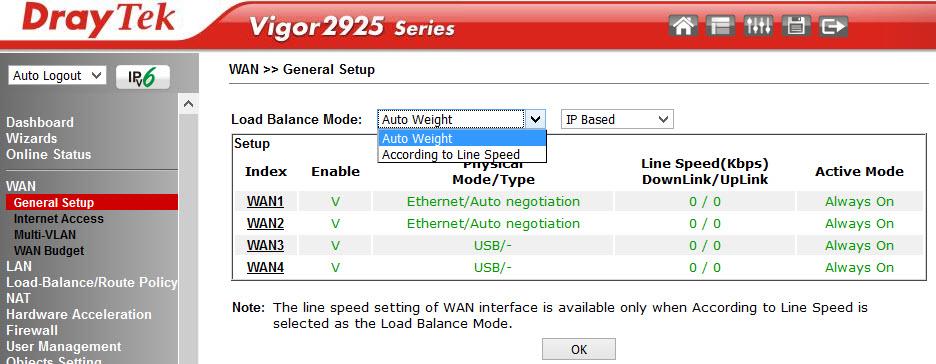

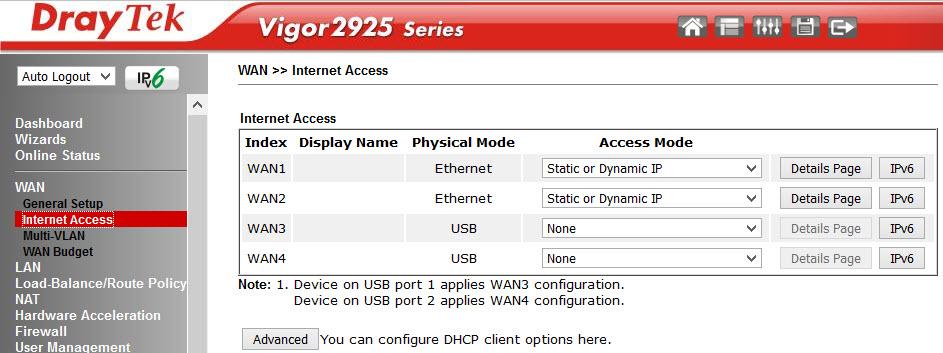

In diesem Menü werden alle Einstellungen zum Verbinden des Routers mit Internetanbietern vorgenommen. In unserem Beispiel sind WAN 1 und 2 aktiv: Abb. 01.10Einstellung Lastausgleich - Modus ist mit der gleichzeitigen Verwendung von zwei oder drei WAN - Schnittstellen zur Verfügung. Wir verwenden den Auto Weigh- Modus. In diesem Modus verteilt der Router die Last automatisch. Die WAN 3-Schnittstelle kann beim Anschließen eines 3 / 4G-Modems verwendet werden.Unten finden Sie eine detaillierte Konfiguration der WAN 2-Schnittstelle. Wir verwenden den Lastausgleichsmodus.

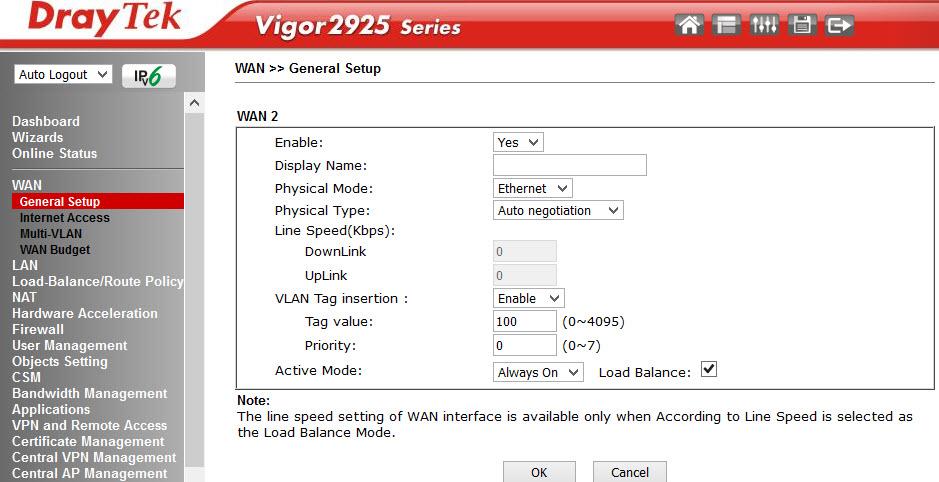

Abb. 01.10Einstellung Lastausgleich - Modus ist mit der gleichzeitigen Verwendung von zwei oder drei WAN - Schnittstellen zur Verfügung. Wir verwenden den Auto Weigh- Modus. In diesem Modus verteilt der Router die Last automatisch. Die WAN 3-Schnittstelle kann beim Anschließen eines 3 / 4G-Modems verwendet werden.Unten finden Sie eine detaillierte Konfiguration der WAN 2-Schnittstelle. Wir verwenden den Lastausgleichsmodus. Abb. 10-2Die Schnittstellen werden direkt im Untermenü Internet Access konfiguriert.

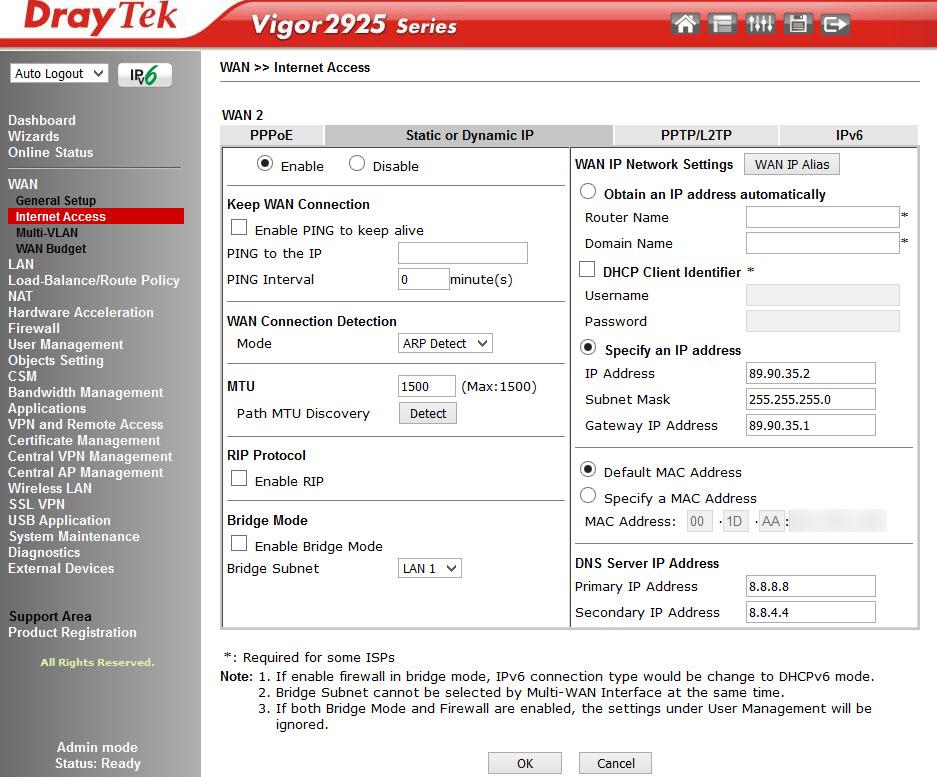

Abb. 10-2Die Schnittstellen werden direkt im Untermenü Internet Access konfiguriert. Abb. 10-3Zur Detalils-Seite gehen WAN 2Hier sind die Einstellungen für den Verbindungsmodus, wir verwenden eine statische IP, ein DHCP-Client arbeitet an der ersten Schnittstelle. Zusätzlich zu den von uns verwendeten Methoden können Sie über die Protokolle PPTP / L2TP oder PPPoE sowie IPv6 eine Verbindung zum Internet herstellen.

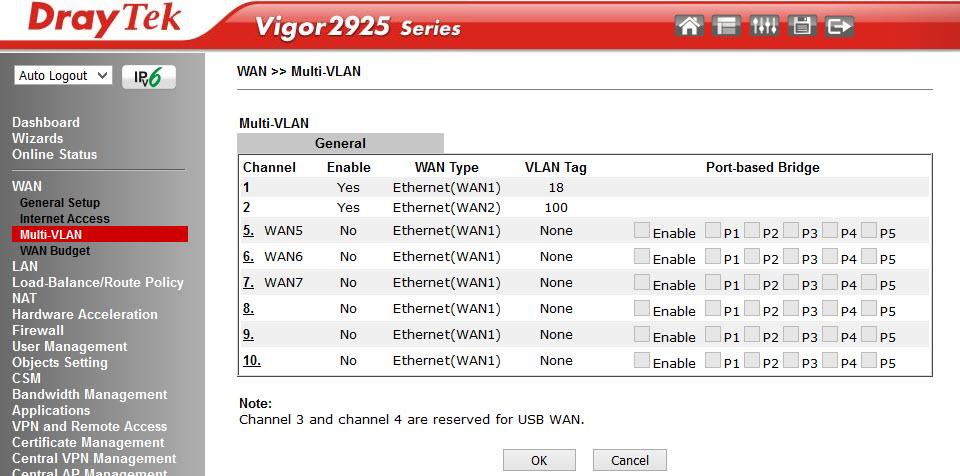

Abb. 10-3Zur Detalils-Seite gehen WAN 2Hier sind die Einstellungen für den Verbindungsmodus, wir verwenden eine statische IP, ein DHCP-Client arbeitet an der ersten Schnittstelle. Zusätzlich zu den von uns verwendeten Methoden können Sie über die Protokolle PPTP / L2TP oder PPPoE sowie IPv6 eine Verbindung zum Internet herstellen. Abb. 11Untermenü Multi-VLAN ermöglicht es dem Administrator Profile für bestimmte erstellen 1-2 physikalische Schnittstelle WAN und eine Brücke mit dem LAN - LAN - Schnittstelle für einen maximalen Durchsatz erstellen.

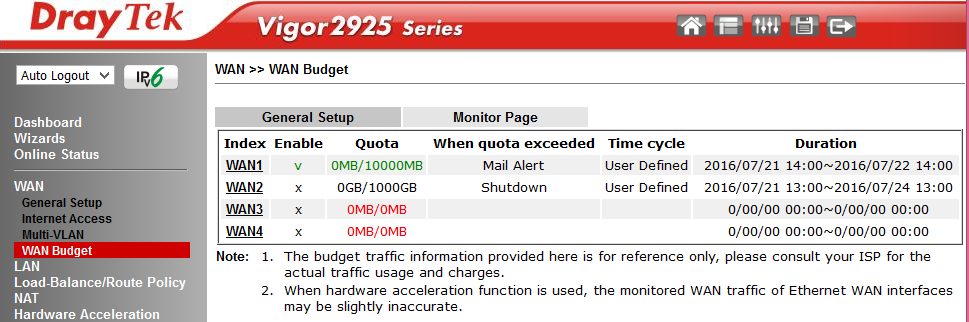

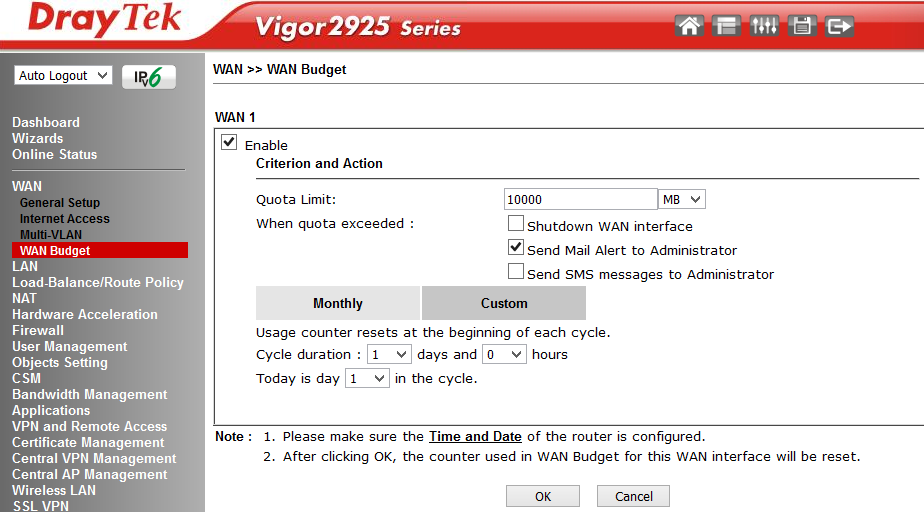

Abb. 11Untermenü Multi-VLAN ermöglicht es dem Administrator Profile für bestimmte erstellen 1-2 physikalische Schnittstelle WAN und eine Brücke mit dem LAN - LAN - Schnittstelle für einen maximalen Durchsatz erstellen. Abb. 12Das heißt, auf der Grundlage der physischen Schnittstelle von WAN 1-2 erstellen wir ein zusätzliches virtuelles WAN 5-7 in dem von uns angegebenen VLAN und „überbrücken“ es mit den erforderlichen LAN-Ports 1-3 (der 4. Port kann nur im NAT-Modus arbeiten), optional können wir zuweisen IP-Adresse der virtuellen WAN-Schnittstelle 5-7 manuell oder über DHCP empfangen, dh auf L3 setzen. Als Beispiel können wir IPTV-Verkehr vom WAN zum LAN weiterleiten. Multi-VLAN-Untermenüverantwortlich für die Budgetierung oder Begrenzung des Datenverkehrs über WAN-Schnittstellen. Das Verkehrsbudget wird für ein bestimmtes Zeitintervall zugewiesen, das vom Administrator festgelegt wird. Nach Ablauf des Intervalls wird der verbrauchte Verkehrszähler auf Null zurückgesetzt und wieder aktiviert. Der Administrator gibt die Aktion an, die ausgeführt wird, wenn das Verkehrsbudget vor Ablauf des Zeitintervalls ausgegeben wird. Dies kann sein: Schalten Sie die Schnittstelle aus, senden Sie eine Benachrichtigung per E-Mail oder in einer SMS-Nachricht.Unten finden Sie Bilder der Liste der Schnittstellen und detaillierte Einstellungen am Beispiel der WAN1-Schnittstelle

Abb. 12Das heißt, auf der Grundlage der physischen Schnittstelle von WAN 1-2 erstellen wir ein zusätzliches virtuelles WAN 5-7 in dem von uns angegebenen VLAN und „überbrücken“ es mit den erforderlichen LAN-Ports 1-3 (der 4. Port kann nur im NAT-Modus arbeiten), optional können wir zuweisen IP-Adresse der virtuellen WAN-Schnittstelle 5-7 manuell oder über DHCP empfangen, dh auf L3 setzen. Als Beispiel können wir IPTV-Verkehr vom WAN zum LAN weiterleiten. Multi-VLAN-Untermenüverantwortlich für die Budgetierung oder Begrenzung des Datenverkehrs über WAN-Schnittstellen. Das Verkehrsbudget wird für ein bestimmtes Zeitintervall zugewiesen, das vom Administrator festgelegt wird. Nach Ablauf des Intervalls wird der verbrauchte Verkehrszähler auf Null zurückgesetzt und wieder aktiviert. Der Administrator gibt die Aktion an, die ausgeführt wird, wenn das Verkehrsbudget vor Ablauf des Zeitintervalls ausgegeben wird. Dies kann sein: Schalten Sie die Schnittstelle aus, senden Sie eine Benachrichtigung per E-Mail oder in einer SMS-Nachricht.Unten finden Sie Bilder der Liste der Schnittstellen und detaillierte Einstellungen am Beispiel der WAN1-Schnittstelle . 12-1

. 12-1 Abb. 12-2

Abb. 12-2LAN-Menü

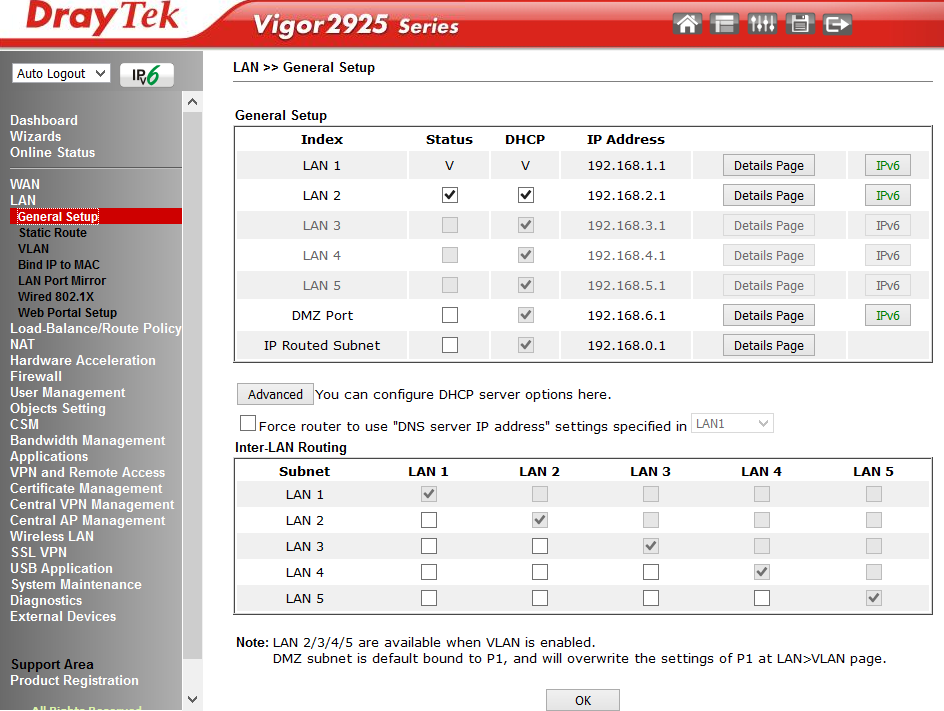

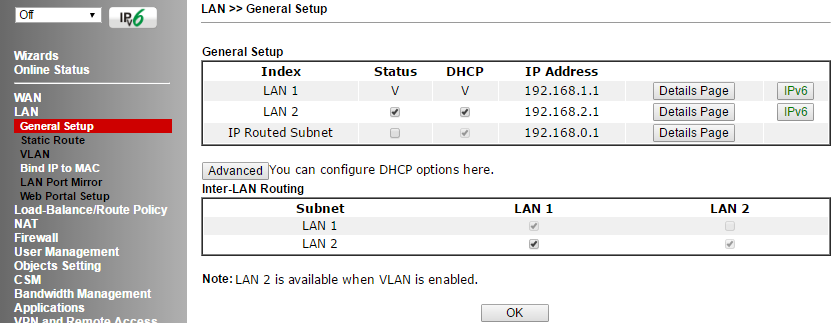

Das Element ist für die Einrichtung des lokalen Netzwerks verantwortlich und enthält eine Reihe von Unterelementen. Der Router unterstützt zwei unabhängige LAN-Segmente mit eigenen Einstellungen. Standardmäßig ist dies 192.168.1.1/24 und 192.168.2.1/24. Sie können auch ein geroutetes Netzwerk hinzufügen. In beiden Segmenten ist DHCP aktiviert, das IP-Adressen für die Verbindung von Benutzerterminals ausgibt. Übrigens kann ein DHCP-Server so konfiguriert werden, dass er zusätzliche DHCP-Optionen überträgt. Dies ist sehr praktisch, wenn das Netzwerk über spezielle Dienste verfügt, z. B. einen TFTP-Server.

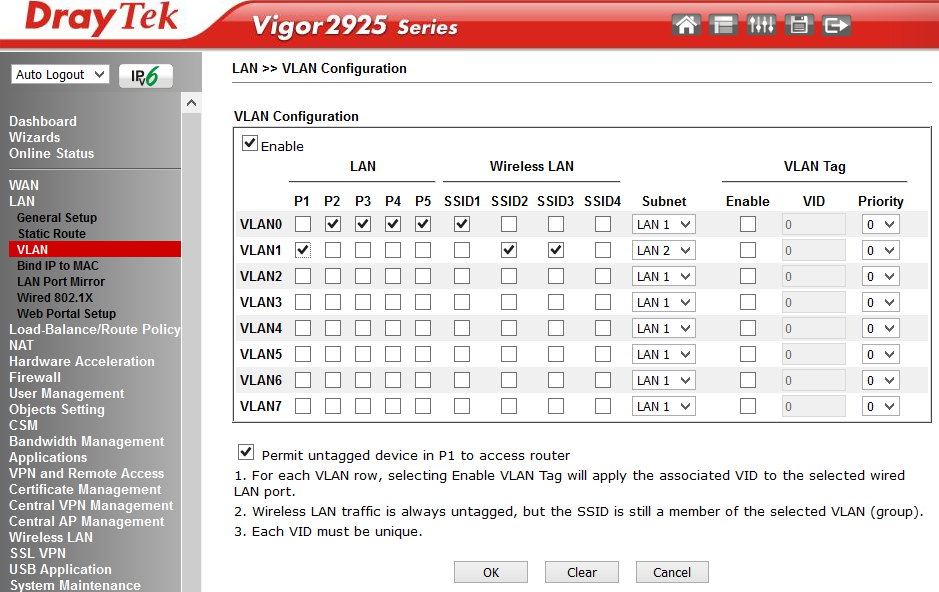

Abb. 13Außerdem können Sie das Routing zwischen LAN 1-5 im Abschnitt Inter-LAN-Routing aktivieren oder deaktivieren.Im nächsten Untermenü LAN >> Static Route Setup können Sie bis zu 10 statische Routen zu anderen Netzwerken hinter IP-Adressen in den LAN-Subnetzen 1-5 hinzufügen.UntermenüMit der LAN >> VLAN-Konfiguration können Sie die angegebenen LAN P1-5-Ports mit drahtlosen SSID 1-4-Netzwerken in einem einzigen VLAN kombinieren und optional vorrangige VLAN-Tags hinzufügen. Wenn das VLAN-Tag aktiviert ist, wird Datenverkehr mit den im Feld VID angegebenen Bezeichnungen an den entsprechenden LAN-Ports angezeigt. Tags werden nicht über drahtlose Netzwerke übertragen. In unserem Beispiel zwei unabhängige VLANs. VLAN0 umfasst die LAN-Ports P 2-5 und ein drahtloses Netzwerk mit SSID1 - all dies befindet sich im LAN 1-Segment. VLAN1 umfasst Port P1 und drahtlose Netzwerke mit SSID2 und SSID3 - all dies befindet sich im LAN 2-Segment.

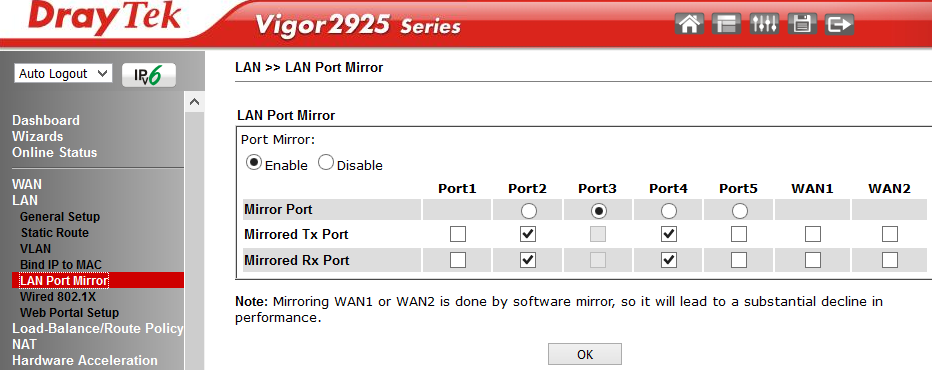

Abb. 13Außerdem können Sie das Routing zwischen LAN 1-5 im Abschnitt Inter-LAN-Routing aktivieren oder deaktivieren.Im nächsten Untermenü LAN >> Static Route Setup können Sie bis zu 10 statische Routen zu anderen Netzwerken hinter IP-Adressen in den LAN-Subnetzen 1-5 hinzufügen.UntermenüMit der LAN >> VLAN-Konfiguration können Sie die angegebenen LAN P1-5-Ports mit drahtlosen SSID 1-4-Netzwerken in einem einzigen VLAN kombinieren und optional vorrangige VLAN-Tags hinzufügen. Wenn das VLAN-Tag aktiviert ist, wird Datenverkehr mit den im Feld VID angegebenen Bezeichnungen an den entsprechenden LAN-Ports angezeigt. Tags werden nicht über drahtlose Netzwerke übertragen. In unserem Beispiel zwei unabhängige VLANs. VLAN0 umfasst die LAN-Ports P 2-5 und ein drahtloses Netzwerk mit SSID1 - all dies befindet sich im LAN 1-Segment. VLAN1 umfasst Port P1 und drahtlose Netzwerke mit SSID2 und SSID3 - all dies befindet sich im LAN 2-Segment. Abb. 14 DerRouter kann im Modus zum Erstellen von VLANs ohne Tags basierend auf Ports oder VLANs basierend auf VID-Tags arbeiten.Nächstes Element im LAN >> IP an MAC binden. Ermöglicht das Erstellen von Listen mit übereinstimmenden MAC-Adressen und IP-Adressen. Wenn die Funktion aktiviert ist, können alle den MAC-Adressen zugewiesenen IP-Adressen nicht geändert werden. Erstellte Blätter können in einer Datei gespeichert und aus einer zuvor gespeicherten Datei in der Routerkonfiguration wiederhergestellt werden.Im Menü LAN >> LAN Port Mirror können Sie das Kopieren des gesamten Datenverkehrs vom angegebenen LAN Mirrored-Port auf den empfangenden Mirror-Port aktivieren . Diese Funktion ist nützlich zum Debuggen eines Netzwerks mit einem Sniffer oder wenn Sie die Anwendung zum Überwachen und Analysieren der Netzwerkaktivität von Draytek Smart Monitor verwenden. Informationen zu dieser Anwendung finden Sie im ersten Teil dieser Überprüfung. Im Gegensatz zum Draytek 2912-Router finden Sie hier eine zweiteilige Übersicht: Teil 1und Teil 2 im 2925-Modell können Sie für jeden Port angeben, welcher Datenverkehr gespiegelt werden soll: nur eingehender Empfang, nur ausgehender Empfang oder beides.

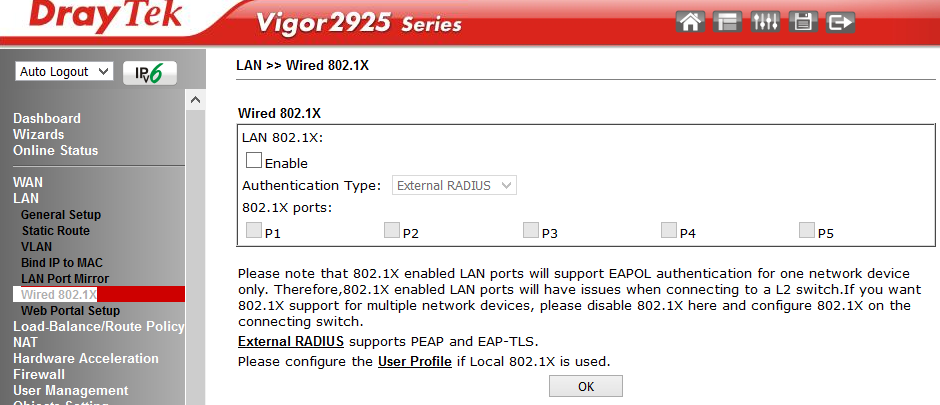

Abb. 14 DerRouter kann im Modus zum Erstellen von VLANs ohne Tags basierend auf Ports oder VLANs basierend auf VID-Tags arbeiten.Nächstes Element im LAN >> IP an MAC binden. Ermöglicht das Erstellen von Listen mit übereinstimmenden MAC-Adressen und IP-Adressen. Wenn die Funktion aktiviert ist, können alle den MAC-Adressen zugewiesenen IP-Adressen nicht geändert werden. Erstellte Blätter können in einer Datei gespeichert und aus einer zuvor gespeicherten Datei in der Routerkonfiguration wiederhergestellt werden.Im Menü LAN >> LAN Port Mirror können Sie das Kopieren des gesamten Datenverkehrs vom angegebenen LAN Mirrored-Port auf den empfangenden Mirror-Port aktivieren . Diese Funktion ist nützlich zum Debuggen eines Netzwerks mit einem Sniffer oder wenn Sie die Anwendung zum Überwachen und Analysieren der Netzwerkaktivität von Draytek Smart Monitor verwenden. Informationen zu dieser Anwendung finden Sie im ersten Teil dieser Überprüfung. Im Gegensatz zum Draytek 2912-Router finden Sie hier eine zweiteilige Übersicht: Teil 1und Teil 2 im 2925-Modell können Sie für jeden Port angeben, welcher Datenverkehr gespiegelt werden soll: nur eingehender Empfang, nur ausgehender Empfang oder beides. Abb. 15Untermenü von Wired 802.1X ermöglichen 802.1X - Authentifizierung für eine der 5 LAN - Ports. Darüber hinaus kann die Funktion in zwei Modi ausgeführt werden: lokale 802.1X-Authentifizierung (konfiguriert über das Menü Benutzerprofil) oder über einen externen RADIUS-Server.

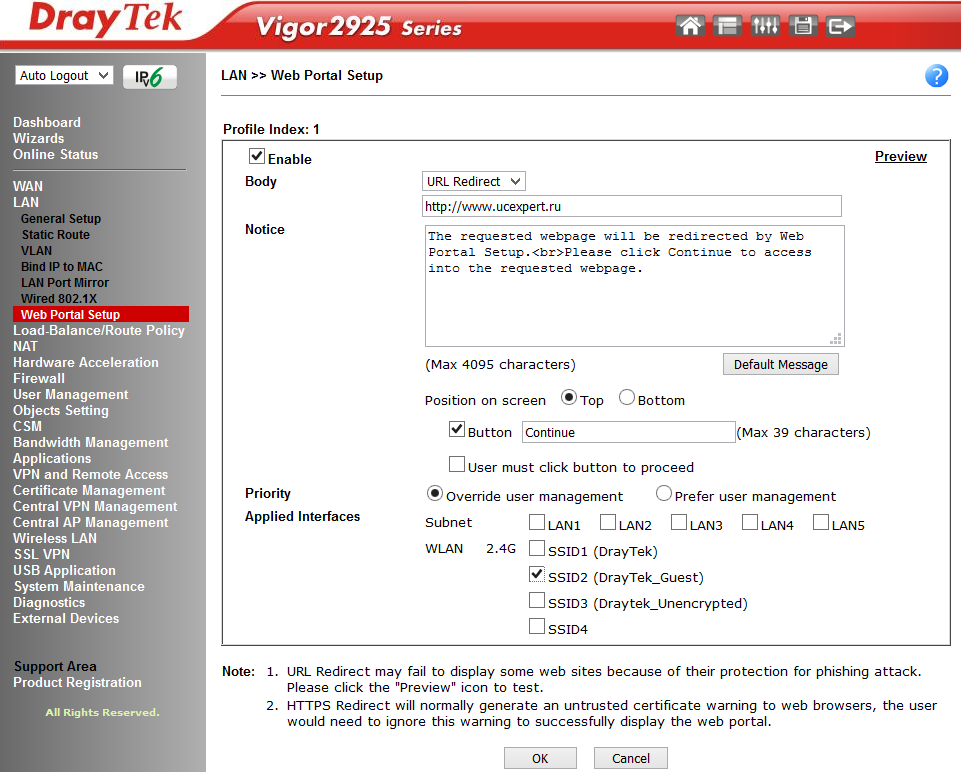

Abb. 15Untermenü von Wired 802.1X ermöglichen 802.1X - Authentifizierung für eine der 5 LAN - Ports. Darüber hinaus kann die Funktion in zwei Modi ausgeführt werden: lokale 802.1X-Authentifizierung (konfiguriert über das Menü Benutzerprofil) oder über einen externen RADIUS-Server. Abb. 15-1Untermenü LAN >> Web - Portal - Setup ermöglicht es Ihnen , Profile zu definieren , die Umleitung automatisch beim ersten Versuch der Benutzer auf die LAN - Schnittstelle oder das WLAN-Wireless - Netzwerk und geben Sie die URL in ihrem Website-Link zugeordnet sind , eine Webseite zu öffnen, nachdem er durch das Verbindungsprofil spezifizierte eine Schnittstelle, zum Beispiel SSID1.

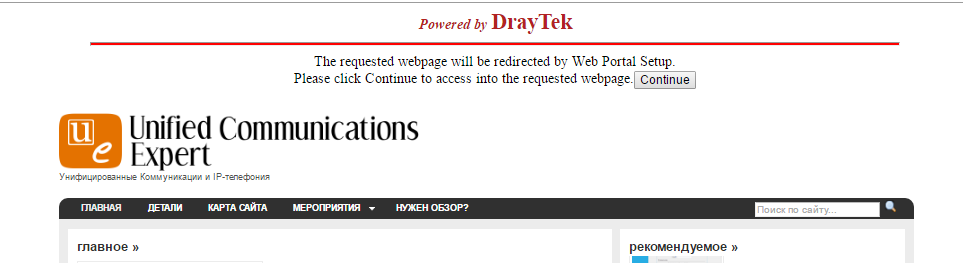

Abb. 15-1Untermenü LAN >> Web - Portal - Setup ermöglicht es Ihnen , Profile zu definieren , die Umleitung automatisch beim ersten Versuch der Benutzer auf die LAN - Schnittstelle oder das WLAN-Wireless - Netzwerk und geben Sie die URL in ihrem Website-Link zugeordnet sind , eine Webseite zu öffnen, nachdem er durch das Verbindungsprofil spezifizierte eine Schnittstelle, zum Beispiel SSID1. Abb. 16Diese Funktion wird zu Werbezwecken oder zur Benachrichtigung eines Benutzers verwendet, der über das Netzwerk eines bestimmten Unternehmens eine Verbindung zum Internet herstellt.Wenn Sie im Beispiel versuchen, eine Webseite zum ersten Mal zu öffnen, wird der Benutzer zur Website www.ucexpert.ru weitergeleitet . Dort wird oben auf dem Bildschirm eine Meldung angezeigt , in der der Benutzer aufgefordert wird, auf die Schaltfläche Weiter zu klicken, um die Websitzung fortzusetzen und zur gewünschten Website zu wechseln .Das Folgende ist ein Beispiel für eine solche Seite.

Abb. 16Diese Funktion wird zu Werbezwecken oder zur Benachrichtigung eines Benutzers verwendet, der über das Netzwerk eines bestimmten Unternehmens eine Verbindung zum Internet herstellt.Wenn Sie im Beispiel versuchen, eine Webseite zum ersten Mal zu öffnen, wird der Benutzer zur Website www.ucexpert.ru weitergeleitet . Dort wird oben auf dem Bildschirm eine Meldung angezeigt , in der der Benutzer aufgefordert wird, auf die Schaltfläche Weiter zu klicken, um die Websitzung fortzusetzen und zur gewünschten Website zu wechseln .Das Folgende ist ein Beispiel für eine solche Seite. Abb. 17

Abb. 17Menü Lastausgleich / Routenrichtlinie

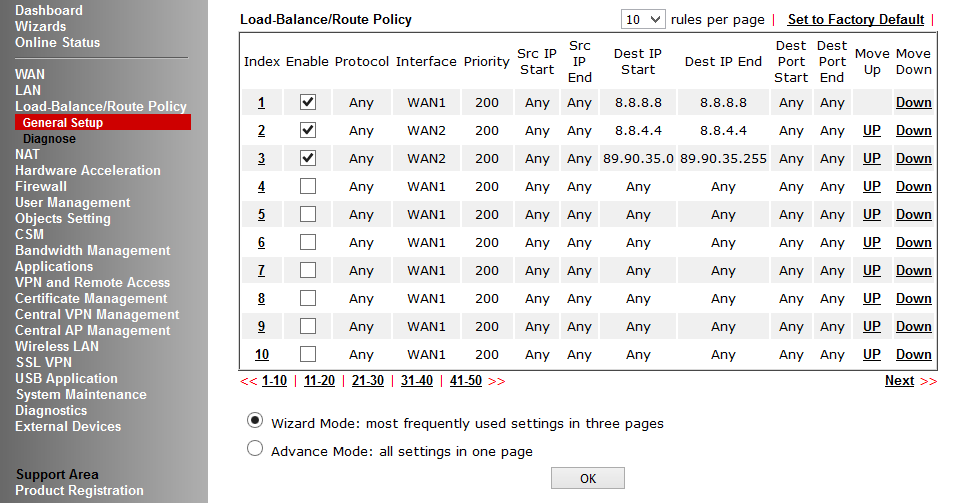

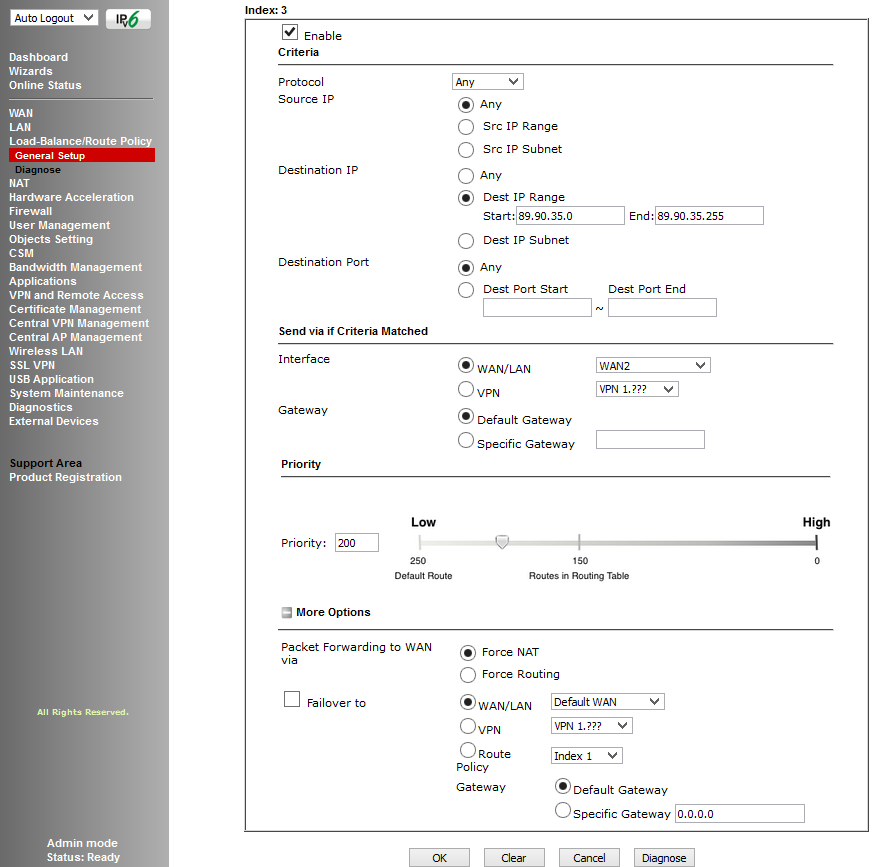

Dieser Menüpunkt enthält den Unterpunkt Allgemeines Setup - direkte Konfiguration von Lastausgleichsregeln und Routing-Richtlinien und Diagnose - einen Unterpunkt zum Debuggen konfigurierter Regeln, mit dem Sie die Route eines oder mehrerer Pakete durch die konfigurierte Regeltabelle simulieren und das Ergebnis überprüfen können. Abb. 18In diesem Beispiel werden Pakete, die die LAN-IP-Adressen eines Routers unter IP 8.8.8.8 belassen, über WAN1 geleitet. Die zweite Regel funktioniert ähnlich, nur für Ziel-IP 8.8.4.4, und Pakete werden bereits über WAN2 geleitet. In der dritten Regel wird das gesamte Subnetz angegeben, in der vierten Regel wird angegeben, dass der gesamte Datenverkehr über WAN1 gesendet werden muss. Wenn WAN1 ausfällt, muss er an WAN2 gesendet werden. Jede Regel hat Priorität. Je niedriger sie ist, desto früher wird die Regel ausgeführt.Das folgende Bild zeigt die Kriterien, anhand derer Sie eine Regel festlegen können. Es gibt einige davon. Sie können auch festlegen, wohin das Paket gesendet werden soll, wenn die Regel nicht funktioniert hat.

Abb. 18In diesem Beispiel werden Pakete, die die LAN-IP-Adressen eines Routers unter IP 8.8.8.8 belassen, über WAN1 geleitet. Die zweite Regel funktioniert ähnlich, nur für Ziel-IP 8.8.4.4, und Pakete werden bereits über WAN2 geleitet. In der dritten Regel wird das gesamte Subnetz angegeben, in der vierten Regel wird angegeben, dass der gesamte Datenverkehr über WAN1 gesendet werden muss. Wenn WAN1 ausfällt, muss er an WAN2 gesendet werden. Jede Regel hat Priorität. Je niedriger sie ist, desto früher wird die Regel ausgeführt.Das folgende Bild zeigt die Kriterien, anhand derer Sie eine Regel festlegen können. Es gibt einige davon. Sie können auch festlegen, wohin das Paket gesendet werden soll, wenn die Regel nicht funktioniert hat. Abb. 19Die folgende Abbildung zeigt die Routendiagnose.

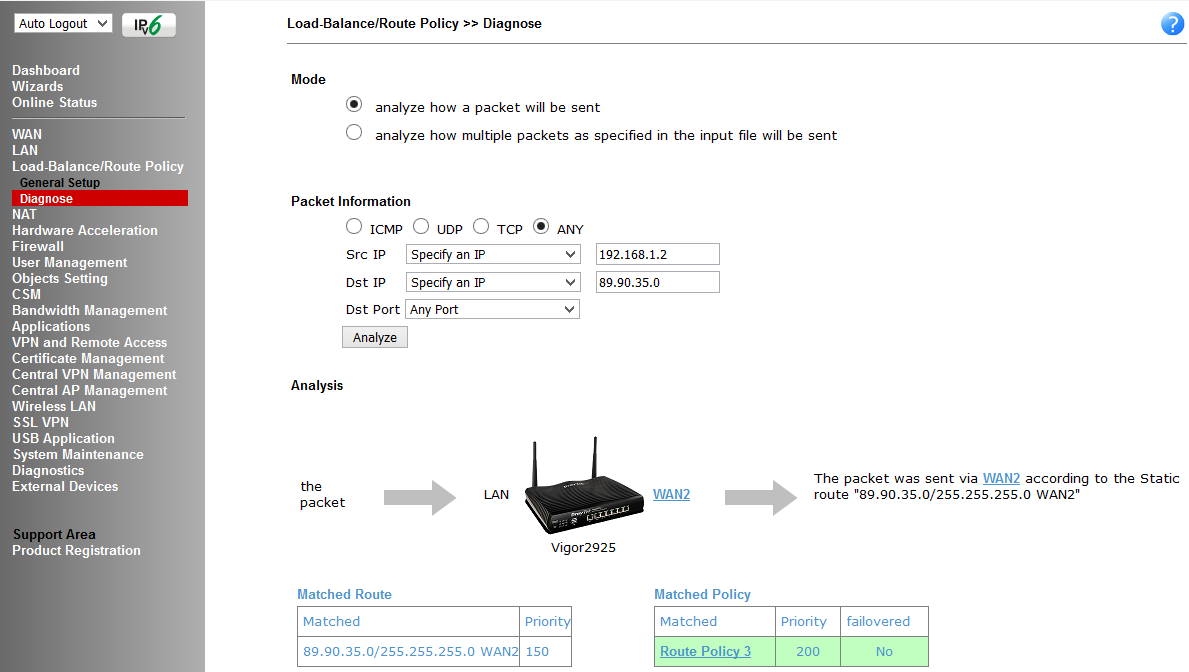

Abb. 19Die folgende Abbildung zeigt die Routendiagnose. Abb. 20

Abb. 20NAT-Menü

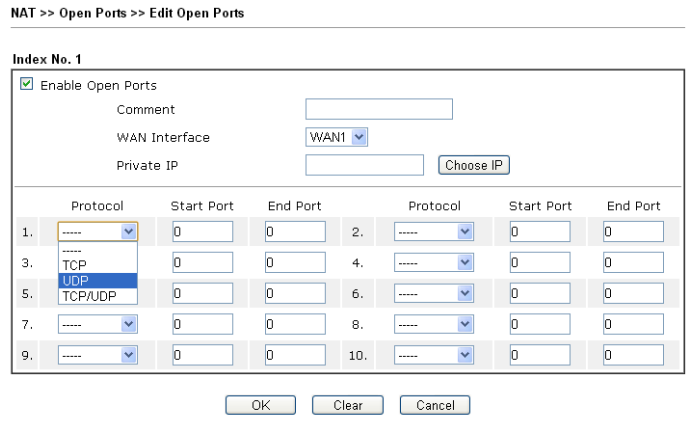

Die NAT-Übersetzungsfunktionen (Network Address Translation) werden im Menü konfiguriert. Sie enthalten das Untermenü Port Redirection - Portweiterleitung vom Port der angegebenen WAN-Schnittstelle zur IP-Adresse und zum Port im LAN. Dies kann für FTP-Server, Mailserver usw. erforderlich sein. d.Im Untermenü DMZ-Host können Sie für jede der WAN-Schnittstellen einen DMZ-Host im LAN angeben.Im Untermenü Open Ports können Sie die angegebenen Portbereiche für spezielle Anwendungen wie P2P offen halten und an bestimmte IP-Adressen im LAN weiterleiten. Abb. 21Port Triggering ist eine Variante von Open Ports. Wenn nach dem Aktivieren der Open Ports-Regel die angegebenen Ports ständig geöffnet sind, werden beim Anwenden der Port Triggering- Regel die angegebenen Ports nur geöffnet, wenn die Bedingungen der Regeln übereinstimmen, und die Ports werden durch Timeout wieder geschlossen.Die Funktionsoperation im entsprechenden Untermenüpunkt wird durch eine Reihe von Regeln definiert.

Abb. 21Port Triggering ist eine Variante von Open Ports. Wenn nach dem Aktivieren der Open Ports-Regel die angegebenen Ports ständig geöffnet sind, werden beim Anwenden der Port Triggering- Regel die angegebenen Ports nur geöffnet, wenn die Bedingungen der Regeln übereinstimmen, und die Ports werden durch Timeout wieder geschlossen.Die Funktionsoperation im entsprechenden Untermenüpunkt wird durch eine Reihe von Regeln definiert.Hardware-Beschleunigungsmenü

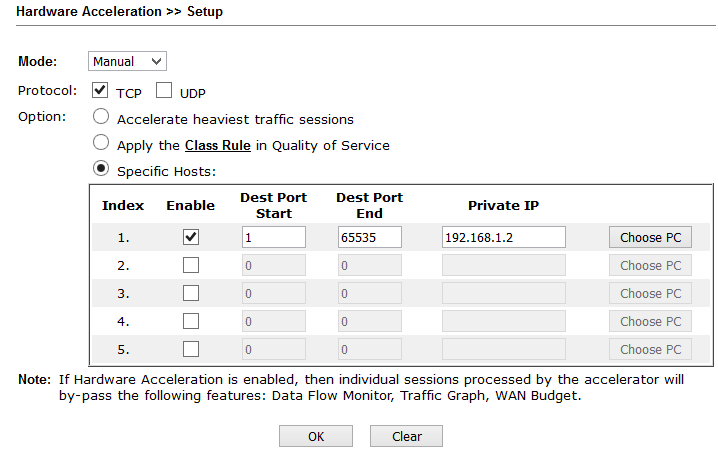

In diesem Menü wird die Hardwarebeschleunigung von Funktionen wie dem Datenflussmonitor konfiguriert - einem der Elemente im Untermenü Diagnose, in dem Informationen zu aktiven Sitzungen von IP-Adressen, Verkehrsdiagramm - Informationen zum Verkehr über WAN-Schnittstellen in Form von Diagrammen und WAN-Budgetfunktion angezeigt werden Budgetierung des Verkehrsaufkommens für einen bestimmten Zeitraum. Darüber hinaus kann die Funktion sowohl im automatischen als auch im manuellen Modus aktiviert werden. Geben Sie an, für welche Host-IP-Adresse und welches UDP \ TCP-Protokoll eine Reihe von Ports verwendet werden sollen, und aktivieren Sie diese Funktion. Abb. 21-1

Abb. 21-1Firewall-Menü

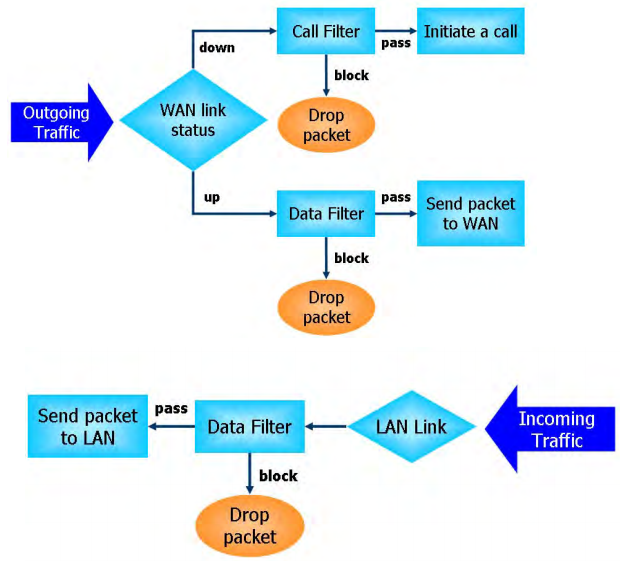

In diesem Menü werden globale Firewall-Regeln konfiguriert, Sätze und Regeln für die Verkehrsüberprüfung festgelegt und Standardregeln für die Verkehrsfilterung festgelegt.Die Firewall kann in 3 Subsysteme unterteilt werden:- Vom Benutzer konfigurierbarer IP-Filter basierend auf Regelsätzen für Anruffilter / Datenfilter

- Stateful Packet Inspection Filter (SPI)

- Denial of Service (DoS) / Distributed DoS (DDoS) -Angriffsschutz

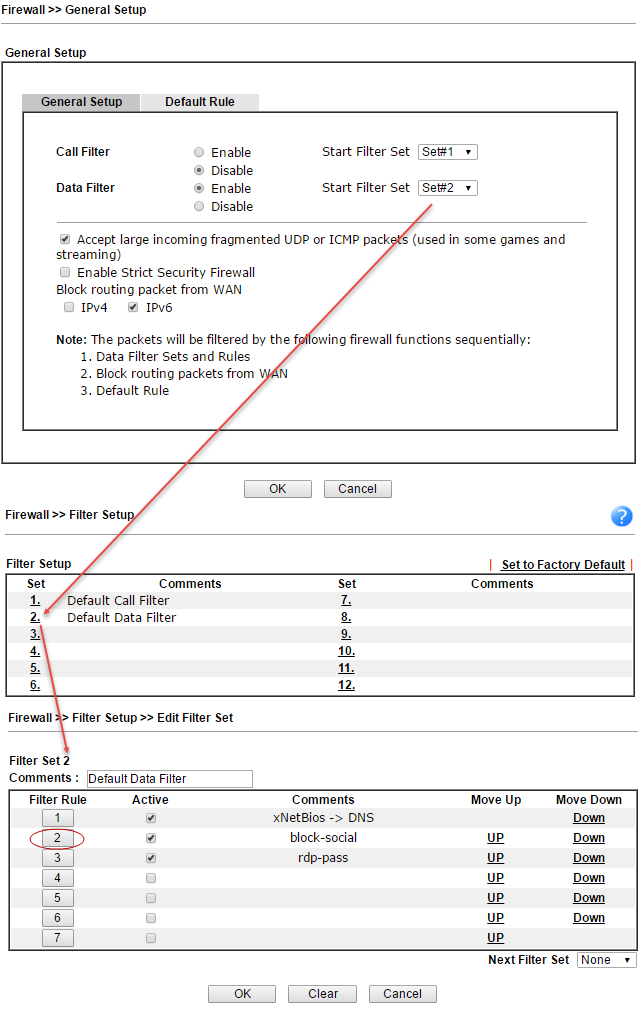

Die Architektur der Firewall verwendet zwei unabhängige Sätze von Anruffilter- und Datenfilterregeln.Der Anruffilter-Regelsatz wird auf Datenverkehr angewendet, der vom lokalen Netzwerk an das WAN gesendet wird, wenn keine aktive Internetverbindung besteht (die WAN-Schnittstelle ist nicht aktiv). Bevor die Verbindung hergestellt wird, durchläuft der Datenverkehr die Anruffilterregeln. Wenn die Pakete nicht blockiert sind, wird die Verbindung hergestellt.Wenn die WAN-Schnittstelle aktiv ist, fallen alle Pakete sofort in den Datenfilter-Regelsatz, und der gesamte Datenverkehr, der zu den WAN-Schnittstellen kommt, gelangt ebenfalls dorthin. Abb. 22Firewall-Regeln können Objekte angeben (definiert über das Menü Objekteinstellungen), z. B. IP-Adressen oder IP-Adressgruppen, Protokoll- und Portbereich und deren Gruppen, Schlüsselwörter und Schlüsselwortgruppen, Dateierweiterungsprofile, Benutzer (bestimmte) Definieren Sie im Menü Benutzerverwaltung) und schließlich im Menü CSM (Content Security Management) Anwendungen, z. B. Skype, URLs und sogar den Betreff bestimmter Websites, mithilfe des Webinhaltsfiltersystems.Das heißt, wir können mit dem Datenverkehr von der Netzwerkebene bis zur Anwendungsebene arbeiten und das Webinhaltsfilter-System verwenden, um den Datenverkehr zum Thema Webinhalte intelligent zu verarbeiten, dh sehr breite Regeln zu erstellen.Unten finden Sie die globalen Einstellungen im UntermenüFirewall >> Allgemeines Setup , dann das Untermenü Firewall >> Filter-Setup mit den Firewall-Regelsätzen, Firewall >> Filter-Setup >> Filter-Set- Untermenü mit der Zusammensetzung eines bestimmten Regelsatzes.

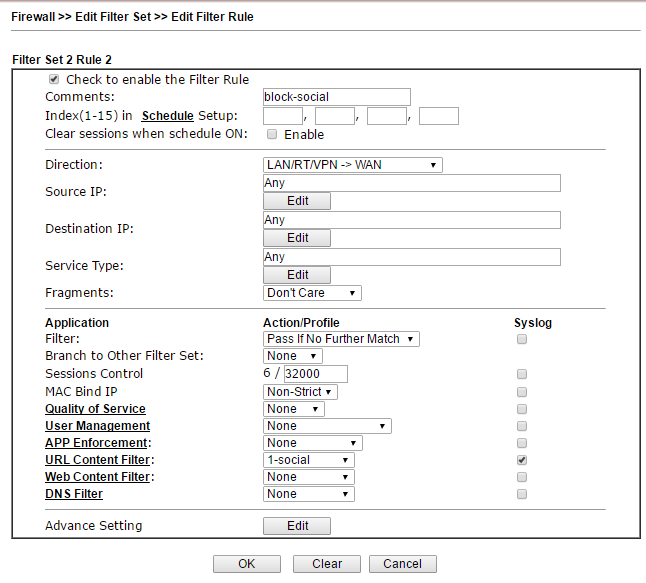

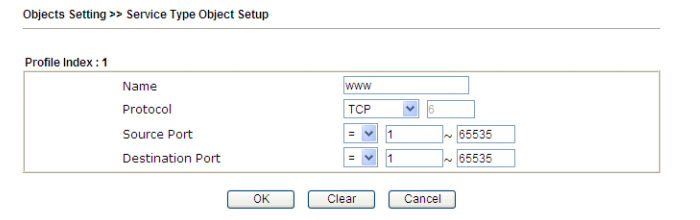

Abb. 22Firewall-Regeln können Objekte angeben (definiert über das Menü Objekteinstellungen), z. B. IP-Adressen oder IP-Adressgruppen, Protokoll- und Portbereich und deren Gruppen, Schlüsselwörter und Schlüsselwortgruppen, Dateierweiterungsprofile, Benutzer (bestimmte) Definieren Sie im Menü Benutzerverwaltung) und schließlich im Menü CSM (Content Security Management) Anwendungen, z. B. Skype, URLs und sogar den Betreff bestimmter Websites, mithilfe des Webinhaltsfiltersystems.Das heißt, wir können mit dem Datenverkehr von der Netzwerkebene bis zur Anwendungsebene arbeiten und das Webinhaltsfilter-System verwenden, um den Datenverkehr zum Thema Webinhalte intelligent zu verarbeiten, dh sehr breite Regeln zu erstellen.Unten finden Sie die globalen Einstellungen im UntermenüFirewall >> Allgemeines Setup , dann das Untermenü Firewall >> Filter-Setup mit den Firewall-Regelsätzen, Firewall >> Filter-Setup >> Filter-Set- Untermenü mit der Zusammensetzung eines bestimmten Regelsatzes. Abb. 23Nun betrachten wir eine konkrete Regel aus der Tabelle mit dem Namen block-social

Abb. 23Nun betrachten wir eine konkrete Regel aus der Tabelle mit dem Namen block-social Abb. 24Erstens können Sie im Zeitplan den Zeitplan angeben, nach dem die Regel funktioniert. Blockieren Sie beispielsweise soziale Netzwerke von Montag bis Freitag von 9-30 bis 18-00 Uhr. Als nächstes geben wir die Richtung der Verkehrsüberprüfung im Feld Richtung an , alle eingehenden oder ausgehenden IP-Adressen. Die Art des Dienstes kann von einem bestimmten Objekt im Menü Objekteinstellung >> festgelegt werdenDiensttypobjekt, oder vielleicht eine Reihe von Objekten, und ist eine Reihe von Protokolltyp + Port oder Portbereich.Geben Sie als Nächstes im Feld Filter das Kriterium "Bestehen, wenn keine weitere Übereinstimmung vorliegt" an. Pakete sollten übersprungen werden, wenn keines der Kriterien in den verbleibenden Regeln übereinstimmt. Wenn der Benutzer auf ein soziales Netzwerk zugreift, z. B. ok.ru, stimmen die Kriterien überein und das Paket wird blockiert. Das Kriterium in diesem Beispiel ist das Profil im URL-Inhaltsfilter , das ein Objekt enthält - eine Gruppe, die Schlüsselwörter enthält - Adressen von sozialen Netzwerken.Im Folgenden werde ich die Einstellungen veranschaulichen, wenn wir zu ihnen gelangen. Auf die gleiche Weise sind andere Kriterien in der Regel enthalten, dh in den Firewall-Regeln können Sie Kriterien sowohl auf Netzwerkebene als auch auf Anwendungsebene hinzufügen. Außerdem können Sie den Webinhaltsfilter aktivieren , der noch höher funktioniert - auf der Ebene des Web-Themas Inhalt.Untermenü DoS Defense . Der Router implementiert die Erkennung und den automatischen Schutz vor DoS-Angriffen, und die Metriken des Schwellenwerts für die Verkehrsintensität, nach denen das Ereignis als Angriff betrachtet wird, können manuell konfiguriert werden. Angriffsbenachrichtigungen werden ebenfalls bereitgestellt.

Abb. 24Erstens können Sie im Zeitplan den Zeitplan angeben, nach dem die Regel funktioniert. Blockieren Sie beispielsweise soziale Netzwerke von Montag bis Freitag von 9-30 bis 18-00 Uhr. Als nächstes geben wir die Richtung der Verkehrsüberprüfung im Feld Richtung an , alle eingehenden oder ausgehenden IP-Adressen. Die Art des Dienstes kann von einem bestimmten Objekt im Menü Objekteinstellung >> festgelegt werdenDiensttypobjekt, oder vielleicht eine Reihe von Objekten, und ist eine Reihe von Protokolltyp + Port oder Portbereich.Geben Sie als Nächstes im Feld Filter das Kriterium "Bestehen, wenn keine weitere Übereinstimmung vorliegt" an. Pakete sollten übersprungen werden, wenn keines der Kriterien in den verbleibenden Regeln übereinstimmt. Wenn der Benutzer auf ein soziales Netzwerk zugreift, z. B. ok.ru, stimmen die Kriterien überein und das Paket wird blockiert. Das Kriterium in diesem Beispiel ist das Profil im URL-Inhaltsfilter , das ein Objekt enthält - eine Gruppe, die Schlüsselwörter enthält - Adressen von sozialen Netzwerken.Im Folgenden werde ich die Einstellungen veranschaulichen, wenn wir zu ihnen gelangen. Auf die gleiche Weise sind andere Kriterien in der Regel enthalten, dh in den Firewall-Regeln können Sie Kriterien sowohl auf Netzwerkebene als auch auf Anwendungsebene hinzufügen. Außerdem können Sie den Webinhaltsfilter aktivieren , der noch höher funktioniert - auf der Ebene des Web-Themas Inhalt.Untermenü DoS Defense . Der Router implementiert die Erkennung und den automatischen Schutz vor DoS-Angriffen, und die Metriken des Schwellenwerts für die Verkehrsintensität, nach denen das Ereignis als Angriff betrachtet wird, können manuell konfiguriert werden. Angriffsbenachrichtigungen werden ebenfalls bereitgestellt.Benutzerverwaltungsmenü

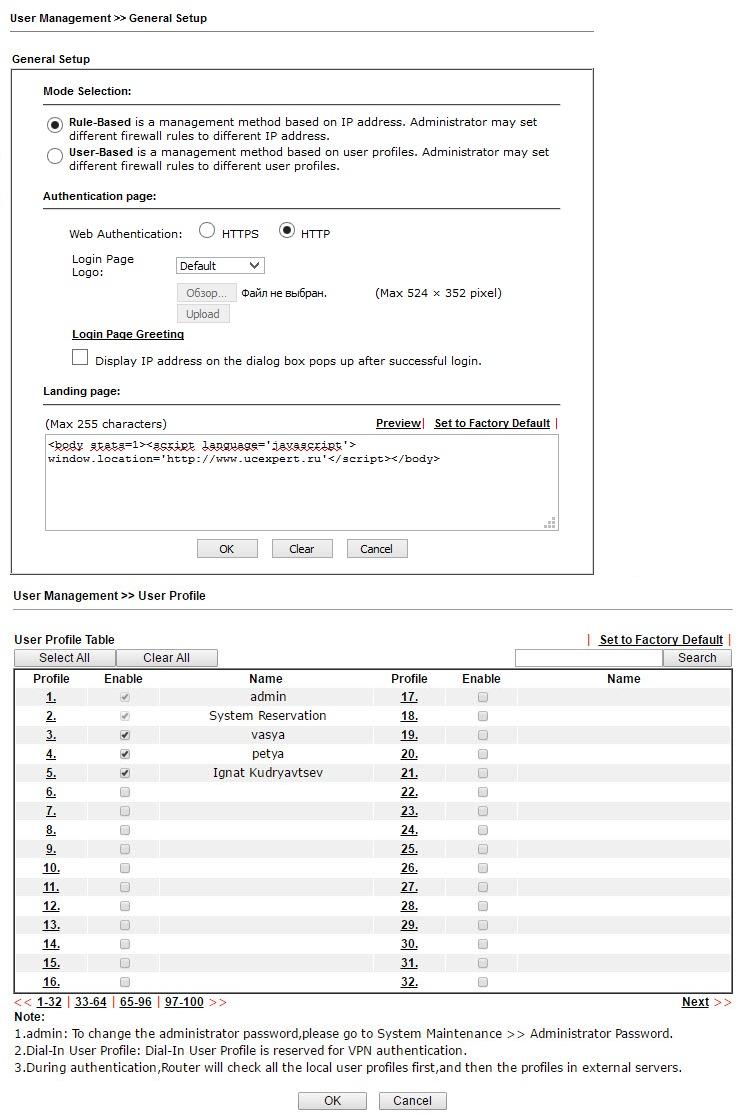

Die Firewall kann in einem von zwei globalen Modi betrieben werden:Rule-Based, , , , IP- . IP-.

User-Based, . . . IP , .

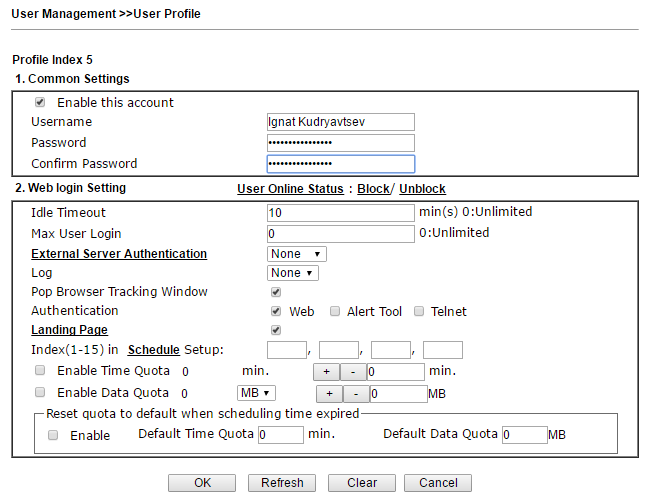

Die folgenden Untermenüs sind Benutzerverwaltung >> Allgemeines Setup, in denen Sie zwischen der Arbeit mit IP-Adressen oder der Arbeit mit Benutzerprofilen wechseln können.Wenn bei der Arbeit mit IP-Adressen alles klar ist: Der Administrator weist dem Benutzerterminal eine IP-Adresse zu, die sich nicht ändern sollte, und weist Regeln für die IP-Adresse zu.Sobald wir in den benutzerbasierten Modus wechseln, muss sich der Benutzer anmelden, bis er nicht mehr im Netzwerk arbeiten kann. Wenn Sie den Browser öffnen und versuchen, auf eine Site zuzugreifen, wird er zur Autorisierungsseite weitergeleitet. Um sich anzumelden, muss ein Benutzerprofil mit den entsprechenden Rechten in der Tabelle Benutzerverwaltung >> Benutzerprofil enthalten sein. Abb. 25Im Beispiel gibt es ein Benutzerprofil Ignat Kudryavtsev, öffnen Sie das Profil dieses Benutzers

Abb. 25Im Beispiel gibt es ein Benutzerprofil Ignat Kudryavtsev, öffnen Sie das Profil dieses Benutzers Abb. 26Wie Sie sehen, können Sie hier das Zeitlimit für die automatische Abmeldung bei Ausfallzeiten und die Beschränkung der gleichzeitigen Anzahl von Anmeldungen festlegen. Aktivieren Sie die externe Authentifizierung mithilfe der LDAP- oder RADIUS-Protokolle. Sie können auch Kontingente für die Zeit und die Menge des vom Benutzer verbrauchten Datenverkehrs festlegen.Zielseite ist die Seite, die der Benutzer nach erfolgreicher Autorisierung sehen wird. Sie können einfach eine Nachricht anzeigen, wie in unserem Beispiel: "Anmeldeerfolg!", Oder Sie können zu einer beliebigen Website weiterleiten, z. B. zur Website eines Unternehmens. Dazu müssen Sie in den Einstellungen der Landing Page eine Zeile des Formulars schreiben:

Abb. 26Wie Sie sehen, können Sie hier das Zeitlimit für die automatische Abmeldung bei Ausfallzeiten und die Beschränkung der gleichzeitigen Anzahl von Anmeldungen festlegen. Aktivieren Sie die externe Authentifizierung mithilfe der LDAP- oder RADIUS-Protokolle. Sie können auch Kontingente für die Zeit und die Menge des vom Benutzer verbrauchten Datenverkehrs festlegen.Zielseite ist die Seite, die der Benutzer nach erfolgreicher Autorisierung sehen wird. Sie können einfach eine Nachricht anzeigen, wie in unserem Beispiel: "Anmeldeerfolg!", Oder Sie können zu einer beliebigen Website weiterleiten, z. B. zur Website eines Unternehmens. Dazu müssen Sie in den Einstellungen der Landing Page eine Zeile des Formulars schreiben:<body stats=1><script language='javascript'> window.location='http://www.draytek.com'</script></body>

Alle Einstellungen sind im Benutzerhandbuch ausführlich beschrieben. Wenn Sie einen Webbrowser öffnen und versuchen, auf eine Website zuzugreifen, wird der Benutzer nach erfolgreicher Autorisierung auf die Autorisierungsseite weitergeleitet. Die Meldung "Login Success!" und der Benutzer kann im Netzwerk arbeiten. Abb. 27Im Untermenü Gruppe Benutzer Benutzer können Gruppen von Benutzern gruppiert werden und dann die gleichen Regeln, beispielsweise zuweisen, die Abteilungen des Unternehmens. Das Untermenü User Online Status wird verwendet, um den Status der Benutzer anzuzeigen.

Abb. 27Im Untermenü Gruppe Benutzer Benutzer können Gruppen von Benutzern gruppiert werden und dann die gleichen Regeln, beispielsweise zuweisen, die Abteilungen des Unternehmens. Das Untermenü User Online Status wird verwendet, um den Status der Benutzer anzuzeigen.Menü zum Einstellen von Objekten

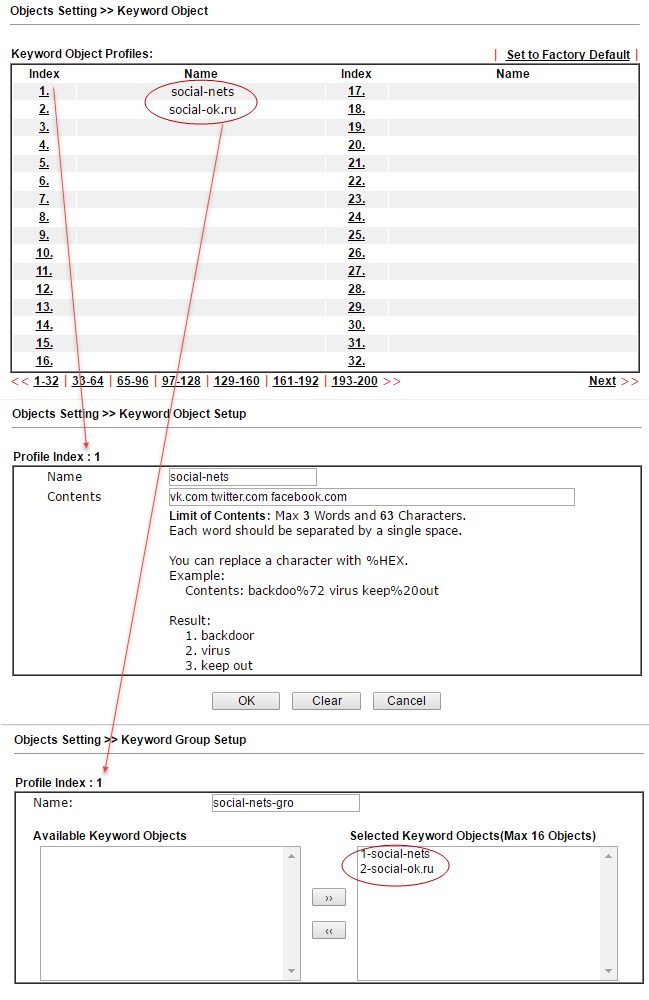

Router der Draytek 2925-Serie unterstützen eine SPI-basierte Firewall (Stateful Packet Inspection), die auf objektbasierten (IP-basierten) Objekten basiert, z. B.: Ein Benutzer (bei Autorisierung erhält er eine bestimmte IP), IP-Adressen oder Gruppen von IP-Adressen, Protokoll und Bereich der Ports und ihrer Gruppen, Schlüsselwörter und Schlüsselwortgruppen, Dateierweiterungsprofile. Mit diesen Objekten können Firewall-Regeln erstellt werden, die nach einem Zeitplan aktiviert und deaktiviert werden können.Im Menü Objekteinstellung werden verschiedene Objekttypen erstellt und gruppiert.Im Untermenü IP-ObjektObjekte werden basierend auf dem Host, dem IP-Adressbereich oder dem Subnetz erstellt. Sie können auch eine bestimmte MAC-Adresse für jede IP-Adresse verwenden. Im Untermenü IP-Gruppe werden Gruppen aus IP-Objekten erstellt, mit denen dann Firewall-Regeln erstellt werden können.Gleiches gilt für IPv6-Objekt und IPv6-Gruppe mit IPv6-IP-Adressierung. In den Untermenüs Diensttypobjekt und Diensttypgruppe werden Objekte basierend auf dem Protokolltyp, den Quell- und Zielports erstellt und gruppiert. Abb. 28Im Untermenü Schlüsselwortobjekt und SchlüsselwortgruppeSchlüsselwortbasierte Objekte werden erstellt und gruppiert. Anschließend können diese Objekte zum Erstellen von Filterregeln verwendet werden, z. B. für das URL-Inhaltsfilterprofil und das DNS-Filterprofil im CSM-Subsystem. In unserem Beispiel blockieren wir soziale Netzwerke vk.com twitter.com facebook.com und ok.ru. Dazu haben wir zwei Profile mit den Namen social-nets und social-ok.ru erstellt, die diese Schlüsselwörter enthalten, und sie der Gruppe social-nets hinzugefügt gro Untermenü Objekteinstellung >> Schlüsselwortgruppe . Als Nächstes verwenden wir diese Gruppe in CSM >> URL Content Filter Profile .

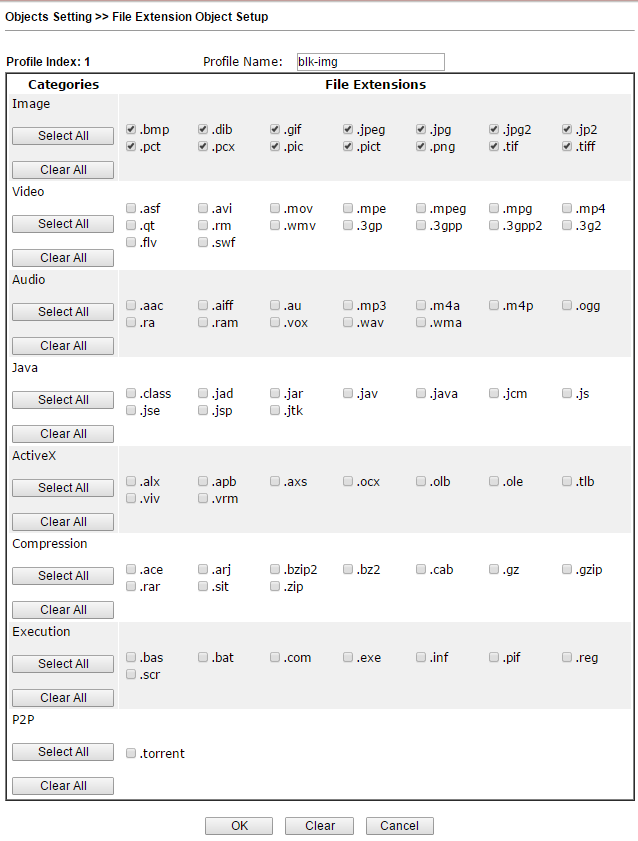

Abb. 28Im Untermenü Schlüsselwortobjekt und SchlüsselwortgruppeSchlüsselwortbasierte Objekte werden erstellt und gruppiert. Anschließend können diese Objekte zum Erstellen von Filterregeln verwendet werden, z. B. für das URL-Inhaltsfilterprofil und das DNS-Filterprofil im CSM-Subsystem. In unserem Beispiel blockieren wir soziale Netzwerke vk.com twitter.com facebook.com und ok.ru. Dazu haben wir zwei Profile mit den Namen social-nets und social-ok.ru erstellt, die diese Schlüsselwörter enthalten, und sie der Gruppe social-nets hinzugefügt gro Untermenü Objekteinstellung >> Schlüsselwortgruppe . Als Nächstes verwenden wir diese Gruppe in CSM >> URL Content Filter Profile . Abb. 29Im Untermenü Datei - Extension ObjectEs werden Erweiterungsprofile erstellt, Dateien, die in den Regeln der Firewall erkannt und angewendet werden können. So können Sie beispielsweise das Herunterladen aller komprimierten Dateien oder Videodateien mit den angegebenen Erweiterungen verhindern. In diesem Beispiel ist das Herunterladen von Bildern verboten. Das erstellte Profil mit dem Namen blk-img wird dann im CSM- Profil >> URL Content Filter Profile verwendet . Wir werden dies im folgenden Beispiel sehen.

Abb. 29Im Untermenü Datei - Extension ObjectEs werden Erweiterungsprofile erstellt, Dateien, die in den Regeln der Firewall erkannt und angewendet werden können. So können Sie beispielsweise das Herunterladen aller komprimierten Dateien oder Videodateien mit den angegebenen Erweiterungen verhindern. In diesem Beispiel ist das Herunterladen von Bildern verboten. Das erstellte Profil mit dem Namen blk-img wird dann im CSM- Profil >> URL Content Filter Profile verwendet . Wir werden dies im folgenden Beispiel sehen. Abb. 30Untermenü SMS / E - Mail - Service - Objekt und Benachrichtigung Objekt können Sie bis 10 Profile für den Benachrichtigungsdienst konfigurieren bis die Anwendung >> SMS / E - Mail - Adresse Benachrichtigung des Service .

Abb. 30Untermenü SMS / E - Mail - Service - Objekt und Benachrichtigung Objekt können Sie bis 10 Profile für den Benachrichtigungsdienst konfigurieren bis die Anwendung >> SMS / E - Mail - Adresse Benachrichtigung des Service .CSM-Menü

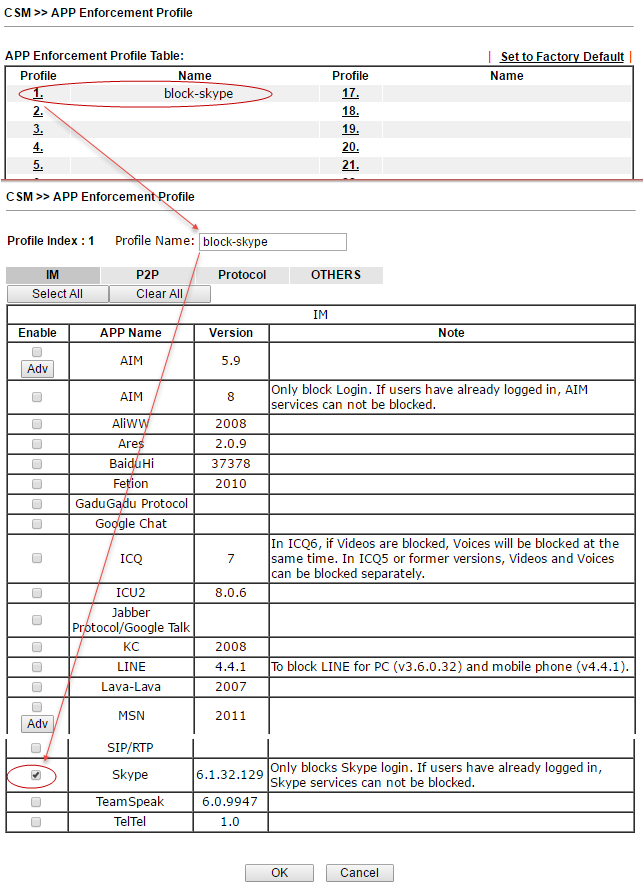

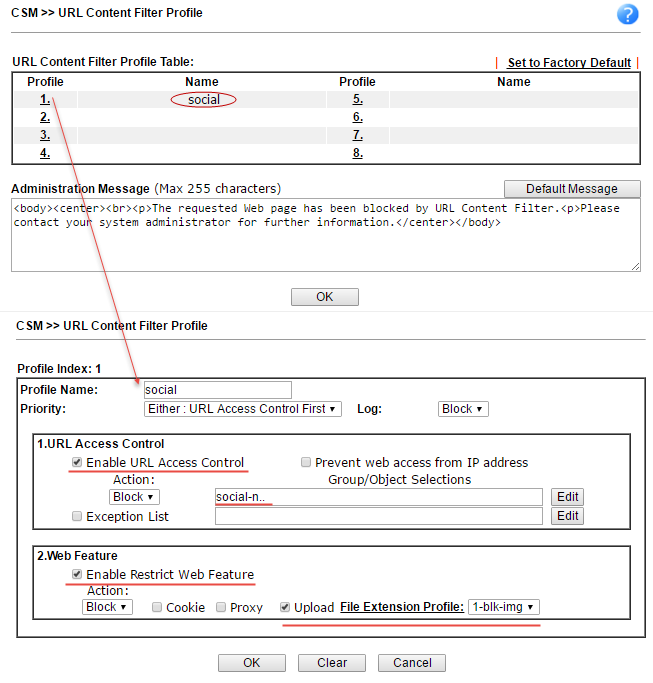

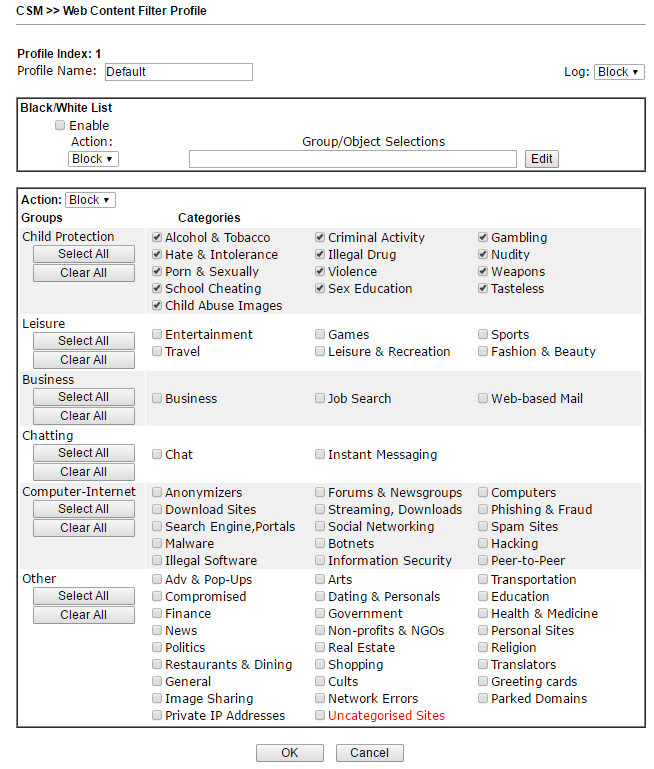

Mit Content Security Management (CSM), einem Firewall-Subsystem, das auf Anwendungsebene funktioniert, können Sie URL-Links nach Schlüsselwörtern und Inhaltstypen blockieren, z. B. Java Applet, Cookies, Active X. Sie können auch verschiedene Netzwerkanwendungen blockieren , IM / P2P oder Protokolle auf Anwendungsebene, zum Beispiel MySQL, SMB, SSH, UltraVPN, die Liste der Dienste und Protokolle ist ziemlich beeindruckend. Es ist möglich, DNS für Schlüsselwörter zu blockieren.Im Untermenü APP Enforcement Profile werden Profile erstellt, um Netzwerkanwendungen zu filtern, die sich dynamisch ändernde Ports verwenden können, und jede dieser Anwendungen hat ihre eigenen Besonderheiten, z. B. Skype. Abb. 31In dem oben angegebenen Beispiel für Einstellungen für die Firewall-Regel der Datenfiltertabelle wird diese Regel angegeben.Das URL-Untermenü Inhaltsfilterprofil ist für das Filtern von Webinhalten verantwortlich. Hier werden die zuvor erstellten Gruppen- / Objekt-Schlüsselwortobjekte angezeigt und die URL-Zugriffssteuerungsfunktion ist zulässig . Anschließend wird jede Website-Adresse nach Schlüsselwörtern durchsucht. In unserem Beispiel haben wir der erstellten Gruppe zuvor die Gruppe "social-nets-gro" hinzugefügt, die Schlüsselwörter mit Adressen sozialer Netzwerke enthält.Im Web Feature können Sie Cookie, Proxy ermöglichen Sperrung und Download - Dateien mit im Profil der angegebenen die Erweiterung Profil Benutzer der Datei , in dem obigen Beispiel haben wir ein Profil : 1-blk-img erstellt.Das erstellte soziale Profil wird in der Firewall-Regel im Feld URL-Inhaltsfilter zugewiesen.

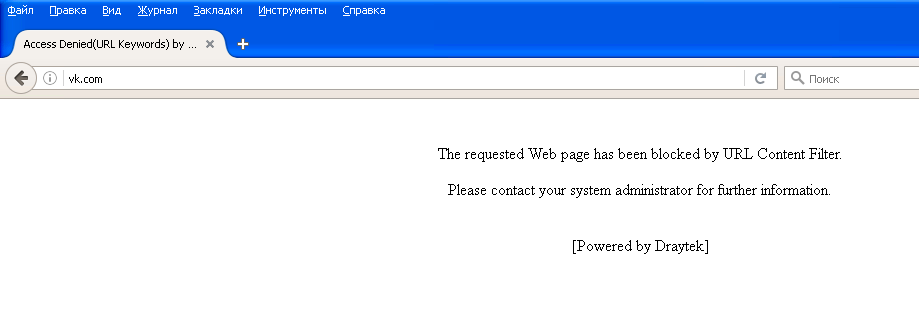

Abb. 31In dem oben angegebenen Beispiel für Einstellungen für die Firewall-Regel der Datenfiltertabelle wird diese Regel angegeben.Das URL-Untermenü Inhaltsfilterprofil ist für das Filtern von Webinhalten verantwortlich. Hier werden die zuvor erstellten Gruppen- / Objekt-Schlüsselwortobjekte angezeigt und die URL-Zugriffssteuerungsfunktion ist zulässig . Anschließend wird jede Website-Adresse nach Schlüsselwörtern durchsucht. In unserem Beispiel haben wir der erstellten Gruppe zuvor die Gruppe "social-nets-gro" hinzugefügt, die Schlüsselwörter mit Adressen sozialer Netzwerke enthält.Im Web Feature können Sie Cookie, Proxy ermöglichen Sperrung und Download - Dateien mit im Profil der angegebenen die Erweiterung Profil Benutzer der Datei , in dem obigen Beispiel haben wir ein Profil : 1-blk-img erstellt.Das erstellte soziale Profil wird in der Firewall-Regel im Feld URL-Inhaltsfilter zugewiesen. Abb. 32Wenn die Regel funktioniert, wenn versucht wird, beispielsweise vk.com zu öffnen, wird dem Benutzer eine Nachricht aus dem Feld Administrationsnachricht angezeigt. Ein Beispiel für den Inhalt eines solchen Felds ist im vorherigen Bild dargestellt.

Abb. 32Wenn die Regel funktioniert, wenn versucht wird, beispielsweise vk.com zu öffnen, wird dem Benutzer eine Nachricht aus dem Feld Administrationsnachricht angezeigt. Ein Beispiel für den Inhalt eines solchen Felds ist im vorherigen Bild dargestellt. Abb. 33Untermenü Webinhaltsfilterprofil. Ein weiteres leistungsstarkes CSM-Tool ist das GlobalView Web Content Filter-System. Entwickelt, um unerwünschte Inhalte auf thematischer Ebene zu filtern, z. B. Websites mit dem Thema Porno, Kriminalität, Glücksspiel und mehr. Der Administrator erstellt Profile, in denen er die Themen der Sites angibt und sie den Regeln der Firewall zuweist. Anschließend gibt er an, was zu tun ist, wenn die Regeln übereinstimmen, z. B. blockieren. Der Web Content Filter ist lizenziert, eine Testlizenz zum Testen ist jedoch kostenlos erhältlich.Unten sehen Sie die Profileinstellung nach Kategorien:

Abb. 33Untermenü Webinhaltsfilterprofil. Ein weiteres leistungsstarkes CSM-Tool ist das GlobalView Web Content Filter-System. Entwickelt, um unerwünschte Inhalte auf thematischer Ebene zu filtern, z. B. Websites mit dem Thema Porno, Kriminalität, Glücksspiel und mehr. Der Administrator erstellt Profile, in denen er die Themen der Sites angibt und sie den Regeln der Firewall zuweist. Anschließend gibt er an, was zu tun ist, wenn die Regeln übereinstimmen, z. B. blockieren. Der Web Content Filter ist lizenziert, eine Testlizenz zum Testen ist jedoch kostenlos erhältlich.Unten sehen Sie die Profileinstellung nach Kategorien: Abb. 34 DNS-Filterprofil-SubsystemÜberprüfen und blockieren Sie DNS-Abfragen am UDP-Port 53 gemäß dem zugewiesenen URL-Inhaltsfilterprofil oder Webinhaltsfilterprofil. Sie können auch die Nachricht anpassen, die dem Benutzer angezeigt wird, wenn die Ressource gesperrt ist.

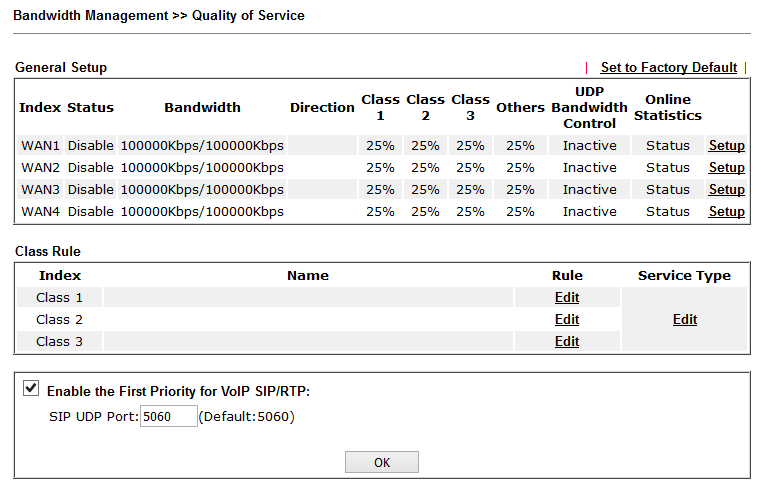

Abb. 34 DNS-Filterprofil-SubsystemÜberprüfen und blockieren Sie DNS-Abfragen am UDP-Port 53 gemäß dem zugewiesenen URL-Inhaltsfilterprofil oder Webinhaltsfilterprofil. Sie können auch die Nachricht anpassen, die dem Benutzer angezeigt wird, wenn die Ressource gesperrt ist.Bandbreitenverwaltungsmenü

Das Untermenü Bandbreitenverwaltung >> Sitzungsbegrenzung wird verwendet, um die Anzahl der NATs aus Sitzungen von LAN-IP-Adressen zu begrenzen, die gleichzeitig festgelegt werden können. Beispielsweise erfordern P2P-Anwendungen (Peer-to-Peer) normalerweise viele gleichzeitige Sitzungen und verbrauchen viele Netzwerkressourcen. Sie können auch die Standardanzahl der Sitzungen von jeder IP-Adresse aus begrenzen.Das Untermenü Bandbreitenverwaltung >> Bandbreitenbegrenzung legt Grenzen für die Bandbreitennutzung für Hosts und IP-Adressbereiche fest. Darüber hinaus können die Regeln nach einem Zeitplan konfiguriert werden. Sie können das Band für eingehenden und ausgehenden Verkehr separat begrenzen.Im Untermenü Bandbreitenmanagement >> Quality of ServiceDie Qualität des Verkehrsdienstes ist konfiguriert. Zunächst wird der Verkehr mithilfe von Regeln nach Kriterien wie Quell- und Ziel-IP, Diensttyp und DiffServ-Code klassifiziert. Dann wird jeder Verkehrsklasse ihr Prozentsatz der Gesamtbandbreite der angegebenen Schnittstelle vorbehalten. Abb. 35Die Priorisierung für VoIP-Verkehr ist übrigens standardmäßig aktiviert.

Abb. 35Die Priorisierung für VoIP-Verkehr ist übrigens standardmäßig aktiviert.Anwendungsmenü

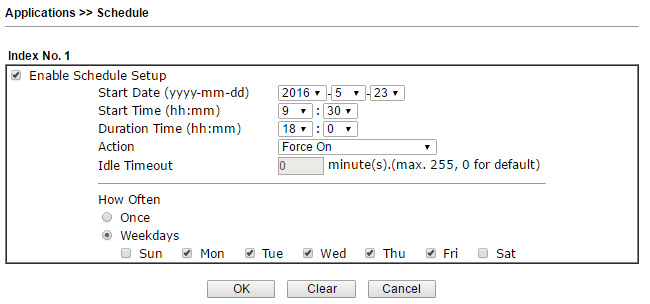

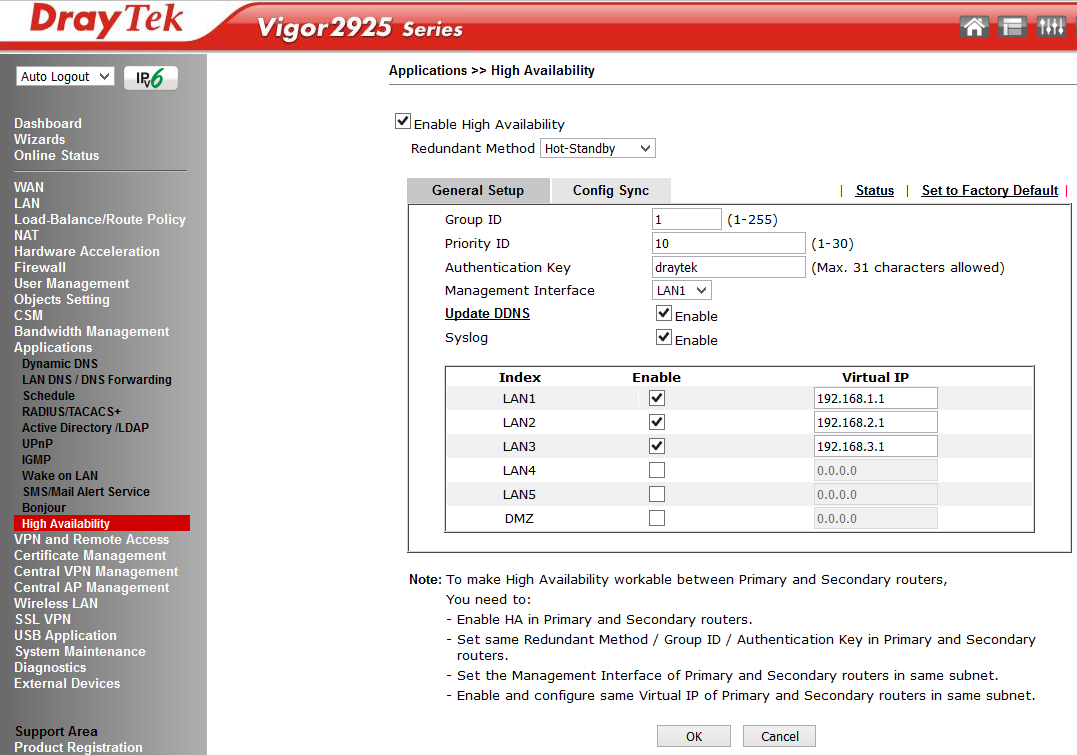

Dieses Menü enthält Einstellungen für Dienstprogrammanwendungen, mit denen Sie einzelne Funktionen optimieren können.Im Untermenü Zeitplan werden beispielsweise Zeitplanprofile konfiguriert, die in verschiedenen Einstellungen der Funktionen und Regeln des Routers verwendet werden. Insgesamt können bis zu 15 Einträge im Zeitplan erstellt werden. Abb. 36Im LAN-DNS- Menü können Sie die Entsprechung der IP-Adresse und des Domänennamens im lokalen Netzwerk angeben. In den Menüs RADIUS und Active Directory / LDAP können Sie optional die Benutzerautorisierung für die entsprechenden Server-Untermenünamen aktivieren. Im IGMP- Untermenü können Sie IGMP-Proxy oder IGMP-Snooping für Multicast-Verkehr aktivieren, z. B. IP-TV.Das Untermenü verdient besondere AufmerksamkeitHochverfügbarkeit, die dazu dient, die Reservierung von Hardware- und Softwareressourcen der Sicherung und der Sicherungsrouter des Hauptrouters 2925 im Falle eines Ausfalls der Hauptrouter zu konfigurieren. Führen Sie dazu die folgenden Schritte aus:1) Hochverfügbarkeit aktivieren - Hochverfügbarkeitsmodus auf dem Primär- und Sicherungsrouter (2) Legen Sie die höchste Prioritäts-ID-Ebene auf dem Primärrouter und niedrigere Ebenen auf dem Sicherungs- oder Sicherungsrouter fest.3) Stellen Sie dieselbe Redundanz ein Methode / Gruppen-ID / Authentifizierungsschlüssel auf dem Primär- und Sicherungsrouter4) Installieren Sie die Verwaltungsschnittstelle für den Primär- und den Sicherungsrouter im selben Subnetz.5) Erlauben Sie eine virtuelle IP-Adresse für jedes verwendete Subnetz und stellen Sie auf jedem Router dieselbe virtuelle IP-Adresse ein.Die Reservierung kann in zwei Modi erfolgen:Hot-Standby - Diese Methode eignet sich für die Verwendung einer Internetverbindung:

Abb. 36Im LAN-DNS- Menü können Sie die Entsprechung der IP-Adresse und des Domänennamens im lokalen Netzwerk angeben. In den Menüs RADIUS und Active Directory / LDAP können Sie optional die Benutzerautorisierung für die entsprechenden Server-Untermenünamen aktivieren. Im IGMP- Untermenü können Sie IGMP-Proxy oder IGMP-Snooping für Multicast-Verkehr aktivieren, z. B. IP-TV.Das Untermenü verdient besondere AufmerksamkeitHochverfügbarkeit, die dazu dient, die Reservierung von Hardware- und Softwareressourcen der Sicherung und der Sicherungsrouter des Hauptrouters 2925 im Falle eines Ausfalls der Hauptrouter zu konfigurieren. Führen Sie dazu die folgenden Schritte aus:1) Hochverfügbarkeit aktivieren - Hochverfügbarkeitsmodus auf dem Primär- und Sicherungsrouter (2) Legen Sie die höchste Prioritäts-ID-Ebene auf dem Primärrouter und niedrigere Ebenen auf dem Sicherungs- oder Sicherungsrouter fest.3) Stellen Sie dieselbe Redundanz ein Methode / Gruppen-ID / Authentifizierungsschlüssel auf dem Primär- und Sicherungsrouter4) Installieren Sie die Verwaltungsschnittstelle für den Primär- und den Sicherungsrouter im selben Subnetz.5) Erlauben Sie eine virtuelle IP-Adresse für jedes verwendete Subnetz und stellen Sie auf jedem Router dieselbe virtuelle IP-Adresse ein.Die Reservierung kann in zwei Modi erfolgen:Hot-Standby - Diese Methode eignet sich für die Verwendung einer Internetverbindung:- Alle WANs auf Backup-Routern müssen mit der HA-Funktion ausgeschaltet werden

- Die WAN-Einstellungen des primären Routers und des Backup-Routers sollten identisch sein

Wenn die HA-Funktion auf Routern funktioniert, wird das drahtlose Netzwerk auf dem Hauptrouter automatisch aktiviert und auf dem Sicherungsrouter automatisch heruntergefahren. Alle Clients können nur eine Verbindung zum primären Router herstellen.Außerdem wird ein Zeitraum für die Synchronisierung von Konfigurationen vom primären zum Backup-Router festgelegt. Die Konfiguration kann zwischen maximal 10 Routern synchronisiert werden.Active-Standby - Diese Methode eignet sich für die Verwendung mehrerer Internetverbindungen.- Alle WANs auf Standby-Routern müssen aktiviert sein. Benutzer können Datenverkehr an diese Schnittstellen weiterleiten.

- Die Einstellungen der WAN-Schnittstelle auf primären und Backup-Routern sollten nicht identisch sein

- Die Konfigurationssynchronisation zwischen Routern sollte deaktiviert sein

Abb. 36-1

Abb. 36-1VPN- und RAS-Menü

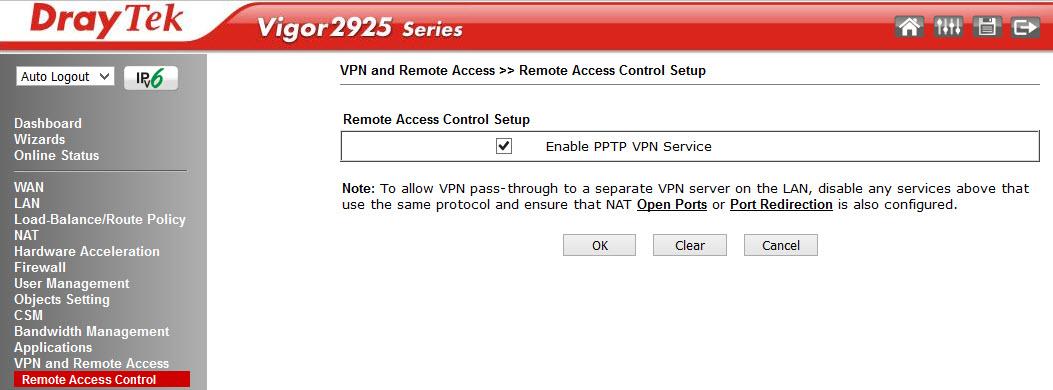

Der Router unterstützt bis zu 50 VPN * -Tunnel vom Typ LAN-zu-LAN, um eine sichere Verbindung zwischen den Netzwerken des Unternehmens herzustellen oder um eine VPN-Verbindung von Remote-Workstations von Heimarbeitern mithilfe von SSL / PPTP / IPSec / L2P / L2TPover-IPSec-Protokollen herzustellen. AES / DES / 3DES-Verschlüsselung und IKE-Authentifizierung bieten erhöhte Sicherheit. Die Verwendung einer dualen WAN-Verbindung ermöglicht nicht nur die Verwendung eines Lastausgleichsschemas, sondern auch die Redundanz. Wenn der primäre Kanal des VPN-Kanals nicht mehr verfügbar ist, wird er daher durch einen Backup-VPN-Kanal ersetzt.VPN-Funktionen in Draytek sind übrigens sehr einfach zu konfigurieren. Mit nur wenigen Klicks können Sie sowohl LAN-zu-LAN-Verbindungen als auch den Zugriff von Remote-Workstations aus konfigurieren. Dryatek verfügt über einen eigenen VPN-Client, der die Verbindung von Arbeitsplätzen vereinfacht. Er heißt Draytek Smart VPN Client. Die Anwendung kann kostenlos auf draytek.com heruntergeladen werden.* Bei den offiziellen Lieferungen von Routern in das Gebiet der Russischen Föderation wurde alle Verschlüsselungssoftware entfernt, die nicht den GOSTs entspricht. Daher gibt es in dieser Firmware nur PPTP-Unterstützung ohne Verschlüsselung. Dies kann durch die Installation von Standardsoftware behoben werden, die von draytek.com heruntergeladen werden kann.

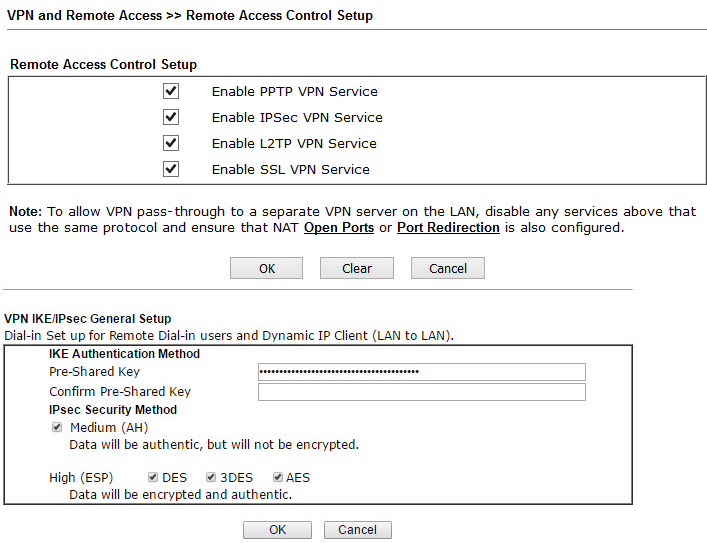

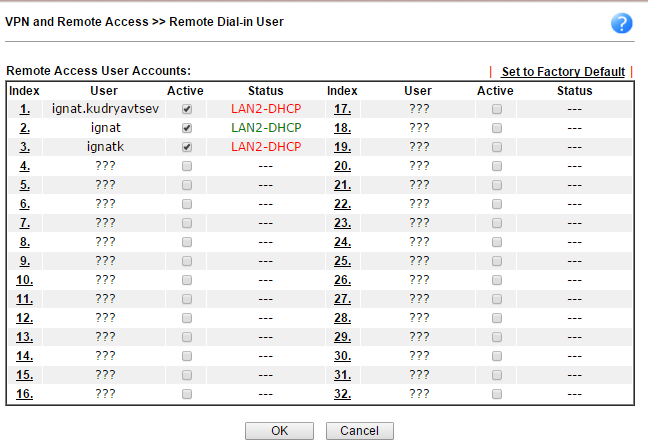

Die Global Access VPN-Protokolle sind im Untermenü Remote Access Control Setup enthalten . Der Pre-Shared Key für die IKE-Authentifizierungsmethode ist im Untermenü IPsec General Setup angegeben. Die Verschlüsselungsmethoden sind angegeben. Geben Sie beispielsweise den Schlüssel draytek.commmmm an . 37Das Untermenü Remote Dial-In User gibt die Benutzer an, die über VPN von ihren Remote-Standorten aus eine Verbindung zum LAN des LAN des Routers herstellen können.

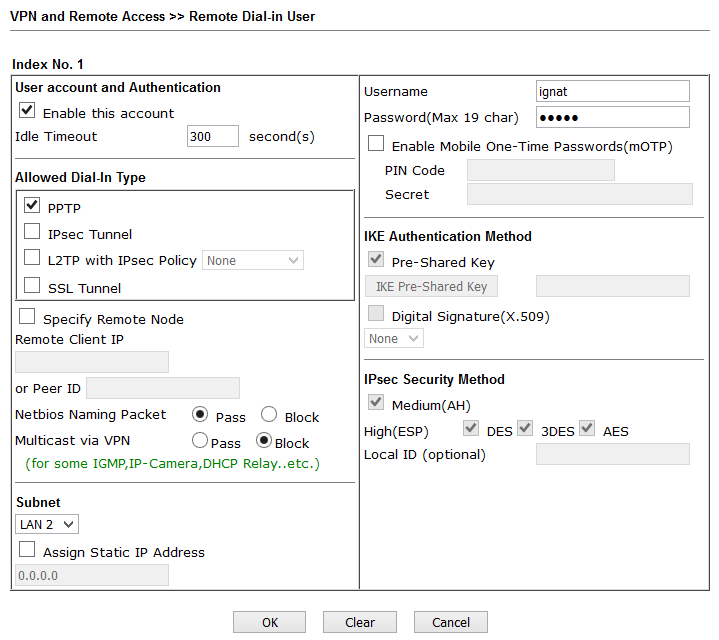

. 37Das Untermenü Remote Dial-In User gibt die Benutzer an, die über VPN von ihren Remote-Standorten aus eine Verbindung zum LAN des LAN des Routers herstellen können. Abb. 38in der Liste des Status , ist es klar , dass der Status „online“ ignat die Nutzer, wie in grün markiert.Im folgenden Beispiel stellt der ignat-Benutzer eine Verbindung über PPTP her, der zweite Benutzer stellt eine Verbindung über den IPSec-Tunnel mit der oben voreingestellten Voreinstellung key = draytek.commmmm her.

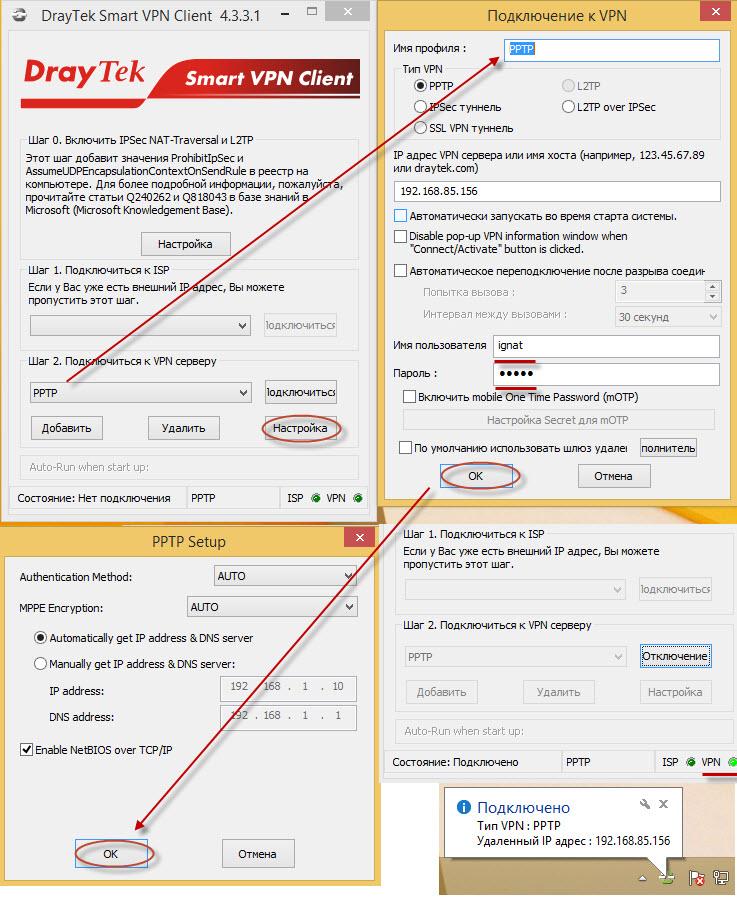

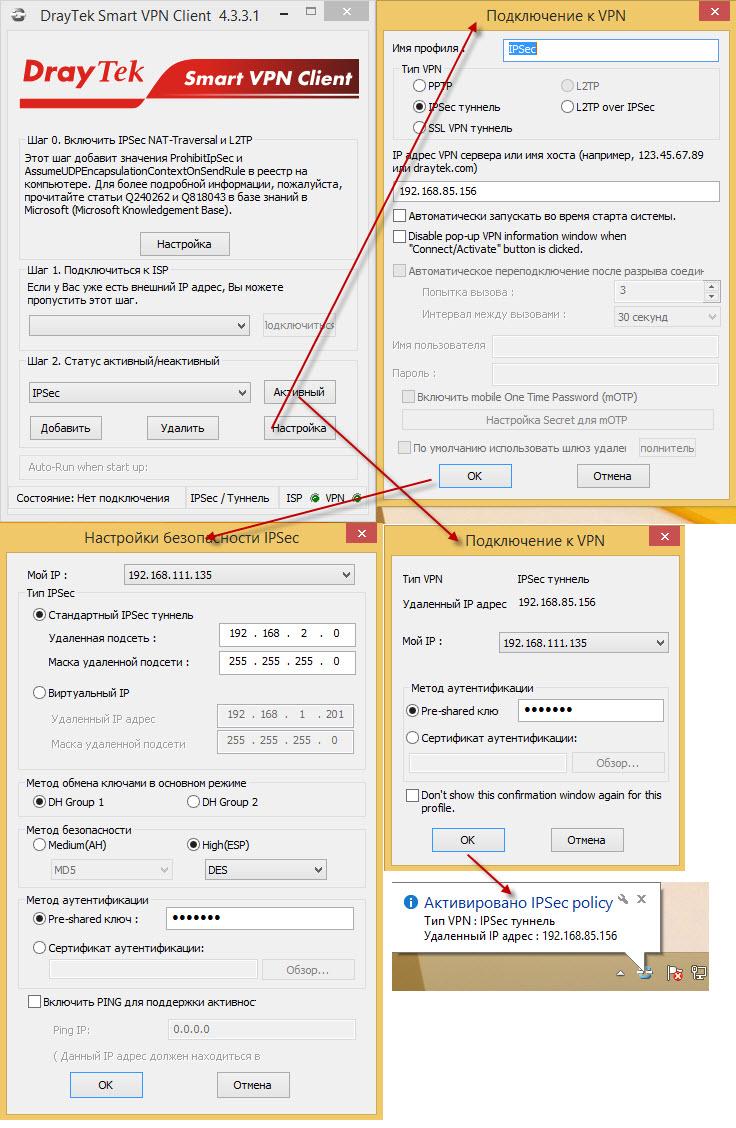

Abb. 38in der Liste des Status , ist es klar , dass der Status „online“ ignat die Nutzer, wie in grün markiert.Im folgenden Beispiel stellt der ignat-Benutzer eine Verbindung über PPTP her, der zweite Benutzer stellt eine Verbindung über den IPSec-Tunnel mit der oben voreingestellten Voreinstellung key = draytek.commmmm her. Abb. 39Um eine Verbindung vom Client her herzustellen, habe ich den Draytek Smart VPN Client verwendet, der mit zwei Klicks installiert und konfiguriert wird.Unten finden Sie ein Beispiel für PPTP.

Abb. 39Um eine Verbindung vom Client her herzustellen, habe ich den Draytek Smart VPN Client verwendet, der mit zwei Klicks installiert und konfiguriert wird.Unten finden Sie ein Beispiel für PPTP. Abb. 40In ähnlicher Weise wird ein zweiter VPN-Client konfiguriert, der mithilfe des vorinstallierten Schlüssels, den wir zuvor im Untermenü IPSec General Setup als draytek.commmmm angegeben haben, dynamisch verbunden wird.

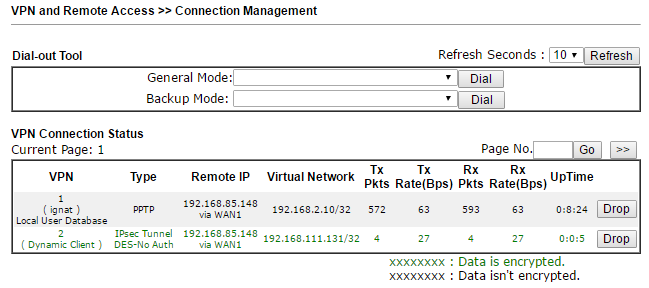

Abb. 40In ähnlicher Weise wird ein zweiter VPN-Client konfiguriert, der mithilfe des vorinstallierten Schlüssels, den wir zuvor im Untermenü IPSec General Setup als draytek.commmmm angegeben haben, dynamisch verbunden wird. Abb. 42Verbindungs Nach erfolgreich mit dem Untermenü Connection Management wir Wirkstoffe zu sehen.

Abb. 42Verbindungs Nach erfolgreich mit dem Untermenü Connection Management wir Wirkstoffe zu sehen. Abb. 43Über das Untermenü LAN zu LAN werden VPN-Verbindungen zwischen zwei Netzwerken konfiguriert. Ein LAN-zu-LAN-Profil wird erstellt. Es zeigt alle Einstellungen an, die zum Erstellen einer Verbindung erforderlich sind: Verbindungstyp - eingehend, ausgehend oder bidirektional, VPN-Protokoll - PPTP, L2TP mit IPSec-Richtlinie oder IPSec-Tunnel, abhängig vom Protokoll, bestimmte Einstellungen, z. Login oder Passwort oder IKE Pre-Shared Key, Verschlüsselungsmethode und mehr. Tatsächlich gibt es nicht viele Einstellungen, und sie sind im allgemeinen Fall einfach. Es wird angegeben, welches lokale Netzwerk die Remote-Seite "sehen" soll und zu welchem Remote-Netzwerk der Datenverkehr über diese VPN-Verbindung weitergeleitet werden soll.Nach dem Speichern der Verbindungseinstellungen initiiert die lokale Seite die Verbindung oder wartet auf eine eingehende Verbindung von der Remote-Seite - abhängig von den Einstellungen.Established Verbindung kann auch im Untermenü angezeigt wird die Verbindungsverwaltung .

Abb. 43Über das Untermenü LAN zu LAN werden VPN-Verbindungen zwischen zwei Netzwerken konfiguriert. Ein LAN-zu-LAN-Profil wird erstellt. Es zeigt alle Einstellungen an, die zum Erstellen einer Verbindung erforderlich sind: Verbindungstyp - eingehend, ausgehend oder bidirektional, VPN-Protokoll - PPTP, L2TP mit IPSec-Richtlinie oder IPSec-Tunnel, abhängig vom Protokoll, bestimmte Einstellungen, z. Login oder Passwort oder IKE Pre-Shared Key, Verschlüsselungsmethode und mehr. Tatsächlich gibt es nicht viele Einstellungen, und sie sind im allgemeinen Fall einfach. Es wird angegeben, welches lokale Netzwerk die Remote-Seite "sehen" soll und zu welchem Remote-Netzwerk der Datenverkehr über diese VPN-Verbindung weitergeleitet werden soll.Nach dem Speichern der Verbindungseinstellungen initiiert die lokale Seite die Verbindung oder wartet auf eine eingehende Verbindung von der Remote-Seite - abhängig von den Einstellungen.Established Verbindung kann auch im Untermenü angezeigt wird die Verbindungsverwaltung .Zentrales VPN-Verwaltungsmenü

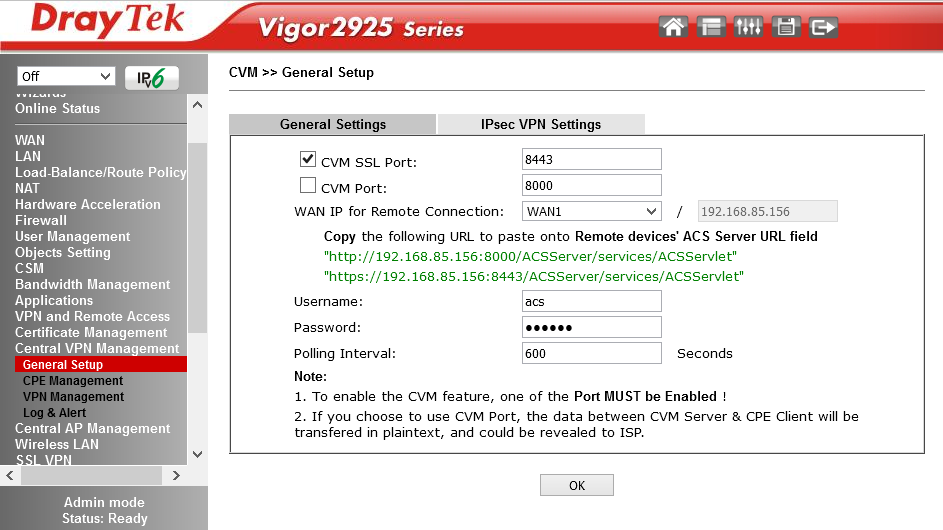

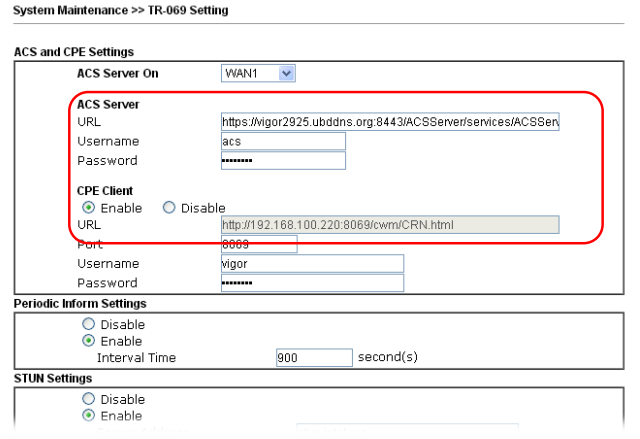

In diesem Menü wird die zentrale Verwaltung von VPN-Verbindungen und einigen Servicefunktionen zwischen dem Draytek 2925 und Remote-Routern konfiguriert. Das Setup ist sehr einfach - in nur wenigen Schritten.Im Untermenü CVM >> General Setup werden Autorisierungseinstellungen festgelegt, die dann in unserem Beispiel über SSL auf das Remote-Client-Gerät kopiert werden müssen:https://192.168.85.156:8443/ACSServer/services/ACSServlet , mit Benutzername = acs und Kennwort . Abb. 43-1Als Nächstes müssen Sie auf dem Remote-Gerät im Untermenü Systemwartung >> TR-069 die Verwaltung aktivieren, indem Sie die oben aufgeführten Einstellungen eingeben: Aktivieren Sie das

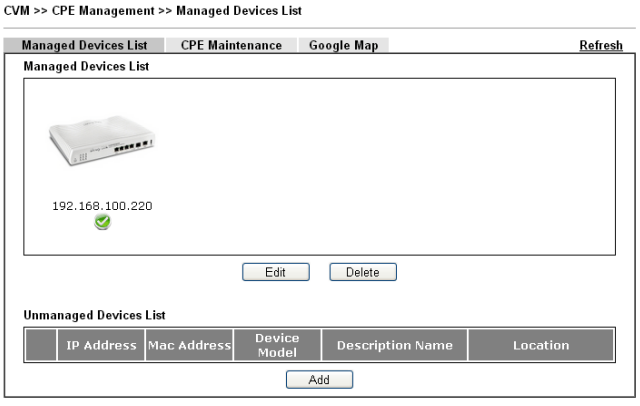

Abb. 43-1Als Nächstes müssen Sie auf dem Remote-Gerät im Untermenü Systemwartung >> TR-069 die Verwaltung aktivieren, indem Sie die oben aufgeführten Einstellungen eingeben: Aktivieren Sie das Kontrollkästchen Verwaltung aus dem Internet zulassenim Untermenü Systemwartung >> Management Setup .Als Nächstes müssen Sie den Remote-Router neu starten und sich erneut in der Draytek 2925-Weboberfläche anmelden.Wenn die Einstellungen korrekt sind, wird im Untermenü Zentrale VPN-Verwaltung >> CPE-Verwaltung das neu hinzugefügte Gerät angezeigt.

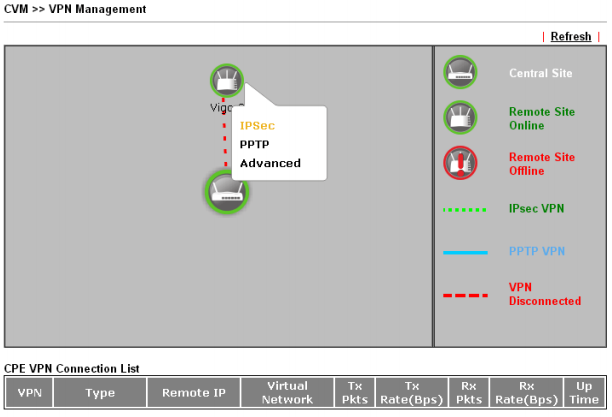

Kontrollkästchen Verwaltung aus dem Internet zulassenim Untermenü Systemwartung >> Management Setup .Als Nächstes müssen Sie den Remote-Router neu starten und sich erneut in der Draytek 2925-Weboberfläche anmelden.Wenn die Einstellungen korrekt sind, wird im Untermenü Zentrale VPN-Verwaltung >> CPE-Verwaltung das neu hinzugefügte Gerät angezeigt. Abb. 43-3Jetzt kann der Remote-Router, in unserem Beispiel Vigor2860n +, über die Draytek 2925-Weboberfläche konfiguriert werden. Zusätzlich zur Konfiguration und Überwachung von VPN-Tunneln können Sie die Softwareversion auf dem Remote-Router aktualisieren, die Konfiguration speichern und wiederherstellen sowie einen Neustart durchführen. Sie können dies für ein Gerät oder für eine Gruppe von Geräten tun. Detaillierte Anweisungen, einschließlich des „How to“ -Formats, finden Sie im Benutzerhandbuch.Im Untermenü CVM >> VPN-Verwaltung können Sie VPN-Tunnel konfigurieren und überwachen.Klicken Sie dazu auf den Remote-Router, den Sie konfigurieren möchten, und wählen Sie den Typ des VPN-Tunnels aus. Wenn Sie auf einen Tunneltyp klicken, z. B. IPSec, wird dieser automatisch erstellt und aktiviert.

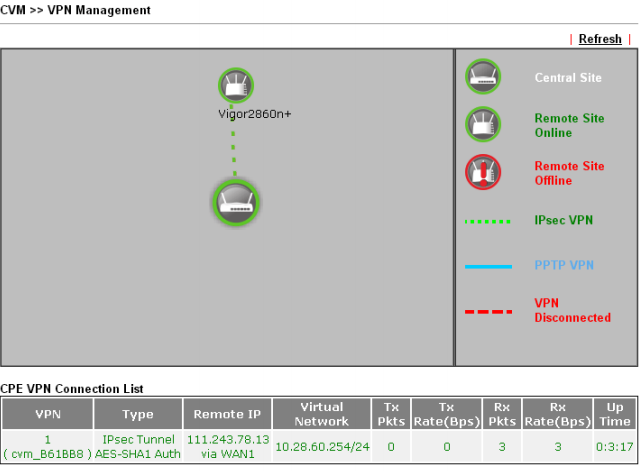

Abb. 43-3Jetzt kann der Remote-Router, in unserem Beispiel Vigor2860n +, über die Draytek 2925-Weboberfläche konfiguriert werden. Zusätzlich zur Konfiguration und Überwachung von VPN-Tunneln können Sie die Softwareversion auf dem Remote-Router aktualisieren, die Konfiguration speichern und wiederherstellen sowie einen Neustart durchführen. Sie können dies für ein Gerät oder für eine Gruppe von Geräten tun. Detaillierte Anweisungen, einschließlich des „How to“ -Formats, finden Sie im Benutzerhandbuch.Im Untermenü CVM >> VPN-Verwaltung können Sie VPN-Tunnel konfigurieren und überwachen.Klicken Sie dazu auf den Remote-Router, den Sie konfigurieren möchten, und wählen Sie den Typ des VPN-Tunnels aus. Wenn Sie auf einen Tunneltyp klicken, z. B. IPSec, wird dieser automatisch erstellt und aktiviert. Abb. 43-4Wenn Sie auf den Link Aktualisieren klicken, wird der Status der erstellten VPN-Verbindung angezeigt.

Abb. 43-4Wenn Sie auf den Link Aktualisieren klicken, wird der Status der erstellten VPN-Verbindung angezeigt. Abb. 43-5In diesem Fall wird das LAN-zu-LAN-Profil automatisch erstellt. Bei Bedarf können Profile manuell angepasst werden. Die einzige Einschränkung besteht darin, dass Sie den Namen des VPN-Profils nicht ändern können, da dies zu einem Fehler beim Betrieb des zentralen VPN-Verwaltungstools führen kann.

Abb. 43-5In diesem Fall wird das LAN-zu-LAN-Profil automatisch erstellt. Bei Bedarf können Profile manuell angepasst werden. Die einzige Einschränkung besteht darin, dass Sie den Namen des VPN-Profils nicht ändern können, da dies zu einem Fehler beim Betrieb des zentralen VPN-Verwaltungstools führen kann.Zentrales AP-Verwaltungsmenü

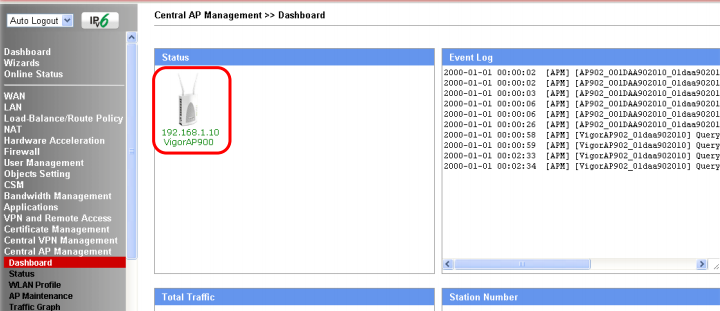

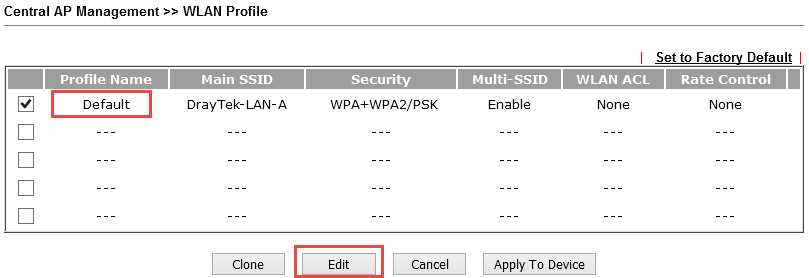

In diesem Menü werden Draytek-Zugangspunkte automatisch erkannt, konfiguriert und gewartet.Das Untermenü Central AP Management >> Dashboard zeigt die aktiven Zugriffspunkte an. Darüber hinaus findet Draytek 2925 automatisch Zugriffspunkte im Netzwerk und zeigt sie in diesem Untermenü an. Abb. 43-6Untermenü Zentral AP Verwaltung >> WLAN - Profil enthält Profile der Zugangspunkt - Einstellungen.Das WLAN-Profil wird dem Zugangspunkt zugewiesen, dann wird der Zugangsstrom automatisch gemäß den im Profil angegebenen Einstellungen konfiguriert oder neu konfiguriert.Abb. 43-7

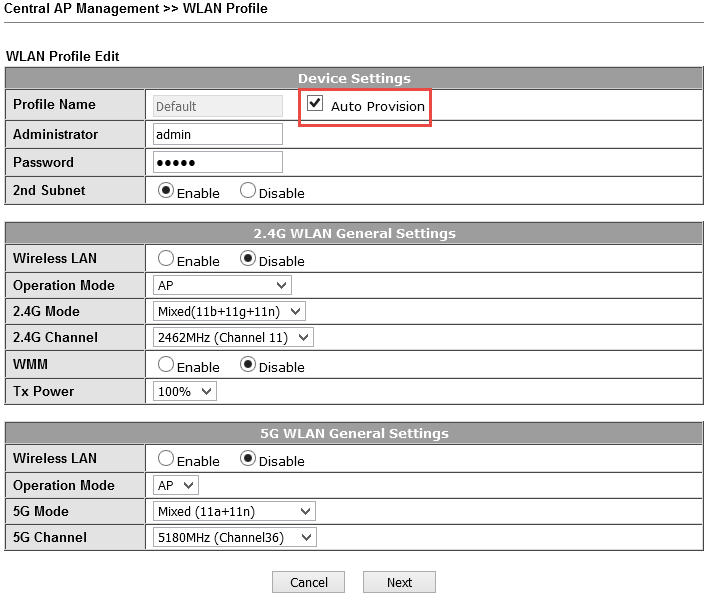

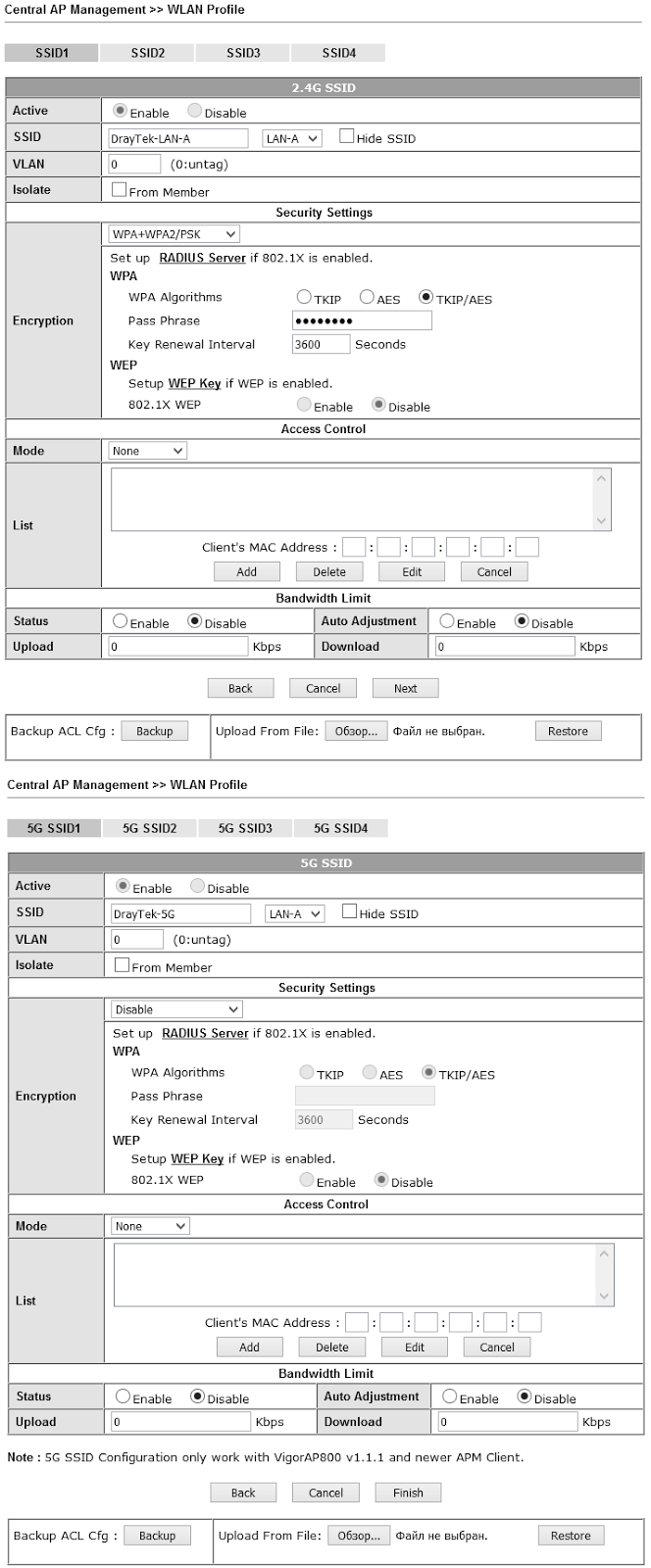

Abb. 43-6Untermenü Zentral AP Verwaltung >> WLAN - Profil enthält Profile der Zugangspunkt - Einstellungen.Das WLAN-Profil wird dem Zugangspunkt zugewiesen, dann wird der Zugangsstrom automatisch gemäß den im Profil angegebenen Einstellungen konfiguriert oder neu konfiguriert.Abb. 43-7 Um ein Profil auf einen Zugriffspunkt anzuwenden, müssen Sie das Profil mit einem Morgen markieren und dann auf die Schaltfläche Auf Gerät anwenden klickenund wählen Sie das gewünschte Gerät aus.Nachfolgend finden Sie die detaillierten Profileinstellungen. Die Einstellung erfolgt in vier Schritten: Auf vier Seiten werden alle Einstellungen nacheinander festgelegt. Wie Sie dem Beispiel entnehmen können, gibt es viele Einstellungen.

Um ein Profil auf einen Zugriffspunkt anzuwenden, müssen Sie das Profil mit einem Morgen markieren und dann auf die Schaltfläche Auf Gerät anwenden klickenund wählen Sie das gewünschte Gerät aus.Nachfolgend finden Sie die detaillierten Profileinstellungen. Die Einstellung erfolgt in vier Schritten: Auf vier Seiten werden alle Einstellungen nacheinander festgelegt. Wie Sie dem Beispiel entnehmen können, gibt es viele Einstellungen. Abb. 43-8

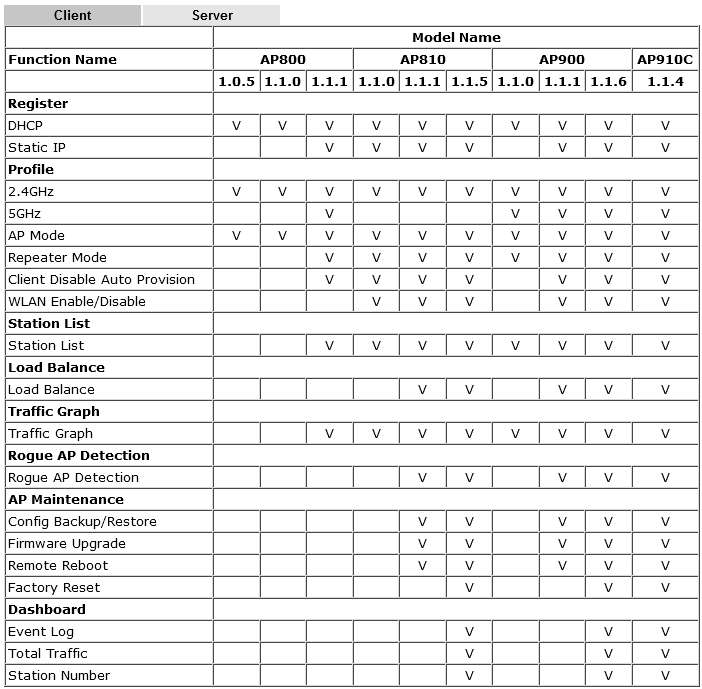

Abb. 43-8 Abb. 43-9 Klicken Sienach Abschluss der Profilbearbeitung auf der vierten Seite auf die Schaltfläche Fertig stellen , um alle im Profil vorgenommenen Einstellungen zu speichern.Das Untermenü Central AP Management >> Status zeigt eine Liste aller Access Points, ihren Status und detaillierte Einstellungen an.Im Untermenü Zentrale AP-Verwaltung >> AP-WartungFür einen Zugriffspunkt oder eine Gruppe können Sie die folgenden Servicefunktionen ausführen: Speichern und Wiederherstellen der Konfiguration, Aktualisieren der Firmware, Neustart, Zurücksetzen auf die Werkseinstellungen.Als nächstes gibt es eine Gruppe von Untermenüs zum Überwachen von Zugangspunkten: Verkehrsdiagramm - eine grafische Darstellung des gesamten Verkehrs von Zugangspunkten, Rogue AP-Erkennung - Erkennung von "Ihren" und "fremden" Zugangspunkten, Ereignisprotokoll - Anzeigen des Ereignisprotokolls, Gesamtverkehr - Verkehr, der durch das konfigurierte geht LAN-Segmente, Stationsnummer - Die Gesamtzahl der aktiven drahtlosen Clients.Im Untermenü Central AP Management >> Load BalanceDer Lastausgleich wird konfiguriert, indem die maximale Anzahl von drahtlosen Clients in einem 2,4-GHz- und 5-GHz-Netzwerk angegeben und der eingehende und ausgehende Verkehr für jeden drahtlosen Client festgelegt wird.Das Untermenü Central AP Management >> Funktionsunterstützungsliste zeigt eine Liste der unterstützten Funktionen für die aktuelle Firmware an, abhängig vom Modell des Zugriffspunkts. Informationen auf zwei Registerkarten - für den Client und für den Server.

Abb. 43-9 Klicken Sienach Abschluss der Profilbearbeitung auf der vierten Seite auf die Schaltfläche Fertig stellen , um alle im Profil vorgenommenen Einstellungen zu speichern.Das Untermenü Central AP Management >> Status zeigt eine Liste aller Access Points, ihren Status und detaillierte Einstellungen an.Im Untermenü Zentrale AP-Verwaltung >> AP-WartungFür einen Zugriffspunkt oder eine Gruppe können Sie die folgenden Servicefunktionen ausführen: Speichern und Wiederherstellen der Konfiguration, Aktualisieren der Firmware, Neustart, Zurücksetzen auf die Werkseinstellungen.Als nächstes gibt es eine Gruppe von Untermenüs zum Überwachen von Zugangspunkten: Verkehrsdiagramm - eine grafische Darstellung des gesamten Verkehrs von Zugangspunkten, Rogue AP-Erkennung - Erkennung von "Ihren" und "fremden" Zugangspunkten, Ereignisprotokoll - Anzeigen des Ereignisprotokolls, Gesamtverkehr - Verkehr, der durch das konfigurierte geht LAN-Segmente, Stationsnummer - Die Gesamtzahl der aktiven drahtlosen Clients.Im Untermenü Central AP Management >> Load BalanceDer Lastausgleich wird konfiguriert, indem die maximale Anzahl von drahtlosen Clients in einem 2,4-GHz- und 5-GHz-Netzwerk angegeben und der eingehende und ausgehende Verkehr für jeden drahtlosen Client festgelegt wird.Das Untermenü Central AP Management >> Funktionsunterstützungsliste zeigt eine Liste der unterstützten Funktionen für die aktuelle Firmware an, abhängig vom Modell des Zugriffspunkts. Informationen auf zwei Registerkarten - für den Client und für den Server. Abb. 43-10

Abb. 43-10WLAN-Menü

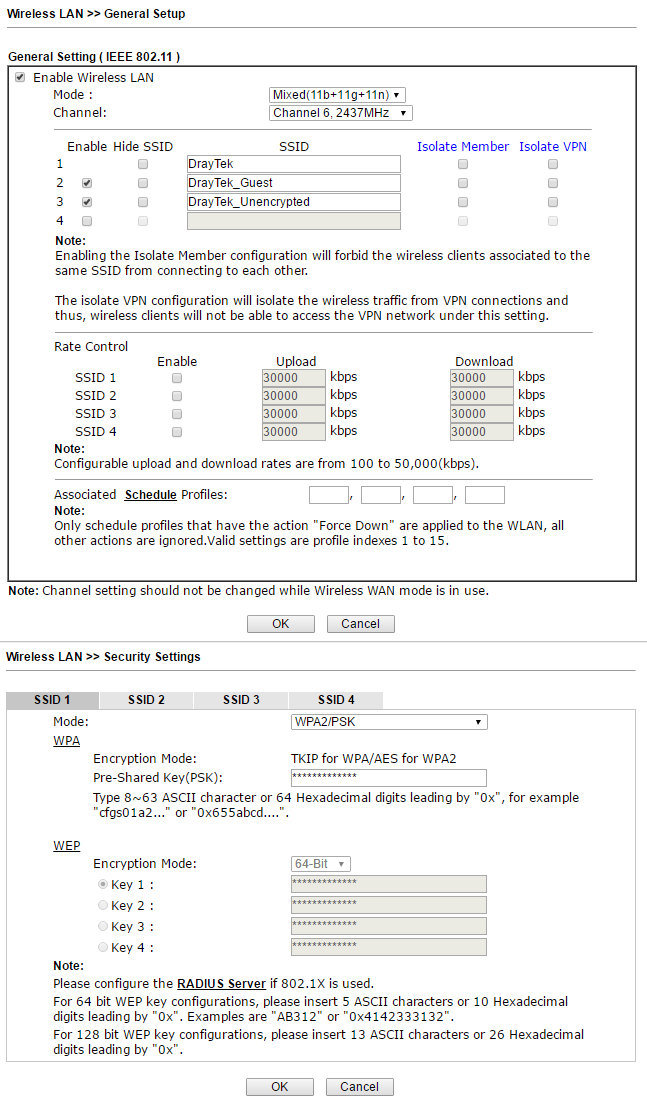

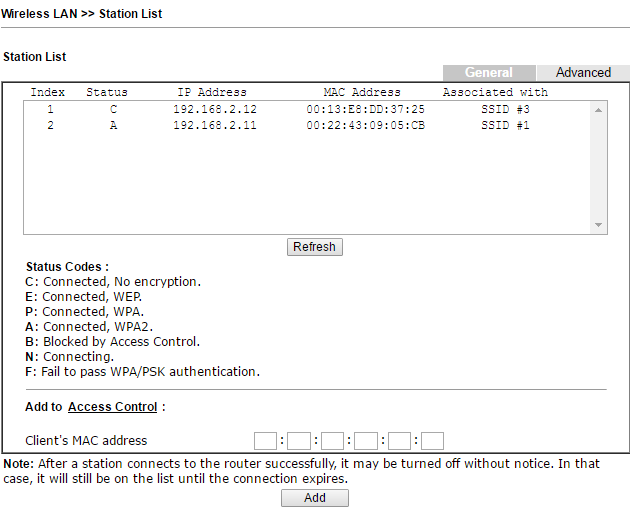

Der Router unterstützt je nach Modell ein drahtloses Netzwerk 802.11ac, 802.11n, n-plus und verfügt über zwei oder drei Rundstrahlantennen. Es gibt viele Einstellungen für drahtlose Funktionen im Router.Das Gerät unterstützt bis zu 4 unabhängige drahtlose Netzwerke mit eigenen Einstellungen. Für jedes Netzwerk können Sie das maximale Band für ausgehenden und eingehenden Datenverkehr begrenzen und den Zeitplan aktivieren, nach dem diese Einschränkungen gelten.Im Folgenden werden zur Veranschaulichung der Einstellungen die Untermenüs Allgemeine Einstellungen und Sicherheitseinstellungen angezeigt . Die Einstellungen sind sehr klar. Abb. 44Jedes der 4 drahtlosen Netzwerke ist mit eigenen Sicherheitseinstellungen konfiguriert, einschließlich MAC-Adressfiltern. Für jedes Netzwerk können Sie das Zeitkontingent für die Wi-Fi-Nutzung basierend auf der MAC-Adresse und dem Zeitlimit für die erneute Übermittlung des Kontingents aktivieren.Unten finden Sie ein Untermenü der Stationsliste, in dem die aktuell verbundenen drahtlosen Endgeräte angezeigt werden.

Abb. 44Jedes der 4 drahtlosen Netzwerke ist mit eigenen Sicherheitseinstellungen konfiguriert, einschließlich MAC-Adressfiltern. Für jedes Netzwerk können Sie das Zeitkontingent für die Wi-Fi-Nutzung basierend auf der MAC-Adresse und dem Zeitlimit für die erneute Übermittlung des Kontingents aktivieren.Unten finden Sie ein Untermenü der Stationsliste, in dem die aktuell verbundenen drahtlosen Endgeräte angezeigt werden. Abb. 45Darüber hinaus können Sie im Untermenü Zugriffssteuerung den MAC- Adressfilter aktivieren und sowohl weiße als auch schwarze Listen mit MAC-Adressen erstellen. Listen können in einer Datei auf einem Computer gespeichert oder bei Bedarf aus einer Datei heruntergeladen werden.Im Untermenü Erweiterte Einstellungenenthält eine Feinabstimmung des Funkkanals, z. B. ausgehende Signalleistung, Betriebsmodus, Kanalbreite, Fragmentlänge und andere.Wireless wird auch über die Einstellungen WPS (Wi-Fi Protected Setup) und WDS unterstützt , die Sie in den entsprechenden Unterelementen des Wireless LAN- Menüs finden .

Abb. 45Darüber hinaus können Sie im Untermenü Zugriffssteuerung den MAC- Adressfilter aktivieren und sowohl weiße als auch schwarze Listen mit MAC-Adressen erstellen. Listen können in einer Datei auf einem Computer gespeichert oder bei Bedarf aus einer Datei heruntergeladen werden.Im Untermenü Erweiterte Einstellungenenthält eine Feinabstimmung des Funkkanals, z. B. ausgehende Signalleistung, Betriebsmodus, Kanalbreite, Fragmentlänge und andere.Wireless wird auch über die Einstellungen WPS (Wi-Fi Protected Setup) und WDS unterstützt , die Sie in den entsprechenden Unterelementen des Wireless LAN- Menüs finden .SSL VPN-Menü

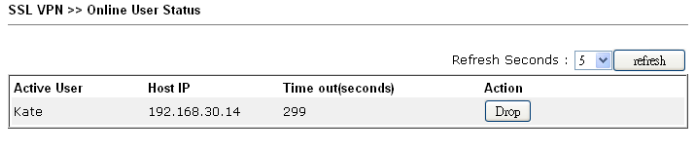

Auf dem Draytek 2925 können Sie den Zugriff auf Anwendungen über SSL VPN mit einem Standard-Webbrowser konfigurieren.Diese Methode bietet bestimmte Vorteile gegenüber herkömmlichen VPNs, bei denen keine zusätzliche Software erforderlich ist, z. B. ein VPN-Client zum Herstellen einer sicheren Verbindung. Ein weiterer Vorteil: Weniger Einschränkungen bei der Datenverschlüsselung mit SSL im Vergleich zu herkömmlichem SSL.Der Dienst wird global aktiviert, indem im Untermenü VPN und RAS >> Einrichten der RAS-Steuerung eine Morgendämmerung für die Option SSL-VPN-Dienst aktivieren festgelegt wird .Als nächstes im Untermenü SSL VPN >> Allgemeines SetupGibt an, an welchen WAN-Schnittstellen der Dienst an welchem Port verfügbar ist. Standardmäßig 443. Ich empfehle Ihnen, es in einen anderen zu ändern, um Konflikte mit dem Standardport für die Draytek-Websteuerung zu vermeiden.In Analogie zu den oben genannten VPN-PPTP- und PPTP-Einstellungen müssen Sie im Untermenü SSL VPN >> Remote Dial-In-Benutzer Benutzer konfigurieren, die SSL VPN verwenden können, indem Sie eine Dämmerung für die Option SSL-Tunnel festlegen .Jetzt müssen Sie im Untermenü SSL VPN >> SSL Web Proxy die URL-Adressen angeben, für die Sie den Zugriff über SSL SSL öffnen möchten. Im Menü SSL VPN >> SSL-Anwendung können Sie die Anwendung sowie den Host und den Port auswählen, z. B. RDP unter 192.168.1.50 {389, die über SSL SSL weitergeleitet werden.Nach dem Speichern aller Einstellungen öffnet der Benutzer einen Webbrowser, gibt die IP-Adresse und den Port auf der WAN-Schnittstelle ein, auf der der VPN-SSL-Dienst funktioniert, meldet sich mit dem vom Administrator erhaltenen Namen und Kennwort an und wechselt dann zu der Seite mit den ihm zur Verfügung stehenden VPN-SSL-Diensten. Abb. 45-1Im Untermenü SSL VPN >> Online Status werden aktive Verbindungen angezeigt.

Abb. 45-1Im Untermenü SSL VPN >> Online Status werden aktive Verbindungen angezeigt. Abb. 45-2

Abb. 45-2USB-Anwendungsmenü

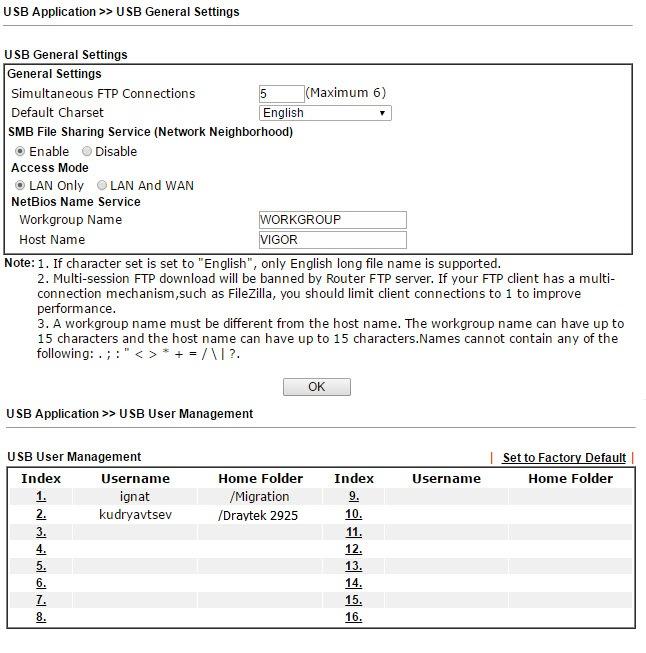

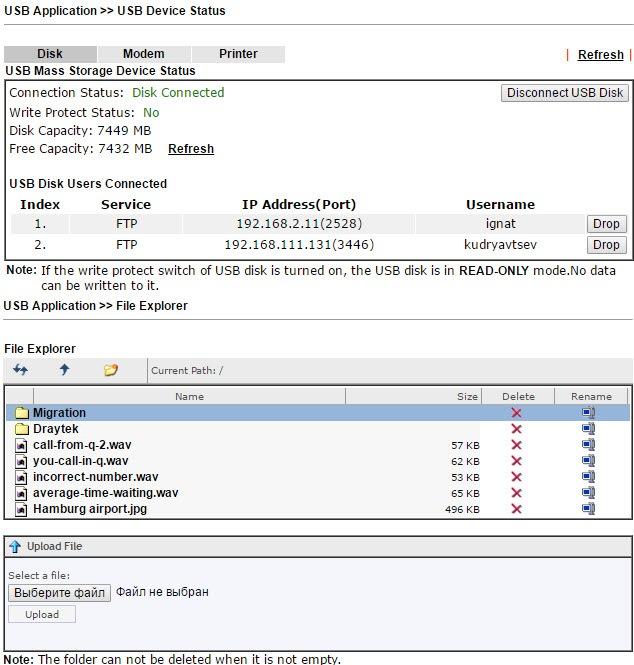

Der Router verfügt über einen USB-Anschluss, der in drei verschiedenen Modi verwendet werden kann. Schließen Sie zunächst ein USB 3G / 4G-Modem an, um eine Internetverbindung zu reservieren, oder als Haupt-Internetverbindung, wenn es keine anderen Möglichkeiten gibt, eine Verbindung zum Internet herzustellen.Zweitens: Anschließen eines USB-Druckers an einen Router, der zu einem Druckserver wird, und Benutzer können ihn verwenden, indem sie den Zugriff über das Netzwerk einrichten. Abb. 46

Abb. 46

In der obigen Abbildung ein Beispiel, in dem ein USB-Anschluss verwendet wird, um ein Laufwerk anzuschließen und Dateien über ein Netzwerk mithilfe von FTP und SMB auszutauschen. Zwei Benutzer mit unterschiedlichen Home-Verzeichnissen erstellt.

In der Abbildung unten ein Beispiel für das Untermenü USB-Gerätestatus: , USB- 8 , .

. 47

-, USB- FTP NetBios/SMB. Modem Support List, LAN SMB Client Support List.

3G/4G , Modem Printer USB Device Status.

. 47-1

System Maintenance

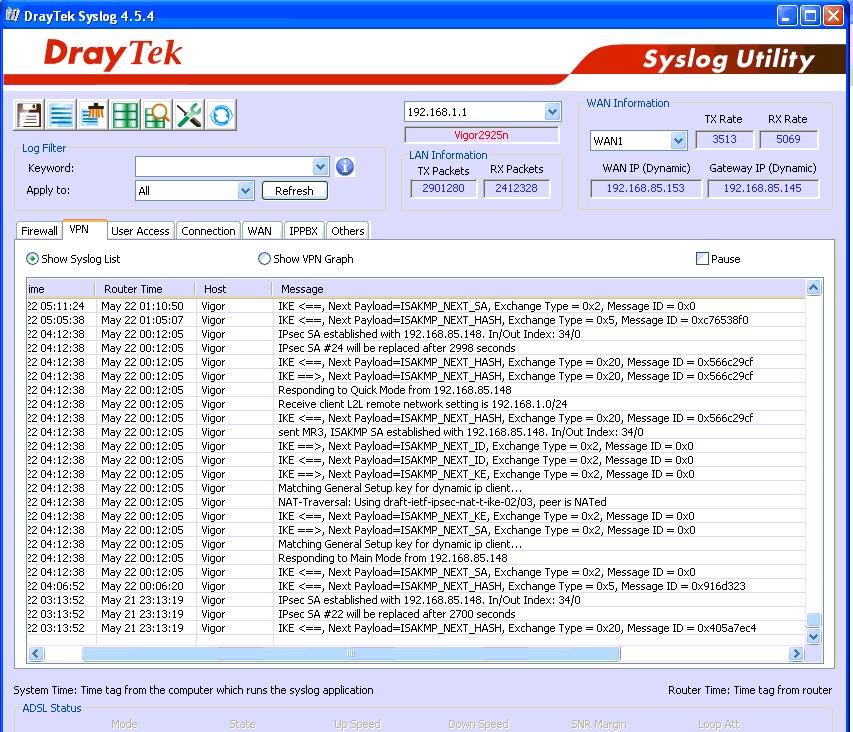

. User Administrator, TR-069 . Configuration Backup . Configuration Backup SysLog, . , .

. 48

, Draytek syslog . Draytek Syslog. .

. 49

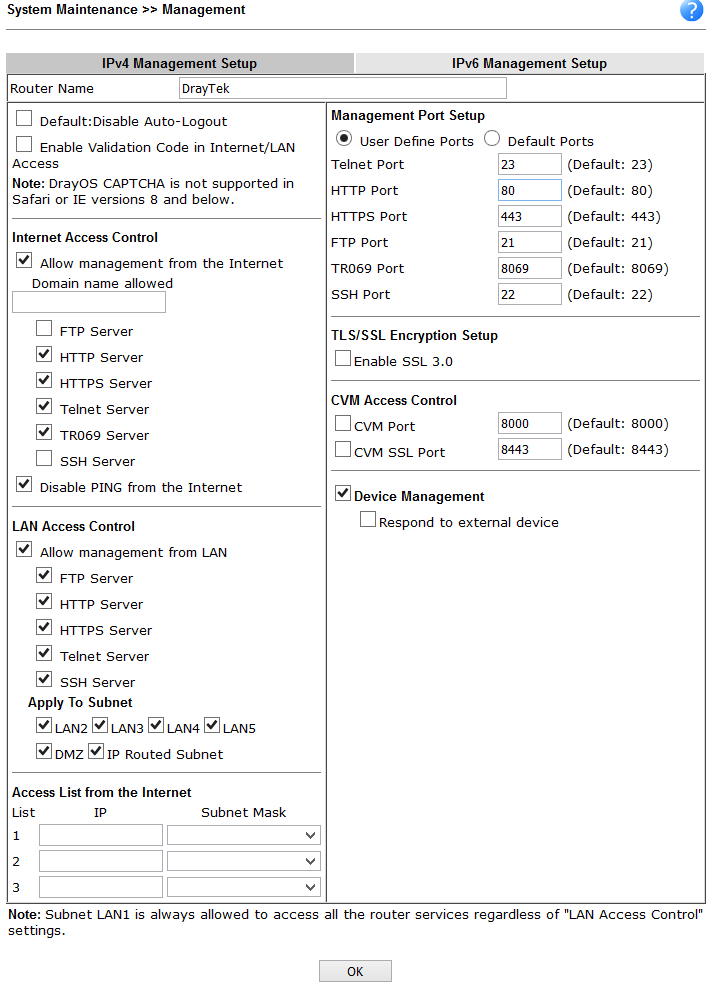

Management . , , WAN .

. 50

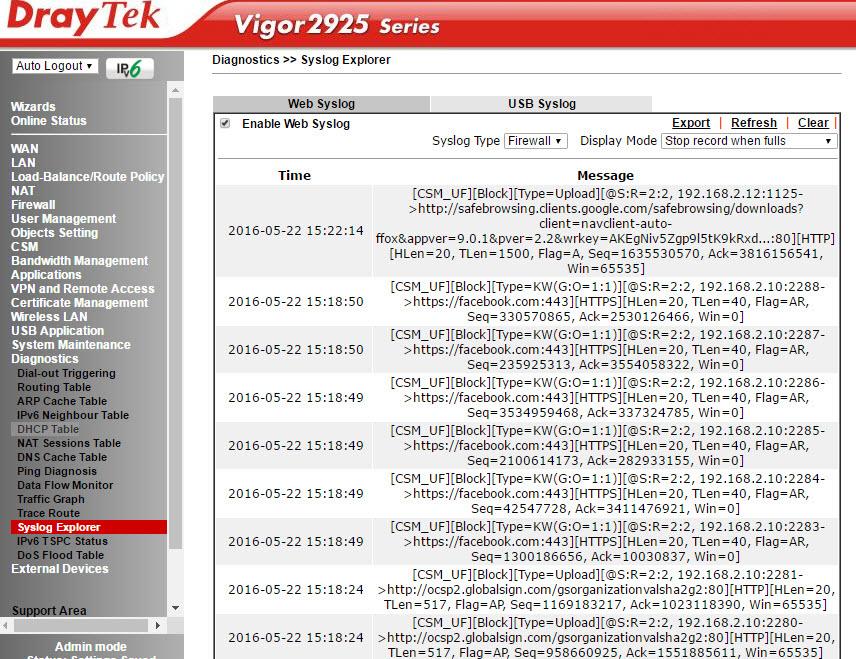

Diagnostics

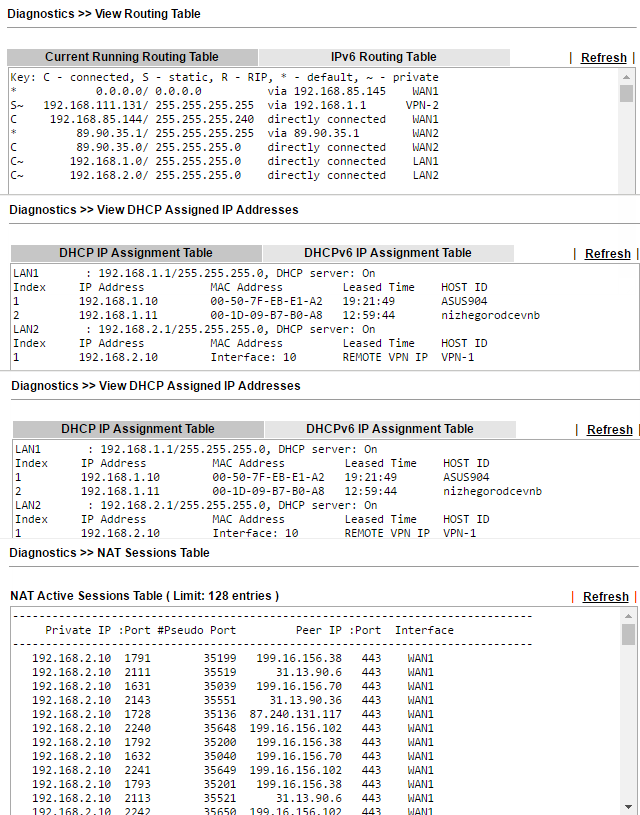

, — .

Routing Table , ARP Cache Table MAC- , DHCP-Table DHCP-, NAT- DNS-.

. 51

Ping Traceroute. , : VPN, Firewall, WAN .

. 52

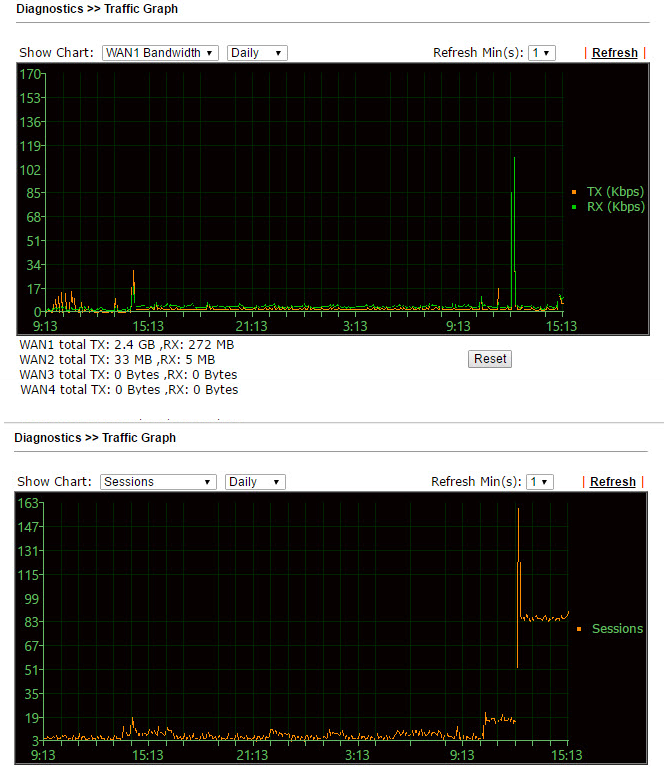

Traffic Graph , , WAN .

. 53

Draytek 2925 2925n , . , , , , Draytek 2925n, , , , VPN-, NAS- . Drayatek 2925 – , 6 , VoIP.

, , , – . Draytek VigorACS SI, , . Draytek Smart Monitor, , . 2925 Central VPN Management VPN- Draytek 2925 . VPN- .

, Dryatek 2925 AP Central Management, - , .

High Availability, 2925 «» Draytek, , WAN .

, , . .

, , , WAN LAN, , , VPN, , NAT , USB, . SSL VPN, High Availability, VPN- Central AP Management Central VPN Management. , , , Draytek .

Draytek 2925n , , -, CLI TR-69. , VigorACS SI Smart Monitor , . «», SMB+ , «» 100\ WAN- -. , . , , , .