Ist es schwer, einen Hubschrauber zu stehlen? Mehrere bereits implementierte Methoden zum Abfangen der Steuerung

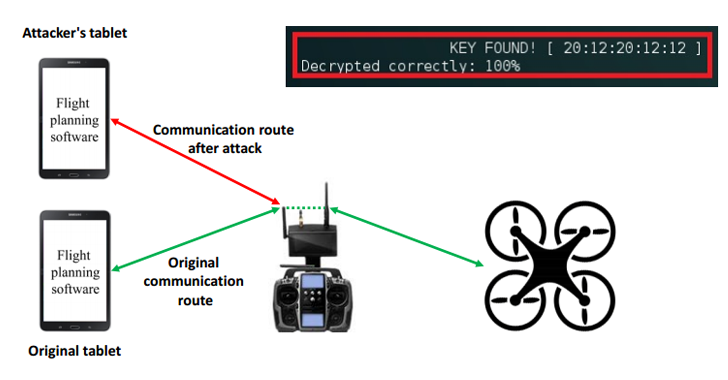

Es gibt immer mehr Quadrocopter, sie werden allmählich „intelligenter“ und funktionaler. Drohnen dieser Art sind nicht nur Unterhaltung, sie helfen auch Sportlern, Fotografen, Wissenschaftlern und natürlich Angreifern aller Art. Mit Hilfe von Koptern wird häufig eine unbefugte Überwachung von Personen, Industrie- und anderen Gegenständen durchgeführt.Einige Unternehmen haben begonnen, Schutzausrüstung gegen Drohnen zu entwickeln, mit der Sie das Gerät landen oder die Kontrolle darüber übernehmen können. Es ist klar, dass Drohnenhersteller auch versuchen, ihre Geräte irgendwie vor dem Abfangen zu schützen. Dies ist jedoch bei weitem nicht immer möglich, insbesondere wenn echte Experten auf ihrem Gebiet die Angelegenheit aufgreifen. Die Situation wird durch die Tatsache verschärft, dass selbst die fortschrittlichsten Copter mit den einfachsten Verkehrsverschlüsselungssystemen ausgestattet sind.Neulich gab es Informationen, dass ein Forscherteam ein System entwickelt hat, mit dem Sie die Kontrolle über fast jede Drohne übernehmen können. Darüber hinaus erfordert dies keine elektromagnetische Waffe, die Erlaubnis der Behörden oder etwas anderes. Es reicht aus, ein speziell modifiziertes Bedienfeld zu verwenden. Insbesondere diese Art von Hack ermöglicht es Ihnen , die Kontrolle Copter mit jedem Kommunikationsprotokoll nehmen DSMX . Das Protokoll wird nicht nur für den Datenaustausch mit Koptern verwendet, sondern auch für die Arbeit mit ferngesteuerten Autos, Booten, Hubschraubern usw.Das von Experten vorgeschlagene Verfahren ermöglicht nicht nur das Abfangen der Steuerung, sondern auch das Bilden eines "digitalen Fingerabdrucks", der für jedes Gerät einzigartig ist. Dieser Fingerabdruck kann verwendet werden, um "das eine" Gerät von "einem anderen" zu unterscheiden und eine Liste vertrauenswürdiger Systeme zu erstellen. So kann die entwickelte Technologie auch zum Wohle eingesetzt werden - zum Beispiel in der Organisation eine Liste „ihrer“ Drohnen, deren digitaler Fingerabdruck in die Datenbank eingetragen ist.Die Technologie beinhaltet nicht die Verwendung eines Störsenders, der die Kommunikation des Kopters mit dem Steuergerät blockiert. Stattdessen wird ein vollständiges Abfangen der Steuerung geübt, während die Funktionalität der Drohne eines anderen beibehalten wird. Details wurden diese Woche auf der PacSec 2016 vorgestellt.in Tokio. Sprach über ihren Jonathan Adersson, Leiter der Forschungsgruppe für Informationssicherheit bei Trend Micro (einer Abteilung von TippingPoint DVLab).Ihm zufolge ist die Methode nichts Neues. Es wird seit einiger Zeit von einigen Cyberkriminellen und Experten für Informationssicherheit verwendet, ohne die Methode allgemein bekannt zu machen. Auf der Konferenz wurde diese Methode erstmals diskutiert und eine fast vollständige technische Beschreibung geliefert.Um die Kontrolle über eine außerirdische Drohne abzufangen, verwendet Anderssen einen Zeitangriff (Timing-Angriff), bei dem die Frequenz des Sendersenders mit der Frequenz des Funkmoduls der Drohne im Automatikmodus synchronisiert wird. Danach wird ein bösartiges Paket an die Drohne gesendet, das das Alien-Gerät zwingt, Befehle vom "nativen" Controller zu ignorieren und Befehle vom Controller des Angreifers abzuhören.Es ist klar, dass Geräte wie das, was Andersson demonstriert hat, der Öffentlichkeit nicht gut bekannt sind. Ein Funktechniker kann ein solches Gerät jedoch problemlos erstellen, wenn er die Merkmale des Kommunikationsprotokolls zwischen dem Copter und der Steuerung kennt. Vielleicht gibt es nach dieser Demonstration Firmen und einzelne Handwerker, die Steuerungen verkaufen, um die Drohnen anderer Leute abzufangen. Experten zufolge ist daran nichts besonders Kompliziertes. Die Sicherheitsanfälligkeit, die die Möglichkeit eröffnet, die Geräte anderer Personen zu steuern, ist in den Systemen fast aller funkgesteuerten Geräte enthalten, die das DSMx-Protokoll unterstützen.Natürlich kann diese Methode nicht nur von Angreifern verwendet werden. Strafverfolgungsbehörden, die einen Verstoß eines funkgesteuerten Geräts festgestellt haben, können diese Methode auch verwenden, um den Eindringling abzufangen. Die Eigentümer von Eigentum (Häuser, Grundstücke usw.) können dasselbe tun und die Kontrolle über eine Drohne oder Drohnen übernehmen, die in die Besitztümer anderer Menschen eindringen.Laut Andersson ist es derzeit unmöglich, die Situation durch Abfangen von Drohnen zu lösen - diese Sicherheitsanfälligkeit ist für viele Modelle funkgesteuerter Geräte relevant. Ihre Hersteller können das Protokoll oder den Typ des im Gerät installierten funkgesteuerten Moduls nicht schnell ändern. Die Lösung kann die Veröffentlichung solcher Module sein, deren Firmware aktualisiert werden kann. Aber es ist sowohl teuer als auch lang.Experten argumentieren auch , dass der von Anderssen demonstrierte Zeitangriff alle modernen funkgesteuerten Systeme betrifft. Um einen solchen Angriff auszuführen, benötigen Sie ein wenig Wissen über das Gerät funkgesteuerter Geräte und Protokolle, mit denen Daten über ein drahtloses Netzwerk übertragen werden, sowie über elektronische Komponenten im Wert von etwa 100 US-Dollar. Am interessantesten ist, dass der zweite Angreifer ein ähnliches System verwenden kann, um den ersten zu knacken, der wiederum die Kontrolle über die Drohne eines anderen übernahm.

Es gibt immer mehr Quadrocopter, sie werden allmählich „intelligenter“ und funktionaler. Drohnen dieser Art sind nicht nur Unterhaltung, sie helfen auch Sportlern, Fotografen, Wissenschaftlern und natürlich Angreifern aller Art. Mit Hilfe von Koptern wird häufig eine unbefugte Überwachung von Personen, Industrie- und anderen Gegenständen durchgeführt.Einige Unternehmen haben begonnen, Schutzausrüstung gegen Drohnen zu entwickeln, mit der Sie das Gerät landen oder die Kontrolle darüber übernehmen können. Es ist klar, dass Drohnenhersteller auch versuchen, ihre Geräte irgendwie vor dem Abfangen zu schützen. Dies ist jedoch bei weitem nicht immer möglich, insbesondere wenn echte Experten auf ihrem Gebiet die Angelegenheit aufgreifen. Die Situation wird durch die Tatsache verschärft, dass selbst die fortschrittlichsten Copter mit den einfachsten Verkehrsverschlüsselungssystemen ausgestattet sind.Neulich gab es Informationen, dass ein Forscherteam ein System entwickelt hat, mit dem Sie die Kontrolle über fast jede Drohne übernehmen können. Darüber hinaus erfordert dies keine elektromagnetische Waffe, die Erlaubnis der Behörden oder etwas anderes. Es reicht aus, ein speziell modifiziertes Bedienfeld zu verwenden. Insbesondere diese Art von Hack ermöglicht es Ihnen , die Kontrolle Copter mit jedem Kommunikationsprotokoll nehmen DSMX . Das Protokoll wird nicht nur für den Datenaustausch mit Koptern verwendet, sondern auch für die Arbeit mit ferngesteuerten Autos, Booten, Hubschraubern usw.Das von Experten vorgeschlagene Verfahren ermöglicht nicht nur das Abfangen der Steuerung, sondern auch das Bilden eines "digitalen Fingerabdrucks", der für jedes Gerät einzigartig ist. Dieser Fingerabdruck kann verwendet werden, um "das eine" Gerät von "einem anderen" zu unterscheiden und eine Liste vertrauenswürdiger Systeme zu erstellen. So kann die entwickelte Technologie auch zum Wohle eingesetzt werden - zum Beispiel in der Organisation eine Liste „ihrer“ Drohnen, deren digitaler Fingerabdruck in die Datenbank eingetragen ist.Die Technologie beinhaltet nicht die Verwendung eines Störsenders, der die Kommunikation des Kopters mit dem Steuergerät blockiert. Stattdessen wird ein vollständiges Abfangen der Steuerung geübt, während die Funktionalität der Drohne eines anderen beibehalten wird. Details wurden diese Woche auf der PacSec 2016 vorgestellt.in Tokio. Sprach über ihren Jonathan Adersson, Leiter der Forschungsgruppe für Informationssicherheit bei Trend Micro (einer Abteilung von TippingPoint DVLab).Ihm zufolge ist die Methode nichts Neues. Es wird seit einiger Zeit von einigen Cyberkriminellen und Experten für Informationssicherheit verwendet, ohne die Methode allgemein bekannt zu machen. Auf der Konferenz wurde diese Methode erstmals diskutiert und eine fast vollständige technische Beschreibung geliefert.Um die Kontrolle über eine außerirdische Drohne abzufangen, verwendet Anderssen einen Zeitangriff (Timing-Angriff), bei dem die Frequenz des Sendersenders mit der Frequenz des Funkmoduls der Drohne im Automatikmodus synchronisiert wird. Danach wird ein bösartiges Paket an die Drohne gesendet, das das Alien-Gerät zwingt, Befehle vom "nativen" Controller zu ignorieren und Befehle vom Controller des Angreifers abzuhören.Es ist klar, dass Geräte wie das, was Andersson demonstriert hat, der Öffentlichkeit nicht gut bekannt sind. Ein Funktechniker kann ein solches Gerät jedoch problemlos erstellen, wenn er die Merkmale des Kommunikationsprotokolls zwischen dem Copter und der Steuerung kennt. Vielleicht gibt es nach dieser Demonstration Firmen und einzelne Handwerker, die Steuerungen verkaufen, um die Drohnen anderer Leute abzufangen. Experten zufolge ist daran nichts besonders Kompliziertes. Die Sicherheitsanfälligkeit, die die Möglichkeit eröffnet, die Geräte anderer Personen zu steuern, ist in den Systemen fast aller funkgesteuerten Geräte enthalten, die das DSMx-Protokoll unterstützen.Natürlich kann diese Methode nicht nur von Angreifern verwendet werden. Strafverfolgungsbehörden, die einen Verstoß eines funkgesteuerten Geräts festgestellt haben, können diese Methode auch verwenden, um den Eindringling abzufangen. Die Eigentümer von Eigentum (Häuser, Grundstücke usw.) können dasselbe tun und die Kontrolle über eine Drohne oder Drohnen übernehmen, die in die Besitztümer anderer Menschen eindringen.Laut Andersson ist es derzeit unmöglich, die Situation durch Abfangen von Drohnen zu lösen - diese Sicherheitsanfälligkeit ist für viele Modelle funkgesteuerter Geräte relevant. Ihre Hersteller können das Protokoll oder den Typ des im Gerät installierten funkgesteuerten Moduls nicht schnell ändern. Die Lösung kann die Veröffentlichung solcher Module sein, deren Firmware aktualisiert werden kann. Aber es ist sowohl teuer als auch lang.Experten argumentieren auch , dass der von Anderssen demonstrierte Zeitangriff alle modernen funkgesteuerten Systeme betrifft. Um einen solchen Angriff auszuführen, benötigen Sie ein wenig Wissen über das Gerät funkgesteuerter Geräte und Protokolle, mit denen Daten über ein drahtloses Netzwerk übertragen werden, sowie über elektronische Komponenten im Wert von etwa 100 US-Dollar. Am interessantesten ist, dass der zweite Angreifer ein ähnliches System verwenden kann, um den ersten zu knacken, der wiederum die Kontrolle über die Drohne eines anderen übernahm.Andere Methoden zum Abfangen von Drohnen

Interessant ist Anderssons Methode, die Kontrolle über außerirdische Drohnen zu übernehmen. Aber er ist weit davon entfernt, der Einzige zu sein . Bereits 2013 konnte Samy Kamkar lernen, wie man die Drohnen anderer Leute steuert, indem er mit seiner Drohne, auf der der Raspberry Pi und der WiFi-Transceiver installiert waren, Radiofrequenzen scannt. Die verwendete Hacking-Methode ist Aircrack-ng .Mit diesem Dienstprogramm wurde ein Spezialist in ein drahtloses Netzwerk gehackt, und Quadrocopter dieses Netzwerks wurden anhand der Merkmale ihrer MAC-Adresse erkannt. Wie sich herausstellte, haben Kopierer dieses Typs denselben Adresstyp, der sie von allen anderen Geräten unterscheidet.Nach dem Hacken des Netzwerks werden die MAC-Adressen von WiFi-Netzwerken im Bereich der Signalabdeckung mithilfe einer Spionagedrohne blockiert und die Geräte anderer Personen von ihren nativen Controllern getrennt. Danach hatte der Hacker die Möglichkeit, den Hubschrauber eines anderen vollständig zu steuern, und erhielt auch ein Bild von seinen Kameras.Eine ähnliche Methode wurde vom Shellntel-Team von Informationssicherheitsexperten verwendet. Sie hat ein robustes Abfangschema für die Coptersteuerung entwickelt. Diese Methode nutzt eine Sicherheitsanfälligkeit im MAVlink-Telemetrieprotokoll aus. Ein solches Protokoll überträgt normalerweise Daten in unverschlüsselter Form. Der Copter und die Steuerung erkennen sich an einer digitalen Kennung. Experten haben eine Schaltung aus einem Miniatur-Raspberry-Pi-Computer und einem Funkmodul zusammengebaut und diese als Schnüffler verwendet.Wie sich herausstellte, reicht es aus, ein speziell geformtes Paket zu senden, um die Kontrolle über die Drohne zu übernehmen. Zunächst müssen Sie die Kennung abfangen, und dann können Sie bereits die Funktionen des Geräts steuern. Experten sagen, dass Sie für Kopierer, die mit dem MAVLink-Protokoll arbeiten, theoretisch GPS-Koordinaten einstellen und alle Geräte im fast automatischen Modus an einem Ort „anpassen“ können.Eine andere Methode wurde von Rahul Sasi vorgeschlagen. Er konnte Geräte wie Parrot AR.Drone 2.0 und DJI Phantom steuern. Um dies zu erreichen, verwendete er Reverse Engineering für das proprietäre Softwarepaket AR Drone program.elf. Infolgedessen gelang es ihm, eine Kombination von Angriffen wie Maldrone und Skyjack erfolgreich einzusetzen. Sasi behauptet, dass seine Methode es nicht nur ermöglicht, die Drohnen anderer Leute zu steuern, sondern auch Videoverkehr von ihren Kameras zu empfangen, wie im vorherigen Fall.Das Problem bei dieser Methode ist, dass die Drohne zunächst für einige Sekunden die Kontrolle vollständig verliert und erst nach Aktivierung der vom Angreifer heruntergeladenen Software zu arbeiten beginnt. Wenn die Drohne hoch genug ist, gibt es kein Problem. Wenn es sich jedoch nur wenige Meter über dem Boden befindet, kann das Gerät einfach kaputt gehen.Eine fast universelle Methode zum Hacken des Copter-Steuerungssystems wurde im April dieses Jahres von Nils Rodday von IBM gezeigt. Auf der Black Hat Asia-Konferenz zeigte er, wie man eine teure Polizeidrohne knackt, die Zehntausende US-Dollar kostet. Solche Geräte können jedoch mit einem elektronischen Funksystem gehackt werden, dessen Kosten mehrere zehn Dollar betragen.Der Hacking-Prozess verwendet zwei Sicherheitslücken. Das erste ist das Hacken eines drahtlosen Wi-Fi-Netzwerks. Normalerweise werden von der Drohne empfangene und gesendete Daten verschlüsselt, aber das Verschlüsselungsprotokoll ist in den meisten Fällen WEP. Es ist seit langem gelernt, in Sekundenbruchteilen zu knacken. Dies ist die einfachste Verschlüsselung, die fast nie irgendwo verwendet wird, aber die Drohnenentwickler haben beschlossen, ein solches Protokoll zu implementieren. Nach dem Hacken und Herstellen einer Verbindung zum Netzwerk des Angreifers senden sie einen Befehl an die Drohne, die das Gerät vom Netzwerk trennt. Danach hat der Cracker die Möglichkeit, alle Funktionen der Drohne zu steuern. Eine andere Art von Hack wird verwendet, basierend auf der Verwundbarkeit von Xbee- Chips. Sie sind in einer Vielzahl verschiedener Modelle funkgesteuerter Geräte installiert. Die Chipdatenverschlüsselung wird unterstützt, in vielen Fällen wird sie jedoch von Entwicklern deaktiviert. Deshalb kann ein Angreifer eine Drohne mit einem solchen Chip aus einer Entfernung von mehreren Kilometern knacken.Die einzige Möglichkeit zum Schutz besteht laut dem Autor dieser Hacking-Methode in der Verwendung der Datenverschlüsselung.

Eine andere Art von Hack wird verwendet, basierend auf der Verwundbarkeit von Xbee- Chips. Sie sind in einer Vielzahl verschiedener Modelle funkgesteuerter Geräte installiert. Die Chipdatenverschlüsselung wird unterstützt, in vielen Fällen wird sie jedoch von Entwicklern deaktiviert. Deshalb kann ein Angreifer eine Drohne mit einem solchen Chip aus einer Entfernung von mehreren Kilometern knacken.Die einzige Möglichkeit zum Schutz besteht laut dem Autor dieser Hacking-Methode in der Verwendung der Datenverschlüsselung.Elektronische Waffen

Eine einfachere Möglichkeit, den Copter zu beeinflussen, ist die Elektronenkanone. Batelle hat bereits mehrere solcher Geräte entwickelt. Am effektivsten kann man eine Waffe DroneDefender nennen. Mit seiner Hilfe können Sie eine Funkstillezone um die Drohne erstellen. Die Waffe erzeugt ein starkes Funksignal, das das Signal des Bedieners unterbricht. Darüber hinaus wird auch die Positionierung per GPS oder GLONASS verletzt. In diesem Jahr stellte das Unternehmen die „Funkpistole“ vor, die auch über das gesamte Funkspektrum rund um die Drohne starke Interferenzen erzeugt. Der Unterschied zwischen der Waffe und DroneDefender besteht in der Möglichkeit, die Art des von der Drohne übertragenen Signals zu bestimmen, wobei nur für die verwendete Funkfrequenz Interferenzen erzeugt werden.Eine Waffe kann sogar Befehle übertragen, einschließlich "Zuhause" und "Land". Teams eignen sich für eine Vielzahl von Drohnenmodellen.Der vielleicht ungewöhnlichste Weg, eine Drohne zu neutralisieren, besteht darin, einen Hubschrauber mit einem anderen Hubschrauber und Netzwerk zu "jagen". Ein "Cop" -Copter trägt ein Netzwerk, das auf einen Eindringlings-Copter geworfen wird. Bei einem erfolgreichen Manöver kann der Eindringling neutralisiert werden.Es gibt eine ähnliche Methode, nur hier trägt der Hubschrauber eine mit einem Netzwerk beladene Waffe. Sobald das Ziel identifiziert ist, hebt der Copter ab und schießt ein Netz auf den Eindringling. Das Netzwerk ist mit einem langen und starken Faden an der Sicherheitsdrohne befestigt, damit der im Netzwerk verwickelte Eindringling nicht zu Boden fällt und nicht abstürzt. Die Polizeidrohne bringt die geerntete Ernte zum Landeplatz.Das Fangen von Hubschraubern mit einem Netz ist natürlich eine Möglichkeit, aus dem Bereich „Es gibt keinen Empfang gegen Schrott“ abzufangen. Das Abfangen der Steuerung mithilfe eines elektronischen Systems ist eine viel interessantere Option. Wie oben erwähnt, ist dieses Verfahren auf fast alle Kopierer anwendbar, die jetzt von verschiedenen Herstellern hergestellt werden. Die Lösung des Problems des Hackens und Abfangens von Drohnen ist nur möglich, wenn ein zuverlässiges Verschlüsselungssystem in das Funkmodul eingebettet ist.Die Tatsache, dass Drohnen noch nicht massiv abgefangen werden, ist nur eine Frage der Zeit. Der Diebstahl einfacher Geräte ist wahrscheinlich uninteressant und nachteilig, während funktionalere Geräte noch nicht weit verbreitet sind. Sobald ihre Anzahl jedoch eine bestimmte Grenze erreicht, können Sie sicher sein, dass Massendiebstahl beginnt. In der Tat sind die Kosten in diesem Fall minimal und die Versuchung ist groß.

In diesem Jahr stellte das Unternehmen die „Funkpistole“ vor, die auch über das gesamte Funkspektrum rund um die Drohne starke Interferenzen erzeugt. Der Unterschied zwischen der Waffe und DroneDefender besteht in der Möglichkeit, die Art des von der Drohne übertragenen Signals zu bestimmen, wobei nur für die verwendete Funkfrequenz Interferenzen erzeugt werden.Eine Waffe kann sogar Befehle übertragen, einschließlich "Zuhause" und "Land". Teams eignen sich für eine Vielzahl von Drohnenmodellen.Der vielleicht ungewöhnlichste Weg, eine Drohne zu neutralisieren, besteht darin, einen Hubschrauber mit einem anderen Hubschrauber und Netzwerk zu "jagen". Ein "Cop" -Copter trägt ein Netzwerk, das auf einen Eindringlings-Copter geworfen wird. Bei einem erfolgreichen Manöver kann der Eindringling neutralisiert werden.Es gibt eine ähnliche Methode, nur hier trägt der Hubschrauber eine mit einem Netzwerk beladene Waffe. Sobald das Ziel identifiziert ist, hebt der Copter ab und schießt ein Netz auf den Eindringling. Das Netzwerk ist mit einem langen und starken Faden an der Sicherheitsdrohne befestigt, damit der im Netzwerk verwickelte Eindringling nicht zu Boden fällt und nicht abstürzt. Die Polizeidrohne bringt die geerntete Ernte zum Landeplatz.Das Fangen von Hubschraubern mit einem Netz ist natürlich eine Möglichkeit, aus dem Bereich „Es gibt keinen Empfang gegen Schrott“ abzufangen. Das Abfangen der Steuerung mithilfe eines elektronischen Systems ist eine viel interessantere Option. Wie oben erwähnt, ist dieses Verfahren auf fast alle Kopierer anwendbar, die jetzt von verschiedenen Herstellern hergestellt werden. Die Lösung des Problems des Hackens und Abfangens von Drohnen ist nur möglich, wenn ein zuverlässiges Verschlüsselungssystem in das Funkmodul eingebettet ist.Die Tatsache, dass Drohnen noch nicht massiv abgefangen werden, ist nur eine Frage der Zeit. Der Diebstahl einfacher Geräte ist wahrscheinlich uninteressant und nachteilig, während funktionalere Geräte noch nicht weit verbreitet sind. Sobald ihre Anzahl jedoch eine bestimmte Grenze erreicht, können Sie sicher sein, dass Massendiebstahl beginnt. In der Tat sind die Kosten in diesem Fall minimal und die Versuchung ist groß.Source: https://habr.com/ru/post/de398603/

All Articles