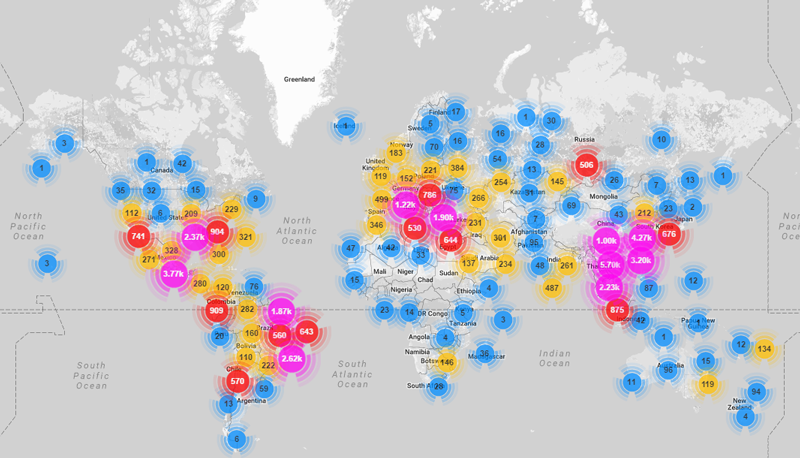

Mirai (. «») , (DVR) - .

- ( , , DVR), DDoS-. , .

, Mirai

, MiraiMirai

Mirai , . 665 /, DDoS- (. «

DDoS 600 / »). , Akamai DDoS-, .

Project Shield- Googles Wohltätigkeitsprojekt, das speziell zum Schutz von Journalisten vor DDoS-Angriffen entwickelt wurde. Offensichtlich wurde danach die Identität der Hacker für Brian Krebs untersucht. Für ihn wurde dies eine Grundsatzfrage.Diese Ereignisse veranlassten Brian Krebs zu philosophischen Überlegungen zum Wesen der Zensur im Internet. Es erinnert an die berühmten Worte des Unternehmers und Libertären John Gilmore über die Unmöglichkeit, das Internet zu zensieren. Gilmore sagte: „Das Netzwerk erkennt Zensur als Schaden an.und umgeht sie. " Dieser Grundsatz gilt jedoch nur für die "politische" Zensur, die traditionell von Regierungen verschiedener Länder durchgeführt wird und den freien Zugang ihrer Bürger zu Informationen einschränkt. Im Falle eines DDoS-Angriffs sehen wir ein anderes Beispiel - einen Versuch, den Gegner "zum Schweigen zu bringen". Der Staat ist hier nicht beteiligt. Die Zensur wird durch die koordinierten Bemühungen vieler Menschen oder Bots umgesetzt. In diesem Sinne können wir sagen, dass der DDoS-Angriff eine „demokratische“ Version der Zensur ist, wenn die Mehrheit der Minderheit ihren Willen aufzwingt und den Gegner zum Schweigen bringt. Brian Krebs glaubt, dass die Handlungen erfahrener Fachleute jetzt die größte Bedrohung für die Zensur darstellen. Die unterirdische Hacker-Community entwickelte sich stillschweigend zu einer mächtigen transnationalen Organisation, in deren Händen sich riesige Computerressourcen konzentrierten.Unter bestimmten Umständen können diese Ressourcen zu Cyberwaffen werden.«» Mirai .

- 2016 - OVH

DDoS- Dyn, DNS . IP- 1 /. Twitter, Amazon, Tumblr, Reddit, Spotify Netflix . , Mirai «» .

, DDoS-. : Incapsula

, DDoS-. : IncapsulaMirai

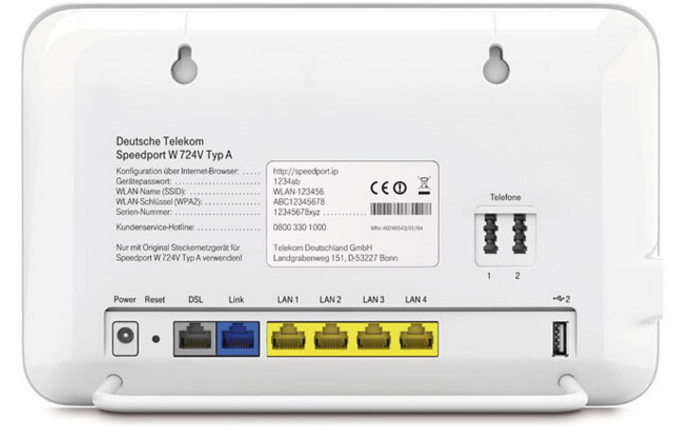

Zyxel Speedport, - Deutsche Telekom. « », — TR-064, . , ( 7547) , , , -.

Deutsche Telekom

Deutsche TelekomDyn, , , . , -

Mirai

. , .

, BestBuy Popopret Mirai . , Mirai .

Mirai Hackforums Anna-senpai

Komponenten des Mirai-Botnetzes (siehe Screenshot am Anfang des Artikels). Diese Software durchsucht kontinuierlich den gesamten Bereich von IP-Adressen, um nach Geräten mit Standardkombinationen aus Login und Passwort zu suchen, nachdem festgestellt wurde, welche Nachricht an die Kommandozentrale gesendet wird, von wo aus das DDoS koordiniert wird. Es ist interessant, dass in einem Fragment des Quellcodes Text in russischer Sprache enthalten ist .cnc/admin.go: this.conn.Write([]byte("\033[34;1m\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write([]byte("\033[34;1m\033[33;3m: \033[0m"))

cnc/admin.go: this.conn.Write(append([]byte("\r\033[37;1m … \033[31m"), spinBuf[i % len(spinBuf)]))

Brian Krebs, zweimal von Mirai verletzt, beschloss, die Autoren dieses Wurms mit allen Mitteln zu dekanonymisieren . Die Untersuchung dauerte mehrere Monate, aber am Ende gelang es Brown, die wahre Identität von Anna Senpai sowie die Identität von mindestens einem seiner Komplizen festzustellen.Brian Krebs Untersuchung

Als Ergebnis der Untersuchung stellte Brian Krebs fest, dass Mirai kein außergewöhnlicher Wurm war, sondern nur eine weitere Inkarnation des Wurms, der Router und IoT-Geräte mit Standardanmeldungen und -kennwörtern sowie Standardschwachstellen infizierte. Tatsächlich gab es viele solcher Würmer und Botnetze. Sie gehören Vertretern der profitablen Industrie der "Stressoren" - Dienste, die DDoS-Angriffe gegen Geld durchführen. Zu den Botnetzen für das Internet der Dinge, die vor Mirai kamen, gehören die Familien Bashlite, Gafgyt, Qbot, Remaiten und Torlus. Alle diese Würmer verbreiten sich auf ähnliche Weise von einem infizierten Gerät zum anderen.Normalerweise haben Besitzer von Botnetzen dieses Typs in der Öffentlichkeit nicht „geleuchtet“, aber 2014 eine Gruppe von Online-Hooligans namens Lelddos , , - .

lelddos Minecraft. $50 . , . , , : . 2014

lelddos ProxyPipe, Minecraft- DDoS, -DDoS-«» Verisign. 2014 Verisign 300 / « ».

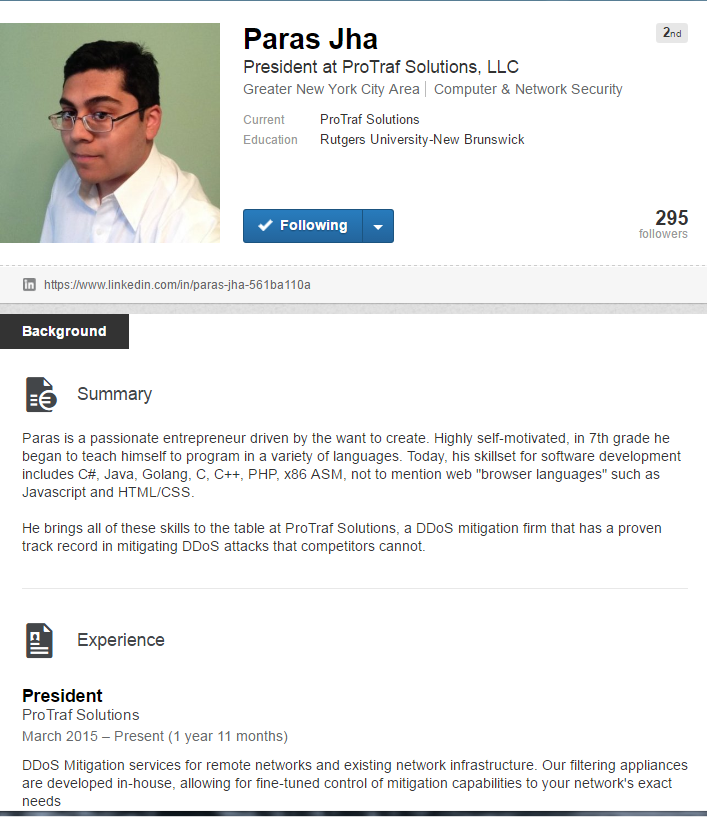

Mitte 2015 wurden ProxyPipe-Kunden vom Qbot-Botnetz angegriffen, das IoT-Geräte verwendete. Unmittelbar vor dem Angriff bedrohte ein 17-jähriger Christopher „CJ“ Sculti Jr. (Bild), der Eigentümer und einzige Mitarbeiter des konkurrierenden Unternehmens Datawagon, das sich angeblich auch auf den Schutz vor DDoS-Angriffen spezialisiert hat, die Kunden. Diese Methode des "Schutzes" ist in der ehemaligen UdSSR in den 90er Jahren bekannt. Entweder wir schützen Sie oder Sie fallen unter DDoS.Im Gegenzug arbeitete Datawagon unter dem Deckmantel von ProTraf Solutions, ebenfalls ein Anbieter von DDoS-Schutz.

Mitte 2015 wurden ProxyPipe-Kunden vom Qbot-Botnetz angegriffen, das IoT-Geräte verwendete. Unmittelbar vor dem Angriff bedrohte ein 17-jähriger Christopher „CJ“ Sculti Jr. (Bild), der Eigentümer und einzige Mitarbeiter des konkurrierenden Unternehmens Datawagon, das sich angeblich auch auf den Schutz vor DDoS-Angriffen spezialisiert hat, die Kunden. Diese Methode des "Schutzes" ist in der ehemaligen UdSSR in den 90er Jahren bekannt. Entweder wir schützen Sie oder Sie fallen unter DDoS.Im Gegenzug arbeitete Datawagon unter dem Deckmantel von ProTraf Solutions, ebenfalls ein Anbieter von DDoS-Schutz.- ProxyPipe (Robert Coelho) , - Skype . Skype - . DDoS- .

ProTraf Solutions ProxyPipe, Minecraft- . ProxyPipe , ProTraf Solutions, , .

Nach dieser Geschichte erinnerte sich Brian Krebs daran, dass Christopher Skulti ihn auch mehrmals über Skype kontaktierte, um Schwachstellen im Internet der Dinge zu besprechen, und äußerte sich unzufrieden mit dem Artikel, in dem Brian Krebs den Namen eines Teenagers erwähnte. Brian legte keinen Wert auf diese Gespräche und blockierte einfach sein Skype-Konto.Sechs Monate nach diesem Gespräch kam ein DDoS-Angriff mit 620 Gbit / s zu ihm.Es wurde wahrscheinlich angenommen, dass Christopher Skulti ein Mitglied dieser Gruppe von Lelddos ist, Minecraft. ProxyPipe FastReturn, Minecraft DDoS-. , ,

(Ammar Zuberi) ProTraf ( ). ,

lelddos, — , ProTraf. , 19- (Josiah White) Bashlite/Qbot.

Dieser Programmierer sagt, er sei ein Spezialist für den Schutz vor DDoS. Dieser Spezialist ist seit vielen Jahren in Hackforen bekannt, die Foren unter dem Spitznamen LiteSpeed hacken. In jenen Foren war der Handel mit Dienstleistungen von Stressoren aktiv .In einem Interview mit Krebs bestätigte der Typ, dass er tatsächlich einige der Komponenten von Bashlite / Qbot geschrieben hat, aber er hat den Wurm nie für illegale Zwecke verwendet und seine Dienste nicht für Geld angeboten.Josiah White erinnerte sich jedoch an einen Hacker unter dem Spitznamen Vyp0r, der ihn zwang, den Quellcode online zu veröffentlichen, unter der Drohung, private Online-Informationen über ihn zu veröffentlichen und zu schwatzen (die Spezialeinheiten nach einem anonymen Anruf zum Opfer nach Hause zu rufen)., ProTraf — (Paras Jha).

, Minetime, Minecraft .

: Anna Senpai! Anna Senpai 10 2016 «-», telnet, . , -

wirklich über das Web verbreitet und Mirai und andere Klone begraben.Der offensichtlichste Beweis für die Identität von Paras Ja und Anna Senpai ist die große Ähnlichkeit der Programmiererfahrung im LinkedIn-Profil von Paras und in der von Anna Senpai eingereichten Forenanwendung (ASM, C, Go, Java, C # und PHP, die Erfahrung ist dieselbe). Das Mirai-Botnetz wurde auch in der Programmiersprache Go geschrieben.Brian Krebs führte eine gründliche Untersuchung durch und sammelte zusätzliche Beweise, die auf die Identität von Paras Ja und Anna Senpai hinweisen. Im Internetarchiv fand er eine Seite in der Domain parasjha.info

Das Mirai-Botnetz wurde auch in der Programmiersprache Go geschrieben.Brian Krebs führte eine gründliche Untersuchung durch und sammelte zusätzliche Beweise, die auf die Identität von Paras Ja und Anna Senpai hinweisen. Im Internetarchiv fand er eine Seite in der Domain parasjha.info, . , Minecraft , .

dreadiscool.

, , : DDoS-. , ,

dreadiscool spigotmc.org.

« » , , Anna Senpai.

,

dreadiscool MyAnimeList.net. , —

Mirai Nikki.

.

, BlazingFast.io, Mirai

. Darüber hinaus nahm Anna Senpai Korrespondenz mit Robert Coelho auf, nachdem dieser es geschafft hatte, die Mirai-Kontrollserver auf ukrainischem Hosting zu blockieren. Während des Gesprächs erwähnte er übrigens, dass er kürzlich Mirai Nikki ( Chat-Protokoll , Robert Coelho unter dem Spitznamen katie.onis ) überprüft habe .Am Ende erhielt Brian Krebs den endgültigen Beweis: Anmar Zuberi berichtete, dass Ja im November 2016 zugab, einen Angriff über das Mirai-Botnetz begangen zu haben. Er machte ein Geständnis unter dem Druck von Zuberi. Er beschwerte sich bei seinem früheren Partner, warum der Mirai-Code über die Domain santasbigcandycane.cx veröffentlicht wurde, die über den geheimen Registrar Namecentral registriert wurde, von dem nur fünf Personen wussten, darunter zwei. Der lächelnde Mann gab zu, dass er es wirklich war, und zeigte stolz Textnachrichten eines FBI-Agenten, der den Fall Mirai untersucht.Im Großen und Ganzen wird ein Anime-Liebhaber nicht lange bleiben.