McAfee und FireEye meldeten die Entdeckung echter Angriffe auf Microsoft Word-Benutzer durch eine neue 0-Tage-Sicherheitsanfälligkeit, für die noch kein Patch veröffentlicht wurde. Die Sicherheitsanfälligkeit ermöglicht es Ihnen, beliebigen Code leise auf dem Computer des Opfers auszuführen und schädliche Software zu installieren. Das Schlimmste ist, dass alle Versionen von MS Word unter allen Windows-Versionen anfällig sind, einschließlich der neuesten Version von Office 2016 unter Windows 10, auch wenn Makros deaktiviert sind.

Microsoft wurde über die Sicherheitsanfälligkeit informiert und muss Zeit haben, um den Patch für das Patch Tuesday-Sicherheitsupdate vorzubereiten, das morgen, am 11. April, stattfinden wird. Wie eine Geschichte mit einer ähnlichen 0-Tage-Sicherheitsanfälligkeit CVE-2014-4114 / 6352 (auch bekannt als Sandworm) zeigt, kann Microsoft 0 Tage ab dem ersten Patch nicht immer schließen.

Forscher von McAfee

schreiben, dass sie die ersten Angriffe an diesem Tag im Januar dieses Jahres entdeckt haben. Anscheinend haben sie erst kürzlich Proben von Schadcode erhalten, sodass sie den Infektionsmechanismus detailliert analysieren konnten.

Während des Angriffs werden Word-Angriffe verwendet (insbesondere RTF-Dokumente mit der Erweiterung .doc).

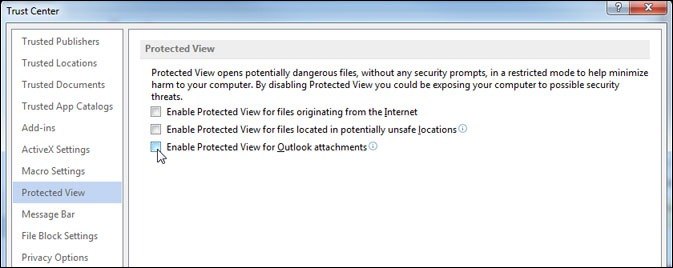

Wenn die

Office Word-

geschützte Ansicht in Microsoft Word deaktiviert

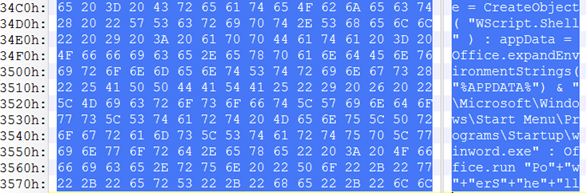

ist , wird der Exploit beim Öffnen eines Dokuments automatisch gestartet. Danach sendet der Prozess winword.exe eine HTTP-Anforderung an einen Remote-Server, von dem er eine HTA-Datei (HTML-Anwendung) herunterlädt, die als RTF-Dokument getarnt ist. Eine HTA-Datei wird automatisch gestartet und führt ein schädliches Skript aus. Dieses Skript schließt die ursprünglich infizierte Word-Datei und zeigt dem Benutzer stattdessen ein gefälschtes Textdokument. Der ursprüngliche winword.exe-Prozess wird geschlossen, um ein Fenster mit OLE2Link vor dem Benutzer auszublenden. Gleichzeitig lädt das Skript zusätzlichen Schadcode vom Remote-Server zur Installation auf dem Computer herunter.

Laut McAfee-Forschern umgehen die Autoren des Exploits mithilfe der .hta-Ausführung effektiv alle von Microsoft implementierten Speicherschutzmaßnahmen sowie den Virenschutz und die meisten anderen Schutzmethoden.

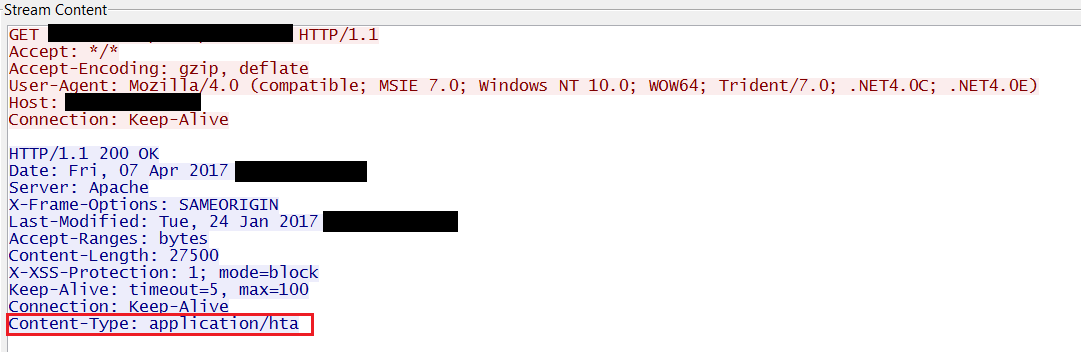

Hier ist ein Fragment der Kommunikation mit dem Server:

Ein HTA wird als RTF-Dokument maskiert, um Antivirenprogramme zu umgehen, wenn es auf dem Computer des Opfers installiert ist. Am Ende dieses Dokuments befinden sich schädliche Visual Basic-Skripts, die die gesamte Arbeit erledigen.

McAfee-Experten schreiben, dass diese 0-Tage-Sicherheitsanfälligkeit mit dem Betrieb der OLE-Funktion (Object Linking and Embedding) zusammenhängt, einem wichtigen Teil der Office-Funktionalität, mit der Sie einige Dokumente tatsächlich in andere einbetten können. Diese Funktion wurde wiederholt für verschiedene Angriffe verwendet. Zum Beispiel bereiteten dieselben McAfee-Experten bereits 2015 eine

Präsentation für die Hacker-Konferenz von Black Hat USA vor, in der sie über mögliche Angriffsmethoden über OLE sprachen.

FireEye-Mitarbeiter geben an, diese Sicherheitsanfälligkeit vor McAfee entdeckt zu haben und als erste eine Nachricht an Microsoft gesendet zu haben, schwiegen jedoch bis zur Veröffentlichung des Patches. Nach der Veröffentlichung des McAfee-Blogposts macht es keinen Sinn zu schweigen. Daher haben sie auch berichtet, was sie nach der Analyse dieses Exploits verstehen konnten.

In FireEye-Produkten werden schädliche Dokumente als Malware.Binary.Rtf definiert.

Der Sicherheitsspezialist Mikko Hipponen

wurde darauf aufmerksam, dass Microsoft am nächsten Patch-Dienstag, also morgen, dem 11. April 2017, definitiv einen Patch für diese Sicherheitsanfälligkeit veröffentlichen wird.

Vor der Installation des Patches können Sie RTF in der Registrierung folgendermaßen blockieren: Legen Sie den Wert in der Registrierung fest

Software\Microsoft\Office\15.0\Word\Security\FileBlock\RtfFiles ist auf 2 und

OpenInProtectedView auf 0 festgelegt. In diesem Fall wird beim Versuch, eine Datei im RTF-Format zu öffnen, folgende Meldung angezeigt:

Dies ist übrigens eine Empfehlung von Ryan Hanson, der

behauptet , er habe diesen Tag im Juli entdeckt und im Oktober 2016 gemeldet. Und jetzt wurde es von Fremden preisgegeben. Wenn er die Wahrheit sagt, hat Microsoft in der Tat schon sehr lange kritische Schwachstellen abgedeckt.

Tests haben jedoch gezeigt, dass beim Öffnen von Office Protected View im geschützten Modus der Exploit nicht zur Ausführung ausgeführt werden kann. Daher ist das Blockieren von RTF eine extreme Maßnahme.

In jedem Fall werden in naher Zukunft alle Microsoft Office-Benutzer aufgefordert:

- Öffnen Sie keine Office-Dokumente, die aus nicht vertrauenswürdigen Quellen stammen.

- Aktivieren Sie den Office Protected View-Schutz.

Antiviren-Unternehmen sagen nicht, wer die Opfer der Angriffe waren. Aus früheren Erfahrungen ist jedoch bekannt, dass solche 0-Tage häufig bei gezielten Angriffen auf Regierungsaufträge eingesetzt werden. Es ist seltsam, dass Microsoft so lange an dem Patch gearbeitet hat.