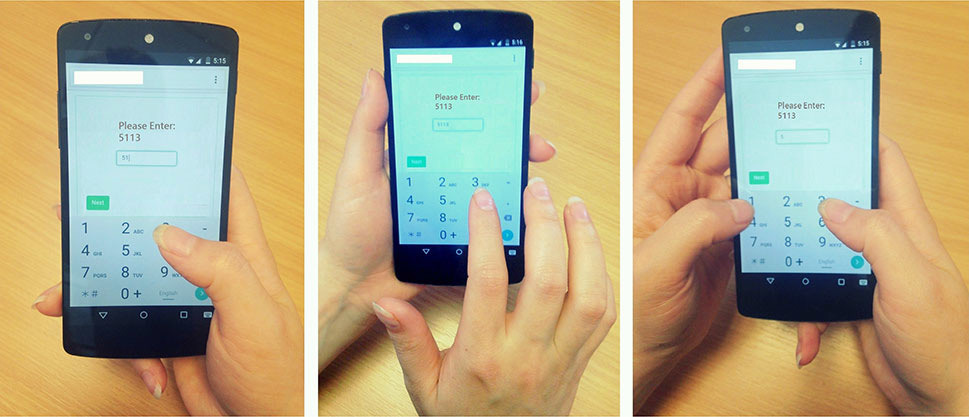

Verschiedene Eingabemethoden wirken sich auf Neigungswinkel aus, aber das neuronale Netzwerk erkennt den PIN-Code in jedem Fall nach der Datenerfassung durch das Skript

Verschiedene Eingabemethoden wirken sich auf Neigungswinkel aus, aber das neuronale Netzwerk erkennt den PIN-Code in jedem Fall nach der Datenerfassung durch das SkriptWie Sie wissen, verfügt jedes Smartphone über viele Sensoren - GPS, Licht, Orientierungssensoren, Bewegungssensoren und etwa 20 Sensoren -, die alle kontinuierlich Daten liefern, damit das Smartphone mit der umgebenden physischen Welt interagieren kann. Entwickler haben laut der

offiziellen Javascript-API verschiedene Möglichkeiten, auf Informationen von diesen Sensoren zuzugreifen, auch über einen mobilen Browser.

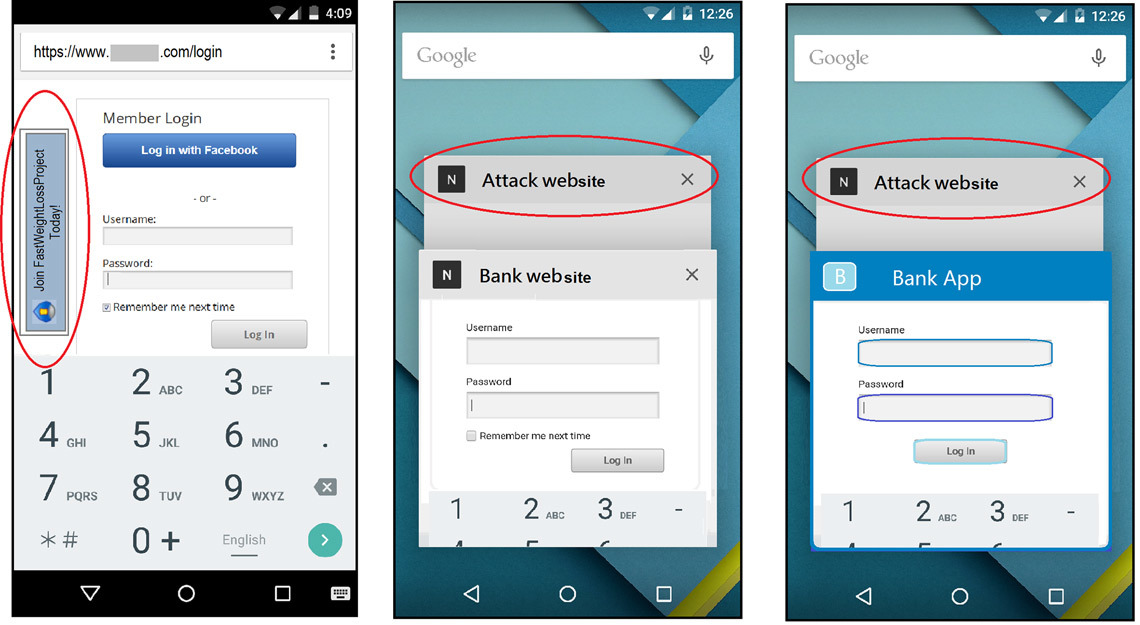

Diese Methode eröffnet ein breites Feld von Möglichkeiten für Remote-Hacking. Beispielsweise haben Spezialisten der School of Computer Science der University of Newcastle das Skript

PINlogger.js entwickelt, mit dem Sie über den Browser bestimmen können, auf welche Schaltflächen der Benutzer auf der Bildschirmtastatur klickt. Das Skript liest bei jedem Klick Informationen von den Neigungssensoren des Mobilgeräts. Überraschenderweise sammelt das im Browser gestartete Skript in einigen Browsern (Safari) auch weiterhin Daten von einem gesperrten Bildschirm. Dies funktioniert genauso, wenn Sie auf einer benachbarten Registerkarte im Online-Banking ein Kennwort eingeben, ohne die vorherige Registerkarte zu schließen.

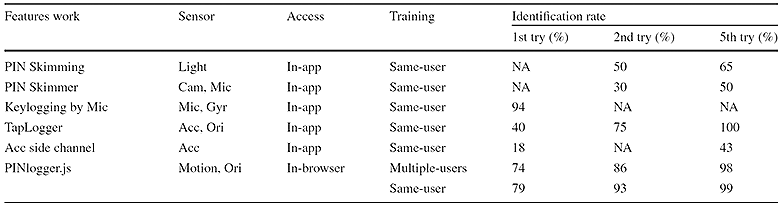

Diese Methode eignet sich zum Stehlen eines PIN-Codes sowohl über eine schädliche Website mit einem Skript als auch über jede mobile Anwendung, die Zugriff auf Informationen von Sensoren hat. Die Erkennungsgenauigkeit von PIN-Ziffern ist ziemlich hoch. Ein vierstelliger PIN-Code wird beim ersten Versuch mit einer Wahrscheinlichkeit von 70%, beim zweiten - 86%, beim dritten - 94% und beim fünften Versuch - mit einer Wahrscheinlichkeit von 98% für verschiedene Benutzer oder 99% für einen Benutzer erkannt.

Angriffsvektoren von benachbarten Registerkarten (b) funktionieren nur in Chrome und Dolphin für iOS, und Angriffe aus dem Frame (a) funktionieren in allen gängigen Browsern, einschließlich Safari, Chrome, Firefox, Opera und Dolphin

Angriffsvektoren von benachbarten Registerkarten (b) funktionieren nur in Chrome und Dolphin für iOS, und Angriffe aus dem Frame (a) funktionieren in allen gängigen Browsern, einschließlich Safari, Chrome, Firefox, Opera und DolphinZur praktischen Demonstration des Angriffs wurde eine spezielle Schnittstelle zur Eingabe von vierstelligen PIN-Codes entwickelt. Der Client-Teil sendet Messwerte von Orientierungs- und Bewegungssensoren an den Server. Der Serverteil wurde auf Node.js implementiert und die Sensorwerte wurden in der MobgoLab-Datenbank gespeichert.

In dieser Demo war es für Forscher einfach, Tastaturereignisse mithilfe des

Onkeydown- Ereignisses zu identifizieren. Die Autoren der wissenschaftlichen Arbeit machen darauf aufmerksam, dass ein ähnlicher Ansatz in anderen Programmen verwendet wird, um PIN-Codes für Informationen von Sensoren wie

TouchLogger und

TapLogger zu sammeln. Wenn Sie Klicks auf dem gesperrten Bildschirm erkennen müssen, benötigen Sie möglicherweise ein komplexeres Szenario zum Segmentieren der Sensordaten, um die erforderlichen Daten zu isolieren. Dies kann beispielsweise durch Messen der Spitzenamplituden des Signals und Verwenden zusätzlicher Sensoren erfolgen, wie in

früheren wissenschaftlichen Arbeiten gezeigt . Der Code zur Dateneingabe wird

auf GitHub veröffentlicht .

Die Datenbank sammelt Informationen über Klicks und Sensorwerte zum Zeitpunkt des Drücken. Jeder der 10 Freiwilligen gab fünfmal 50 vierstellige PIN-Codes ein (insgesamt 2488 korrekt eingegebene PIN-Codes). Dieser Datensatz wurde dann verwendet, um Merkmale zu extrahieren und dann das neuronale Netzwerk zu trainieren (70% der Daten wurden für das Training verwendet, 15% für Tests und 15% für Tests).

Nach den Ergebnissen von Vergleichstests kann PINlogger.js PIN-Codes anhand von Informationen von Bewegungssensoren viel besser erkennen als frühere ähnliche Entwicklungen. Darüber hinaus ist dies das erste System, das PIN-Codes über einen Browser und nicht über eine auf einem Smartphone installierte Anwendung stiehlt.

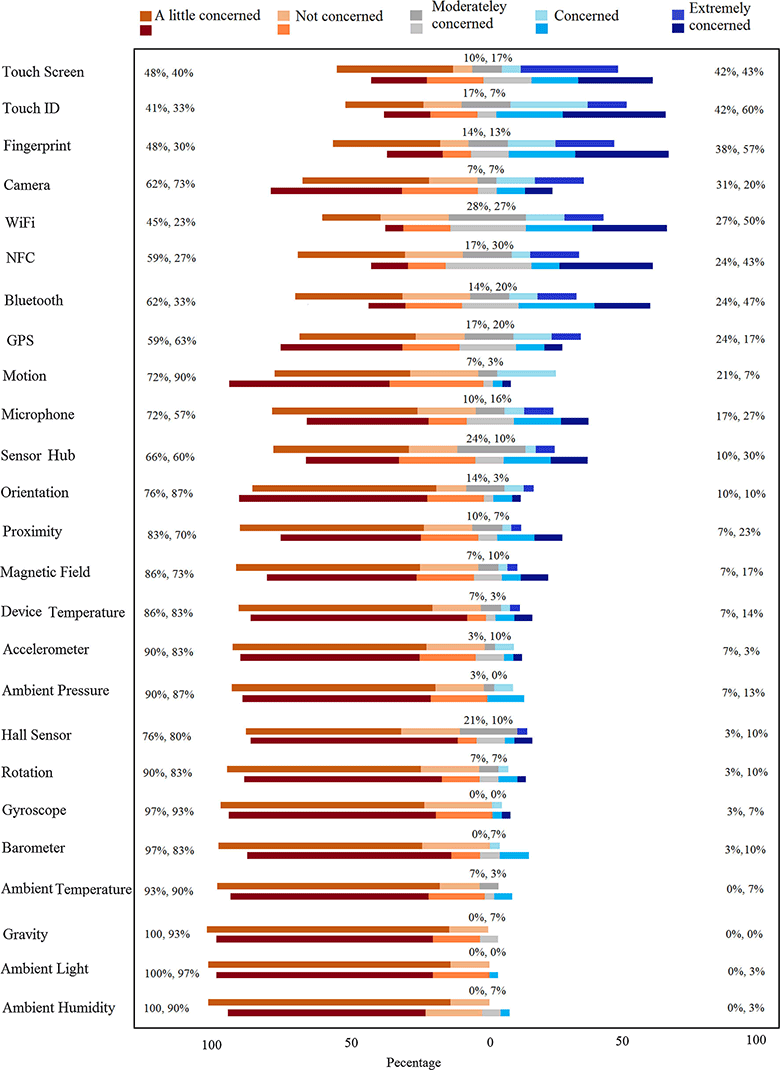

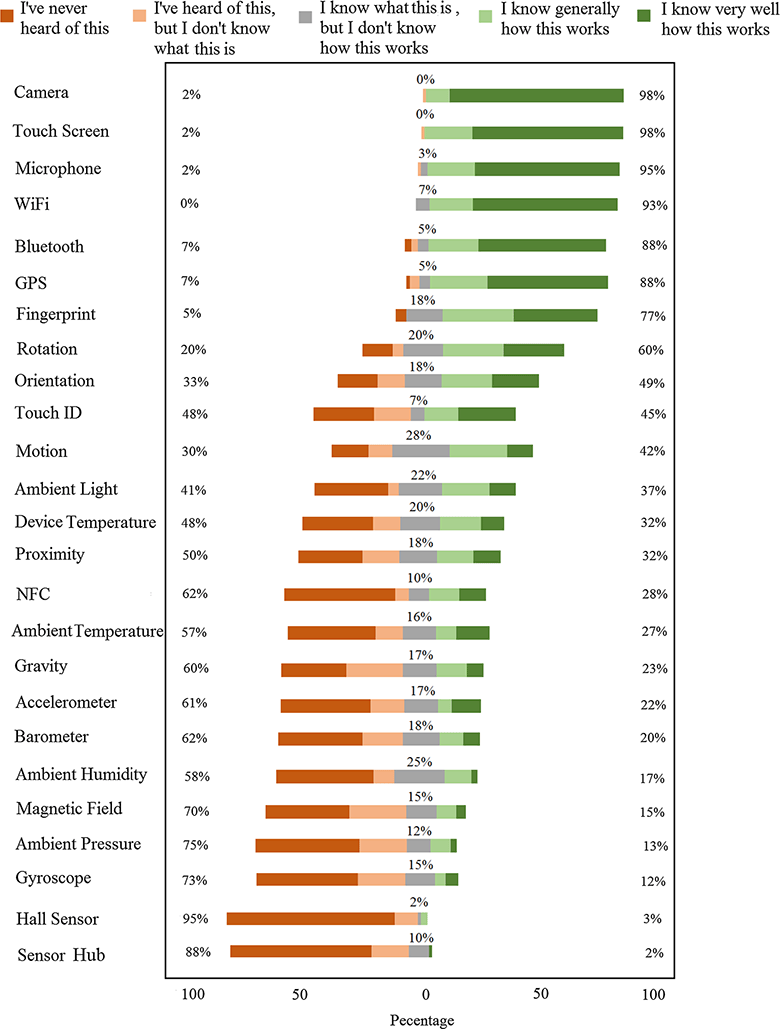

Die Forscher stellen fest, dass sich die meisten Benutzer der Gefahr des Verlusts personenbezogener Daten durch die Entnahme von Daten von Sensoren nicht bewusst sind. Eine Benutzerumfrage ergab, dass die meisten von ihnen die Bedrohung im GPS oder in der Kamera sehen und nicht in dem, was eine realere Bedrohung darstellt - in internen Sensoren für Bewegung, Neigung und andere. Die Nummer 25 ist kein Zufall: Es waren nur so viele Sensoren, dass die Forscher in einem Standard-Smartphone gezählt haben. Das folgende Diagramm zeigt die Ergebnisse der Umfrage - in welchem der 25 Sensoren Benutzer die größte Bedrohung sehen.

Benutzer sind sich der Bedrohung nicht nur nicht bewusst. Viele verstehen nicht einmal, welche Informationen die meisten der 25 Sensoren sammeln. Die Leute haben noch nicht einmal von einigen Sensoren gehört.

Das Problem ist, dass diese Informationen auf Betriebssystemebene nicht geschützt sind. Es ist für Anwendungen und für alle Websites über Browser leicht zugänglich - ohne Erlaubnis. Nur wenige Sensoren benötigen eine ausdrückliche Genehmigung zur Bereitstellung von Informationen, einschließlich einer Kamera und GPS. Der Rest liefert die Informationen völlig offen.

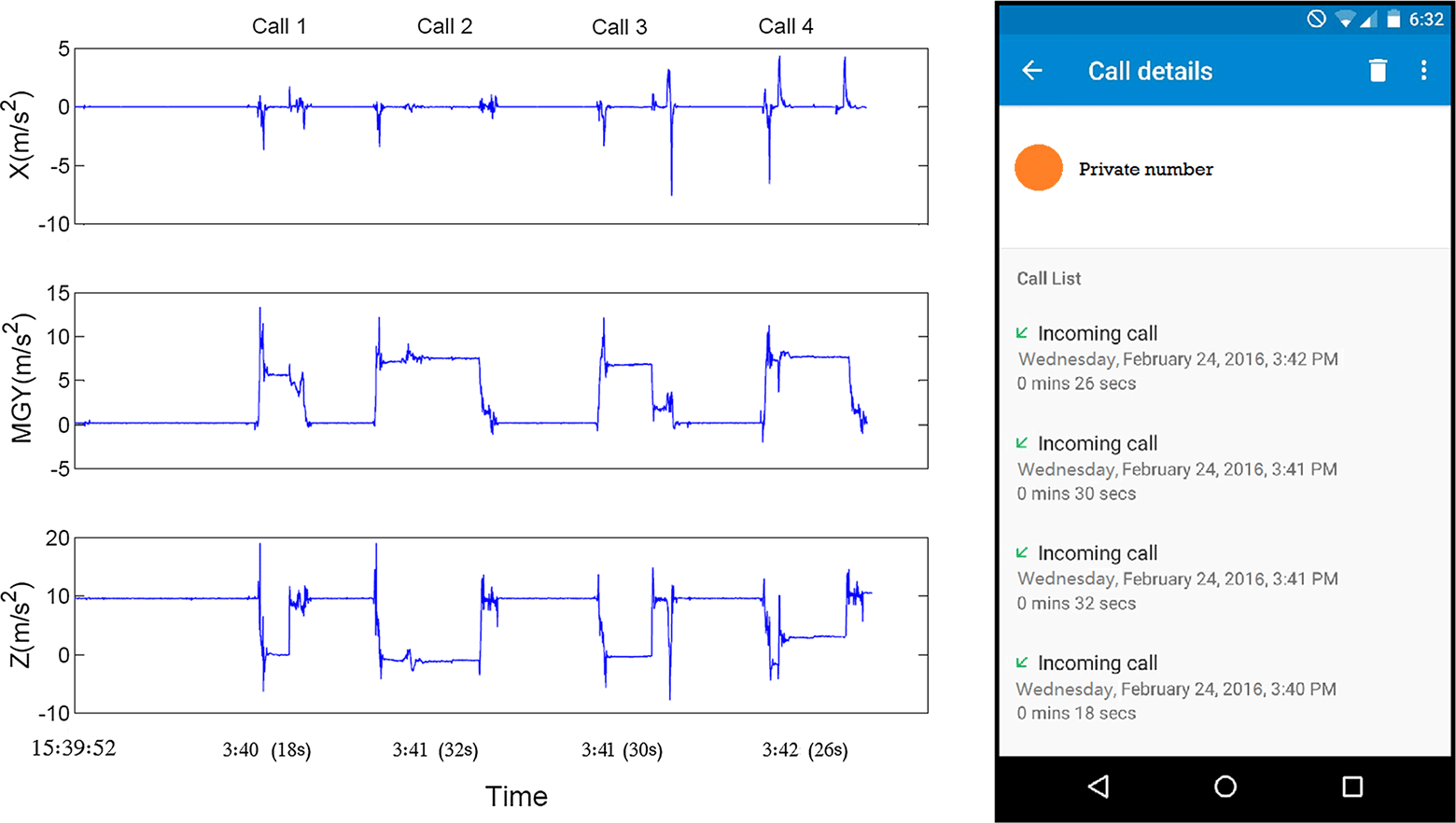

Mit diesen offenen Daten können Sie nicht nur PIN-Codes und Passwörter erfassen, sondern auch den Benutzer überwachen. Jeder Standort kann bestimmen, wann eine Person einen Anruf erhält und auflegt.

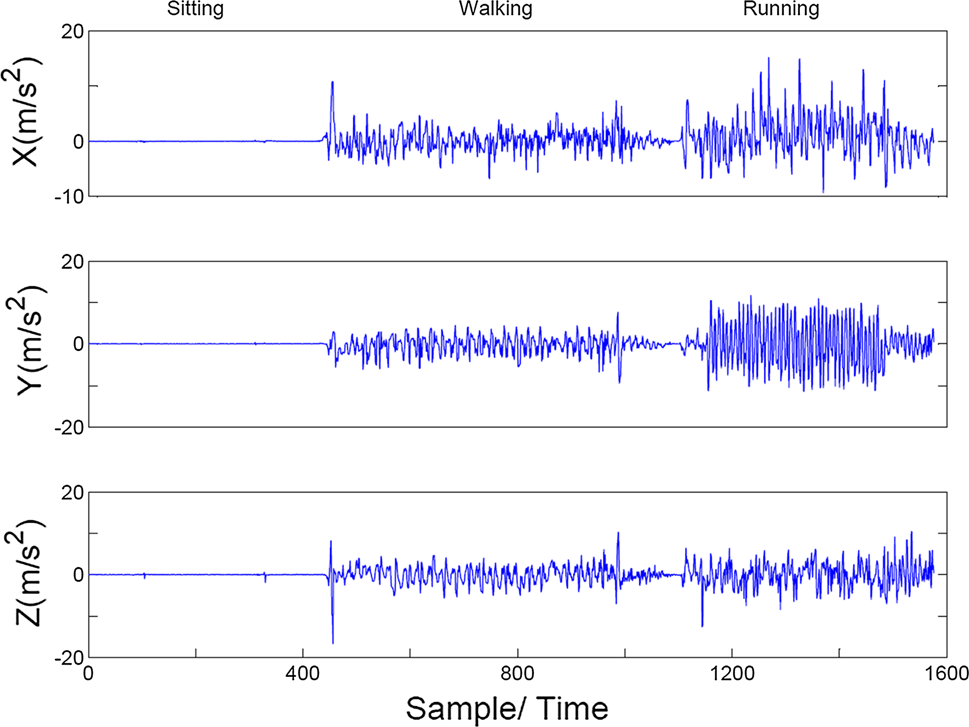

... wenn eine Person sitzt, geht oder rennt.

Auch hier stehen alle diese Informationen jeder Website und jeder Anwendung ohne Erlaubnis zur Verfügung. Websites erhalten es mit Standard-JavaScript.

Sicherheitsexperten und wichtige Akteure in der Mobilfunkbranche sind sich dieses Sicherheitsproblems bewusst, haben sich jedoch bisher nicht darauf geeinigt, wie es gelöst werden kann.

Die wissenschaftliche Arbeit wurde am 7. April 2017 in der Zeitschrift

International Journal of Information Security (doi: 10.1007 / s10207-017-0369-x) veröffentlicht.