US-amerikanische Cyberspionageorganisationen und gewöhnliche Cyberkriminelle haben es jetzt schwer. Viele Software-Schwachstellen verschiedener Hersteller wurden durch die Arbeit der Hacker-Gruppe Shadow Brokers, WikiLeaks und anderer Organisationen, einschließlich Symantec, bekannt. Infolgedessen korrigieren und korrigieren IT-Unternehmen ihre Software, sodass niemand eine große Anzahl von „Lücken“ in der Software ausnutzen kann.

Wie sich kürzlich im März herausstellte, hat Microsoft alle

Zero-Day-Schwachstellen behoben, über die Shadow Brokers gesprochen hat. Im August 2016 veröffentlichte sie den ersten Teil der Ausstellungen. Sie selbst haben nichts aus dem erstellt, was sie gemeldet haben. Diese Software gehört zu einer anderen Hacker-Gruppe Equiation Group, von der

bekannt ist , dass sie mit der NSA verbunden ist.

Shadow Brokers beschloss, eine Reihe von Exploits vorzulegen, um Protest gegen die Politik von Donald Trump auszudrücken, für die Vertreter dieser Gruppe gestimmt hatten.

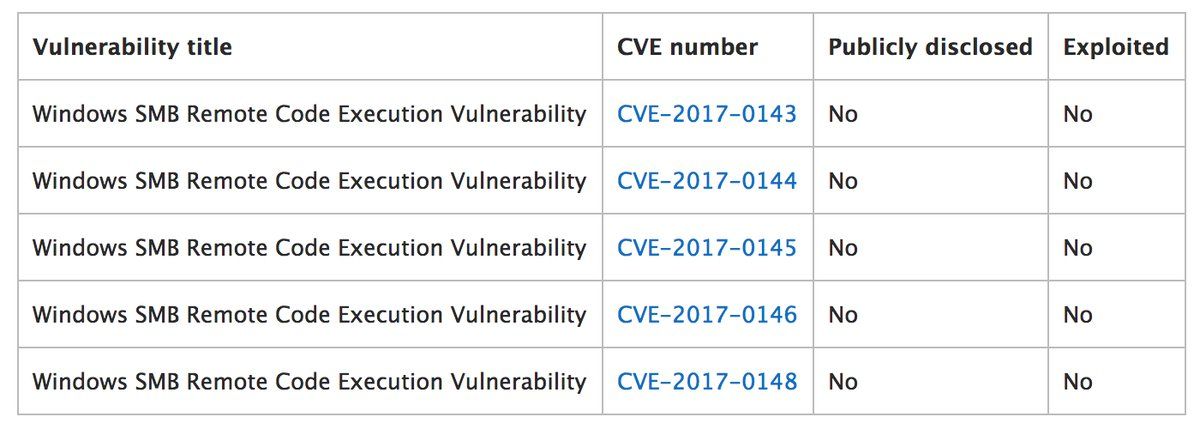

Nachdem Microsoft-Mitarbeiter den Inhalt des Exploit-Archivs online untersucht hatten, begannen sie, die dargestellten Sicherheitslücken zu beheben. Das Unternehmen gab kürzlich bekannt, dass alle von Hackern erwähnten Sicherheitslücken

beseitigt wurden . Dies wurde mit Updates durchgeführt, die Microsoft als

MS17-010 ,

CVE-2017-0146 und

CVE-2017 klassifiziert. In seiner Berufung erwähnt das Unternehmen, dass niemand Kontakt zur NSA hatte und die Mitarbeiter dieser Organisation Microsoft nicht über Probleme mit der Software informierten.

Die Tatsache, dass keine der von Shadow Brokers offenbarten Sicherheitslücken nicht funktioniert, wurde einen Tag vor der Veröffentlichung von Microsoft bekannt. Dies kann bedeuten, dass Windows-Benutzer auf jeden Fall relativ sicher sind, wenn sie ihr Betriebssystem regelmäßig aktualisieren. In großen Organisationen, in denen Updates zentral installiert werden, sind alle diese Sicherheitsanfälligkeiten möglicherweise immer noch relevant. In jedem Fall sprechen wir über EternalBlue, EternalChampion, EternalSynergy und EternalRomance.

Dies ist jedoch nicht einmal interessant, sondern wie Microsoft einen Monat vor der Ankündigung von Shadow Brokers von der bevorstehenden Veröffentlichung von Informationen über Exploits erfahren konnte. Vielleicht stand die Gruppe selbst in Kontakt mit Microsoft, weil das Unternehmen, wie oben erwähnt, den Kontakt mit der NSA verweigert.

Wenn diese Annahme richtig ist, hat Microsoft Shadow Brokers wahrscheinlich für diese Informationen bezahlt, ohne seine Aktionen zu veröffentlichen.

Eine weitere Annahme ist, dass Microsoft die Problembereiche in seiner Software unabhängig entdeckt hat, ohne die Hilfe der NSA oder einer Hacker-Gruppe. Dies ist durchaus möglich, da andere von der Gruppierung angekündigte Sicherheitslücken in Bezug auf Windows XP, Windows Server 2003, Exchange 2007 und IIS 6.0 nicht behoben wurden.

Interessanterweise gaben die meisten Experten für Netzwerksicherheit nach der Veröffentlichung der Exploits bekannt, dass diese Softwaretools in Bezug auf Microsoft-Produkte durchaus funktionieren. Etwas später erkannten Cybersicherheitsexperten den Fehler an, aber die Tatsache, dass viele von ihnen zuvor betriebliche Schwachstellen deklariert hatten, deutet darauf hin, dass sie einfach nicht überprüft haben, ob dies tatsächlich der Fall ist, das Windows-Update-Protokoll überprüft haben und keine Erwähnung des Null-Schwachstellen-Patches gesehen haben des Tages.