Der böswillige Mirai-Wurm verbreitet sich über das Netzwerk und fügt seinem Botnetz neue IoT-Geräte hinzu. Aber er hat einen starken Gegner - den Hajime-Verteidigungswurm. Dieses im

Oktober 2016 erstmals gezeigte Botnetz hat bereits mehr als 10.000 Netzwerkkameras, Router, Set-Top-Boxen und andere mit dem Internet verbundene Geräte geschützt.

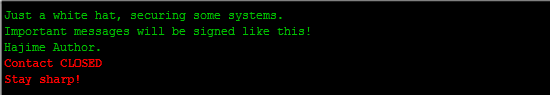

Alle 10 Minuten zeigt Hajime im Terminal eine Meldung an: „Nur ein ethischer Hacker, wir schützen einige Systeme. Wichtige Nachrichten werden auf die gleiche Weise signiert! Gepostet von Hajime. Kontakt GESCHLOSSEN. Sei wachsam! "

Im Gegensatz zu anderen Botnetzen führt Hajime keine DDoS-Angriffe durch, baut keine Bitcoins ab und führt keine böswilligen Aktionen auf einem infizierten Gerät aus, mit Ausnahme von Netzwerkscans auf der Suche nach anderen anfälligen Geräten, die ebenfalls zum Schutz infiziert werden. Die Ports TCP / 23 (Telnet) und TCP / 5358 (WSDAPI) werden gescannt. Nach der Infektion blockiert der Wurm vier Ports, über die Mirai und ähnliche Malware verbreitet werden: TCP / 23 (Telnet), TCP / 7547 (TR-069), TCP / 5555 (TR-069) und TCP / 5358 (WSDAPI).

Hajime verwendet dieselbe Liste von 61 Kombinationen von Standardanmeldungen und -kennwörtern wie Mirai zur Infektion (plus zwei zusätzliche Kombinationen: root / 5up und Admin / 5up für Atheros-Router und Access Points). Im Allgemeinen sind dies Zwillingsbrüder, nur einer von ihnen ist auf der dunklen Seite und der andere ist auf der hellen Seite.

Ähnliche „gute“ Malware wurde bereits zuvor festgestellt. Zum Beispiel

beschrieb Symantec 2015

Wifatch , einen Virus für Linux-Systeme, der auf diese Weise handelte.

Die Initiative der Autoren solcher Programme kann begrüßt werden, aber schmeicheln Sie sich nicht: Ihre Wirkung ist nur vorübergehend. Die Malware wird im Speicher des Geräts gespeichert und kehrt nach einem Neustart wieder in den unsicheren Zustand zurück, wenn der Eigentümer sich nicht um die Änderung des Kennworts gekümmert hat. Mit einem Standardkennwort und weltweit offenem Telnet ist das Gerät immer noch bereit, Mirai zu installieren,

schreibt Symantec.

Vor einigen Tagen haben Radware-Spezialisten eine

technische Analyse von Hajime veröffentlicht. Sie kommen zu dem Schluss, dass der Autor ein sehr erfahrener Programmierer ist, der viel Zeit damit verbracht hat, dieses Programm zu erstellen. Dies ist kein einfaches Handwerk. Ein einfaches Beispiel: Im Gegensatz zu Mirai iteriert dieser Wurm beim Versuch, ein Gerät zu infizieren, nicht dumm über Anmeldungen und Kennwörter aus der Liste, sondern liest den Text im Autorisierungsformular auf dem Bildschirm, um den Hersteller des Geräts zu ermitteln - und verwendet dann Standardkennwörter speziell für diesen Hersteller. Wenn der MikroTik-Router angegriffen wird, versucht er, sich mit dem Benutzernamen "admin" und einem leeren Passwort anzumelden. Dies ist die Standardkombination, die in der

MikroTik-Dokumentation angegeben ist .

Weiter verbreitet sich Hajime durch Ströme. Zum Übertragen von Befehlen und Programmaktualisierungen wird das uTP-BitTorrent-Protokoll verwendet - dies ist auch im Vergleich zu Mirai und ähnlichen Botnetzen günstig. Darüber hinaus schützt es Hajime zuverlässig vor Blockierung. Der Hajime-Loader kann Code von einem anderen Knoten im Botnetz herunterladen - nicht von dem, von dem die Infektion verursacht wurde. Darüber hinaus verschlüsselt Hajime die Kommunikation zwischen seinen Knoten und signiert sie mit privaten und öffentlichen Schlüsseln. Die Kommunikation erfolgt über UDP / 1457 und einen anderen Port mit einer Zufallszahl von mehr als 1024 für TCP.

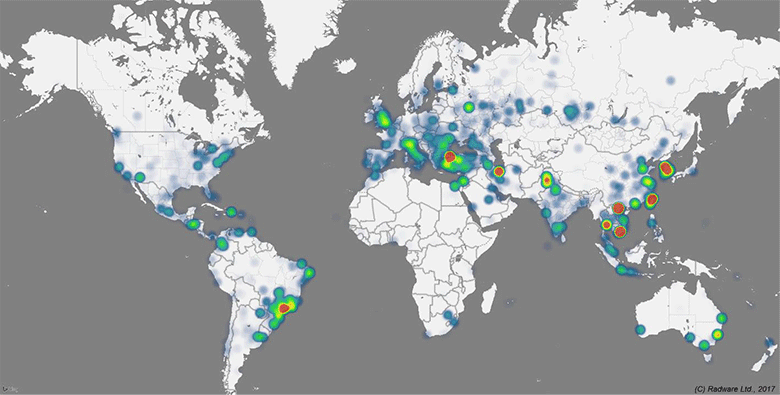

Hajime-Infektionsgeographie

Hajime-InfektionsgeographieIn Anbetracht all dieser Punkte handelt es sich eindeutig um ein übergeordnetes Programm. Ich bin froh, dass ethische Hacker (weißer Hut) unethischen (schwarzer Hut) überlegen sind.

Zwar haben Experten von Rapidity Networks im Oktober 2016

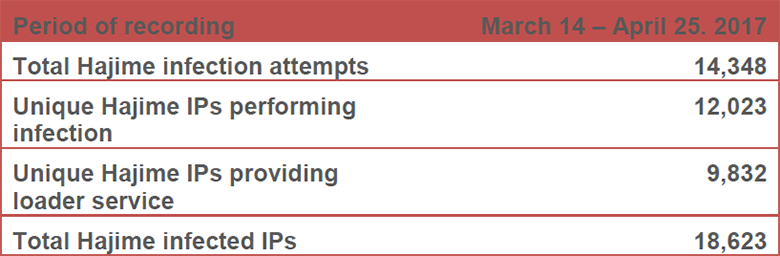

eine Sicherheitsanfälligkeit bei der Implementierung des Hajime-Verschlüsselungsprotokolls entdeckt, aber bisher hat der anonyme Autor des Programms diese Sicherheitsanfälligkeit geschlossen. Jetzt verbreitet sich der Wurm weiterhin aktiv unter den Geräten des Internet der Dinge. Radware hat einen Honeypot eingerichtet, um die Botnet-Kommunikation zu erlernen. In den fünf Wochen des Hanipot-Betriebs wurden 14.348 Hajime-Infektionen mit 12.023 eindeutigen IP-Adressen registriert. Dies deutet auf ein beträchtliches Ausmaß der Verteilung des Botnetzes hin, obwohl es immer noch schwierig ist, eine ungefähre Schätzung der Größe der Armee von Bots zu geben. Hajime generierte jedoch 50% der Aktivität aller IoT-Botnets, die im Berichtszeitraum auf dem Hanipot aufgezeichnet wurden.

Weitere interessante Funktionen von Hajime sind die Verwendung einer

Hintertür in der Hintertür von ARRIS -Kabelmodems. Dynamische Bootloader-Generierung aus Hex-Strings basierend auf manuell geschriebenen Assembler-Programmen, die für jede Plattform optimiert wurden.

Sicherheitsexperten sagen, dass sich die „guten“ Absichten des Hackers jederzeit zu unfreundlich ändern können. Es reicht aus, ein Update für Hajime herauszubringen - es wird sich schnell über das Torrent-Netzwerk ausbreiten, und alle Zehntausende oder Hunderttausende von Bots können sofort einen DDoS-Angriff starten. Gemessen an der Qualität der Software kann sich Hajime sehr weit verbreiten und Mirai bei der Anzahl der Bots überholen. Und es wird nicht überraschen, wenn es in ein oder zwei Jahren zu einem bösartigen Werkzeug wird.

Hajime-Binär- und Datei-Hashes werden

dem Github-Repository hinzugefügt. Vom 28. Januar bis 5. März wurde die Hauptbinärdatei sechsmal aktualisiert.