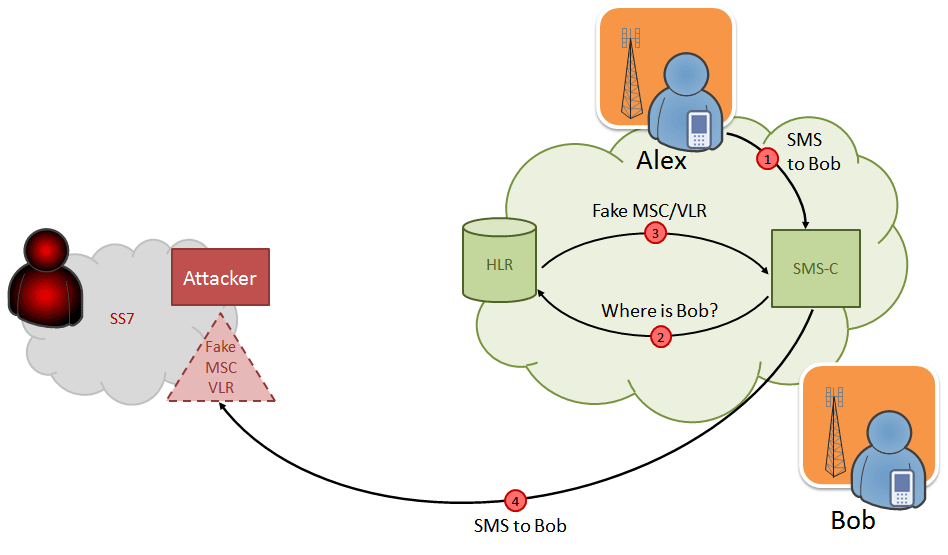

Das Angriffsschema mit dem Abfangen von SMS-Nachrichten. Abbildung: Positive Technologien

Das Angriffsschema mit dem Abfangen von SMS-Nachrichten. Abbildung: Positive TechnologienKritische Schwachstellen im SS7-Signalisierungsprotokoll sind seit mehreren Jahren bekannt. Beispielsweise haben die russischen Experten für positive Technologien Dmitry Kurbatov und Sergey Puzankov 2014 auf einer Konferenz zur Informationssicherheit

deutlich gezeigt, wie solche Angriffe stattfinden. Ein Angreifer kann Anrufe abhören, den Standort eines Teilnehmers ermitteln und vortäuschen, einen DoS-Angriff durchführen, Geld von einem Konto überweisen und SMS abfangen. Diese Angriffe werden in der Studie „

Sicherheitslücken von auf SS7 basierenden Mobilfunknetzen “ und im Bericht „

Statistik der wichtigsten Sicherheitsbedrohungen in SS7-Mobilfunknetzen “ ausführlicher beschrieben.

Und jetzt ist der erste Beweis dafür erbracht worden, dass Hacker diese Technik seit 2014 wirklich eingesetzt haben, um die Zwei-Faktor-Autorisierung zu umgehen und Geld von den Konten der Bankkunden zu überweisen. Die deutsche

Süddeutsche Zeitung veröffentlichte ihre Untersuchung.

Das Problem ist, dass das SS7-Signalisierungsnetzwerk 1975 entwickelt wurde (zum Weiterleiten von Nachrichten beim Roaming) und die Schutzmechanismen gegen solche Angriffe ursprünglich nicht darin festgelegt wurden. Es wurde verstanden, dass dieses System bereits geschlossen und vor externen Verbindungen geschützt war. In der Praxis ist dies nicht der Fall: Sie können eine Verbindung herstellen. Theoretisch können Sie in jedem Kongo oder einem anderen Land eine Verbindung herstellen - und dann haben Sie Zugriff auf die Switches aller Betreiber in Russland, den USA, Europa und anderen Ländern. Das Abfangen eingehender SMS eines Teilnehmers erfolgt so, wie es von Positive Technologies beschrieben wird. Gleichzeitig benötigt der Angreifer keine komplexe Ausrüstung: Ein Linux-Computer mit einem SS7-Paketgenerator, der im Internet zu finden ist, reicht aus.

Nach der Registrierung des Teilnehmers an der "gefälschten" MSC / VLR-Adresse kommen alle für den Teilnehmer bestimmten SMS-Nachrichten am Standort des Angreifers an.

Der Angreifer kann:

- Senden einer Antwort nach Erhalt der Nachricht (der sendende Teilnehmer hat den Eindruck, dass die SMS an den Empfänger zugestellt wurde);

- Senden Sie keinen Empfangsbericht und registrieren Sie den Teilnehmer erneut für den vorherigen Switch (in diesem Fall wird die Nachricht in wenigen Minuten erneut an den Empfänger gesendet).

- Senden Sie nach Erhalt einen Bericht, registrieren Sie den Teilnehmer erneut für den vorherigen Switch und senden Sie ihm eine geänderte Nachricht.

Dieser Angriff kann verwendet werden, um:

- Abfangen von Einmalpasswörtern einer mobilen Bank;

- Abfangen wiederhergestellter Passwörter von Internetdiensten (E-Mail, soziale Netzwerke usw.);

- Empfangen von Passwörtern für Ihr persönliches Konto auf der Website des Mobilfunkbetreibers

Kurbatov und Puzankov haben dies 2014 (!) Erneut beschrieben. Doch erst jetzt stellten die Jungs von der

Süddeutschen Zeitung fest , dass solche Angriffe tatsächlich durchgeführt wurden, und die zweimalige Authentifizierung per SMS bietet keine Sicherheit mehr.

Bisher konnten diese Option nur von speziellen Diensten verwendet werden, jetzt kann sie jedoch jeder verwenden, der über einen Linux-Computer verfügt. Die

Süddeutsche Zeitung schreibt, dass der Zugang zum SS7-Schalter an einigen Stellen für 1000 Euro gekauft werden kann. Mit einem Bestechungsgeld können Sie immer noch die

globale Titelkennung (GT) eines Mobilfunkbetreibers erhalten - dies ist auch in einigen armen korrupten Ländern möglich, in denen sich Beamte manchmal erlauben, das Gesetz zum persönlichen Vorteil zu brechen.

Die Angreifer erkannten die Bankdaten der Opfer mithilfe von Phishing oder Malware und verwendeten dann die SS7-Sicherheitsanfälligkeit, um einen einmaligen Transaktionsbestätigungscode (mTAN) zu erhalten, den die Bank per SMS sendet.

Eine Untersuchung einer deutschen Zeitung spricht nicht nur über den Diebstahl von Geld von Bankkonten, sondern weist auch auf die grundlegende Verwundbarkeit von SMS als Authentifizierungsfaktor hin: „Ich bin nicht überrascht, dass Hacker das Geld genommen haben, das sie zur Hand hatten. Ich bin nur überrascht, dass die Diebe im Online-Banking so lange gebraucht haben, um sich den Spionageagenten anzuschließen und auch die Schwachstellen des SS7-Netzwerks auszunutzen “, sagt Karsten Nohl, ein weiterer bekannter Spezialist für Sicherheit mobiler Netzwerke und SS7. Auf derselben Konferenz 2014 in Russland las er einen Bericht über Angriffe auf Mobilfunknetze und sprach auch auf anderen Konferenzen wiederholt zu diesem Thema. Insbesondere sprach er 2014 auf der Hacker-Konferenz des Chaos Communication Congress über SS7-Schwachstellen und

hörte zu Demonstrationszwecken sogar

Handy-Anrufe des Kongressabgeordneten Ted W. Lieu (mit seiner Zustimmung). Dieser Kongressabgeordnete hat nun den

Kongress aufgefordert, Anhörungen zu kritischen Sicherheitslücken im globalen SS7-Signalisierungsnetzwerk zu organisieren.

Es ist sehr wichtig, dass zahlreiche Onlinedienste, Banken und andere Organisationen die Verwendung von SMS zur Authentifizierung sofort einstellen, da dieser Kanal bereits

offiziell als unsicher eingestuft wurde (NIST-Empfehlungen) . Beispielsweise verwendet Google die zuverlässigere mobile Anwendung Google Authenticator, sendet jedoch weiterhin SMS-Codes, um in das Konto einzutreten, was das Sicherheitssystem angesichts der aktiv ausgenutzten Sicherheitslücken in SS7 vollständig untergräbt.