HP verkauft eine Vielzahl von Geräten, darunter mehrere Dutzend Modelle von Laptops und Tablets. Wie sich herausstellte, enthalten die Treiber, die das Unternehmen für seine Geräte bereitstellt, einen integrierten Keylogger. Es geht um Treiber für eine Soundkarte. Der Keylogger erfasst alle Tastenanschläge des Benutzers und speichert die empfangenen Daten in einer verschlüsselten Datei auf der Festplatte des Computers.

Dies ist keine Entwicklung von Cyberkriminellen, sondern eine recht offizielle Software. Der Hersteller des betreffenden Treibers ist nicht HP selbst, sondern sein Partner, der Lieferant von Audio-Chips Conexant. Eine der Treiberkomponenten, das MicTray64.exe-Element, überwacht und zeichnet Tastenanschläge für einen Benutzer auf einem Computer oder Laptop mit installiertem Treiber auf.

Tatsächlich überwacht die betreffende Komponente die Tastenanschläge des Benutzers, um eine spezielle Tastenkombination zu erfassen. Es handelt sich um sogenannte "Hotkeys", mit denen die Treiber- und Soundparameter gesteuert werden. Die Tatsache, dass die Komponente nichts schlecht macht, negiert jedoch nicht die Tatsache, dass es sich um einen Keylogger handelt. „Diese Arbeitsweise macht den Soundtreiber zu einem effektiven Keylogger“,

sagt ein Vertreter des Schweizer Unternehmens Modzero. Darüber hinaus ist die betreffende Komponente seit Ende 2015 Teil des Soundtreibers. Es stellt sich heraus, dass die Soundtreiber für HP Laptops seit etwa zwei Jahren mit einem integrierten offiziellen Keylogger ausgeliefert werden.

Die Datei, in der Tastenanschläge aufgezeichnet werden, befindet sich unter C: \ Users \ Public \ MicTray.log (Sie können überprüfen, ob diese Datei vorhanden ist, wenn Sie einen Laptop von HP haben). Der Inhalt wird bei jedem Neustart des PCs gelöscht. Es gibt jedoch viele Optionen, wenn das System die Datei nicht zurücksetzt. Wenn die Archivierung unter Windows konfiguriert ist, wird außerdem MicTray.log mit allen Daten im Archiv gespeichert. Wenn Sie möchten, können Sie den Inhalt leicht finden und anzeigen.

„MicTray64.exe von Conexant wird zusammen mit dem Conexant-Audiotreiber installiert. Der Windows Scheduler startet ihn beim Systemstart und anschließend beim Anmelden des Benutzers. Das Programm protokolliert alle Tastenanschläge, die der Benutzer ausführt, und reagiert, wenn eine bestimmte Kombination registriert wird. Wenn sich die Datei MicTray.log nicht im System befindet, werden alle Tastenanschläge an die OutputDebugString-API übergeben, die es jedem Prozess ermöglicht, diese Informationen zu empfangen. Bei Antivirensoftware ist dies nicht der Fall verdächtige Handlungen. In der Dateiversion 10.0.0.31 wurde die Registrierung von Tastenanschlägen und die Datenübertragung nur mit der Funktion OutputDebugString verwendet, ohne in die Datei zu schreiben “, heißt es in der veröffentlichten Analyse des HP Audiotreibers von Modzero.

Laut Cybersicherheitsexperten ermöglicht diese Komponente eines Audiotreibers einem Angreifer auf einfache Weise, Benutzerdaten abzurufen. Ja, der Inhalt der Datei ist verschlüsselt, aber das Wiederherstellen von Daten aus der Datei ist überhaupt nicht schwierig. Benutzer von HP Laptops wissen im Allgemeinen nicht, dass ihre Daten auf so einfache Weise in eine Datei geschrieben werden. Und für den Keylogger gibt es keinen Unterschied, um welche Art von Daten es sich handelt - Hausarbeit oder Zugang zu einem Bankkonto.

Es gibt enorme Möglichkeiten für Angreifer. Sie können eine Datei mit gespeicherten Klicks irgendwie stehlen. Außerdem können Sie Software erstellen, die eine Verbindung zur Treiber-API herstellt, um die oben beschriebenen Informationen zu speichern und anschließend zu übertragen.

Zu den HP Notebook-Modellen gehören die HP EliteBooks, HP ProBooks, HP ZBooks und HP Elites Series. Es

kann durchaus sein, dass das Problem nicht nur für HP-Laptops relevant ist, sondern im Allgemeinen für alle Geräte mit Conexant-Chips. Sie können Ihr System überprüfen, indem Sie die Dateien an folgenden Stellen anzeigen: C: \ Windows \ System32 \ MicTray.exe oder C: \ Windows \ System32 \ MicTray64.exe. Es ist immer noch sicher, dass das Problem bei einer Reihe von Modellen weiterhin besteht:

Liste der anfälligen Laptops öffnenHP EliteBook 820 G3 Notebook-PC

HP EliteBook 828 G3 Notebook-PC

HP EliteBook 840 G3 Notebook-PC

HP EliteBook 848 G3 Notebook-PC

HP EliteBook 850 G3 Notebook-PC

HP ProBook 640 G2 Notebook-PC

HP ProBook 650 G2 Notebook-PC

HP ProBook 645 G2 Notebook-PC

HP ProBook 655 G2 Notebook-PC

HP ProBook 450 G3 Notebook-PC

HP ProBook 430 G3 Notebook-PC

HP ProBook 440 G3 Notebook-PC

HP ProBook 446 G3 Notebook-PC

HP ProBook 470 G3 Notebook-PC

HP ProBook 455 G3 Notebook-PC

HP EliteBook 725 G3 Notebook-PC

HP EliteBook 745 G3 Notebook-PC

HP EliteBook 755 G3 Notebook-PC

HP EliteBook 1030 G1 Notebook-PC

HP ZBook 15u G3 Mobile Workstation

HP Elite x2 1012 G1 Tablet

HP Elite x2 1012 G1 mit Reisetastatur

HP Elite x2 1012 G1 Erweiterte Tastatur

HP EliteBook Folio 1040 G3 Notebook-PC

HP ZBook 17 G3 Mobile Workstation

HP ZBook 15 G3 Mobile Workstation

HP ZBook Studio G3 Mobile Workstation

HP EliteBook Folio G1 Notebook-PC

Die Vertreter von HP haben sich bereits mit dem Problem vertraut gemacht und erklärt, dass die Mitarbeiter das Problem in naher Zukunft beseitigen werden. "Wir haben eine Lösung gefunden und werden sie unseren Benutzern zur Verfügung stellen", sagte das Unternehmen.

HP ist nicht der einzige Hersteller und Lieferant von Laptops, deren Software problematische Elemente enthält. Im Jahr 2015 wurde das Problem

mit der Laptop-Software von Lenovo

bekannt . Keylogger waren nicht vorhanden, aber auf fast allen Computern wurde das Superfish-Programm installiert, das den Benutzerverkehr analysierte, Warenbilder untersuchte und Anzeigen aus diesen Drittanbietern in den Browser einfügte. Darüber hinaus wurde solche Werbung sogar in die Google-Suchergebnisse eingefügt.

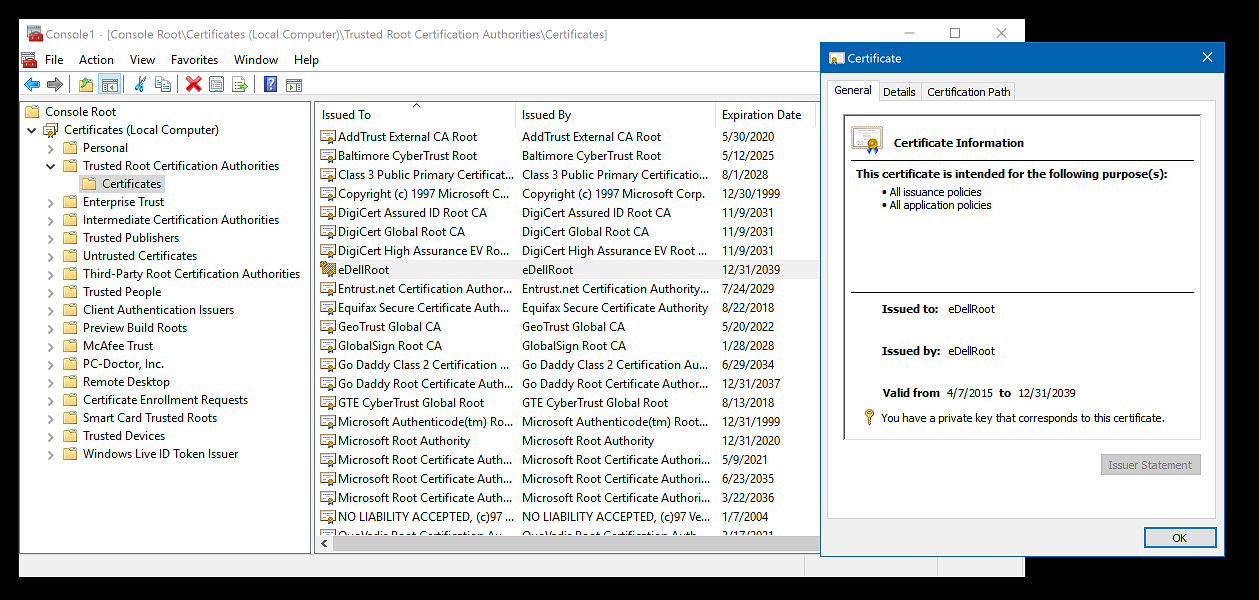

Im selben Jahr 2015 wurde

festgestellt, dass das im Dell XPS 15 Notebook-Betriebssystem vorinstallierte Sicherheitszertifikat nicht zuverlässig ist. Tatsache ist, dass der Schlüssel und das Passwort dieses Zertifikats für alle Laptops dieses Modells übereinstimmten.

Wir können davon ausgehen, dass es tatsächlich viele Probleme mit der Schwachstelle von Software für elektronische Geräte gibt, die auf den Markt gebracht werden, und Spezialisten für Informationssicherheit finden nur einen Bruchteil der Problembereiche. Infolgedessen können Schwachstellen jahrelang offen bleiben, und Cyberkriminelle nutzen dies bereits aus.