WikiLeaks zieht weiterhin Adern aus der CIA und veröffentlicht nach und nach Teile von Dokumenten über Hacking-Tools, die Amerikaner für Spionage verwenden. Pfadfinder werden nacheinander gezwungen, diese Werkzeuge aus dem Verkehr zu ziehen, da sie jetzt freigegeben werden.

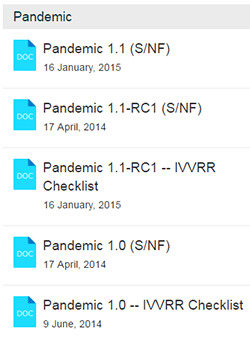

Am 1. Juni 2017 veröffentlichte WikiLeaks die Dokumentation für

das Pandemic-Programm , einen Windows-Dateisystem-Minifilter , der schädliche Dateien verteilt. Pandemie ersetzt den Inhalt von Dateien, während diese über SMB kopiert werden. Anstelle des ursprünglichen Inhalts erhält der Empfänger eine beliebige Datei mit demselben Namen (dies kann eine trojanisierte Version des ursprünglichen Programms sein - der GT hat zuvor

eine Liste von Programmen veröffentlicht, für die die CIA trojanisierte Versionen veröffentlicht hat: VLC Player Portable, IrfanView, Chrome Portable, Opera Portable, Firefox Portable, Kaspersky TDSS Killer Portable, Notepad ++, Skype, Portable 7-Zip, Portable Linux CMD Prompt, 2048 und viele andere). Somit verbreitet sich der Virus schnell im lokalen Netzwerk.

Um seine Aktionen zu maskieren, bleibt die Originaldatei auf dem Server unverändert, aber der Empfänger erhält beim Kopieren dieser Datei bereits eine Version mit einem Trojaner. Sehr effektive und einfache Waffe. Es eignet sich besonders für die Installation auf Dateiservern, von denen aus Massenkopien von Dateien durchgeführt werden. Stellen Sie sich vor, alle Dateien auf dem Server sind sauber, werden von Antivirenprogrammen überprüft und enthalten nichts Verdächtiges. Wenn Sie sie jedoch kopieren, erhalten Sie eine Version mit einem Trojaner.

Pandemic unterstützt das Ersetzen von Code in 20 Dateien gleichzeitig mit einer maximalen Dateigröße von 800 MB. Das System kann die angegebene Liste der Remotebenutzer (Ziele) ersetzen.

Wie der Name schon sagt, wird der einzige infizierte Computer im lokalen Netzwerk als eine Art „Patientennullpunkt“ betrachtet, der eine massive Infektion auslöst - eine Pandemie. Aus den Dokumenten ist nicht ersichtlich, ob die neuen infizierten Maschinen auch zu Infektionsträgern wie "Patient Null" werden. Möglicherweise ist dies möglich, wenn der Agent eine beliebige Nutzlast von bis zu 800 MB auswählt, die er in die gefälschten Dateien aufnehmen möchte. In der

Dokumentation zu Pandemic 1.1 vom 16. Januar 2015 heißt es, dass die Installation des Pandemic-Lesezeichens auf dem Server nur 15 Sekunden dauert, obwohl in der Dokumentation (erneut) keine Informationen zur Installation des Tools enthalten sind.

Nach der Installation werden 2 Unterschlüssel und 3 Werte in der Registrierung erstellt, sodass das Programm nach dem Neustart des Servers weiterarbeiten kann.

Unter den Schlüsseln des Konfigurationsdienstprogramms gibt es einen Schlüssel, der die Lebensdauer des Servers in Minuten festlegt, die Verzögerung vor Arbeitsbeginn, den Namen des Geräts für die Deinstallation bei Bedarf im Remote-Modus, die Liste der

zu infizierenden SIDs (maximal 64 Kennungen), eine separate Liste der

nicht infizierbaren SIDs. Pfad zum Speichern des Protokolls und anderer Parameter.

Das Tool wird mit den Dateien

Pandemic_Builder.exe und

Control.dll Nach dem Kompilieren mit den erforderlichen Parametern wird die Datei

pandemic_AMD64.bin (oder

pandemic_x86.bin für die 32-Bit-Version) erstellt.

Das Handbuch besagt, dass das Tool den Inhalt der Datei beim Ersetzen nicht überprüft (mit Ausnahme der Tatsache, dass die Datei vorhanden ist). Daher sollten Agenten vorsichtig sein: „Wenn Sie versehentlich eine TXT-Datei angeben, um eine EXE-Datei zu ersetzen, können Probleme auftreten“, warnt die Dokumentation. "Überprüfen Sie die Datei, die Sie zum Ersetzen verwenden, noch einmal."

Pandemie ist ein weiteres CIA-Spionagetool, das der Öffentlichkeit bisher nicht bekannt war.

Am 7. März 2017 veröffentlichte die WikiLeaks-Website am 7. März 2017 im Rahmen des Vault 7-Projekts

eine Sammlung klassifizierter Dokumente der US Central Intelligence Agency. Der erste und größte Teil der

Year Zero- Sammlung enthält 8761 Dateien, darunter eine Liste verschiedener Malware, Viren, Trojaner und Dutzende von 0 Tagen Exploits und Nutzdaten für sie, Fernsteuerungssysteme und zugehörige Dokumentation. In allen Teilen der Sammlung befinden sich Hunderte Millionen Codezeilen. Laut Wikileaks-Aktivisten verliert die CIA nach einem solchen Leck die Kontrolle über den größten Teil ihres Hacker-Arsenals.

Dateien, die von einem hochsicheren Netzwerk im CIA Cyber Intelligence Center in Langley, PC, bezogen wurden. Virginia Es ist noch nicht bekannt, welcher Informant (Verräter) die Dokumente in WikiLeaks zusammengeführt hat oder sie aufgrund von Hacking gestohlen wurden.

Anstelle von Ordnern mit Dateien werden nun PDFs mit einer Liste von Dateien angezeigt. Julian Assange versprach es, nachdem er die Dateien selbst überprüft hatte, aber WikiLeaks hat es nicht eilig. Aber selbst in seiner jetzigen Form übersteigt der erste Teil von Vault 7 (Jahr Null) in Bezug auf das Volumen der veröffentlichten Dokumente bereits das Volumen aller NSA-Dokumente, die von Edward Snowden erhalten und über drei Jahre veröffentlicht wurden.

Nach März gibt WikiLeaks Drop für Drop den nächsten Teil der Dokumente aus - dies sind kleine Punktesammlungen mit Beschreibungen spezifischer CIA-Tools. Zum Beispiel eine

Auswahl von 12 Dokumenten zum Hacken von iPhone und Mac in den Jahren 2008-2013. oder das

Marmor-Framework zur Verschleierung von Code und Kommentaren, um den Gegner über das Herkunftsland des Programms irrezuführen. In der Regel werden Dokumente einmal pro Woche veröffentlicht.

Julian Assange sagte, dass der erste Teil des Jahres Null weniger als 1% der gesamten CIA Vault 7-Dokumentensammlung ausmachte. Wenn er jedoch weiterhin Dateien in diesem Tempo veröffentlicht, könnte dies für immer weitergehen.