Die CIA-Softwaretools scheinen unerschöpflich zu sein. Das WikiLeaks-Team hat bereits mehrere Sammlungen solcher Software veröffentlicht, aber jede neue Veröffentlichung ist eine weitere Überraschung. Vor einigen Tagen veröffentlichte das WikiLeaks-Team Informationen zu einer weiteren Auswahl von CIA-Exploits, mit denen die Router der 10 bekanntesten Hersteller von Netzwerkgeräten, darunter Linksys, Dlink und Belkin, angegriffen wurden. Die Software ermöglichte es Angreifern, den Datenverkehr zu überwachen und zu manipulieren. Dies gilt sowohl für eingehende als auch für ausgehende Datenpakete. Darüber hinaus wurde dieselbe Software verwendet, um angeschlossene Geräte zu infizieren.

Das betreffende Softwarepaket heißt CherryBlossom. Es wird berichtet, dass diese Software für mehrere Routermodelle am effektivsten ist, einschließlich D-Link DIR-130 und Linksys WRT300N. Dies liegt daran, dass diese Geräte für Remote-Hacking anfällig sind, selbst wenn ein komplexes Administratorkennwort verwendet wird. Mit einem der Exploits aus dem Paket, Tomato, können Sie Kennwörter extrahieren, egal wie komplex sie sind. In diesem Fall bleibt die universelle Plug-and-Play-Funktion aktiviert und kann von Angreifern verwendet werden.

Nach dem WikiLeaks-Bericht haben Mitarbeiter mit Hilfe dieser schädlichen Software den Schutz von etwa 25 Routermodellen geknackt. Bei der Änderung dieser Software wurde der „Bereich“ anfälliger Geräte auf 100 Modelle erweitert.

Die Beschreibung des Softwarepakets der CIA ist

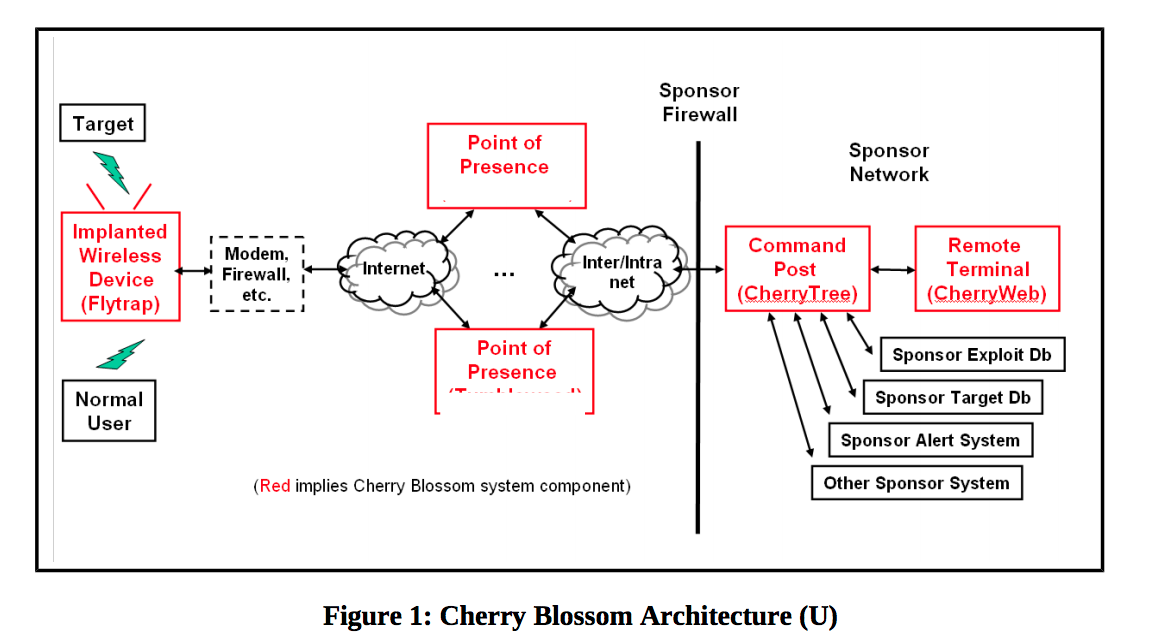

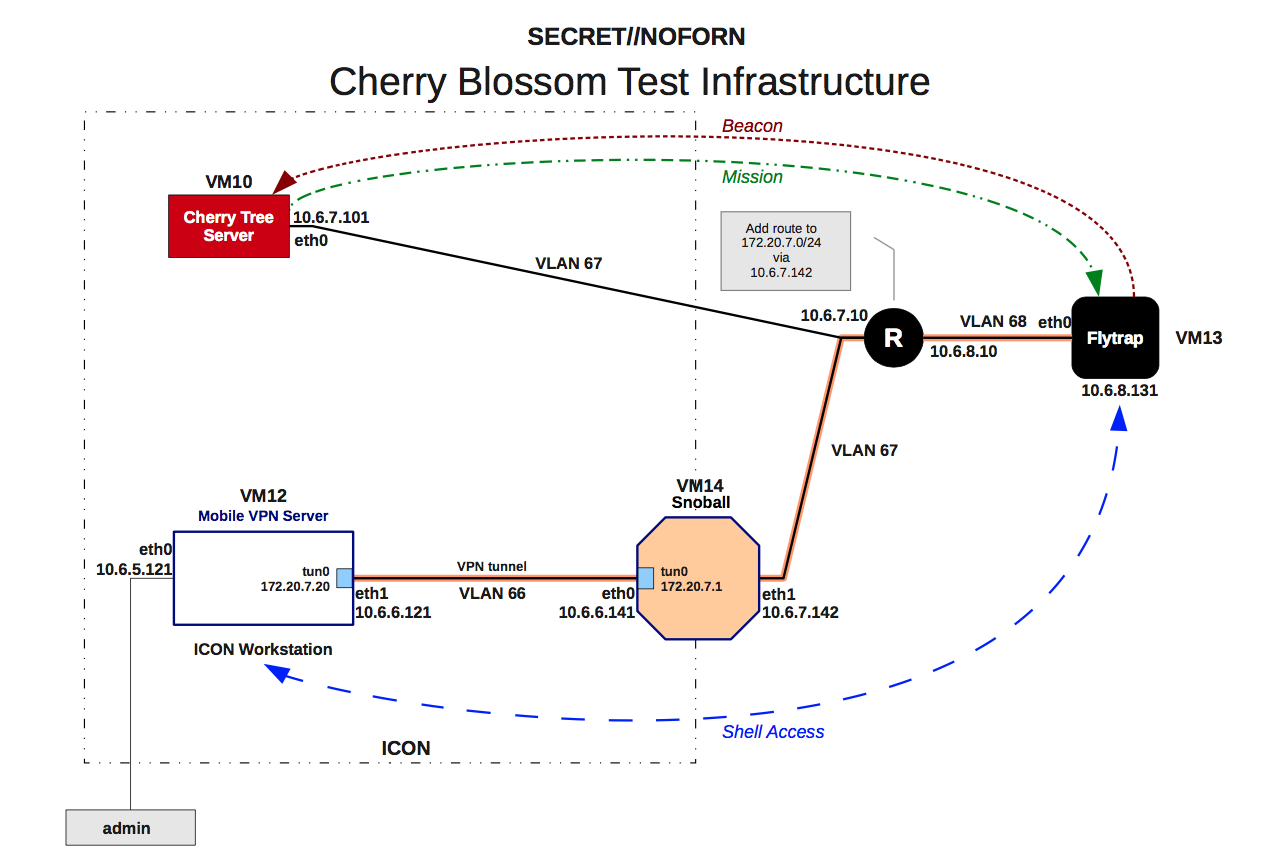

auf 175 Seiten , die Informationen sind umfassend. Sobald der Exploit eine Sicherheitsanfälligkeit findet und den Router infiziert, erhält er den Status "FlyTrap", indem er den CIA-Server mit dem Codenamen CherryTree kontaktiert. Der Router sendet regelmäßig Informationen über seinen Status und verschiedene Informationen, die für CIA-Beamte bei ihren Aktivitäten nützlich sein können. Bei Bedarf kann der Router verschiedene Aufgaben senden. Verfolgen Sie beispielsweise den Verkehr eines bestimmten Typs oder ändern Sie ihn auf besondere Weise.

Darüber hinaus können CIA-Beamte auf Wunsch praktisch jedes an den Router angeschlossene Gerät infizieren. Außerdem können Sie die IP-Adresse, MAC-Adressen dieser Geräte, E-Mail-Benutzer, deren Spitznamen und VoIP-Nummern überwachen. Wenn Sie möchten, können Sie den gesamten Datenverkehr eines bestimmten Benutzers verfolgen oder den Browser auf dem Computer des Opfers zwingen, den Zugriff auf die Sitzungen des aktuellen Benutzers zu öffnen.

Kirschblüten-Infrastruktur

Kirschblüten-InfrastrukturInteressanterweise wurden alle Informationen, die von einem infizierten Router an den CIA-Server übertragen wurden, verschlüsselt. Um Zugriff darauf zu erhalten, ist eine kryptografische Authentifizierung erforderlich, sodass eine Person eines Drittanbieters (z. B. ein Spezialist für Informationssicherheit, der feststellte, dass der Router einen Server eines Drittanbieters kontaktiert) diesen Datenverkehr nicht entschlüsseln konnte.

Die technischen Nuancen des CIA-Softwarepakets für Router sind nicht neu - für Spezialisten gibt es hier nichts, was überraschen könnte. All dies wird seit vielen Jahren von Angreifern und Vertretern der Informationssicherheit genutzt. Aber das CherryBlossom-Paket kann im Prinzip als das funktionalste von allen bezeichnet werden, das jemals verwendet wurde (natürlich sprechen wir nur über die Software, über die etwas bekannt ist). Es verfügt über eine benutzerfreundliche Oberfläche, Befehlszeilensteuerung und eine ganze Liste weiterer Funktionen.

Es ist erwähnenswert, dass Informationen zu dieser Software von WikiLeaks im Rahmen der

Vault7- Mission

geöffnet wurden . Zuvor veröffentlichte die Ressource bereits viele Informationen über Spyware von der CIA sowie über die Software selbst. Die CIA hat noch keine Beteiligung bestätigt oder bestritten, aber es gibt nichts mehr zu kontrollieren. Experten für Informationssicherheit, die diese Informationen untersucht haben, behaupten jedoch, dass die CIA an der Erstellung von Software und der Erstellung technischer Dokumentationen beteiligt ist, daran besteht kein Zweifel.

Diese Version von WikiLeaks enthält keinen Quellcode oder ausführbare Dateien. All diese Software kann laut den Vertretern der Ressource in schlechte Hände geraten, und dann werden die Schwachstellen der Router mit dreifachem Eifer ausgenutzt. Die Software selbst wird von der Hacker-Gruppe Shadow Brokers hochgeladen, die gegen die Richtlinien von Donald Trump protestiert. Ihre Arbeit führte zur Verbreitung der WCry-Malware, die 727.000 Computer in 90 Ländern infizierte. Es ist jedoch noch nicht bekannt, ob diese Leute die Software haben, über die WikiLeaks spricht oder nicht.