Ein Hosting-Dienstleister aus Südkorea zahlte kürzlich etwa 1 Million US-Dollar an Kryptowährung an Entwickler eines Krypto-Ransomware-Programms. Warum so viele? Tatsache ist, dass Ransomware 153 Server unter Linux infiziert hat. Diese Server hosten 3400 Standorte der Kunden des Unternehmens.

Anfänglich wollten die Malware-Entwickler etwa 4,4 Millionen US-Dollar erhalten. Das Unternehmen sagte, es sei zu viel und es sei nicht in der Lage, einen solchen Betrag zu zahlen. Danach einigten sich Cyberkriminelle darauf, ihren Appetit zu mildern, nachdem sie mit „nur“ 1 Million US-Dollar zufrieden waren. Jetzt beschäftigen sich die Mitarbeiter des Unternehmens mit der Datenwiederherstellung. Dies ist kein so schneller Prozess, sodass Kunden warten müssen, bis alle ihre Websites und Dienste wieder funktionieren.

"Dies ist eine schwierige Aufgabe, aber ich mache alles, was von mir abhängt, und ich werde alles tun, um die Server wieder funktionsfähig zu machen",

sagte der Unternehmensvertreter.

Es ist erwähnenswert, dass das Hauptproblem bei dieser schädlichen Software darin besteht, dass sie unter Linux funktioniert. Ramsomware wurde Erebus genannt (zuvor gab es eine Variante dieser Malware, die Windows-Systeme angriff). Wie der Virus in die Server des Unternehmens eingedrungen ist, ist noch unklar. Der technische Support wird aussortiert und versucht zu verstehen, was wirklich passiert ist.

Experten von Drittanbietern, die ebenfalls die Situation untersucht haben,

argumentieren, dass das Problem möglicherweise in veralteter Software liegt, die vom Hoster verwendet wurde. Beispielsweise lief die Nayana-Website auf einem Linux-Server mit der Kernel-Version 2.6.24.2 (2008). In dieser Version gibt es viele Sicherheitslücken, einschließlich Dirty Cow, mit denen Angreifer Root-Zugriff auf das System erhalten. Zusätzlich zur veralteten Kernelversion arbeitete das Unternehmen mit Apache Version 1.3.36 und PHP Version 5.1.4, die alle bereits 2006 veröffentlicht wurden. Es ist überflüssig zu sagen, dass die Angreifer in den letzten zehn Jahren diese Software auf und ab studiert haben und gelernt haben, alles zu knacken, was sie brauchen.

Erebus

erschien erstmals im September 2016 (oder besser gesagt, es wurde erstmals entdeckt). Dann kam eine aktualisierte Version heraus, es geschah im Februar 2017. Dann "lehrten" die Entwickler ihr Produkt, die Benutzerkontensteuerung in Windows zu umgehen.

Interessanterweise arbeitet die Linux-Version von Erebus jetzt hauptsächlich in Südkorea. Vielleicht, weil nicht nur Nayana veraltete Software verwendet, sondern auch andere Hosting-Unternehmen in dieser Region dasselbe tun.

| Header (0x438 Bytes) |

| RSA-2048-verschlüsselter ursprünglicher Dateiname |

| RSA-2048-verschlüsselter AES-Schlüssel |

| RSA-2048-verschlüsselter RC4-Schlüssel |

| RC4-verschlüsselte Daten |

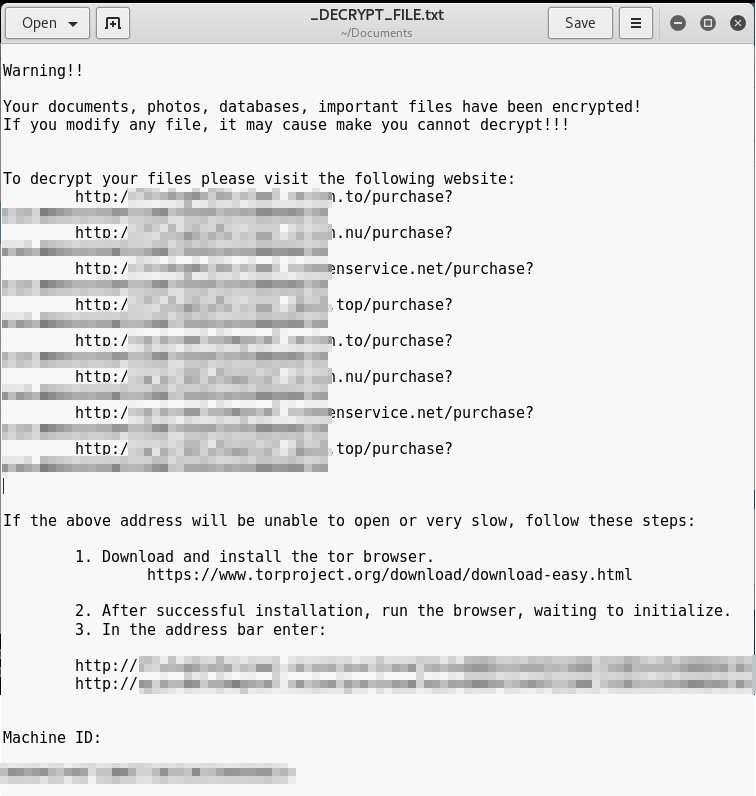

Sie können dies nur mit Hilfe eines Schlüssels tun, den Sie bei Cyberkriminellen kaufen müssen. Tatsache ist, dass die Dateien zunächst blockweise mit RC4 mit einer Blockgröße von 500 KB verschlüsselt werden. Schlüssel für jeden Block werden zufällig generiert. Dann ist der RC4-Schlüssel bereits codiert. Dies erfolgt mit dem in der Datei gespeicherten AES-Algorithmus. Und bereits dieser Schlüssel ist mit dem RSA-2048-Algorithmus verschlüsselt, der ebenfalls in einer Datei gespeichert ist. Diese Schlüssel werden lokal generiert und sind verfügbar. Dies sind jedoch öffentliche Schlüssel, aber private Schlüssel werden mit AES und einem anderen zufällig generierten Schlüssel verschlüsselt.

Die fragliche Erebus-Version verschlüsselt 433 verschiedene Dateitypen. Wie oben erwähnt, ist es unmöglich, einen privaten Schlüssel auf irgendeine andere Weise zu erhalten, außer ihn von Eindringlingen zu kaufen. Dies wurde von mehreren Experten bestätigt, die den Angriff analysierten.

Jetzt arbeitet der Hoster eng mit Strafverfolgungsbehörden in Südkorea zusammen, um Eindringlinge aufzuspüren. Neben der Suche nach einem Unternehmen lohnt es sich natürlich, zuerst die Server und Kundendaten wiederherzustellen, dann veraltete Software zu aktualisieren und erst dann alle Anstrengungen zu unternehmen, um böswillige Benutzer zu finden.

Ein Hoster aus Südkorea ist nicht die einzige Organisation, die Angreifer bezahlen musste. Letztes Jahr kaufte eine Schule aus den USA

den Schlüssel zum Entschlüsseln von Dateien, und ein erfolgreicher Angriff wurde auf ihre Server gestartet. In diesem Fall handelte es sich zwar nicht um eine Million US-Dollar, sondern um 8500 US-Dollar.

Und im November letzten Jahres hatten

alle Passagiere der Schmalspurbahn von San Francisco aufgrund der Krypto-Ransomware die Möglichkeit, kostenlos zu fahren. Tatsache ist, dass die Crypto Ransomware alle Zahlungsterminals des Transportunternehmens der San Francisco Municipal Transportation Agency (

SFMTA ) verschlüsselt hat.

Im vergangenen Jahr zahlte das Krankenhaus, dessen Server ebenfalls mit Malware infiziert waren, auch Ransomware-Entwickler. Derzeit ist Nayana der Rekordhalter für Zahlungen, soweit man das beurteilen kann, was oben erörtert wurde. Jemand hat vielleicht mehr bezahlt, aber über diese Fälle ist nichts bekannt, höchstwahrscheinlich wollen die Opfer einfach anonym bleiben.