Am 22. Juni 2017 veröffentlichte die WikiLeaks-Website CIA-Projektdokumente namens

Brutal Kangaroo . Dies ist eine Reihe von Tools für Windows, mit denen physisch isolierte Computer infiziert werden können, die mithilfe von Flash-Laufwerken vom Internet getrennt sind (Luftspalt). Die Informationen sind relativ aktuell: Die

Programmdokumentation ist vom 23. Februar 2016.

Physische Lücke (Luftspalt) - eine der Maßnahmen zur Gewährleistung der Sicherheit, wenn ein sicheres Computernetzwerk physisch von unsicheren Netzwerken und dem Internet isoliert ist. In diesem Fall gibt es für einen Computer außerhalb des Netzwerks keine Möglichkeit, eine Kommunikation mit dem Computer innerhalb des Netzwerks herzustellen. Für Geheimdienste stellen solche Systeme ein besonderes Problem dar. Erstens ist die Installation von Spyware auf solchen Computern kompliziert: Sie müssen ihnen ein USB-Flash-Laufwerk bereitstellen. Zweitens ist es schwieriger, Informationen von einem infizierten Computer zu extrahieren, wenn diese physisch isoliert sind.

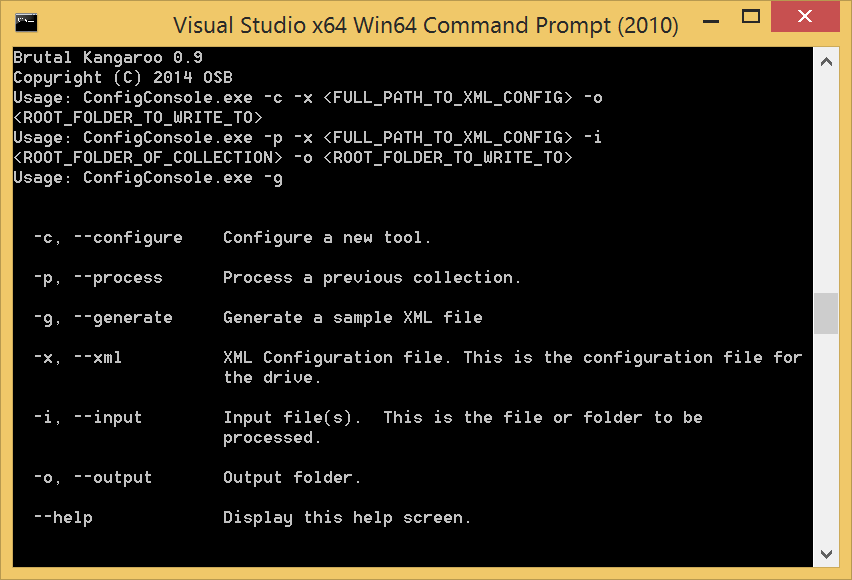

Die Dokumentation besagt, dass das Brutal Kangaroo-Projekt aus folgenden Komponenten besteht:

- Drifting Deadline: Ein Tool zur Infektion von Flash-Laufwerken.

- Shattered Assurance: Ein serverseitiges Tool zur Verfolgung der automatisierten Flash-Laufwerksinfektion ist auch die Hauptmethode für die Verbreitung der Brutal Kangaroo-Suite. Um einzelne Flash-Laufwerke zu infizieren, wird das Drifting Deadline-Programm verwendet.

- Gebrochenes Versprechen: Brutaler Känguru-Postprozessor.

- Schatten: Der grundlegende Mechanismus der Präsenz. Dies ist ein Stage 2-Tool, das sich innerhalb eines geschlossenen Netzwerks erstreckt und als verstecktes CnC-Netzwerk fungiert.

Damit Brutal Kangaroo funktioniert, muss .NET 4.5 auf dem Computer installiert sein.

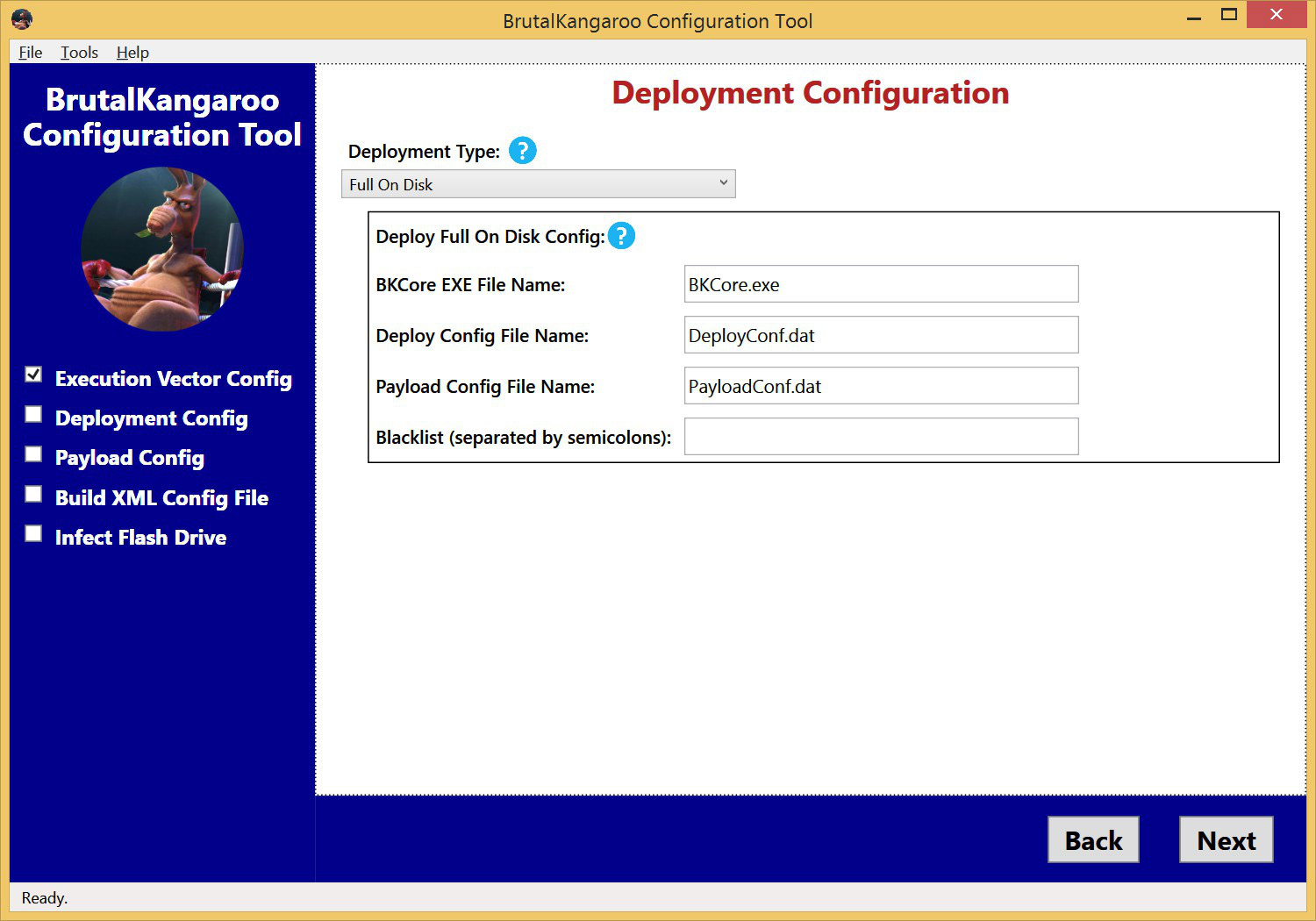

Im Drifting Deadline-Programm wählt der Benutzer den Ausführungsvektor des Schadcodes aus dem Flash-Laufwerk aus: Dies kann die x86- und x64-DLL sein, die automatisch in den Explorer geladen wird, oder die .lnk-Datei, autorun.inf-Einstellung. Eine böswillige Last kann direkt in den Prozess explorer.exe (unter 32-Bit-Betriebssystem) oder svchost (unter 64-Bit) eingespeist und niemals auf die Festplatte geschrieben werden. Alternativ können Sie den automatischen Ausführungsvektor nicht festlegen, sondern nur die ausführbare Datei belassen, die das Opfer manuell starten muss.

Auf dem Flash-Laufwerk müssen Sie dann drei Drifting Deadline-Dienstprogrammdateien ablegen. Der Benutzer wählt aus, in welchem Format sie platziert werden sollen: Dateien können beliebige Namen zugewiesen werden oder ein komprimiertes Format anwenden, wenn sie in eine Datei mit einem beliebigen Namen komprimiert werden. Im letzteren Fall werden die Dateien zu einem Cryptoblob komprimiert.

Als nächstes wählt der Scout die Spionagemodule aus, die auf dem USB-Flash-Laufwerk aufgezeichnet werden, und gibt an, welche Informationen im System des Opfers gesammelt und auf das USB-Flash-Laufwerk geschrieben werden sollen. Für die gesammelten Dateien wird eine Maske erstellt. Es gibt auch die maximale Menge an zu sammelnden Informationen und den minimalen Prozentsatz an freiem Speicherplatz auf dem Flash-Laufwerk an, der verbleiben sollte (wahrscheinlich, um keinen Verdacht zu erregen). Das Aufzeichnungsformat für die gesammelten Informationen wird angezeigt. Beispielsweise kann alles in eine vorhandene Datei (z. B. jpg oder png) oder direkt vom Datenstrom in NTFS geschrieben werden, der nicht angezeigt werden kann. Es gibt die maximale Anzahl von Spionagemodulstarts, Startbedingungen (z. B. nur, wenn der Administrator im System autorisiert ist), Blacklist-Prozesse, unter denen der Start abgebrochen wurde usw. an. Alle ausgewählten Konfigurationseinstellungen werden in einer XML-Datei gespeichert. Danach können Sie das Verfahren zur Infektion eines Flash-Laufwerks durchführen.

Brutal Kangaroo unterstützt diese Betriebsart: Wenn der "primäre Host" über das Internet erreichbar ist, infiziert ihn der CIA-Agent aus der Ferne, und das USB-Flash-Laufwerk wird bereits automatisch von diesem Computer aus infiziert. Es wird davon ausgegangen, dass ein ahnungsloses Opfer ein USB-Flash-Laufwerk erhält - und es zu einem physisch isolierten Computer bringt und dann zurückbringt. In diesem Fall werden alle auf dem Flash-Laufwerk gespeicherten Daten an den CIA-Agenten weitergeleitet.

Interessanterweise behandeln die Dokumente einige der Probleme, die mit der Verwendung von Spyware verbunden sind. Beispielsweise wird angezeigt, dass Virenschutzprogramme eine Warnmeldung anzeigen, wenn die Software beim Einstecken in den Computer automatisch vom USB-Stick startet. Gleichzeitig erkennen Antivirenprogramme eine geringe Erkennung der Arbeitsdateien des Programms selbst.

In der veröffentlichten Auswahl von 11 Dokumenten, die von 2012 bis 2016 erstellt wurden. Es gibt auch eine Dokumentation früherer Tools, anstelle der Drifting Deadline verwendet wird. Der Entwickler der Tools ist eine Abteilung der CIA Engineering Development Group. Diese Einheit ist Teil des Managements der Direktion für digitale Innovation (DDI), siehe

CIA-Organigramm . Es ist an der Entwicklung, dem Testen und der Wartung aller CIA-Software beteiligt. Es wurden auch

viele andere Exploits entwickelt , die WikiLeaks zuvor veröffentlicht hat, einschließlich eines Samsung-TV-Exploits namens Weeping Angel, der dem Fernseher den "Fake-Off" -Modus hinzufügt, wenn der Fernseher ausgeschaltet aussieht, aber gleichzeitig Gespräche im Raum aufzeichnet und sendet sie über das Internet an den CIA-Server.