Ausrüstung zur Aufnahme elektromagnetischer Signale

Ausrüstung zur Aufnahme elektromagnetischer SignaleWährend des Betriebs erzeugt jeder Computer ein elektromagnetisches Feld, in dem sich die Spektralkomponenten in Abhängigkeit von den vom Gerät ausgeführten Vorgängen geringfügig ändern. Diese Gesetze der Physik bilden die Grundlage für die Durchführung eines Angriffs durch elektromagnetische Strahlung - ein Vertreter der Angriffsklasse über Kanäle von Drittanbietern. Informationen über die physischen Prozesse im Gerät können ausreichen, um den Wert der Bits im Speicher wiederherzustellen.

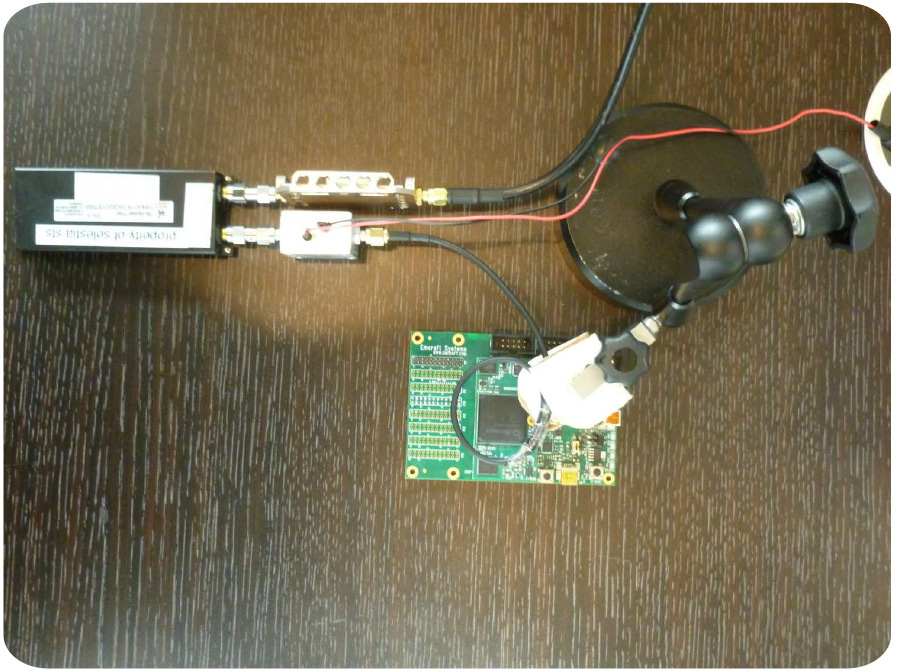

Das Scannen der elektromagnetischen Strahlung eines PCs zum Lesen von Passwörtern wurde früher durchgeführt, hier gibt es nichts Neues. Zuvor wurden dafür jedoch viele teure und sperrige Geräte verwendet. Jetzt hat die Bedrohung ein neues Niveau erreicht. Im Prinzip kann ein solcher Angriff vom Opfer sogar unbemerkt ausgeführt werden, indem er einfach neben dem PC sitzt und einen kleinen "Fehler" in der Tasche hat (siehe Abbildung oben).

Forscher von Fox-IT demonstrierten einen

TEMPEST- Angriff aus einer Entfernung von 1 Meter mit einer Mindestausrüstung von nur 200 Euro. Um die erforderliche Menge an Informationen zu sammeln, muss die elektromagnetische Strahlung 5 Minuten (Abstand 1 Meter) oder 50 Sekunden (Abstand 30 cm) aufgezeichnet werden.

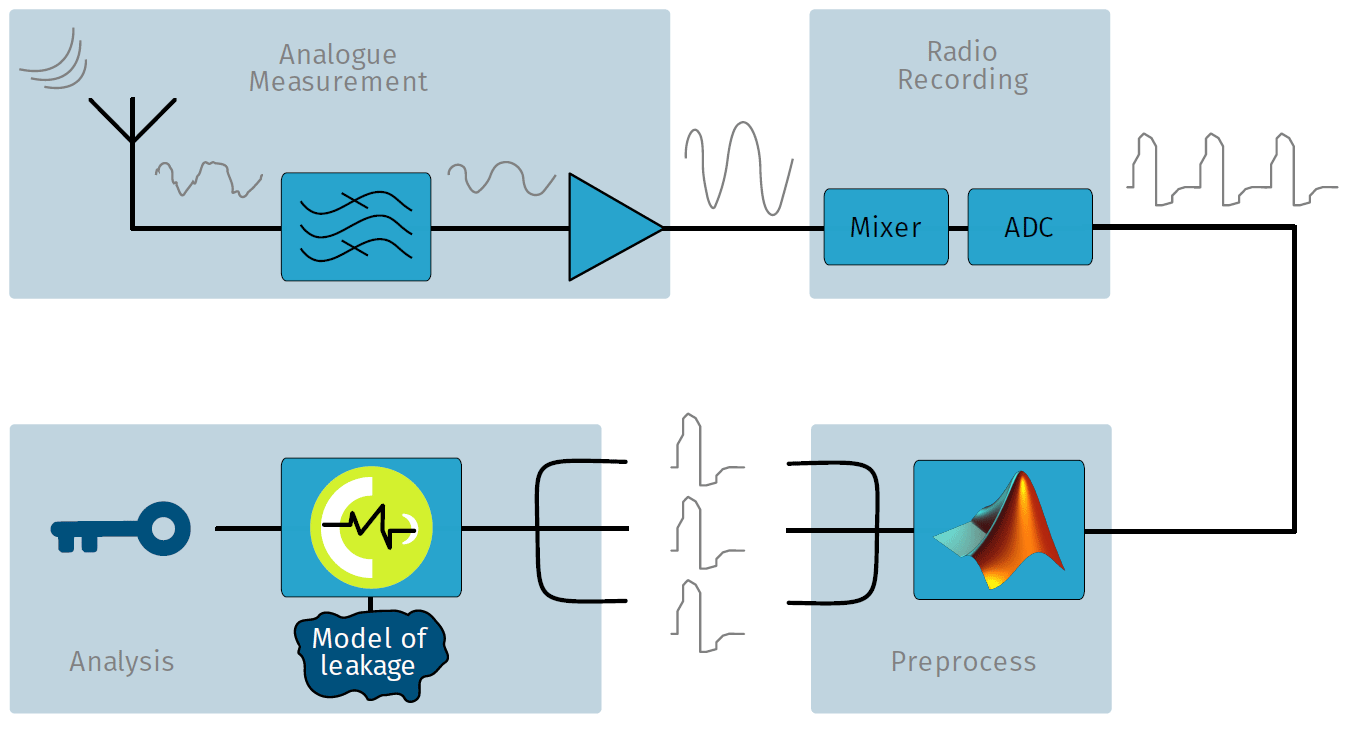

Die Autoren haben die experimentellen Bedingungen in einer

wissenschaftlichen Arbeit (pdf) ausführlicher beschrieben. Der Angriffsalgorithmus ist in der folgenden Abbildung dargestellt. Es umfasst vier Phasen:

- Analoge Messungen.

- Nehmen Sie ein Funksignal auf.

- Vorbehandlung.

- Analyse.

Für analoge Messungen benötigen Sie eine Antenne mit zugehöriger Elektronik, die die Eigenschaften des elektromagnetischen Feldes misst, die gewünschten Frequenzen filtert und das Signal verstärkt. Wie sich herausstellte, fängt eine kleine und einfache Rahmenantenne, die sehr einfach aus einem unnötigen Kabel und Klebeband hergestellt werden kann, das Signal überraschend effektiv auf.

Rahmenantenne

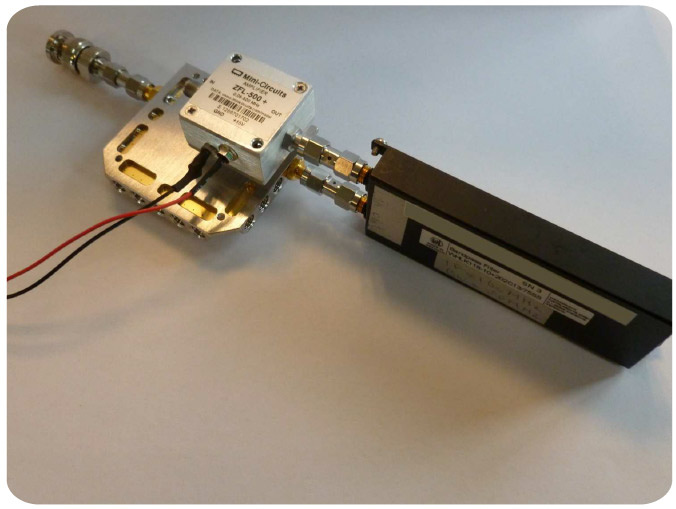

RahmenantenneDann wird das Signal gefiltert und verstärkt. Die Forscher filterten einen 10 MHz breiten Bereich in der Nähe der Taktfrequenz (142 MHz) und verstärkten ihn mit einem billigen Mini Circuits-Verstärker. Die Kosten für die gesamte Hardware betragen weniger als 200 Euro.

Filterverstärker

FilterverstärkerVor der Aufzeichnung eines Funksignals wird eine Digitalisierung durchgeführt. Sie können ein Signal auf einer Vielzahl von Geräten aufzeichnen: von teuren professionellen Geräten bis hin zu einem Budget-Software-Radio in Form eines Flash-Laufwerks für 20 Euro. Experimente haben gezeigt, dass selbst ein so billiges Flash-Laufwerk ausreicht, um ein Signal für einen erfolgreichen Angriff aufzuzeichnen. Mit anderen Worten, nicht nur Geheimdienste oder Unternehmen mit großen Geheimdienstbudgets können einen solchen Angriff durchführen, sondern absolut alle Menschen. Hier wird nicht viel Geld benötigt.

Während der Vorverarbeitung sucht das Programm nach Signalbereichen, in denen die Verschlüsselung im Computerspeicher mit dem AES-256-Schlüssel beginnt. Das Signal ist in entsprechende Blöcke unterteilt. Es gibt auch eine Datenkonvertierung für die nachfolgende Analyse.

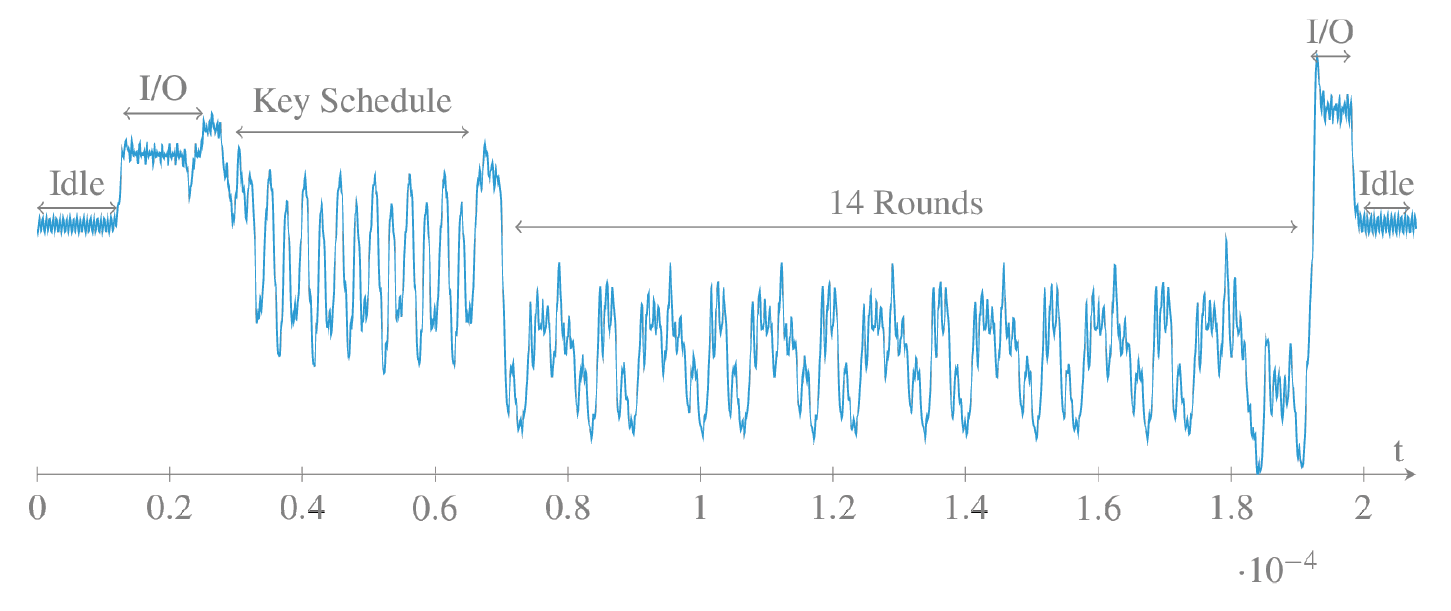

Die folgende Abbildung zeigt das Signal, das der SR-7100 im 10-MHz-Band aufgezeichnet hat. Dieses Signal entspricht einer AES-256-Verschlüsselungseinheit, die auf SoC SmartFusion2 ausgeführt wird. In dem Experiment wurde die OpenSSL-Implementierung von AES auf dem ARM Cortex-M3-Kern verwendet. Wie Sie sehen können, sind in jeder Verarbeitungsstufe klare, klare Muster sichtbar. Sie können das Eingangs- / Ausgangssignal vom Prozessor, die Berechnungsphase für den Schlüsselplan und 14 Verschlüsselungsrunden sehen.

Natürlich kann die Chiffre aus einem so kleinen Fragment nicht wiederhergestellt werden. Es ist notwendig, viele solcher Recheneinheiten mit Verschlüsselungsrunden auf verschiedenen Eingabedaten zu akkumulieren. Um Informationen zu sammeln, müssen Sie auch einige Minuten neben dem Computer sitzen und die Antenne in Ihrer Tasche verstecken.

Das aufgezeichnete Signal elektromagnetischer Strahlung entspricht dem Stromverbrauch des Gerätes. Dies korreliert wiederum mit den Daten, die der Prozessor zu einem bestimmten Zeitpunkt verarbeitet.

Am Ende wird die Analyse mit dem Programm Riscure Inspector durchgeführt. Die Aufgabe besteht darin, Korrelationen zwischen Schätzungen von Schlüsselbytes und einem aufgezeichneten Signal zu finden. Dies ist der schwierigste Teil, da Sie ein effektives Modell für den Informationsverlust aus dem Computerspeicher in das elektromagnetische Feld entwickeln müssen, damit die Analyse die Bytes des Verschlüsselungsschlüssels wirklich vorhersagen kann. In diesem Fall wird die Analyse durchgeführt, indem alle 256 möglichen Werte jedes Schlüsselbytes aufgelistet werden. Forscher schreiben: Um den korrekten Wert jedes Bytes zu erraten, reichen nur wenige Sekunden aus (256 Optionen pro Byte, für 32 Bytes sind dies 8192 Versuche). Zum Vergleich: Eine direkte Brute Force auf AES-256 würde die Suche nach

2.256 Optionen erfordern und bis zum Ende des Universums andauern.

So gelang es den Fox-IT-Spezialisten, alle Teile des Puzzles zusammenzusetzen. Soweit sie beurteilen können, ist dies die erste öffentliche Demonstration eines latenten Angriffs auf elektromagnetische Strahlung aus der Ferne. Dies ist eine Gelegenheit, über diejenigen nachzudenken, die den Computer zuverlässig vor Informationslecks schützen möchten. Für einen solchen Schutz muss es zuverlässig abgeschirmt sein. Vielleicht in Folie einwickeln.