Noch einmal kurz über die jüngste Epidemie

- Wenn Sie infiziert sind, zahlen Sie kein Lösegeld - die Adresse wowsmith123456@posteo.net wird vom Anbieter blockiert, sodass es unmöglich ist, einen Schlüssel zur Entschlüsselung zu erhalten. (Worum ging es in dem Artikel bereits - ca. per.)

- Die Verteilung erfolgt auf Computern mit dem neuesten Windows-System innerhalb der Domäne.

- Das Erstellen einer Datei unter C: \ Windows \ perfc blockiert den Angriffsvektor über WMIC.

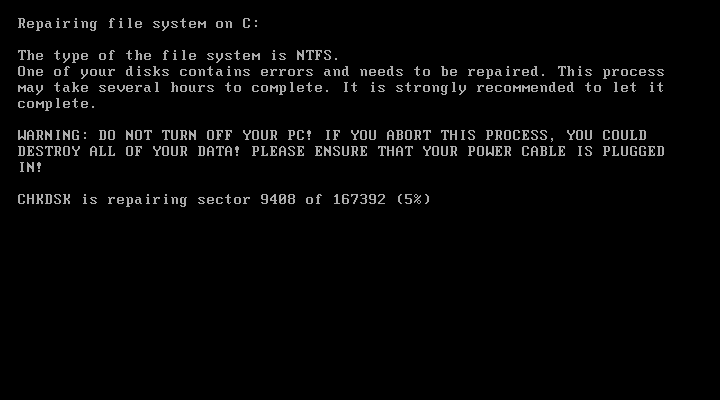

- Wenn CHKDSK nach dem Neustart des Computers auf dem Bildschirm angezeigt wird, sollten Sie den Computer sofort ausschalten. In diesem Moment werden die Dateien verschlüsselt.

Neben dem letzten WannaCry-Angriff wird empfohlen, das Update von Microsoft MS17-010 so bald wie möglich zu installieren. Wenn es aus irgendeinem Grund nicht möglich ist, einen Patch zu installieren, wird empfohlen, das SMBv1-Protokoll zu deaktivieren .

Virusverbreitung

Petya & Mischa sind im Gegensatz zu WannaCry im lokalen Netzwerk verteilt (standardmäßig eine sichere Umgebung). In den untersuchten Fällen wurden Verteilungsmechanismen über das Internet nicht integriert.

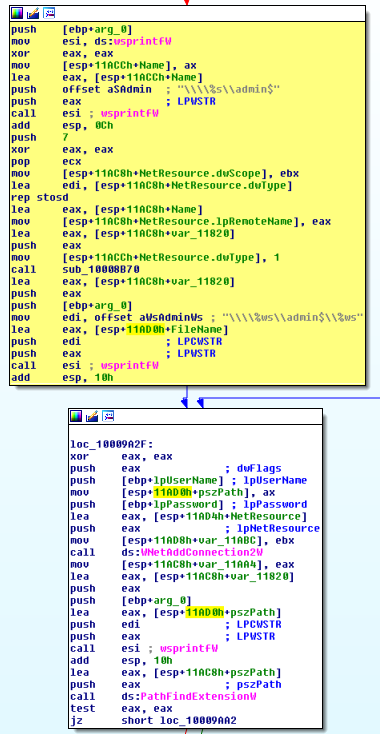

Nach dem Starten von Ransomware durchsucht der infizierte Computer das lokale Subnetz (/ 24) nach ADMIN $ -Netzwerkfreigaben, um Payloadu auf einen anderen Computer zu kopieren und mit PsExec zu starten.

Der nächste Schritt bestand darin, den WMIC-Befehl (Prozessaufruf create \ "C: \ Windows \ System32 \ rundll32.exe \\" C: \ Windows \ perfc.dat \) auf den gefundenen Computern auszuführen. Diese Verbindung wurde mit Mimikatz hergestellt .

Die neueste Verteilungsmethode war die Verwendung der Sicherheitsanfälligkeit EternalBlue.

Wie der Virus funktioniert

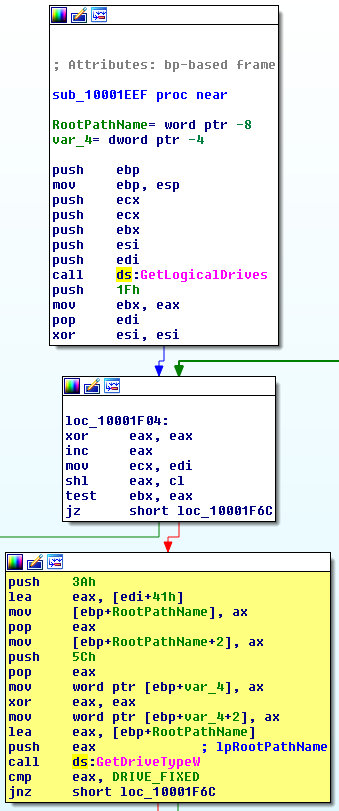

Ransomware hat nur lokale Laufwerke gescannt. Netzwerk- und externe Laufwerke waren nicht das Ziel des Angriffs.

Dateien mit den folgenden Erweiterungen wurden verschlüsselt:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

Im Vergleich zur letztjährigen Kampagne gab es keine wesentlichen Änderungen beim Umschreibemechanismus des MBR-Bootsektors. Nach der Infektion werden die Systemprotokolle gelöscht (Setup, System, Sicherheit, Anwendung).

Der Aufgabenplan enthält außerdem einen Befehl zum Neustarten des Computers eine Stunde nach der Infektion . Petya verwendet auch die undokumentierte Funktion der WinAPI NtRaiseHardError- Funktion, um den Computer neu zu starten .