Im Februar dieses Jahres wurde ein Mann auf einem britischen Flughafen

festgenommen, der verdächtigt wurde, eine große Anzahl mächtiger DDoS-Angriffe auf die Netzwerke vieler Organisationen ausgeführt zu haben. Unter den Opfern sind OVH, ein französischer Hosting-Anbieter, und

Dyn , das Netzwerkinfrastruktur für Unternehmen und Dienste wie Twitter, Amazon, Tumblr, Reddit, Spotify und Netflix bereitstellt. Das Botnetz griff auch die Geräte und Dienste der Deutschen Telekom, Eircom, TalkTalk, der britischen Post und KCOM an.

Sie versuchten mehrere Monate lang, die Schuld des Inhaftierten zu beweisen. Die Polizei wickelte den Ball nach und nach ab, erhielt neue Informationen und erhielt am Ende die Anerkennung der verhafteten Person. Im Februar wurde sein Name nicht bekannt gegeben, aber jetzt wurde bekannt, dass er Daniel Kaye heißt. Er ist 29 Jahre alt und britischer Staatsbürger. Wie bereits berichtet, war er es, der die modifizierte Version von Mirai kontrollierte, die Router über Port 7547 angreifen konnte und dafür mit den Protokollen TR-064 und TR-069 arbeitete.

Nach der Festnahme wurde der Angreifer an Deutschland ausgeliefert. Hier gestand er vor einigen Tagen seine Tat und erklärte jedoch, dass er den Anbieter der Deutschen Telekom überhaupt nicht stoppen werde, sondern nur sein Botnetz durch die Inbetriebnahme infizierter Firmenrouter stärken wolle. Während dieses Angriffs ging etwas schief und Tausende von Netzwerkgeräten wurden heruntergefahren. Dies war der Grund für Internetausfälle in Deutschland und anderen Ländern. Natürlich haben groß angelegte Abschaltungen der Netzwerkinfrastruktur ganzer Länder für eine Reihe von Unternehmen enorme Verluste verursacht.

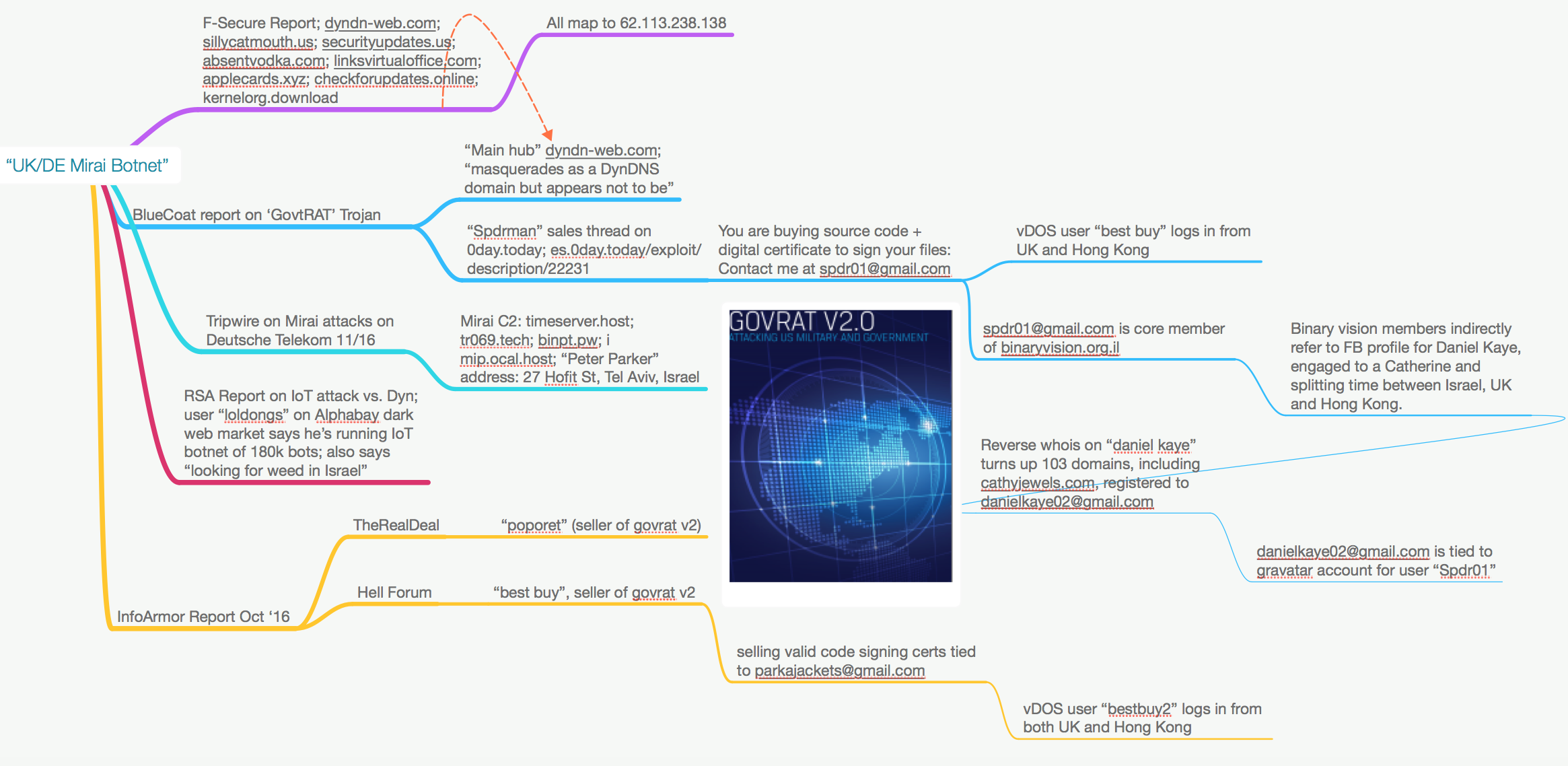

Der Gedankenwagen Krebs verwendete in seiner eigenen Untersuchung

Der Gedankenwagen Krebs verwendete in seiner eigenen UntersuchungDer Cyberkriminelle sagte, er arbeite nicht nur alleine und verfolge seine eigenen Ziele, sondern erfülle auch Aufträge von Drittunternehmen, beispielsweise einem liberianischen Internetprovider, der die Wettbewerber auf die eine oder andere Weise beeinflussen wolle. Für die Ausführung des Auftrags zahlte das Management der Organisation dem Angreifer 10.000 US-Dollar.

Es ist erwähnenswert, dass die Festnahme des Täters ein erheblicher Verdienst von Brian Krebs (Brian Krebs) ist, einem Spezialisten für Netzwerksicherheit. Übrigens war er einer der ersten, der unter den Aktionen des Mirai-Botnetzes litt - sein Blog funktionierte einige Zeit nicht.

Ein deutsches Gericht befand den Angreifer in vielerlei Hinsicht für schuldig, verurteilte ihn jedoch nur zu einer Bewährungsstrafe, ohne ihn ins Gefängnis zu bringen. Interessanterweise ist Kaye nicht nur ein Botnetzbetreiber, der einst geschickt die Kontrolle übernahm und sie selbst in die Hand nahm, sondern auch der Autor der GovRAT-Softwareplattform, mit der Benutzer recht komplexe Aufgaben der Einführung verschiedener finanzieller, staatlicher und militärischer Organisationen in das Netzwerk ausführen können. Geld und Informationen stehlen. Derzeit ist bekannt, dass diese spezielle Software in 100 Fällen von Cyber-Angriffen „beleuchtet“ wurde.

Fragment von Daniel Kayes Facebook-Seite

Fragment von Daniel Kayes Facebook-SeiteVielleicht hat das Gericht die Tatsache berücksichtigt, dass der junge Cyberkriminelle völlig bereut hat und gesagt hat, dass alle seine Handlungen ein großer Fehler waren, den er gerne korrigieren würde und den er niemals wiederholen möchte. Er gab auch an, Verbrechen begangen zu haben, um mit seiner Freundin, mit der er sein Leben verband, Geld fürs Leben zu verdienen. Infolgedessen war die Bewährungsstrafe nicht zu lang - nur ein Jahr und

acht Monate .

Trotz der Tatsache, dass Kaye in Deutschland eine so milde Strafe erhalten hat, droht ihm in Großbritannien möglicherweise eine echte Haftstrafe, in der noch Ermittlungen gegen ihn laufen. Und die Behörden haben bereits die Auslieferung des Verbrechers beantragt.

Brian Krebs sagt in seinem Artikel, dass bisher keiner der Cyberkriminellen, die an der Erstellung oder Verwaltung des Mirai-Botnetzes beteiligt sind, schwer bestraft wurde. Die Softwareplattform selbst, mit der IoT-Geräte infiziert werden konnten und die den Beginn der gesamten Kette von Hacks und DDoS-Angriffen darstellte, wurde vom Programmierer Paras Jha entwickelt. Die Identität dieses Mannes, der sich unter dem Spitznamen Anna Sepai versteckt, wurde

auch von Brian Krebs enthüllt . Er selbst ist bereits zweimal Opfer von DDoS-Angriffen des Mirai-Botnetzes geworden. Er wurde schnell müde und der Journalist leitete seine eigenen Ermittlungen ein. Wahrscheinlich hätten die Angreifer nicht versuchen sollen, Krebs zu „bestrafen“, deshalb haben sie sich ein Loch gegraben. Die Grube war zwar nicht so tief.