Experten für Informationssicherheit

achten auf die wachsende Beliebtheit von Cryptojacking , einem unauffälligen Mining von Kryptowährung auf den Computern von Website-Besuchern. Wenn Sie zu einer Website gehen, erwärmt sich der Laptop leicht und summt. Es ist okay, aber die Besitzer werden einen hübschen Cent bekommen: eine solche Mikrotransaktion dieser Art.

Ohne ein solches Geschäftsmodell von Mikrozahlungen wäre nichts Verwerfliches. Erstens werden Besucher nicht über den Bergbau informiert, sodass die Verwendung von Computer-Computing-Ressourcen ohne Wissen des Eigentümers erfolgt. Zweitens erfolgt der Bergbau in den allermeisten Fällen offenbar auch ohne Wissen der Eigentümer des Standorts.

Bis heute ist das Skript des beliebtesten Dienstes für Crypto-Jacking Coinhive auf

2496 E-Commerce-Websites installiert.

Laut einer

Studie von Willem de Grot wird in 80% der Fälle auf diesen Websites nicht nur das Coinhive-Skript installiert, sondern

auch verschiedene Malware zum Überfliegen - Kopieren der Details von Bankzahlungskarten von Geschäftskunden.

Es reicht Angreifern nicht aus, eine Bankkarte zu stehlen, sie möchten auch ein wenig am Computer abbauen. Buchstäblich alles vom Opfer bis zum letzten Cent, genauer gesagt bis zur letzten Monero-Münze, da Coinhive diese bestimmte Kryptowährung abbaut.

Unter infizierten Websites gibt es sehr beliebte Ressourcen. Der offizielle Vertreter des Subaru-Autoherstellers in Australien ist beispielsweise

shop.subaru.com.au .

Willem de Grot fand heraus, dass die meisten dieser 2496 Skripte nur von wenigen Angreifern installiert wurden. Tatsache ist, dass jeder Coinhive-Benutzer eine eindeutige Kennung hat, auf der die abgebauten Gelder gutgeschrieben werden. 85% der Skripte sind also nur zwei Coinhive-Kennungen zugeordnet. Die restlichen 15% werden auf eine große Anzahl anderer IDs verteilt. In dieser Gruppe mit unterschiedlichen IDs sind Links jedoch ähnlich mit dem Site-Namen gekennzeichnet. Das heißt, wir können davon ausgehen, dass diese 15% auch von einer Person oder Gruppe erstellt werden. Mit anderen Worten, alle Infektionen von Online-Shops wurden von drei Gruppen von Cyberkriminellen durchgeführt.

Der Spezialist stellt fest, dass der Crypto Miner in einigen Fällen im Seitencode gut versteckt ist. Obwohl einige Websites auf die offizielle Datei

coinhive.js verweisen , versuchen andere, sich zu verstecken. Hier erfolgt das Mining über einen integrierten Frame, der den Inhalt von

siteverification.online lädt . Diese Site zeigt die Standardinstallationsseite für die Debian-Distribution, enthält jedoch weiterhin einen Crypto Miner. Andere integrierte Frames laden Inhalte von einer Site, die sich als Sucuri Firewall-Seite ausgibt.

Wie bereits wiederholt erwähnt, sollten Sie zum Schutz vor dem Crypto Miner ein Plugin in Ihrem Browser installieren, um Anzeigen zu blockieren oder ein Verbot von Coinhive-Servern in die Hosts-Datei zu schreiben.

127.0.0.1 coin-hive.com coinhive.comAber auf jeden Fall gibt es nichts Besonderes zu befürchten. Crypto-Jacking ist eine völlig harmlose Art von Cyberkriminalität, die nicht viel Schaden anrichtet. Selbst wenn Sie die Seite mit dem Bergmann einen ganzen Monat lang offen lassen, wächst die Stromrechnung nur um ein paar hundert Rubel. Tatsächlich sind solche Kryptominierer nicht viel schädlicher als animierte Flash-Banner, die auch den Zentralprozessor leicht belasten.

Nach

Schätzungen von

Trustwave verbraucht der durchschnittliche Computer 1212 Wh mehr Strom als gewöhnlich pro Tag des Coinhive-Skripts. Für einen Monat kommen 36,36 kWh heraus. Nach Moskauer Tarifen (5,38 Rubel / kWh) werden 195 Rubel 62 Kopeken erhalten. Im Prinzip ist es nicht so klein, aber es ist unwahrscheinlich, dass jemand den Tab mit dem Crypto Miner für einen ganzen Monat offen lässt. Und nicht alle Stromtarife sind so hoch wie in Moskau.

Es ist davon auszugehen, dass niemand den Coinhive-Dienst freiwillig nutzt. Aber nein, es gibt immer noch Websites, die den Miner installieren und dies sogar offen

an Benutzer melden (und jedem Benutzer die Möglichkeit geben, genau zu wählen, wie viele Hashes auf seinem Prozessor berechnet werden dürfen). Es gibt jedoch nur wenige solcher Websites. Die meisten Bergleute werden immer noch von Angreifern installiert.

Das Mining von Monero auf Mac Book Air liefert ungefähr 25 Hashes / s, das Mining auf einem normalen Desktop-Computer - ungefähr 80 Hashes / s auf einem OnePlus 3t-Smartphone - ungefähr 12 Hashes / s, sodass Angreifer immer noch nicht viel Geld verdienen (siehe

Taschenrechner) Bergbau Monero ), zumal Coinhive 30% der Münzen wegnimmt.

Ein Unternehmen kann jedoch einen guten Gewinn erzielen, wenn es Millionen von Smartphones infiziert. Dort ist die Bergbaugeschwindigkeit zwar um ein Vielfaches langsamer, aber es ist möglich, sie für eine lange Zeit zu betreiben. Kürzlich haben Ixia-Spezialisten

zwei beliebte Anwendungen mit integrierten Kryptominern im Google Play-Verzeichnis gefunden . Sie haben insgesamt 6 bis 15 Millionen Downloads.

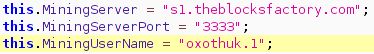

Die Experten untersuchten den Code einer der infizierten Anwendungen („Scanword“) und bestimmten den Benutzernamen, dem die Münzen im Mining-Pool (ein bestimmter „HUNTER“) gutgeschrieben werden, und fanden sogar einige seiner Beiträge in den Foren. Derselbe Entwickler hat auf Google Play eine andere infizierte Anwendung Puzzle (English Book) gepostet, die ebenfalls Millionen von Downloads enthält.