Lovense Remote Mobile App für die Remote-Vibratorsteuerung

Lovense Remote Mobile App für die Remote-VibratorsteuerungEin kleiner Skandal brach um die Hongkonger Firma Lovense aus, die Sexspielzeug herstellt und die mobile

Lovense Remote -Anwendung zur Fernsteuerung vertreibt. Einer der Benutzer von Reddit

bemerkte, dass das Programm ohne das Wissen des Mädchens die Geschichte der Verwendung des Vibrators speichert. Darüber hinaus finden Sie im lokalen Ordner des Programms auf dem Smartphone eine sechsminütige Audiodatei, die während der letzten Sitzung aufgezeichnet wurde.

Natürlich verursachte dieses Verhalten des Programms Verwirrung bei den Benutzern. In den Kommentaren von Reddit. Die Mädchen sagen, dass sie wirklich die Erlaubnis gegeben haben, die Kamera und das Mikrofon zu benutzen, aber es wurde verstanden, dass sie nur zum Chatten, in das Programm eingebaut und zum Senden von Sprachbefehlen verwendet werden und nicht zum ständigen Aufzeichnen aller Geräusche, die sie dabei ausgeben ... arbeiten Gadget. Nicht autorisierte Aktionen des Programms wurden von mehreren Personen im Thread bestätigt.

Ein Benutzer, der

sich als Vertreter von Lovense vorstellte , erkannte das falsche Verhalten der Anwendung an, das er als "kleinen Fehler" bezeichnete. Er sagte, dass der Fehler nur in der Android-Version der Anwendung verfügbar ist, während keine Audiodateien an die Server des Unternehmens gesendet werden. Temporäre Audiodateien werden ausschließlich lokal aufgezeichnet und gespeichert. Am selben Tag wurde ein Anwendungsupdate veröffentlicht, in dem der Fehler behoben wurde.

In einem

Kommentar zu

The Verge bestätigte Lovense, dass die Person im Forum tatsächlich ein offizieller Vertreter des Unternehmens ist und seine Worte wahr sind: „Wie gesagt, wir speichern keine Audiodateien auf unseren Servern. Damit die Soundfunktion [Sprachsteuerung und Übertragung von Soundclips] funktioniert, müssen Sie eine Audiodatei im lokalen Cache erstellen. Es wird davon ausgegangen, dass diese Datei nach jeder Sitzung gelöscht werden sollte. Aufgrund eines Fehlers in der neuesten Version der Android-Anwendung wurde sie jedoch nicht gelöscht. "Aufgrund dieses Fehlers wurde die Audiodatei bis zur nächsten Sitzung auf dem Gerät gespeichert, als sie von der neuen Audiodatei im Cache überschrieben wurde."

Es sieht alles so aus, als wären die Aktionen des Unternehmens wirklich unbeabsichtigt, sie sehen aus wie ein kleiner technischer Fehler. Dies negiert jedoch nicht die Tatsache, dass der Freund des Mädchens oder ein anderer Fremder, der Zugang zu ihrem Smartphone erhalten hat, leicht ganz intime Geräusche hören oder für sich selbst kopieren kann. Jetzt sind viele Unternehmen besorgt über die Verbreitung von intimen Fotos und Videos zum Zweck von Pornos, so dass intimer Sound auch für diese Zwecke gut geeignet ist. Mit anderen Worten, das Durchsickern solcher persönlicher Inhalte stellt eine unmittelbare Bedrohung für die Informationssicherheit und die Privatsphäre des Benutzers dar.

Es ist zu beachten, dass dies nicht der erste Fall ist, bei dem diese Art von vertraulichen Daten aus Lovesense-Geräten verloren geht. Erst vor einem Monat wurde bekannt, dass ein anderes Unternehmens-Gadget namens Hush anfällig ist (ein Gerät mit unvollständigen Funktionen, wie z. B. ein Butt Plug, eine Art Plug im Badezimmer). Wie viele andere Sexspielzeuge verwendet es das Bluetooth Low Energy (BLE) -Protokoll. Es stellte sich heraus, dass dieses Gadget

gehackt werden kann .

Ein Hacker namens Simone Margaritelli, in der Community als Evilsocket bekannt, schrieb einen BLEAH BLE-Scanner (

Quellcode auf Github ) und veröffentlichte Anweisungen zum Hacken von BLE-Gadgets.

Der Scanner ist extrem einfach zu bedienen. Führen Sie es einfach mit dem Flag

-t0 und es beginnt kontinuierlich, alle BLE-Gadgets zu scannen.

Wenn Sie unter ihnen etwas Interessantes finden, können Sie sich mit dem Gerät verbinden.

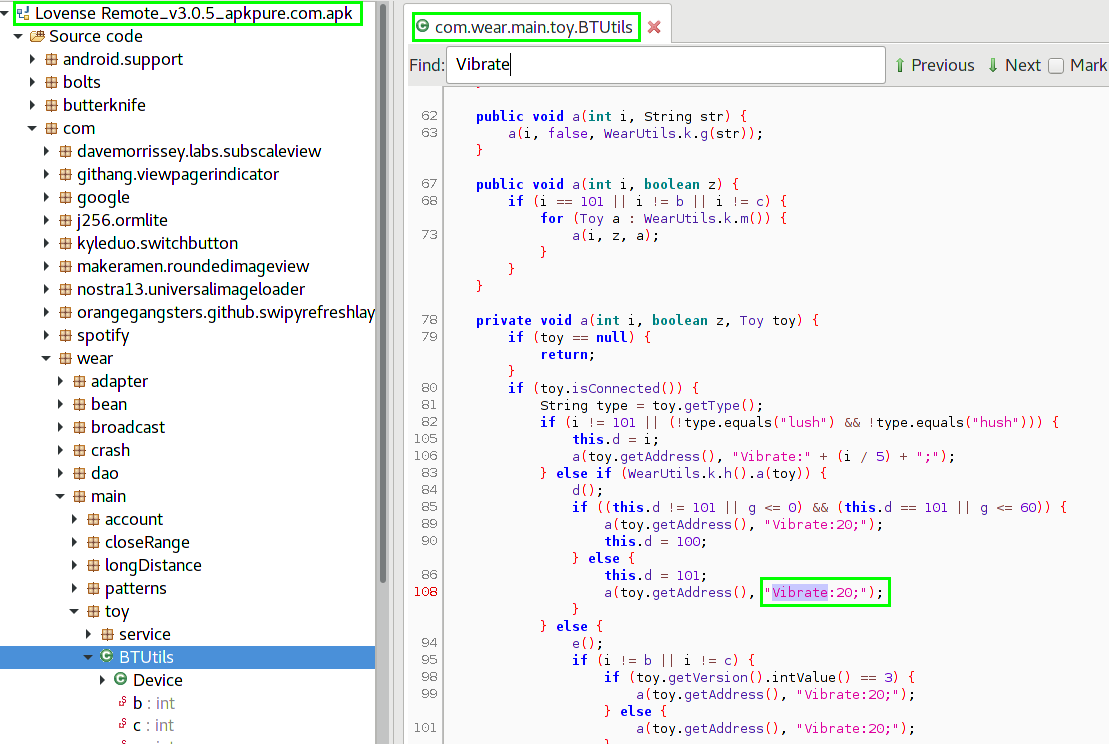

Danach können Sie beliebige Befehle an das Gerät senden, das ausgeführt werden soll. Das folgende Demo-Video zeigt, wie das Gadget den

vibrate:20; erhält

vibrate:20; vom Laptop über den BLEAH-Scanner

vibrate:20; . In diesem Fall geht das Gerät davon aus, dass der Befehl von der mobilen Lovense Remote-Anwendung stammt - der gleichen Anwendung, mit der der oben genannte Vibrator und andere Lovense-Sexspielzeuge gesteuert werden.

Hacker zerlegten diese Java-Anwendung und analysierten die zu steuernden Befehle.

Quellcode der Lovense Remote-Anwendung

Quellcode der Lovense Remote-AnwendungEs ist klar, dass im Fall eines Sexspielzeugs eine nicht autorisierte Fernbedienung eine Gefahr darstellen kann: Beispielsweise kann ein Angreifer die Batterie des Geräts schnell entladen und das Vergnügen des Benutzers ruinieren.

In einem anderen Fall

reichten Benutzer von We-Vibe Bluetooth-Vibratoren eine

Sammelklage in Höhe von 3,75 Millionen US-Dollar gegen Standard Innovation, ein kanadisches Unternehmen, ein, in der eine Anwendung zur Verwaltung mobiler Geräte persönliche Informationen aufzeichnete. Der Hersteller erklärte sich bereit, eine Entschädigung zu zahlen (der Betrag wird auf alle Personen aufgeteilt, die den Fragebogen ausfüllen und einreichen, maximal 199 USD pro Mädchen).