Auf halbem Weg vorbei. Wir wissen bereits, welche Lücken im Android-Betriebssystem oder in macOS bestehen. Heute konzentrieren wir uns auf Betriebssysteme, die nicht so häufig sind wie Android, aber nicht weniger Aufmerksamkeit verdienen. Wenn Sie sich mit den Schwachstellen des Betriebssystems aus den vorherigen Teilen vertraut machen möchten, finden Sie hier die Links:

Teil I und

Teil II .

Aber für den Anfang möchte ich Sie daran erinnern, warum genau diese Betriebssysteme wir heute betrachten, wie Schwachstellen ausgewählt werden und welche Daten darüber in Tabellen enthalten sind, von denen Sie im Text ziemlich viel unten sehen werden.

In diesem Teil werden wir die dritten fünf Betriebssysteme aus der folgenden Tabelle (in Fettdruck) untersuchen:

| Betriebssystemname | Hersteller | Gesamtzahl der Schwachstellen für 2017 | Gesamtzahl der Schwachstellen für 2016 | Gesamtzahl der Schwachstellen für die gesamte Statistikzeit |

|---|

| Android | Google | 666 | 523 | 1357 |

| Linux-Kernel | Linux | 381 | 217 | 1921 |

| Iphone os | Apple | 293 | 161 | 1277 |

| Windows 10 | Microsoft | 226 | 172 | 451 |

| Windows Server 2016 | Microsoft | 212 | 39 | 251 |

| Windows Server 2008 | Microsoft | 212 | 133 | 981 |

| Mac os x | Apple | 210 | 215 | 1888 |

| Windows Server 2012 | Microsoft | 201 | 156 | 606 |

| Windows 7 | Microsoft | 197 | 134 | 838 |

| Windows 8.1 | Microsoft | 192 | 154 | 542 |

| Windows RT 8.1 | Microsoft | 124 | 139 | 438 |

| Debian Linux | Debian | 95 | 327 | 1029 |

| Fedora | Fedora-Projekt | 84 | 120 | 441 |

| Ubuntu Linux | Kanonisch | 66 | 279 | 867 |

| WatchOS | Apple | 65 | 77 | 231 |

| Windows Vista | Microsoft | 64 | 125 | 814 |

| Eröffnung | OpenSuse-Projekt | 58 | 5 | 119 |

| Sprung | OpenSuse-Projekt | 57 | 2 | 60 |

| Sprung | Novell | 48 | 260 | 349 |

| Xen | Xen | 44 | 28 | 228 |

In Bezug auf die Auswahl der Schwachstellen für eine detailliertere Betrachtung (da dies bereits im vorherigen Teil geschrieben wurde, verstecken wir alles unter dem Spoiler, um den Text nicht zu erweitern):Es lohnt sich, einige der Schwachstellen eines bestimmten Betriebssystems genauer zu betrachten. Das CVE-Detailportal bewertet jeden von ihnen. Die Anzahl der Punkte hängt von der Höhe des Schadens und der Massenverteilung ab. Die maximale Punktzahl beträgt 10 Punkte. Es geht um solche Schwachstellen (falls vorhanden und eindeutig), die später erläutert werden. Damit dieser Artikel nicht zu einem fünfbändigen Lenin-Buch wird, werden wir nur drei Schwachstellen aus einer Liste berücksichtigen, die Hunderte enthalten kann.

In Bezug auf die Datenstruktur in den Tabellen (da dies bereits im vorherigen Teil geschrieben wurde, verstecken wir alles unter dem Spoiler, um den Text nicht zu erweitern):Beschreibung der TabellenDie Tabellen der einzelnen Arten von Sicherheitsanfälligkeiten geben bestimmte zusätzliche Parameter an, die sich auf eine bestimmte Sicherheitsanfälligkeit beziehen. Mehr über sie.

Wirkungsgrad auf1)

Vertraulichkeit :

- Durch die vollständige Sicherheitsanfälligkeit können Angreifer auf alle Informationen auf dem Gerät zugreifen.

- Teilweise - signifikante Offenlegung von Informationen;

- Keine - die Privatsphäre wird nicht verletzt;

2)

Integrität :

- Voll - Die Integrität des Systems ist vollständig beeinträchtigt, was zu einem vollständigen Verlust des Systemschutzes führt.

- Teilweise - Änderungen einiger Systemdateien oder Informationen sind möglich, der Angreifer hat jedoch keine Kontrolle darüber, was geändert werden kann.

- Keine - Es gibt keine Auswirkungen auf die Integrität des Systems.

3)

Verfügbarkeit :

- Vollständig - Die Sicherheitsanfälligkeit ermöglicht es einem Angreifer, den Zugriff auf die Ressource vollständig zu blockieren.

- Teilweise - Verringerung der Produktivität oder inkonsistente Verfügbarkeit von Ressourcen;

- Keine - Es gibt keine Auswirkungen auf die Systemverfügbarkeit.

Zugangsschwierigkeiten- Niedrig - besondere Bedingungen für den Zugang sind nicht erforderlich, und spezifische Kenntnisse oder Fähigkeiten sind nicht erforderlich.

- Mittel - Einige Bedingungen müssen erfüllt sein, um Zugang zu erhalten.

- Hoch - spezielle Zugangsbedingungen, die den Exploit einschränken;

Authentifizierung- Nicht erforderlich - Eine Authentifizierung ist nicht erforderlich, um die Sicherheitsanfälligkeit auszunutzen.

- Einzelsystem - Für die Sicherheitsanfälligkeit muss der Cracker am System angemeldet sein (z. B. über die Befehlszeile, den Desktop-Modus oder über die Weboberfläche).

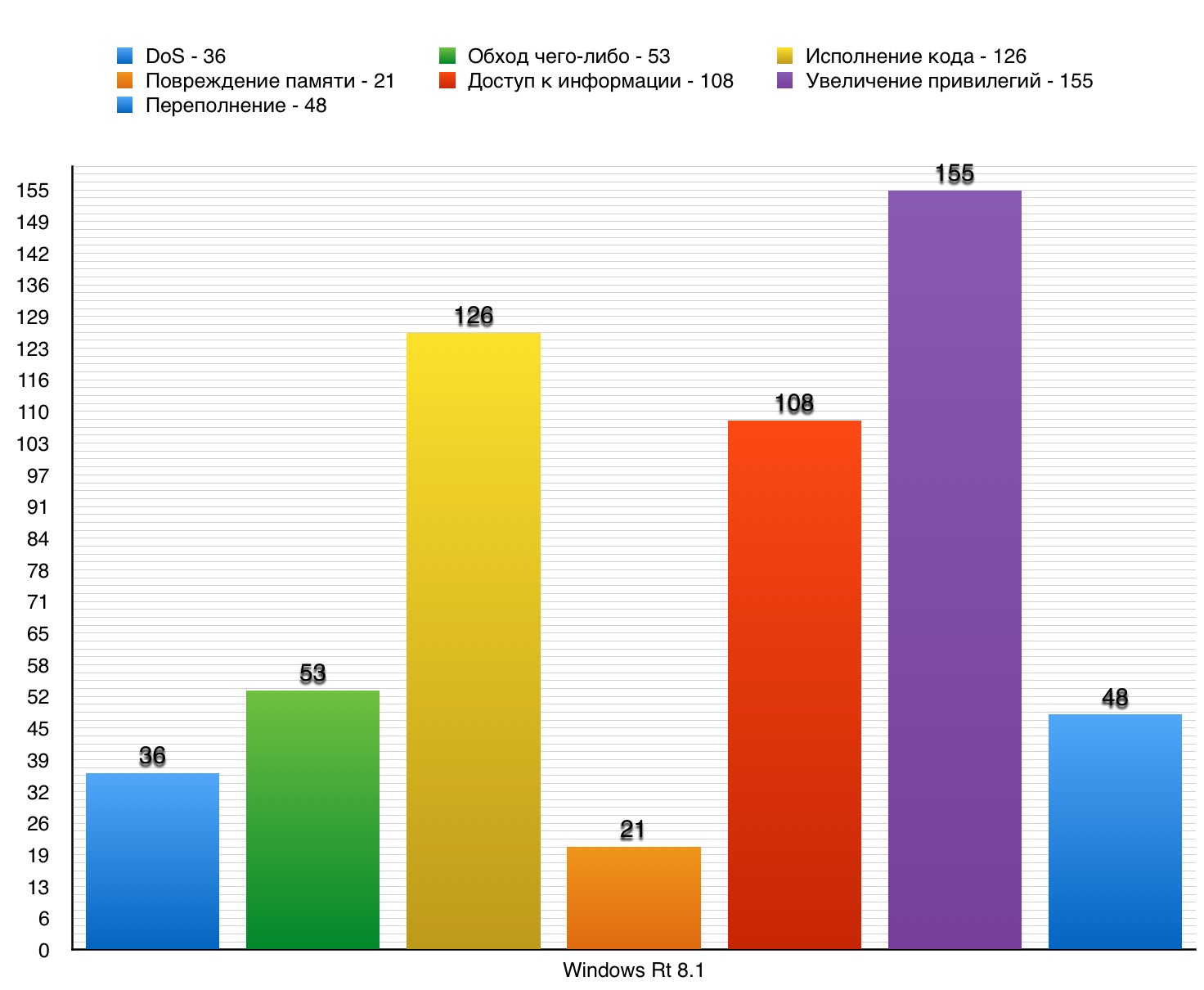

1. Windows RT 8.1

Windows Rt 8.1

Windows Rt 8.1 ist ein Betriebssystem der Windows NT-Familie, das am 26. Oktober 2012 veröffentlicht wurde.

Dos

DosGesamtschwachstellen - 36. 10 Punkte erzielt - 0.

Sicherheitslücke Nr. 1 (9.3)usp10.dll in Uniscribe erlaubte das Hinzufügen eines Eintrags zur EMF + -Schriftartendatei, wodurch Code ausgeführt oder zu DoS geführt werden konnte.

Sicherheitslücke Nr. 2 (9.3)MSXML 3.0 aktiviert DoS über den generierten XML-Inhalt.

Sicherheitslücke Nr. 3 (9.3)atmfd.dll in der Adobe Type Manager-Bibliothek ermöglichte es einem Angreifer, DoS über die von ihm erstellte OpenType-Schriftart anzuordnen.

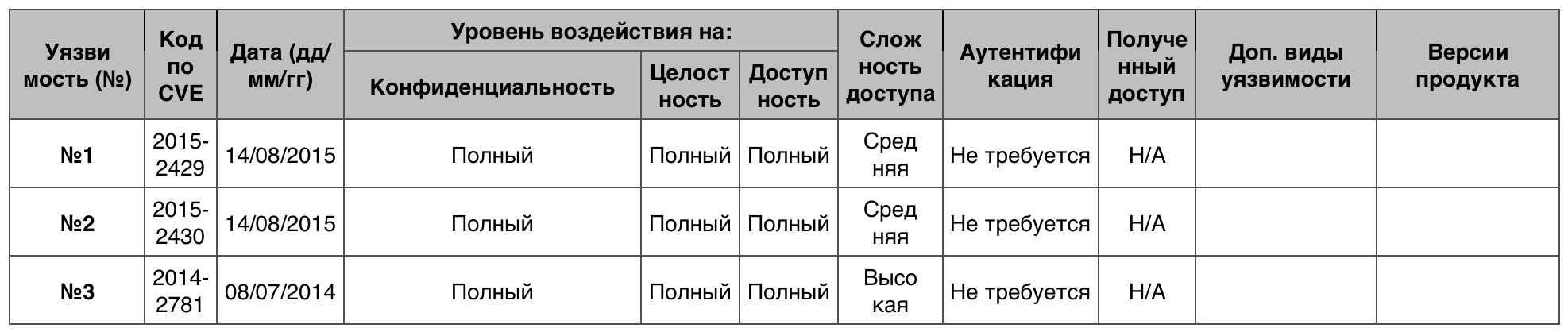

Tabelle der Sicherheitslücken in DoS in Windows RT 8.1Etwas umgehen

Tabelle der Sicherheitslücken in DoS in Windows RT 8.1Etwas umgehenInsgesamt 53 Schwachstellen. 0 erzielte 10 Punkte.

Sicherheitslücke Nr. 1 (9.3)Das Betriebssystem ermöglichte es Angreifern, die Sicherheitsprotokolle der Anwendungssandbox zu umgehen und über die erstellte Anwendung Aktionen in der Registrierung auszuführen.

Sicherheitslücke Nr. 2 (9.3)Das Betriebssystem ermöglichte es Angreifern, die Sicherheitsprotokolle der Anwendungssandbox zu umgehen und über die erstellte Anwendung Aktionen im Dateisystem auszuführen.

Sicherheitslücke Nr. 3 (7.6)Das Betriebssystem konnte den Austausch von Tastatur- und Mausdaten zwischen Programmen mit unterschiedlichen Integritätsstufen nicht korrekt einschränken. Dies ermöglichte es einem Angreifer, Zugriffsbeschränkungen zu umgehen, indem er die Kontrolle über einen Prozess auf niedriger Ebene erlangte, um die Bildschirmtastatur zu starten und dann die erstellte Anwendung herunterzuladen.

Crawlen Sie eine Kategorie-Schwachstellentabelle in Windows RT 8.1Codeausführung

Crawlen Sie eine Kategorie-Schwachstellentabelle in Windows RT 8.1CodeausführungInsgesamt 126 Sicherheitslücken. 10 Punkte - 5.

Sicherheitslücke Nr. 1Das Betriebssystem ermöglichte es dem Cracker, die Kontrolle über das System zu erlangen, wenn Windows Search die Verarbeitung von Speicherobjekten nicht verarbeiten konnte.

Sicherheitslücke Nr. 2Das Betriebssystem ermöglichte es dem Cracker, die Kontrolle über das System zu erlangen, wenn Windows Search die Verarbeitung von Speicherobjekten nicht verarbeiten konnte.

Sicherheitslücke Nr. 3Mit dem Betriebssystem konnten Sie beliebigen Code remote ausführen, da DNS-Antworten nicht verarbeitet werden konnten.

Sicherheitsanfälligkeitstabelle für die Codeausführung in Windows RT 8.1Speicherbeschädigung

Sicherheitsanfälligkeitstabelle für die Codeausführung in Windows RT 8.1SpeicherbeschädigungInsgesamt - 21 Schwachstellen. 10 Punkte - 0.

Sicherheitslücke Nr. 1 (9.3)Mit der Imaging-Komponente konnte der Remoteangreifer Code über das generierte Dokument ausführen.

Sicherheitslücke Nr. 2 (9.3)Mit Animation Manager konnte ein Angreifer über die erstellte Website Code ausführen.

Sicherheitslücke Nr. 3 (9.3)Die Media Foundation erlaubte einem Angreifer, Code über die erstellte Website auszuführen.

Sicherheitsanfälligkeitstabelle für Speicherbeschädigungen in Windows RT 8.1Zugang zu Informationen

Sicherheitsanfälligkeitstabelle für Speicherbeschädigungen in Windows RT 8.1Zugang zu InformationenInsgesamt wurden 108 Sicherheitslücken entdeckt. 10 Punkte - 0.

Sicherheitslücke Nr. 1 (7.2)Treiber im Kernelmodus können einem authentifizierten Angreifer die Möglichkeit geben, die von ihnen erstellte Anwendung auszuführen, um Informationen oder sogar DoS abzurufen.

Sicherheitslücke Nr. 2 (6.6)Mit win32k.sys in Kernel-Modus-Treibern konnten lokale Benutzer über die erstellte Anwendung Informationen aus dem Kernel-Speicher abrufen.

Sicherheitslücke Nr. 3 (5.8)SChannel konnte nicht garantieren, dass das X.509-Serverzertifikat während der erneuten Verbindung mit dem vor der erneuten Verbindung identisch ist. Dies ermöglichte es, Informationen zu erhalten oder TLS-Daten durch einen „Triple Handshake-Angriff“ zu ändern.

Sicherheitsanfälligkeitstabelle für den Informationszugriff in Windows RT 8.1Erhöhung der Berechtigungen

Sicherheitsanfälligkeitstabelle für den Informationszugriff in Windows RT 8.1Erhöhung der BerechtigungenInsgesamt - 155,10 Punkte erzielt 2.

Sicherheitslücke Nr. 1 (10)Mit den Kernel-Modus-Treibern des Betriebssystems konnte ein lokaler Benutzer über die erstellte Anwendung Berechtigungen erhalten.

Sicherheitslücke Nr. 2 (10)Die Grafikkomponente im Betriebssystemkernel ermöglichte es lokalen Benutzern, Berechtigungen über die erstellte Anwendung zu erhalten.

Sicherheitslücke Nr. 3 (9.3)Durch Umgehen des Verzeichnisses in der TSWbPrxy-Komponente des Betriebssystems konnten Berechtigungen über den erstellten Pfad in der ausführbaren Datei abgerufen werden.

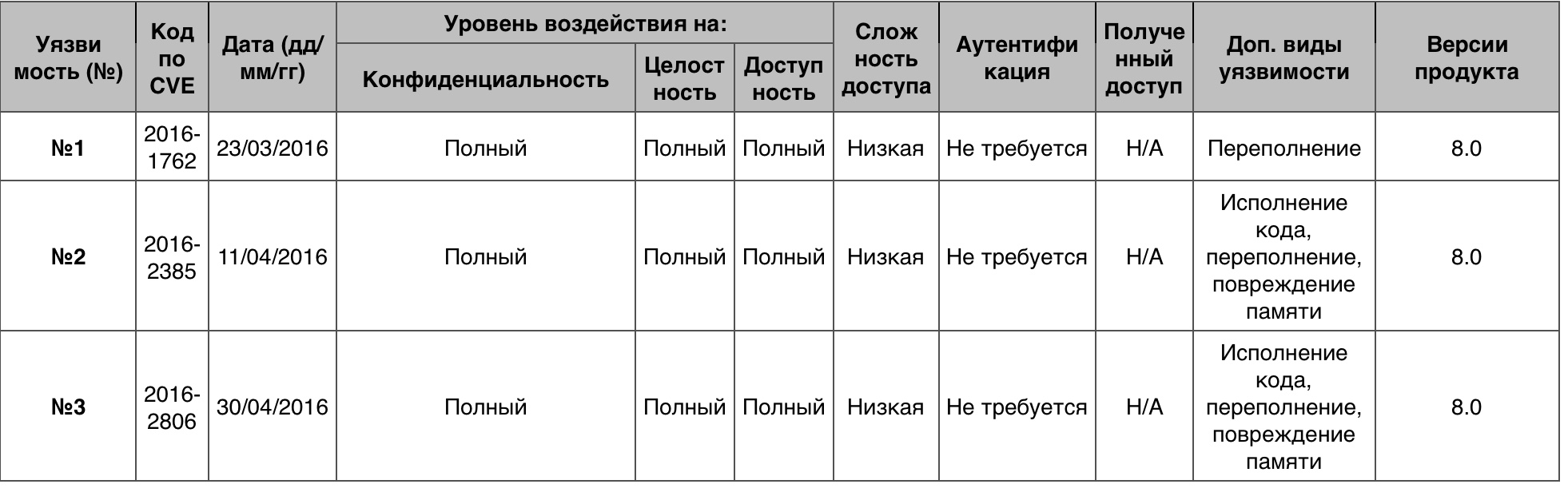

Sicherheitsanfälligkeitstabelle für die Eskalationskategorie von Berechtigungen in Windows RT 8.1Überlauf

Sicherheitsanfälligkeitstabelle für die Eskalationskategorie von Berechtigungen in Windows RT 8.1ÜberlaufGesamt - 48. 10 Punkte - 0.

Sicherheitslücke Nr. 1 (9.3)Die Uniscribe-Komponente führte bei einem fehlgeschlagenen Versuch, Speicherobjekte korrekt zu verarbeiten, zur Möglichkeit der Codeausführung.

Sicherheitslücke Nr. 2 (9.3)Das JET-Datenbankmodul gab die Kontrolle über das System im Hinblick auf den Umgang mit Speicherobjekten.

Sicherheitslücke Nr. 3 (9.3)Das JET-Datenbankmodul gab die Kontrolle über das System im Hinblick auf den Umgang mit Speicherobjekten.

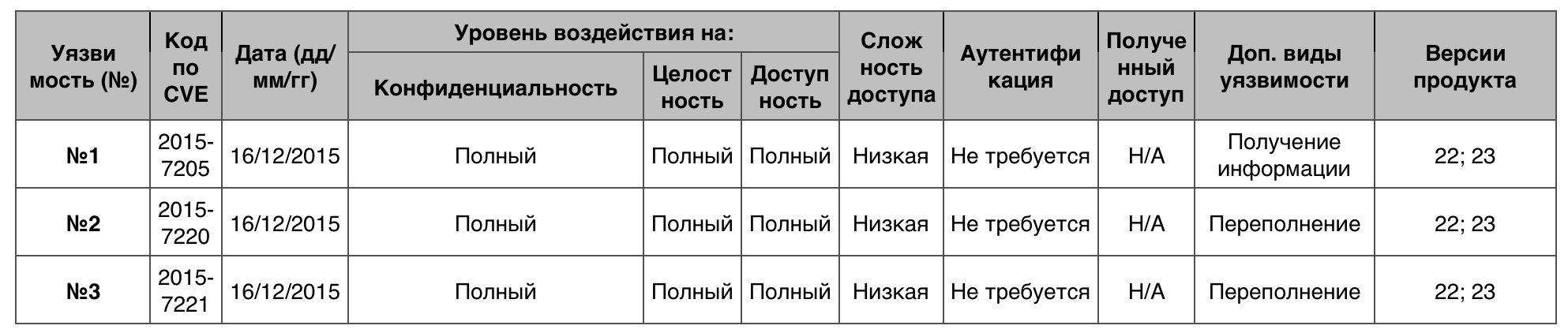

Überlauf-Schwachstellentabelle in Windows RT 8.1

Überlauf-Schwachstellentabelle in Windows RT 8.1Wie in der vorherigen Version von Windows OS - 8 wird hier die gleiche Tendenz beobachtet. Eine größere Anzahl von Sicherheitslücken betrifft die Eskalation von Berechtigungen, was dazu führt, dass remote schädliche Software aktiviert werden kann, die wiederum andere Sicherheitslücken ausnutzen und zu verschiedenen Konsequenzen führen kann.

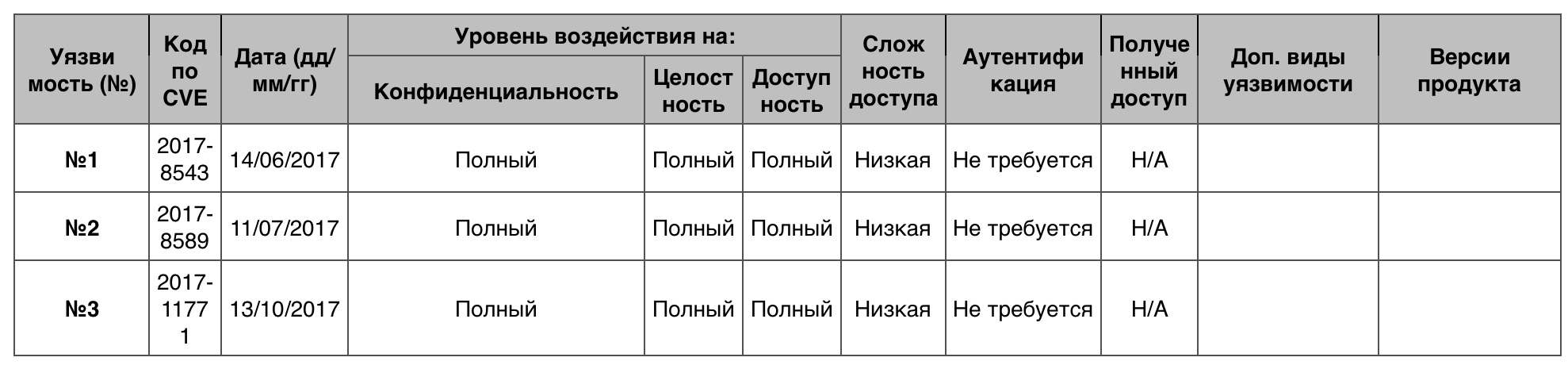

2. Debian Linux

Debian Linux

Debian Linux ist ein Betriebssystem, das erstmals am 16. August 1993 veröffentlicht wurde. Debian ist eine der beliebtesten Inkarnationen von Linux und eignet sich sowohl für Workstations als auch für Server.

Unterhaltsame Tatsache: Alle Arbeitsversionen des Betriebssystems tragen die Namen der Charaktere im Animationsfilm Toy Story. Aber die instabile Version heißt Sid (das war der Name des Jungen in demselben Cartoon, der Spielzeug verspottete).

Dos

DosInsgesamt - 500 Schwachstellen. Unter einer so großen Zahl erzielten jedoch nur 16 10 Punkte.

Sicherheitslücke Nr. 1Die Funktion xmlNextChar in libxml2 ermöglichte die Organisation von DoS durch einen Remote-Cracker mithilfe des erstellten XML-Dokuments.

Sicherheitslücke Nr. 2Ein Pufferüberlauf im Heap der Funktion encode_msg in encode_msg.c im Kamailio SEAS-Modul ermöglichte es einem Angreifer, DoS auszuführen oder Code über ein großes SIP-Paket auszuführen.

Sicherheitslücke Nr. 3Viele nicht spezifizierte Sicherheitslücken im Mozilla Firefox-Browser vor Version 46.0 und Firefox ESR 45.x bis Version 45.1 ermöglichten es einem Remoteangreifer, DoS über einen deinstallierten Vektor zu organisieren.

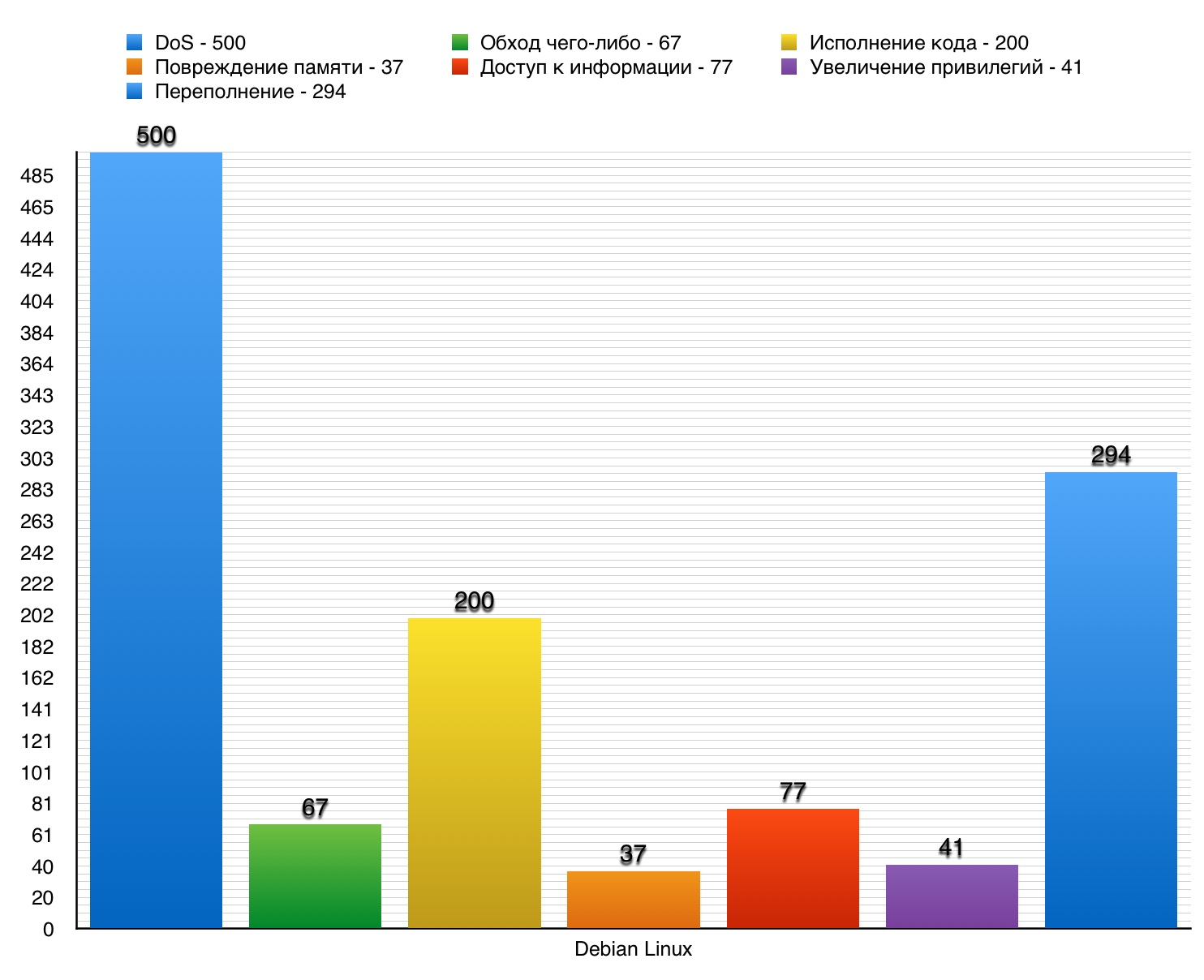

Debian Linux Vulnerability TableEtwas umgehen

Debian Linux Vulnerability TableEtwas umgehenVon 67 Sicherheitslücken erzielten nur 4 10 Punkte.

Sicherheitslücke Nr. 1Galerieversion 1.4.3 und höher darf die Authentifizierung umgehen und Galerie-Administratorrechte erwerben.

Sicherheitslücke Nr. 2Google Chrome, älter als 48.0.2564.116, durfte die Blink-Domain-Beschränkungsregel umgehen und Sandbox-Sicherheitsprotokolle über einen deinstallierten Vektor umgehen.

Sicherheitslücke Nr. 3Mit der Funktion pam_sm_authenticate in pam_sshauth.c in libpam-sshauth konnten kontextsensitive Cracker die Authentifizierung umgehen oder Berechtigungen über das Systemkonto des Benutzers erhalten.

Crawlen Sie eine Schwachstellentabelle in Debian LinuxCodeausführung

Crawlen Sie eine Schwachstellentabelle in Debian LinuxCodeausführungInsgesamt - 200. 10 Punkte - 25.

Sicherheitslücke Nr. 1Viele nicht spezifizierte Sicherheitslücken im Mozilla Firefox-Browser vor Version 46.0 und Firefox ESR 45.x bis Version 45.1 ermöglichten es einem Remoteangreifer, DoS über einen deinstallierten Vektor zu organisieren.

Sicherheitslücke Nr. 2Die OpenBlob-Funktion in blob.c in GraphicsMagick vor Version 1.3.24 und ImageMagick ermöglichte es einem Angreifer, beliebigen Code mithilfe des Symbols "|" auszuführen Der Anfang des Dateinamens.

Sicherheitslücke Nr. 3Die Sicherheitsanfälligkeit "Use-after-free" in der Funktion __sys_recvmmsg in net / socket.c im Linux-Kernel vor Version 4.5.2 ermöglichte es einem Remoteangreifer, beliebigen Code über Vektoren auszuführen, da während der Fehlerbehandlung der falsche Systemaufruf recvmmsg verwendet wurde.

Sicherheitsanfälligkeitstabelle für die Codeausführung unter Debian LinuxSpeicherbeschädigung

Sicherheitsanfälligkeitstabelle für die Codeausführung unter Debian LinuxSpeicherbeschädigungInsgesamt - 37 Schwachstellen. Von diesen erzielten 10 4.

Sicherheitslücke Nr. 1Viele nicht spezifizierte Sicherheitslücken im Mozilla Firefox-Browser vor Version 46.0 und Firefox ESR 45.x bis Version 45.1 ermöglichten es einem Remoteangreifer, DoS über einen deinstallierten Vektor zu organisieren.

Sicherheitslücke Nr. 2Ein Pufferüberlauf im Heap der Funktion encode_msg in encode_msg.c im Kamailio SEAS-Modul ermöglichte es einem Angreifer, DoS auszuführen oder Code über ein großes SIP-Paket auszuführen.

Sicherheitslücke Nr. 3Viele nicht spezifizierte Sicherheitslücken im Mozilla Firefox-Browser vor Version 46.0 und Firefox ESR 45.x bis Version 45.1 ermöglichten es einem Remoteangreifer, DoS über einen deinstallierten Vektor zu organisieren.

Sicherheitsanfälligkeitstabelle für Speicherbeschädigungen für Debian LinuxZugang zu Informationen

Sicherheitsanfälligkeitstabelle für Speicherbeschädigungen für Debian LinuxZugang zu InformationenInsgesamt - 77. 10 Punkte - 0 Schwachstellen.

Sicherheitslücke Nr. 1 (9.0)Das oarsh-Skript in OAR vor Version 2.5.7 ermöglichte es einem remote authentifizierten Clusterbenutzer, wertvolle Informationen abzurufen und Berechtigungen über Vektoren zu erhalten, die OpenSSH-Optionen enthalten.

Sicherheitslücke Nr. 2 (7.5)Die Funktion htmlParseComment in HTMLparser.c in libxml2 ermöglichte den Zugriff auf Informationen über nicht geschlossene HTML-Kommentare.

Sicherheitslücke Nr. 3 (7.2)Die x86-Xen-Emulation von 3.2.x auf Version 4.5.x ignorierte die Neudefinition von Segmenten für Anweisungen mit Registeroperanden fälschlicherweise, wodurch ein lokaler Gastbenutzer Informationen über einen undefinierten Vektor empfangen konnte.

Der Operand ist das Argument der Operation.

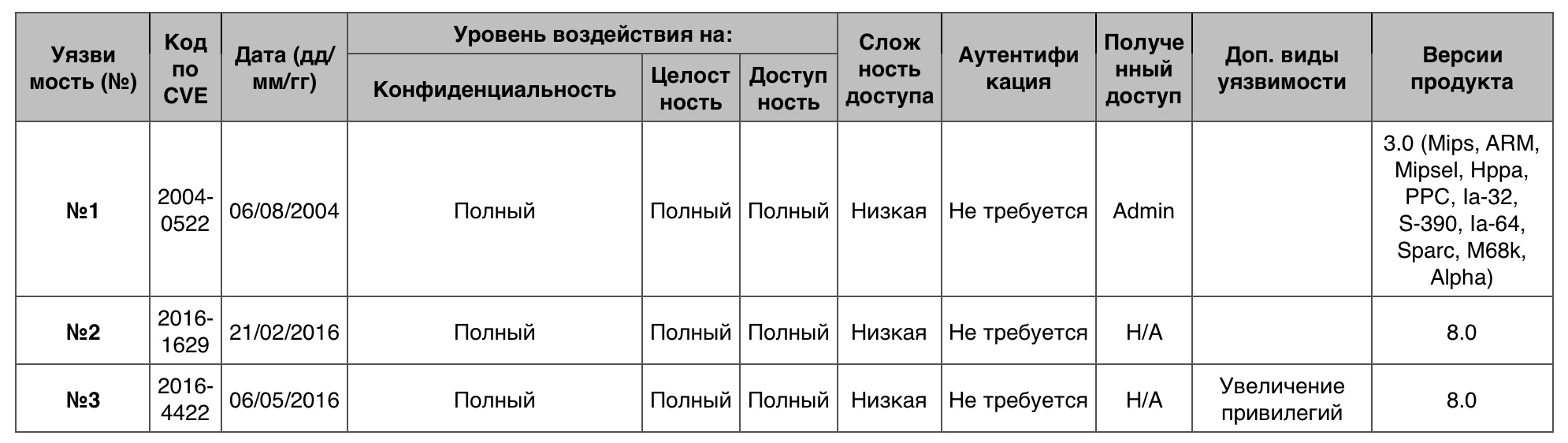

Sicherheitsanfälligkeitstabelle für Informationszugriff für Debian LinuxErhöhung der Berechtigungen

Sicherheitsanfälligkeitstabelle für Informationszugriff für Debian LinuxErhöhung der BerechtigungenInsgesamt wurden 41 Sicherheitslücken entdeckt. 10 Punkte erzielten 2 davon.

Sicherheitslücke Nr. 1 (10)rpc.statd im Paket nfs-utils auf verschiedenen Linux-Distributionen hat eine ungültige Zeichenfolge mit einem unzuverlässigen Format, mit dem Remote-Berechtigungen abgerufen werden können.

Sicherheitslücke Nr. 2 (10)Mit der Funktion pam_sm_authenticate in pam_sshauth.c in libpam-sshauth konnten kontextsensitive Cracker die Authentifizierung umgehen oder Berechtigungen über das Systemkonto des Benutzers erhalten.

Sicherheitslücke Nr. 3 (9.0)PostgreSQL hat den Zugriff für undefinierte Benutzerkonfigurationseinstellungen für PL / Java fälschlicherweise eingeschränkt, wodurch ein Angreifer über einen undefinierten Vektor Berechtigungen erhalten konnte.

Sicherheitsanfälligkeitstabelle für die Eskalation von Berechtigungen unter Debian LinuxÜberlauf

Sicherheitsanfälligkeitstabelle für die Eskalation von Berechtigungen unter Debian LinuxÜberlaufGesamt - 294. 10 Punkte - 25.

Sicherheitslücke Nr. 1Der Software-Überlauf im PointGFp-Konstruktor in Botan ermöglichte es einem Angreifer, den Speicher zu überschreiben und beliebigen Code über den vom

ECC erstellten Punkt auszuführen, was zu einem Heap-Überlauf führte.

ECC - Fehlerkorrekturcode.

Sicherheitslücke Nr. 2Ein Pufferüberlauf im Heap der Funktion encode_msg in encode_msg.c im Kamailio SEAS-Modul ermöglichte es einem Angreifer, DoS auszuführen oder Code über ein großes SIP-Paket auszuführen.

Sicherheitslücke Nr. 3Viele nicht spezifizierte Sicherheitslücken im Mozilla Firefox-Browser vor Version 46.0 und Firefox ESR 45.x bis Version 45.1 ermöglichten es einem Remoteangreifer, DoS über einen deinstallierten Vektor zu organisieren.

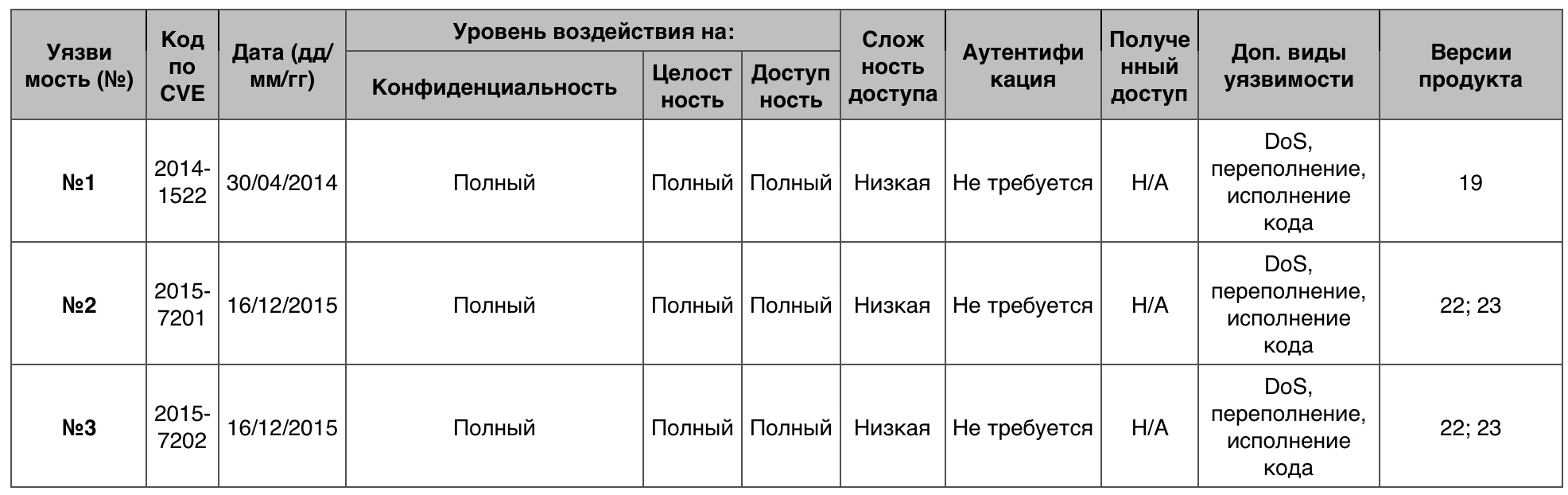

Debian Linux Overflow Vulnerability Table

Debian Linux Overflow Vulnerability TableTrotz einer relativ großen Anzahl von Schwachstellen, insbesondere in der DoS-Kategorie, ist das Ausmaß ihres Exploits und die entsprechenden Konsequenzen nicht so groß. Aufgrund seiner spezifischen Architektur kann Debian Linux den meisten böswilligen Angriffen standhalten, was es bei Unternehmen, die ihre Daten schätzen, äußerst beliebt macht. Sogar die NASA verwendet dieses Betriebssystem auf Astronautenarbeitsplätzen auf der ISS.

3. Fedora

Fedora

Fedora ist eine Distribution des GNU / Linux-Betriebssystems. Die erste Version ist der 6. November 2003. Diese Distribution wird von der Community voll unterstützt, dh von denen, die sie verwenden, und von denen, die Software dafür entwickeln. Fedora ist eine Art Sandbox für Entwickler, da die Software aus freier Software besteht, d. H. eine, die unbegrenzt verwendet und sogar vom Benutzer geändert werden kann.

Dos

DosVon 205 Sicherheitslücken erzielten 10 die maximale Punktzahl.

Sicherheitslücke Nr. 1Durch einen Softwareüberlauf in der Funktion RTPReceiverVideo :: ParseRtpPacket in Mozilla Firefox vor Version 43.0 und in Firefox ESR 38.x vor Version 38.5 konnte der Cracker Informationen abrufen und DoS durch Aktivierung des erstellten WebRTC-RTP-Pakets organisieren.

Sicherheitslücke Nr. 2Ein Pufferüberlauf in der XDRBuffer :: grow-Funktion in js / src / vm / Xdr.cpp in Mozilla Firefox vor Version 43.0 ermöglichte es, DoS über den generierten JavaScript-Code anzuordnen.

Sicherheitslücke Nr. 3Der Pufferüberlauf in der Funktion nsDeque :: GrowCapacity in xpcom / glue / nsDeque.cpp in Mozilla Firefox vor Version 43.0 ermöglichte es, DoS durch Ändern der Größe des

Decks anzuordnen.

Dec - deque ist eine abgekürzte Phrase "Double-Ended-Queue", die aus dem Englischen übersetzt "Zwei-Wege-Warteschlange" bedeutet. Ein Dec-Container ist einem Container sehr ähnlich - Vector sind genau wie Vector Decks dynamische Arrays.

Fedora OS DoS-SicherheitsanfälligkeitstabelleEtwas umgehen

Fedora OS DoS-SicherheitsanfälligkeitstabelleEtwas umgehenKeine von 25 Sicherheitslücken erzielte 10 Punkte.

Sicherheitslücke Nr. 1 (9.3)

OpenOffice.org (Versionen: 2.x, 3.0 bis 3.2.1) darf die Makrosicherheitsbeschränkungen von Python umgehen und Python-Code über die erstellte ODT-Datei ausführen.

Sicherheitslücke Nr. 2 (9.3)

Mit dem scm-Plugin in mock konnten Sie die Chroot-Schutzmechanismen umgehen und über die erstellte Spezifikationsdatei Root-Berechtigungen erhalten.

Sicherheitslücke Nr. 3 (7.5)

Ganglia-Web vor Version 3.7.1 darf die Authentifizierung umgehen.

Fedora OS-SicherheitsanfälligkeitstabelleCodeausführung

Fedora OS-SicherheitsanfälligkeitstabelleCodeausführungGesamt - 84. 10 Punkte - 6.

Sicherheitslücke Nr. 1Die Funktion get_rpm_nvr_by_file_path_temporary in util.py in setroubleshoot vor Version 3.2.22 ermöglichte die Ausführung des Befehls über die Metazeichenumgebung in einem Dateinamen.

Sicherheitslücke Nr. 2Durch einen Softwareüberlauf in der Funktion RTPReceiverVideo :: ParseRtpPacket in Mozilla Firefox vor Version 43.0 und in Firefox ESR 38.x vor Version 38.5 konnte der Cracker Informationen abrufen und DoS durch Aktivierung des erstellten WebRTC-RTP-Pakets organisieren.

Sicherheitslücke Nr. 3Viele nicht spezifizierte Schwachstellen im Mozilla Firefox-Browser vor Version 43.0 ermöglichten es einem Remote-Cracker, beliebigen Code über einen deinstallierten Vektor auszuführen.

Sicherheitsanfälligkeitstabelle für die Codeausführung in Fedora OSSpeicherbeschädigung

Sicherheitsanfälligkeitstabelle für die Codeausführung in Fedora OSSpeicherbeschädigungGesamt - 12. 10 Punkte - 4.

Sicherheitslücke Nr. 1Die Funktion mozilla :: dom :: OscillatorNodeEngine :: ComputeCustom im Web-Audio-Subsystem in Mozilla Firefox vor Version 29.0 und SeaMonkey bis Version 2.26 ermöglichte es Angreifern von Remotestandorten, beliebigen Code auszuführen oder DoS über den generierten Inhalt anzuordnen.

Sicherheitslücke Nr. 2Viele nicht spezifizierte Sicherheitslücken im Mozilla Firefox-Browser vor Version 43.0 und Firefox ESR 38.x vor Version 38.5 ermöglichten es Angreifern, DoS zu arrangieren, den Speicher zu beschädigen und beliebigen Code auszuführen.

Sicherheitslücke Nr. 3Viele nicht spezifizierte Schwachstellen im Mozilla Firefox-Browser vor Version 43.0 ermöglichten es einem Remote-Cracker, beliebigen Code über einen deinstallierten Vektor auszuführen.

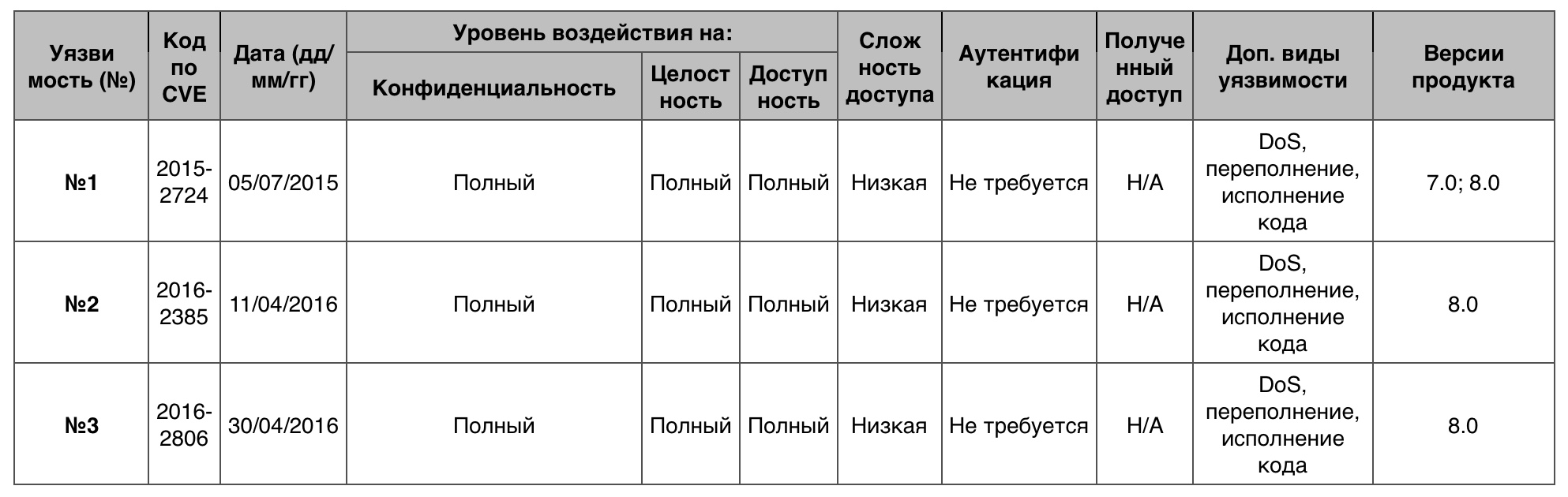

Sicherheitsanfälligkeitstabelle für Speicherbeschädigungen in Fedora OSZugang zu Informationen

Sicherheitsanfälligkeitstabelle für Speicherbeschädigungen in Fedora OSZugang zu InformationenVon den 53 Sicherheitslücken erzielte nur eine 10 Punkte.

Sicherheitslücke Nr. 1 (10)Durch einen Softwareüberlauf in der Funktion RTPReceiverVideo :: ParseRtpPacket in Mozilla Firefox bis Version 43.0 und Firefox ESR 38.x bis Version 38.5 konnten Angreifer über die Aktivierung des erstellten WebRTC-RTP-Pakets Informationen abrufen und DoS arrangieren.

Sicherheitslücke Nr. 2 (7.2)Die x86-Xen-Emulation von 3.2.x auf Version 4.5.x ignorierte die Neudefinition von Segmenten für Anweisungen mit Registeroperanden fälschlicherweise, wodurch ein lokaler Gastbenutzer Informationen über einen undefinierten Vektor empfangen konnte.

Sicherheitslücke Nr. 3 (6.9)Durch mehrfachen Softwareüberlauf in Grub2 1.98-2.02 konnte die Authentifizierung umgangen, Informationen abgerufen oder DoS über ein Leerzeichen in der Funktion grub_username_get in grub-core / normal / auth.c oder in der Funktion grub_password_get in lib / crypto.c angeordnet werden, was zu Fehlern im Speicher führte -by-two "und" Out of bounds überschreiben ".

Sicherheitsanfälligkeitstabelle für den Informationszugriff in Fedora OSErhöhung der Berechtigungen

Sicherheitsanfälligkeitstabelle für den Informationszugriff in Fedora OSErhöhung der BerechtigungenVon den 20 Sicherheitslücken erzielte nur eine 10 Punkte.

Sicherheitslücke Nr. 1 (10)libuv vor Version 0.10.34 hat Gruppenberechtigungen nicht korrekt verarbeitet, sodass ein Angreifer Berechtigungen über einen undefinierten Vektor erhalten konnte.

Sicherheitslücke Nr. 2 (9.3)Mit dem scm-Plugin in mock konnten Sie die Chroot-Schutzmechanismen umgehen und über die erstellte Spezifikationsdatei Root-Berechtigungen erhalten.Sicherheitsanfälligkeit Nr. 3 (7.5)Mit der XGetImage-Funktion in X.org libX11 bis Version 1.6.4 konnten Remote-X-Server Berechtigungen über Vektoren einschließlich Bildtyp und Geometrie erhalten, was zu Lesevorgängen außerhalb der Grenzen führte. Sicherheitsanfälligkeitstabelle der Kategorie "Erhöhung der Berechtigungen" in Fedora OSOverflow8 von 123 Sicherheitsanfälligkeiten erzielten 10 Punkte.Sicherheitslücke # 1 DerPufferüberlauf in DirectWriteFontInfo :: LoadFontFamilyData in gfx / thebes / gfxDWriteFontList.cpp in Mozilla Firefox bis Version 43.0 ermöglichte es Crackern, DoS zu arrangieren und andere Arten der Implementierung über den Schriftartnamen durchzuführen.Sicherheitslücke Nr. 2Ein Pufferüberlauf in der XDRBuffer :: grow-Funktion in js / src / vm / Xdr.cpp in Mozilla Firefox vor Version 43.0 ermöglichte es einem Remoteangreifer, DoS über den generierten JavaScript-Code zu konfigurieren.Sicherheitsanfälligkeit Nr. 3: DerPufferüberlauf in der Funktion nsDeque :: GrowCapacity in xpcom / glue / nsDeque.cpp im Mozilla Firefox-Browser vor Version 43.0 ermöglichte es einem Angreifer, DoS durch Aktivieren der Größenänderung des Decks zu starten.

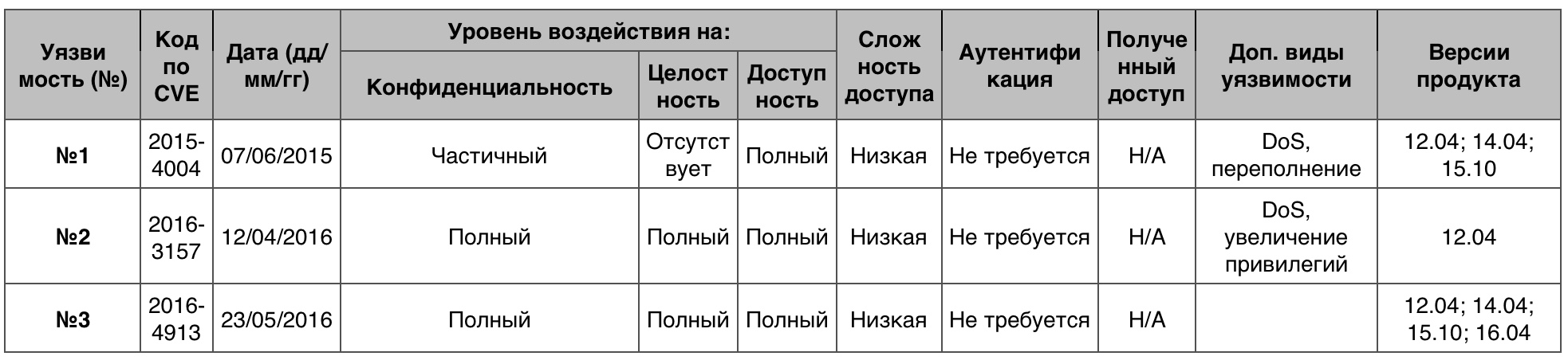

Sicherheitsanfälligkeitstabelle der Kategorie "Erhöhung der Berechtigungen" in Fedora OSOverflow8 von 123 Sicherheitsanfälligkeiten erzielten 10 Punkte.Sicherheitslücke # 1 DerPufferüberlauf in DirectWriteFontInfo :: LoadFontFamilyData in gfx / thebes / gfxDWriteFontList.cpp in Mozilla Firefox bis Version 43.0 ermöglichte es Crackern, DoS zu arrangieren und andere Arten der Implementierung über den Schriftartnamen durchzuführen.Sicherheitslücke Nr. 2Ein Pufferüberlauf in der XDRBuffer :: grow-Funktion in js / src / vm / Xdr.cpp in Mozilla Firefox vor Version 43.0 ermöglichte es einem Remoteangreifer, DoS über den generierten JavaScript-Code zu konfigurieren.Sicherheitsanfälligkeit Nr. 3: DerPufferüberlauf in der Funktion nsDeque :: GrowCapacity in xpcom / glue / nsDeque.cpp im Mozilla Firefox-Browser vor Version 43.0 ermöglichte es einem Angreifer, DoS durch Aktivieren der Größenänderung des Decks zu starten. Überlauf-Sicherheitsanfälligkeitstabelle unter Fedora OSTrotz der Tatsache, dass Fedora seit fast 15 Jahren besteht, ist die Gesamtzahl der gemeldeten Sicherheitslücken relativ gering. Es kann argumentiert werden, dass dies auf die Verwendung von Open-Source-Software zurückzuführen ist. Da die Benutzer selbst es verbessern. Je mehr Leute an Software arbeiten, desto größer ist die Chance, Fehler und Lücken zu vermeiden. Wie sie sagen, ein Kopf ist gut und zwei sind besser.

Überlauf-Sicherheitsanfälligkeitstabelle unter Fedora OSTrotz der Tatsache, dass Fedora seit fast 15 Jahren besteht, ist die Gesamtzahl der gemeldeten Sicherheitslücken relativ gering. Es kann argumentiert werden, dass dies auf die Verwendung von Open-Source-Software zurückzuführen ist. Da die Benutzer selbst es verbessern. Je mehr Leute an Software arbeiten, desto größer ist die Chance, Fehler und Lücken zu vermeiden. Wie sie sagen, ein Kopf ist gut und zwei sind besser.4. Ubuntu Linux

Ubuntu Linux ist ein Debian GNU / Linux-basiertes Betriebssystem. Erster Auftritt - 20. Oktober 2004. Die ungefähre Anzahl der Benutzer beträgt ungefähr 20 Millionen. Ein anderes Betriebssystem mit freier Software. Sehr beliebt. Es wird in der französischen Regierung und als Hauptbetriebssystem auf der Workstation von Google-Mitarbeitern sowie als Datenbankserver des Wikipedia-Projekts usw. verwendet.

Ubuntu Linux ist ein Debian GNU / Linux-basiertes Betriebssystem. Erster Auftritt - 20. Oktober 2004. Die ungefähre Anzahl der Benutzer beträgt ungefähr 20 Millionen. Ein anderes Betriebssystem mit freier Software. Sehr beliebt. Es wird in der französischen Regierung und als Hauptbetriebssystem auf der Workstation von Google-Mitarbeitern sowie als Datenbankserver des Wikipedia-Projekts usw. verwendet. DoSVon 441 Sicherheitslücken erzielten nur 12 10 Punkte.Sicherheitslücke Nr. 1Viele nicht spezifizierte Sicherheitslücken in Google Chrome vor Version 50.0.2661.75 führten über einen deinstallierten Vektor zu DoS.Sicherheitsanfälligkeit Nr. 2Mit der Funktion xmlNextChar in libxml2 bis Version 2.9.4 konnte ein Remoteangreifer DoS über das erstellte XML-Dokument anordnen.Sicherheitslücke Nr. 3Die Funktion usbip_recv_xbuff in drivers / usb / usbip / usbip_common.c im Linux-Kernel vor Version 4.5.3 ermöglichte es dem Remote-Cracker, DoS über den im USB / IP-Paket erstellten Wert zu konfigurieren.

DoSVon 441 Sicherheitslücken erzielten nur 12 10 Punkte.Sicherheitslücke Nr. 1Viele nicht spezifizierte Sicherheitslücken in Google Chrome vor Version 50.0.2661.75 führten über einen deinstallierten Vektor zu DoS.Sicherheitsanfälligkeit Nr. 2Mit der Funktion xmlNextChar in libxml2 bis Version 2.9.4 konnte ein Remoteangreifer DoS über das erstellte XML-Dokument anordnen.Sicherheitslücke Nr. 3Die Funktion usbip_recv_xbuff in drivers / usb / usbip / usbip_common.c im Linux-Kernel vor Version 4.5.3 ermöglichte es dem Remote-Cracker, DoS über den im USB / IP-Paket erstellten Wert zu konfigurieren. Tabelle der Schwachstellen der DoS-Kategorie in Ubuntu Linux OSUmgehenvon 70 Von 70 Schwachstellen erhielt niemand 10 Punkte.Die Sicherheitsanfälligkeit Nr. 1 (9.3) vonOpenOffice.org (Versionen: 2.x, 3.0 bis 3.2.1) konnte die Makrosicherheitsbeschränkungen von Python umgehen und Python-Code über die erstellte ODT-Datei ausführen.Sicherheitsanfälligkeit Nr. 2 (9.0)Der openvswitch-agent-Prozess in OpenStack Neutron von 2013.1 bis 2013.2.4 und von 2014.1 bis 2014.1.1 ermöglichte es einem remote authentifizierten Benutzer, Sicherheitsprotokolle über eine ungültige CIDR in der Gruppensicherheitsregel zu umgehen, wodurch die Aktivierung anderer Regeln verhindert wurde.Die Sicherheitsanfälligkeit Nr. 3 (7.5) desnbd-Servers in Network Block Device (nbd) vor Version 3.5 hat die IP-Adressen falsch überprüft. Dies kann dazu führen, dass ein Remote-Cracker festgelegte Zugriffsbeschränkungen über eine IP-Adresse umgeht, die teilweise mit der Authfile-Konfigurationsdatei übereinstimmt.

Tabelle der Schwachstellen der DoS-Kategorie in Ubuntu Linux OSUmgehenvon 70 Von 70 Schwachstellen erhielt niemand 10 Punkte.Die Sicherheitsanfälligkeit Nr. 1 (9.3) vonOpenOffice.org (Versionen: 2.x, 3.0 bis 3.2.1) konnte die Makrosicherheitsbeschränkungen von Python umgehen und Python-Code über die erstellte ODT-Datei ausführen.Sicherheitsanfälligkeit Nr. 2 (9.0)Der openvswitch-agent-Prozess in OpenStack Neutron von 2013.1 bis 2013.2.4 und von 2014.1 bis 2014.1.1 ermöglichte es einem remote authentifizierten Benutzer, Sicherheitsprotokolle über eine ungültige CIDR in der Gruppensicherheitsregel zu umgehen, wodurch die Aktivierung anderer Regeln verhindert wurde.Die Sicherheitsanfälligkeit Nr. 3 (7.5) desnbd-Servers in Network Block Device (nbd) vor Version 3.5 hat die IP-Adressen falsch überprüft. Dies kann dazu führen, dass ein Remote-Cracker festgelegte Zugriffsbeschränkungen über eine IP-Adresse umgeht, die teilweise mit der Authfile-Konfigurationsdatei übereinstimmt. Tabelle der Schwachstellen in der Kategorie Crawl Something in derAusführungvon Ubuntu Linux OS Code 18 von 152 Schwachstellen erzielten 10 Punkte.Sicherheitsanfälligkeit Nr. 1EPHEMERAL-, HTTPS-, MVG-, MSL-, TEXT-, SHOW-, WIN- und PLT-Encoder in ImageMagick bis Version 6.9.3-10 und 7.x bis Version 7.0.1-1 ermöglichten es dem Angreifer, Code über die Metazeichen-Shell im erstellten Image auszuführen .Sicherheitslücke Nr. 2Die OpenBlob-Funktion in blob.c in GraphicsMagick vor Version 1.3.24 und ImageMagick ermöglichte es einem Remote-Cracker, beliebigen Code über das Symbol "|" auszuführen. am Anfang des Dateinamens.Sicherheitsanfälligkeit Nr. 3Die Sicherheitsanfälligkeit "Use-after-free" in der Funktion "__sys_recvmmsg" in net / socket.c im Linux-Kernel vor Version 4.5.2 ermöglichte es einem Remoteangreifer, beliebigen Code über Vektoren auszuführen, da während der Fehlerbehandlung der falsche Systemaufruf "recvmmsg" verwendet wurde.

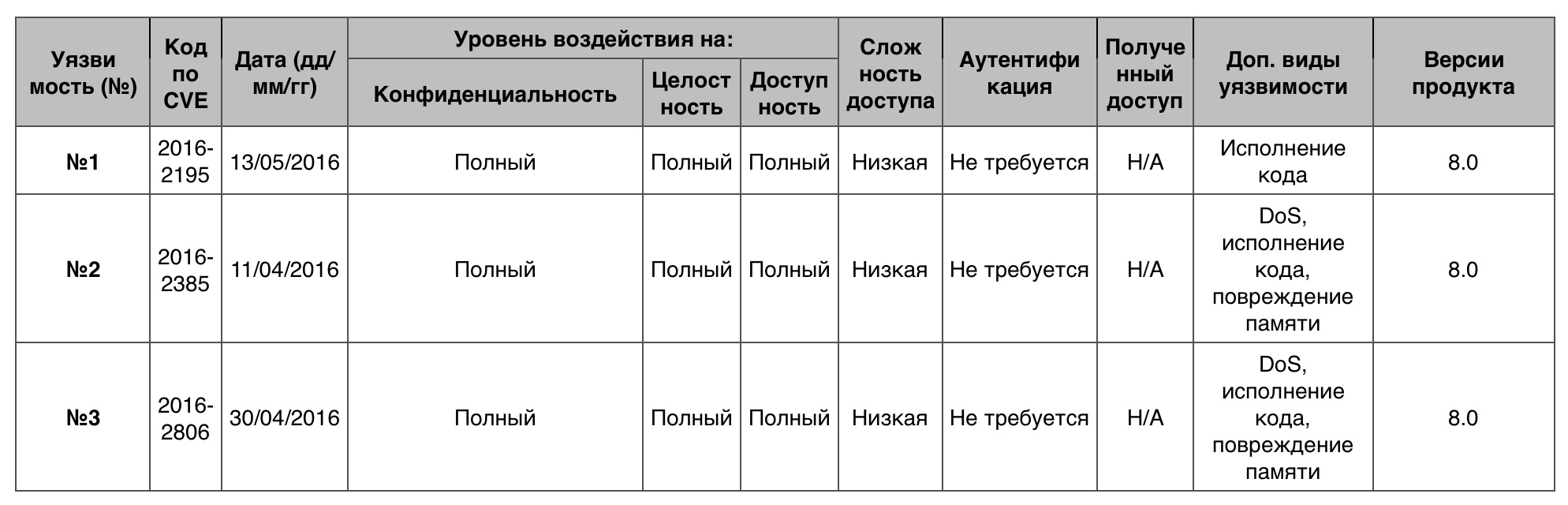

Tabelle der Schwachstellen in der Kategorie Crawl Something in derAusführungvon Ubuntu Linux OS Code 18 von 152 Schwachstellen erzielten 10 Punkte.Sicherheitsanfälligkeit Nr. 1EPHEMERAL-, HTTPS-, MVG-, MSL-, TEXT-, SHOW-, WIN- und PLT-Encoder in ImageMagick bis Version 6.9.3-10 und 7.x bis Version 7.0.1-1 ermöglichten es dem Angreifer, Code über die Metazeichen-Shell im erstellten Image auszuführen .Sicherheitslücke Nr. 2Die OpenBlob-Funktion in blob.c in GraphicsMagick vor Version 1.3.24 und ImageMagick ermöglichte es einem Remote-Cracker, beliebigen Code über das Symbol "|" auszuführen. am Anfang des Dateinamens.Sicherheitsanfälligkeit Nr. 3Die Sicherheitsanfälligkeit "Use-after-free" in der Funktion "__sys_recvmmsg" in net / socket.c im Linux-Kernel vor Version 4.5.2 ermöglichte es einem Remoteangreifer, beliebigen Code über Vektoren auszuführen, da während der Fehlerbehandlung der falsche Systemaufruf "recvmmsg" verwendet wurde. Sicherheitsanfälligkeitstabelle der Kategorie Code Execution in Ubuntu Linux OSSpeicherbeschädigung10 von 41 Sicherheitsanfälligkeiten haben nur 6 Punkte erzielt.Sicherheitsanfälligkeit Nr. 1Viele nicht spezifizierte Schwachstellen im Mozilla Firefox-Browser bis Version 39.0, Firefox ESR 31.x bis 31.8 und von 38.x bis 38.1 sowie Thunderbird bis Version 38.1 ermöglichten es dem Remote-Cracker, den Speicher über einen deinstallierten Vektor zu beschädigen.Sicherheitsanfälligkeit Nr. 2Viele nicht spezifizierte Sicherheitsanfälligkeiten im Mozilla Firefox-Browser bis Version 40.0 und Firefox ESR von 38.x bis 38.2 ermöglichten es einem Angreifer, über einen deinstallierten Vektor zu Speicherbeschädigungen und Anwendungsabstürzen zu führen.Sicherheitsanfälligkeit Nr. 3Eine Reihe nicht spezifizierter Sicherheitsanfälligkeiten im Mozilla Firefox-Browser vor Version 40.0 ermöglichten es einem Remoteangreifer, über einen deinstallierten Vektor zu einer Speicherbeschädigung zu führen.

Sicherheitsanfälligkeitstabelle der Kategorie Code Execution in Ubuntu Linux OSSpeicherbeschädigung10 von 41 Sicherheitsanfälligkeiten haben nur 6 Punkte erzielt.Sicherheitsanfälligkeit Nr. 1Viele nicht spezifizierte Schwachstellen im Mozilla Firefox-Browser bis Version 39.0, Firefox ESR 31.x bis 31.8 und von 38.x bis 38.1 sowie Thunderbird bis Version 38.1 ermöglichten es dem Remote-Cracker, den Speicher über einen deinstallierten Vektor zu beschädigen.Sicherheitsanfälligkeit Nr. 2Viele nicht spezifizierte Sicherheitsanfälligkeiten im Mozilla Firefox-Browser bis Version 40.0 und Firefox ESR von 38.x bis 38.2 ermöglichten es einem Angreifer, über einen deinstallierten Vektor zu Speicherbeschädigungen und Anwendungsabstürzen zu führen.Sicherheitsanfälligkeit Nr. 3Eine Reihe nicht spezifizierter Sicherheitsanfälligkeiten im Mozilla Firefox-Browser vor Version 40.0 ermöglichten es einem Remoteangreifer, über einen deinstallierten Vektor zu einer Speicherbeschädigung zu führen. Sicherheitsanfälligkeitstabelle für Ubuntu Linux OS-SpeicherbeschädigungenZugriff auf InformationenKeine der 86 Sicherheitslücken erzielte 10 Punkte.Sicherheitsanfälligkeit Nr. 1 (8.5)Der OZWPAN-Treiber im Linux-Kernel vor Version 4.0.5 stützte sich während der Paketanalyse auf eine ungeprüfte Feldlänge, die es einem Remote-Cracker ermöglichte, Informationen aus dem Kernelspeicher abzurufen oder DoS über das erstellte Paket zu organisieren.Sicherheitsanfälligkeit Nr. 2 (7.2)Die Funktion __switch_to in arch / x86 / kernel / process_64.c im Linux-Kernel hat den IOPL 64-Bit-PV-Xen-Kontext von Gästen fälschlicherweise umgeschaltet, sodass ein lokaler Gastbenutzer Berechtigungen erhalten, DoS arrangieren oder Informationen über den Portzugriff abrufen konnte I / O.Sicherheitslücke Nr. 3 (7.2)Die Funktion get_rock_ridge_filename in fs / isofs / rock.c im Linux-Kernel vor Version 4.5.5 hat NM-Eingabedaten mit den Zeichen "\ 0" falsch verarbeitet, sodass ein lokaler Benutzer Informationen aus dem Kernelspeicher über das erstellte isofs-Dateisystem abrufen konnte.

Sicherheitsanfälligkeitstabelle für Ubuntu Linux OS-SpeicherbeschädigungenZugriff auf InformationenKeine der 86 Sicherheitslücken erzielte 10 Punkte.Sicherheitsanfälligkeit Nr. 1 (8.5)Der OZWPAN-Treiber im Linux-Kernel vor Version 4.0.5 stützte sich während der Paketanalyse auf eine ungeprüfte Feldlänge, die es einem Remote-Cracker ermöglichte, Informationen aus dem Kernelspeicher abzurufen oder DoS über das erstellte Paket zu organisieren.Sicherheitsanfälligkeit Nr. 2 (7.2)Die Funktion __switch_to in arch / x86 / kernel / process_64.c im Linux-Kernel hat den IOPL 64-Bit-PV-Xen-Kontext von Gästen fälschlicherweise umgeschaltet, sodass ein lokaler Gastbenutzer Berechtigungen erhalten, DoS arrangieren oder Informationen über den Portzugriff abrufen konnte I / O.Sicherheitslücke Nr. 3 (7.2)Die Funktion get_rock_ridge_filename in fs / isofs / rock.c im Linux-Kernel vor Version 4.5.5 hat NM-Eingabedaten mit den Zeichen "\ 0" falsch verarbeitet, sodass ein lokaler Benutzer Informationen aus dem Kernelspeicher über das erstellte isofs-Dateisystem abrufen konnte. Sicherheitsanfälligkeitstabelle für Ubuntu Linux OSErhöhte BerechtigungenInsgesamt wurden 44 Sicherheitsanfälligkeiten registriert, von denen keine 10 Punkte erzielte.Sicherheitslücke Nr. 1 (9.0)PostgreSQL hat den Zugriff für undefinierte Benutzerkonfigurationseinstellungen für PL / Java fälschlicherweise eingeschränkt, wodurch ein Angreifer über einen undefinierten Vektor Berechtigungen erhalten konnte.Sicherheitslücke Nr. 2 (7.6)Die Standardeinstellungen im Openstack-Neutron-Paket bis Version 2013.2.3-7 haben die Konfigurationsdatei für Rootwrap nicht korrekt verarbeitet, sodass der Remote-Cracker über die erstellte Konfigurationsdatei Berechtigungen erhalten konnte.Für die Sicherheitsanfälligkeit Nr. 3 (7.5) vonclick / install.py in click waren zunächst keine Dateien im Tarballs-Paketdateisystem erforderlich ./, sodass ein Remote-Cracker Sicherheitsprotokolle installieren und ändern und über das erstellte Paket Berechtigungen erhalten konnte.

Sicherheitsanfälligkeitstabelle für Ubuntu Linux OSErhöhte BerechtigungenInsgesamt wurden 44 Sicherheitsanfälligkeiten registriert, von denen keine 10 Punkte erzielte.Sicherheitslücke Nr. 1 (9.0)PostgreSQL hat den Zugriff für undefinierte Benutzerkonfigurationseinstellungen für PL / Java fälschlicherweise eingeschränkt, wodurch ein Angreifer über einen undefinierten Vektor Berechtigungen erhalten konnte.Sicherheitslücke Nr. 2 (7.6)Die Standardeinstellungen im Openstack-Neutron-Paket bis Version 2013.2.3-7 haben die Konfigurationsdatei für Rootwrap nicht korrekt verarbeitet, sodass der Remote-Cracker über die erstellte Konfigurationsdatei Berechtigungen erhalten konnte.Für die Sicherheitsanfälligkeit Nr. 3 (7.5) vonclick / install.py in click waren zunächst keine Dateien im Tarballs-Paketdateisystem erforderlich ./, sodass ein Remote-Cracker Sicherheitsprotokolle installieren und ändern und über das erstellte Paket Berechtigungen erhalten konnte. Sicherheitsanfälligkeitstabelle für die Eskalation von Ubuntu Linux-BerechtigungenÜberlaufInsgesamt - 223 Sicherheitsanfälligkeiten. 10 Punkte - 14 Schwachstellen.Sicherheitslücke Nr. 1Unbekannte Sicherheitsanfälligkeit in Oracle Java SE (6u105, 7u91, 8u66); Java SE Embedded 8u65; Mit JRockit R28.3.8 konnte ein Angreifer über einen Vektor, der AWT enthält, die Vertraulichkeit, Integrität und Verfügbarkeit des Systems beeinträchtigen. HINWEIS: Oracle hat die Wörter Dritter nicht bestätigt, dass es sich um einen Softwarepufferüberlauf in der Funktion readImage handelt, der es einem Remote-Cracker ermöglichte, Code über die generierten Bilddaten auszuführen.Sicherheitsanfälligkeit Nr. 2Mit der Funktion xmlNextChar in libxml2 bis Version 2.9.4 konnte ein Remote-Cracker Pufferüberläufe durch das erstellte XML-Dokument arrangieren.Sicherheitslücke Nr. 3Die Funktion usbip_recv_xbuff in drivers / usb / usbip / usbip_common.c im Linux-Kernel vor Version 4.5.3 ermöglichte es dem Remote-Cracker, den Puffer durch den erstellten Längenwert im USB / IP-Paket zu überlaufen.

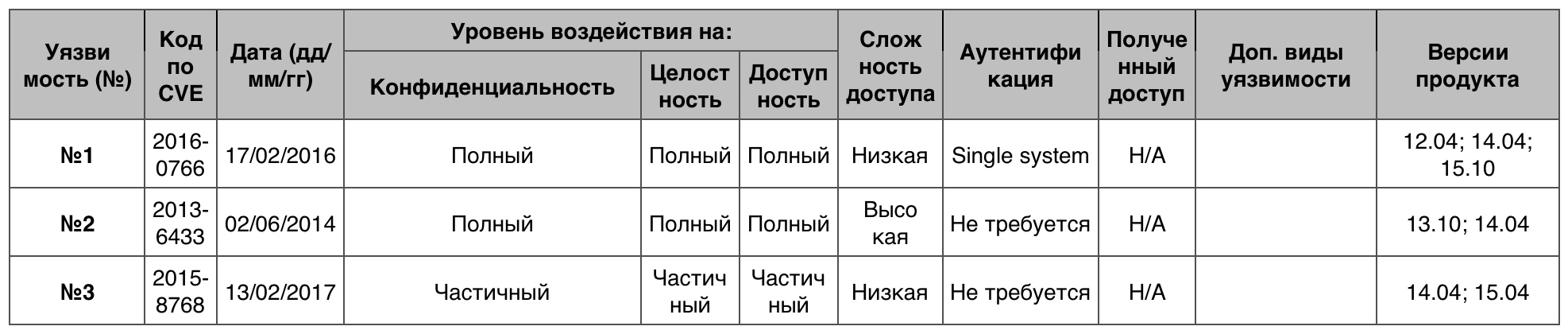

Sicherheitsanfälligkeitstabelle für die Eskalation von Ubuntu Linux-BerechtigungenÜberlaufInsgesamt - 223 Sicherheitsanfälligkeiten. 10 Punkte - 14 Schwachstellen.Sicherheitslücke Nr. 1Unbekannte Sicherheitsanfälligkeit in Oracle Java SE (6u105, 7u91, 8u66); Java SE Embedded 8u65; Mit JRockit R28.3.8 konnte ein Angreifer über einen Vektor, der AWT enthält, die Vertraulichkeit, Integrität und Verfügbarkeit des Systems beeinträchtigen. HINWEIS: Oracle hat die Wörter Dritter nicht bestätigt, dass es sich um einen Softwarepufferüberlauf in der Funktion readImage handelt, der es einem Remote-Cracker ermöglichte, Code über die generierten Bilddaten auszuführen.Sicherheitsanfälligkeit Nr. 2Mit der Funktion xmlNextChar in libxml2 bis Version 2.9.4 konnte ein Remote-Cracker Pufferüberläufe durch das erstellte XML-Dokument arrangieren.Sicherheitslücke Nr. 3Die Funktion usbip_recv_xbuff in drivers / usb / usbip / usbip_common.c im Linux-Kernel vor Version 4.5.3 ermöglichte es dem Remote-Cracker, den Puffer durch den erstellten Längenwert im USB / IP-Paket zu überlaufen. Ubuntu Linux OS-Überlauf-SicherheitsanfälligkeitstabelleDie meisten Sicherheitsanfälligkeiten wurden in der DoS-Kategorie (441) aufgezeichnet, es gibt jedoch nur sehr wenige kritische Sicherheitsanfälligkeiten. Bei den übrigen Kategorien spielt unter anderem auch die Anzahl der Schwachstellen der obersten Ebene keine Rolle. Der Widerstand gegen externe böswillige Einflüsse des Systems und die Unbedeutung der Folgen der Ausnutzung von Sicherheitslücken sind einer der entscheidenden Faktoren bei der Auswahl dieses Betriebssystems.

Ubuntu Linux OS-Überlauf-SicherheitsanfälligkeitstabelleDie meisten Sicherheitsanfälligkeiten wurden in der DoS-Kategorie (441) aufgezeichnet, es gibt jedoch nur sehr wenige kritische Sicherheitsanfälligkeiten. Bei den übrigen Kategorien spielt unter anderem auch die Anzahl der Schwachstellen der obersten Ebene keine Rolle. Der Widerstand gegen externe böswillige Einflüsse des Systems und die Unbedeutung der Folgen der Ausnutzung von Sicherheitslücken sind einer der entscheidenden Faktoren bei der Auswahl dieses Betriebssystems.5. WatchOS

WatchOS ist ein spezielles Betriebssystem für die Apple Watch, das am 24. April 2015 veröffentlicht wurde. Das Betriebssystem ist nicht für einen PC, nicht für einen Server, sondern für eine Uhr. Aber dies ist immer noch ein Betriebssystem, und es hat, wie andere auch, seine Nachteile.

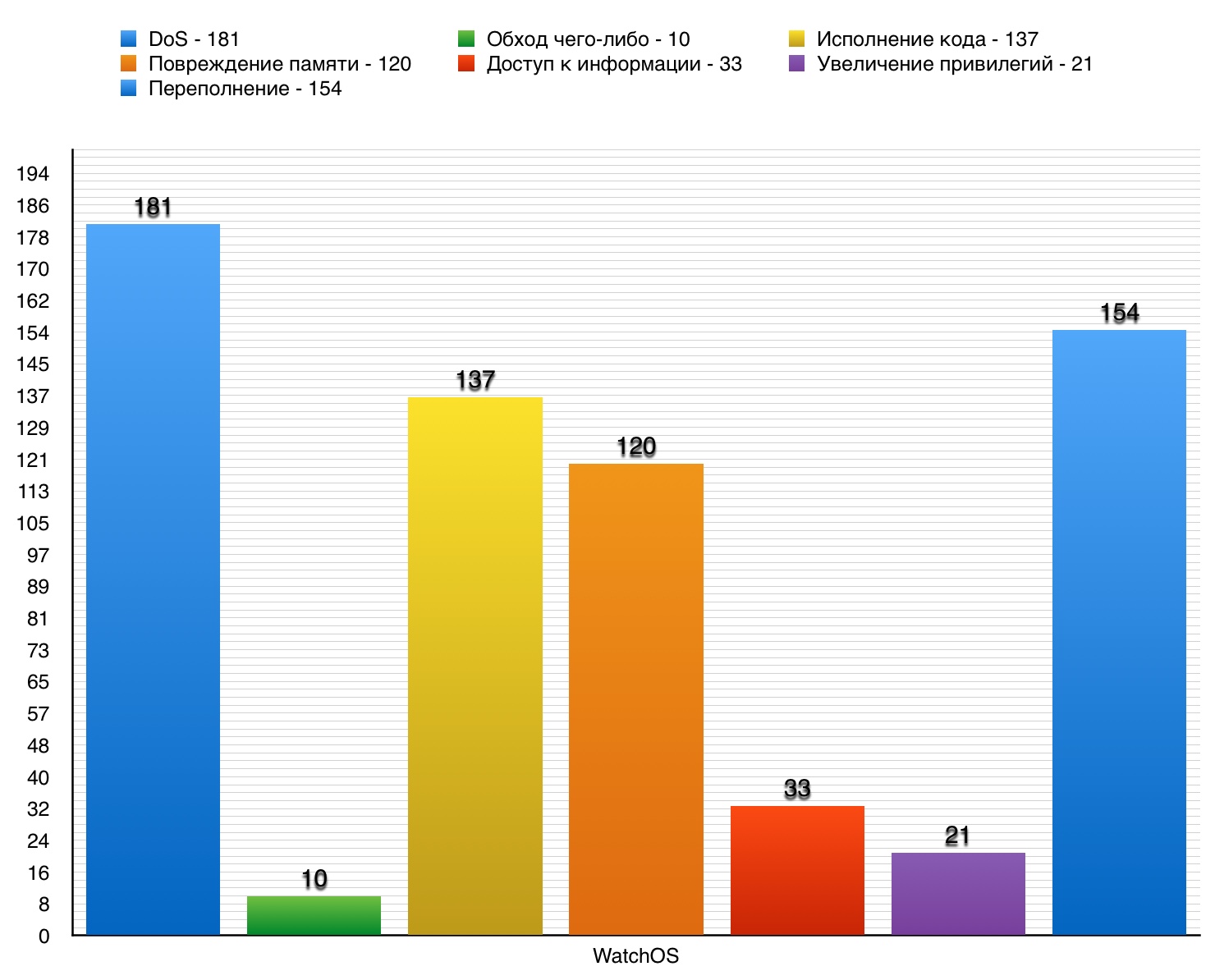

WatchOS ist ein spezielles Betriebssystem für die Apple Watch, das am 24. April 2015 veröffentlicht wurde. Das Betriebssystem ist nicht für einen PC, nicht für einen Server, sondern für eine Uhr. Aber dies ist immer noch ein Betriebssystem, und es hat, wie andere auch, seine Nachteile. DoSVon 181 Sicherheitslücken erzielten 9 10 Punkte.Sicherheitsanfälligkeit Nr. 1In watchOS wurde vor Version 4 eine Sicherheitsanfälligkeit festgestellt. Grundlage ist die Wi-Fi-Komponente, mit der ein Remote-Cracker Code in einem privilegierten Kontext ausführen oder DoS über den erstellten Wi-Fi-Verkehr arrangieren konnte.Sicherheitsanfälligkeit Nr. 2Mit der Funktion xmlNextChar in libxml2 bis Version 2.9.4 konnte ein Remoteangreifer DoS über das erstellte XML-Dokument anordnen.Sicherheitslücke Nr. 3Die LaunchServices-Komponente ermöglichte es einem Angreifer, beliebigen Code auszuführen oder DoS (Speicherbeschädigung) über eine modifizierte Liste zu organisieren.

DoSVon 181 Sicherheitslücken erzielten 9 10 Punkte.Sicherheitsanfälligkeit Nr. 1In watchOS wurde vor Version 4 eine Sicherheitsanfälligkeit festgestellt. Grundlage ist die Wi-Fi-Komponente, mit der ein Remote-Cracker Code in einem privilegierten Kontext ausführen oder DoS über den erstellten Wi-Fi-Verkehr arrangieren konnte.Sicherheitsanfälligkeit Nr. 2Mit der Funktion xmlNextChar in libxml2 bis Version 2.9.4 konnte ein Remoteangreifer DoS über das erstellte XML-Dokument anordnen.Sicherheitslücke Nr. 3Die LaunchServices-Komponente ermöglichte es einem Angreifer, beliebigen Code auszuführen oder DoS (Speicherbeschädigung) über eine modifizierte Liste zu organisieren. Tabelle der Schwachstellen der DoS-Kategorie in WatchOS OSUmgehen von10 Schwachstellen, von denen es keine gibt, die 10 Punkte erzielt haben.Insgesamt - 16. 10 Punkte - 0.Sicherheitslücke Nr. 1 (9.3)Der Kernel in watchOS vor Version 2.2 hat die Ausführungsberechtigung fälschlicherweise eingeschränkt, wodurch der Cracker den Schutzmechanismus für die Codesignatur durch die erstellte Anwendung umgehen konnte.Sicherheitsanfälligkeit Nr. 2 (7.2) Durch dieImplementierung der Prozessor_set_tasks-API im Betriebssystem konnte ein lokaler Benutzer den Mechanismus zum Schutz von Rechten umgehen und mithilfe von Root-Rechten Zugriff auf die Task-Ports des ausführbaren Prozesses erhalten.Sicherheitslücke Nr. 3 (6.8)AppSandbox in watchOS vor Version 2.1 hat Hardlinks falsch verarbeitet, sodass ein Remotebenutzer die Zugriffsstornierung in Kontakte über die erstellte Anwendung umgehen konnte.

Tabelle der Schwachstellen der DoS-Kategorie in WatchOS OSUmgehen von10 Schwachstellen, von denen es keine gibt, die 10 Punkte erzielt haben.Insgesamt - 16. 10 Punkte - 0.Sicherheitslücke Nr. 1 (9.3)Der Kernel in watchOS vor Version 2.2 hat die Ausführungsberechtigung fälschlicherweise eingeschränkt, wodurch der Cracker den Schutzmechanismus für die Codesignatur durch die erstellte Anwendung umgehen konnte.Sicherheitsanfälligkeit Nr. 2 (7.2) Durch dieImplementierung der Prozessor_set_tasks-API im Betriebssystem konnte ein lokaler Benutzer den Mechanismus zum Schutz von Rechten umgehen und mithilfe von Root-Rechten Zugriff auf die Task-Ports des ausführbaren Prozesses erhalten.Sicherheitslücke Nr. 3 (6.8)AppSandbox in watchOS vor Version 2.1 hat Hardlinks falsch verarbeitet, sodass ein Remotebenutzer die Zugriffsstornierung in Kontakte über die erstellte Anwendung umgehen konnte. Tabelle der Schwachstellen in der Kategorie "Bypass Something" in derAusführungvon WatchOS OS Code 7 von 137 Schwachstellen erzielten 10 Punkte.Die Sicherheitslücke Nr. 1 vonlibxml2 in watchOS vor Version 3 ermöglichte es einem Remote-Cracker, Code auszuführen oder DoS über das erstellte XML-Dokument anzuordnen.Sicherheitsanfälligkeit # 2 DieLaunchServices-Komponente in watchOS bis Version 2.1 ermöglichte es einem Angreifer, beliebigen Code in einem privilegierten Kontext auszuführen oder DoS über eine modifizierte Liste anzuordnen .plist - Dateien, in denen serialisierte Objekte in sich selbst gespeichert sind.Sicherheitslücke Nr. 3 (9.3)Mit IOKit im Betriebssystemkernel konnte ein Angreifer Code in einem privilegierten Kontext ausführen oder DoS über die erstellte Anwendung anordnen.

Tabelle der Schwachstellen in der Kategorie "Bypass Something" in derAusführungvon WatchOS OS Code 7 von 137 Schwachstellen erzielten 10 Punkte.Die Sicherheitslücke Nr. 1 vonlibxml2 in watchOS vor Version 3 ermöglichte es einem Remote-Cracker, Code auszuführen oder DoS über das erstellte XML-Dokument anzuordnen.Sicherheitsanfälligkeit # 2 DieLaunchServices-Komponente in watchOS bis Version 2.1 ermöglichte es einem Angreifer, beliebigen Code in einem privilegierten Kontext auszuführen oder DoS über eine modifizierte Liste anzuordnen .plist - Dateien, in denen serialisierte Objekte in sich selbst gespeichert sind.Sicherheitslücke Nr. 3 (9.3)Mit IOKit im Betriebssystemkernel konnte ein Angreifer Code in einem privilegierten Kontext ausführen oder DoS über die erstellte Anwendung anordnen. Sicherheitsanfälligkeitstabelle der Kategorie Code Execution in WatchOS OSSpeicherbeschädigung8 von 120 Sicherheitsanfälligkeiten erzielten 10 Punkte.Sicherheitslücke Nr. 1 (9.3) MitIOHIDFamily konnte ein Angreifer Code in einem privilegierten Kontext ausführen oder DoS über die erstellte Anwendung anordnen.Die Sicherheitsanfälligkeit Nr. 2 (9.3) vondyld in Dev Tools ermöglichte es einem Angreifer, Code in einem privilegierten Kontext auszuführen oder DoS über die erstellte Anwendung anzuordnen.Sicherheitslücke Nr. 3 (9.3) MitWebKit konnte ein Angreifer Code ausführen oder DoS über die erstellte Website arrangieren.

Sicherheitsanfälligkeitstabelle der Kategorie Code Execution in WatchOS OSSpeicherbeschädigung8 von 120 Sicherheitsanfälligkeiten erzielten 10 Punkte.Sicherheitslücke Nr. 1 (9.3) MitIOHIDFamily konnte ein Angreifer Code in einem privilegierten Kontext ausführen oder DoS über die erstellte Anwendung anordnen.Die Sicherheitsanfälligkeit Nr. 2 (9.3) vondyld in Dev Tools ermöglichte es einem Angreifer, Code in einem privilegierten Kontext auszuführen oder DoS über die erstellte Anwendung anzuordnen.Sicherheitslücke Nr. 3 (9.3) MitWebKit konnte ein Angreifer Code ausführen oder DoS über die erstellte Website arrangieren. WatchOS Memory Vulnerability TableZugang zu InformationenUnter 33 gibt es keine Schwachstellen, die 10 Punkte erzielt haben.Sicherheitsanfälligkeit Nr. 1 (6.8)Mit der libxml2-Komponente konnte ein Angreifer über die erstellte XML-Datei Informationen abrufen oder DoS anordnen.Sicherheitsanfälligkeit Nr. 2 (5.8)Mit der Funktion xmlSAX2TextNode in SAX2.c in der Push-Oberfläche des HTML-Parsers in libxml2 bis Version 2.9.3 kann ein Angreifer DoS arrangieren oder Informationen über die erstellten XML-Daten abrufen.Die Sicherheitsanfälligkeit Nr. 3 (5.8) vonIOAcceleratorFamily in watchOS vor Version 3 ermöglichte es einem Angreifer aus der Ferne, wertvolle Informationen aus dem Prozessspeicher abzurufen oder DoS über die erstellte Website zu arrangieren.

WatchOS Memory Vulnerability TableZugang zu InformationenUnter 33 gibt es keine Schwachstellen, die 10 Punkte erzielt haben.Sicherheitsanfälligkeit Nr. 1 (6.8)Mit der libxml2-Komponente konnte ein Angreifer über die erstellte XML-Datei Informationen abrufen oder DoS anordnen.Sicherheitsanfälligkeit Nr. 2 (5.8)Mit der Funktion xmlSAX2TextNode in SAX2.c in der Push-Oberfläche des HTML-Parsers in libxml2 bis Version 2.9.3 kann ein Angreifer DoS arrangieren oder Informationen über die erstellten XML-Daten abrufen.Die Sicherheitsanfälligkeit Nr. 3 (5.8) vonIOAcceleratorFamily in watchOS vor Version 3 ermöglichte es einem Angreifer aus der Ferne, wertvolle Informationen aus dem Prozessspeicher abzurufen oder DoS über die erstellte Website zu arrangieren. Tabelle der Sicherheitslücken in der Kategorie "Zugriff auf Informationen" in WatchOS OSErhöhung der BerechtigungenNur 1 von 21 Sicherheitslücken erzielte 10 Punkte.Sicherheitsanfälligkeit Nr. 1 (10)Der Kernel im Betriebssystem ermöglichte es einem lokalen Benutzer, Berechtigungen zu erhalten oder DoS über einen deinstallierten Vektor anzuordnen.Die Sicherheitsanfälligkeit Nr. 2 (7.2) vonIOMobileFrameBuffer im Betriebssystem ermöglichte es einem lokalen Benutzer, Berechtigungen zu erhalten oder DOS über einen deinstallierten Vektor zu organisieren.Sicherheitsanfälligkeit Nr. 3 (7.2)Mit der Komponente "Disk Images" konnte ein lokaler Benutzer Berechtigungen erhalten oder DoS über einen deinstallierten Vektor anordnen.

Tabelle der Sicherheitslücken in der Kategorie "Zugriff auf Informationen" in WatchOS OSErhöhung der BerechtigungenNur 1 von 21 Sicherheitslücken erzielte 10 Punkte.Sicherheitsanfälligkeit Nr. 1 (10)Der Kernel im Betriebssystem ermöglichte es einem lokalen Benutzer, Berechtigungen zu erhalten oder DoS über einen deinstallierten Vektor anzuordnen.Die Sicherheitsanfälligkeit Nr. 2 (7.2) vonIOMobileFrameBuffer im Betriebssystem ermöglichte es einem lokalen Benutzer, Berechtigungen zu erhalten oder DOS über einen deinstallierten Vektor zu organisieren.Sicherheitsanfälligkeit Nr. 3 (7.2)Mit der Komponente "Disk Images" konnte ein lokaler Benutzer Berechtigungen erhalten oder DoS über einen deinstallierten Vektor anordnen. Tabelle der Schwachstellen in der Kategorie "Berechtigungen erhöhen" in WatchOS OSOverflow10 von 154 Schwachstellen erzielten 10 Punkte.Die Sicherheitsanfälligkeit Nr. 1 (9.3) vonGasGauge im Betriebssystem ermöglichte es einem Angreifer, beliebigen Code in einem privilegierten Kontext auszuführen oder DoS über die erstellte Anwendung anzuordnen.Die Sicherheitsanfälligkeit Nr. 2 (9.3) vonFontParser in watchOS vor Version 2.2 ermöglichte es einem Remote-Cracker, beliebigen Code auszuführen oder DoS über das erstellte PDF-Dokument anzuordnen.Sicherheitslücke Nr. 3 (9.3) MitTrueTypeScaler in watchOS vor Version 2.2 konnte ein Remotebenutzer beliebigen Code ausführen oder DoS über die erstellte Schriftartdatei anordnen.

Tabelle der Schwachstellen in der Kategorie "Berechtigungen erhöhen" in WatchOS OSOverflow10 von 154 Schwachstellen erzielten 10 Punkte.Die Sicherheitsanfälligkeit Nr. 1 (9.3) vonGasGauge im Betriebssystem ermöglichte es einem Angreifer, beliebigen Code in einem privilegierten Kontext auszuführen oder DoS über die erstellte Anwendung anzuordnen.Die Sicherheitsanfälligkeit Nr. 2 (9.3) vonFontParser in watchOS vor Version 2.2 ermöglichte es einem Remote-Cracker, beliebigen Code auszuführen oder DoS über das erstellte PDF-Dokument anzuordnen.Sicherheitslücke Nr. 3 (9.3) MitTrueTypeScaler in watchOS vor Version 2.2 konnte ein Remotebenutzer beliebigen Code ausführen oder DoS über die erstellte Schriftartdatei anordnen. Tabelle der Überlaufschwachstellen in WatchOS OSDie geschlossene Software von Apple in ihrer reinsten Form und deren Betriebssystemen hindert sie nicht daran, einige Schwachstellen zu besitzen. Im Moment ist die Anzahl nicht so schockierend, aber vergessen Sie nicht, dass WatchOS ein junges Produkt ist. Die Zukunft dieses Betriebssystems in Bezug auf Schwachstellen bleibt unklar. Jede Annahme wird mutig und ungerechtfertigt sein.Wie wir gesehen haben, weist nach drei Teilen unserer Forschung kein einziges Betriebssystem seine Schwächen auf, in diesem Fall Schwachstellen. Dies ist jedoch kein Grund zu sagen, dass ein bestimmtes Betriebssystem schlecht ist und nicht verwendet werden sollte. Im nächsten, letzten Teil werden wir uns das skandalöse Windows Vista und einige ziemlich exotische Systeme ansehen, die nicht jeder kennt. Ich wünsche Ihnen einen schönen Tag und ein Minimum an Fehlern in der Software.Als Werbung. Dies sind nicht nur virtuelle Server! Dies sind VPS (KVM) mit dedizierten Laufwerken, die nicht schlechter als dedizierte Server sein können, und in den meisten Fällen - besser! Wir haben VPS (KVM) mit speziellen Laufwerken in den Niederlanden und den USA hergestellt(Konfigurationen von VPS (KVM) - E5-2650v4 (6 Kerne) / 10 GB DDR4 / 240 GB SSD oder 4 TB HDD / 1 Gbit / s 10 TB zu einem einzigartig niedrigen Preis erhältlich - ab 29 USD / Monat, Optionen mit RAID1 und RAID10 sind verfügbar) , verpassen Sie nicht die Gelegenheit, dies zu arrangieren eine Bestellung für einen neuen Typ eines virtuellen Servers, bei dem alle Ressourcen Ihnen gehören, wie auf einem dedizierten, und der Preis viel niedriger ist, mit einer viel produktiveren Hardware!Wie man die Infrastruktur des Gebäudes baut. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent? Dell R730xd 2 mal günstiger? Nur wir haben 2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA!

Tabelle der Überlaufschwachstellen in WatchOS OSDie geschlossene Software von Apple in ihrer reinsten Form und deren Betriebssystemen hindert sie nicht daran, einige Schwachstellen zu besitzen. Im Moment ist die Anzahl nicht so schockierend, aber vergessen Sie nicht, dass WatchOS ein junges Produkt ist. Die Zukunft dieses Betriebssystems in Bezug auf Schwachstellen bleibt unklar. Jede Annahme wird mutig und ungerechtfertigt sein.Wie wir gesehen haben, weist nach drei Teilen unserer Forschung kein einziges Betriebssystem seine Schwächen auf, in diesem Fall Schwachstellen. Dies ist jedoch kein Grund zu sagen, dass ein bestimmtes Betriebssystem schlecht ist und nicht verwendet werden sollte. Im nächsten, letzten Teil werden wir uns das skandalöse Windows Vista und einige ziemlich exotische Systeme ansehen, die nicht jeder kennt. Ich wünsche Ihnen einen schönen Tag und ein Minimum an Fehlern in der Software.Als Werbung. Dies sind nicht nur virtuelle Server! Dies sind VPS (KVM) mit dedizierten Laufwerken, die nicht schlechter als dedizierte Server sein können, und in den meisten Fällen - besser! Wir haben VPS (KVM) mit speziellen Laufwerken in den Niederlanden und den USA hergestellt(Konfigurationen von VPS (KVM) - E5-2650v4 (6 Kerne) / 10 GB DDR4 / 240 GB SSD oder 4 TB HDD / 1 Gbit / s 10 TB zu einem einzigartig niedrigen Preis erhältlich - ab 29 USD / Monat, Optionen mit RAID1 und RAID10 sind verfügbar) , verpassen Sie nicht die Gelegenheit, dies zu arrangieren eine Bestellung für einen neuen Typ eines virtuellen Servers, bei dem alle Ressourcen Ihnen gehören, wie auf einem dedizierten, und der Preis viel niedriger ist, mit einer viel produktiveren Hardware!Wie man die Infrastruktur des Gebäudes baut. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent? Dell R730xd 2 mal günstiger? Nur wir haben 2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA!